Integração de dispositivos com conectividade simplificada para Microsoft Defender para Ponto de Extremidade

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

O cliente do Defender para Endpoint pode exigir a utilização de ligações proxiadas a serviços cloud relevantes. Este artigo descreve o método de conectividade do dispositivo simplificado, os pré-requisitos e fornece informações adicionais para verificar a conectividade com os novos destinos.

Para simplificar a configuração e a gestão da rede, tem agora a opção de integrar novos dispositivos no Defender para Ponto Final com um conjunto de URLs reduzido ou intervalos de IP estáticos. Para obter mais informações sobre a migração de dispositivos previamente integrados, veja Migrar dispositivos para uma conectividade simplificada.

O domínio simplificado reconhecido pelo Defender para Endpoint: *.endpoint.security.microsoft.com consolida a conectividade com os seguintes serviços principais do Defender para Endpoint:

- Proteção fornecida na nuvem

- Armazenamento de submissão de exemplos de software maligno

- Armazenamento de exemplo do IR Automático

- Comando do Defender para Endpoint & controlo

- Dados de diagnóstico e cibersegurança do Defender para Endpoint

Para obter mais informações sobre como preparar o seu ambiente e a lista atualizada de destinos, consulte STEP 1: Configure your network environment to ensure connectivity with Defender for Endpoint service (PASSO 1: Configurar o ambiente de rede para garantir a conectividade com o serviço Defender para Endpoint).

Para suportar dispositivos de rede sem resolução de nome de anfitrião ou suporte de carateres universais, pode, em alternativa, configurar a conectividade com intervalos de IP estáticos do Defender para Endpoint dedicados. Para obter mais informações, veja Configurar a conectividade com intervalos de IP estáticos.

Observação

- O método de conectividade simplificado não alterará a forma como Microsoft Defender para Ponto de Extremidade funciona num dispositivo nem alterará a experiência do utilizador final. Apenas os URLs ou IPs que um dispositivo utiliza para ligar ao serviço serão alterados.

- Atualmente, não existe nenhum plano para preterir os URLs de serviço consolidados antigos. Os dispositivos integrados com conectividade "padrão" continuarão a funcionar. É importante garantir que a conectividade ao é e continua a

*.endpoint.security.microsoft.comser possível, uma vez que os serviços futuros o exigirão. Este novo URL está incluído em todas as listas de URL necessárias. - Connections para o serviço tirar partido da afixação de certificados e do TLS. Não é suportado para "interromper e inspecionar" o tráfego. Além disso, as ligações são iniciadas a partir de um contexto de dispositivo e não de um contexto de utilizador. A imposição da autenticação de proxy (utilizador) não permitirá (interromper) a conectividade na maioria dos casos.

Antes de começar

Os dispositivos têm de cumprir pré-requisitos específicos para utilizar o método de conectividade simplificado do Defender para Endpoint. Certifique-se de que os pré-requisitos são cumpridos antes de prosseguir com a integração.

Pré-requisitos

Licença:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender para Ponto de Extremidade Plano 2

- Microsoft Defender para Empresas

- Gerenciamento de Vulnerabilidades do Microsoft Defender

Atualização mínima da BDC (Windows)

- Versão SENSE: 10.8040.*/ 8 de março de 2022 ou superior (ver tabela)

Microsoft Defender versões do Antivírus (Windows)

-

Cliente Antimalware:

4.18.2211.5 -

Motor:

1.1.19900.2 -

Antivírus (Informações de Segurança):

1.391.345.0

Defender Antivírus versões (macOS/Linux)

- Versões suportadas do macOS com MDPE versão de produto 101.24022.*+

- Versões suportadas pelo Linux com MDPE versão de produto 101.24022.*+

Sistemas Operativos Suportados

- Windows 10 versão 1809 ou posterior. Windows 10 versões 1607, 1703, 1709, 1803 são suportadas no pacote de inclusão simplificado, mas requerem uma lista de URLs diferente. Veja Folha de URL simplificada

- Windows 11

- Windows Server 2022

- Windows Server 2019

- Windows Server 2012 R2 ou Windows Server 2016, atualização completa da solução unificada moderna do Defender para Endpoint (instalação através de MSI).

- Versões suportadas do macOS com MDPE versão de produto 101.24022.*+

- Versões suportadas pelo Linux com MDPE versão de produto 101.24022.*+

Importante

- Os dispositivos em execução no agente MMA não são suportados no método de conectividade simplificado e terão de continuar a utilizar o conjunto de URLs padrão (Windows 7, Windows 8.1, Windows Server 2008 R2 MMA, Server 2012 & 2016 não atualizado para o agente unificado moderno).

- Windows Server 2012 R2 e Server 2016 terão de atualizar para o agente unificado para tirar partido do novo método.

- Windows 10 1607, 1703, 1709, 1803 podem tirar partido da nova opção de inclusão, mas utilizarão uma lista mais longa. Para obter mais informações, veja a folha de URL simplificada.

| SO Windows | BDC Mínima Necessária (8 de março de 2022) |

|---|---|

| Windows 11 | KB5011493 (8 de março de 2022) |

| Windows 10 1809, Windows Server 2019 | KB5011503 (8 de março de 2022) |

| Windows 10 19H2 (1909) | KB5011485 (8 de março de 2022) |

| Windows 10 20H2, 21H2 | KB5011487 (8 de março de 2022) |

| Windows 10 22H2 | KB5020953 (28 de outubro de 2022) |

| Windows 10 1803* | < fim do serviço > |

| Windows 10 1709* | < fim do serviço > |

| Windows Server 2022 | KB5011497 (8 de março de 2022) |

| Windows Server 2012 R2, 2016* | Agente Unificado |

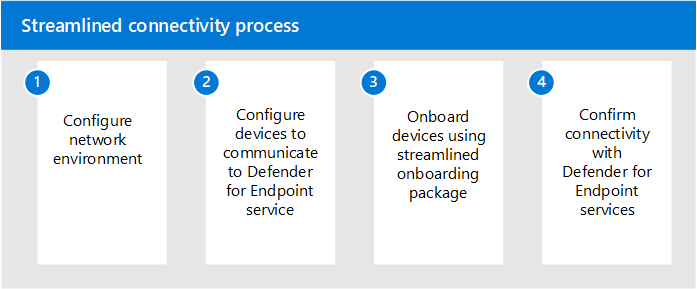

Processo de conectividade simplificado

A ilustração seguinte mostra o processo de conectividade simplificado e as fases correspondentes:

Estágio 1. Configurar o ambiente de rede para conectividade na cloud

Depois de confirmar que os pré-requisitos são cumpridos, certifique-se de que o ambiente de rede está configurado corretamente para suportar o método de conectividade simplificado. Siga os passos descritos em Configurar o ambiente de rede para garantir a conectividade com o serviço Defender para Endpoint.

Os URLs de serviço do Defender para Endpoint consolidados em domínio simplificado já não devem ser necessários para conectividade. No entanto, alguns URLs não estão incluídos na consolidação.

A conectividade simplificada permite-lhe utilizar a seguinte opção para configurar a conectividade à cloud:

Opção 1: Configurar a conectividade com o domínio simplificado

Configure o seu ambiente para permitir ligações ao domínio simplificado do Defender para Endpoint: *.endpoint.security.microsoft.com. Para obter mais informações, veja Configurar o ambiente de rede para garantir a conectividade com o serviço Defender para Endpoint.

Tem de manter a conectividade com os restantes serviços necessários listados na lista atualizada. Por exemplo, a lista de revogação de certificação, Windows Update, os serviços SmartScreen também podem ter de estar acessíveis, dependendo da sua infraestrutura de rede atual e da abordagem de aplicação de patches.

Opção 2: Configurar a conectividade com intervalos de IP estáticos

Com a conectividade simplificada, as soluções baseadas em IP podem ser utilizadas como alternativa aos URLs. Estes IPs abrangem os seguintes serviços:

- MAPAS

- Armazenamento de Submissão de Exemplo de Software Maligno

- Armazenamento de Exemplo de IR Automático

- Comando e Controlo do Defender para Ponto Final

Importante

O serviço de dados EDR Cyber (OneDsCollector) tem de ser configurado separadamente se estiver a utilizar o método IP (este serviço só é consolidado ao nível do URL). Também tem de manter a conectividade com outros serviços necessários, incluindo SmartScreen, CRL, Windows Update e outros serviços.

Para se manter atualizado sobre os intervalos de IP, recomenda-se que consulte as seguintes etiquetas de serviço do Azure para serviços Microsoft Defender para Ponto de Extremidade. Os intervalos de IP mais recentes encontram-se na etiqueta de serviço. Para obter mais informações, veja Intervalos de IP do Azure.

| Nome da etiqueta de serviço | Serviços do Defender para Endpoint incluídos |

|---|---|

| MicrosoftDefenderForEndpoint | Proteção fornecida pela cloud, armazenamento de submissão de exemplo de software maligno, armazenamento de exemplo de IR Automático, comando e controlo do Defender para Endpoint. |

| OneDsCollector | Dados de diagnóstico e cibersegurança do Defender para Endpoint Nota: o tráfego nesta etiqueta de serviço não está limitado ao Defender para Endpoint e pode incluir tráfego de dados de diagnóstico para outros serviços Microsoft. |

A tabela seguinte lista os intervalos de IP estáticos atuais abrangidos pela etiqueta de serviço MicrosoftDefenderForEndpoint. Para obter a lista mais recente, veja a documentação das etiquetas de serviço do Azure .

| Área geográfica | Intervalos de IP |

|---|---|

| EUA | 20.15.141.0/24 20.242.181.0/24 20.10.127.0/2413.83.125.0/24 |

| UE | 4.208.13.0/24 20.8.195.0/24 |

| Reino Unido | 20.26.63.224/28 20.254.173.48/28 |

| AU | 68.218.120.64/28 20.211.228.80/28 |

Importante

Em conformidade com as normas de conformidade e segurança do Defender para Endpoint, os seus dados serão processados e armazenados de acordo com a localização física do seu inquilino. Com base na localização do cliente, o tráfego pode fluir através de qualquer uma destas regiões IP (que correspondem às regiões do datacenter do Azure). Para obter mais informações, veja Armazenamento de dados e privacidade.

Estágio 2. Configurar os seus dispositivos para ligar ao serviço Defender para Endpoint

Configure dispositivos para comunicar através da sua infraestrutura de conectividade. Certifique-se de que os dispositivos cumprem os pré-requisitos e atualizam o sensor e Microsoft Defender versões do Antivírus. Para obter mais informações, veja Configurar o proxy de dispositivos e as definições de ligação à Internet .

Fase 3. Verificar a pré-integração da conectividade do cliente

Para obter mais informações, veja Verificar a conectividade do cliente.

As seguintes verificações de pré-integração podem ser executadas no Windows e no Xplat MDPE Client Analyzer: Transfira o analisador de cliente Microsoft Defender para Ponto de Extremidade.

Para testar a conectividade simplificada para dispositivos que ainda não estão integrados no Defender para Endpoint, pode utilizar o Client Analyzer para Windows com os seguintes comandos:

Execute

mdeclientanalyzer.cmd -o <path to cmd file>a partir da pasta MDEClientAnalyzer. O comando utiliza parâmetros do pacote de inclusão para testar a conectividade.Execute

mdeclientanalyzer.cmd -g <GW_US, GW_UK, GW_EU>, em que o parâmetro é de GW_US, GW_EU, GW_UK. GW refere-se à opção simplificada. Execute com a área geográfica do inquilino aplicável.

Como marcar suplementar, também pode utilizar o analisador de cliente para testar se um dispositivo cumpre os pré-requisitos:https://aka.ms/MDEClientAnalyzerPreview

Observação

Para dispositivos que ainda não estão integrados no Defender para Endpoint, o analisador de cliente irá testar o conjunto padrão de URLs. Para testar a abordagem simplificada, terá de executar com os comutadores listados anteriormente neste artigo.

Fase 4. Aplicar o novo pacote de inclusão necessário para uma conectividade simplificada

Depois de configurar a rede para comunicar com a lista completa de serviços, pode começar a integrar dispositivos com o método simplificado.

Antes de continuar, confirme que os dispositivos cumprem os pré-requisitos e atualizaram o sensor e Microsoft Defender versões do Antivírus.

Para obter o novo pacote, no Microsoft Defender XDR, selecione Definições Pontos Finais > Gestão de dispositivos > Integração>.

Selecione o sistema operativo aplicável e escolha "Simplificado" no menu pendente Tipo de conectividade.

Para novos dispositivos (não integrados no Defender para Endpoint) suportados neste método, siga os passos de inclusão das secções anteriores com o pacote integrado atualizado com o seu método de implementação preferencial:

- Integrar o Cliente Windows

- Integrar o Windows Server

- Dispositivos Windows não integrados

- Execute um teste de deteção num dispositivo para verificar se foi corretamente integrado no Microsoft Defender para Ponto de Extremidade

- Exclua os dispositivos de quaisquer políticas de inclusão existentes que utilizem o pacote de inclusão padrão.

Para migrar dispositivos já integrados no Defender para Endpoint, veja Migrar dispositivos para a conectividade simplificada. Tem de reiniciar o dispositivo e seguir orientações específicas aqui.