Configurar políticas anti-phishing no Microsoft Defender para Office 365

Dica

Sabia que pode experimentar as funcionalidades no Microsoft Defender XDR para Office 365 Plano 2 gratuitamente? Utilize a avaliação de Defender para Office 365 de 90 dias no hub de avaliações do portal Microsoft Defender. Saiba mais sobre quem pode inscrever-se e os termos de avaliação em Experimentar Microsoft Defender para Office 365.

Em organizações com Microsoft Defender para Office 365, as políticas anti-phishing fornecem os seguintes tipos de proteção:

- A mesma proteção anti-spoofing que está disponível no Proteção do Exchange Online (EOP). Para obter mais informações, veja Definições de spoof.

- Proteção anti-representação contra outros tipos de ataques de phishing. Para saber mais, confira Configurações exclusivas em políticas anti phishing no Microsoft Defender para Office 365.

A política anti-phishing predefinida aplica-se automaticamente a todos os destinatários. Para uma maior granularidade, também pode criar políticas anti-phishing personalizadas que se aplicam a utilizadores, grupos ou domínios específicos na sua organização.

Pode configurar políticas anti-phishing no portal do Microsoft Defender ou no Exchange Online PowerShell.

Para procedimentos de política anti-phishing em organizações sem Defender para Office 365, veja Configurar políticas anti-phishing na EOP.

Do que você precisa saber para começar?

Abra o portal Microsoft Defender em https://security.microsoft.com. Para aceder diretamente à página Anti-phishing , utilize https://security.microsoft.com/antiphishing.

Para se conectar ao PowerShell do Exchange Online, confira Conectar ao PowerShell do Exchange Online.

Tem de lhe ser atribuídas permissões antes de poder efetuar os procedimentos neste artigo. Você tem as seguintes opções:

Microsoft Defender XDR controlo de acesso baseado em funções unificadas (RBAC) (Se Email & colaboração>Defender para Office 365 permissões estiver

Ativa. Afeta apenas o portal do Defender, não o PowerShell): Autorização e definições/Definições de segurança/Definições de Segurança Principal (gerir) ou Autorização e definições/Definições de segurança/Definições de Segurança Principal (leitura).

Ativa. Afeta apenas o portal do Defender, não o PowerShell): Autorização e definições/Definições de segurança/Definições de Segurança Principal (gerir) ou Autorização e definições/Definições de segurança/Definições de Segurança Principal (leitura).permissões de Exchange Online:

- Adicionar, modificar e eliminar políticas: associação aos grupos de funções Gestão da Organização ou Administrador de Segurança .

- Acesso só de leitura a políticas: associação nos grupos de funções Leitor Global, Leitor de Segurança ou Gestão de Organização Só de Visualização .

permissões de Microsoft Entra: a associação nas funções Administrador* Global, Administrador de Segurança, Leitor Global ou Leitor de Segurança dá aos utilizadores as permissões e permissões necessárias para outras funcionalidades no Microsoft 365.

Importante

* A Microsoft recomenda que utilize funções com menos permissões. A utilização de contas com permissões mais baixas ajuda a melhorar a segurança da sua organização. O Administrador Global é uma função altamente privilegiada que deve ser limitada a cenários de emergência quando não for possível usar uma função existente.

Para obter as nossas definições recomendadas para políticas anti-phishing no Defender para Office 365, consulte Política anti-phishing nas definições de Defender para Office 365.

Dica

As definições nas políticas anti-phishing predefinidas ou personalizadas são ignoradas se um destinatário também estiver incluído nas políticas de segurança predefinidas Padrão ou Estritas. Para obter mais informações, consulte Ordem e precedência da proteção de e-mail.

Aguarde até 30 minutos para que seja aplicada uma política nova ou atualizada.

Utilizar o portal Microsoft Defender para criar políticas anti-phishing

No portal Microsoft Defender em https://security.microsoft.com, aceda a políticas de colaboração> Email && políticas> deameaças de regras> anti-phishing na secção Políticas. Para aceder diretamente à página Anti-phishing , utilize https://security.microsoft.com/antiphishing.

Na página Anti-phishing , selecione

Criar para abrir o novo assistente de política anti-phishing.

Criar para abrir o novo assistente de política anti-phishing.Na página Nome da política, configure estas definições:

- Nome: insira um nome exclusivo e descritivo para a política.

- Descrição: insira uma descrição opcional para a política.

Quando terminar na página Nome da política , selecione Seguinte.

Na página Utilizadores, grupos e domínios , identifique os destinatários internos aos quais a política se aplica (condições do destinatário):

- Usuários: As caixas de correio, usuários de email ou contatos de email especificados.

-

Grupos:

- Membros dos grupos de distribuição especificados ou grupos de segurança com capacidade de correio (os grupos de distribuição dinâmicos não são suportados).

- Os Grupos do Microsoft 365 especificados.

- Domínios: todos os destinatários na organização com um endereço de email principal no domínio aceite especificado.

Clique na caixa apropriada, comece a digitar um valor e selecione o valor desejado dos resultados. Repita esse processo quantas vezes for necessário. Para remover um valor existente, selecione

junto ao valor.

junto ao valor.Para usuários ou grupos, você pode usar a maioria dos identificadores (nome, nome de exibição, alias, endereço de email, nome da conta etc.), mas o nome de exibição correspondente será mostrado nos resultados. Para utilizadores ou grupos, introduza um asterisco (*) por si só para ver todos os valores disponíveis.

Só pode utilizar uma condição uma vez, mas a condição pode conter vários valores:

Vários valores da mesma condição utilizam lógica OR (por exemplo, <destinatário1> ou <destinatário2>). Se o destinatário corresponder a qualquer um dos valores especificados, a política será aplicada aos mesmos.

Diferentes tipos de condições utilizam a lógica AND. O destinatário tem de corresponder a todas as condições especificadas para que a política se aplique às mesmas. Por exemplo, pode configurar uma condição com os seguintes valores:

- Utilizadores:

romain@contoso.com - Grupos: Executivos

A política só é aplicada

romain@contoso.comse for também membro do grupo Executivos. Caso contrário, a política não lhe é aplicada.- Utilizadores:

Exclua esses usuários, grupos e domínios: Para adicionar exceções para os destinatários internos aos quais a política se aplica (exceções de destinatário), selecione esta opção e configure as exceções.

Só pode utilizar uma exceção uma vez, mas a exceção pode conter vários valores:

- Vários valores da mesma exceção utilizam lógica OR (por exemplo, <destinatário1> ou <destinatário2>). Se o destinatário corresponder a qualquer um dos valores especificados, a política não será aplicada aos mesmos.

- Diferentes tipos de exceções utilizam lógica OR (por exemplo, <destinatário1> ou <membro do grupo1> ou <membro do domínio1>). Se o destinatário corresponder a qualquer um dos valores de exceção especificados, a política não será aplicada aos mesmos.

Quando tiver terminado na página Utilizadores, grupos e domínios , selecione Seguinte.

Na página Limiar de phishing & proteção , configure as seguintes definições:

Limiar de e-mail de phishing: utilize o controlo de deslize para selecionar um dos seguintes valores:

- 1 - Standard (este é o valor predefinido.)

- 2 - Agressivo

- 3 - Mais agressivo

- 4 - Mais agressivo

Para obter mais informações sobre esta definição, veja Limiares de phishing avançados em políticas anti-phishing no Microsoft Defender para Office 365.

Representação: estas definições são condições para a política que identifica remetentes específicos a procurar (individualmente ou por domínio) no endereço De das mensagens de entrada. Para obter mais informações, veja Definições de representação em políticas anti-phishing no Microsoft Defender para Office 365.

Permitir que os utilizadores protejam: esta definição não está selecionada por predefinição. Para ativar a proteção de representação do utilizador, selecione a caixa de marcar e, em seguida, selecione a ligação Gerir (nn) remetentes. Pode identificar a ação para deteções de representação de utilizadores na página seguinte.

Identifica os remetentes internos e externos a proteger através da combinação do respetivo nome a apresentar e endereço de e-mail.

Selecione

Adicionar utilizador. Na lista de opções Adicionar utilizador que é aberta, siga os seguintes passos:

Adicionar utilizador. Na lista de opções Adicionar utilizador que é aberta, siga os seguintes passos:Utilizadores internos: clique na caixa Adicionar um e-mail válido ou comece a escrever o endereço de e-mail do utilizador. Selecione o endereço de e-mail na lista pendente Contactos sugeridos que é apresentada. O nome a apresentar do utilizador é adicionado à caixa Adicionar um nome (que pode alterar). Quando terminar de selecionar o utilizador, selecione Adicionar.

Utilizadores externos: escreva o endereço de e-mail completo do utilizador externo na caixa Adicionar um e-mail válido e, em seguida, selecione o endereço de e-mail na lista pendente Contactos sugeridos apresentada. O endereço de e-mail também é adicionado na caixa Adicionar um nome (que pode alterar para um nome a apresentar).

Os utilizadores que adicionou estão listados na lista de opções Adicionar utilizador por Nome e endereço Email. Para remover um utilizador, selecione

junto à entrada.

junto à entrada.Quando terminar a lista de opções Adicionar utilizador , selecione Adicionar.

Novamente na lista de opções Gerir remetentes para proteção de representação , os utilizadores que selecionou são listados por Nome a apresentar e Endereço de e-mail do remetente.

Para alterar a lista de entradas de espaçamento normal para compacto, selecione

Alterar o espaçamento entre listas para compacto ou normal e, em seguida, selecione

Alterar o espaçamento entre listas para compacto ou normal e, em seguida, selecione  Compactar lista.

Compactar lista.Utilize a

caixa Procurar para localizar entradas na lista de opções.

caixa Procurar para localizar entradas na lista de opções.Para adicionar entradas, selecione

Adicionar utilizador e repita os passos anteriores.

Adicionar utilizador e repita os passos anteriores.Para remover entradas, siga um dos seguintes passos:

- Selecione uma ou mais entradas ao selecionar a caixa de marcar redonda que aparece na área em branco junto ao valor do nome a apresentar.

- Selecione todas as entradas ao mesmo tempo ao selecionar a caixa de marcar redonda que aparece na área em branco junto ao cabeçalho da coluna Nome a apresentar.

Quando terminar, na lista de opções Gerir remetentes para proteção de representação , selecione Concluído para regressar à página Limiar de phishing & proteção .

Observação

Pode especificar um máximo de 350 utilizadores para a proteção de representação de utilizadores em cada política anti-phishing.

A proteção de representação do utilizador não funciona se o remetente e o destinatário tiverem comunicado anteriormente por e-mail. Se o remetente e o destinatário nunca tiverem comunicado por e-mail, a mensagem pode ser identificada como uma tentativa de representação.

Poderá obter o erro "O endereço de e-mail já existe" se tentar adicionar um utilizador à proteção de representação de utilizadores quando esse endereço de e-mail já estiver especificado para a proteção de representação do utilizador noutra política anti-phishing. Este erro ocorre apenas no portal do Defender. Não receberá o erro se utilizar o parâmetro TargetedUsersToProtect correspondente nos cmdlets New-AntiPhishPolicy ou Set-AntiPhishPolicy no Exchange Online PowerShell.

Ativar domínios para proteger: esta definição não está selecionada por predefinição. Para ativar a proteção de representação de domínio, selecione a caixa de marcar e, em seguida, configure uma ou ambas as seguintes definições apresentadas. Pode identificar a ação para deteções de representação de domínio na página seguinte.

Inclua os domínios que possuo: para ativar esta definição, selecione a caixa de marcar. Para ver os domínios que possui, selecione Ver os meus domínios.

Incluir domínios personalizados: para ativar esta definição, selecione a caixa de marcar e, em seguida, selecione a ligação Gerir (nn) domínio(s) personalizado(s). Na lista de opções Gerir domínios personalizados para proteção de representação que é aberta, siga os seguintes passos:

Selecione

Adicionar domínios.

Adicionar domínios.Na lista de opções Adicionar domínios personalizados que é apresentada, clique na caixa Domínio , introduza um valor de domínio e, em seguida, selecione o valor apresentado abaixo da caixa. Repita essa etapa quantas vezes forem necessárias.

Os domínios que adicionou estão listados na lista de opções Adicionar domínios personalizados . Para remover o domínio, selecione

junto ao valor.

junto ao valor.Quando tiver terminado a lista de opções Adicionar domínios personalizados , selecione Adicionar domínios

Novamente na lista de opções Gerir domínios personalizados para proteção de representação , os domínios que introduziu estão listados.

Para alterar a lista de entradas de espaçamento normal para compacto, selecione

Alterar o espaçamento entre listas para compacto ou normal e, em seguida, selecione

Alterar o espaçamento entre listas para compacto ou normal e, em seguida, selecione  Compactar lista.

Compactar lista.Utilize a

caixa Procurar para localizar entradas na lista de opções.

caixa Procurar para localizar entradas na lista de opções.Para adicionar entradas, selecione

Adicionar domínios e repita os passos anteriores.

Adicionar domínios e repita os passos anteriores.Para remover entradas, siga um dos seguintes passos:

- Selecione uma ou mais entradas ao selecionar a caixa de marcar redonda que aparece na área em branco junto ao valor de domínio.

- Selecione todas as entradas de uma só vez ao selecionar a caixa de marcar redonda que aparece na área em branco junto ao cabeçalho da coluna Domínios.

Quando terminar, na lista de opções Gerir domínios personalizados para proteção de representação , selecione Concluído para regressar ao limiar de phishing & página de proteção .

Adicionar domínios e remetentes fidedignos: especifique exceções de proteção de representação para a política ao selecionar Gerir (nn) remetentes fidedignos e domínios. Na lista de opções Gerir domínios personalizados para proteção de representação que é aberta, introduza remetentes no separador Remetente e domínios no separador Domínio .

Observação

O número máximo de entradas de domínio e remetente fidedignos é 1024.

Separador Remetente : selecione

Adicionar remetentes.

Adicionar remetentes.Na lista de opções Adicionar remetentes fidedignos que é aberta, introduza um endereço de e-mail na caixa Adicionar um e-mail válido e, em seguida, selecione Adicionar. Repita essa etapa quantas vezes forem necessárias. Para remover uma entrada existente, selecione

para a entrada.

para a entrada.Quando terminar a lista de opções Adicionar remetentes fidedignos , selecione Adicionar.

Novamente no separador Remetente , os remetentes que introduziu estão listados.

Para alterar a lista de entradas de espaçamento normal para compacto, selecione

Alterar o espaçamento entre listas para compacto ou normal e, em seguida, selecione

Alterar o espaçamento entre listas para compacto ou normal e, em seguida, selecione  Compactar lista.

Compactar lista.Utilize a

caixa Procurar para localizar entradas na lista de opções.

caixa Procurar para localizar entradas na lista de opções.Para adicionar entradas, selecione

Adicionar remetentes e repita os passos anteriores.

Adicionar remetentes e repita os passos anteriores.Para remover entradas, siga um dos seguintes passos:

- Selecione uma ou mais entradas ao selecionar a caixa de marcar redonda que aparece na área em branco junto ao valor do remetente.

- Selecione todas as entradas de uma só vez ao selecionar a caixa de marcar redonda que aparece na área em branco junto ao cabeçalho da coluna Remetente.

Quando tiver terminado, no separador Remetente da lista de opções Gerir domínios personalizados para proteção de representação , selecione o separador Domínio para adicionar domínios ou selecione Concluído para regressar à página Limiar de phishing & proteção .

Dica

Se as mensagens de sistema do Microsoft 365 dos seguintes remetentes forem identificadas como tentativas de representação, pode adicionar os remetentes à lista de remetentes fidedignos:

noreply@email.teams.microsoft.comnoreply@emeaemail.teams.microsoft.comno-reply@sharepointonline.comnoreply@planner.office365.com

Separador Domínio : selecione

Adicionar domínios. Na lista de opções Adicionar domínios fidedignos que é aberta, introduza domínio na caixa Domínio e, em seguida, selecione o domínio na lista pendente apresentada. Repita essa etapa quantas vezes forem necessárias. Para remover uma entrada existente, selecione

Adicionar domínios. Na lista de opções Adicionar domínios fidedignos que é aberta, introduza domínio na caixa Domínio e, em seguida, selecione o domínio na lista pendente apresentada. Repita essa etapa quantas vezes forem necessárias. Para remover uma entrada existente, selecione  para a entrada.

para a entrada.Quando terminar a lista de opções Adicionar domínios fidedignos , selecione Adicionar domínios.

Novamente no separador Domínio , os domínios que adicionou estão agora listados.

Para alterar a lista de entradas de espaçamento normal para compacto, selecione

Alterar o espaçamento entre listas para compacto ou normal e, em seguida, selecione

Alterar o espaçamento entre listas para compacto ou normal e, em seguida, selecione  Compactar lista.

Compactar lista.Utilize a

caixa Procurar para localizar entradas no separador.

caixa Procurar para localizar entradas no separador.Para adicionar entradas, selecione

Adicionar domínios e repita os passos anteriores.

Adicionar domínios e repita os passos anteriores.Para remover entradas, siga um dos seguintes passos:

- Selecione uma ou mais entradas ao selecionar a caixa de marcar redonda que aparece na área em branco junto ao valor de domínio.

- Selecione todas as entradas de uma só vez ao selecionar a caixa de marcar redonda que aparece na área em branco junto ao cabeçalho da coluna Domínio.

Quando tiver terminado no separador Domínio da lista de opções Gerir domínios personalizados para proteção de representação , selecione o separador Remetente para adicionar remetentes ou selecione Concluído para regressar ao limiar de Phishing & página de proteção .

Observação

As entradas de domínio fidedignas não incluem subdomínios do domínio especificado. Tem de adicionar uma entrada para cada subdomínio.

Quando terminar, na lista de opções Gerir domínios personalizados para proteção de representação , selecione Concluídopara regressar ao limiar de Phishing & página de proteção .

Ativar inteligência da caixa de correio: esta definição está selecionada por predefinição e recomendamos que a deixe selecionada. Para desativar as informações da caixa de correio, desmarque a caixa de marcar.

Ativar informações para proteção de representação: esta definição só está disponível se a opção Ativar inteligência da caixa de correio estiver selecionada. Esta definição permite que as informações da caixa de correio tomem medidas em mensagens identificadas como tentativas de representação. Especifique a ação a tomar para deteções de informações de caixas de correio na página seguinte.

Observação

A proteção de informações da caixa de correio não funciona se o remetente e o destinatário tiverem comunicado anteriormente por e-mail. Se o remetente e o destinatário nunca comunicaram por e-mail, a mensagem pode ser identificada como uma tentativa de representação por informações da caixa de correio.

Para ativar a proteção de inteligência da caixa de correio, selecione a caixa de marcar. Especifique a ação para deteções de informações de caixa de correio na página seguinte.

Secção Spoof: utilize a caixa Ativar inteligência spoof marcar para ativar ou desativar as informações de spoof. Esta definição está selecionada por predefinição e recomendamos que a deixe selecionada. Especifique a ação a tomar em mensagens de remetentes falsificados bloqueados na página seguinte.

Para desativar a inteligência de spoof, desmarque a caixa de marcar.

Observação

Não precisa de desativar as informações de spoof se o seu registo MX não apontar para o Microsoft 365; em alternativa, ativa a Filtragem Avançada para Conectores. Para obter instruções, consulte Filtragem Avançada para Conectores no Exchange Online.

Quando tiver terminado na página Limiar de phishing & proteção , selecione Seguinte.

Na página Ações , configure as seguintes definições:

Secção Ações de mensagens : Configurar as seguintes ações:

Se for detetada uma mensagem como representação do utilizador: esta definição só está disponível se tiver selecionado Ativar a proteção dos utilizadores na página anterior. Selecione uma das seguintes ações na lista pendente:

Não aplique nenhuma ação (predefinição)

Redirecionar a mensagem para outros endereços de e-mail

Mover a mensagem para as pastas de Email de Lixo dos destinatários

Colocar a mensagem em quarentena: se selecionar esta ação, é apresentada uma caixa Aplicar política de quarentena onde seleciona a política de quarentena que se aplica às mensagens colocadas em quarentena pela proteção de representação do utilizador. As políticas de quarentena definem o que os usuários podem fazer para mensagens em quarentena e se os usuários recebem notificações de quarentena. Para obter mais informações sobre políticas de quarentena, veja Anatomia de uma política de quarentena.

Se não selecionar uma política de quarentena, é utilizada a política de quarentena predefinida para deteções de representação de utilizadores (DefaultFullAccessPolicy). Quando mais tarde vir ou editar as definições de política anti-phishing, o nome da política de quarentena é apresentado.

Entregar a mensagem e adicionar outros endereços à linha Bcc

Eliminar a mensagem antes de ser entregue

Se a mensagem for detetada como um domínio representado: esta definição só está disponível se tiver selecionado Ativar domínios a proteger na página anterior. Selecione uma das seguintes ações na lista pendente:

Não aplique nenhuma ação (predefinição)

Redirecionar a mensagem para outros endereços de e-mail

Mover a mensagem para as pastas de Email de Lixo dos destinatários

Colocar a mensagem em quarentena: se selecionar esta ação, é apresentada uma caixa Aplicar política de quarentena onde seleciona a política de quarentena que se aplica às mensagens colocadas em quarentena pela proteção de representação de domínio.

Se não selecionar uma política de quarentena, é utilizada a política de quarentena predefinida para deteções de representação de domínio (DefaultFullAccessPolicy). Quando mais tarde vir ou editar as definições de política anti-phishing, o nome da política de quarentena é apresentado.

Entregar a mensagem e adicionar outros endereços à linha Bcc

Eliminar a mensagem antes de ser entregue

Se as informações da caixa de correio detetarem um utilizador representado: esta definição só está disponível se tiver selecionado Ativar inteligência para a proteção de representação na página anterior. Selecione uma das seguintes ações na lista pendente:

Não aplique nenhuma ação (predefinição)

Redirecionar a mensagem para outros endereços de e-mail

Mover a mensagem para as pastas de Email de Lixo dos destinatários

Colocar a mensagem em quarentena: se selecionar esta ação, é apresentada uma caixa Aplicar política de quarentena onde seleciona a política de quarentena que se aplica às mensagens colocadas em quarentena pela proteção de informações da caixa de correio.

Se não selecionar uma política de quarentena, é utilizada a política de quarentena predefinida para deteções de informações de caixa de correio (DefaultFullAccessPolicy). Quando mais tarde vir ou editar as definições de política anti-phishing, o nome da política de quarentena é apresentado.

Entregar a mensagem e adicionar outros endereços à linha Bcc

Eliminar a mensagem antes de ser entregue

Respeitar a política de registos DMARC quando a mensagem é detetada como spoof: esta definição está selecionada por predefinição e permite-lhe controlar o que acontece às mensagens em que o remetente falha verificações DMARC explícitas e a política DMARC está definida como

p=quarantineoup=reject:Se a mensagem for detetada como spoof e a Política DMARC estiver definida como p=quarentena: selecione uma das seguintes ações:

- Colocar a mensagem em quarentena: este é o valor predefinido.

- Mover mensagem para as pastas de Email de Lixo dos destinatários

Se a mensagem for detetada como spoof e a Política DMARC estiver definida como p=rejeitar: selecione uma das seguintes ações:

- Colocar a mensagem em quarentena

- Rejeitar a mensagem: este é o valor predefinido.

Para obter mais informações, veja Spoof protection and sender DMARC policies (Proteção de spoof e políticas DMARC do remetente).

Se a mensagem for detetada como spoof por spoof intelligence: esta definição só está disponível se tiver selecionado Ativar spoof intelligence na página anterior. Selecione uma das seguintes ações na lista pendente para mensagens de remetentes falsificados bloqueados:

Mover a mensagem para as pastas de Email de Lixo dos destinatários (predefinição)

Colocar a mensagem em quarentena: se selecionar esta ação, é apresentada uma caixa Aplicar política de quarentena onde seleciona a política de quarentena que se aplica às mensagens colocadas em quarentena pela proteção de informações de spoof.

Se não selecionar uma política de quarentena, é utilizada a política de quarentena predefinida para deteções de inteligência spoof (DefaultFullAccessPolicy). Quando mais tarde vir ou editar as definições de política anti-phishing, o nome da política de quarentena é apresentado.

Sugestões de segurança & secção indicadores : Configurar as seguintes definições:

- Mostrar a sugestão de segurança do primeiro contacto: para obter mais informações, consulte Sugestão de segurança do primeiro contacto.

- Mostrar sugestão de segurança de representação do utilizador: esta definição só está disponível se tiver selecionado Ativar a proteção dos utilizadores na página anterior.

- Mostrar sugestão de segurança de representação de domínio: esta definição só está disponível se tiver selecionado Ativar domínios a proteger na página anterior.

- Mostrar sugestão de segurança de carateres invulgares de representação do utilizador Esta definição só está disponível se tiver selecionado Ativar a proteção dos utilizadores ou Ativar a proteção de domínios na página anterior.

- Mostrar (?) para remetentes não autenticados para spoof: esta definição só está disponível se tiver selecionado Ativar spoof intelligence na página anterior. Adiciona um ponto de interrogação (?) à fotografia do remetente na caixa De no Outlook se a mensagem não passar nas verificações SPF ou DKIM e a mensagem não passar em DMARC ou autenticação composta. Essa configuração está selecionada por padrão.

- Mostrar etiqueta "via": esta definição só está disponível se tiver selecionado Ativar inteligência spoof na página anterior. Adiciona uma etiqueta com o nome através de (chris@contoso.com através de fabrikam.com) ao endereço De se for diferente do domínio na assinatura DKIM ou no endereço MAIL FROM . Essa configuração está selecionada por padrão.

Para ativar uma definição, selecione a caixa de marcar. Para desativá-la, desmarque a caixa de marcar.

Quando terminar na página Ações , selecione Seguinte.

Na página Rever , reveja as suas definições. Você pode selecionar Editar em cada seção para modificar as configurações da seção. Em alternativa, pode selecionar Anterior ou a página específica no assistente.

Quando terminar na página Rever , selecione Submeter.

Na página Nova política anti-phishing criada , pode selecionar as ligações para ver a política, ver políticas anti-phishing e saber mais sobre políticas anti-phishing.

Quando tiver terminado na página Nova política anti-phishing criada , selecione Concluído.

Novamente na página Anti-phishing , a nova política está listada.

Utilizar o portal do Microsoft Defender para ver os detalhes da política anti-phishing

No portal do Microsoft Defender, aceda a Email & Políticas de Colaboração> &Políticas> de ameaças deregras>Anti phishing na secção Políticas. Em alternativa, para aceder diretamente à página Anti-phishing , utilize https://security.microsoft.com/antiphishing.

Na página Anti-phishing , as seguintes propriedades são apresentadas na lista de políticas anti-phishing:

- Nome

-

Estado: os valores são:

- Sempre ativado para a política anti-phishing predefinida.

- Ativado ou Desativado para outras políticas antisspam.

-

Prioridade: para obter mais informações, consulte a secção Definir a prioridade das políticas antisspam personalizadas .

Para alterar a lista de políticas de espaçamento normal para compacto, selecione

Alterar o espaçamento entre listas para compacto ou normal e, em seguida, selecione

Alterar o espaçamento entre listas para compacto ou normal e, em seguida, selecione  Compactar lista.

Compactar lista.

Selecione ![]() Filtrar para filtrar as políticas por Intervalo de tempo (data de criação) ou Estado.

Filtrar para filtrar as políticas por Intervalo de tempo (data de criação) ou Estado.

Utilize a ![]() caixa Procurar e um valor correspondente para encontrar políticas anti-phishing específicas.

caixa Procurar e um valor correspondente para encontrar políticas anti-phishing específicas.

Utilize ![]() Exportar para exportar a lista de políticas para um ficheiro CSV.

Exportar para exportar a lista de políticas para um ficheiro CSV.

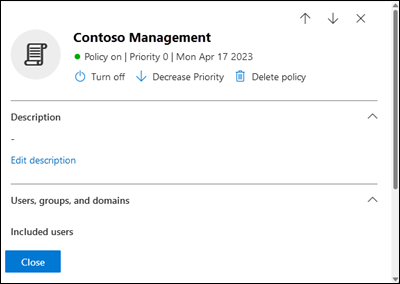

Selecione uma política ao clicar em qualquer parte da linha que não seja a caixa de marcar junto ao nome para abrir a lista de opções de detalhes da política.

Dica

Para ver detalhes sobre outras políticas anti-phishing sem deixar a lista de opções de detalhes, utilize  o item Anterior e o item Seguinte na parte superior da lista de opções.

o item Anterior e o item Seguinte na parte superior da lista de opções.

Utilizar o portal do Microsoft Defender para tomar medidas em políticas anti-phishing

No portal do Microsoft Defender, aceda a Email & Políticas de Colaboração> &Políticas> de ameaças deregras>Anti phishing na secção Políticas. Em alternativa, para aceder diretamente à página Anti-phishing , utilize https://security.microsoft.com/antiphishing.

Na página Anti-phishing , selecione a política anti-phishing através de um dos seguintes métodos:

Selecione a política na lista ao selecionar a caixa de marcar junto ao nome. As seguintes ações estão disponíveis na

lista pendente Mais ações apresentada:

lista pendente Mais ações apresentada:- Ative as políticas selecionadas.

- Desative as políticas selecionadas.

- Eliminar políticas selecionadas.

Selecione a política na lista ao clicar em qualquer parte da linha que não seja a caixa de marcar junto ao nome. Algumas ou todas as ações seguintes estão disponíveis na lista de opções de detalhes que é aberta:

- Modificar definições de política ao selecionar Editar em cada secção (políticas personalizadas ou a política predefinida)

-

Ativar ou

Ativar ou  Desativar (apenas políticas personalizadas)

Desativar (apenas políticas personalizadas) -

Aumentar prioridade ou

Aumentar prioridade ou  Diminuir prioridade (apenas políticas personalizadas)

Diminuir prioridade (apenas políticas personalizadas) -

Eliminar política (apenas políticas personalizadas)

Eliminar política (apenas políticas personalizadas)

As ações são descritas nas seguintes subsecções.

Utilizar o portal Microsoft Defender para modificar políticas anti-phishing

Depois de selecionar a política anti-phishing predefinida ou uma política personalizada ao clicar em qualquer parte da linha que não seja a caixa de marcar junto ao nome, as definições de política são apresentadas na lista de opções de detalhes que é aberta. Selecione Editar em cada secção para modificar as definições na secção . Para obter mais informações sobre as definições, consulte a secção criar políticas anti-phishing anteriormente neste artigo.

Para a política predefinida, não pode modificar o nome da política e não existem filtros de destinatários para configurar (a política aplica-se a todos os destinatários). No entanto, pode modificar todas as outras definições na política.

Para as políticas anti-phishing denominadas Política de Segurança Predefinida Padrão e Política de Segurança Predefinida Rigorosaassociadas a políticas de segurança predefinidas, não pode modificar as definições de política na lista de opções de detalhes. Em vez disso, selecione ![]() Ver políticas de segurança predefinidas na lista de opções de detalhes para aceder à página Políticas de segurança predefinidas em https://security.microsoft.com/presetSecurityPolicies para modificar as políticas de segurança predefinidas.

Ver políticas de segurança predefinidas na lista de opções de detalhes para aceder à página Políticas de segurança predefinidas em https://security.microsoft.com/presetSecurityPolicies para modificar as políticas de segurança predefinidas.

Utilizar o portal Microsoft Defender para ativar ou desativar políticas anti-phishing personalizadas

Não pode desativar a política anti-phishing predefinida (está sempre ativada).

Não pode ativar ou desativar as políticas anti-phishing que estão associadas a políticas de segurança predefinidas Padrão e Estritas. Pode ativar ou desativar as políticas de segurança predefinidas Padrão ou Estritas na página Políticas de segurança predefinidas em https://security.microsoft.com/presetSecurityPolicies.

Depois de selecionar uma política anti-phishing personalizada ativada (o valor Estado está Ativado), utilize um dos seguintes métodos para a desativar:

-

Na página Anti-phishing: selecione

Mais ações>Desativar políticas selecionadas.

Mais ações>Desativar políticas selecionadas. -

Na lista de opções de detalhes da política: selecione Desativar

na parte superior da lista de opções.

na parte superior da lista de opções.

Depois de selecionar uma política anti-phishing personalizada desativada (o valor Estado está Desativado), utilize um dos seguintes métodos para ativá-la:

-

Na página Anti-phishing: selecione

Mais ações>Ativar políticas selecionadas.

Mais ações>Ativar políticas selecionadas. -

Na lista de opções de detalhes da política: selecione Ativar

na parte superior da lista de opções.

na parte superior da lista de opções.

Na página Anti-phishing , o valor Estado da política está agora Ativado ou Desativado.

Utilizar o portal Microsoft Defender para definir a prioridade das políticas anti-phishing personalizadas

As políticas anti-phishing são processadas pela ordem em que são apresentadas na página Anti-phishing :

- A política anti-phishing denominada Política de Segurança Predefinida Estrita associada à política de segurança predefinida Estrita é sempre aplicada primeiro (se a política de segurança predefinida Estrita estiver ativada).

- A política anti-phishing denominada Política de Segurança Predefinida Padrão associada à política de segurança predefinida Padrão é sempre aplicada a seguir (se a política de segurança predefinida Padrão estiver ativada).

- As políticas anti-phishing personalizadas são aplicadas em seguida por ordem de prioridade (se estiverem ativadas):

- Um valor de prioridade inferior indica uma prioridade mais alta (0 é o mais alto).

- Por predefinição, é criada uma nova política com uma prioridade inferior à política personalizada existente mais baixa (a primeira é 0, a seguinte é 1, etc.).

- Nenhuma das duas políticas pode ter o mesmo valor de prioridade.

- A política anti-phishing predefinida tem sempre o valor de prioridade Mais baixo e não pode alterá-la.

A proteção anti-phishing para para um destinatário após a aplicação da primeira política (a política de prioridade mais alta para esse destinatário). Para obter mais informações, consulte Ordem e precedência da proteção de e-mail.

Depois de selecionar a política anti-phishing personalizada ao clicar em qualquer parte da linha que não seja a caixa de marcar junto ao nome, pode aumentar ou diminuir a prioridade da política na lista de opções de detalhes que é aberta:

- A política personalizada com o valor Prioridade0 na página Anti-Phishing tem a ação

Diminuir prioridade na parte superior da lista de opções de detalhes.

Diminuir prioridade na parte superior da lista de opções de detalhes. - A política personalizada com a prioridade mais baixa (valor de Prioridade mais elevado; por exemplo, 3) tem a ação

Aumentar prioridade na parte superior da lista de opções de detalhes.

Aumentar prioridade na parte superior da lista de opções de detalhes. - Se tiver três ou mais políticas, as políticas entre a Prioridade 0 e a prioridade mais baixa têm as ações

Aumentar prioridade e

Aumentar prioridade e  Diminuir prioridade na parte superior da lista de opções de detalhes.

Diminuir prioridade na parte superior da lista de opções de detalhes.

Quando terminar a lista de opções de detalhes da política, selecione Fechar.

Novamente na página Anti-phishing , a ordem da política na lista corresponde ao valor prioridade atualizado.

Utilizar o portal Microsoft Defender para remover políticas anti-phishing personalizadas

Não pode remover a política anti-phishing predefinida ou as políticas anti-phishing denominadas Política de Segurança Predefinida Padrão e Política de Segurança Predefinida Estrita que estão associadas a políticas de segurança predefinidas.

Depois de selecionar a política anti-phishing personalizada, utilize um dos seguintes métodos para removê-la:

-

Na página Anti-phishing: selecione

Mais ações>Eliminar políticas selecionadas.

Mais ações>Eliminar políticas selecionadas. -

Na lista de opções de detalhes da política: selecione

Eliminar política na parte superior da lista de opções.

Eliminar política na parte superior da lista de opções.

Selecione Sim na caixa de diálogo de aviso que é aberta.

Na página Anti-phishing , a política eliminada já não está listada.

Utilizar Exchange Online PowerShell para configurar políticas anti-phishing

No PowerShell, os elementos básicos de uma política anti-phishing são:

- A política anti-phish: especifica as proteções de phishing para ativar ou desativar, as ações a aplicar a essas proteções e outras opções.

- A regra anti-phish: especifica a prioridade e os filtros de destinatário (a quem a política se aplica) para a política anti-phish associada.

A diferença entre estes dois elementos não é óbvia quando gere políticas anti-phishing no portal do Microsoft Defender:

- Quando cria uma política no portal do Defender, está, na verdade, a criar uma regra anti-phish e a política anti-phish associada ao mesmo tempo que utiliza o mesmo nome para ambos.

- Quando modifica uma política no portal do Defender, as definições relacionadas com o nome, prioridade, ativada ou desativada e os filtros de destinatário modificam a regra anti-phish. Todas as outras definições modificam a política anti-phish associada.

- Quando remove uma política no portal do Defender, a regra anti-phish e a política anti-phish associada são removidas ao mesmo tempo.

No Exchange Online PowerShell, a diferença entre políticas anti-phish e regras anti-phish é evidente. Pode gerir políticas anti-phish com os cmdlets *-AntiPhishPolicy e gerir regras anti-phish com os cmdlets *-AntiPhishRule .

- No PowerShell, primeiro cria a política anti-phish e, em seguida, cria a regra anti-phish, que identifica a política associada à qual a regra se aplica.

- No PowerShell, pode modificar as definições na política anti-phish e na regra anti-phish separadamente.

- Quando remove uma política anti-phish do PowerShell, a regra anti-phish correspondente não é removida automaticamente e vice-versa.

Utilizar o PowerShell para criar políticas anti-phishing

Criar uma política anti-phishing no PowerShell é um processo de dois passos:

- Crie a política anti-phish.

- Crie a regra anti-phish que especifica a política anti-phish à qual a regra se aplica.

Observações:

- Pode criar uma nova regra anti-phish e atribuir-lhe uma política anti-phish existente e não associada. Uma regra anti-phish não pode ser associada a mais do que uma política anti-phish.

- Pode configurar as seguintes definições em novas políticas anti-phish no PowerShell que só estão disponíveis no portal do Microsoft Defender depois de criar a política:

- Crie a nova política como desativada (Ativada

$falseno cmdlet New-AntiPhishRule ). - Defina a prioridade da política durante a criação (Número> de Prioridade<) no cmdlet New-AntiPhishRule.

- Crie a nova política como desativada (Ativada

- Uma nova política anti-phish que criar no PowerShell não é visível no portal do Microsoft Defender até atribuir a política a uma regra anti-phish.

Passo 1: Utilizar o PowerShell para criar uma política anti-phish

Para criar uma política anti-phish, utilize esta sintaxe:

New-AntiPhishPolicy -Name "<PolicyName>" [-AdminDisplayName "<Comments>"] <Additional Settings>

Este exemplo cria uma política anti-phish denominada Quarentena de Investigação com as seguintes definições:

- A política está ativada (não estamos a utilizar o parâmetro Ativado e o valor predefinido é

$true). - A descrição é: Política do departamento de investigação.

- Ativa a proteção de domínios da organização para todos os domínios aceites e a proteção de domínios direcionados para fabrikam.com.

- Especifica Quarentena como a ação para deteções de representação de domínio e utiliza a política de quarentena predefinida para as mensagens em quarentena (não estamos a utilizar o parâmetro TargetedDomainQuarantineTag ).

- Especifica Mai Fujito (mfujito@fabrikam.com) como o utilizador a proteger contra representação.

- Especifica Quarentena como a ação para deteções de representação do utilizador e utiliza a política de quarentena predefinida para as mensagens em quarentena (não estamos a utilizar o parâmetro TargetedUserQuarantineTag ).

- Ativa a inteligência da caixa de correio (EnableMailboxIntelligence), permite que a proteção de inteligência da caixa de correio tome medidas nas mensagens (EnableMailboxIntelligenceProtection), especifica Quarentena como a ação para mensagens detetadas e utiliza a política de quarentena predefinida para as mensagens em quarentena (não estamos a utilizar o parâmetro MailboxIntelligenceQuarantineTag ).

- Altera a ação predefinida para deteções de spoofing para Quarentena e utiliza a política de quarentena predefinida para as mensagens em quarentena (não estamos a utilizar o parâmetro SpoofQuarantineTag ).

- Por predefinição

p=quarantine, respeitar ep=rejectnas políticas DMARC do remetente está ativado (não estamos a utilizar o parâmetro HonorDmarcPolicy e o valor predefinido é$true).- Mensagens que falham DMARC em que a política DMARC do remetente está

p=quarantineem quarentena (não estamos a utilizar o parâmetro DmarcQuarantineAction e o valor predefinido é Quarentena). - Mensagens que falham DMARC em que a política DMARC do remetente é

p=rejectrejeitada (não estamos a utilizar o parâmetro DmarcRejectAction e o valor predefinido é Rejeitar).

- Mensagens que falham DMARC em que a política DMARC do remetente está

- Ativa todas as sugestões de segurança.

New-AntiPhishPolicy -Name "Monitor Policy" -AdminDisplayName "Research department policy" -EnableOrganizationDomainsProtection $true -EnableTargetedDomainsProtection $true -TargetedDomainsToProtect fabrikam.com -TargetedDomainProtectionAction Quarantine -EnableTargetedUserProtection $true -TargetedUsersToProtect "Mai Fujito;mfujito@fabrikam.com" -TargetedUserProtectionAction Quarantine -EnableMailboxIntelligence $true -EnableMailboxIntelligenceProtection $true -MailboxIntelligenceProtectionAction -AuthenticationFailAction Quarantine -EnableSimilarUsersSafetyTips $true -EnableSimilarDomainsSafetyTips $true -EnableUnusualCharactersSafetyTips $true

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja New-AntiPhishPolicy.

Dica

Para obter instruções detalhadas para especificar as políticas de quarentena a utilizar numa política anti-phish, veja Utilizar o PowerShell para especificar a política de quarentena em políticas anti-phishing.

Passo 2: Utilizar o PowerShell para criar uma regra anti-phish

Para criar uma regra anti-phish, utilize esta sintaxe:

New-AntiPhishRule -Name "<RuleName>" -AntiPhishPolicy "<PolicyName>" <Recipient filters> [<Recipient filter exceptions>] [-Comments "<OptionalComments>"]

Este exemplo cria uma regra anti-phish denominada Departamento de Investigação com as seguintes condições:

- A regra está associada à política anti-phish denominada Quarentena de Investigação.

- A regra se aplica aos membros do grupo chamado Departamento de pesquisa.

- Uma vez que não estamos a utilizar o parâmetro Prioridade , é utilizada a prioridade predefinida.

New-AntiPhishRule -Name "Research Department" -AntiPhishPolicy "Research Quarantine" -SentToMemberOf "Research Department"

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja New-AntiPhishRule.

Utilizar o PowerShell para ver políticas anti-phish

Para ver as políticas anti-phish existentes, utilize a seguinte sintaxe:

Get-AntiPhishPolicy [-Identity "<PolicyIdentity>"] [| <Format-Table | Format-List> <Property1,Property2,...>]

Este exemplo devolve uma lista de resumo de todas as políticas anti-phish juntamente com as propriedades especificadas.

Get-AntiPhishPolicy | Format-Table Name,IsDefault

Este exemplo devolve todos os valores de propriedade para a política anti-phish denominada Executivos.

Get-AntiPhishPolicy -Identity "Executives"

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja Get-AntiPhishPolicy.

Utilizar o PowerShell para ver regras anti-phish

Para ver as regras anti-phish existentes, utilize a seguinte sintaxe:

Get-AntiPhishRule [-Identity "<RuleIdentity>"] [-State <Enabled | Disabled] [| <Format-Table | Format-List> <Property1,Property2,...>]

Este exemplo devolve uma lista de resumo de todas as regras anti-phish juntamente com as propriedades especificadas.

Get-AntiPhishRule | Format-Table Name,Priority,State

Para filtrar a lista por regras habilitadas ou desabilitadas, execute os seguintes comandos:

Get-AntiPhishRule -State Disabled | Format-Table Name,Priority

Get-AntiPhishRule -State Enabled | Format-Table Name,Priority

Este exemplo devolve todos os valores de propriedade da regra anti-phish denominada Contoso Executives.

Get-AntiPhishRule -Identity "Contoso Executives"

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja Get-AntiPhishRule.

Utilizar o PowerShell para modificar políticas anti-phish

Além dos seguintes itens, as mesmas definições estão disponíveis quando modifica uma política anti-phish no PowerShell como quando cria a política conforme descrito no Passo 1: Utilizar o PowerShell para criar uma secção de política anti-phish anteriormente neste artigo.

O comutador MakeDefault que transforma a política especificada na política predefinida (aplicada a todos, sempre a Prioridade mais baixa e não a pode eliminar) só está disponível quando modificar uma política anti-phish no PowerShell.

Não pode mudar o nome de uma política anti-phish (o cmdlet Set-AntiPhishPolicy não tem nenhum parâmetro Name ). Quando muda o nome de uma política anti-phishing no portal do Microsoft Defender, está apenas a mudar o nome da regra anti-phish.

Para modificar uma política anti-phish, utilize esta sintaxe:

Set-AntiPhishPolicy -Identity "<PolicyName>" <Settings>

Para obter informações detalhadas sobre sintaxe e parâmetros, veja Set-AntiPhishPolicy.

Dica

Para obter instruções detalhadas para especificar as políticas de quarentena a utilizar numa política anti-phish, veja Utilizar o PowerShell para especificar a política de quarentena em políticas anti-phishing.

Utilizar o PowerShell para modificar regras anti-phish

A única definição que não está disponível quando modifica uma regra anti-phish no PowerShell é o parâmetro Ativado que lhe permite criar uma regra desativada. Para ativar ou desativar as regras anti-phish existentes, consulte a secção seguinte.

Caso contrário, não estão disponíveis definições adicionais quando modificar uma regra anti-phish no PowerShell. As mesmas definições estão disponíveis quando cria uma regra, conforme descrito no Passo 2: Utilizar o PowerShell para criar uma secção de regra anti-phish anteriormente neste artigo.

Para modificar uma regra anti-phish, utilize esta sintaxe:

Set-AntiPhishRule -Identity "<RuleName>" <Settings>

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja Set-AntiPhishRule.

Utilizar o PowerShell para ativar ou desativar regras anti-phish

Ativar ou desativar uma regra anti-phish no PowerShell ativa ou desativa toda a política anti-phishing (a regra anti-phish e a política anti-phish atribuída). Não pode ativar ou desativar a política anti-phishing predefinida (é sempre aplicada a todos os destinatários).

Para ativar ou desativar uma regra anti-phish no PowerShell, utilize esta sintaxe:

<Enable-AntiPhishRule | Disable-AntiPhishRule> -Identity "<RuleName>"

Este exemplo desativa a regra anti-phish denominada Departamento de Marketing.

Disable-AntiPhishRule -Identity "Marketing Department"

Este exemplo habilita a mesma regra.

Enable-AntiPhishRule -Identity "Marketing Department"

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja Enable-AntiPhishRule e Disable-AntiPhishRule.

Utilizar o PowerShell para definir a prioridade das regras anti-phish

O valor mais alto de prioridade que pode ser definido em uma regra é 0. O valor mais baixo que pode ser definido depende do número de regras. Por exemplo, se você tiver cinco regras, use os valores de prioridade de 0 a 4. Alterar a prioridade de uma regra existente pode ter um efeito cascata em outras regras. Por exemplo, se você tiver cinco regras personalizadas (prioridades de 0 a 4) e alterar a prioridade de uma regra para 2, a regra existente com prioridade 2 será alterada para a prioridade 3, e a regra com prioridade 3 será alterada para prioridade 4.

Para definir a prioridade de uma regra anti-phish no PowerShell, utilize a seguinte sintaxe:

Set-AntiPhishRule -Identity "<RuleName>" -Priority <Number>

Este exemplo define a prioridade da regra chamada Marketing Department como 2. Todas as regras existentes com prioridade inferior ou igual a 2 são reduzidas por 1 (seus números de prioridade são aumentados por 1).

Set-AntiPhishRule -Identity "Marketing Department" -Priority 2

Observações:

- Para definir a prioridade de uma nova regra ao criá-la, utilize o parâmetro Priority no cmdlet New-AntiPhishRule .

- A política anti-phish predefinida não tem uma regra anti-phish correspondente e tem sempre o valor de prioridade inmodificável Mais Baixo.

Utilizar o PowerShell para remover políticas anti-phish

Quando utiliza o PowerShell para remover uma política anti-phish, a regra anti-phish correspondente não é removida.

Para remover uma política anti-phish no PowerShell, utilize esta sintaxe:

Remove-AntiPhishPolicy -Identity "<PolicyName>"

Este exemplo remove a política anti-phish denominada Departamento de Marketing.

Remove-AntiPhishPolicy -Identity "Marketing Department"

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja Remove-AntiPhishPolicy.

Utilizar o PowerShell para remover regras anti-phish

Quando utiliza o PowerShell para remover uma regra anti-phish, a política anti-phish correspondente não é removida.

Para remover uma regra anti-phish no PowerShell, utilize esta sintaxe:

Remove-AntiPhishRule -Identity "<PolicyName>"

Este exemplo remove a regra anti-phish denominada Departamento de Marketing.

Remove-AntiPhishRule -Identity "Marketing Department"

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja Remove-AntiPhishRule.

Como saber se esses procedimentos funcionaram?

Para verificar se configurou políticas anti-phishing com êxito no Defender para Office 365, siga um dos seguintes passos:

Na página Anti-phishing no portal do Microsoft Defender em https://security.microsoft.com/antiphishing, verifique a lista de políticas, os respetivos valores de Estado e os respetivos valores de Prioridade. Para ver mais detalhes, selecione a política na lista ao clicar em qualquer parte da linha que não seja a caixa de marcar junto ao nome e ver os detalhes na lista de opções apresentada.

No Exchange Online PowerShell, substitua <Nome> pelo nome da política ou regra, execute o seguinte comando e verifique as definições:

Get-AntiPhishPolicy -Identity "<Name>"Get-AntiPhishRule -Identity "<Name>"