Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Enquanto cliente existente do Microsoft 365, as páginas avaliações e avaliação no portal Microsoft Defender permitem-lhe https://security.microsoft.com experimentar as funcionalidades do Microsoft Defender para Office 365 Plano 2 antes de comprar.

Antes de experimentar Defender para Office 365 Plano 2, existem algumas questões-chave que precisa de colocar a si próprio:

- Quero observar passivamente o que Defender para Office 365 Plano 2 pode fazer por mim (auditoria) ou quero que Defender para Office 365 Plano 2 tome medidas diretas sobre questões que encontra (bloco)?

- De qualquer forma, como posso dizer o que Defender para Office 365 Plano 2 está a fazer por mim?

- Quanto tempo tenho antes de ter de tomar a decisão de manter o Defender para Office 365 Plano 2?

Este artigo ajuda-o a responder a essas perguntas para que possa experimentar Defender para Office 365 Plano 2 de uma forma que melhor satisfaça as necessidades da sua organização.

Para obter um guia complementar sobre como utilizar a sua versão de avaliação, consulte Guia do Utilizador de Avaliação: Microsoft Defender para Office 365.

Observação

As avaliações e avaliações de Defender para Office 365 não estão disponíveis em organizações do Governo dos E.U.A. (Microsoft 365 GCC, GCC High e DoD) ou em organizações Microsoft 365 Education.

Descrição geral do Defender para Office 365

Defender para Office 365 ajuda as organizações a proteger a sua empresa ao oferecer uma lista abrangente de capacidades. Para obter mais informações, veja Microsoft Defender para Office 365.

Também pode saber mais sobre Defender para Office 365 neste guia interativo.

Veja este breve vídeo para saber mais sobre como pode ser mais produtivo em menos tempo com Microsoft Defender para Office 365.

Para obter informações sobre preços, veja Microsoft Defender para Office 365.

Como funcionam as avaliações e avaliações para Defender para Office 365

Políticas

Defender para Office 365 inclui as funcionalidades do Proteção do Exchange Online (EOP), que estão presentes em todas as organizações do Microsoft 365 com caixas de correio Exchange Online e funcionalidades exclusivas do Defender para Office 365.

As funcionalidades de proteção da EOP e Defender para Office 365 são implementadas através de políticas. As políticas exclusivas do Defender para Office 365 são criadas para si, conforme necessário:

- Proteção de personificação nas políticas anti-phishing

- Anexos Seguros para mensagens de e-mail

-

Ligações Seguras para mensagens de e-mail e Microsoft Teams

- Ligações Seguras detona URLs durante o fluxo de correio. Para impedir que URLs específicos sejam detonados, submeta os URLs à Microsoft como bons URLs. Para obter instruções, consulte Comunicar bons URLs à Microsoft.

- As Ligações Seguras não encapsulam ligações de URL em corpos de mensagens de e-mail.

A sua elegibilidade para uma avaliação ou avaliação significa que já tem a EOP. Não são criadas políticas de EOP novas ou especiais para a avaliação ou avaliação do Defender para Office 365 Plano 2. As políticas de EOP existentes na sua organização do Microsoft 365 continuam a poder agir sobre mensagens (por exemplo, enviar mensagens para a pasta Email de Lixo ou para quarentena):

- Políticas antimalware

- Proteção anti-spam de entrada

- Proteção anti-spoofing em políticas anti-phishing

As políticas predefinidas para estas funcionalidades de EOP estão sempre ativadas, aplicam-se a todos os destinatários e são sempre aplicadas em último lugar após quaisquer políticas personalizadas.

Modo de auditoria vs. modo de bloqueio para Defender para Office 365

Pretende que a sua experiência de Defender para Office 365 seja ativa ou passiva? Os seguintes modos estão disponíveis:

Modo de auditoria: são criadas políticas de avaliação especiais para anti phishing (que inclui proteção de representação), Anexos Seguros e Ligações Seguras. Estas políticas de avaliação estão configuradas para detetar apenas ameaças. Defender para Office 365 deteta mensagens prejudiciais para relatórios, mas as mensagens não são executadas (por exemplo, as mensagens detetadas não são colocadas em quarentena). As definições destas políticas de avaliação são descritas na secção Políticas no modo de auditoria mais à frente neste artigo.

Observação

As seguintes funcionalidades de proteção estão ativadas por predefinição e podem tomar medidas em itens, mesmo no modo de auditoria:

- Tempo de Ligações Seguras de proteção de cliques em cargas de trabalho que não sejam de e-mail (por exemplo, Microsoft Teams, SharePoint e OneDrive).

- Remoção automática de zero horas (ZAP) no Microsoft Teams.

Também pode ativar ou desativar seletivamente a proteção anti-phishing (spoofing e representação), a proteção de Ligações Seguras e a proteção de Anexos Seguros. Para obter instruções, veja Gerir definições de avaliação.

O modo de auditoria fornece relatórios especializados para ameaças detetadas pelas políticas de avaliação na página de avaliação Microsoft Defender para Office 365 em https://security.microsoft.com/atpEvaluation. Estes relatórios são descritos na secção Relatórios para o modo de auditoria mais à frente neste artigo.

Modo de bloqueio: o modelo Standard para políticas de segurança predefinidas é ativado e utilizado para a versão de avaliação e os utilizadores que especificar incluir na versão de avaliação são adicionados à política de segurança predefinida Standard. Defender para Office 365 deteta e toma medidas em mensagens prejudiciais (por exemplo, as mensagens detetadas são colocadas em quarentena).

A seleção predefinida e recomendada é definir o âmbito destas políticas de Defender para Office 365 para todos os utilizadores na organização. No entanto, durante ou após a configuração da sua versão de avaliação, pode alterar a atribuição de políticas para utilizadores, grupos ou domínios de e-mail específicos no portal do Microsoft Defender ou no Exchange Online PowerShell.

As informações sobre ameaças detetadas por Defender para Office 365 estão disponíveis nos relatórios regulares e funcionalidades de investigação do Defender para Office 365 Plano 2, que são descritos na secção Relatórios para o modo de bloqueio mais à frente neste artigo.

Os principais fatores que determinam que modos estão disponíveis para si:

Se tem ou não Defender para Office 365 (Plano 1 ou Plano 2), conforme descrito na secção seguinte.

Como o e-mail é entregue à sua organização do Microsoft 365, conforme descrito nos seguintes cenários:

O correio da Internet flui diretamente para o Microsoft 365, mas a sua subscrição atual tem apenas Proteção do Exchange Online (EOP) ou Defender para Office 365 Plano 1.

Nestes ambientes, o modo de auditoria ou o modo de bloqueio estão disponíveis, consoante o licenciamento, conforme explicado na secção seguinte.

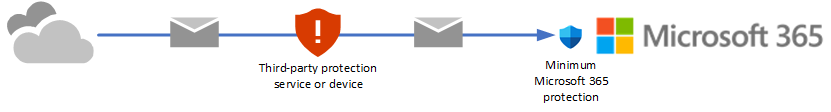

Está atualmente a utilizar um serviço ou dispositivo de terceiros para proteção de e-mail das suas caixas de correio do Microsoft 365. O correio da Internet flui através do serviço de proteção antes da entrega na sua organização do Microsoft 365. A proteção do Microsoft 365 é o mais baixa possível (nunca está completamente desativada; por exemplo, a proteção contra software maligno é sempre imposta).

Nestes ambientes, só está disponível o modo de auditoria . Não precisa de alterar o fluxo de correio (registos MX) para avaliar Defender para Office 365 Plano 2.

Avaliação vs. avaliação para Defender para Office 365

Qual é a diferença entre uma avaliação e uma avaliação do Defender para Office 365 Plano 2? Não são a mesma coisa? Bem, sim e não. O licenciamento na sua organização do Microsoft 365 faz toda a diferença:

Não existe Defender para Office 365 Plano 2: se ainda não tiver Defender para Office 365 Plano 2 (por exemplo, tem uma EOP autónoma, Microsoft 365 E3, Microsoft 365 Business Premium ou uma Defender para Office 365 subscrição do suplemento Plano 1), pode iniciar a experiência Defender para Office 365 Plano 2 a partir das seguintes localizações no portal do Microsoft Defender:

- A página de avaliações do Microsoft 365 em https://security.microsoft.com/trialHorizontalHub.

- A página de avaliação Microsoft Defender para Office 365 em https://security.microsoft.com/atpEvaluation.

Pode selecionar o modo de auditoria (políticas de avaliação) ou o modo de bloqueio (Standard política de segurança predefinida) durante a configuração da avaliação ou avaliação.

Independentemente da localização que utiliza, aprovisionamos automaticamente todas as licenças necessárias Defender para Office 365 Plano 2 quando se inscreve. Não é necessário obter e atribuir manualmente licenças do Plano 2 no Centro de administração do Microsoft 365.

As licenças aprovisionadas automaticamente são válidas durante 90 dias. O que significa este período de 90 dias depende do licenciamento existente na sua organização:

Sem Defender para Office 365 Plano 1: para organizações sem Defender para Office 365 Plano 1 (por exemplo, EOP ou Microsoft 365 E3 autónomos) todas as Defender para Office 365 As funcionalidades do Plano 2 (em particular, as políticas de segurança) só estão disponíveis durante o período de 90 dias.

Defender para Office 365 Plano 1: as organizações com Defender para Office 365 Plano 1 (por exemplo, Microsoft 365 Business Premium ou subscrições de suplementos) já têm as mesmas políticas de segurança disponíveis no Defender para Office 365 Plano 2: proteção contra representação em políticas anti-phishing, políticas de Anexos Seguros e políticas de Ligações Seguras.

As políticas de segurança do modo de auditoria (políticas de avaliação) ou do modo de bloqueio (Standard política de segurança predefinida) não expiram ou deixam de funcionar após 90 dias. O que termina após 90 dias são as capacidades de automatização, investigação, remediação e educação do Defender para Office 365 Plano 2 que não estão disponíveis no Plano 1.

Se configurar a avaliação ou a avaliação no modo de auditoria (políticas de avaliação), pode converter posteriormente em modo de bloqueio (Standard política de segurança predefinida). Para obter instruções, consulte a secção Converter em proteção Standard mais à frente neste artigo.

Defender para Office 365 Plano 2: se já tiver Defender para Office 365 Plano 2 (por exemplo, como parte de uma subscrição Microsoft 365 E5), Defender para Office 365 não está disponível para selecionar na Microsoft Página de avaliações 365 em https://security.microsoft.com/trialHorizontalHub.

A única opção é configurar uma avaliação de Defender para Office 365 na página de avaliação Microsoft Defender para Office 365 em https://security.microsoft.com/atpEvaluation. Além disso, a avaliação é configurada automaticamente no Modo de auditoria (políticas de avaliação).

Mais tarde, pode converter para o modo de bloqueio (Standard política de segurança predefinida) com a ação Converter em padrão na página de avaliação Microsoft Defender para Office 365 ou ao desativar a avaliação na Microsoft Defender para Office 365 página de avaliação e, em seguida, configurar a política de segurança predefinida Standard.

Por definição, as organizações com Defender para Office 365 Plano 2 não necessitam de licenças adicionais para avaliar Defender para Office 365 Plano 2, pelo que as avaliações nestas organizações são ilimitadas em termos de duração.

As informações da lista anterior estão resumidas na seguinte tabela:

| Organização | Inscrever a partir de a página Avaliações? |

Inscrever a partir de a página Avaliação? |

Modos disponíveis | Avaliação ponto |

|---|---|---|---|---|

| EOP autónoma (sem caixas de correio Exchange Online) Microsoft 365 E3 |

Sim | Sim | Modo de auditoria Modo de bloqueio¹ |

90 dias |

| Microsoft Defender para Office 365 Plano 1 Microsoft 365 Business Premium |

Sim | Sim | Modo de auditoria Modo de bloqueio¹ |

90 dias² |

| Microsoft 365 E5 | Não | Sim | Modo de auditoria Modo de bloqueio¹ ³ |

Ilimitado |

¹ Conforme descrito anteriormente, o modo de bloqueio (Standard política de segurança predefinida) não está disponível se o correio da Internet fluir através de um serviço ou dispositivo de proteção de terceiros antes da entrega no Microsoft 365.

² As políticas de segurança do modo de auditoria (políticas de avaliação) ou do modo de bloqueio (Standard política de segurança predefinida) não expiram ou deixam de funcionar após 90 dias. As capacidades de automatização, investigação, remediação e educação exclusivas do Defender para Office 365 Plano 2 deixam de funcionar após 90 dias.

³ A avaliação é configurada no modo de auditoria (políticas de avaliação). A qualquer momento após a conclusão da configuração, pode converter para o modo de bloqueio (Standard política de segurança predefinida), conforme descrito em Converter em proteção Standard.

Agora que compreende as diferenças entre avaliações, avaliações, modo de auditoria e modo de bloqueio, está pronto para configurar a avaliação ou avaliação, conforme descrito nas secções seguintes.

Configurar uma avaliação ou avaliação no modo de auditoria

Lembre-se de que, quando avalia ou tenta Defender para Office 365 no modo de auditoria, são criadas políticas de avaliação especiais para que Defender para Office 365 possam detetar ameaças. As definições destas políticas de avaliação são descritas na secção Políticas no modo de auditoria mais à frente neste artigo.

Inicie a avaliação em qualquer uma das localizações disponíveis no portal Microsoft Defender em https://security.microsoft.com. Por exemplo:

- Na faixa na parte superior de qualquer Defender para Office 365 página de funcionalidades, selecione Iniciar avaliação gratuita.

- Na página de avaliações do Microsoft 365 em https://security.microsoft.com/trialHorizontalHub, localize e selecione Defender para Office 365.

- Na página Microsoft Defender para Office 365 avaliação em https://security.microsoft.com/atpEvaluation, selecione Iniciar avaliação.

A caixa de diálogo Ativar proteção não está disponível em organizações com Defender para Office 365 Plano 1 ou Plano 2.

Na caixa de diálogo Ativar proteção , selecione Não, só quero relatórios e, em seguida, selecione Continuar.

Na caixa de diálogo Selecionar os utilizadores que pretende incluir , configure as seguintes definições:

Todos os utilizadores: esta é a opção predefinida e recomendada.

Utilizadores específicos: se selecionar esta opção, terá de selecionar os destinatários internos aos quais a avaliação se aplica:

- Usuários: As caixas de correio, usuários de email ou contatos de email especificados.

-

Grupos:

- Membros dos grupos de distribuição especificados ou grupos de segurança com capacidade de correio (os grupos de distribuição dinâmicos não são suportados).

- Os Grupos do Microsoft 365 especificados.

- Domínios: todos os destinatários na organização com um endereço de email principal no domínio aceite especificado.

Dica

Os subdomínios são automaticamente incluídos, a menos que os exclua especificamente. Por exemplo, uma política que inclua contoso.com também inclui marketing.contoso.com, a menos que exclua marketing.contoso.com.

Clique na caixa, comece a escrever um valor e selecione o valor nos resultados abaixo da caixa. Repita esse processo quantas vezes for necessário. Para remover um valor existente, selecione

junto ao valor na caixa.

junto ao valor na caixa.Para usuários ou grupos, você pode usar a maioria dos identificadores (nome, nome de exibição, alias, endereço de email, nome da conta etc.), mas o nome de exibição correspondente será mostrado nos resultados. Para usuários, insira um asterisco (*) para ver todos os valores disponíveis.

Só pode utilizar uma condição de destinatário uma vez, mas a condição pode conter vários valores:

Vários valores da mesma condição utilizam lógica OR (por exemplo, <destinatário1> ou <destinatário2>). Se o destinatário corresponder a qualquer um dos valores especificados, a política será aplicada aos mesmos.

Diferentes tipos de condições utilizam a lógica AND. O destinatário tem de corresponder a todas as condições especificadas para que a política se aplique às mesmas. Por exemplo, pode configurar uma condição com os seguintes valores:

- Utilizadores:

romain@contoso.com - Grupos: Executivos

A política só é aplicada

romain@contoso.comse for também membro do grupo Executivos. Caso contrário, a política não lhe é aplicada.- Utilizadores:

Quando terminar, na caixa de diálogo Selecionar os utilizadores que pretende incluir , selecione Continuar.

Na caixa de diálogo Ajudar-nos a compreender o fluxo de correio , configure as seguintes opções:

Uma das seguintes opções é selecionada automaticamente com base na nossa deteção do registo MX do seu domínio:

Estou a utilizar um fornecedor de serviços de terceiros e/ou no local: o registo MX para os seus pontos de domínio noutro local que não o Microsoft 365. Verifique ou configure as seguintes definições:

Serviço de terceiros que a sua organização está a utilizar: Verifique ou selecione um dos seguintes valores:

Outro: este valor também requer informações em Se as suas mensagens de e-mail passarem por vários gateways, liste cada endereço IP do gateway, que está disponível apenas para o valor Outro. Utilize este valor se estiver a utilizar um fornecedor de serviços no local.

Introduza uma lista separada por vírgulas dos endereços IP que são utilizados pelo serviço ou dispositivo de proteção de terceiros para enviar correio para o Microsoft 365.

Barracuda

Porta de Ferro

Mimecast

Ponto de verificação linguística

Sophos

Symantec

Trend Micro

O conector ao qual aplicar esta avaliação: selecione o conector utilizado para o fluxo de correio para o Microsoft 365.

A Filtragem Avançada para Conectores (também conhecida como ignorar listagem) é configurada automaticamente no conector que especificar.

Quando um serviço ou dispositivo de terceiros está à frente do e-mail que flui para o Microsoft 365, a Filtragem Avançada para Conectores identifica corretamente a origem das mensagens da Internet e melhora significativamente a precisão da pilha de filtragem da Microsoft (especialmente inteligência spoof, bem como capacidades pós-violação em Resposta a & de Investigação Automatizada (AIR) e Explorer ameaças.

Só estou a utilizar Microsoft Exchange Online: os registos MX do seu ponto de domínio para o Microsoft 365. Não há mais nada para configurar, por isso, selecione Concluir.

Partilhar dados com a Microsoft: esta opção não está selecionada por predefinição, mas pode selecionar a caixa de marcar se quiser.

Quando tiver terminado na caixa de diálogo Ajude-nos a compreender o fluxo de correio , selecione Concluir.

Quando a configuração estiver concluída, receberá uma caixa de diálogo Deixe-nos mostrar-lhe. Selecione Iniciar visita guiada ou Dispensar.

Configurar uma avaliação ou avaliação no modo de bloqueio

Lembre-se de que, quando tenta Defender para Office 365 no modo de bloqueio, a segurança predefinida Standard é ativada e os utilizadores especificados (alguns ou todos) são incluídos na política de segurança predefinida Standard. Para obter mais informações sobre o Standard política de segurança predefinida, veja Preset security policies (Políticas de segurança predefinidas).

Inicie a avaliação em qualquer uma das localizações disponíveis no portal do Microsoft Defender em https://security.microsoft.com. Por exemplo:

- Na faixa na parte superior de qualquer Defender para Office 365 página de funcionalidades, selecione Iniciar avaliação gratuita.

- Na página de avaliações do Microsoft 365 em https://security.microsoft.com/trialHorizontalHub, localize e selecione Defender para Office 365.

- Na página Microsoft Defender para Office 365 avaliação em https://security.microsoft.com/atpEvaluation, selecione Iniciar avaliação.

A caixa de diálogo Ativar proteção não está disponível em organizações com Defender para Office 365 Plano 1 ou Plano 2.

Na caixa de diálogo Ativar proteção , selecione Sim, proteger a minha organização ao bloquear ameaças e, em seguida, selecione Continuar.

Na caixa de diálogo Selecionar os utilizadores que pretende incluir , configure as seguintes definições:

Todos os utilizadores: esta é a opção predefinida e recomendada.

Selecionar utilizadores: se selecionar esta opção, terá de selecionar os destinatários internos aos quais a avaliação se aplica:

- Usuários: As caixas de correio, usuários de email ou contatos de email especificados.

-

Grupos:

- Membros dos grupos de distribuição especificados ou grupos de segurança com capacidade de correio (os grupos de distribuição dinâmicos não são suportados).

- Os Grupos do Microsoft 365 especificados.

- Domínios: todos os destinatários na organização com um endereço de email principal no domínio aceite especificado.

Dica

Os subdomínios são automaticamente incluídos, a menos que os exclua especificamente. Por exemplo, uma política que inclua contoso.com também inclui marketing.contoso.com, a menos que exclua marketing.contoso.com.

Clique na caixa, comece a escrever um valor e selecione o valor nos resultados abaixo da caixa. Repita esse processo quantas vezes for necessário. Para remover um valor existente, selecione

junto ao valor na caixa.

junto ao valor na caixa.Para usuários ou grupos, você pode usar a maioria dos identificadores (nome, nome de exibição, alias, endereço de email, nome da conta etc.), mas o nome de exibição correspondente será mostrado nos resultados. Para usuários, insira um asterisco (*) para ver todos os valores disponíveis.

Só pode utilizar uma condição de destinatário uma vez, mas a condição pode conter vários valores:

Vários valores da mesma condição utilizam lógica OR (por exemplo, <destinatário1> ou <destinatário2>). Se o destinatário corresponder a qualquer um dos valores especificados, a política será aplicada aos mesmos.

Diferentes tipos de condições utilizam a lógica AND. O destinatário tem de corresponder a todas as condições especificadas para que a política se aplique às mesmas. Por exemplo, pode configurar uma condição com os seguintes valores:

- Utilizadores:

romain@contoso.com - Grupos: Executivos

A política só é aplicada

romain@contoso.comse for também membro do grupo Executivos. Caso contrário, a política não lhe é aplicada.- Utilizadores:

Quando terminar, na caixa de diálogo Selecionar os utilizadores que pretende incluir , selecione Continuar.

É apresentada uma caixa de diálogo de progresso à medida que a avaliação é configurada. Quando a configuração estiver concluída, selecione Concluído.

Gerir a avaliação ou avaliação do Defender para Office 365

Depois de configurar a avaliação ou avaliação no modo de auditoria, a página de avaliação Microsoft Defender para Office 365 em https://security.microsoft.com/atpEvaluation é a sua localização central para os resultados da tentativa Defender para Office 365 Plano 2.

No portal do Microsoft Defender em https://security.microsoft.com, aceda a Email & políticas de colaboração>& regras>Políticas> de ameaças selecione Modo de avaliação na secção Outros. Em alternativa, para aceder diretamente à página de avaliação do Microsoft Defender para Office 365, utilize https://security.microsoft.com/atpEvaluation.

As ações disponíveis na página de avaliação Microsoft Defender para Office 365 estão descritas nas seguintes subsecções.

Gerir definições de avaliação

Na página Microsoft Defender para Office 365 avaliação em https://security.microsoft.com/atpEvaluation, selecione Gerir definições de avaliação.

Na lista de opções Gerir MDO de avaliação que é aberta, estão disponíveis as seguintes informações e definições:

Se a avaliação está ativada é apresentado na parte superior da lista de opções (Avaliação ativada ou Avaliação desativada). Estas informações também estão disponíveis na página de avaliação Microsoft Defender para Office 365.

A

ação Desativar ou Ativar permite-lhe desativar ou ativar as políticas de avaliação.

ação Desativar ou Ativar permite-lhe desativar ou ativar as políticas de avaliação.Quantos dias restam na avaliação é apresentado na parte superior da lista de opções (nn dias restantes).

Secção capacidades de deteção: utilize os botões de alternar para ativar ou desativar as seguintes proteções de Defender para Office 365:

- Links Seguros

- Anexos Seguros

- Antiphishing

Secção Utilizadores, grupos e domínios : selecione Editar utilizadores, grupos e domínios para alterar a quem se aplica a avaliação ou avaliação, conforme descrito anteriormente em Configurar uma avaliação ou avaliação no modo de auditoria.

Secção de definições de representação :

Se a proteção contra representação não estiver configurada na política de avaliação anti phishing, selecione Aplicar proteção de representação para configurar a proteção contra representação:

- Utilizadores internos e externos (remetentes) para proteção de representação de utilizadores.

- Domínios personalizados para proteção de representação de domínio.

- Remetentes e domínios fidedignos a excluir da proteção contra representação.

Os passos são essencialmente os mesmos descritos na secção Representação no Passo 5 em Utilizar o portal Microsoft Defender para criar políticas anti-phishing.

Se a proteção contra representação estiver configurada na política de avaliação anti-phishing, esta secção mostra as definições de proteção de representação para:

- Proteção contra representação do utilizador

- Proteção de representação de domínio

- Remetentes e domínios representados fidedignos

Para modificar as definições, selecione Editar definições de representação.

Quando terminar, na lista de opções Gerir MDO definições de avaliação, selecione ![]() Fechar.

Fechar.

Converter em proteção Standard

Para a avaliação ou avaliação, pode mudar do modo de auditoria (políticas de avaliação) para o modo de bloqueio (Standard política de segurança predefinida) com um dos seguintes métodos:

- Na página de avaliação do Microsoft Defender para Office 365: selecione Converter para proteção padrão

-

Na lista de opções Gerir MDO definições de avaliação: na página avaliação Microsoft Defender para Office 365, selecione Gerir definições de avaliação. Na lista de opções de detalhes que é aberta, selecione

Converter para proteção padrão.

Converter para proteção padrão.

Depois de selecionar Converter para proteção padrão, leia as informações na caixa de diálogo que é aberta e, em seguida, selecione Continuar.

É levado para o assistente Aplicar proteção padrão na página Políticas de segurança predefinidas . A lista de destinatários incluídos e excluídos da avaliação ou avaliação é copiada para o Standard política de segurança predefinida. Para obter mais informações, veja Utilizar o portal do Microsoft Defender para atribuir políticas de segurança predefinidas Standard e Estritas aos utilizadores.

- As políticas de segurança no Standard política de segurança predefinida têm uma prioridade maior do que as políticas de avaliação, o que significa que as políticas no Standard segurança predefinida são sempre aplicadas antes das políticas de avaliação, mesmo que ambas estejam presentes e ativadas.

- Não existe uma forma automática de passar do modo de bloqueio para o modo de auditoria. Os passos manuais são:

Desative a Standard política de segurança predefinida na página Políticas de segurança predefinidas em https://security.microsoft.com/presetSecurityPolicies.

Na página Microsoft Defender para Office 365 avaliação em https://security.microsoft.com/atpEvaluation, verifique se o valor Avaliação em é apresentado.

Se a Avaliação estiver desativada , selecione Gerir definições de avaliação. Na lista de opções Gerir MDO definições de avaliação que é aberta, selecione Ativar

.

.Selecione Gerir definições de avaliação para verificar os utilizadores aos quais a avaliação se aplica na secção Utilizadores, grupos e domínios na lista de opções Gerir MDO definições de avaliação que é aberta.

Relatórios da avaliação ou avaliação do Defender para Office 365

Esta secção descreve os relatórios que estão disponíveis no modo de auditoria e no modo de bloqueio.

Relatórios para o modo de bloqueio

Não são criados relatórios especiais para o modo de bloqueio, por isso, utilize os relatórios padrão que estão disponíveis no Defender para Office 365. Especificamente, está à procura de relatórios que se aplicam apenas a funcionalidades de Defender para Office 365 (por exemplo, Ligações Seguras ou Anexos Seguros) ou relatórios que podem ser filtrados por deteções Defender para Office 365 conforme descrito na lista seguinte:

A vista Fluxo de Correio para o relatório de status do Fluxo de Correio:

- As mensagens detetadas como representação de utilizador ou representação de domínio por políticas anti-phishing aparecem no bloco de Representação.

- As mensagens detetadas durante a detonação de ficheiros ou URLs por políticas de Anexos Seguros ou políticas de Ligações Seguras aparecem no bloco de Detonação.

O relatório status proteção contra ameaças:

Pode filtrar muitas das vistas no relatório proteção contra ameaças status pelo MDOProtegido por valor para ver os efeitos da Defender para Office 365.

Ver dados por Email > Phish and Chart breakdown by Detection Technology

- As mensagens detetadas por campanhas aparecem na Campanha.

- As mensagens detetadas por Anexos Seguros aparecem na reputação de detonação de ficheiros e detonação de ficheiros.

- As mensagens detetadas pela proteção de representação de utilizadores em políticas anti-phishing aparecem no domínio de Representação, utilizador de representação e representação de informações da Caixa de Correio.

- As mensagens detetadas pelas Ligações Seguras aparecem na detonação do URL e na reputação de detonação do URL.

Ver dados por software maligno Email > e discriminação de gráficos por Tecnologia de Deteção

- As mensagens detetadas por campanhas aparecem na Campanha.

- As mensagens detetadas por Anexos Seguros aparecem na reputação de detonação de ficheiros e detonação de ficheiros.

- As mensagens detetadas pelas Ligações Seguras aparecem na detonação do URL e na reputação de detonação do URL.

Ver dados por Email > discriminação de Spam e Gráfico por Tecnologia de Deteção

As mensagens detetadas pelas Ligações Seguras aparecem na reputação maliciosa do URL.

Discriminação do gráfico por Tipo de política

As mensagens detetadas por Anexos Seguros aparecem em Anexos Seguros

Ver dados por Software Maligno de Conteúdo >

Os ficheiros maliciosos detetados pelos Anexos Seguros para o SharePoint, OneDrive e Microsoft Teams aparecem na MDO detonação.

O relatório Principais remetentes e destinatários

Mostrar dados para os principais destinatários de software maligno (MDO) e Mostrar dados para os principais destinatários de phish (MDO).

Relatórios para o modo de auditoria

No modo de auditoria, está à procura de relatórios que mostrem deteções pelas políticas de avaliação, conforme descrito na lista seguinte:

A página da entidade Email mostra a seguinte faixa nos detalhes de deteção de mensagens no separador Análise para Anexo incorreto, URL de spam + malware, URL phish e mensagens de representação que foram detetadas pela avaliação de Defender para Office 365:

A página de avaliação Microsoft Defender para Office 365 em https://security.microsoft.com/atpEvaluation consolida as deteções dos relatórios padrão que estão disponíveis no Defender para Office 365. Os relatórios nesta página são filtrados principalmente por Avaliação: Sim para mostrar deteções apenas pelas políticas de avaliação, mas a maioria dos relatórios também utiliza filtros de clarificação adicionais.

Por predefinição, os resumos do relatório na página mostram os dados dos últimos 30 dias, mas pode filtrar o intervalo de datas ao selecionar

30 dias e selecionar a partir dos seguintes valores adicionais inferiores a 30 dias:

30 dias e selecionar a partir dos seguintes valores adicionais inferiores a 30 dias:- 24 horas

- 7 dias

- 14 dias

- Intervalo de datas personalizado

O filtro de intervalo de datas afeta os dados apresentados nos resumos do relatório na página e no relatório de main quando seleciona Ver detalhes num card.

Selecione

Transferir para transferir os dados do gráfico para um ficheiro de .csv.

Transferir para transferir os dados do gráfico para um ficheiro de .csv.Os relatórios seguintes na página de avaliação do Microsoft Defender para Office 365 contêm informações filtradas de vistas específicas no relatório de status proteção contra ameaças:

-

Email ligações:

- Vista de relatório: Ver dados por Email > phish e discriminação de gráficos pela Tecnologia de Deteção

- Filtros de deteção: reputação de detonação de URL e detonação de URL.

-

Anexos no e-mail:

- Vista de relatório: Ver dados por Email > phish e discriminação de gráficos pela Tecnologia de Deteção

- Filtros de deteção: detonação de ficheiros e Reputação de detonação de ficheiros.

-

Representação

- Vista de relatório: Ver dados por Email > phish e discriminação de gráficos pela Tecnologia de Deteção

- Filtros de deteção: representação do utilizador, domínio de representação e representação de informações da caixa de correio.

-

Ligações de anexo

- Vista de relatório: Ver dados por software maligno Email > e discriminação de gráficos por Tecnologia de Deteção

- Filtros de deteção: detonação de URL e reputação de detonação de URL.

-

Software maligno incorporado

- Vista de relatório: Ver dados por software maligno Email > e discriminação de gráficos por Tecnologia de Deteção

- Filtros de deteção: detonação de ficheiros e Reputação de detonação de ficheiros.

-

Remetentes falsificados:

- Vista de relatório: Ver dados por Email > phish e discriminação de gráficos pela Tecnologia de Deteção

- Filtros de deteção : Spoof intra-org, Spoof external domain e Spoof DMARC.

-

Email ligações:

A proteção do clique de URL em tempo real utiliza a ação de proteção Ver dados por URL clique no relatório de proteção do URL que é filtrado por Avaliação: Sim.

Embora a opção Ver dados por URL clique por aplicação no relatório de proteção de URL não seja apresentada na página de avaliação do Microsoft Defender para Office 365, também pode ser filtrada por Avaliação: Sim.

Permissões obrigatórias

As seguintes permissões são necessárias no Microsoft Entra ID para configurar uma avaliação ou avaliação do Defender para Microsoft 365:

- Criar, modificar ou eliminar uma avaliação ou avaliação: associação nas funções Administrador de Segurança ou Administrador* Global.

- Ver políticas de avaliação e relatórios no modo de auditoria: Associação nas funções Administrador de Segurança ou Leitor de Segurança .

Para obter mais informações sobre permissões de Microsoft Entra no portal do Microsoft Defender, veja Microsoft Entra funções no portal do Microsoft Defender

Importante

* A Microsoft recomenda que utilize funções com menos permissões. A utilização de contas com permissões mais baixas ajuda a melhorar a segurança da sua organização. O Administrador Global é uma função altamente privilegiada que deve ser limitada a cenários de emergência quando não for possível usar uma função existente.

Perguntas frequentes

P: Preciso de obter ou ativar manualmente as licenças de avaliação?

R: Não. A versão de avaliação aprovisiona automaticamente Defender para Office 365 licenças do Plano 2, se precisar delas, conforme descrito anteriormente.

P: Como fazer prolongar a avaliação?

R: Consulte Prolongar a sua versão de avaliação.

P: O que acontece aos meus dados após a expiração da versão de avaliação?

R: Após a sua versão de avaliação expirar, terá acesso aos seus dados de avaliação (dados de funcionalidades no Defender para Office 365 que não tinha anteriormente) durante 30 dias. Após este período de 30 dias, todas as políticas e dados associados à versão de avaliação Defender para Office 365 são eliminados.

P: Quantas vezes posso utilizar a versão de avaliação do Defender para Office 365 na minha organização?

R: Um máximo de duas vezes. Se a sua primeira avaliação expirar, terá de aguardar, pelo menos, 30 dias após a data de expiração antes de poder inscrever-se novamente no Defender para Office 365 versão de avaliação. Após a segunda avaliação, não pode inscrever-se noutra versão de avaliação.

P: No modo de auditoria, existem cenários em que Defender para Office 365 atua em mensagens?

R: Sim. Para a proteção do serviço, ninguém em nenhum programa ou SKU pode desativar ou ignorar a ação em mensagens classificadas como software maligno ou phishing de alta confiança pelo serviço.

P: Em que ordem são avaliadas as políticas?

R: Veja Ordem de precedência para políticas de segurança predefinidas e outras políticas.

Definições de política associadas a avaliações e avaliações de Defender para Office 365

Políticas no modo de auditoria

Aviso

Não tente criar, modificar ou remover as políticas de segurança individuais associadas à avaliação de Defender para Office 365. O único método suportado para criar as políticas de segurança individuais para a avaliação é iniciar a avaliação ou a avaliação no modo de auditoria no portal Microsoft Defender pela primeira vez.

Conforme descrito anteriormente, quando escolhe o modo de auditoria para a avaliação ou avaliação, as políticas de avaliação com as definições necessárias para observar, mas não tomar medidas nas mensagens, são criadas automaticamente.

Para ver estas políticas e as respetivas definições, execute o seguinte comando no Exchange Online PowerShell:

Write-Output -InputObject ("`r`n"*3),"Evaluation anti-phishing policy",("-"*79); Get-AntiPhishPolicy | Where-Object -Property RecommendedPolicyType -eq -Value "Evaluation"; Write-Output -InputObject ("`r`n"*3),"Evaluation Safe Attachments policy",("-"*79); Get-SafeAttachmentPolicy | Where-Object -Property RecommendedPolicyType -eq -Value "Evaluation"; Write-Output -InputObject ("`r`n"*3),"Evaluation Safe Links policy",("-"*79);Get-SafeLinksPolicy | Where-Object -Property RecommendedPolicyType -eq -Value "Evaluation"

As definições também estão descritas nas tabelas seguintes.

Definições de políticas de avaliação anti-phishing

| Configuração | Valor |

|---|---|

| Nome | Política de Avaliação |

| AdminDisplayName | Política de Avaliação |

| AuthenticationFailAction | MoveToJmf |

| DmarcQuarantineAction | Quarentena |

| DmarcRejectAction | Rejeitar |

| Habilitado | Verdadeiro |

| EnableFirstContactSafetyTips | Falso |

| EnableMailboxIntelligence | Verdadeiro |

| EnableMailboxIntelligenceProtection | Verdadeiro |

| EnableOrganizationDomainsProtection | Falso |

| EnableSimilarDomainsSafetyTips | Falso |

| EnableSimilarUsersSafetyTips | Falso |

| EnableSpoofIntelligence | Verdadeiro |

| EnableSuspiciousSafetyTip | Falso |

| EnableTargetedDomainsProtection | Falso |

| EnableTargetedUserProtection | Falso |

| EnableUnauthenticatedSender | Verdadeiro |

| EnableUnusualCharactersSafetyTips | Falso |

| EnableViaTag | Verdadeiro |

| ExcludedDomains | {} |

| Remetentes Excluídos | {} |

| ExcludedSubDomains | {} |

| HonorDmarcPolicy | Verdadeiro |

| ImpersonationProtectionState | Manual |

| IsDefault | Falso |

| MailboxIntelligenceProtectionAction | NoAction |

| MailboxIntelligenceProtectionActionRecipients | {} |

| MailboxIntelligenceQuarantineTag | DefaultFullAccessPolicy |

| PhishThresholdLevel | 3 |

| PolicyTag | |

| RecommendedPolicyType | Avaliação |

| SpoofQuarantineTag | DefaultFullAccessPolicy |

| TargetedDomainActionRecipients | {} |

| TargetedDomainProtectionAction | NoAction |

| TargetedDomainQuarantineTag | DefaultFullAccessPolicy |

| TargetedDomainsToProtect | {} |

| TargetedUserActionRecipients | {} |

| TargetedUserProtectionAction | NoAction |

| TargetedUserQuarantineTag | DefaultFullAccessPolicy |

| TargetedUsersToProtect | {} |

Definições de política de avaliação de Anexos Seguros

| Configuração | Valor |

|---|---|

| Nome | Política de Avaliação |

| Ação | Permitir |

| AdminDisplayName | Política de Avaliação |

| Habilitar | Verdadeiro |

| EnableOrganizationBranding | Falso |

| IsBuiltInProtection | Falso |

| IsDefault | Falso |

| QuarantineTag | AdminOnlyAccessPolicy |

| RecommendedPolicyType | Avaliação |

| Redirecionar | Falso |

| RedirectAddress |

Definições de política de avaliação de Ligações Seguras

| Configuração | Valor |

|---|---|

| Nome | Política de Avaliação |

| AdminDisplayName | Política de Avaliação |

| AllowClickThrough | Verdadeiro |

| CustomNotificationText | |

| DeliverMessageAfterScan | Verdadeiro |

| DisableUrlRewrite | Verdadeiro |

| DoNotRewriteUrls | {} |

| EnableForInternalSenders | Falso |

| EnableOrganizationBranding | Falso |

| EnableSafeLinksForEmail | Verdadeiro |

| EnableSafeLinksForOffice | Falso |

| EnableSafeLinksForTeams | Falso |

| IsBuiltInProtection | Falso |

| LocalizedNotificationTextList | {} |

| RecommendedPolicyType | Avaliação |

| ScanUrls | Verdadeiro |

| TrackClicks | Verdadeiro |

Utilizar o PowerShell para configurar as condições e exceções do destinatário para a avaliação ou avaliação no modo de auditoria

Uma regra associada às políticas de avaliação Defender para Office 365 controla as condições e exceções do destinatário à avaliação.

Para ver a regra associada à avaliação, execute o seguinte comando no Exchange Online PowerShell:

Get-ATPEvaluationRule

Para utilizar Exchange Online PowerShell para modificar a quem se aplica a avaliação, utilize a seguinte sintaxe:

Set-ATPEvaluationRule -Identity "Evaluation Rule" -SentTo <"user1","user2",... | $null> -ExceptIfSentTo <"user1","user2",... | $null> -SentToMemberOf <"group1","group2",... | $null> -ExceptIfSentToMemberOf <"group1","group2",... | $null> -RecipientDomainIs <"domain1","domain2",... | $null> -ExceptIfRecipientDomainIs <"domain1","domain2",... | $null>

Este exemplo configura exceções da avaliação para as caixas de correio de operações de segurança (SecOps) especificadas.

Set-ATPEvaluationRule -Identity "Evaluation Rule" -ExceptIfSentTo "SecOps1","SecOps2"

Utilizar o PowerShell para ativar ou desativar a avaliação ou avaliação no modo de auditoria

Para ativar ou desativar a avaliação no modo de auditoria, ative ou desative a regra associada à avaliação. O valor da propriedade Estado da regra de avaliação mostra se a regra está Ativada ou Desativada.

Execute o seguinte comando para determinar se a avaliação está atualmente ativada ou desativada:

Get-ATPEvaluationRule -Identity "Evaluation Rule" | Format-Table Name,State

Execute o seguinte comando para desativar a avaliação se estiver ativada:

Disable-ATPEvaluationRule -Identity "Evaluation Rule"

Execute o seguinte comando para ativar a avaliação se estiver desativada:

Enable-ATPEvaluationRule -Identity "Evaluation Rule"

Políticas no modo de bloqueio

Conforme descrito anteriormente, as políticas de modo de bloqueio são criadas com o modelo Standard para políticas de segurança predefinidas.

Para utilizar Exchange Online PowerShell para ver as políticas de segurança individuais associadas à política de segurança predefinida Standard e para ver e configurar as condições e exceções do destinatário para a política de segurança predefinida, veja Políticas de segurança predefinidas no Exchange Online PowerShell.