suporte Microsoft Defender para Office 365 Plano 2 para o Microsoft Teams

Importante

Algumas informações neste artigo estão relacionadas ao produto pré-lançado que pode ser modificado substancialmente antes de ser lançado comercialmente. A Microsoft não oferece garantias, expressas ou implícitas, com relação às informações aqui fornecidas.

Dica

Sabia que pode experimentar as funcionalidades do Microsoft Defender para Office 365 Plano 2 gratuitamente? Utilize a avaliação de Defender para Office 365 de 90 dias no hub de avaliações do portal Microsoft Defender. Saiba mais sobre quem pode inscrever-se e os termos de avaliação em Experimentar Microsoft Defender para Office 365.

Com o aumento da utilização de ferramentas de colaboração como o Microsoft Teams, a possibilidade de ataques maliciosos através de mensagens de chat também aumentou. Microsoft Defender para Office 365 já fornece tempo de proteção de cliques para URLs e ficheiros em mensagens do Teams através de Ligações Seguras para o Microsoft Teams e Anexos Seguros para SharePoint, OneDrive e Microsoft Teams.

No Microsoft 365 E5 e Defender para Office 365 Plano 2, expandimos a proteção do Teams com um conjunto de capacidades concebidas para perturbar a cadeia de ataques:

Comunicar mensagens suspeitas do Teams: os utilizadores podem comunicar mensagens maliciosas do Teams. Consoante as definições de mensagens comunicadas na organização, as mensagens comunicadas vão para a caixa de correio de relatórios especificada, para a Microsoft ou ambos. Para obter mais informações, consulte Definições comunicadas pelo utilizador no Teams.

Proteção automática de hora zero (ZAP) para o Teams: o ZAP é uma funcionalidade de proteção de e-mail existente que deteta e neutraliza mensagens de spam, phishing e software maligno após a entrega ao mover as mensagens para a pasta de Email de Lixo ou quarentena.

O ZAP para Teams coloca em quarentena mensagens em chats ou canais do Teams que são considerados software maligno ou phishing de alta confiança. Para obter mais informações, consulte Remoção automática de horas zero (ZAP) no Microsoft Teams.

As instruções para configurar o ZAP para a proteção do Teams encontram-se na secção seguinte.

Mensagens do Teams em quarentena: tal como acontece com mensagens de e-mail identificadas como software maligno ou phishing de alta confiança, apenas os administradores podem gerir mensagens do Teams que são colocadas em quarentena pelo ZAP para Teams por predefinição. Para obter mais informações, consulte Gerir mensagens do Teams em quarentena.

O painel de entidades de mensagens do Teams é um único local para armazenar todos os metadados de mensagens do Teams para revisão imediata do SecOps. Quaisquer ameaças provenientes de conversas do Teams, conversas de grupo, conversas de reunião e outros canais podem ser encontradas num único local assim que forem avaliadas. Para obter mais informações, veja O painel de entidades de mensagens do Teams no Microsoft Defender para Office 365 Plano 2.

Treinamento de simulação de ataque a utilizar mensagens do Teams: para garantir que os utilizadores são resilientes a ataques de phishing no Microsoft Teams, os administradores podem configurar simulações de phishing através de mensagens do Teams em vez de mensagens de e-mail. Para obter mais informações, consulte Microsoft Teams no Treinamento de simulação de ataque.

Configurar o ZAP para a proteção do Teams no Defender para Office 365 Plano 2

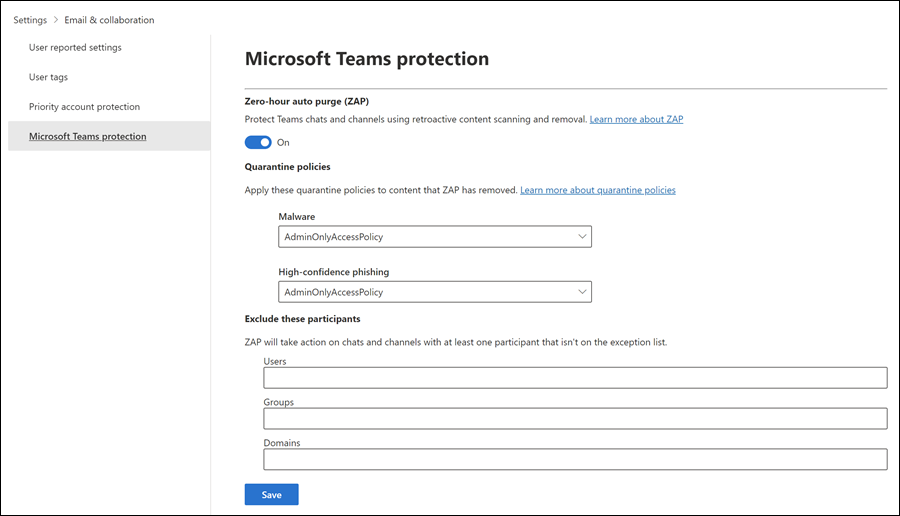

No portal Microsoft Defender em https://security.microsoft.com, aceda a Definições>Email & colaboração com a proteção>do Microsoft Teams. Em alternativa, para aceder diretamente à página de proteção do Microsoft Teams , utilize https://security.microsoft.com/securitysettings/teamsProtectionPolicy.

Na página de proteção do Microsoft Teams, verifique o botão de alternar na secção Remoção automática de horas zero (ZAP):

-

Ative o ZAP para o Teams: verifique se o botão de alternar está Ativado

.

. -

Desativar ZAP para Teams: deslize o botão de alternar para Desativado

.

.

-

Ative o ZAP para o Teams: verifique se o botão de alternar está Ativado

Quando o botão de alternar estiver Ativado

, utilize as restantes definições na página para personalizar o ZAP para a proteção do Teams:

, utilize as restantes definições na página para personalizar o ZAP para a proteção do Teams:Secção Políticas de quarentena: pode selecionar a política de quarentena existente a utilizar para mensagens colocadas em quarentena pelo ZAP para proteção do Teams como Software Maligno ou phishing de alta confiança. As políticas de quarentena definem o que os usuários podem fazer para mensagens em quarentena e se os usuários recebem notificações de quarentena. Para obter mais informações, veja Anatomia de uma política de quarentena.

Observação

As notificações de quarentena são desativadas na política denominada AdminOnlyAccessPolicy. Para notificar os destinatários que tenham mensagens colocadas em quarentena como software maligno ou phishing de alta confiança, crie ou utilize uma política de quarentena existente onde as notificações de quarentena estão ativadas. Para obter instruções, veja Criar políticas de quarentena no portal do Microsoft Defender.

Excluir estes participantes secção: especifique os Utilizadores, Grupos ou Domínios a excluir do ZAP para a proteção do Teams. As exclusões são importantes para os destinatários de mensagens e não para os remetentes de mensagens. Para obter mais informações, consulte Remoção automática de horas zero (ZAP) no Microsoft Teams.

Só pode utilizar uma exceção uma vez, mas a exceção pode conter vários valores:

- Vários valores da mesma exceção utilizam lógica OR (por exemplo, <destinatário1> ou <destinatário2>). Se o destinatário corresponder a qualquer um dos valores especificados, a proteção ZAP para Teams não é aplicada aos mesmos.

- Diferentes tipos de exceções utilizam lógica OR (por exemplo, <destinatário1> ou <membro do grupo1> ou <membro do domínio1>). Se o destinatário corresponder a qualquer um dos valores de exceção especificados, a proteção ZAP para Teams não é aplicada aos mesmos.

Quando tiver terminado na página de proteção do Microsoft Teams , selecione Guardar.

Utilizar o Exchange Online PowerShell para configurar o ZAP para a proteção do Teams

Se preferir utilizar Exchange Online PowerShell para configurar o ZAP para o Microsoft Teams, estão envolvidos os seguintes cmdlets:

- A política de proteção do Teams (*-Cmdlets TeamsProtectionPolicy ) ativa e desativa o ZAP para Teams e especifica as políticas de quarentena a utilizar para deteções de phishing de alta confiança e software maligno.

- A regra de política de proteção do Teams (cmdlets *-TeamsProtectionPolicyRule ) identifica a política de proteção do Teams e especifica quaisquer exceções para o ZAP para a proteção do Teams (utilizadores, grupos ou domínios).

Observações:

- Existe apenas uma política de proteção do Teams numa organização. Por predefinição, essa política é denominada Política de Proteção do Teams.

- Utilizar o cmdlet New-TeamsProtectionPolicy só é significativo se não existir nenhuma política de proteção do Teams na organização (o cmdlet Get-TeamsProtectionPolicy não devolve nada). Pode executar o cmdlet sem erros, mas não são criadas novas políticas de proteção do Teams se já existir uma.

- Não pode remover uma política de proteção do Teams existente ou uma regra de política de proteção do Teams (não existe nenhum cmdlet Remove-TeamsProtectionPolicy ou Remove-TeamsProtectionPolicyRule ).

- Por predefinição, não existe nenhuma regra de política de proteção do Teams (o cmdlet Get-TeamsProtectionPolicyRule não devolve nada). Especificar políticas de quarentena ou exceções para ZAP para Teams no portal do Defender cria a regra automaticamente. Em alternativa, pode utilizar o cmdlet New-TeamsProtectionPolicyRule para criar a regra no PowerShell, caso ainda não exista.

Utilizar o PowerShell para ver a política de proteção do Teams e a regra de política de proteção do Teams

Para ver os valores importantes na política de proteção do Teams e na regra de política de proteção do Teams, execute os seguintes comandos:

Get-TeamsProtectionPolicy | Format-List Name,ZapEnabled,HighConfidencePhishQuarantineTag,MalwareQuarantineTag

Get-TeamsProtectionPolicyRule | Format-List Name,TeamsProtectionPolicy,ExceptIfSentTo,ExceptIfSentToMemberOf,ExceptIfRecipientDomainIs

Para obter informações detalhadas sobre a sintaxe e os parâmetros, consulte Get-TeamsProtectionPolicy e Get-TeamsProtectionPolicyRule.

Utilizar o PowerShell para modificar a política de proteção do Teams

Para modificar a política de proteção do Teams, utilize a seguinte sintaxe:

Set-TeamsProtectionPolicy -Identity "Teams Protection Policy" [-ZapEnabled <$true | $false>] [-HighConfidencePhishQuarantineTag "<QuarantinePolicyName>"] [-MalwareQuarantineTag "<QuarantinePolicyName>"]

Este exemplo ativa o ZAP para o Teams e altera a política de quarentena utilizada para deteções de phishing de alta confiança:

Set-TeamsProtectionPolicy -Identity "Teams Protection Policy" -ZapEnabled $true -HighConfidencePhishQuarantineTag AdminOnlyWithNotifications

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja Set-TeamsProtectionPolicy.

Utilizar o PowerShell para criar a regra de política de proteção do Teams

Por predefinição, não existe nenhuma regra de política de proteção do Teams, porque não existem exceções predefinidas para o ZAP para o Teams.

Para criar uma nova regra de política de proteção do Teams, utilize a seguinte sintaxe:

New-TeamsProtectionPolicyRule -Name "Teams Protection Policy Rule" -TeamsProtectionPolicy "Teams Protection Policy" [-ExceptIfSentTo <UserEmail1,UserEmail2,...UserEmailN>] [-ExceptIfSentToMemberOf <GroupEmail1,GroupEmail2,...GroupEmailN>] [-ExceptIfRecipientDomainIs <Domain1,Domain2,...DomainN>]

Importante

Conforme explicado anteriormente neste artigo, vários tipos de exceção (utilizadores, grupos e domínios) utilizam lógica OR e não E.

Este exemplo cria a regra de política de proteção do Teams com membros do grupo denominado Investigação excluídos do ZAP para a proteção do Teams.

New-TeamsProtectionPolicyRule -Name "Teams Protection Policy Rule" -TeamsProtectionPolicy "Teams Protection Policy" -ExceptIfSentToMemberOf research@contoso.onmicrosoft.com

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja New-TeamsProtectionPolicyRule.

Utilizar o PowerShell para modificar a regra de política de proteção do Teams

Se a regra de política de proteção do Teams já existir (o cmdlet Get-TeamsProtectionPolicyRule devolve o resultado), utilize a seguinte sintaxe para modificar a regra:

Set-TeamsProtectionPolicyRule -Identity "Teams Protection Policy Rule" [-ExceptIfSentTo <UserEmailAddresses | $null>] [-ExceptIfSentToMemberOf <GroupEmailAddresses | $null>] [-ExceptIfRecipientDomainIs <Domains | $null>]

Observações:

- Para obter informações sobre a sintaxe para adicionar, remover e substituir todos os valores dos parâmetros ExceptIfSentTo, ExceptIfSentToMemberOf e ExceptIfRecipientDomainIs , veja as descrições dos parâmetros em Set-TeamsProtectionPolicyRule.

- Para esvaziar os parâmetros ExceptIfSentTo, ExceptIfSentToMemberOf ou ExceptIfRecipientDomainIs , utilize o valor

$null.

Este exemplo modifica a regra de política de proteção do Teams existente ao excluir os destinatários nos domínios research.contoso.com e research.contoso.net do ZAP para a proteção do Teams.

Set-TeamsProtectionPolicyRule -Identity "Teams Protection Policy Rule" -ExceptIfRecipientDomainIs research.contoso.com,research.contoso.net

Para obter informações detalhadas sobre sintaxe e parâmetros, veja Set-TeamsProtectionPolicyRule.