Guia do usuário de avaliação: Gerenciamento de Vulnerabilidades do Microsoft Defender

Este guia de usuário é uma ferramenta simples para ajudá-lo a configurar e aproveitar ao máximo sua avaliação gratuita de Gerenciamento de Vulnerabilidades do Microsoft Defender. Usando as etapas sugeridas neste guia da equipe de Segurança da Microsoft, você aprenderá como o gerenciamento de vulnerabilidades pode ajudá-lo a proteger seus usuários e dados.

Observação

A oferta de avaliação para Gerenciamento de Vulnerabilidades do Microsoft Defender não está disponível no momento para:

- Clientes do governo dos EUA usando GCC High e DoD

- Microsoft Defender para Empresas clientes

O que é o Gerenciamento de Vulnerabilidades do Microsoft Defender?

Reduzir o risco cibernético requer um programa abrangente de gerenciamento de vulnerabilidades baseado em risco para identificar, avaliar, corrigir e rastrear vulnerabilidades importantes em seus ativos mais críticos.

Gerenciamento de Vulnerabilidades do Microsoft Defender fornece visibilidade de ativos, descoberta contínua em tempo real e avaliação de vulnerabilidades, ameaças com reconhecimento de contexto & priorização de negócios e processos internos de correção. Ele inclui recursos para que suas equipes possam avaliar, priorizar e corrigir perfeitamente os maiores riscos para sua organização.

Assista ao vídeo a seguir para saber mais sobre o Gerenciamento de Vulnerabilidades do Defender:

Vamos começar

Etapa 1: Configuração

Observação

Os usuários precisam ter a função de administrador global definida em Microsoft Entra ID para integrar a avaliação. Para obter mais informações, confira funções necessárias para iniciar a avaliação.

Verifique permissões e pré-requisitos.

A avaliação Gerenciamento de Vulnerabilidades do Microsoft Defender pode ser acessada de várias maneiras:

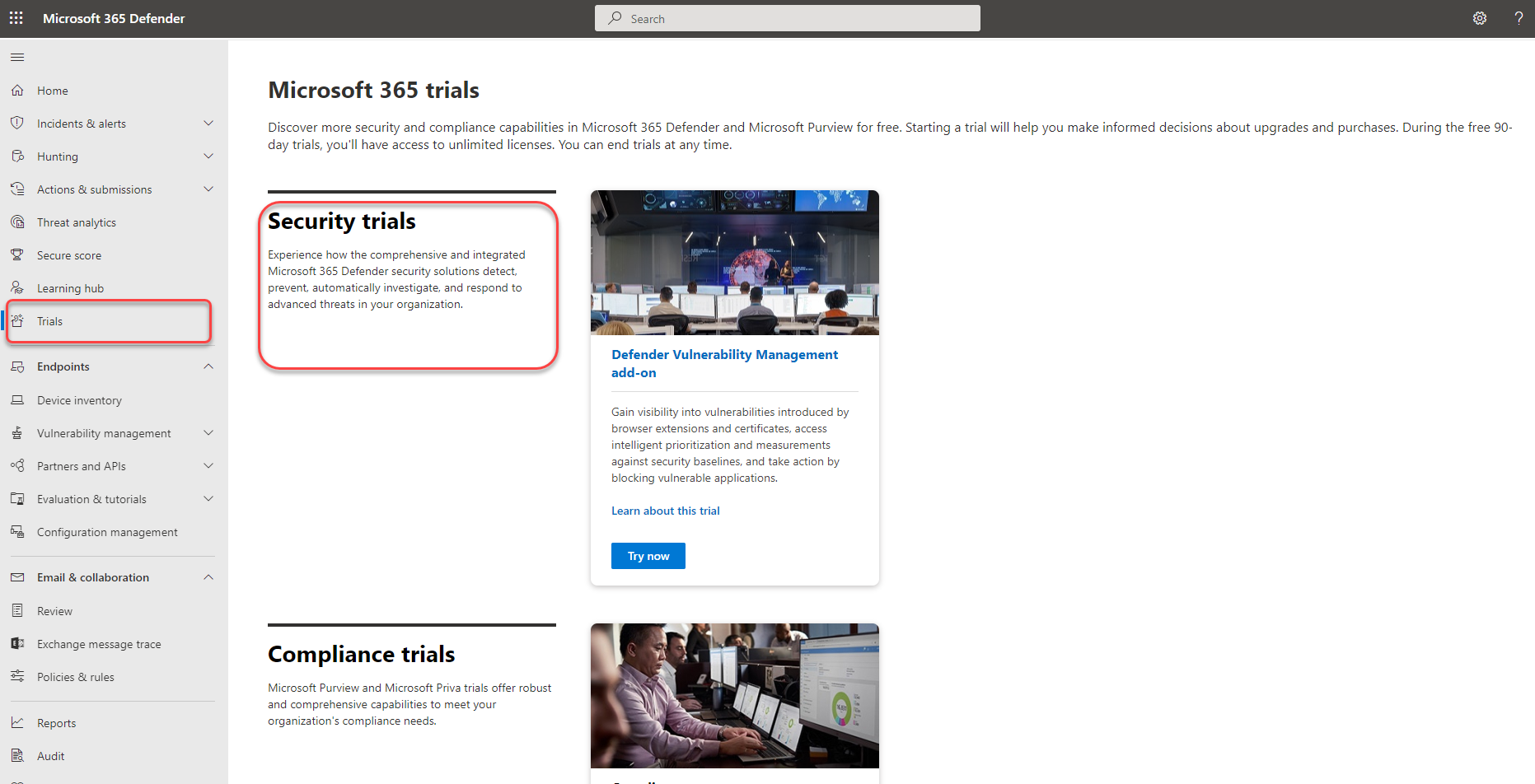

Se você tiver acesso ao portal Microsoft Defender 365, acesse Avaliações na barra de painel de navegação à esquerda. Depois de acessar o hub de avaliações do Microsoft 365:

- Se você tiver o Plano 2 do Defender para Ponto de Extremidade, localize o suplemento Gerenciamento de Vulnerabilidades do Defender cartão e selecione Experimentar agora.

- Se você for um novo cliente ou um cliente existente do Defender para Ponto de Extremidade P1 ou Microsoft 365 E3, escolha o Cartão de Gerenciamento de Vulnerabilidades do Defender e selecione Experimentar agora.

- Inscreva-se no Centro de Administração da Microsoft (somente administradores globais).

Observação

Para obter mais opções sobre como se inscrever na avaliação, consulte Inscrever-se para Gerenciamento de Vulnerabilidades do Microsoft Defender.

Examine as informações sobre o que está incluído na avaliação e selecione Iniciar avaliação. Depois de ativar a avaliação, pode levar até 6 horas para que os novos recursos fiquem disponíveis no portal.

- A avaliação de complemento do Gerenciamento de Vulnerabilidades do Defender dura 90 dias.

- A avaliação autônoma do Gerenciamento de Vulnerabilidades do Defender dura 90 dias.

Quando estiver pronto para começar, visite o portal Microsoft Defender e selecione Gerenciamento de vulnerabilidades na barra de navegação esquerda para começar a usar a avaliação gerenciamento de vulnerabilidades do Defender.

Observação

Se você for um Microsoft Defender para clientes de Nuvem, confira Recursos de Gerenciamento de Vulnerabilidades para servidores para saber mais sobre os recursos de Gerenciamento de Vulnerabilidades do Defender disponíveis para sua organização.

Experimentar o Gerenciamento de Vulnerabilidades do Defender

Etapa 1: saiba o que proteger em uma única exibição

Os scanners internos e sem agente monitoram e detectam continuamente o risco mesmo quando os dispositivos não estão conectados à rede corporativa. A cobertura expandida de ativos consolida aplicativos de software, certificados digitais, extensões de navegador e hardware e firmware em uma única exibição de inventário.

Inventário de dispositivos – O inventário do dispositivo mostra uma lista dos dispositivos em sua rede. Por padrão, a lista exibe dispositivos vistos nos últimos 30 dias. De relance, você verá informações como domínios, níveis de risco, plataforma do sistema operacional, CVEs associados e outros detalhes para fácil identificação de dispositivos em maior risco.

Descubra e avalie o software da sua organização em uma única exibição de inventário consolidada:

- Inventário de aplicativos de software – o inventário de software no Gerenciamento de Vulnerabilidades do Defender é uma lista de aplicativos conhecidos em sua organização. A exibição inclui insights de vulnerabilidade e má configuração em um software instalado com pontuações de impacto e detalhes priorizados, como plataformas de sistema operacional, fornecedores, número de fraquezas, ameaças e uma exibição no nível da entidade de dispositivos expostos.

- Avaliações de extensão do navegador – a página extensões do navegador exibe uma lista das extensões instaladas em diferentes navegadores em sua organização. As extensões geralmente precisam de permissões diferentes para serem executadas corretamente. O Gerenciamento de Vulnerabilidades do Defender fornece informações detalhadas sobre as permissões solicitadas por cada extensão e identifica aqueles com os níveis de risco associados mais altos, os dispositivos com a extensão ativada, versões instaladas e muito mais.

- Inventário de certificados – o inventário de certificados permite que você descubra, avalie e gerencie certificados digitais instalados em toda a sua organização em uma única exibição. Isso pode ajudá-lo:

- Identifique certificados que estão prestes a expirar para que você possa atualizá-los e evitar interrupções no serviço.

- Detectar vulnerabilidades potenciais devido ao uso de algoritmo de assinatura fraca (por exemplo, SHA-1-RSA), tamanho de chave curta (por exemplo, RSA 512 bit) ou algoritmo de hash de assinatura fraca (por exemplo, MD5).

- Verifique a conformidade com as diretrizes regulatórias e a política organizacional.

- Hardware e firmware – o inventário de hardware e firmware fornece uma lista de hardware e firmware conhecidos em sua organização. Ele fornece inventários individuais para modelos de sistema, processadores e BIOS. Cada exibição inclui detalhes como o nome do fornecedor, número de pontos fracos, insights de ameaças e o número de dispositivos expostos.

Verificação autenticada para Windows – com verificação autenticada para Windows, você pode direcionar remotamente por intervalos de IP ou nomes de host e verificar serviços windows fornecendo credenciais ao Gerenciamento de Vulnerabilidades do Defender para acessar remotamente os dispositivos. Depois de configurados, os dispositivos não gerenciados de destino serão verificados regularmente em busca de vulnerabilidades de software.

Atribuir o valor do dispositivo – a definição do valor de um dispositivo ajuda a diferenciar as prioridades do ativo. O valor do dispositivo é usado para incorporar o apetite de risco de um ativo individual no cálculo de pontuação de exposição do Gerenciamento de Vulnerabilidades do Defender. Os dispositivos atribuídos como "alto valor" receberão mais peso. Opções de valor do dispositivo:

- Baixo

- Normal (padrão)

- Alto

Você também pode usar a API de valor do dispositivo definido.

Etapa 2: acompanhar e mitigar atividades de correção

Correção de solicitação – os recursos de gerenciamento de vulnerabilidades superam a lacuna entre os administradores de Segurança e TI por meio do fluxo de trabalho de solicitação de correção. Administradores de segurança como você podem solicitar que o Administrador de TI corrija uma vulnerabilidade das páginas recomendação para Intune.

Exibir suas atividades de correção – ao enviar uma solicitação de correção da página recomendações de segurança, ela inicia uma atividade de correção. Uma tarefa de segurança é criada que pode ser rastreada em uma página de Correção e um tíquete de correção é criado em Microsoft Intune.

Bloquear aplicativos vulneráveis – a correção de vulnerabilidades leva tempo e pode depender das responsabilidades e recursos da equipe de TI. Os administradores de segurança podem reduzir temporariamente o risco de uma vulnerabilidade tomando medidas imediatas para bloquear todas as versões vulneráveis atualmente conhecidas de um aplicativo ou alertar os usuários com mensagens personalizáveis antes de abrir versões vulneráveis do aplicativo até que a solicitação de correção seja concluída. A opção de bloco dá tempo para as equipes de TI corrigirem o aplicativo sem que os administradores de segurança se preocupem que as vulnerabilidades serão exploradas nesse meio tempo.

Observação

Quando a avaliação terminar, os aplicativos bloqueados serão imediatamente desbloqueados, enquanto os perfis de linha de base podem ser armazenados por um curto tempo adicional antes de serem excluídos.

Use recursos de avaliação aprimorados, como análise de compartilhamentos de rede , para proteger compartilhamentos de rede vulneráveis. Como os compartilhamentos de rede podem ser facilmente acessados por usuários de rede, pequenas fraquezas comuns podem torná-los vulneráveis. Esses tipos de configurações incorretas são comumente usados na natureza por invasores para movimentação lateral, reconhecimento, exfiltração de dados e muito mais. É por isso que criamos uma nova categoria de avaliações de configuração no Gerenciamento de Vulnerabilidades do Defender que identificam as fraquezas comuns que expõem seus pontos de extremidade a vetores de ataque em compartilhamentos de rede do Windows. Isso ajuda você:

- Não permitir acesso offline a compartilhamentos

- Remover compartilhamentos da pasta raiz

- Remover a permissão de gravação de compartilhamento definida como 'Todos'

- Definir enumeração de pasta para compartilhamentos

Exiba e monitore os dispositivos da sua organização usando um relatório de dispositivos vulneráveis que mostra gráficos e gráficos de barras com tendências de dispositivo vulneráveis e estatísticas atuais. O objetivo é que você entenda a respiração e o escopo da exposição do dispositivo.

Etapa 3: Configurar avaliações de linha de base de segurança

Em vez de executar verificações de conformidade pontual, a avaliação das linhas de base de segurança ajuda você a monitorar continuamente e proativamente a conformidade da sua organização em relação aos benchmarks de segurança do setor em tempo real. Um perfil de linha de base de segurança é um perfil personalizado que você pode criar para avaliar e monitorar pontos de extremidade em sua organização em relação aos parâmetros de referência de segurança do setor (CIS, NIST, MS). Ao criar um perfil de linha de base de segurança, você está criando um modelo que consiste em várias configurações de configuração de dispositivo e um benchmark base para comparar.

As linhas de base de segurança fornecem suporte para benchmarks do Center for Internet Security (CIS) para Windows 10, Windows 11 e Windows Server 2008 R2 e superiores, bem como parâmetros de referência STIG (Security Technical Implementation Guides) para Windows 10 e Windows Server 2019.

- Introdução à avaliação de linhas de base de segurança

- Examinar os resultados da avaliação do perfil da linha de base de segurança

- Usar a caça avançada

Observação

Quando a avaliação termina, os perfis de linha de base de segurança podem ser armazenados por um curto período de tempo adicional antes de serem excluídos.

Etapa 4: Create relatórios significativos para obter informações detalhadas usando APIs e Caça Avançada

As APIs de Gerenciamento de Vulnerabilidades do Defender podem ajudar a gerar clareza em sua organização com exibições personalizadas sobre sua postura de segurança e automação de fluxos de trabalho de gerenciamento de vulnerabilidades. Alivie a carga de trabalho da equipe de segurança com coleta de dados, análise de pontuação de risco e integrações com seus outros processos e soluções organizacionais. Para saber mais, veja:

- Exportar métodos e propriedades de avaliação por dispositivo

- Blog de APIs de Gerenciamento de Vulnerabilidades do Defender

A caça avançada permite acesso flexível a dados brutos do Gerenciamento de Vulnerabilidades do Defender, o que permite inspecionar proativamente entidades para ameaças conhecidas e potenciais. Para obter mais informações, consulte Caçar dispositivos expostos.

Informações de licenciamento e avaliação

Como parte da configuração de avaliação, as novas licenças de avaliação do Gerenciamento de Vulnerabilidades do Defender serão aplicadas automaticamente aos usuários. Portanto, nenhuma atribuição é necessária (a avaliação pode aplicar automaticamente até 1.000.000 licenças). As licenças estão ativas durante a avaliação.

Introdução ao teste

Você pode começar a usar recursos do Gerenciamento de Vulnerabilidades do Defender assim que vê-los no portal Microsoft Defender. Nada é criado automaticamente e os usuários não serão afetados. Ao navegar para cada solução, você pode ser orientado a fazer configurações extras de instalação para começar a usar os recursos.

Estendendo o período de avaliação gratuita

Você pode prorrogar a avaliação durante os últimos 15 dias do período de avaliação. Você está limitado a um máximo de dois períodos de avaliação gratuita. Se você não estender até o final do período de avaliação gratuita, precisará aguardar no mínimo 30 dias antes de se inscrever para uma segunda avaliação gratuita.

Encerramento da avaliação

Os administradores podem desabilitar a avaliação a qualquer momento selecionando Avaliações na navegação à esquerda, acessando a cartão de avaliação do Gerenciamento de Vulnerabilidades do Defender e selecionando Avaliação final.

A menos que seja indicado o contrário para a solução, seus dados de avaliação serão mantidos por tempo, geralmente 180 dias, antes de serem excluídos permanentemente. Você poderá continuar acessando os dados coletados durante a avaliação até essa data.

Recursos adicionais

- Termos e condições: confira os termos e condições para avaliações do Microsoft 365.

- Comparar ofertas: Gerenciamento de Vulnerabilidades do Microsoft Defender

- Documentação do Gerenciamento de Vulnerabilidades do Defender

- Datasheet: Gerenciamento de Vulnerabilidades do Microsoft Defender: reduzir o risco cibernético com descoberta e avaliação contínuas de vulnerabilidades, priorização baseada em risco e correção

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de