Implementar a sua infraestrutura de identidade para o Microsoft 365

Confira todo o nosso conteúdo para pequenas empresas em Ajuda para pequenas empresas e aprendizado.

No Microsoft 365 para grandes empresas, uma infraestrutura de identidade bem planeada e executada abre caminho para uma segurança mais forte, incluindo restringir o acesso às cargas de trabalho de produtividade e aos respetivos dados apenas a utilizadores e dispositivos autenticados. A segurança das identidades é um elemento-chave de uma implementação Confiança Zero, na qual todas as tentativas de acesso a recursos no local e na cloud são autenticadas e autorizadas.

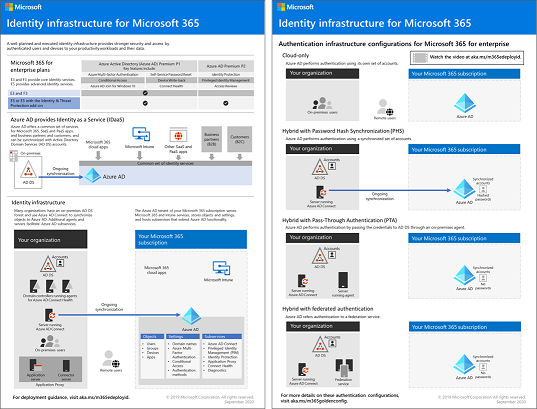

Para obter informações sobre as funcionalidades de identidade de cada Microsoft 365 para grandes empresas, a função de Microsoft Entra ID, componentes no local e baseados na cloud e as configurações de autenticação mais comuns, consulte o cartaz Infraestrutura de Identidade.

Reveja este cartaz de duas páginas para acelerar rapidamente os conceitos e configurações de identidade do Microsoft 365 para grandes empresas.

Pode transferir este cartaz e imprimi-lo no formato de letra, legal ou tablóide (11 x 17).

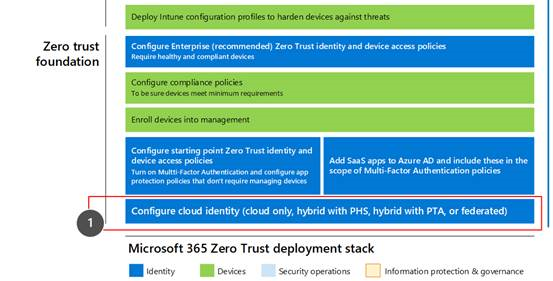

Esta solução é o primeiro passo para criar a pilha de implementação do Microsoft 365 Confiança Zero.

Para obter mais informações, veja o plano de implementação do Microsoft 365 Confiança Zero.

O que tem nesta solução

Esta solução orienta-o através da implementação de uma infraestrutura de identidade para o seu inquilino do Microsoft 365 para fornecer acesso aos seus funcionários e proteção contra ataques baseados em identidades.

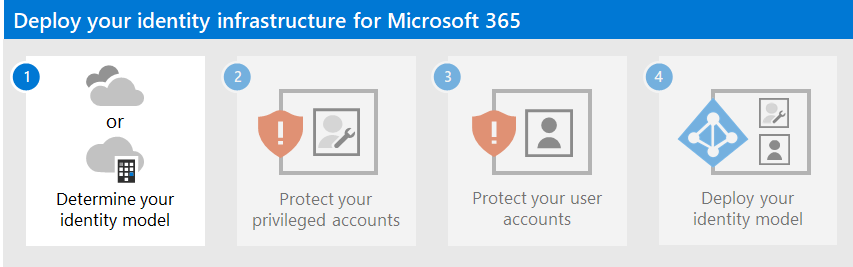

As etapas nesta solução são:

- Determine o modelo de identidade.

- Proteja as suas contas com privilégios do Microsoft 365.

- Proteja as suas contas de utilizador do Microsoft 365.

- Implemente o modelo de identidade.

Esta solução suporta os principais princípios do Confiança Zero:

- Verificar explicitamente: Sempre autenticar e autorizar com base em todos os pontos de dados disponíveis.

- Use o acesso de privilégios mínimos: Limite o acesso do usuário com JIT/JEA (Just-In-Time e Just-Enough-Access), políticas adaptáveis baseadas em risco e proteção de dados.

- Presumir violação: Minimizar o acesso ao segmento e raio de explosão. Verifique a criptografia de ponta a ponta e use a análise para obter visibilidade, promover a detecção de ameaças e melhorar as defesas.

Ao contrário do acesso convencional à intranet, que confia em tudo por trás do firewall de uma organização, o Confiança Zero trata cada entrada e acesso como se fosse proveniente de uma rede não controlado, seja por trás do firewall da organização ou na Internet. Confiança Zero requer proteção para rede, infraestrutura, identidades, pontos de extremidade, aplicativos e dados.

Recursos e funcionalidades do Microsoft 365

Microsoft Entra ID fornece um conjunto completo de capacidades de gestão de identidades e segurança para o seu inquilino do Microsoft 365.

| Capcidade ou recurso | Descrição | Licenças |

|---|---|---|

| Autenticação multifator (MFA) | A MFA requer que os utilizadores forneçam duas formas de verificação, como uma palavra-passe de utilizador e uma notificação da aplicação Microsoft Authenticator ou uma chamada telefónica. A MFA reduz consideravelmente o risco de as credenciais roubadas poderem ser utilizadas para aceder ao seu ambiente. O Microsoft 365 utiliza o serviço de autenticação multifator Microsoft Entra para inícios de sessão baseados em MFA. | Microsoft 365 E3 ou E5 |

| Acesso condicional | Microsoft Entra ID avalia as condições do início de sessão do utilizador e utiliza políticas de Acesso Condicional para determinar o acesso permitido. Por exemplo, nesta documentação de orientação, mostramos-lhe como criar uma política de Acesso Condicional para exigir a conformidade do dispositivo para acesso a dados confidenciais. Isto reduz consideravelmente o risco de um hacker com o seu próprio dispositivo e credenciais roubadas poder aceder aos seus dados confidenciais. Também protege dados confidenciais nos dispositivos, uma vez que os dispositivos têm de cumprir requisitos específicos de estado de funcionamento e segurança. | Microsoft 365 E3 ou E5 |

| grupos de Microsoft Entra | As políticas de Acesso Condicional, a gestão de dispositivos com Intune e até mesmo as permissões para ficheiros e sites na sua organização dependem da atribuição a contas de utilizador ou Microsoft Entra grupos. Recomendamos que crie Microsoft Entra grupos que correspondam aos níveis de proteção que está a implementar. Por exemplo, os membros da sua equipa executiva são provavelmente alvos de maior valor para hackers. Por conseguinte, faz sentido adicionar as contas de utilizador destes funcionários a um grupo de Microsoft Entra e atribuir este grupo a políticas de Acesso Condicional e outras políticas que impõem um nível mais elevado de proteção ao acesso. | Microsoft 365 E3 ou E5 |

| Microsoft Entra ID Protection | Permite-lhe detetar potenciais vulnerabilidades que afetam as identidades da sua organização e configurar a política de remediação automatizada para risco de início de sessão baixo, médio e elevado e risco de utilizador. Esta documentação de orientação baseia-se nesta avaliação de risco para aplicar políticas de Acesso Condicional para autenticação multifator. Esta documentação de orientação também inclui uma política de Acesso Condicional que exige que os utilizadores alterem a palavra-passe se for detetada atividade de alto risco para a respetiva conta. | Microsoft 365 E5, Microsoft 365 E3 com as licenças E5 Security, EMS E5 ou Microsoft Entra ID P2 |

| Reposição personalizada de palavra-passe (SSPR) | Permita que os seus utilizadores reponham as palavras-passe de forma segura e sem intervenção no suporte técnico, ao fornecer a verificação de vários métodos de autenticação que o administrador pode controlar. | Microsoft 365 E3 ou E5 |

| Microsoft Entra proteção por palavra-passe | Detetar e bloquear palavras-passe fracas conhecidas e respetivas variantes e termos fracos adicionais específicos da sua organização. As listas de palavras-passe global banidas predefinidas são aplicadas automaticamente a todos os utilizadores num inquilino Microsoft Entra. Você pode definir entradas adicionais em uma lista de senhas proibidas personalizadas. Quando os usuários alteram ou redefinem suas senhas, essas listas de senhas proibidas são verificadas para garantir o uso de senhas fortes. | Microsoft 365 E3 ou E5 |

Próximas etapas

Utilize estes passos para implementar um modelo de identidade e uma infraestrutura de autenticação para o seu inquilino do Microsoft 365:

- Determine o modelo de identidade da cloud.

- Proteja as suas contas com privilégios do Microsoft 365.

- Proteja as suas contas de utilizador do Microsoft 365.

- Implemente o modelo de identidade da cloud: apenas na cloud ou híbrido.

Recursos de identidade da cloud da Microsoft adicionais

Gerenciar

Para gerir a implementação da sua identidade na cloud da Microsoft, veja:

Como é que a Microsoft identifica o Microsoft 365

Saiba como os especialistas de TI da Microsoft gerenciam identidades e protegem o acesso.

Observação

Este recurso de Apresentação de TI só está disponível em inglês.

Como a Contoso fez a identidade para o Microsoft 365

Para obter um exemplo de como uma organização multinacional fictícia mas representativa implementou uma infraestrutura de identidade híbrida para serviços cloud do Microsoft 365, veja Identidade da Contoso Corporation.