As 12 principais tarefas para as equipes de segurança darem suporte ao trabalho em casa

Se você é como a Microsoft e de repente se encontra apoiando uma força de trabalho baseada principalmente em casa, queremos ajudá-lo a garantir que sua organização esteja trabalhando da forma mais segura possível. Este artigo prioriza tarefas para ajudar as equipes de segurança a implementar os recursos de segurança mais importantes o mais rápido possível.

Se você for uma organização de pequeno ou médio porte usando um dos planos de negócios da Microsoft, consulte esses recursos em vez disso:

- Práticas recomendadas para proteger o Microsoft 365 para planos de negócios

- Microsoft 365 for Campaigns (inclui uma configuração de segurança recomendada para o Microsoft 365 Business)

Para clientes que usam nossos planos empresariais, a Microsoft recomenda que você conclua as tarefas listadas na tabela a seguir que se aplicam ao seu plano de serviço. Em vez de comprar um plano corporativo do Microsoft 365, se você estiver combinando assinaturas, observe os seguintes itens:

- Microsoft 365 E3 inclui Enterprise Mobility + Security (EMS) E3 e Microsoft Entra ID P1

- Microsoft 365 E5 inclui EMS E5 e Microsoft Entra ID P2

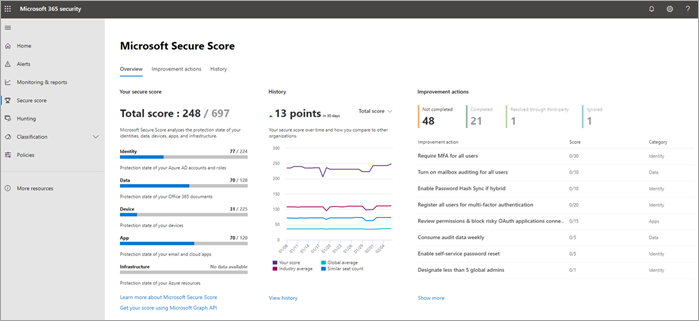

Antes de começar, marcar sua Pontuação Segura do Microsoft 365 no portal do Microsoft Defender. A partir de um dashboard centralizado, você pode monitorar e melhorar a segurança de suas identidades, dados, aplicativos, dispositivos e infraestrutura do Microsoft 365. Você recebe pontos para configurar recursos de segurança recomendados, executar tarefas relacionadas à segurança (como exibir relatórios) ou abordar recomendações com um aplicativo ou software de terceiros. As tarefas recomendadas neste artigo aumentarão sua pontuação.

1: Habilitar Microsoft Entra MFA (autenticação multifator)

A melhor coisa que você pode fazer para melhorar a segurança dos funcionários que trabalham em casa é ativar a MFA. Se você ainda não tiver processos em vigor, trate essa condição como um piloto de emergência e certifique-se de ter pessoas de suporte prontas para ajudar os funcionários que ficam presos. Como você provavelmente não pode distribuir dispositivos de segurança de hardware, use Windows Hello biometria e aplicativos de autenticação de smartphone, como o Microsoft Authenticator.

Normalmente, a Microsoft recomenda que você dê aos usuários 14 dias para registrar seu dispositivo para autenticação multifator antes de exigir MFA. No entanto, se sua força de trabalho de repente está trabalhando em casa, vá em frente e exija MFA como prioridade de segurança e esteja preparada para ajudar os usuários que precisam dela.

A aplicação dessas políticas leva apenas alguns minutos, mas esteja preparado para dar suporte aos usuários nos próximos dias.

| Planejar | Recomendação |

|---|---|

| Planos do Microsoft 365 (sem Microsoft Entra ID P1 ou P2) | Habilitar padrões de segurança no Microsoft Entra ID. Os padrões de segurança no Microsoft Entra ID incluem MFA para usuários e administradores. |

| Microsoft 365 E3 (com Microsoft Entra ID P1) | Use políticas de Acesso Condicional Comuns para configurar as seguintes políticas: |

| Microsoft 365 E5 (com Microsoft Entra ID P2) | Aproveitando o recurso em Microsoft Entra ID, comece a implementar o conjunto recomendado da Microsoft de Acesso Condicional e políticas relacionadas como:

|

2: Proteger contra ameaças

Todos os planos do Microsoft 365 com caixas de correio de nuvem incluem recursos de Proteção do Exchange Online (EOP), incluindo:

- Anti-malware.

- Anti-spam.

- Anti-falsificação em políticas anti-phishing.

As configurações padrão desses recursos EOP são atribuídas automaticamente a todos os destinatários por meio de políticas padrão. Mas, para aumentar o nível de proteção EOP para as configurações de segurança padrão ou estrita recomendadas da Microsoft com base em observações nos datacenters, ative e atribua a política de segurança predefinida Standard (para a maioria dos usuários) e/ou a política de segurança predefinida estrita (para administradores e outros usuários de alto risco). À medida que novos recursos de proteção são adicionados e, à medida que o cenário de segurança muda, as configurações de EOP em políticas de segurança predefinidas são atualizadas automaticamente para nossas configurações recomendadas.

Para obter instruções, consulte Usar o portal Microsoft Defender para atribuir políticas de segurança predefinidas Padrão e Estrita aos usuários.

As diferenças entre Standard e Strict são resumidas na tabela aqui. As configurações abrangentes para configurações de EOP Padrão e Estrita são descritas nas tabelas aqui.

3: Configurar Microsoft Defender para Office 365

Microsoft Defender para Office 365 (incluído com Microsoft 365 E5 e Office 365 E5) fornece proteções adicionais:

- Proteção de Anexos Seguros e Links Seguros: protege sua organização contra ameaças desconhecidas em tempo real usando sistemas inteligentes que inspecionam arquivos, anexos e links para conteúdo mal-intencionado. Esses sistemas automatizados incluem uma plataforma de detonação robusta, heurística e modelos de machine learning.

- Anexos seguros para SharePoint, OneDrive e Microsoft Teams: Proteja sua organização enquanto usuários colaboram e compartilham arquivos, identificando e bloqueando arquivos mal-intencionados em sites de equipe e bibliotecas de documentos.

- Proteção contra representação em políticas anti-phishing: aplica modelos de machine learning e algoritmos avançados de detecção de representação para evitar ataques de phishing.

- Proteção de conta prioritária: contas prioritárias são uma marca que você aplica a um número selecionado de contas de usuário de alto valor. Em seguida, você pode usar a marca Priority como um filtro em alertas, relatórios e investigações. Em Defender para Office 365 Plano 2 (incluído em Microsoft 365 E5), a proteção de conta prioritária oferece heurística adicional para contas prioritárias adaptadas aos executivos da empresa (funcionários regulares não se beneficiam dessa proteção especializada).

Para obter uma visão geral do Defender para Office 365, incluindo um resumo dos planos, consulte Defender para Office 365.

A política de segurança predefinida de proteção interna fornece proteção a Links Seguros e Anexos Seguros a todos os destinatários por padrão, mas você pode especificar exceções.

Como na seção anterior, para aumentar o nível de proteção Defender para Office 365 para as configurações de segurança padrão ou estrita recomendadas da Microsoft com base em observações nos datacenters, ative e atribua a política de segurança predefinida Standard (para a maioria dos usuários) e/ou a política de segurança predefinida estrita (para administradores e outros usuários de alto risco). À medida que novos recursos de proteção são adicionados e, à medida que o cenário de segurança muda, as configurações de Defender para Office 365 em políticas de segurança predefinidas são atualizadas automaticamente para nossas configurações recomendadas.

Os usuários selecionados para Defender para Office 365 proteção em políticas de segurança predefinidas obtêm as configurações de segurança padrão ou estrita recomendadas da Microsoft para Anexos Seguros e Links Seguros. Você também precisa adicionar entradas e exceções opcionais para representação de usuário e proteção de representação de domínio.

Para obter instruções, consulte Usar o portal Microsoft Defender para atribuir políticas de segurança predefinidas Padrão e Estrita aos usuários.

As diferenças entre Defender para Office 365 configurações de proteção em Standard e Strict são resumidas na tabela aqui. As configurações abrangentes para configurações de proteção de Defender para Office 365 Padrão e Estrita são descritas nas tabelas aqui.

Você pode ativar e desativar anexos seguros para SharePoint, OneDrive e Microsoft Teams independentemente das políticas de segurança predefinidas (ela está ativada por padrão). Para verificar, consulte Ativar anexos seguros para SharePoint, OneDrive e Microsoft Teams.

Depois de identificar os usuários como contas prioritárias, eles receberão proteção de conta prioritária se ele estiver ativado (ele está ativado por padrão). Para verificar, consulte Configurar e examinar a proteção da conta de prioridade no Microsoft Defender para Office 365.

4: Configurar Microsoft Defender para Identidade

Microsoft Defender para Identidade é uma solução de segurança baseada em nuvem que usa sinais Active Directory local para identificar, detectar e investigar ameaças avançadas, identidades comprometidas e ações internas mal-intencionadas direcionadas à sua organização. Concentre-se neste item em seguida porque ele protege sua infraestrutura local e de nuvem, não tem dependências ou pré-requisitos e pode fornecer benefício imediato.

- Consulte Microsoft Defender para Identidade Inícios Rápidos para obter configuração rapidamente

- Assista ao vídeo: Introdução ao Microsoft Defender para Identidade

- Examinar as três fases da implantação de Microsoft Defender para Identidade

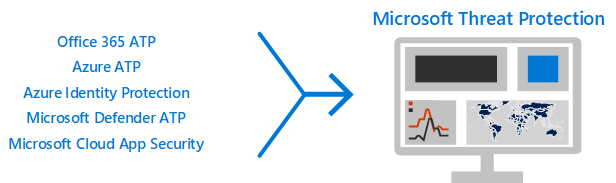

5: Ativar Microsoft Defender XDR

Agora que você tem Microsoft Defender para Office 365 e Microsoft Defender para Identidade configurados, você pode exibir os sinais combinados desses recursos em um dashboard. Microsoft Defender XDR reúne alertas, incidentes, investigação e resposta automatizadas e caça avançada em cargas de trabalho (Microsoft Defender para Identidade, Defender para Office 365, Microsoft Defender para Ponto de Extremidade e Microsoft Defender para Aplicativos de Nuvem) em um único painel no portal Microsoft Defender.

Depois de configurar um ou mais serviços de Defender para Office 365, ative o MTP. Novos recursos são adicionados continuamente ao MTP; considere optar por receber recursos de visualização.

6: Configurar a proteção de aplicativo móvel do Intune para telefones e tablets

Microsoft Intune MAM (Gerenciamento de Aplicativos Móveis) permite que você gerencie e proteja os dados da sua organização em telefones e tablets sem gerenciar esses dispositivos. Veja como funciona:

- Você cria um APP (App Protection Policy) que determina quais aplicativos em um dispositivo são gerenciados e quais comportamentos são permitidos (como impedir que dados de um aplicativo gerenciado sejam copiados para um aplicativo não gerenciado). Você cria uma política para cada plataforma (iOS, Android).

- Depois de criar as políticas de proteção de aplicativo, você as impõe criando uma regra de acesso condicional em Microsoft Entra ID para exigir aplicativos aprovados e proteção de dados app.

As políticas de proteção do APP incluem muitas configurações. Felizmente, você não precisa aprender sobre todas as configurações e pesar as opções. A Microsoft facilita a aplicação de uma configuração de configurações recomendando pontos de partida. A estrutura de proteção de dados usando políticas de proteção de aplicativo inclui três níveis que você pode escolher.

Melhor ainda, a Microsoft coordena essa estrutura de proteção de aplicativos com um conjunto de acesso condicional e políticas relacionadas que recomendamos que todas as organizações usem como ponto de partida. Se você implementou a MFA usando as diretrizes neste artigo, você estará no meio do caminho!

Para configurar a proteção de aplicativo móvel, use as diretrizes em políticas comuns de acesso à identidade e ao dispositivo:

- Use as diretrizes Aplicar políticas de proteção de dados do APP para criar políticas para iOS e Android. O nível 2 (proteção de dados aprimorada) é recomendado para proteção de linha de base.

- Crie uma regra de acesso condicional para Exigir aplicativos aprovados e proteção de APLICATIVO.

7: Configurar o MFA e o acesso condicional para convidados, incluindo a proteção de aplicativo móvel do Intune

Em seguida, vamos garantir que você possa continuar colaborando e trabalhando com convidados. Se você estiver usando o plano Microsoft 365 E3 e implementou o MFA para todos os usuários, você será definido.

Se você estiver usando o plano Microsoft 365 E5 e estiver aproveitando a Proteção de Identidade do Azure para MFA baseada em risco, precisará fazer alguns ajustes (porque Microsoft Entra ID Protection não se estende aos convidados):

- Crie uma nova regra de acesso condicional para exigir MFA sempre para convidados e usuários externos.

- Atualize a regra de acesso condicional MFA baseada em risco para excluir convidados e usuários externos.

Use as diretrizes em Atualizar as políticas comuns para permitir e proteger o acesso externo e convidado para entender como o acesso ao convidado funciona com Microsoft Entra ID e atualizar as políticas afetadas.

As políticas de proteção de aplicativo móvel do Intune que você criou, juntamente com a regra de acesso condicional para exigir aplicativos aprovados e proteção de APLICATIVO, aplicam-se a contas de convidados e ajudam a proteger os dados da sua organização.

Observação

Se você já registrou PCs no gerenciamento de dispositivos para exigir PCs compatíveis, também precisará excluir contas de convidado da regra de acesso condicional que impõe a conformidade do dispositivo.

8: Registrar computadores no gerenciamento de dispositivos e exigir PCs compatíveis

Existem vários métodos para registrar os dispositivos da sua força de trabalho. Cada método depende da propriedade (pessoal ou corporativa) do dispositivo, do tipo de dispositivo (iOS, Windows, Android) e dos requisitos de gerenciamento (redefinições, afinidade, bloqueio). Essa investigação pode levar um pouco de tempo para ser resolvida. Confira: Registrar dispositivos no Microsoft Intune.

A maneira mais rápida de ir é configurar o registro automático para dispositivos Windows 10.

Você também pode aproveitar esses tutoriais:

- Usar o Autopilot para registrar dispositivos Windows no Intune

- Usar os recursos de Registro de Dispositivo Corporativo da Apple no ABM (Apple Business Manager) para registrar dispositivos iOS/iPadOS no Intune

Depois de registrar dispositivos, use as diretrizes em políticas comuns de acesso de identidade e dispositivo para criar essas políticas:

- Definir políticas de conformidade do dispositivo: as configurações recomendadas para Windows 10 incluem a necessidade de proteção contra antivírus. Se você tiver Microsoft 365 E5, use Microsoft Defender para Ponto de Extremidade para monitorar a integridade dos dispositivos de funcionários. Certifique-se de que as políticas de conformidade para outros sistemas operacionais incluam proteção contra antivírus e software de proteção de ponto de extremidade.

- Exigir PCs compatíveis: essa é a regra de acesso condicional em Microsoft Entra ID que impõe as políticas de conformidade do dispositivo.

Somente uma organização pode gerenciar um dispositivo, portanto, exclua as contas de convidado da regra de acesso condicional em Microsoft Entra ID. Se você não excluir usuários convidados e externos de políticas que exigem conformidade do dispositivo, essas políticas bloquearão esses usuários. Para obter mais informações, consulte Atualizar as políticas comuns para permitir e proteger o acesso externo e convidado.

9: Otimizar sua rede para conectividade de nuvem

Se você estiver habilitando rapidamente a maior parte de seus funcionários para trabalhar em casa, essa mudança repentina de padrões de conectividade pode ter um impacto significativo na infraestrutura de rede corporativa. Muitas redes foram dimensionadas e projetadas antes da adoção dos serviços de nuvem. Em muitos casos, as redes são tolerantes a trabalhos remotos, mas não foram projetadas para serem usadas remotamente por todos os usuários simultaneamente.

Os elementos de rede são subitamente colocados sob enorme pressão devido à carga de toda a empresa que os usa. Por exemplo:

- Concentradores de VPN.

- Equipamentos de saída de rede central (como proxies e dispositivos de prevenção contra perda de dados).

- Largura de banda da Internet central.

- Circuitos MPLS do Backhaul

- Funcionalidade NAT.

O resultado final é um baixo desempenho e produtividade, juntamente com uma experiência ruim para os usuários que estão se adaptando ao trabalho em casa.

Algumas das proteções que tradicionalmente são fornecidas pelo roteamento do tráfego por meio de uma rede corporativa agora são fornecidas pelos aplicativos de nuvem que seus usuários estão acessando. Se você chegar a esta etapa neste artigo, implementou um conjunto de controles de segurança de nuvem sofisticados para serviços e dados do Microsoft 365. Com esses controles em vigor, você pode estar pronto para rotear o tráfego de usuários remotos diretamente para Office 365. Se você ainda precisar de um link de VPN para acesso a outros aplicativos, poderá melhorar consideravelmente o desempenho e a experiência do usuário implementando o túnel dividido. Depois de chegar a um acordo em sua organização, essa otimização pode ser realizada dentro de um dia por uma equipe de rede bem coordenada.

Para saber mais, veja:

- Visão geral: otimizar a conectividade para usuários remotos usando o túnel dividido de VPN

- Implementando o tunelamento dividido de VPN para Office 365

Artigos recentes do blog sobre este tópico:

- Como otimizar rapidamente o tráfego para a equipe remota & reduzir a carga em sua infraestrutura

- Maneiras alternativas para profissionais de segurança e TI alcançarem controles de segurança modernos nos cenários de trabalho remoto exclusivos de hoje

10: Treinar usuários

Os usuários de treinamento podem salvar seus usuários e a equipe de operações de segurança muito tempo e frustração. Usuários experientes são menos propensos a abrir anexos ou clicar em links em mensagens de email questionáveis, e eles são mais propensos a evitar sites suspeitos.

O Manual de Campanha de Segurança Cibernética da Harvard Kennedy School fornece excelentes diretrizes sobre como estabelecer uma forte cultura de conscientização sobre segurança em sua organização, incluindo o treinamento de usuários para identificar ataques de phishing.

O Microsoft 365 fornece os seguintes recursos para ajudar a informar os usuários em sua organização:

| Conceito | Recursos |

|---|---|

| Microsoft 365 | Caminhos de aprendizagem personalizáveis Esses recursos podem ajudar você a montar o treinamento para usuários finais em sua organização |

| Segurança do Microsoft 365 | Módulo de aprendizagem: proteger sua organização com segurança inteligente e interna do Microsoft 365 Este módulo permite descrever como os recursos de segurança do Microsoft 365 funcionam juntos e articular os benefícios desses recursos de segurança. |

| Autenticação de vários fatores | Verificação em duas etapas: qual é a página de verificação adicional? Este artigo ajuda os usuários finais a entender o que é a autenticação multifator e por que ela está sendo usada em sua organização. |

Além dessas diretrizes, a Microsoft recomenda que seus usuários tomem as ações descritas neste artigo: Proteja sua conta e dispositivos contra hackers e malware. Essas ações incluem:

- Usando senhas fortes

- Proteção de dispositivos

- Habilitando recursos de segurança nos computadores Windows 10 e Mac (para dispositivos não gerenciados)

A Microsoft também recomenda que os usuários protejam suas contas de email pessoais tomando as ações recomendadas nos seguintes artigos:

11: Introdução ao Microsoft Defender para Aplicativos de Nuvem

Microsoft Defender para Aplicativos de Nuvem fornece visibilidade avançada, controle sobre viagens de dados e análises sofisticadas para identificar e combater ameaças cibernéticas em todos os seus serviços de nuvem. Depois de começar a usar o Defender para Aplicativos de Nuvem, as políticas de detecção de anomalias serão habilitadas automaticamente. Mas, o Defender para Aplicativos de Nuvem tem um período inicial de aprendizado de sete dias durante o qual nem todos os alertas de detecção de anomalias são gerados.

Comece a usar o Defender para Aplicativos na Nuvem agora. Posteriormente, você pode configurar controles e monitoramentos mais sofisticados.

- Início Rápido: Introdução ao Defender para Aplicativos de Nuvem

- Obter análise comportamental instantânea e detecção de anomalias

- Saiba mais sobre Microsoft Defender para Aplicativos de Nuvem

- Examinar novos recursos e recursos

- Consulte instruções básicas de configuração

12: Monitorar ameaças e tomar medidas

O Microsoft 365 inclui várias maneiras de monitorar status e tomar as ações apropriadas. Seu melhor ponto de partida é o portal Microsoft Defender, em que você pode exibir o Microsoft Secure Score da sua organização e quaisquer alertas ou entidades que exijam sua atenção.

Próximas etapas

Parabéns! Você implementou rapidamente algumas das proteções de segurança mais importantes e sua organização é muito mais segura. Agora você está pronto para ir ainda mais longe com recursos de proteção contra ameaças (incluindo Microsoft Defender para Ponto de Extremidade), capacidades de classificação e proteção de dados e proteger contas administrativas. Para obter um conjunto mais profundo e metódico de recomendações de segurança para o Microsoft 365, consulte Microsoft 365 Security for Business Decision Makers (BDMs).

Visite também a nova documentação do Defender para Nuvem em Segurança da Microsoft.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de