Recomendações de política para proteger emails

Este artigo descreve como implementar as políticas de acesso de dispositivo e identidade de Confiança Zero recomendadas para proteger email organizacional e clientes de email que dão suporte à autenticação moderna e ao acesso condicional. Estas diretrizes se baseiam nas Políticas comuns de acesso de dispositivo e identidade e também inclui algumas recomendações adicionais.

Essas recomendações se baseiam em três camadas diferentes de segurança e proteção que podem ser aplicadas com base na granularidade de suas necessidades: ponto inicial, empresa e segurança especializada. Saiba mais sobre essas camadas de segurança e os sistemas operacionais do cliente recomendados na introdução de configurações e políticas de segurança recomendadas.

Essas recomendações exigem que os usuários usem clientes de email modernos, incluindo o Outlook para iOS e Android em dispositivos móveis. O Outlook para iOS e Android oferece suporte para os melhores recursos do Microsoft 365. Esses aplicativos móveis do Outlook também são projetados com recursos de segurança que dão suporte ao uso móvel e funcionam em conjunto com outras funcionalidades de segurança na nuvem da Microsoft. Para obter mais informações, consulte Perguntas frequentes sobre o Outlook para iOS e Android.

Atualizar políticas comuns para incluir email

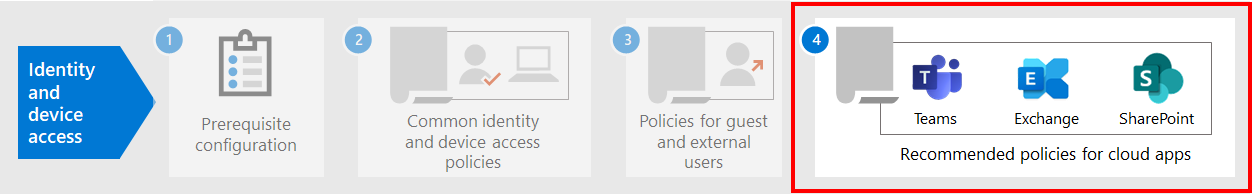

Para proteger o email, o diagrama a seguir ilustra quais políticas atualizar das políticas comuns de acesso de dispositivo e identidade.

Observe a adição de uma nova política para o Exchange Online para bloquear os clientes do ActiveSync. Essa política força o uso do Outlook para iOS e Android em dispositivos móveis.

Caso incluiu o Exchange Online e o Outlook no escopo das políticas ao configurá-las, você só precisará criar a nova política para bloquear os clientes do ActiveSync. Examine as políticas listadas na tabela a seguir e faça as adições recomendadas ou confirme se essas configurações já estão incluídas. Cada política é vinculada às instruções de configuração associadas em Políticas comuns de acesso de dispositivo e identidade.

| Nível de proteção | Políticas | Mais informações |

|---|---|---|

| Ponto inicial | Exigir MFA quando o risco de iniciar sessão é médio ou alto | Incluir o Exchange Online na atribuição de aplicativos de nuvem |

| Bloquear clientes que não dão suporte à autenticação moderna | Incluir o Exchange Online na atribuição de aplicativos de nuvem | |

| Aplicar políticas de proteção de dados de aplicativo | Verifique se o Outlook está incluído na lista de aplicativos. Certifique-se de atualizar a política para cada plataforma (iOS, Android, Windows) | |

| Exigir aplicativos aprovados e proteção do APP | Incluir o Exchange Online na lista de aplicativos de nuvem | |

| Bloquear os clientes do ActiveSync | Adicionar essa nova política | |

| Empresa | Exigir MFA quando o risco de iniciar sessão for baixo, médio ou alto | Incluir o Exchange Online na atribuição de aplicativos de nuvem |

| Exigir computadores e dispositivos móveis em conformidade | Incluir o Exchange Online na lista de aplicativos de nuvem | |

| Segurança especializada | Exigir a MFA sempre | Incluir o Exchange Online na atribuição de aplicativos de nuvem |

Bloquear os clientes do ActiveSync

O Exchange ActiveSync pode ser usado para sincronizar dados de sistema de mensagens e de calendário em dispositivos móveis e desktop.

Para dispositivos móveis, os seguintes clientes são bloqueados com base na política de Acesso Condicional criada em Exigir aplicativos aprovados e proteção do APP:

- Clientes do Exchange ActiveSync que usam a autenticação básica.

- Clientes do Exchange ActiveSync que dão suporte à autenticação moderna, mas não dão suporte a políticas de proteção de aplicativo do Intune.

- Dispositivos que dão suporte às políticas de proteção de aplicativo do Intune, mas não são definidos na política.

Para bloquear conexões do Exchange ActiveSync usando a autenticação básica em outros tipos de dispositivos (por exemplo, computadores), siga as etapas em Bloquear o Exchange ActiveSync em todos os dispositivos.

Limitar o acesso ao Exchange Online do Outlook na Web

É possível restringir a capacidade dos usuários de baixar anexos do Outlook na Web em dispositivos não gerenciados. Os usuários nesses dispositivos podem exibir e editar esses arquivos usando o Office Online sem vazar e armazenar os arquivos no dispositivo. Também é possível impedir que os usuários vejam anexos em um dispositivo não gerenciado.

Aqui estão as etapas para fazer isso:

Cada organização do Microsoft 365 com caixas de correio do Exchange Online tem uma política de caixa de correio interna do Outlook na Web (anteriormente conhecida como Outlook Web App ou OWA) chamada OwaMailboxPolicy-Default. Os administradores também podem criar políticas personalizadas.

Para visualizar as políticas disponíveis do Outlook na caixa de correio da Web, execute o seguinte comando:

Get-OwaMailboxPolicy | Format-Table Name,ConditionalAccessPolicyPara permitir a exibição de anexos, mas sem download, execute o seguinte comando nas políticas afetadas:

Set-OwaMailboxPolicy -Identity "<PolicyName>" -ConditionalAccessPolicy ReadOnlyPor exemplo:

Set-OwaMailboxPolicy -Identity "OwaMailboxPolicy-Default" -ConditionalAccessPolicy ReadOnlyPara bloquear anexos, execute o seguinte comando nas políticas afetadas:

Set-OwaMailboxPolicy -Identity "<PolicyName>" -ConditionalAccessPolicy ReadOnlyPlusAttachmentsBlockedPor exemplo:

Set-OwaMailboxPolicy -Identity "OwaMailboxPolicy-Default" -ConditionalAccessPolicy ReadOnlyPlusAttachmentsBlockedNo portal do Azure, crie uma nova política de Acesso Condicional com estas configurações:

Atribuições>Usuários e grupos: selecione usuários e grupos apropriados para incluir e excluir.

Atribuições>Aplicativo ou ações na nuvem>Aplicativos na nuvem>Incluir>Selecionar aplicativos: selecione o Exchange Online do Office 365.

Controles de acesso>Sessão: selecione Usar restrições impostas pelo aplicativo.

Exigir que dispositivos iOS e Android usem o Outlook

Para garantir que dispositivos iOS e Android possam acessar conteúdo corporativo ou de estudante usando apenas o Outlook para iOS e Android, é necessário uma política de Acesso Condicional direcionada a esses usuários em potencial.

Confira as etapas para configurar essa política em Gerenciar o acesso à colaboração de mensagens usando o Outlook para iOS e Android.

Configurar a criptografia de mensagens

Com a Criptografia de Mensagens do Microsoft Purview, que usa os recursos de proteção na Proteção de Informações do Azure, sua organização pode compartilhar facilmente emails protegidos com qualquer pessoa em qualquer dispositivo. Os usuários podem enviar e receber mensagens protegidas de outras organizações do Microsoft 365, bem como não clientes usando Outlook.com, Gmail e outros serviços de email.

Para obter mais informações, consulte Configurar a Criptografia de Mensagens.

Próximas etapas

Configurar as políticas de acesso condicional para: