Adicionar políticas de configuração do aplicativo para dispositivos iOS gerenciados

Use as políticas de configuração de aplicativos no Microsoft Intune para fornecer definições de configuração personalizadas para um aplicativo iOS/iPadOS. Essas definições de configuração permitem que um aplicativo seja personalizado com base na direção dos fornecedores de aplicativos. Você deve obter essas definições de configuração (chaves e valores) do fornecedor do aplicativo. Para configurar o aplicativo, você deve especificar as configurações como chaves e valores, ou como XML contendo as chaves e os valores.

Como administrador do Microsoft Intune, você pode controlar quais contas de usuário são adicionadas aos aplicativos do Microsoft 365 (Office) nos dispositivos gerenciados. Você pode limitar o acesso apenas a contas de usuário da organização permitidas e bloquear contas pessoais em dispositivos registrados. Os aplicativos de suporte processam a configuração do aplicativo e removem e bloqueiam contas não aprovadas. As definições da política de configuração são usadas quando o aplicativo as verifica, normalmente na primeira vez em que é executado.

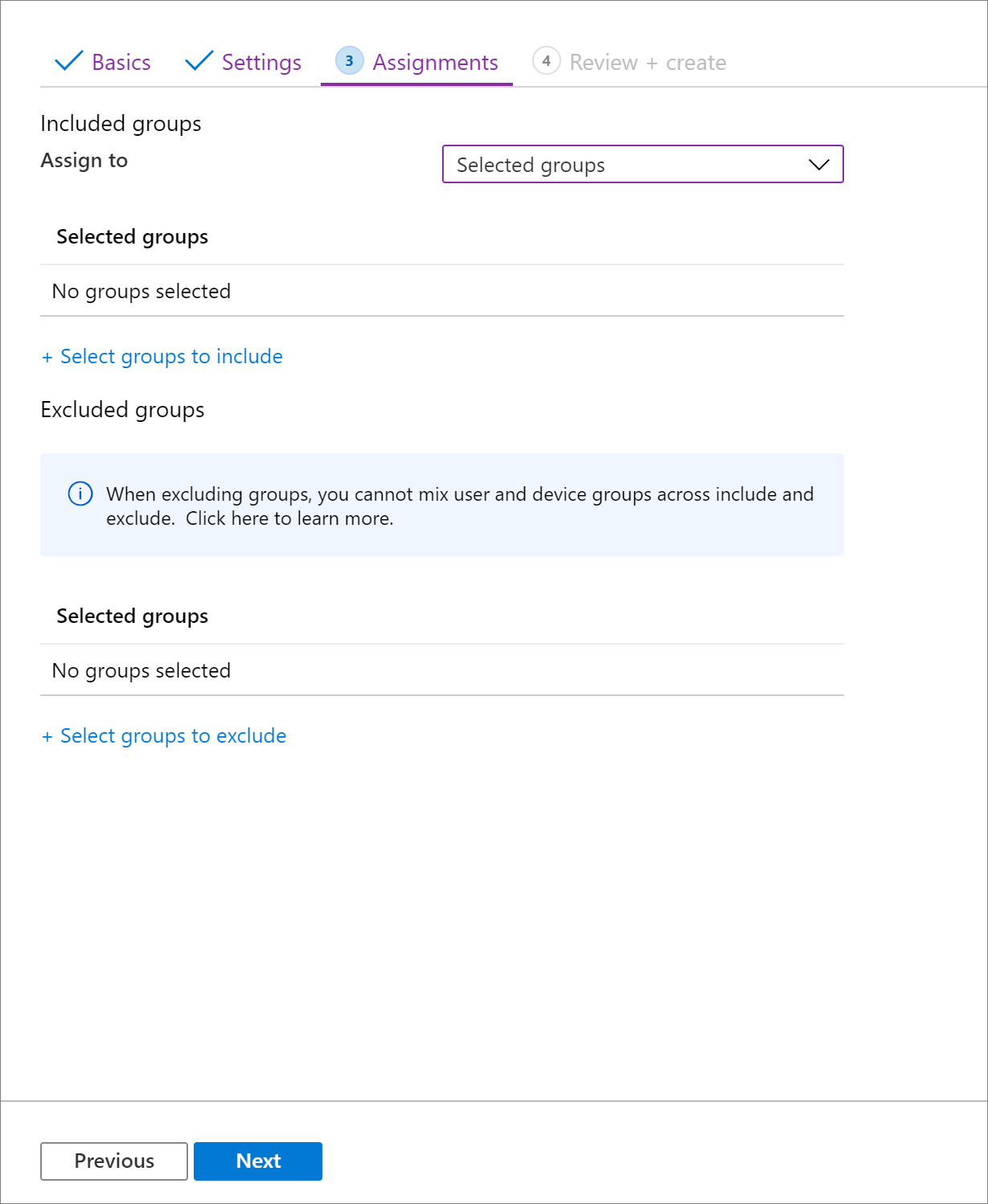

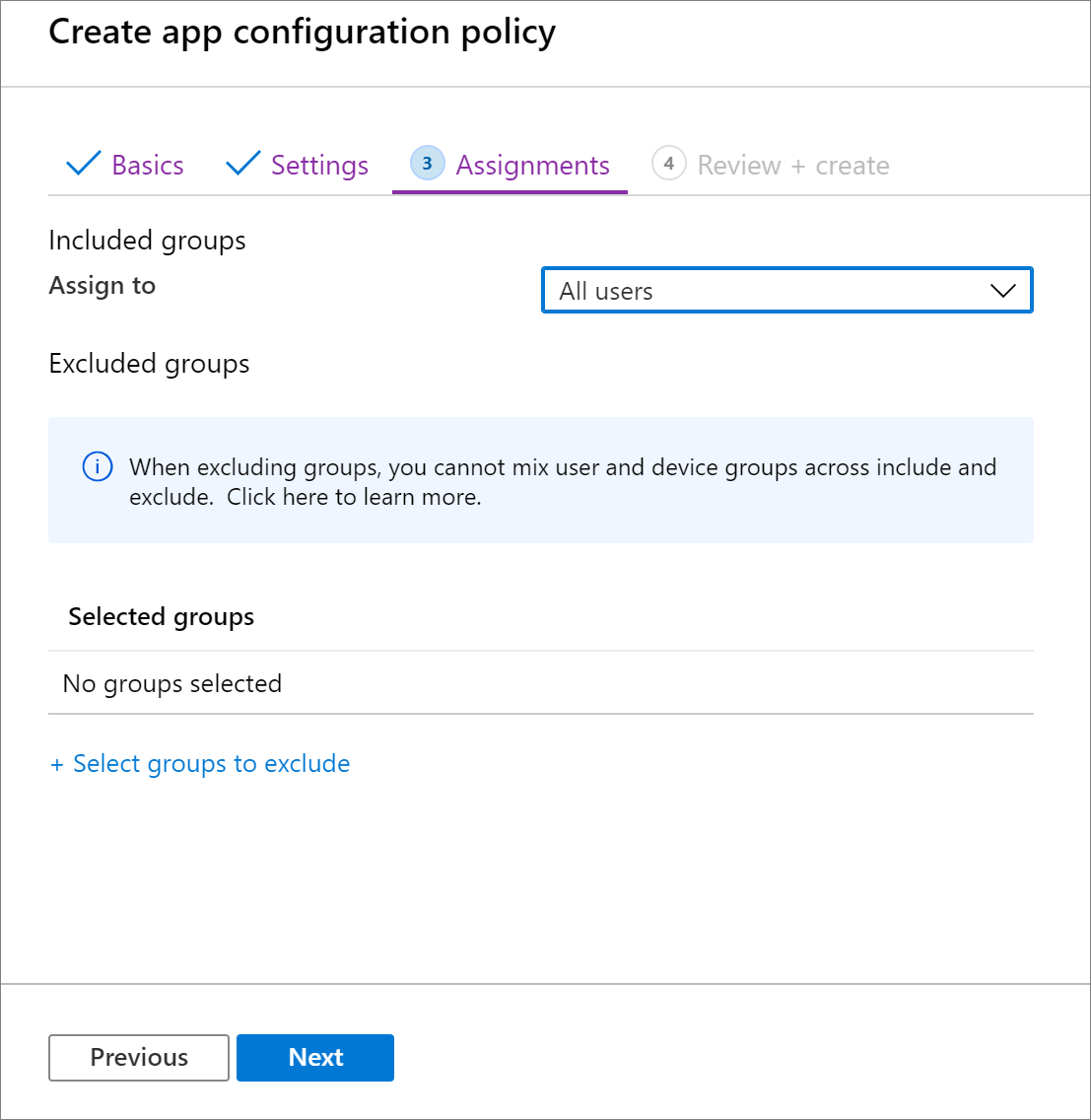

Depois de adicionar uma política de configuração de aplicativo, você pode definir as atribuições para a política de configuração de aplicativo. Ao definir as atribuições da política, você pode optar por usar um filtro e incluir e excluir os grupos de usuários aos quais a política se aplica. Ao optar por incluir um ou mais grupos, você pode optar por selecionar grupos específicos para incluir ou selecionar grupos internos. Os grupos integrados incluem Todos os Usuários, Todos os Dispositivos e Todos os Usuários + Todos os Dispositivos.

Observação

O Intune fornece os grupos Todos os Usuários e Todos os Dispositivos pré-criados no console, com otimizações internas para sua conveniência. É altamente recomendável usar esses grupos para direcionar todos os usuários e todos os dispositivos, em vez de qualquer grupo "Todos os usuários" ou "Todos os dispositivos" que você mesmo tenha criado.

Depois de selecionar os grupos incluídos na política de configuração do aplicativo, você também pode escolher os grupos específicos a serem excluídos. Para obter mais informações, consulte Incluir e excluir atribuições de aplicativos no Microsoft Intune.

Dica

Atualmente, esse tipo de política está disponível apenas para dispositivos que executam o iOS/iPadOS 8.0 e posterior. Ele é compatível com os seguintes tipos de instalação de aplicativos:

- Aplicativo iOS/iPadOS gerenciado da loja de aplicativos

- Pacote de aplicativos para iOS

Para obter mais informações sobre os tipos de instalação de aplicativos, consulte Como adicionar um aplicativo ao Microsoft Intune. Para obter mais informações sobre como incorporar a configuração do aplicativo no pacote de aplicativos .ipa para dispositivos gerenciados, consulte Configuração de aplicativos gerenciados na documentação do desenvolvedor do iOS.

Criar uma política de configuração de aplicativo

Escolha Aplicativos>Políticas de configuração de aplicativos>Adicionar>Dispositivos gerenciados. Observe que você pode escolher entre Dispositivos gerenciados e Aplicativos gerenciados. Para obter mais informações, consulte Aplicativos com suporte para a configuração de aplicativos.

Na página Básico, defina os seguintes detalhes:

- Nome: O nome do perfil que aparece no centro de administração do Microsoft Intune.

- Descrição: A descrição do perfil que aparece no centro de administração do Microsoft Intune.

- Tipo de registro de dispositivo: Essa configuração está definida como Dispositivos gerenciados.

Selecione iOS/iPadOS como Plataforma.

Clique em Selecionar aplicativo ao lado de Aplicativo de destino. O painel Aplicativo Associado é exibido.

No painel Aplicativo de destino, escolha o aplicativo gerenciado para associar à política de configuração e clique em OK.

Clique em Avançar para exibir a página Configurações.

Na caixa suspensa, selecione o Formato das definições de configuração. Selecione um dos seguintes métodos para adicionar informações de configuração:

- Usar o designer de configuração

-

Inserir dados XML

Para obter detalhes sobre como usar o designer de configuração, consulte Usar o designer de configuração. Para obter detalhes sobre como inserir dados XML, consulte Inserir dados XML.

Clique em Avançar para exibir a página Marcas de escopo.

[Opcional] Você pode configurar marcas de escopo para a política de configuração do aplicativo. Para obter mais informações sobre os rótulos de escopo, consulte Usar o controle de acesso com base na função e nos rótulos de escopo da TI distribuída.

Clique em Avançar para exibir a página Tarefas.

Na página Tarefas, selecione Adicionar grupos, Adicionar todos os usuários ou Adicionar todos os dispositivos para atribuir a política de configuração de aplicativos. Depois de selecionar um grupo de atribuição, você pode selecionar um filtro para refinar o escopo da atribuição ao implementar políticas de configuração de aplicativos para dispositivos gerenciados.

Selecione Todos os usuários na caixa suspensa.

[Opcional] Clique em Editar filtro para adicionar um filtro e refinar o escopo da atribuição.

Clique em Selecionar grupos a serem excluídos para exibir o painel relacionado.

Escolha os grupos que deseja excluir e clique em Selecionar.

Observação

Ao adicionar um grupo, se algum outro grupo já tiver sido incluído para um determinado tipo de atribuição, ele será pré-selecionado e não poderá ser alterado para outros tipos de atribuição de inclusão. Portanto, esse grupo que foi usado não pode ser usado como grupo excluído.

Clique em Avançar para exibir a página Revisar + criar.

Clique em Criar para adicionar a política de configuração do aplicativo ao Intune.

Usar o designer de configuração

O Microsoft Intune fornece definições de configuração que são exclusivas para um aplicativo. Você pode usar o designer de configuração para aplicativos em dispositivos que estão registrados ou não no Microsoft Intune. O designer permite que você configure chaves e valores de configuração específicos que ajudam você a criar o XML subjacente. Você também deve especificar o tipo de dados de cada valor. Essas configurações são fornecidas aos aplicativos automaticamente quando eles são instalados.

Adicionar uma configuração

- Para cada chave e valor na configuração, defina:

- Chave de configuração: A chave que diferencia maiúsculas de minúsculas que identifica exclusivamente a configuração específica.

- Tipo de valor: O tipo de dados do valor da configuração. Os tipos incluem Integer, Real, String ou Boolean.

- Valor da configuração: O valor da configuração.

- Selecione OK para definir suas definições de configuração.

Excluir uma configuração

- Selecione as reticências (...) ao lado da configuração.

- Selecione Excluir.

Os caracteres {{ and }} são usados apenas por tipos de token e não devem ser usados para outros fins.

Permitir apenas contas da organização configuradas em aplicativos

Como administrador do Microsoft Intune, você pode controlar quais contas corporativas ou de estudante são adicionadas aos aplicativos da Microsoft em dispositivos gerenciados. Você pode limitar o acesso apenas a contas de usuário da organização permitidas e bloquear contas pessoais nos aplicativos (se houver suporte) em dispositivos registrados. Para dispositivos iOS/iPadOS, use os seguintes pares de chave/valor em uma política de configuração de aplicativos de dispositivos gerenciados:

| Chave | Values |

|---|---|

| IntuneMAMAllowedAccountsOnly |

|

| IntuneMAMUPN |

|

Observação

Os aplicativos a seguir processam a configuração de aplicativo acima e permitem apenas contas da organização:

- Copilot para iOS (28.1.420324001 e posterior)

- Edge para iOS (44.8.7 e posterior)

- Office, Word, Excel, PowerPoint para iOS (2.41 e posterior)

- OneDrive para iOS (10.34 e posterior)

- OneNote para iOS (2.41 e posterior)

- Outlook para iOS (2.99.0 e posterior)

- Teams para iOS (2.0.15 e posterior)

Exigir contas da organização configuradas em aplicativos

Em dispositivos registrados, as organizações podem exigir que a conta corporativa ou de estudante esteja conectada aos aplicativos gerenciados da Microsoft para receber dados da organização de outros aplicativos gerenciados. Por exemplo, considere o cenário em que o usuário tem anexos incluídos em mensagens de email contidas no perfil de email gerenciado localizado no cliente de email nativo do iOS. Se o usuário tentar transferir os anexos para um aplicativo da Microsoft, como o Office, que é gerenciado no dispositivo e tem essas chaves aplicadas, essa configuração tratará o anexo transferido como dados da organização, exigindo que a conta corporativa ou de estudante esteja conectada e aplicando as configurações da política de proteção de aplicativos.

Para dispositivos iOS/iPadOS, use os seguintes pares de chave/valor em uma política de configuração de aplicativo de Dispositivos Gerenciados para cada aplicativo da Microsoft:

| Chave | Values |

|---|---|

| IntuneMAMRequireAccounts |

|

| IntuneMAMUPN |

|

Observação

Os aplicativos devem ter o SDK de APLICATIVO do Intune para iOS versão 12.3.3 ou posterior e ser direcionados com uma política de proteção de aplicativos do Intune ao exigir a entrada na conta corporativa ou de estudante. Dentro da política de proteção de aplicativos, a opção "Receber dados de outros aplicativos" deve ser definida como "Todos os aplicativos com dados Organização de entrada".

No momento, a entrada no aplicativo só será exigida quando houver entrada de dados da organização em um aplicativo de destino.

Inserir dados XML

Você pode digitar ou colar uma lista de propriedades XML que contenha as definições de configuração do aplicativo para dispositivos registrados no Intune. O formato da lista de propriedades XML varia de acordo com o aplicativo que você está configurando. Para obter detalhes sobre o formato exato a ser usado, entre em contato com o fornecedor do aplicativo.

O Intune valida o formato XML. No entanto, o Intune não verifica se a lista de propriedades XML (PList) funciona com o aplicativo de destino.

Para saber mais sobre as listas de propriedades XML:

- Consulte Compreensão das Listas de Propriedades XML na Biblioteca de Desenvolvedores iOS.

Exemplo de formato para um arquivo XML de configuração de aplicativo

Ao criar um arquivo de configuração do aplicativo, você pode especificar um ou mais dos seguintes valores usando esse formato:

<dict>

<key>userprincipalname</key>

<string>{{userprincipalname}}</string>

<key>mail</key>

<string>{{mail}}</string>

<key>partialupn</key>

<string>{{partialupn}}</string>

<key>accountid</key>

<string>{{accountid}}</string>

<key>deviceid</key>

<string>{{deviceid}}</string>

<key>userid</key>

<string>{{userid}}</string>

<key>username</key>

<string>{{username}}</string>

<key>serialnumber</key>

<string>{{serialnumber}}</string>

<key>serialnumberlast4digits</key>

<string>{{serialnumberlast4digits}}</string>

<key>udidlast4digits</key>

<string>{{udidlast4digits}}</string>

<key>aaddeviceid</key>

<string>{{aaddeviceid}}</string>

<key>IsSupervised</key>

<string>{{IsSupervised}}</string>

</dict>

Tipos de dados XML PList com suporte

O Intune é dá suporte para os seguintes tipos de dados em uma lista de propriedades:

- <inteiro>

- <real>

- <cadeia de caracteres>

- <matriz>

- <dict>

- <verdadeiro /> ou <falso />

Tokens usados na lista de propriedades

Além disso, o Intune dá suporte para os seguintes tipos de token na lista de propriedades:

- {{userprincipalname}}—por exemplo, John@contoso.com

- {{mail}}-por exemplo, John@contoso.com

- {{partialupn}}—por exemplo, John

- {{accountid}}—por exemplo, fc0dc142-71d8-4b12-bbea-bae2a8514c81

- {{deviceid}}—por exemplo, b9841cd9-9843-405f-be28-b2265c59ef97

- {{userid}}—por exemplo, 3ec2c00f-b125-4519-acf0-302ac3761822

- {{username}}—por exemplo, John Doe

- {{serialnumber}}—por exemplo, F4KN99ZUG5V2 (para dispositivos iOS/iPadOS)

- {{serialnumberlast4digits}}-por exemplo, G5V2 (para dispositivos iOS/iPadOS)

- {{aaddeviceid}}—por exemplo, ab0dc123-45d6-7e89-aabb-cde0a1234b56

- {{issupervised}}—por exemplo, Verdadeiro (para dispositivos iOS/iPadOS)

- {{OnPremisesSamAccountName}}—por exemplo, contoso\John

Configure o aplicativo Portal da Empresa para dar suporte a dispositivos iOS e iPadOS registrados com o Registro Automático de Dispositivos.

Os Registros Automáticos de Dispositivos da Apple não são compatíveis com a versão do aplicativo Portal da Empresa disponível na app store por padrão. No entanto, você pode configurar o aplicativo Portal da Empresa para dar suporte a dispositivos iOS/iPadOS ADE, mesmo quando os usuários baixaram o Portal da Empresa da App Store, seguindo as etapas abaixo.

No centro de administração do Microsoft Intune, adicione o aplicativo Portal da Empresa do Intune se ele ainda não tiver sido adicionado, indo para Aplicativos>Todos os aplicativos>Adicionar>Aplicativo da App Store do iOS.

Vá para Aplicativos>Políticas de configuração de aplicativos para criar uma política de configuração de aplicativo para o aplicativo Portal da Empresa.

Crie uma política de configuração de aplicativo com o XML abaixo. Mais informações sobre como criar uma política de configuração de aplicativo e inserir dados XML podem ser encontradas em Adicionar políticas de configuração de aplicativo para dispositivos iOS/iPadOS gerenciados.

Use o Portal da Empresa em um dispositivo com Inscrição Automática de Dispositivos (ADE) registrado com a afinidade de usuário:

Observação

Quando o perfil de registro tem "Instalar o Portal da Empresa" configurado como sim, o Intune envia automaticamente a política de configuração do aplicativo abaixo como parte do processo inicial de inscrição. Essa configuração não deve ser implantada manualmente nos usuários ou dispositivos, pois isso causará um conflito com o conteúdo já enviado durante o registro, fazendo com que os usuários finais sejam solicitados a baixar um novo perfil de gerenciamento depois de entrarem no Portal da Empresa (quando não deveriam, porque já existe um perfil de gerenciamento instalado nesses dispositivos).

<dict> <key>IntuneCompanyPortalEnrollmentAfterUDA</key> <dict> <key>IntuneDeviceId</key> <string>{{deviceid}}</string> <key>UserId</key> <string>{{userid}}</string> </dict> </dict>Use o Portal da Empresa em um dispositivo ADE registrado sem afinidade de usuário (também conhecido como Preparação do Dispositivo):

Observação

O usuário que se conecta ao Portal da Empresa é definido como o usuário principal do dispositivo.

<dict> <key>IntuneUDAUserlessDevice</key> <string>{{SIGNEDDEVICEID}}</string> </dict>

Implante o Portal da Empresa em dispositivos com a política de configuração de aplicativos direcionada aos grupos desejados. Certifique-se de implantar a política somente em grupos de dispositivos que já estejam registrados no ADE.

Diga aos usuários finais para fazerem login no aplicativo Portal da Empresa quando ele for instalado automaticamente.

Observação

Quando você adiciona uma configuração de aplicativo para permitir o aplicativo Portal da Empresa em dispositivos ADE sem afinidade de usuário, pode ocorrer um STATE Policy Error. Diferente de outras configurações de aplicativo, esta situação não se aplica toda vez que o dispositivo faz check-in. Em vez disso, essa configuração de aplicativo deve ser uma operação única para permitir que os dispositivos existentes registrados sem afinidade de usuário obtenham afinidade de usuário quando um usuário se conectar no Portal da Empresa. Essa configuração de aplicativo será removida da política em segundo plano depois de ter sido aplicada com êxito. A atribuição da política existirá, mas não informará "êxito" quando a configuração do aplicativo for removida em segundo plano. Depois que a política de configuração do aplicativo for aplicada ao dispositivo, você poderá cancelar a atribuição da política.

Monitorar o status da configuração do aplicativo iOS/iPadOS por dispositivo

Depois que uma política de configuração tiver sido atribuída, você poderá monitorar o status da configuração do aplicativo iOS/iPadOS para cada dispositivo gerenciado. Em Microsoft Intune no Centro de Administração do Microsoft Intune, selecione Dispositivos>Todos os dispositivos. Na lista de dispositivos gerenciados, selecione um dispositivo específico para exibir um painel para o dispositivo. No painel do dispositivo, selecione Configuração do aplicativo.