Configurar indicadores de política na gestão de riscos internos

Importante

Gerenciamento de Risco Interno do Microsoft Purview correlaciona vários sinais para identificar potenciais riscos internos maliciosos ou inadvertidos, como roubo de IP, fuga de dados e violações de segurança. A gestão de riscos internos permite que os clientes criem políticas para gerir a segurança e a conformidade. Criados com privacidade por predefinição, os utilizadores são pseudonimizados por predefinição e os controlos de acesso baseados em funções e os registos de auditoria estão implementados para ajudar a garantir a privacidade ao nível do utilizador.

Os modelos de política de risco interno no Gerenciamento de Risco Interno do Microsoft Purview definir o tipo de atividades de risco que pretende detetar e investigar. Cada modelo de política baseia-se em indicadores específicos que correspondem a acionadores específicos e atividades de risco. Todos os indicadores globais estão desativados por predefinição; tem de selecionar um ou mais indicadores para configurar uma política de gestão de riscos internos.

Os sinais são recolhidos e os alertas são acionados por políticas quando os utilizadores realizam atividades relacionadas com indicadores.

Dica

Se você não é um cliente E5, use a avaliação das soluções do Microsoft Purview de 90 dias para explorar como os recursos adicionais do Purview podem ajudar sua organização a gerenciar as necessidades de segurança e conformidade de dados. Comece agora no hub de testes do portal de conformidade do Microsoft Purview. Saiba mais detalhes sobre os termos de inscrição e avaliação.

Tipos de eventos e indicadores

A gestão de riscos internos utiliza diferentes tipos de eventos e indicadores para recolher sinais e criar alertas:

Acionar eventos: eventos que determinam se um utilizador está ativo numa política de gestão de riscos internos. Se um utilizador for adicionado a uma política de gestão de riscos internos que não tenha um evento de acionamento, o utilizador não será avaliado pela política como um risco potencial. Por exemplo, o Utilizador A é adicionado a uma política criada a partir do modelo de política Roubo de dados, partindo do modelo de política de utilizadores e a política e o conector de RH do Microsoft 365 estão configurados corretamente. Até que o Utilizador A tenha uma data de terminação comunicada pelo conector de RH, o Utilizador A não é avaliado por esta política de gestão de riscos internos para riscos potenciais. Outro exemplo de um evento de acionamento é se um utilizador tiver um alerta de política de prevenção de perda de dados de gravidade elevada (DLP) ao utilizar políticas de Fuga de dados .

Indicadores de definições globais: os indicadores ativados nas definições globais para a gestão de riscos internos definem os indicadores disponíveis para configuração em políticas e os tipos de eventos de sinais recolhidos pela gestão de riscos internos. Por exemplo, se um utilizador copiar dados para serviços de armazenamento na nuvem pessoais ou dispositivos de armazenamento portáteis e estes indicadores estiverem selecionados apenas nas definições globais, a atividade potencialmente arriscada do utilizador estará disponível para revisão no Explorador de atividades. Se este utilizador não estiver definido numa política de gestão de riscos internos, o utilizador não é avaliado pela política como um risco potencial e, por conseguinte, não lhe é atribuída uma classificação de risco nem gera um alerta.

Indicadores de política: os indicadores incluídos nas políticas de gestão de riscos internos são utilizados para determinar uma classificação de risco para um utilizador no âmbito. Os indicadores de política são ativados a partir de indicadores definidos nas definições globais e só são ativados depois de ocorrer um evento de acionamento para um utilizador. Exemplos de indicadores de política incluem:

- Um utilizador copia dados para serviços de armazenamento na cloud pessoais ou dispositivos de armazenamento portáteis.

- Uma conta de utilizador é removida do Microsoft Entra ID.

- Um utilizador partilha ficheiros e pastas internos com entidades externas não autorizadas.

Alguns indicadores de política e sequências também podem ser utilizados para personalizar eventos de acionamento para modelos de política específicos. Quando configurados no assistente de políticas para os modelos Fugas de dados gerais ou Fugas de dados por utilizadores prioritários , estes indicadores ou sequências permitem mais flexibilidade e personalização para as suas políticas e quando os utilizadores estão no âmbito de uma política. Além disso, pode definir limiares de atividade de gestão de riscos para estes indicadores de acionamento para um controlo mais detalhado numa política.

Definir os indicadores de política de risco interno que estão ativados em todas as políticas de risco interno

Selecione Definições e, em seguida, selecione Indicadores de política.

Selecione um ou mais indicadores de política. Os indicadores selecionados na página Definições de indicadores de política não podem ser configurados individualmente ao criar ou editar uma política de risco interno no assistente de políticas.

Observação

Os novos utilizadores adicionados manualmente poderão demorar várias horas a aparecer no dashboard Utilizadores. As atividades dos últimos 90 dias para esses usuários podem levar até 24 horas para serem exibidas. Para ver as atividades dos utilizadores adicionados manualmente, selecione o utilizador no dashboard Utilizadores e abra o separador Atividade do utilizador no painel de detalhes.## Dois tipos de indicadores de política: indicadores incorporados e indicadores personalizados

Indicadores e faturação pay as you go

Alguns indicadores incluídos na gestão de riscos internos exigem que ative o modelo de faturação pay as you go para a sua organização. Dependendo do modelo de faturação configurado, poderá ser apresentada uma notificação a pedir-lhe para configurar a faturação pay as you go para utilizar estes indicadores.

Indicadores incorporados vs. indicadores personalizados

Os indicadores de política estão organizados em dois separadores:

- Indicadores incorporados: a gestão de riscos internos inclui muitos indicadores incorporados para vários cenários que pode utilizar imediatamente nas suas políticas. Escolha os indicadores que pretende ativar e, em seguida, personalize os limiares de indicador para cada nível de indicador quando criar uma política de risco interno. Os indicadores incorporados são descritos mais detalhadamente neste artigo.

- Indicadores personalizados: utilize indicadores personalizados juntamente com o conector Indicadores de Risco Interno (pré-visualização) para levar deteções não Microsoft à gestão de riscos internos. Por exemplo, poderá querer expandir as suas deteções para incluir o Salesforce e o Dropbox e utilizá-las juntamente com as deteções incorporadas fornecidas pela solução de gestão de riscos internos, que se foca nas cargas de trabalho da Microsoft (SharePoint Online e Exchange Online, por exemplo). Saiba mais sobre como criar um indicador personalizado

Indicadores incorporados

A gestão de riscos internos inclui os seguintes indicadores incorporados.

Indicadores do Office

Estes incluem indicadores de política para sites do SharePoint, Microsoft Teams e mensagens de e-mail.

Indicadores de armazenamento na cloud (pré-visualização)

Importante

Este indicador requer que ative o modelo de faturação pay as you go para esta funcionalidade na sua organização.

Estes incluem indicadores de política para o Google Drive, Box e Dropbox que pode utilizar para detetar técnicas utilizadas para determinar o ambiente, recolher e roubar dados e interromper a disponibilidade ou comprometer a integridade de um sistema. Para selecionar a partir de indicadores de armazenamento na cloud, primeiro tem de se ligar às aplicações de armazenamento na cloud relevantes no Microsoft Defender.

Depois de configurar, pode desativar os indicadores para as aplicações que não pretende utilizar nas definições. Por exemplo, pode selecionar um indicador de transferência de conteúdos para o Box e o Google Drive, mas não para o Dropbox.

Indicadores do serviço cloud (pré-visualização)

Importante

Este indicador requer que ative o modelo de faturação pay as you go para esta funcionalidade na sua organização.

Estes incluem indicadores de política para o Amazon S3 e o Azure (SQL Server e Armazenamento) que pode utilizar para detetar técnicas utilizadas para evitar atividades de deteção ou de risco. Isso pode incluir:

- Desativar registos de rastreio

- Atualizar ou eliminar regras de firewall SQL Server

- Técnicas utilizadas para roubar dados, como documentos confidenciais

- Técnicas utilizadas para interromper a disponibilidade ou comprometer a integridade de um sistema

- Técnicas utilizadas para obter permissões de nível superior para sistemas e dados.

Para selecionar a partir de indicadores de serviço cloud, primeiro tem de se ligar às aplicações de serviço de origem relevantes no Microsoft Defender.

Indicadores do Microsoft Fabric (pré-visualização)

Importante

Este indicador requer que ative o modelo de faturação pay as you go para esta funcionalidade na sua organização.

Estes incluem indicadores de política para o Microsoft Power BI que pode utilizar para detetar técnicas utilizadas para descobrir o ambiente (como ver relatórios e dashboards do Power BI) e técnicas utilizadas para recolher dados de interesse (como transferir relatórios do Power BI).

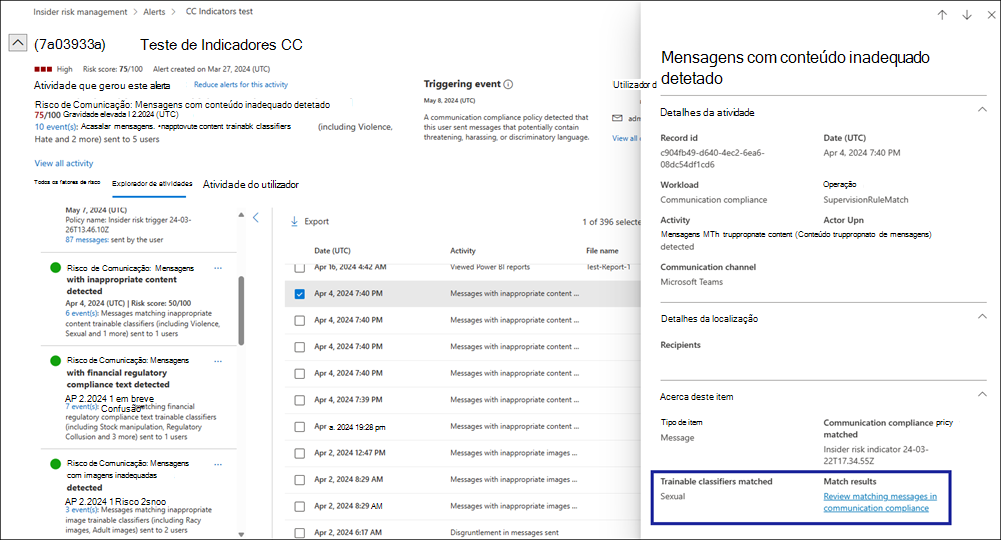

Indicadores de conformidade de comunicação

Estes incluem indicadores de política que detectam eventos de stress do emprego, como explosões emocionais, bullying, incapacidade de aceitar críticas, incapacidade de trabalhar ou comunicar com uma equipa ou grupo, discriminação, ameaças violentas, comportamento extremista, etc. A gestão de riscos internos funciona em conjunto com a solução Conformidade de Comunicações do Microsoft Purview para detetar para estes tipos de stress que indicam um ambiente de trabalho em mau estado de funcionamento. Os eventos de stress do emprego podem afetar o comportamento dos utilizadores para pessoas de risco (sejam iniciadores ou alvos de mau comportamento) de várias formas relacionadas com riscos internos. O comportamento de trabalho contraproducente pode ser um pré-cursor para violações mais graves, como sabotar recursos da empresa ou fuga de informações confidenciais.

Observação

Também pode utilizar uma política de conformidade de comunicação como acionador.

Como funciona

Pode escolher entre três indicadores de conformidade de comunicação:

- Enviar texto regulamentar financeiro que pode ser arriscado

- Enviar imagens inadequadas

- Enviar conteúdo inapropriado

Quando seleciona Criar política na secção Indicadores de conformidade de comunicação :

É criada uma única política na conformidade de comunicação que deteta mensagens em Microsoft Exchange Online, Microsoft Teams, Microsoft Viva Engage e Microsoft 365 Copilot e Microsoft Copilot. A política de conformidade de comunicação baseia-se nos indicadores que selecionar. Cada indicador está associado a classificadores treináveis específicos utilizados pela conformidade de comunicação. A tabela seguinte mostra os classificadores treináveis associados a cada indicador.

Indicador de gestão de riscos internos Classificadores treináveis associados Enviar texto regulamentar financeiro que pode ser arriscado Reclamações do Cliente; Conluio Regulamentar; Manipulação de Stock; Gifts & Entertainment; Divulgação Não Autorizada; Lavagem de Dinheiro Enviar imagens inadequadas Imagens para adultos; Imagens picantes Enviar conteúdo inapropriado Sexual; Violência; Ódio; Auto-dano Dica

Pode selecionar o ícone de informações junto a cada indicador para ver os classificadores treináveis que o indicador utiliza.

Em conformidade com a comunicação, os classificadores treináveis são listados como condições para a política.

A política de conformidade de comunicação chama-se "Indicador de risco interno" mais o carimbo de data/hora, por exemplo: "Indicador de risco interno 24-05-01T09.27.17Z".

Qualquer pessoa com a função de Investigadores de Risco Interno na gestão de riscos internos é automaticamente adicionada como revisor da política de conformidade de comunicação.

Observação

Após a criação da política de conformidade de comunicação, para adicionar um revisor à política, tem de adicionar o revisor manualmente ao grupo de funções Investigadores de Conformidade de Comunicações.

Se desativar todos os indicadores na definição Indicadores de política , a política de conformidade de comunicação será colocada em pausa. A política será reativada se voltar a ativar qualquer um dos indicadores.

Os indicadores de conformidade de comunicação são disponibilizados para políticas novas e existentes na gestão de riscos internos baseadas nos modelos Roubo de dados ou Fugas de dados .

Se os conteúdos enviados numa mensagem corresponderem a qualquer um dos classificadores treináveis, tal resultará numa correspondência de política na conformidade de comunicação que pode ser remediada a partir da página Políticas.

Os indicadores incluídos nas políticas de gestão de riscos internos são utilizados para determinar uma classificação de risco para um utilizador no âmbito. Só são ativados depois de ocorrer um evento de acionamento para um utilizador.

As informações de Risco de Comunicação são apresentadas nos separadores Explorador de atividades e Atividade do utilizador na gestão de riscos internos. Se desagregar uma correspondência de política no Explorador de atividades ou no separador Atividade do utilizador , pode saber mais sobre a atividade e aceder a uma ligação que abre a política de conformidade de comunicação. Na política de conformidade de comunicação, pode ver o conteúdo das mensagens que foram enviadas.

Observação

Tem de ter a função Conformidade de Comunicações ou a função Investigadores de Conformidade de Comunicações para aceder à ligação de conformidade de comunicação.

Ativar indicadores de conformidade de comunicação na gestão de riscos internos

Na gestão de riscos internos, aceda aIndicadores de política dedefinições> e, em seguida, desloque-se para a secção Indicadores de conformidade de comunicação (pré-visualização).

Em Detetar mensagens que correspondam a classificadores treináveis específicos (pré-visualização), selecione Criar política.

É criada uma política em conformidade com a comunicação e os indicadores de conformidade de comunicação ficam disponíveis na definição Indicadores de política .

Observação

Se já tiver criado uma política de conformidade de comunicação desta forma, mas a tiver colocado em pausa por qualquer motivo, selecionar Criar política faz com que a política de conformidade de comunicação seja retomada. Neste caso, a coluna Estado na lista Políticas de conformidade de comunicação mostra "A retomar".

Selecione um ou mais dos indicadores de conformidade de comunicação na definição Indicadores de política .

Observação

Se já tiver criado uma política de conformidade de comunicação, se selecionar indicadores diferentes, a política de conformidade de comunicação será alterada para refletir os classificadores treináveis adequados. Desativar todos os indicadores coloca em pausa a política de conformidade de comunicação.

Selecione Salvar.

Para utilizar os indicadores, crie uma nova política de risco interno ou edite uma política existente. Os indicadores são apresentados na página Indicadores do assistente de políticas. Pode ajustar os limiares dos indicadores como faria para quaisquer outros indicadores numa política de gestão de riscos internos.

Observação

Neste momento, a análise em tempo real das definições de limiar de indicador não está disponível para os indicadores de conformidade de comunicação.

Indicadores do dispositivo

Estes incluem indicadores de política para atividade, como a partilha de ficheiros através da rede ou com dispositivos. Os indicadores incluem atividades que envolvem todos os tipos de ficheiro, excluindo a atividade de ficheiros executável (.exe) e de biblioteca de ligações dinâmicas (.dll). Se selecionar Indicadores de dispositivos, a atividade é processada para dispositivos com dispositivos Windows 10 Compilação 1809 ou superior e macOS (três versões lançadas mais recentes). Para dispositivos Windows e macOS, primeiro tem de integrar dispositivos. Os indicadores de dispositivo também incluem a deteção de sinal do browser para ajudar a sua organização a detetar e agir sobre sinais de transferência de ficheiros não aprovisionáveis visualizados, copiados, partilhados ou impressos no Microsoft Edge e no Google Chrome. Para obter mais informações sobre como configurar dispositivos Windows para integração com risco interno, consulte Ativar indicadores de dispositivos e integrar dispositivos Windows neste artigo. Para obter mais informações sobre como configurar dispositivos macOS para integração com risco interno, veja Ativar indicadores de dispositivos e integrar dispositivos macOS neste artigo. Para obter mais informações sobre a deteção de sinais do browser, veja Saiba mais e configure a deteção de sinais do browser de gestão de riscos internos.

indicadores de Microsoft Defender para Ponto de Extremidade (pré-visualização)

Estes incluem indicadores de Microsoft Defender para Ponto de Extremidade relacionados com a instalação de software não aprovado ou malicioso ou a ignorar controlos de segurança. Para receber alertas na gestão de riscos internos, tem de ter uma licença ativa do Defender para Endpoint e uma integração de risco interno ativada. Para obter mais informações sobre como configurar o Defender para Endpoint para integração de gestão de riscos internos, veja Configurar funcionalidades avançadas no Microsoft Defender para Ponto de Extremidade.

Indicadores de acesso aos registos de estado de funcionamento

Estes incluem indicadores de política para o acesso ao registo médico do paciente. Por exemplo, as tentativas de acesso aos registos médicos dos pacientes nos registos do sistema de registos médicos eletrónicos (EMR) podem ser partilhadas com políticas de gestão de riscos internos. Para receber estes tipos de alertas na gestão de riscos internos, tem de ter um conector de dados específico dos cuidados de saúde e o conector de dados de RH configurado.

Indicadores de acesso físico

Estes incluem indicadores de política para acesso físico a recursos confidenciais. Por exemplo, as tentativas de acesso a uma área restrita nos registos do sistema de desativação física podem ser partilhadas com políticas de gestão de riscos internos. Para receber estes tipos de alertas na gestão de riscos internos, tem de ter ativos físicos prioritários ativados na gestão de riscos internos e no Conector de dados de badging físico configurado. Para saber mais sobre como configurar o acesso físico, veja a secção Prioridade de acesso físico neste artigo.

indicadores de Microsoft Defender para Aplicativos de Nuvem

Estes incluem indicadores de política de alertas partilhados de Defender para Aplicativos de Nuvem. A deteção de anomalias ativada automaticamente no Defender para Aplicativos de Nuvem começa imediatamente a detetar e a agrupar resultados, visando inúmeras anomalias comportamentais nos seus utilizadores e nos computadores e dispositivos ligados à sua rede. Para incluir estas atividades em alertas de políticas de gestão de riscos internos, selecione um ou mais indicadores nesta secção. Para saber mais sobre Defender para Aplicativos de Nuvem análise e deteção de anomalias, veja Obter análise comportamental e deteção de anomalias.

Indicadores de navegação de risco (pré-visualização)

Estes incluem indicadores de política para a atividade de navegação relacionados com sites considerados maliciosos ou arriscados e que representam um potencial risco interno que pode levar a um incidente de segurança ou conformidade. A atividade de navegação arriscada refere-se aos utilizadores que visitam sites potencialmente arriscados, como os associados a software maligno, pornografia, violência e outras atividades não permitidas. Para incluir estas atividades de gestão de riscos em alertas de política, selecione um ou mais indicadores nesta secção. Para saber mais sobre como configurar os sinais de exfiltração do browser, veja Insider risk management browser signal detection (Deteção de sinais do browser de gestão de riscos internos).

Deteção cumulativa de exfiltração

Deteta quando as atividades de exfiltração de um utilizador em todos os canais de exfiltração nos últimos 30 dias excedem as normas da organização ou do grupo de pares. Por exemplo, se um utilizador estiver numa função de vendas e comunicar regularmente com clientes e parceiros fora da organização, a atividade de e-mail externo será provavelmente superior à média da organização. No entanto, a atividade do utilizador pode não ser invulgar em comparação com os colegas de equipa do utilizador ou com outros com cargos semelhantes. É atribuída uma classificação de risco se a atividade de exfiltração cumulativa do utilizador for invulgar e exceder as normas da organização ou do grupo de pares.

Observação

Os grupos de pares são definidos com base na hierarquia da organização, no acesso a recursos partilhados do SharePoint e nos títulos dos trabalhos no Microsoft Entra ID. Se ativar a deteção cumulativa de exfiltração, a sua organização concorda em partilhar Microsoft Entra dados com o portal de conformidade, incluindo a hierarquia da organização e os títulos dos trabalhos. Se a sua organização não utilizar Microsoft Entra ID para manter estas informações, a deteção poderá ser menos precisa.

Impulsionadores da classificação de risco

Estes incluem o aumento da classificação de risco para a atividade pelos seguintes motivos:

Atividade que está acima da atividade habitual do utilizador para esse dia: as classificações são aumentadas se a atividade detetada se desviar do comportamento típico do utilizador.

O utilizador tinha um caso anterior resolvido como uma violação de política: as classificações são aumentadas se o utilizador tiver um caso anterior na gestão de riscos internos que foi resolvido como uma violação de política.

O utilizador é membro de um grupo de utilizadores prioritário: as classificações são aumentadas se o utilizador for membro de um grupo de utilizadores prioritário.

O utilizador é detetado como um potencial utilizador de alto impacto: quando esta opção está ativada, os utilizadores são automaticamente sinalizados como potenciais utilizadores de alto impacto com base nos seguintes critérios:

- O utilizador interage com conteúdos mais confidenciais em comparação com outras pessoas na organização.

- O nível do utilizador na hierarquia de Microsoft Entra da organização.

- O número total de utilizadores que reportam ao utilizador com base na hierarquia Microsoft Entra.

- O utilizador é membro de uma função Microsoft Entra incorporada com permissões elevadas.

Observação

Quando ativa o potencial impulsionador da classificação de risco de alto impacto do utilizador, concorda em partilhar Microsoft Entra dados com o portal de conformidade. Se a sua organização não utilizar etiquetas de confidencialidade ou não tiver configurado a hierarquia da organização no Microsoft Entra ID, esta deteção poderá ser menos precisa. Se um utilizador for detetado como membro de um grupo de utilizadores prioritário e também como um potencial utilizador de alto impacto, a classificação de risco só será aumentada uma vez.

Em alguns casos, poderá querer limitar os indicadores de política de risco interno que são aplicados às políticas de risco interno na sua organização. Pode desativar os indicadores de política para áreas específicas ao desativá-los de todas as políticas de risco interno nas definições globais. O acionamento de eventos só pode ser modificado para políticas criadas a partir dos modelos Fugas de dados ou Fugas de dados por utilizadores prioritários . As políticas criadas a partir de todos os outros modelos não têm eventos ou indicadores de acionamento personalizáveis.

Indicadores personalizados

Utilize o separador Indicadores Personalizados para criar um indicador personalizado para utilizar como acionador ou como indicador de política nas suas políticas.

Observação

Antes de poder criar um indicador personalizado para importar dados de indicadores de terceiros, tem de criar um conector de Indicadores de Risco Interno (pré-visualização).

Nas definições de gestão de riscos internos, selecione Indicadores de política e, em seguida, selecione o separador Indicadores Personalizados .

Selecione Adicionar indicador personalizado.

Introduza um nome de indicador e uma descrição (opcional).

Na lista Conector de dados , selecione o conector Indicador de Risco Interno que criou anteriormente.

Quando seleciona um conector de dados:

- O nome da coluna de origem que selecionou quando criou o conector é apresentado na coluna Origem do campo de ficheiro de mapeamento . Se não tiver selecionado uma coluna de origem quando criou o conector, nenhum aparece neste campo e não precisa de fazer uma seleção.

- Na lista Valores na coluna de origem , selecione o valor que pretende atribuir ao indicador personalizado. Estes são os valores relacionados com a coluna de origem que especificou quando criou o conector. Por exemplo, se tiver criado um único conector que inclua dados para dois indicadores (Salesforce e Dropbox), verá esses valores na lista.

Se quiser utilizar uma coluna para definir valores de limiar, na lista Dados do ficheiro de mapeamento , selecione a coluna que pretende utilizar para a definição de limiar; caso contrário, selecione a opção Utilizar apenas como um evento de acionamento sem quaisquer limiares .

Observação

Apenas os campos que têm um tipo de dados Número aparecem na lista Dados do ficheiro de mapeamento , uma vez que é necessário um tipo de dados Número para definir um valor de limiar. O tipo de dados é especificado quando configura o conector.

Selecione Adicionar indicador. O indicador é adicionado à lista Indicadores Personalizados .

Agora, pode utilizar o indicador personalizado em quaisquer políticas de Roubo de dados ou Fugas de dados que criar ou editar.

- Se estiver a utilizar o indicador personalizado como acionador, selecione o acionador personalizado na página Acionadores quando criar ou editar a política.

- Se estiver a utilizar o indicador personalizado como indicador de política, selecione o indicador personalizado na página Indicadores quando criar ou editar a política.

Observação

Depois de selecionar o acionador ou indicador personalizado, certifique-se de que define um limiar personalizado (não é recomendado que utilize os limiares predefinidos). Não pode definir limiares de acionador num indicador personalizado se tiver selecionado a opção Utilizar apenas como um evento de acionamento sem quaisquer limiares .

Depois de adicionar o indicador personalizado às suas políticas, os acionadores e as informações gerados com base nos indicadores personalizados são apresentados no dashboard Alertas, no Explorador de atividades e na linha do tempo de Utilizador.

Importante

- Certifique-se de que aguarda 24 horas antes de carregar os dados depois de os indicadores personalizados e as políticas associadas terem sido atualizados. Isto acontece porque pode demorar várias horas a sincronizar todos os componentes. Se carregar imediatamente os dados enquanto as atualizações estão a ser sincronizadas, alguns dados poderão não ser classificados para risco.

Criar uma variante de um indicador incorporado

Pode criar grupos de deteção (pré-visualização) e utilizá-los em conjunto com variantes de indicadores incorporados (pré-visualização) para personalizar deteções para diferentes conjuntos de utilizadores. Por exemplo, para reduzir o número de falsos positivos para atividades de e-mail, poderá querer criar uma variante do indicador incorporado Enviar e-mails com anexos para destinatários fora da organização para detetar apenas e-mails enviados para domínios pessoais. Uma variante herda todas as propriedades do indicador incorporado. Em seguida, pode modificar a variante com exclusões ou inclusãos.

Nas definições de gestão de riscos internos, selecione Indicadores de política.

Selecione Nova variante do indicador (pré-visualização). Esta ação abre o painel Nova variante do indicador (pré-visualização) no lado direito do ecrã.

Na lista Indicador base , selecione o indicador para o qual pretende criar uma variante.

Observação

Pode criar até três variantes para cada indicador incorporado. Se já tiver criado três variantes para um indicador incorporado específico, o indicador incorporado estará desativado na lista. Existem também alguns indicadores incorporados (Microsoft Defender para Ponto de Extremidade indicadores, por exemplo) que não suportam variantes.

Adicione um nome para a variante (ou aceite o nome sugerido). Um nome de variante não pode ter mais de 110 carateres.

Adicione uma descrição para a variante (opcional). A descrição é apresentada na política para o ajudar a diferenciá-la de outros indicadores ou variantes de indicadores. Uma descrição para uma variante não pode ter mais de 256 carateres.

Em Grupo de deteção, selecione uma das seguintes opções:

Ignorar a atividade que envolve itens em grupos selecionados. Selecione esta opção se quiser capturar tudo, exceto algumas exclusões. Por exemplo, poderá querer utilizar esta opção para capturar todos os e-mails enviados, exceto os e-mails enviados para domínios específicos.

Detetar apenas a atividade que envolve itens em grupos selecionados. Selecione esta opção se quiser especificar inclusãos a capturar. Por exemplo, selecione esta opção se quiser capturar apenas e-mails enviados para determinados domínios.

Observação

Se ainda não criou um grupo de deteção, não poderá selecionar uma opção na secção Grupo de deteção .

Na lista Selecionar um ou mais grupos de deteção , selecione os grupos de deteção que pretende aplicar à variante. Os grupos de deteção são listados no cabeçalho de tipo de deteção adequado para o ajudar a encontrar o grupo adequado. Para uma única variante, pode adicionar até cinco grupos de deteção de um único tipo. Por exemplo, pode adicionar até cinco grupos de domínios, cinco grupos de tipos de ficheiro, entre outros.

Observação

Apenas os grupos de deteção aplicáveis à variante aparecem na lista. Por exemplo, um grupo de deteção de tipo de ficheiro não será apresentado para as pastas Partilhar SharePoint com pessoas fora do indicador da organização , uma vez que não é aplicável.

Selecione Salvar.

Na caixa de diálogo Passos seguintes, se quiser aplicar a nova variante a uma política específica, selecione a ligação da página Políticas .

Dica

Para garantir que uma variante captura todas as atividades importantes que pretende detetar, pode aplicar o indicador incorporado e a variante do indicador incorporado na mesma política. Em seguida, pode observar as atividades que cada indicador captura nos alertas e, em seguida, utilizar apenas o indicador de variante depois de se certificar de que tudo é detetado.

Utilizar uma variante numa política

Aceda à página Indicadores do assistente de políticas.

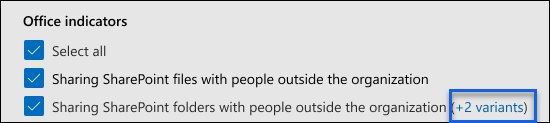

Localize o indicador incorporado que inclui uma ou mais variantes. Os indicadores incorporados com variantes são marcados com uma pequena caixa azul na caixa de verificação variante e é apresentada uma lista no final do texto do descritor do indicador para indicar o número de variantes selecionadas. Abra a lista para ver as variantes.

Observação

Se selecionar uma ou todas as caixas de verificação na lista de variantes, a caixa de verificação de primeiro nível do indicador incorporado torna-se uma caixa de verificação azul sólida. Se nenhuma das caixas na lista de variantes estiver selecionada, a caixa de verificação de primeiro nível estará em branco.

Selecione Avançar.

Na página Personalizar limiares , pode personalizar valores de limiar para variantes individualmente.

Investigar informações fornecidas por variantes

Assim que as variantes forem adicionadas às políticas, os alertas são gerados no dashboard e um investigador pode ver mais detalhes nos separadores Atividade do explorador e Atividade do utilizador.

Editar uma variante

Selecione o texto azul no final do texto de descrição do indicador. Por exemplo, selecione +2 variantes, conforme mostrado no exemplo de captura de ecrã seguinte.

Na página Ver/editar indicadores , selecione Editar.

Faça as suas alterações.

Limitações de variantes

- Pode criar até três variantes por indicador incorporado.

- Para uma única variante, pode adicionar até cinco grupos de deteção de um único tipo. Por exemplo, pode adicionar um máximo de cinco grupos de domínios, cinco grupos de tipos de ficheiro, entre outros.

- Para a pré-visualização do grupo de deteções, as variantes não suportam sequências, atividades de exfiltração cumulativas, o reforço da classificação de risco ou a análise em tempo real.

Como as variantes são priorizadas em relação às exclusões globais e ao conteúdo prioritário

O âmbito das atividades ocorre em vários locais na gestão de riscos internos. O âmbito ocorre na seguinte ordem de prioridade:

Exclusões globais

Exclusão/inclusão do âmbito de variantes

Conteúdo prioritário

Ativar indicadores de dispositivos e integrar dispositivos Windows

Para ativar a deteção de atividades de risco em dispositivos Windows e incluir indicadores de política para estas atividades, os seus dispositivos Windows têm de cumprir os seguintes requisitos e tem de concluir os seguintes passos de integração. Saiba mais sobre os requisitos de integração de dispositivos

Passo 1: Preparar os pontos finais

Certifique-se de que os dispositivos Windows 10 que planeia comunicar na gestão de riscos internos cumprem estes requisitos.

- O dispositivo tem de estar a executar Windows 10 compilação x64 1809 ou posterior e a atualização de Windows 10 (Compilação 17763.1075 do SO) a partir de 20 de fevereiro de 2020 tem de estar instalada.

- A conta de utilizador utilizada para iniciar sessão no dispositivo Windows 10 tem de ser uma conta de Microsoft Entra ativa. O dispositivo Windows 10 pode ser Microsoft Entra ID, Microsoft Entra híbrido, associado ou registado.

- Instale o browser Microsoft Edge no dispositivo de ponto final para detetar ações para a atividade de carregamento na cloud. Consulte Transferir o novo Microsoft Edge com base no Chromium.

Observação

O DLP de ponto final suporta agora ambientes virtualizados, o que significa que a solução de gestão de riscos internos suporta ambientes virtualizados através de DLP de ponto final. Saiba mais sobre o suporte para ambientes virtualizados no DLP de ponto final

Passo 2: Integrar dispositivos

Tem de ativar a verificação de dispositivos e integrar os pontos finais antes de poder detetar atividades de gestão de riscos internos num dispositivo. Ambas as ações são efetuadas no Microsoft Purview.

Quando quiser ativar dispositivos que ainda não foram integrados, tem de transferir o script adequado e implementá-lo conforme descrito neste artigo.

Se já tiver dispositivos integrados no Microsoft Defender para Ponto de Extremidade, estes serão apresentados na lista de dispositivos geridos.

Integração de dispositivos

Neste cenário de implementação, vai ativar os dispositivos que ainda não foram integrados e pretende apenas detetar atividades de risco interno em dispositivos Windows.

Selecione a guia apropriada para o portal que você está usando. Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o Portal de conformidade, consulte Portal de conformidade do Microsoft Purview.

Entre no portal do Microsoft Purview usando credenciais para uma conta de administrador em sua organização do Microsoft 365.

Selecione Definições no canto superior direito da página.

Em Inclusão de dispositivos, selecione Dispositivos. A lista está vazia até que os dispositivos sejam integrados.

Selecione Ativar a inclusão do dispositivo.

Observação

Enquanto a integração de dispositivos geralmente leva cerca de 60 segundos para que seja habilitada, aguarde até 30 minutos antes de se envolver com o suporte da Microsoft.

Selecione a forma como pretende implementar estes dispositivos na lista Método de implementação e, em seguida, selecione Transferir pacote.

Siga os procedimentos apropriados em Ferramentas e métodos de integração para máquinas Windows. Este link leva você a uma página de destino onde você pode acessar os procedimentos da Proteção Avançada contra Ameaças do Microsoft Defender que correspondem ao pacote de implantação selecionado na etapa 5:

- Integração de computadores Windows usando Política de Grupo

- Integrar computadores com Windows usando o Microsoft Endpoint Configuration Manager

- Integração de computadores Windows usando ferramentas de Gerenciamento de Dispositivo Móvel

- Integração de computadores Windows usando um script local

- Integrar máquinas de infraestrutura de ambiente de trabalho virtual (VDI) não persistentes

Quando terminar e o dispositivo de ponto final estiver integrado, este deverá estar visível na lista de dispositivos e o dispositivo de ponto final começará a reportar registos de atividades de auditoria à gestão de riscos internos.

Observação

Esta experiência está na imposição da licença. Sem a licença necessária, os dados não estarão visíveis nem acessíveis.

Se os dispositivos já estiverem integrados no Microsoft Defender para Ponto de Extremidade

Se Microsoft Defender para Ponto de Extremidade já estiver implementado e os dispositivos de ponto final estiverem a reportar, os dispositivos de ponto final serão apresentados na lista de dispositivos geridos. Pode continuar a integrar novos dispositivos na gestão de riscos internos para expandir a cobertura ao aceder ao Passo 2: Integrar dispositivos.

Ativar indicadores de dispositivos e integrar dispositivos macOS

Os dispositivos macOS (Catalina 10.15 ou posterior) podem ser integrados no Microsoft 365 para suportar políticas de gestão de riscos internos com Intune ou JAMF Pro. Para obter mais informações e documentação de orientação sobre a configuração, consulte Integrar dispositivos macOS na descrição geral do Microsoft 365 (pré-visualização).

Definições de nível de indicador

Ao criar uma política com o assistente de políticas, pode configurar a forma como o número diário de eventos de risco deve influenciar a classificação de risco para alertas de risco interno. Estas definições de indicador ajudam-no a controlar como o número de ocorrências de eventos de risco na sua organização afeta a classificação de risco (e a gravidade de alerta associada) para estes eventos.

Por exemplo, digamos que decide ativar os indicadores do SharePoint nas definições da política de risco interno e selecionar limiares personalizados para eventos do SharePoint ao configurar indicadores para uma nova política de fugas de dados de risco interno. No assistente de política de risco interno, configuraria três níveis de eventos diários diferentes para cada indicador do SharePoint para influenciar a classificação de risco dos alertas associados a estes eventos.

Para o primeiro nível de evento diário, defina o limiar para:

- 10 ou mais eventos por dia para um impacto menor na classificação de risco dos eventos

- 20 ou mais eventos por dia para um impacto médio na classificação de risco dos eventos

- 30 ou mais eventos por dia para um impacto mais elevado na classificação de risco dos eventos

Estas definições significam efetivamente:

- Se existirem 1 a 9 eventos do SharePoint que ocorrem após o evento de acionamento, as classificações de risco são minimamente afetadas e tendem a não gerar um alerta.

- Se existirem 10 a 19 eventos do SharePoint que ocorrem após um evento de acionamento, a classificação de risco é inerentemente mais baixa e os níveis de gravidade dos alertas tendem a estar num nível baixo.

- Se existirem 20 a 29 eventos do SharePoint que ocorrem após um evento de acionamento, a classificação de risco é inerentemente maior e os níveis de gravidade dos alertas tendem a estar num nível médio.

- Se existirem 30 ou mais eventos do SharePoint que ocorrem após um evento de acionamento, a classificação de risco é inerentemente maior e os níveis de gravidade dos alertas tendem a estar num nível elevado.

Outra opção para limiares de política é atribuir a política que aciona o evento à atividade de gestão de riscos que está acima do número diário típico de utilizadores. Em vez de ser definido por definições de limiar específicas, cada limiar é dinamicamente personalizado para atividades anómalas detetadas para utilizadores de políticas no âmbito. Se a atividade de limiar para atividades anómalas for suportada para um indicador individual, pode selecionar Atividade acima da atividade habitual do utilizador para o dia no assistente de políticas para esse indicador. Se esta opção não estiver listada, o acionamento de atividade anómalo não está disponível para o indicador. Se a opção Atividade estiver acima da atividade habitual do utilizador para o dia estiver listada para um indicador, mas não for selecionável, terá de ativar esta opção nosindicadores de Política de definições> de risco interno.

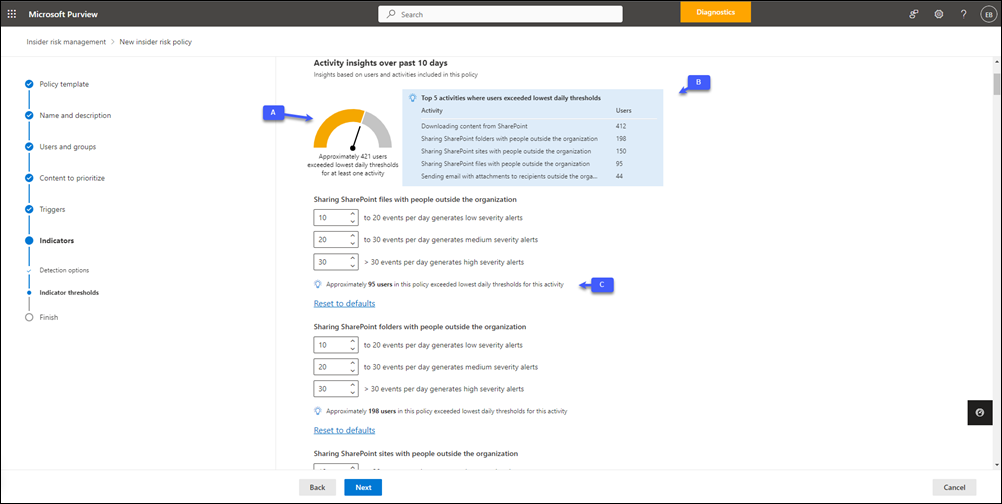

Utilizar recomendações de análise em tempo real para definir limiares

Pode utilizar a análise em tempo real (pré-visualização) para tirar partido de uma experiência de configuração orientada (condicionada por dados) que lhe permite selecionar rapidamente os limiares adequados para indicadores de política. Esta experiência guiada pode ajudá-lo a ajustar eficientemente a seleção de indicadores e limiares de ocorrência de atividade para que não tenha poucos ou demasiados alertas de política.

Quando a análise está ativada:

A opção Aplicar limiares específicos à atividade dos seus utilizadores está ativada na página Indicadores do assistente de políticas. Selecione esta opção se pretender que a gestão de riscos internos forneça recomendações de limiar de indicador com base nos 10 dias anteriores de atividade do utilizador na sua organização.

Observação

Para utilizar esta opção, tem de selecionar pelo menos um indicador de política incorporado. A gestão de riscos internos não fornece limiares recomendados para indicadores personalizados ou variantes de indicadores incorporados.

Se selecionar a opção Escolher os seus próprios limiares na página Indicadores do assistente de políticas, as predefinições das definições de limiares baseiam-se nos valores de limiar recomendados (com base na atividade na sua organização) em vez dos valores predefinidos incorporados. Também verá um medidor, uma lista dos cinco principais indicadores e informações para cada indicador.

A. O medidor mostra o número aproximado de utilizadores no âmbito cujas atividades dos 10 dias anteriores excederam os limiares diários mais baixos para, pelo menos, um dos indicadores incorporados selecionados para a política. Este medidor pode ajudá-lo a estimar o número de alertas que podem ser gerados se todos os utilizadores incluídos na política correrem classificações de risco atribuídas.

B. A lista dos cinco principais indicadores é ordenada pelo número de utilizadores que excedem os limiares diários mais baixos. Se as políticas estiverem a gerar demasiados alertas, estes são os indicadores nos quais poderá querer concentrar-se para reduzir o "ruído".

C. As informações de cada indicador são apresentadas abaixo do conjunto de definições de limiar para esse indicador. As informações mostram o número aproximado de utilizadores cujas atividades dos 10 dias anteriores excederam os limiares baixos especificados para o indicador. Por exemplo, se a definição de limiar baixo para Transferir conteúdo do SharePoint estiver definida como 100, as informações mostram o número de utilizadores na política que realizaram, em média, mais de 100 atividades de transferência nos 10 dias anteriores.

Observação

As exclusões globais (deteções inteligentes) são tidas em conta na análise em tempo real.

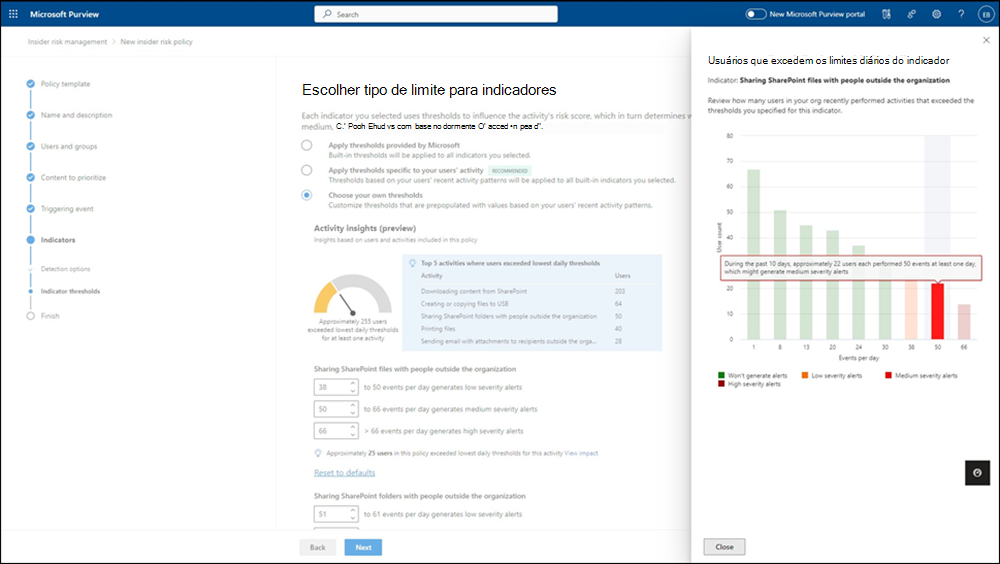

Ajustar as definições de limiar manualmente

Se selecionar a opção Escolher os seus próprios limiares e ajustar manualmente uma definição de limiar para um indicador específico, as informações abaixo do indicador são atualizadas em tempo real. Isto ajuda-o a configurar os limiares adequados para cada indicador para alcançar o nível mais elevado de eficácia de alertas antes de ativar as políticas.

Para poupar tempo e para facilitar a compreensão do impacto das alterações manuais aos valores de limiar, selecione a ligação Ver impacto nas informações para apresentar os Utilizadores que excedem os limiares diários do gráfico de indicadores . Este gráfico fornece uma análise de confidencialidade para cada indicador de política.

Importante

Este gráfico não está disponível se selecionar a opção Incluir utilizadores específicos quando criar a política. Tem de selecionar a opção Incluir todos os utilizadores e grupos .

Pode utilizar este gráfico para analisar os padrões de atividade dos utilizadores na sua organização relativamente ao indicador selecionado. Por exemplo, na ilustração anterior, o indicador de limiar para Partilhar ficheiros do SharePoint com pessoas fora da organização está definido como 38. O gráfico mostra quantos utilizadores realizaram ações que excederam esse valor de limiar e a distribuição de alertas de gravidade baixa, média e alta para essas ações. Selecione uma barra para ver as informações de cada valor. Por exemplo, na ilustração acima, a barra para o valor 50 é selecionada e as informações mostram que, nesse valor de limiar, aproximadamente 22 utilizadores realizaram, pelo menos, 50 eventos em, pelo menos, um dia nos últimos 10 dias.

Pré-requisitos para utilizar a análise em tempo real

Para utilizar a análise em tempo real (pré-visualização), tem de ativar as informações de análise de risco interno. Após a ativação da análise, pode demorar entre 24 a 48 horas para que as informações e as recomendações sejam apresentadas.