Descobrir e governar várias fontes do Azure no Microsoft Purview

Este artigo descreve como registrar várias fontes do Azure e como autenticar e interagir com elas no Microsoft Purview. Para obter mais informações sobre o Microsoft Purview, leia o artigo introdutório.

Recursos compatíveis

| Extração de metadados | Verificação Completa | Verificação Incremental | Verificação em escopo | Classificação | Rotulamento | Política de Acesso | Linhagem | Compartilhamento de dados | Exibição ao vivo |

|---|---|---|---|---|---|---|---|---|---|

| Sim | Sim | Sim | Sim | Sim | Dependente de origem | Sim | Dependente de origem | Não | Limitado |

Pré-requisitos

Uma conta do Azure com uma assinatura ativa. Crie uma conta gratuitamente.

Você precisará ser um Administrador de Fonte de Dados e Leitor de Dados para registrar uma fonte e gerenciá-la no portal de governança do Microsoft Purview. Consulte nossa página Permissões do Microsoft Purview para obter detalhes.

Registrar

Esta seção descreve como registrar várias fontes do Azure no Microsoft Purview usando o portal de governança do Microsoft Purview.

Pré-requisitos para registro

O Microsoft Purview precisa de permissões para poder listar recursos em uma assinatura ou grupo de recursos.

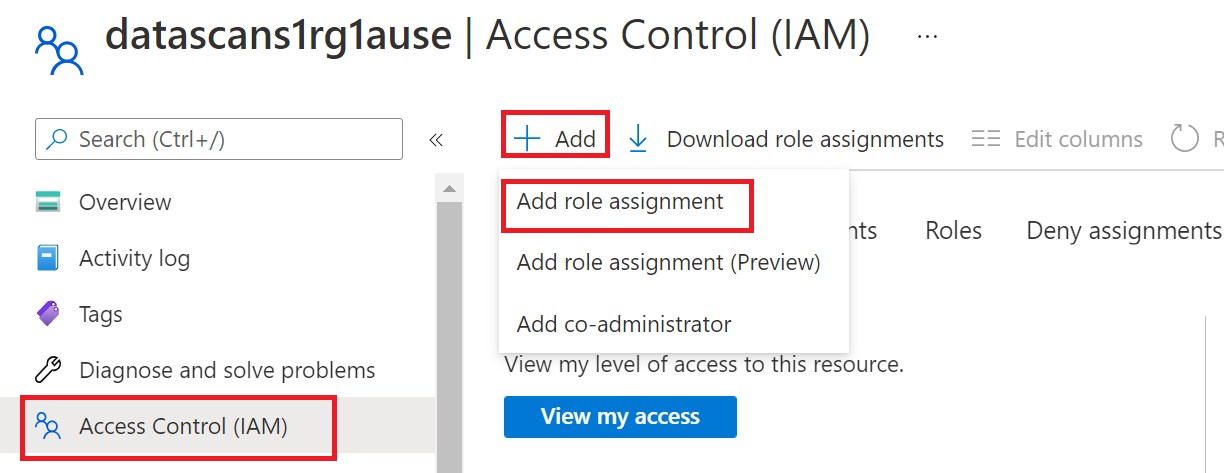

- Acesse a assinatura ou o grupo de recursos no portal do Azure.

- Selecione Controle de Acesso (IAM) no menu à esquerda.

- Selecione +Adicionar.

- Na caixa de entrada Selecionar, selecione a função Leitor e insira o nome da conta do Microsoft Purview (que representa o nome do arquivo MSI).

- Selecione Salvar para concluir a atribuição de função. Isso permitirá que o Microsoft Purview liste recursos em uma assinatura ou grupo de recursos.

Autenticação para registro

Há duas maneiras de configurar a autenticação para várias fontes no Azure:

- Identidade gerenciada

- Entidade de serviço

Você deve configurar a autenticação em cada recurso em sua assinatura ou grupo de recursos que deseja registrar e examinar. Os tipos de recursos do Armazenamento do Azure (Armazenamento de Blobs do Azure e Azure Data Lake Storage Gen2) facilitam a adição do arquivo MSI ou da entidade de serviço no nível de assinatura ou grupo de recursos como um leitor de dados de blob de armazenamento. Em seguida, as permissões escorrem para cada conta de armazenamento dentro dessa assinatura ou grupo de recursos. Para todos os outros tipos de recurso, você deve aplicar o arquivo MSI ou a entidade de serviço em cada recurso ou criar um script para fazê-lo.

Para saber como adicionar permissões em cada tipo de recurso em uma assinatura ou grupo de recursos, confira os seguintes recursos:

- Azure Storage Blob

- Azure Data Lake Storage Gen1

- Azure Data Lake Storage Gen2

- Banco de Dados SQL do Azure

- Instância Gerenciada de SQL do Azure

- Azure Synapse Analytics

Etapas para se registrar

Abra o portal de governança do Microsoft Purview por:

- Navegando diretamente para https://web.purview.azure.com e selecionando sua conta do Microsoft Purview.

- Abrindo o portal do Azure, pesquisando e selecionando a conta do Microsoft Purview. Selecionando o botão portal de governança do Microsoft Purview .

Selecione Mapa de Dados no menu à esquerda.

Selecione Registrar.

Em Registrar fontes, selecione Azure (múltiplo).

Selecione Continuar.

Na tela Registrar fontes (Azure), faça o seguinte:

Na caixa Nome , insira um nome com o qual a fonte de dados será listada no catálogo.

Na caixa Grupo de gerenciamento , opcionalmente, escolha um grupo de gerenciamento para filtrar.

Nas caixas de lista suspensa assinatura e grupo de recursos , selecione uma assinatura ou um grupo de recursos específico, respectivamente. O escopo de registro será definido como a assinatura ou o grupo de recursos selecionado.

Na caixa Selecionar uma coleção , selecione uma coleção ou crie uma nova (opcional).

Selecione Registrar para registrar as fontes de dados.

Examinar

Importante

Atualmente, a verificação de várias fontes do Azure só tem suporte usando o runtime de integração do Azure, portanto, somente contas do Microsoft Purview que permitem acesso público no firewall podem usar essa opção.

Siga as etapas abaixo para examinar várias fontes do Azure para identificar automaticamente ativos e classificar seus dados. Para obter mais informações sobre a verificação em geral, consulte nossa introdução a exames e ingestão.

Criar e executar a verificação

Para criar e executar uma nova verificação, faça o seguinte:

Selecione a guia Mapa de Dados no painel esquerdo no portal de governança do Microsoft Purview.

Selecione a fonte de dados que você registrou.

Selecione Exibir detalhes>+ Nova verificação ou use o ícone Verificar a ação rápida no bloco de origem.

Para Nome, preencha o nome.

Para Tipo, selecione os tipos de recursos que você deseja examinar nessa origem. Escolha uma destas opções:

- Deixe como Tudo. Essa seleção inclui tipos de recursos futuros que podem não existir atualmente dentro dessa assinatura ou grupo de recursos.

- Use as caixas para selecionar especificamente os tipos de recurso que você deseja examinar. Se você escolher essa opção, os tipos de recursos futuros que podem ser criados nessa assinatura ou grupo de recursos não serão incluídos para verificações, a menos que a verificação seja editada explicitamente no futuro.

Selecione a credencial para se conectar aos recursos na fonte de dados:

- Você pode selecionar uma credencial no nível pai como um arquivo MSI ou selecionar uma credencial para um determinado tipo de entidade de serviço. Em seguida, você pode usar essa credencial para todos os tipos de recursos na assinatura ou no grupo de recursos.

- Você pode selecionar especificamente o tipo de recurso e aplicar uma credencial diferente para esse tipo de recurso.

Cada credencial será considerada como o método de autenticação para todos os recursos em um determinado tipo. Você deve definir a credencial escolhida nos recursos para examiná-los com êxito, conforme descrito anteriormente neste artigo.

Em cada tipo, você pode selecionar para examinar todos os recursos ou examinar um subconjunto deles pelo nome:

- Se você deixar a opção como Todos, os recursos futuros desse tipo também serão verificados em execuções futuras de verificação.

- Se você selecionar contas de armazenamento ou bancos de dados SQL específicos, os recursos futuros desse tipo criados nessa assinatura ou grupo de recursos não serão incluídos para verificações, a menos que a verificação seja editada explicitamente no futuro.

Selecione Testar conexão. Isso primeiro testará o acesso ao marcar se você aplicou o arquivo MSI do Microsoft Purview como leitor na assinatura ou no grupo de recursos. Se você receber uma mensagem de erro, siga estas instruções para resolve-la. Em seguida, ele testará sua autenticação e conexão com cada uma de suas fontes selecionadas e gerará um relatório. O número de fontes selecionadas afetará o tempo necessário para gerar este relatório. Se falha em alguns recursos, o mouse sobre o ícone X exibirá a mensagem de erro detalhada.

Depois que a conexão de teste tiver passado, selecione Continuar para continuar.

Selecione conjuntos de regras de verificação para cada tipo de recurso escolhido na etapa anterior. Você também pode criar conjuntos de regras de verificação embutidos.

Escolha o gatilho de verificação. Você pode agende-o para executar semanalmente, mensalmente ou uma vez.

Examine a verificação e selecione Salvar para concluir a instalação.

Exibir suas verificações e verificar execuções

Exiba os detalhes da origem selecionando Exibir detalhes no bloco na seção Mapa de Dados .

Exibir detalhes da execução da verificação acessando a página Desa verificar detalhes .

A barra de status é um breve resumo do status em execução dos recursos filho. Ele é exibido no nível da assinatura ou no nível do grupo de recursos. As cores têm os seguintes significados:

- Verde: a verificação foi bem-sucedida.

- Vermelho: a verificação falhou.

- Cinza: a verificação ainda está em andamento.

Você pode selecionar cada verificação para exibir detalhes mais finos.

Exibir um resumo das execuções de verificação com falha recente na parte inferior dos detalhes da origem. Você também pode exibir mais detalhes granulares sobre essas execuções.

Gerenciar suas verificações: editar, excluir ou cancelar

Para gerenciar uma verificação, faça o seguinte:

Vá para o centro de gerenciamento.

Selecione Fontes de dados na seção Fontes e verificação e selecione a fonte de dados desejada.

Selecione a verificação que você deseja gerenciar. Depois:

- Você pode editar a verificação selecionando Editar.

- Você pode excluir a verificação selecionando Excluir.

- Se a verificação estiver em execução, você poderá cancelá-la selecionando Cancelar.

Política de Acesso

Políticas com suporte

Os seguintes tipos de políticas têm suporte neste recurso de dados do Microsoft Purview:

Pré-requisitos da política de acesso em contas de Armazenamento do Azure

Para poder impor políticas do Microsoft Purview, as fontes de dados em um grupo de recursos ou assinatura precisam ser configuradas primeiro. As instruções variam de acordo com o tipo de fonte de dados. Examine se elas dão suporte a políticas do Microsoft Purview e, se for o caso, as instruções específicas para habilitá-las, no link Política de Acesso no documento do conector do Microsoft Purview.

Configurar a conta do Microsoft Purview para políticas

Registrar a fonte de dados no Microsoft Purview

Antes que uma política possa ser criada no Microsoft Purview para um recurso de dados, você deve registrar esse recurso de dados no Microsoft Purview Studio. Você encontrará as instruções relacionadas ao registro do recurso de dados posteriormente neste guia.

Observação

As políticas do Microsoft Purview dependem do caminho do ARM do recurso de dados. Se um recurso de dados for movido para um novo grupo de recursos ou assinatura, ele precisará ser des registrado e registrado novamente no Microsoft Purview.

Configurar permissões para habilitar o gerenciamento de uso de dados na fonte de dados

Depois que um recurso é registrado, mas antes que uma política possa ser criada no Microsoft Purview para esse recurso, você deve configurar permissões. Um conjunto de permissões é necessário para habilitar o gerenciamento de uso de dados. Isso se aplica a fontes de dados, grupos de recursos ou assinaturas. Para habilitar o gerenciamento de uso de dados, você deve ter privilégios específicos de IAM (Gerenciamento de Identidade e Acesso) no recurso, bem como privilégios específicos do Microsoft Purview:

Você deve ter uma das seguintes combinações de função IAM no caminho do Azure Resource Manager do recurso ou qualquer pai dele (ou seja, usando a herança de permissão IAM):

- Proprietário do IAM

- Colaborador do IAM e Administrador de Acesso de Usuário do IAM

Para configurar permissões de RBAC (controle de acesso baseado em função) do Azure, siga este guia. A captura de tela a seguir mostra como acessar a seção Controle de Acesso no portal do Azure do recurso de dados para adicionar uma atribuição de função.

Observação

A função Proprietário do IAM para um recurso de dados pode ser herdada de um grupo de recursos pai, uma assinatura ou um grupo de gerenciamento de assinatura. Verifique qual Azure AD usuários, grupos e entidades de serviço detêm ou estão herdando a função Proprietário do IAM para o recurso.

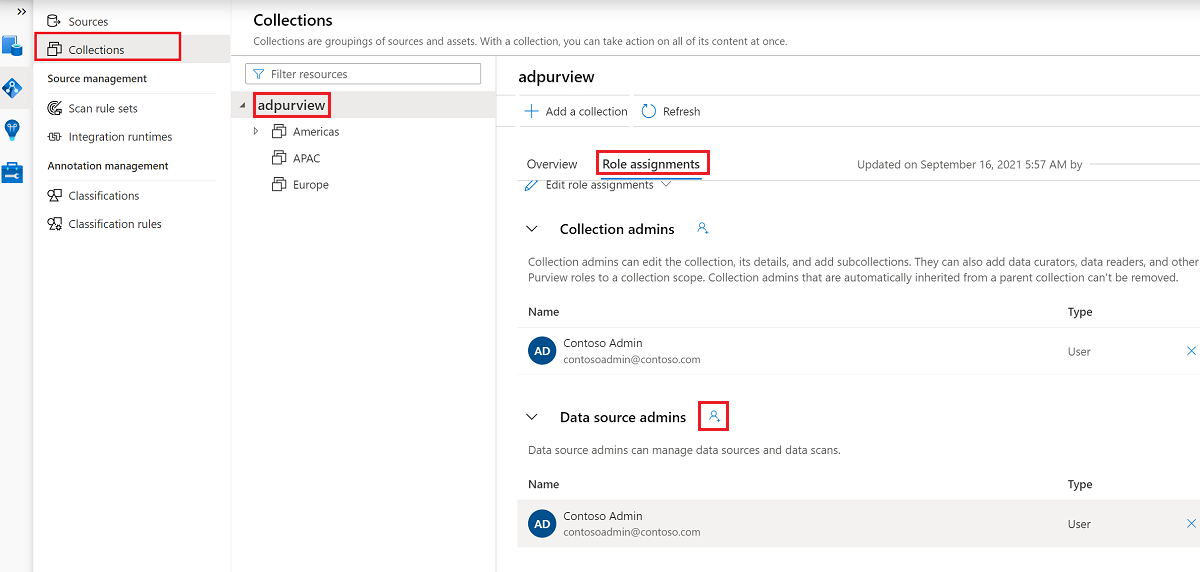

Você também precisa ter a função de administrador de fonte de dados do Microsoft Purview para a coleção ou uma coleção pai (se a herança estiver habilitada). Para obter mais informações, consulte o guia sobre como gerenciar atribuições de função do Microsoft Purview.

A captura de tela a seguir mostra como atribuir a função de administrador de fonte de dados no nível da coleção raiz.

Configurar permissões do Microsoft Purview para criar, atualizar ou excluir políticas de acesso

Para criar, atualizar ou excluir políticas, você precisa obter a função de autor de política no Microsoft Purview no nível da coleção raiz:

- A função autor da política pode criar, atualizar e excluir políticas de DevOps e Proprietário de Dados.

- A função de autor da política pode excluir políticas de acesso por autoatendimento.

Para obter mais informações sobre como gerenciar atribuições de função do Microsoft Purview, consulte Criar e gerenciar coleções no Mapa de Dados do Microsoft Purview.

Observação

A função de autor de política deve ser configurada no nível da coleção raiz.

Além disso, para pesquisar facilmente Azure AD usuários ou grupos ao criar ou atualizar o assunto de uma política, você pode se beneficiar muito de obter a permissão Leitores do Diretório em Azure AD. Essa é uma permissão comum para usuários em um locatário do Azure. Sem a permissão Leitor de Diretório, o Autor da Política terá que digitar o nome de usuário ou o email completo para todas as entidades incluídas no assunto de uma política de dados.

Configurar permissões do Microsoft Purview para publicar políticas do Proprietário de Dados

As políticas de Proprietário de Dados permitem verificações e saldos se você atribuir o autor da Política do Microsoft Purview e funções de administrador de fonte de dados a diferentes pessoas na organização. Antes que uma política de proprietário de dados entre em vigor, uma segunda pessoa (administrador de fonte de dados) deve revisá-la e aprová-la explicitamente publicando-a. Isso não se aplica às políticas de acesso de DevOps ou autoatendimento, pois a publicação é automática para elas quando essas políticas são criadas ou atualizadas.

Para publicar uma política de proprietário de dados, você precisa obter a função de administrador de fonte de dados no Microsoft Purview no nível de coleta raiz.

Para obter mais informações sobre como gerenciar atribuições de função do Microsoft Purview, consulte Criar e gerenciar coleções no Mapa de Dados do Microsoft Purview.

Observação

Para publicar políticas de proprietário de dados, a função de administrador de fonte de dados deve ser configurada no nível da coleção raiz.

Delegar a responsabilidade de provisionamento de acesso a funções no Microsoft Purview

Depois que um recurso tiver sido habilitado para o gerenciamento de uso de dados, qualquer usuário do Microsoft Purview com a função de autor de política no nível de coleta raiz pode provisionar o acesso a essa fonte de dados do Microsoft Purview.

Observação

Qualquer administrador do Conjunto raiz do Microsoft Purview pode atribuir novos usuários às funções de autor de política raiz. Qualquer administrador da Coleção pode atribuir novos usuários a uma função de administrador de fonte de dados na coleção. Minimize e examine cuidadosamente os usuários que possuem funções de administrador do Microsoft Purview Collection, administrador de fonte de dados ou autor de política .

Se uma conta do Microsoft Purview com políticas publicadas for excluída, essas políticas deixarão de ser impostas em um período de tempo que depende da fonte de dados específica. Essa alteração pode ter implicações na segurança e na disponibilidade de acesso a dados. As funções Colaborador e Proprietário no IAM podem excluir contas do Microsoft Purview. Você pode marcar essas permissões acessando a seção controle de acesso (IAM) para sua conta do Microsoft Purview e selecionando Atribuições de Função. Você também pode usar um bloqueio para impedir que a conta do Microsoft Purview seja excluída por meio de bloqueios de Resource Manager.

Registrar a fonte de dados no Microsoft Purview para Gerenciamento de Uso de Dados

A assinatura ou o grupo de recursos do Azure precisa ser registrado primeiro no Microsoft Purview antes que você possa criar políticas de acesso. Para registrar seu recurso, siga as seções Pré-requisitos e Registrar deste guia:

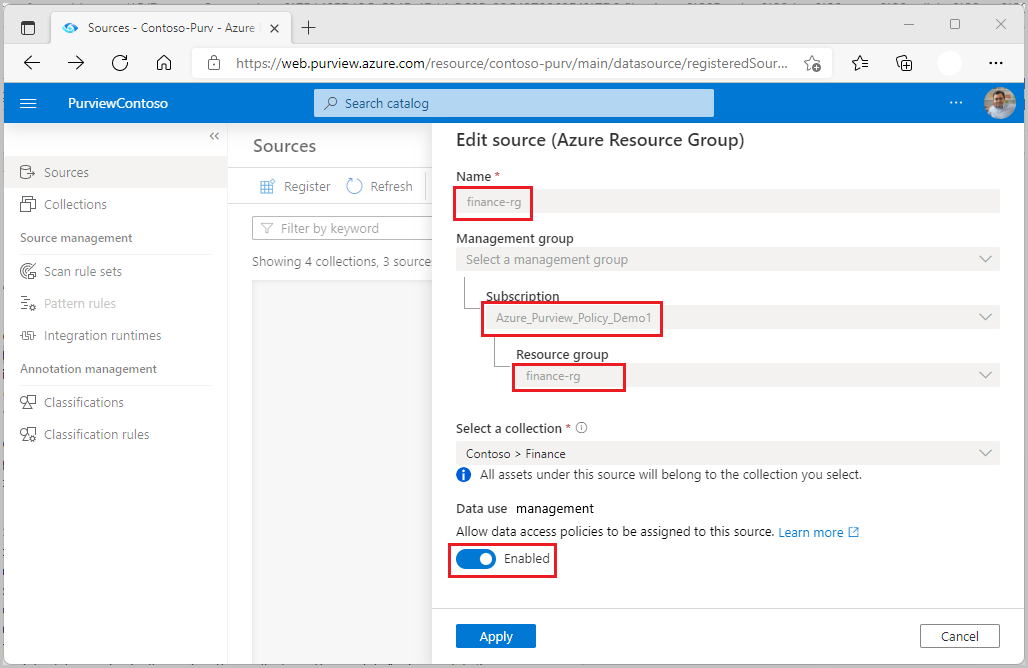

Depois de registrar o recurso de dados, você precisará habilitar o Gerenciamento de Uso de Dados. Este é um pré-requisito para que você possa criar políticas no recurso de dados. O Gerenciamento de Uso de Dados pode afetar a segurança de seus dados, pois ele delega a determinadas funções do Microsoft Purview que gerenciam o acesso às fontes de dados. Confira as práticas seguras relacionadas ao Gerenciamento de Uso de Dados neste guia: Como habilitar o Gerenciamento de Uso de Dados

Depois que sua fonte de dados tiver a opção Gerenciamento de Uso de Dados definida como Habilitada, ela será semelhante a esta captura de tela:

Criar uma política

Para criar uma política de acesso em uma assinatura inteira do Azure ou grupo de recursos, siga estes guias:

- Política DevOps que abrange todas as fontes em uma assinatura ou grupo de recursos

- Provisionar acesso de leitura/modificação a todas as fontes em uma assinatura ou grupo de recursos

Próximas etapas

Agora que você registrou sua origem, siga os guias a seguir para saber mais sobre o Microsoft Purview e seus dados.