Autenticação multifator para o Microsoft 365

As senhas são o método mais comum para autenticar uma entrada em um computador ou em um serviço online, mas também são as mais vulneráveis. As pessoas podem escolher senhas fáceis e usar as mesmas senhas para várias entradas em diferentes computadores e serviços.

Para fornecer um nível extra de segurança para entradas, você deve usar a MFA (autenticação multifator), que usa uma senha, que deve ser forte e um método de verificação adicional com base em:

- Algo que você tem com você, que não é facilmente duplicado, como um smartphone.

- Algo que você tem de forma exclusiva e biológica, como suas impressões digitais, face ou outros atributos biométricos.

O método de verificação adicional só será empregado após a verificação da senha do usuário. Com a MFA, mesmo que uma senha de usuário forte seja comprometida, o invasor não tem seu telefone celular ou sua impressão digital para concluir a entrada.

Suporte da MFA no Microsoft 365

Por padrão, tanto o Microsoft 365 quanto o Office 365 dão suporte ao MFA para contas de usuário usando:

- Uma mensagem de texto enviada para um telefone que exige que o usuário digite um código de verificação.

- Uma chamada telefônica.

- O aplicativo Microsoft Authenticator para smartphone.

Em ambos os casos, a entrada MFA está usando o método "algo que você tem com você que não é facilmente duplicado" para a verificação adicional. Há várias maneiras pelas quais você pode habilitar o MFA para o Microsoft 365 e Office 365:

- Com padrões de segurança

- Com políticas de Acesso Condicional

- Para cada conta de usuário individual (não recomendado)

Essas maneiras são baseadas no seu plano do Microsoft 365.

| Planejar | Recomendação | Tipo de cliente |

|---|---|---|

| Todos os planos do Microsoft 365 | Use padrões de segurança, que exigem MFA para todas as contas de usuário. Você também pode configurar o MFA por usuário em contas de usuário individuais, mas isso não é recomendado. |

Pequena empresa |

| Microsoft 365 Business Premium Microsoft 365 E3 Microsoft Entra licenças de ID P1 |

Use padrões de segurança ou políticas de Acesso Condicional para exigir MFA para contas de usuário com base em associação de grupo, aplicativos ou outros critérios. | Pequenas empresas para empresas |

| Microsoft 365 E5 Microsoft Entra licenças de ID P2 |

Use Microsoft Entra ID Protection para exigir MFA com base em critérios de risco de entrada. | Enterprise |

Padrões de segurança

Os padrões de segurança são um novo recurso para assinaturas pagas ou de avaliação do Microsoft 365 e Office 365 criadas após 21 de outubro de 2019. Estas assinaturas têm padrões de segurança ativados, que:

- Exige que todos os usuários usem o MFA com o aplicativo Microsoft Authenticator.

- Bloquear a autenticação herdada.

Os usuários têm 14 dias para se registrar na MFA com o aplicativo Microsoft Authenticator em seus smartphones, que começa na primeira vez em que eles entram depois de os padrões de segurança terem sido habilitados. Após 14 dias, o usuário não poderá entrar até que o registro da MFA seja concluído.

Os padrões de segurança garantem que todas as organizações tenham um nível básico de segurança para a entrada do usuário, que é habilitado por padrão. Você pode desabilitar padrões de segurança em favor da MFA com políticas de acesso condicional.

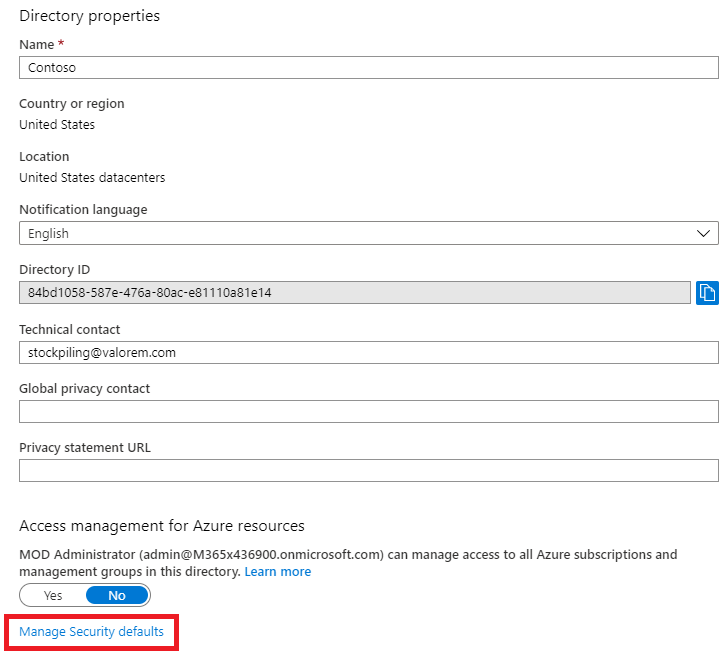

Você habilita ou desabilitar padrões de segurança do painel Propriedades para Microsoft Entra ID no portal do Azure.

Você pode usar padrões de segurança com qualquer plano do Microsoft 365.

Para obter mais informações, confira esta visão geral dos padrões de segurança.

Políticas de Acesso Condicional

As políticas de acesso condicional são um conjunto de regras que especificam as condições sob as quais as entradas são avaliadas e permitidas. Por exemplo, você pode criar uma política de acesso condicional que declare:

- Se o nome da conta de usuário for membro de um grupo para usuários a quem são atribuídas as funções de administrador do Exchange, de usuário, de senha, de segurança, do SharePoint ou global, exija a MFA antes de permitir o acesso.

Essa política permite exigir a MFA com base na associação ao grupo, em vez de tentar configurar contas de usuário individuais para a MFA quando elas são atribuídas ou não a essas funções de administrador.

Você também pode usar políticas de Acesso Condicional para recursos mais avançados, como exigir MFA para aplicativos específicos ou que a entrada seja feita a partir de um dispositivo compatível, como seu laptop executando Windows 10.

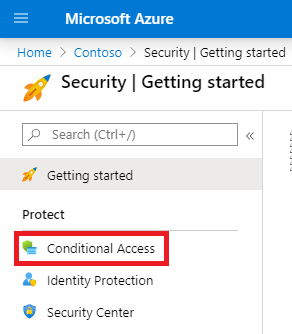

Você configura políticas de Acesso Condicional no painel Segurança para Microsoft Entra ID no portal do Azure.

Você pode usar as políticas de Acesso Condicional com o:

- Microsoft 365 Business Premium

- Microsoft 365 E3 e E5

- Microsoft Entra licenças ID P1 e Microsoft Entra ID P2

Para pequenas empresas com o Microsoft 365 Business Premium, você pode facilmente usar as políticas de acesso condicional usando as seguintes etapas:

- Crie um grupo para conter as contas de usuário que exigem MFA.

- Habilite o Exigir MFA para administradores globais política.

- Criar uma política de acesso condicional baseada em grupo com as seguintes configurações:

- Atribuições Usuários > e grupos: o nome do grupo da Etapa 1 acima.

- Atribuições > Aplicativos ou ações na nuvem: todos os aplicativos de nuvem.

- Controles de > acesso Conceder > acesso > à concessão Exigem autenticação multifator.

- Habilitar a política.

- Adicione uma conta de usuário ao grupo criado na etapa 1 acima e teste.

- Para exigir MFA para contas de usuário adicionais, adicione-as ao grupo criado na Etapa 1.

Essa política de Acesso Condicional permite implementar o requisito da MFA aos seus usuários no seu próprio ritmo.

As empresas devem usar políticas de Acesso Condicional Comuns para configurar as seguintes políticas:

Para mais informações, confira esta visão geral do Acesso Condicional.

Microsoft Entra ID Protection

Com Microsoft Entra ID Protection, você pode criar uma política de acesso condicional adicional para exigir MFA quando o risco de entrada for médio ou alto.

Você pode usar políticas de acesso condicional baseadas em risco e Microsoft Entra ID Protection com:

- Microsoft 365 E5

- Microsoft Entra licenças de ID P2

Para obter mais informações, confira esta visão geral do Microsoft Entra ID Protection.

MFA herdada por usuário (não recomendado)

Você deve usar padrões de segurança ou políticas de Acesso Condicional para exigir MFA para as entradas da conta de usuário. No entanto, se uma delas não puder ser usada, a Microsoft recomenda fortemente o MFA para contas de usuário que tenham funções de administrador, especialmente a função de administrador global, para qualquer assinatura de tamanho.

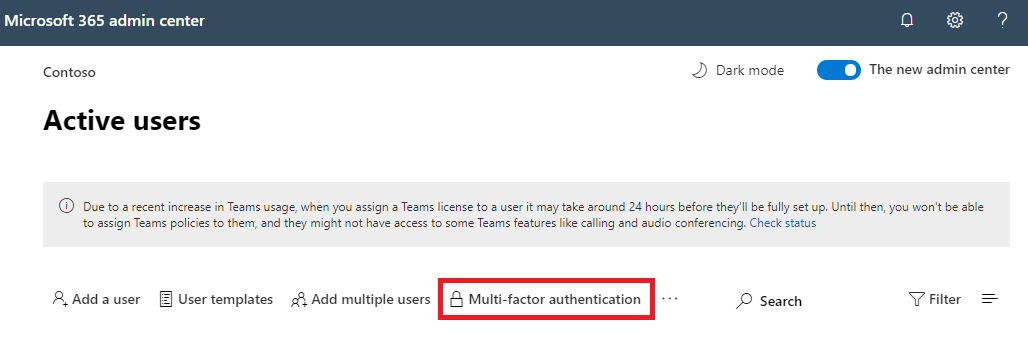

Você habilita o MFA para contas de usuário individuais no painel Usuários ativos do Centro de administração do Microsoft 365.

Depois de habilitado, na próxima vez que o usuário entrar, ele será solicitado a se registrar no MFA e escolher e testar o método de verificação adicional.

Usando esses métodos juntos

Esta tabela mostra os resultados da ativação da MFA com padrões de segurança, políticas de Acesso Condicional e configurações de conta por usuário.

| Item | Habilitado | Desabilitado | Método de autenticação secundária |

|---|---|---|---|

| Padrões de segurança | Não é possível usar políticas de acesso condicional | Pode usar políticas de Acesso Condicional | Aplicativo Microsoft Authenticator |

| Políticas de Acesso Condicional | Se algum estiver habilitado, você não poderá habilitar padrões de segurança | Se todas estiverem desabilitadas, você poderá habilitar os padrões de segurança | Especificado pelo usuário durante o registro da MFA |

| MFA herdada por usuário (não recomendado) | Substitui os padrões de segurança e as políticas de acesso condicional que exigem MFA em cada entrada | Substituído por padrões de segurança e políticas de acesso condicional | Especificado pelo usuário durante o registro da MFA |

Se os padrões de segurança estiverem ativados, todos os novos usuários serão solicitados a fazer o registro da MFA e usar o aplicativo Microsoft Authenticator.

Maneiras de gerenciar configurações de MFA

Há duas maneiras de gerenciar as configurações de MFA.

No portal do Azure, você pode:

- Habilitar e desabilitar padrões de segurança

- Configurar as políticas de Acesso Condicional

No Centro de administração do Microsoft 365, você pode configurar configurações de MFA por usuário e serviço.

Próximas etapas

Configurar o MFA para o Microsoft 365

Conteúdo relacionado

Ativar a autenticação multifator (vídeo)

Ativar a autenticação multifator para seu telefone (vídeo)