Etapa 1. Aumentar a segurança de entrada para funcionários híbridos com a MFA

Para aumentar a segurança de entradas de seus trabalhadores híbridos, use MFA (autenticação multifator). A MFA exige que as entradas do usuário estejam sujeitas a uma verificação adicional, além da senha da conta do usuário. Mesmo que um usuário mal-intencionado determine uma senha de conta de usuário, ele também deverá responder a uma verificação adicional, como uma mensagem de texto enviada a um smartphone antes do acesso ser concedido.

Para todos os usuários, incluindo funcionários híbridos e especialmente administradores, a Microsoft fortemente recomenda a MFA.

Há três maneiras de exigir que seus usuários usem a MFA com base no seu plano do Microsoft 365.

| Plano | Recomendação |

|---|---|

| Todos os planos do Microsoft 365 (sem licenças de ID P1 ou P2 Microsoft Entra) | Habilitar padrões de segurança no Microsoft Entra ID. Os padrões de segurança no Microsoft Entra ID incluem MFA para usuários e administradores. |

| Microsoft 365 E3 (inclui licenças Microsoft Entra ID P1) | Use políticas de Acesso Condicional Comuns para configurar as seguintes políticas: - Exigir MFA para administradores - Exigir MFA para todos os usuários - Bloquear autenticação herdada |

| Microsoft 365 E5 (inclui Microsoft Entra licenças ID P2) | Aproveitando o recurso no Microsoft Entra ID, comece a implementar o conjunto recomendado da Microsoft de Acesso Condicional e políticas relacionadas como: - Exigir MFA quando o risco de entrada é médio ou alto. - Bloquear clientes que não dão suporte à autenticação moderna. – Exigir que usuários de alto risco alterem sua senha. |

Padrões de segurança

Os padrões de segurança são um novo recurso para assinaturas pagas ou de avaliação do Microsoft 365 e Office 365 criadas após 21 de outubro de 2019. Essas assinaturas têm padrões de segurança ativados, o que exige que todos os usuários usem o MFA com o aplicativo Microsoft Authenticator.

Os usuários têm 14 dias para se registrar na MFA com o aplicativo Microsoft Authenticator em seus smartphones, que começa na primeira vez em que eles entram depois de os padrões de segurança terem sido habilitados. Após 14 dias, o usuário não poderá entrar até que o registro da MFA seja concluído.

Os padrões de segurança garantem que todas as organizações tenham um nível básico de segurança para a entrada do usuário, que é habilitado por padrão. Você pode desativar os padrões de segurança em favor da MFA com políticas de Acesso Condicional ou para contas individuais.

Para obter mais informações, confira esta visão geral dos padrões de segurança.

Políticas de Acesso Condicional

As políticas de acesso condicional são um conjunto de regras que especificam as condições sob as quais as entradas são avaliadas e permitidas. Por exemplo, você pode criar uma política de acesso condicional que declare:

- Se o nome da conta de usuário for membro de um grupo para usuários a quem são atribuídas as funções de administrador do Exchange, de usuário, de senha, de segurança, do SharePoint ou global, exija a MFA antes de permitir o acesso.

Essa política permite exigir a MFA com base na associação ao grupo, em vez de tentar configurar contas de usuário individuais para a MFA quando elas são atribuídas ou não a essas funções de administrador.

Você também pode usar políticas de Acesso Condicional para recursos mais avançados, como exigir que a entrada seja feita a partir de um dispositivo compatível, como seu laptop executando Windows 11 ou 10.

O Acesso Condicional requer Microsoft Entra licenças ID P1, que são incluídas com Microsoft 365 E3 e E5.

Para mais informações, confira esta visão geral do Acesso Condicional.

suporte Microsoft Entra ID Protection

Com Microsoft Entra ID Protection, você pode criar uma política de acesso condicional adicional que afirma:

- Se o risco de entrada for determinado como médio ou alto, exija a MFA.

Microsoft Entra ID Protection requer licenças Microsoft Entra ID P2, que são incluídas com Microsoft 365 E5.

Para mais informações, confira Acesso Condicional com base no risco.

Com Microsoft Entra ID Protection, você também pode criar uma política para exigir que seus usuários se registrem no MFA. Para obter mais informações, consulte Configurar a política de registro de autenticação multifator Microsoft Entra

Usando esses métodos juntos

Lembre-se do seguinte:

- Você não pode habilitar os padrões de segurança se tiver alguma política de Acesso Condicional ativada.

- Você não pode habilitar nenhuma política de Acesso Condicional se tiver os padrões de segurança habilitados.

Se os padrões de segurança estiverem ativados, todos os novos usuários serão solicitados a fazer o registro da MFA e usar o aplicativo Microsoft Authenticator.

Esta tabela mostra os resultados da habilitação da MFA com padrões de segurança e políticas de Acesso Condicional.

| Método | Habilitado | Desabilitado | Método de autenticação adicional |

|---|---|---|---|

| Padrões de segurança | Não é possível usar políticas de Acesso Condicional | Pode usar políticas de Acesso Condicional | Aplicativo Microsoft Authenticator |

| Políticas de Acesso Condicional | Se alguma delas estiver habilitada, você não poderá habilitar os padrões de segurança | Se todas estiverem desabilitadas, você poderá habilitar os padrões de segurança | Especificado pelo usuário durante o registro da MFA |

Permitir que os usuários redefinam suas próprias senhas

O Autoatendimento de Redefinição de Senha (SSPR) permite que os usuários redefinam suas próprias senhas, sem afetar a equipe de TI. Os usuários podem redefinir suas senhas rapidamente a qualquer momento e em qualquer lugar. Para obter mais informações, consulte Planejar um Microsoft Entra implantação de redefinição de senha de autoatendimento.

Entrar em aplicativos SaaS com Microsoft Entra ID

Além de fornecer autenticação na nuvem para usuários, Microsoft Entra ID também pode ser sua maneira central de proteger todos os seus aplicativos, sejam eles locais, na nuvem da Microsoft ou em outra nuvem. Ao integrar seus aplicativos à ID Microsoft Entra, você pode facilitar a descoberta dos aplicativos necessários para os trabalhadores híbridos e entrar neles com segurança.

Treinamento de administrador e recursos técnicos para MFA e identidade

- As 5 principais maneiras pelas quais sua Microsoft Entra ID pode ajudá-lo a habilitar o trabalho remoto

- Infraestrutura de identidade para o Microsoft 365

- Vídeos de treinamento de ID do Azure Academy Microsoft Entra

Resultados da Etapa 1

Após a implantação da MFA, seus usuários:

- Necessitam usar a MFA para entradas.

- Concluíram o processo de registro da MFA e estão usando a MFA para todas as entradas.

- Pode usar SSPR para redefinir suas próprias senhas.

Próxima etapa

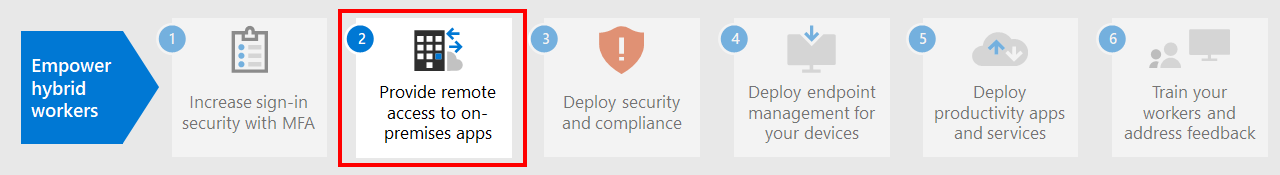

Continue com a Etapa 2 para fornecer acesso remoto a aplicativos e serviços locais.