Implante a proteção de ransomware para o seu locatário Microsoft 365 após a Etapa 1

Ransomware é um tipo de ataque que destrói ou criptografa arquivos e pastas, impedindo o acesso a dados críticos. O ransomware de mercadorias normalmente se espalha como um vírus que infecta dispositivos e requer apenas a correção de malware. O ransomware operado por humanos é o resultado de um ataque ativo por criminosos cibernéticos que se infilltram na infraestrutura de TI local ou na nuvem de uma organização, elevam seus privilégios e implantam ransomware em dados críticos.

Quando o ataque for concluído, um invasor exigirá dinheiro das vítimas em troca dos arquivos excluídos, chaves de descriptografia para arquivos criptografados ou uma promessa de não liberar dados confidenciais para a Dark Web ou para a Internet pública. O ransomware operado por humanos também pode ser usado para desligar computadores ou processos críticos, como aqueles necessários para produção industrial, colocando em interrupção as operações normais de negócios até que o resgate seja pago e o dano seja corrigido ou a organização corrija os danos por conta própria.

Um ataque de ransomware operado por humanos pode ser catastrófico para empresas de todos os tamanhos e é difícil de limpar, exigindo a remoção completa do adversário para se proteger contra ataques futuros. Ao contrário do ransomware de mercadorias, o ransomware operado por humanos pode continuar ameaçando as operações das empresas após a solicitação de resgate inicial.

Observação

Um ataque de ransomware em um locatário do Microsoft 365 pressupõe que o invasor tenha credenciais de conta de usuário válidas para um locatário e tenha acesso a todos os arquivos e recursos permitidos à conta de usuário. Um invasor sem credenciais de conta de usuário válidas teria que descriptografar os dados em repouso que foram criptografados pela criptografia padrão e aprimorada do Microsoft 365. Para obter mais informações, consulte Visão geral da criptografia e gerenciamento de chaves.

Para obter mais informações sobre a proteção contra ransomware em todos os produtos da Microsoft, consulte estes recursos adicionais sobre ransomware.

A segurança na nuvem é uma parceria

A segurança dos serviços em nuvem da Microsoft é uma parceria entre você e a Microsoft.

- Os serviços de nuvem da Microsoft têm como base a confiança e a segurança. A Microsoft fornece controles de segurança e recursos para ajudá-lo a proteger seus dados e aplicativos.

- Você tem a responsabilidade de proteger seus próprios dados e identidades, recursos locais e componentes de nuvem que estão sob seu controle.

Combinando essas funcionalidades e responsabilidades, podemos fornecer a melhor proteção contra um ataque de ransomware.

Recursos de mitigação e recuperação de ransomware fornecidos com o Microsoft 365

Um invasor de ransomware que tenha se infiltrado no locatário do Microsoft 365 pode tornar sua organização refém:

- Excluindo arquivos ou emails

- Criptografando arquivos em vigor

- Copiando arquivos fora do seu locatário (exfiltração de dados)

No entanto, Microsoft 365 serviços online muitos recursos e controles internos para proteger os dados do cliente contra ataques de ransomware. As seções a seguir fornecem um resumo. Para obter mais detalhes sobre como a Microsoft protege os dados do cliente, consulte Proteção contra malware e ransomware no Microsoft 365.

Observação

Um ataque de ransomware em um locatário do Microsoft 365 pressupõe que o invasor tenha credenciais de conta de usuário válidas para um locatário e tenha acesso a todos os arquivos e recursos permitidos à conta de usuário. Um invasor sem credenciais de conta de usuário válidas teria que descriptografar os dados em repouso que foram criptografados pela criptografia padrão e aprimorada do Microsoft 365. Para obter mais informações, consulte Visão geral da criptografia e gerenciamento de chaves.

Excluindo arquivos ou emails

Os arquivos no SharePoint e OneDrive for Business são protegidos por:

Controle de Versão

O Microsoft 365 mantém um mínimo de 500 versões de um arquivo por padrão e pode ser configurado para reter mais.

Para minimizar a carga de sua equipe de segurança e assistência técnica, treine seus usuários sobre como restaurar versões anteriores de arquivos.

Lixeira

Se o ransomware criar uma nova cópia criptografada do arquivo e excluir o arquivo antigo, os clientes terão 93 dias para restaurá-lo da lixeira. Após 93 dias, há uma janela de 14 dias em que a Microsoft ainda pode recuperar os dados.

Para minimizar a carga de sua equipe de segurança e assistência técnica, treine seus usuários sobre como restaurar arquivos da lixeira.

-

Uma solução de recuperação de autoatendimento completa para o SharePoint e o OneDrive que permite aos administradores e usuários finais restaurar arquivos de qualquer ponto no tempo durante os últimos 30 dias.

Para minimizar a carga de segurança e da equipe de assistência técnica de TI, treine seus usuários no Restauração de Arquivos.

Para arquivos do OneDrive e do SharePoint, a Microsoft pode reverter para um ponto anterior no tempo por até 14 dias se você sofrer um ataque em massa.

O email é protegido por:

Recuperação de um único item e retenção de caixa de correio, na qual você pode recuperar itens em uma caixa de correio após exclusão prematura inadvertida ou mal-intencionada. Você pode reverter mensagens de email excluídas dentro de 14 dias por padrão, configuráveis em até 30 dias.

As Políticas de retenção permitem manter cópias imutáveis de email pelo período de retenção configurado.

Criptografando arquivos em vigor

Conforme descrito anteriormente, os arquivos no SharePoint e OneDrive for Business são protegidos contra criptografia mal-intencionada com:

- Controle de Versão

- Lixeira

- Biblioteca de retenção para preservação

Para obter detalhes adicionais, consulte Como lidar com dados corrompidos no Microsoft 365.

Copiando arquivos fora do locatário

Você pode impedir que um invasor de ransomware copie arquivos fora do seu locatário com:

Políticas da Prevenção contra Perda de Dados (DLP) do Microsoft Purview

Detecte, avise e bloqueie o compartilhamento arriscado, inadvertido ou inadequado de dados que contêm:

Informações pessoais, como PII (informações de identificação pessoal) para conformidade com regulamentos de privacidade regionais.

Informações confidenciais da organização com base em rótulos de confidencialidade.

Microsoft Defender for Cloud Apps

Bloquear downloads de informações confidenciais, como arquivos.

Você também pode usar políticas de sessão para o Defender para Nuvem de Controle de Aplicativos de Acesso Condicional para monitorar o fluxo de informações entre um usuário e um aplicativo em tempo real.

O que tem nesta solução

Esta solução orienta você pela implantação de recursos de proteção e mitigação do Microsoft 365, configurações e operações contínuas para minimizar a capacidade de um invasor de ransomware de usar os dados críticos em seu locatário do Microsoft 365 e manter sua organização para resgate.

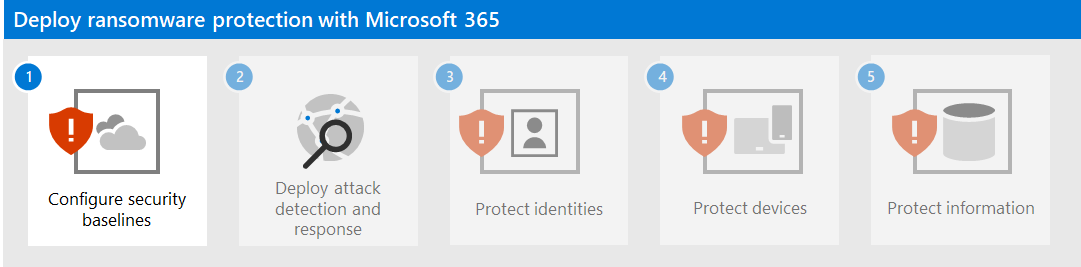

As etapas nesta solução são:

- Configurar linhas de base de segurança

- Implantar detecção e resposta a ataques

- Proteger identidades

- Proteger os dispositivos

- Proteger informações

Aqui estão as cinco etapas da solução implantada para seu locatário do Microsoft 365.

Esta solução usa os princípios de Confiança Zero:

- Verificar explicitamente: Sempre autenticar e autorizar com base em todos os pontos de dados disponíveis.

- Use o acesso de privilégios mínimos: Limite o acesso do usuário com JIT/JEA (Just-In-Time e Just-Enough-Access), políticas adaptáveis baseadas em risco e proteção de dados.

- Presumir violação: Minimizar o acesso ao segmento e raio de explosão. Verifique a criptografia de ponta a ponta e use a análise para obter visibilidade, promover a detecção de ameaças e melhorar as defesas.

Ao contrário do acesso convencional à intranet, que confia em tudo por trás do firewall de uma organização, o Confiança Zero trata cada entrada e acesso como se fosse proveniente de uma rede não controlado, seja por trás do firewall da organização ou na Internet. Confiança Zero requer proteção para rede, infraestrutura, identidades, pontos de extremidade, aplicativos e dados.

Recursos e funcionalidades do Microsoft 365

Para proteger seu locatário Microsoft 365 contra um ataque de ransomware, use os recursos e funcionalidades do Microsoft 365 para essas etapas na solução.

1. Linha de base de segurança

| Capcidade ou recurso | Descrição | Ajuda... | Licenciamento |

|---|---|---|---|

| Microsoft Secure Score | Mede a postura de segurança de um Microsoft 365 locatário. | Avalia sua configuração de segurança e sugere melhorias. | Microsoft 365 E3 ou Microsoft 365 E5 |

| Regras de redução da superfície de ataque | Reduz a vulnerabilidade da sua organização a ataques cibernéticos usando uma variedade de definições de configuração. | Bloqueia atividades suspeitas e conteúdo vulnerável. | Microsoft 365 E3 ou Microsoft 365 E5 |

| Configurações de email do Exchange | Habilita serviços que reduzem a vulnerabilidade da sua organização a um ataque baseado em email. | Impede o acesso inicial ao seu locatário por meio de phishing e outros ataques baseados em email. | Microsoft 365 E3 ou Microsoft 365 E5 |

| Configurações do Microsoft Windows, Microsoft Edge e Microsoft 365 Apps para Empresas | Fornece configurações de segurança padrão do setor que são amplamente conhecidas e bem testadas. | Evita ataques por meio do Windows, Edge e Microsoft 365 Apps para Empresas. | Microsoft 365 E3 ou Microsoft 365 E5 |

2. Detecção e resposta

| Capcidade ou recurso | Descrição | Ajuda a detectar e responder a... | Licenciamento |

|---|---|---|---|

| Microsoft Defender XDR | Combina sinais e orquestra recursos em uma única solução. Permite que os profissionais de segurança unam sinais de ameaça e determinem o escopo completo e o impacto de uma ameaça. Automatiza ações para impedir ou parar o ataque e auto-reparar caixas de correio, pontos de extremidade e identidades de usuário afetados. |

Incidentes, que são os alertas e dados combinados que compõem um ataque. | Microsoft 365 E5 ou Microsoft 365 E3 com o complemento Microsoft 365 E5 Security |

| Microsoft Defender para Identidade | Identifica, detecta e investiga ameaças avançadas, identidades comprometidas e ações internas mal-intencionadas direcionadas à sua organização por meio de uma interface de segurança baseada em nuvem que usa seus sinais do AD DS (Active Directory Domain Services local). | Comprometimento de credenciais para contas do AD DS. | Microsoft 365 E5 ou Microsoft 365 E3 com o complemento Microsoft 365 E5 Security |

| Microsoft Defender para Office 365 | Protege sua organização contra ameaças mal-intencionadas representadas por mensagens de email, links (URLs) e ferramentas de colaboração. Protege contra malware, phishing, falsificação e outros tipos de ataque. |

Ataques de phishing. | Microsoft 365 E5 ou Microsoft 365 E3 com o complemento Microsoft 365 E5 Security |

| Microsoft Defender para Ponto de Extremidade | Habilita a detecção e a resposta a ameaças avançadas entre pontos de extremidade (dispositivos). | Instalação de malware e comprometimento do dispositivo. | Microsoft 365 E5 ou Microsoft 365 E3 com o complemento Microsoft 365 E5 Security |

| Microsoft Entra ID Protection | Automatiza a detecção e a correção de riscos baseados em identidade e a investigação desses riscos. | Comprometimento de credenciais para contas Microsoft Entra e escalamento de privilégios. | Microsoft 365 E5 ou Microsoft 365 E3 com o complemento Microsoft 365 E5 Security |

| Aplicativos do Defender para Nuvem | Um agente de segurança de acesso à nuvem para descoberta, investigação e governança em todos os seus serviços de nuvem da Microsoft e de terceiros. | Movimentação lateral e exfiltração de dados. | Microsoft 365 E5 ou Microsoft 365 E3 com o complemento Microsoft 365 E5 Security |

3. Identidades

| Capcidade ou recurso | Descrição | Ajuda a evitar... | Licenciamento |

|---|---|---|---|

| Proteção por Palavra-passe do Microsoft Entra | Bloqueia senhas de uma lista comum e entradas personalizadas. | Determinação de senha de conta de usuário local ou de nuvem. | Microsoft 365 E3 ou Microsoft 365 E5 |

| MFA imposta com Acesso Condicional | Exige MFA com base nas propriedades da entrada com políticas de Acesso Condicional. | Comprometimento e acesso de credenciais. | Microsoft 365 E3 ou Microsoft 365 E5 |

| MFA imposta com Acesso Condicional baseado em risco | Exigir a MFA com base no risco de inícios de sessão do utilizador com Microsoft Entra ID Protection. | Comprometimento e acesso de credenciais. | Microsoft 365 E5 ou Microsoft 365 E3 com o complemento Microsoft 365 E5 Security |

4. Dispositivos

Gerenciamento de aplicativo e dispositivo:

| Capcidade ou recurso | Descrição | Ajuda a evitar... | Licenciamento |

|---|---|---|---|

| Microsoft Intune | Gerencie dispositivos e os aplicativos que são executados neles. | Acesso e comprometimento de dispositivos ou aplicativos. | Microsoft 365 E3 ou E5 |

Para dispositivos Windows 11 ou 10:

| Capcidade ou recurso | Descrição | Ajuda... | Licenciamento |

|---|---|---|---|

| Microsoft Defender Firewall | Fornece um firewall baseado em host. | Impede ataques de entrada e tráfego de rede não solicitado. | Microsoft 365 E3 ou Microsoft 365 E5 |

| Microsoft Defender Antivírus | Fornece proteção antimalware de dispositivos (pontos de extremidade) usando aprendizado de máquina, análise de Big Data, pesquisa aprofundada de resistência a ameaças e a infraestrutura de nuvem da Microsoft. | Impede a instalação e a execução de malware. | Microsoft 365 E3 ou Microsoft 365 E5 |

| Microsoft Defender SmartScreen | Protege contra sites e aplicativos de phishing ou malware e o download de arquivos potencialmente mal-intencionados. | Bloqueia ou avisa ao verificar sites, downloads, aplicativos e arquivos. | Microsoft 365 E3 ou Microsoft 365 E5 |

| Microsoft Defender para Ponto de Extremidade | Ajuda a evitar, detectar, investigar e responder a ameaças avançadas entre dispositivos (pontos de extremidade). | Proteja-se contra violação de rede. | Microsoft 365 E5 ou Microsoft 365 E3 com o complemento Microsoft 365 E5 Security |

5. Informações

| Capcidade ou recurso | Descrição | Ajuda... | Licenciamento |

|---|---|---|---|

| Acesso a pastas controladas | Protege seus dados verificando aplicativos contra uma lista de aplicativos confiáveis e conhecidos. | Impede que arquivos sejam alterados ou criptografados por ransomware. | Microsoft 365 E3 ou Microsoft 365 E5 |

| Proteção de Informações do Microsoft Purview | Permite que os rótulos de confidencialidade sejam aplicados a informações que podem ser resgatadas | Impede o uso de informações exfiltradas. | Microsoft 365 E3 ou Microsoft 365 E5 |

| Prevenção de perda de dados (DLP) | Protege dados confidenciais e reduz o risco, impedindo que os usuários os compartilhem inadequadamente. | Evita a exfiltração de dados | Microsoft 365 E3 ou Microsoft 365 E5 |

| Aplicativos do Defender para Nuvem | Um agente de segurança de acesso à nuvem para descoberta, investigação e governança. | Detecta movimento lateral e impede a exfiltração de dados. | Microsoft 365 E5 ou Microsoft 365 E3 com o complemento Microsoft 365 E5 Security |

Impacto nos usuários e gerenciamento de mudanças

Implantar recursos de segurança adicionais e implementar requisitos e políticas de segurança para seu locatário do Microsoft 365 pode afetar seus usuários.

Por exemplo, você pode impor uma nova política de segurança que exija que os usuários criem novas equipes para usos específicos com uma lista de contas de usuário como membros, em vez de criar mais facilmente uma equipe para todos os usuários na organização. Isso pode ajudar a impedir que um invasor de ransomware explore equipes que não estão disponíveis para a conta de usuário comprometida do invasor e direcione os recursos dessa equipe no ataque subsequente.

Essa solução básica identificará quando novas configurações ou políticas de segurança recomendadas podem afetar os usuários para que você possa executar o gerenciamento de alterações necessário.

Próximas etapas

Use estas etapas para implantar uma proteção abrangente para seu locatário do Microsoft 365:

- Configurar linhas de base de segurança

- Implantar detecção e resposta a ataques

- Proteger identidades

- Proteger os dispositivos

- Proteger informações

Recursos de ransomware adicionais

Informações importantes da Microsoft:

- A crescente ameaça de ransomware, postagem no blog Microsoft On the Issues em 20 de julho de 2021

- Ransomware operado por humanos

- Implementar rapidamente prevenções de ransomware

- Relatório de Defesa Digital da Microsoft 2021 (consulte as páginas 10-19)

- Ransomware: um relatório de análise de ameaças abrangente e contínuo no portal do Microsoft Defender

- Abordagem de ransomware da Equipe de Detecção e Resposta da Microsoft (DART), práticas recomendadas e estudo de caso

Microsoft 365:

- Maximizar a Resiliência do Ransomware com o Azure e Microsoft 365

- Manuais de procedimentos de resposta a incidentes de ransomware

- Proteção contra ransomware e malware

- Proteja o seu PC com Windows 10 contra ransomware

- Lidando com ransomware no SharePoint Online

- Relatórios de análise de ameaças para ransomware no portal do Microsoft Defender

Microsoft Defender XDR:

Microsoft Azure:

- Defesas do Azure para Ataques de Ransomware

- Maximizar a Resiliência do Ransomware com o Azure e Microsoft 365

- Plano de backup e restauração para se proteger contra ransomware

- Ajudando a se proteger contra ransomware com Backup do Microsoft Azure (vídeo de 26 minutos)

- Recuperando-se do comprometimento de identidade sistêmico

- Detecção avançada de ataque em vários estágios no Microsoft Sentinel

- Detecção de Fusão para Ransomware no Microsoft Sentinel

Microsoft Defender for Cloud Apps:

Postagens no blog da equipe de Segurança da Microsoft:

Três passos para evitar e se recuperar de ataques de ransomware (setembro de 2021)

Um guia para combater o ransomware operado por humanos: Parte 1 (setembro de 2021)

Principais etapas sobre como a Equipe de Detecção e Resposta (DARHS) da Microsoft conduz investigações de incidentes de ransomware.

Um guia para combater o ransomware operado por humanos: Parte 2 (setembro de 2021)

Recomendações práticas recomendadas.

-

Consulte a seção Ransomware.

Ataques de ransomware operados por humanos: um desastre evitável (Março de 2020)

Inclui análises de cadeia de ataque de ataques reais.

Resposta de ransomware para pagar ou não? (dezembro de 2019)

A Norsk Hydro responde a um ataque de ransomware com transparência (dezembro de 2019)