Gerenciar a criptografia do BitLocker no Azure Stack HCI, versão 23H2

Aplica-se a: Azure Stack HCI, versão 23H2

Este artigo descreve como exibir e habilitar a criptografia BitLocker e recuperar chaves de recuperação do BitLocker em seu sistema Azure Stack HCI.

Pré-requisitos

Antes de começar, verifique se você tem acesso a um Azure Stack HCI, sistema versão 23H2 implantado, registrado e conectado ao Azure.

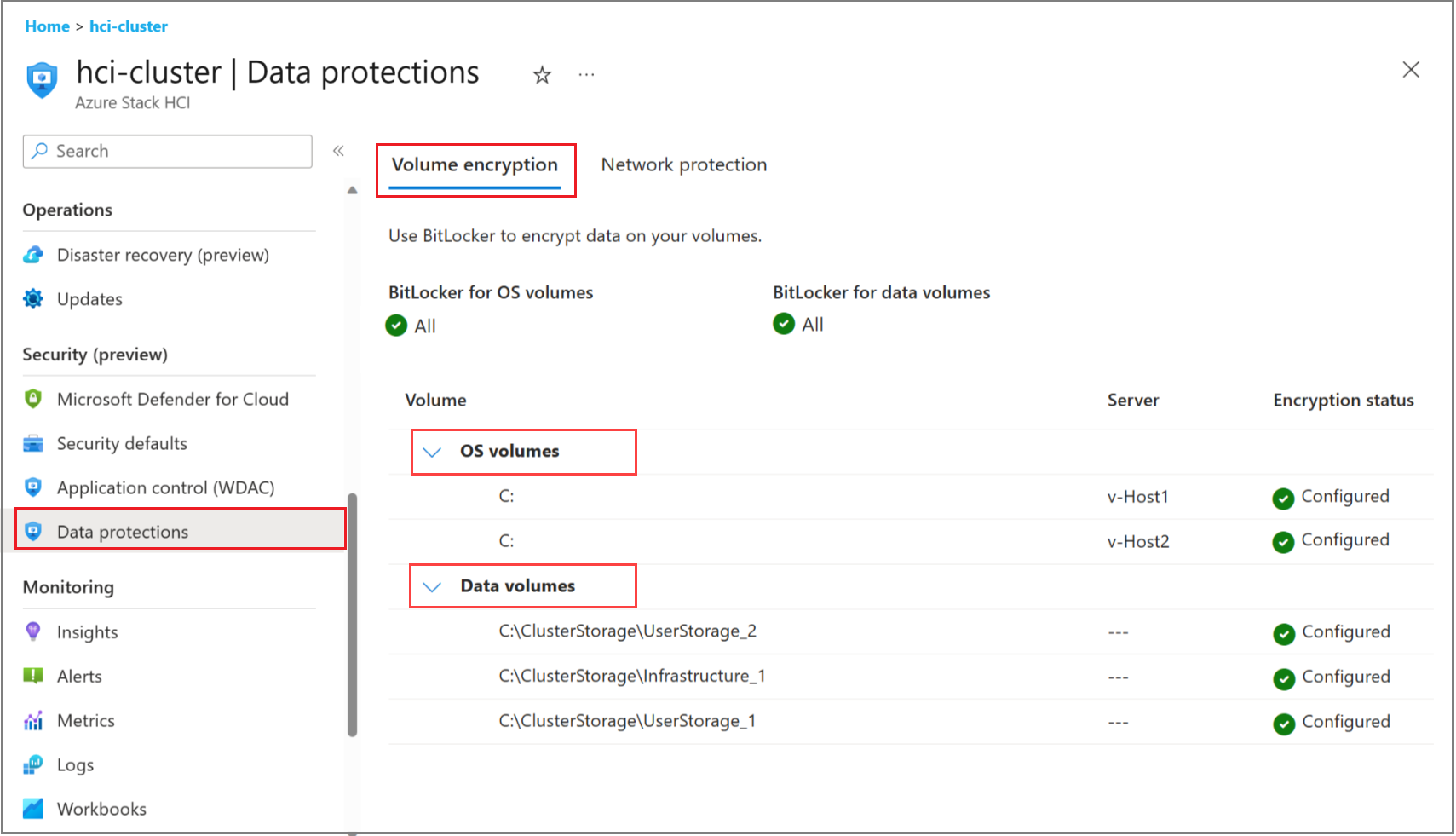

Exibir configurações do BitLocker por meio de portal do Azure

Para exibir as configurações do BitLocker no portal do Azure, verifique se você aplicou a iniciativa MCSB. Para obter mais informações, consulte Aplicar iniciativa do Microsoft Cloud Security Benchmark.

O BitLocker oferece dois tipos de proteção: criptografia para volumes do sistema operacional e criptografia para volumes de dados. Você só pode exibir as configurações do BitLocker no portal do Azure. Para gerenciar as configurações, consulte Gerenciar configurações do BitLocker com o PowerShell.

Gerenciar configurações do BitLocker com o PowerShell

Você pode exibir, habilitar e desabilitar as configurações de criptografia de volume no cluster do Azure Stack HCI.

Propriedades do cmdlet do PowerShell

As seguintes propriedades de cmdlet são para criptografia de volume com o módulo BitLocker: AzureStackBitLockerAgent.

-

Get-ASBitLocker -<Local | PerNode>Onde

LocalePerNodedefinem o escopo no qual o cmdlet é executado.- Local – pode ser executado em uma sessão remota regular do PowerShell e fornece detalhes de volume do BitLocker para o nó local.

- PerNode – requer CredSSP (ao usar o PowerShell remoto) ou uma RDP (sessão de área de trabalho remota). Fornece detalhes de volume do BitLocker por nó.

-

Enable-ASBitLocker -<Local | Cluster> -VolumeType <BootVolume | ClusterSharedVolume> -

Disable-ASBitLocker -<Local | Cluster> -VolumeType <BootVolume | ClusterSharedVolume>

Exibir configurações de criptografia para criptografia de volume com o BitLocker

Siga estas etapas para exibir as configurações de criptografia:

Conecte-se ao nó do Azure Stack HCI.

Execute o seguinte cmdlet do PowerShell usando credenciais de administrador local:

Get-ASBitLocker

Habilitar, desabilitar a criptografia de volume com o BitLocker

Siga estas etapas para habilitar a criptografia de volume com o BitLocker:

Conecte-se ao nó do Azure Stack HCI.

Execute o seguinte cmdlet do PowerShell usando credenciais de administrador local:

Importante

Habilitar a criptografia de volume com o BitLocker no tipo de volume BootVolume requer o TPM 2.0.

Ao habilitar a criptografia de volume com o BitLocker no tipo

ClusterSharedVolumede volume (CSV), o volume será colocado no modo redirecionado e todas as VMs de carga de trabalho serão pausadas por um curto período de tempo. Esta operação é disruptiva; planejar adequadamente. Para obter mais informações, consulte Como configurar discos clusterizados criptografados do BitLocker em Windows Server 2012.

Enable-ASBitLocker

Siga estas etapas para desabilitar a criptografia de volume com o BitLocker:

Conecte-se ao nó do Azure Stack HCI.

Execute o seguinte cmdlet do PowerShell usando credenciais de administrador local:

Disable-ASBitLocker

Obter chaves de recuperação do BitLocker

Observação

As chaves do BitLocker podem ser recuperadas a qualquer momento do Active Directory local. Se o cluster estiver inativo e você não tiver as chaves, talvez não consiga acessar os dados criptografados no cluster. Para salvar suas chaves de recuperação do BitLocker, recomendamos que você as exporte e armazene em um local externo seguro, como o Azure Key Vault.

Siga estas etapas para exportar as chaves de recuperação para o cluster:

Conecte-se ao cluster do Azure Stack HCI como administrador local. Execute o seguinte comando em uma sessão de console local ou sessão rdp local ou uma sessão remota do PowerShell com autenticação CredSSP:

Para obter as informações da chave de recuperação, execute o seguinte comando no PowerShell:

Get-AsRecoveryKeyInfo | ft ComputerName, PasswordID, RecoveryKeyAqui está um exemplo de saída:

PS C:\Users\ashciuser> Get-AsRecoveryKeyInfo | ft ComputerName, PasswordID, RecoveryKey ComputerName PasswordId RecoveryKey ------- ---------- ----------- ASB88RR1OU19 {Password1} Key1 ASB88RR1OU20 {Password2} Key2 ASB88RR1OU21 {Password3} Key3 ASB88RR1OU22 {Password4} Key4