Gerenciar Windows Defender controle de aplicativo para o Azure Stack HCI, versão 23H2

Aplica-se a: Azure Stack HCI, versão 23H2

Este artigo descreve como usar o WDAC (Controle de Aplicativos Windows Defender) para reduzir a superfície de ataque do Azure Stack HCI. Para obter mais informações, consulte Gerenciar configurações de segurança de linha de base no Azure Stack HCI, versão 23H2.

Pré-requisitos

Antes de começar, verifique se você tem acesso a um Azure Stack HCI, sistema versão 23H2 implantado, registrado e conectado ao Azure.

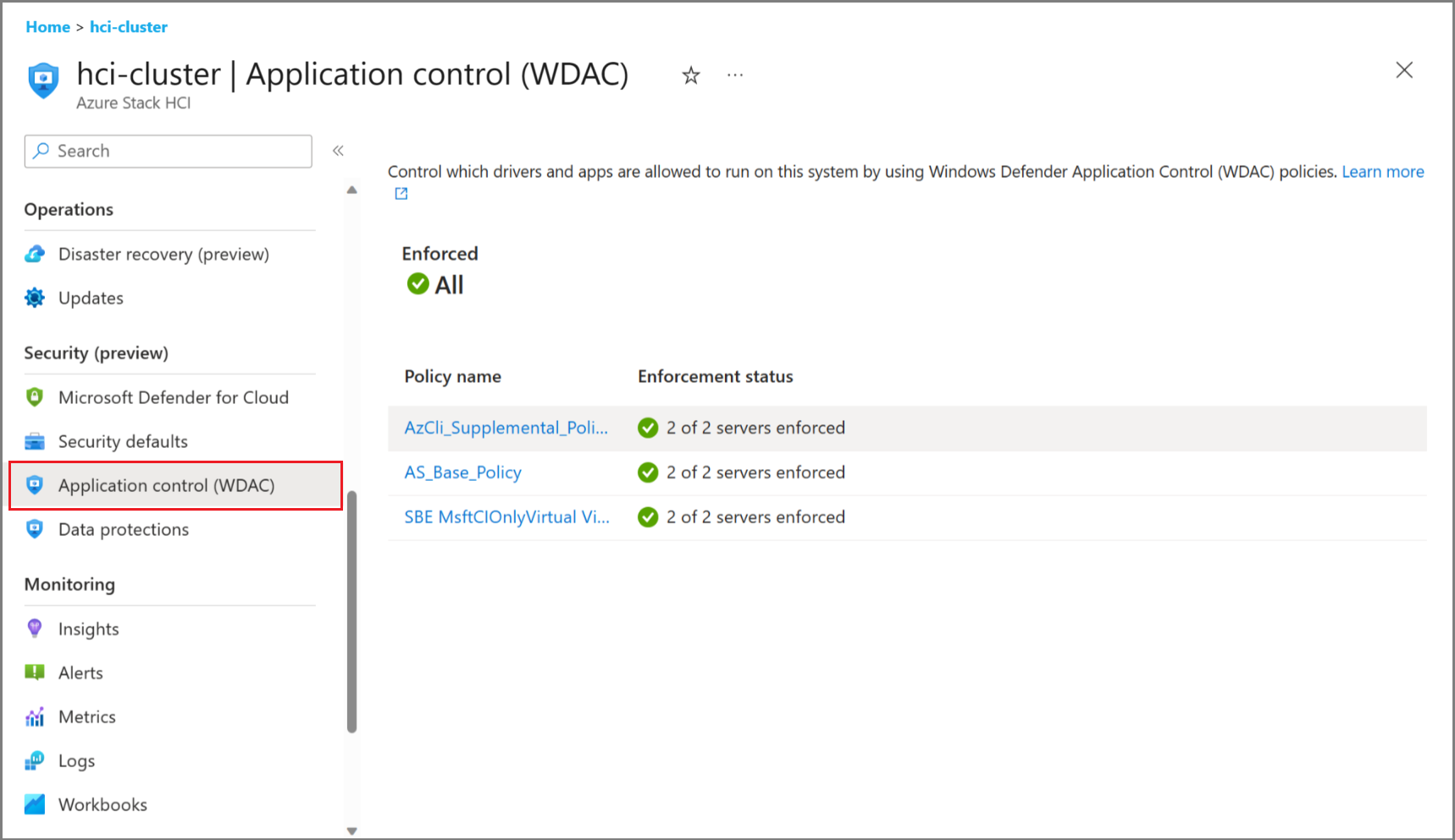

Exibir configurações do WDAC por meio de portal do Azure

Para exibir as configurações do WDAC no portal do Azure, verifique se você aplicou a iniciativa MCSB. Para obter mais informações, consulte Aplicar iniciativa do Microsoft Cloud Security Benchmark.

Você pode Usar políticas do WDAC para controlar quais drivers e aplicativos têm permissão para serem executados em seu sistema. Você só pode exibir as configurações do WDAC por meio de portal do Azure. Para gerenciar as configurações, consulte Gerenciar configurações do WDAC com o PowerShell.

Gerenciar configurações do WDAC com o PowerShell

Habilitar modos de política do WDAC

Você pode habilitar o WDAC durante ou após a implantação. Use o PowerShell para habilitar ou desabilitar o WDAC após a implantação.

Conecte-se a um dos nós de cluster e use os cmdlets a seguir para habilitar a política do WDAC desejada no modo "Auditoria" ou "Imposto".

Nesta versão de build, há dois cmdlets:

Enable-AsWdacPolicy– Afeta todos os nós de cluster.Enable-ASLocalWDACPolicy– Afeta apenas o nó no qual o cmdlet é executado.

Dependendo do caso de uso, você deve executar uma alteração de cluster global ou uma alteração de nó local.

Isso é útil quando:

- Você começou com as configurações padrão e recomendadas.

- Você deve instalar ou executar um novo software de terceiros. Você pode alternar seus modos de política para criar uma política complementar.

- Você começou com o WDAC desabilitado durante a implantação e agora deseja habilitar o WDAC para aumentar a proteção de segurança ou validar se o software é executado corretamente.

- Seu software ou scripts são bloqueados pelo WDAC. Nesse caso, você pode usar o modo de auditoria para entender e solucionar o problema.

Observação

Quando seu aplicativo é bloqueado, o WDAC cria um evento correspondente. Examine o Log de eventos para entender os detalhes da política que está bloqueando seu aplicativo. Para obter mais informações, consulte o guia operacional do Controle de Aplicativos do Windows Defender.

Alternar modos de política do WDAC

Siga estas etapas para alternar entre os modos de política do MDAC. Esses comandos do PowerShell interagem com o Orchestrator para habilitar os modos selecionados.

Conecte-se ao nó do Azure Stack HCI.

Execute o comando do PowerShell a seguir usando credenciais de administrador local ou credenciais de usuário de implantação (AzureStackLCMUser).

Importante

Os cmdlets que precisam ser conectados como usuário de implantação (AzureStackLCMUser) precisam de autorização de credenciais adequada por meio do grupo de segurança (PREFIX-ECESG) e credSSP (ao usar o PowerShell remoto) ou a sessão de console (RDP).

Execute o seguinte cmdlet para marcar o modo de política do WDAC que está habilitado no momento:

Get-AsWdacPolicyModeEsse cmdlet retorna o Modo de Auditoria ou Imposto por Nó.

Execute o seguinte cmdlet para alternar o modo de política:

Enable-AsWdacPolicy -Mode <PolicyMode [Audit | Enforced]>Por exemplo, para alternar o modo de política para auditoria, execute:

Enable-AsWdacPolicy -Mode AuditAviso

O Orchestrator levará de dois a três minutos para mudar para o modo selecionado.

Execute

Get-ASWDACPolicyModenovamente para confirmar se o modo de política está atualizado.Get-AsWdacPolicyModeAqui está um exemplo de saída desses cmdlets:

PS C:\> Get-AsWdacPolicyMode VERBOSE: Getting WDAC Policy Mode on Node01 VERBOSE: WDAC Policy Mode on Node01 is Enforced. VERBOSE: Getting WDAC Policy Mode on Node01 VERBOSE: WDAC Policy Mode on Node01 is Enforced. NodeName PolicyMode -------- ---------- Node01 Enforced Node01 Enforced PS C:\> Enable-AsWdacPolicy -Mode Audit WARNING: Setting WDAC Policy to Audit Mode on all nodes. This will not protect your system against untrusted applications VERBOSE: Action plan instance ID specified: 6826fbf2-cb00-450e-ba08-ac24da6df4aa VERBOSE: Started an action plan 6826fbf2-cb00-450e-ba08-ac24da6df4aa to set WDAC Policy to Audit Mode. 6826fbf2-cb00-450e-ba08-ac24da6df4aa PS C:\> Get-AsWdacPolicyMode VERBOSE: Getting WDAC Policy Mode on Node01 VERBOSE: WDAC Policy Mode on Node01 is Audit. VERBOSE: Getting WDAC Policy Mode on Node01 VERBOSE: WDAC Policy Mode on Node01 is Audit. NodeName PolicyMode -------- ---------- Node01 Audit Node01 Audit

Criar uma política do WDAC para habilitar software de terceiros

Ao usar o WDAC no modo de imposição, para que seu software não assinado da Microsoft seja executado, baseie-se na política base fornecida pela Microsoft criando uma política complementar do WDAC. Informações adicionais podem ser encontradas na documentação pública do WDAC.

Observação

Para executar ou instalar um novo software, talvez seja necessário alternar o WDAC para o modo de auditoria primeiro (consulte as etapas acima), instalar o software, testar se ele funciona corretamente, criar a nova política complementar e, em seguida, alternar o WDAC de volta para o modo imposto.

Crie uma nova política no Formato de Política Múltipla, conforme mostrado abaixo. Em seguida, use Add-ASWDACSupplementalPolicy -Path Policy.xml para convertê-lo em uma política complementar e implantá-lo entre nós no cluster.

Criar uma política complementar do MDAC

Use as seguintes etapas para criar uma política complementar:

Antes de começar, instale o software que será coberto pela política complementar em seu próprio diretório. Tudo bem se houver subdiretórios. Ao criar a política complementar, você deve fornecer um diretório para verificar e não deseja que sua política complementar cubra todo o código no sistema. Em nosso exemplo, esse diretório é C:\software\codetoscan.

Depois de ter todo o software em vigor, execute o comando a seguir para criar sua política complementar. Use um nome de política exclusivo para ajudar a identificá-lo.

New-CIPolicy -MultiplePolicyFormat -Level Publisher -FilePath c:\wdac\Contoso-policy.xml -UserPEs -Fallback Hash -ScanPath c:\software\codetoscanExecute o seguinte cmdlet para modificar os metadados da política complementar:

# Set Policy Version (VersionEx in the XML file) $policyVersion = "1.0.0.1" Set-CIPolicyVersion -FilePath $policyPath -Version $policyVersion # Set Policy Info (PolicyName, PolicyID in the XML file) Set-CIPolicyIdInfo -FilePath c:\wdac\Contoso-policy.xml -PolicyID "Contoso-Policy_$policyVersion" -PolicyName "Contoso-Policy"Execute o seguinte cmdlet para implantar a política:

Add-ASWDACSupplementalPolicy -Path c:\wdac\Contoso-policy.xmlExecute o seguinte cmdlet para marcar o status da nova política:

Get-ASLocalWDACPolicyInfoAqui está um exemplo de saída desses cmdlets:

C:\> Get-ASLocalWDACPolicyInfo NodeName : Node01 PolicyMode : Enforced PolicyGuid : {A6368F66-E2C9-4AA2-AB79-8743F6597683} PolicyName : AS_Base_Policy PolicyVersion : AS_Base_Policy_1.1.4.0 PolicyScope : Kernel & User MicrosoftProvided : True LastTimeApplied : 10/26/2023 11:14:24 AM NodeName : Node01 PolicyMode : Enforced PolicyGuid : {2112036A-74E9-47DC-A016-F126297A3427} PolicyName : Contoso-Policy PolicyVersion : Contoso-Policy_1.0.0.1 PolicyScope : Kernel & User MicrosoftProvided : False LastTimeApplied : 10/26/2023 11:14:24 AM

Próximas etapas

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de