Opções de autenticação sem senha para o Microsoft Entra ID

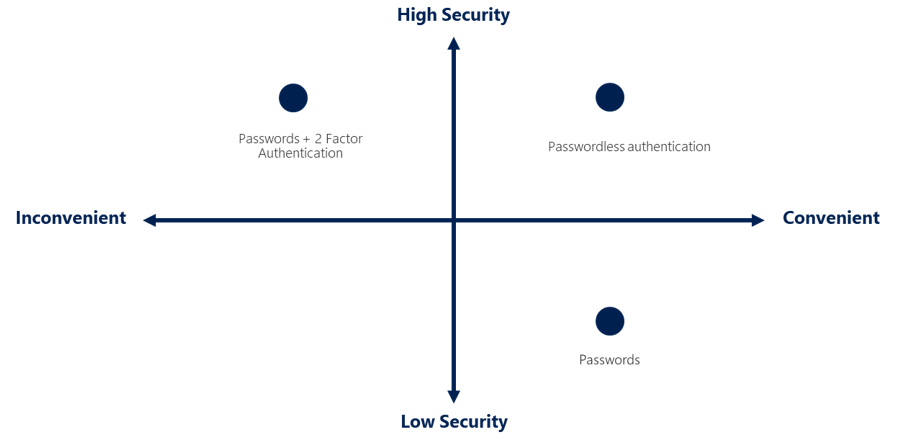

Recursos como a MFA (autenticação multifator) são uma ótima maneira de proteger sua organização, mas os usuários geralmente ficam frustrados ao precisar memorizar senhas com a camada de segurança adicional. Os métodos de autenticação sem senha são mais convenientes porque a senha é removida e substituída por algo que você tem ou algo que você conhece ou sabe.

| Autenticação | Algo que você tem | Algo que você é ou sabe |

|---|---|---|

| Sem senha | Dispositivo, telefone ou chave de segurança do Windows 10 | Biometria ou PIN |

Cada organização tem necessidades diferentes de autenticação. O Microsoft Entra ID e o Azure Governamental integram as seguintes opções de autenticação sem senha:

- Windows Hello for Business

- Credencial de Plataforma para macOS

- Logon Único na Plataforma (PSSO) para macOS com autenticação de cartão inteligente

- Microsoft Authenticator

- Chaves de passagem (FIDO2)

- Autenticação baseada em certificado

Windows Hello para Empresas

O Windows Hello para Empresas é ideal para operadores de informação que têm seu próprio PC Windows. Credenciais biométricas e de PIN estão diretamente ligadas ao computador do usuário, o que impede o acesso de quem não seja o proprietário. Com a integração de infraestrutura de chave pública (PKI) e suporte interno para logon único (SSO), o Windows Hello para Empresas oferece um método conveniente para acessar diretamente os recursos corporativos locais e na nuvem.

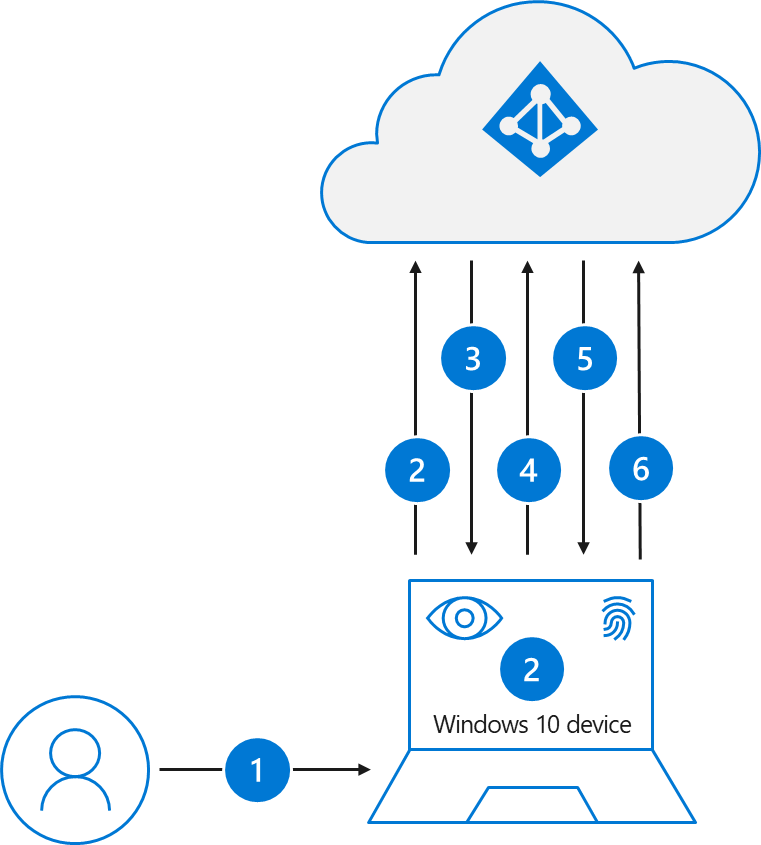

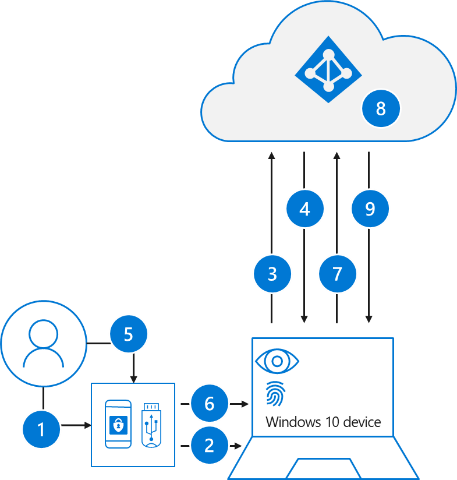

As etapas a seguir mostram como o processo de entrada funciona com o Microsoft Entra ID:

- Um usuário entra no Windows usando um gesto biométrico ou PIN. O gesto desbloqueia a chave privada do Windows Hello para Empresas e é enviado ao provedor de suporte de segurança de autenticação de nuvem, chamado de CloudAP (provedor de autenticação de nuvem). Para mais informações sobre o CloudAP, consulte O que é um Token de Atualização Primário?.

- O CloudAP solicita um nonce (número arbitrário aleatório que pode ser usado uma vez) no Microsoft Entra ID.

- O Microsoft Entra ID retorna um nonce que é válido por 5 minutos.

- O CloudAP assina o nonce usando a chave privada do usuário e retorna o nonce assinado ao Microsoft Entra ID.

- O Microsoft Entra ID valida o nonce assinado usando a chave pública registrada com segurança do usuário na assinatura de nonce. O Microsoft Entra ID valida a assinatura e, em seguida, valida o nonce assinado retornado. Quando o nonce é validado, o Microsoft Entra ID cria um PRT (token de atualização principal) com uma chave de sessão que é criptografada para a chave de transporte do dispositivo e a retorna para o CloudAP.

- O CloudAP recebe o PRT criptografado com a chave da sessão. O CloudAP usa a chave de transporte privada do dispositivo para descriptografar a chave de sessão e a protege usando o TPM (Trusted Platform Module) do dispositivo.

- O CloudAP retorna uma resposta de autenticação bem-sucedida ao Windows. O usuário pode acessar o Windows e aplicativos locais e de nuvem usando o SSO (logon contínuo).

O guia de planejamento do Windows Hello para Empresas pode ser usado para ajudar a tomar decisões sobre o tipo de implantação do Windows Hello para Empresas e as opções que você precisa considerar.

Credencial de Plataforma para macOS

A Credencial de Plataforma para macOS é uma nova funcionalidade no macOS habilitada usando a Extensão de Logon Único (SSOe) do Microsoft Enterprise. O recurso provisiona uma chave criptográfica vinculada a hardware com suporte de enclave seguro que é usada para SSO nos diversos aplicativos que usam o Microsoft Entra ID para autenticação. A senha da conta local do usuário não é afetada e é necessária para fazer login no Mac.

A Credencial de Plataforma para macOS permite que os usuários acessem sem senha configurando o Touch ID para desbloquear o dispositivo e usa credenciais resistentes a phishing baseadas na tecnologia do Windows Hello para Empresas. O processo permite que as organizações clientes economizem ao remover a necessidade de chaves de segurança e promove os objetivos de Confiança Zero usando a integração com o Enclave Seguro.

A Credencial de Plataforma para macOS também pode ser usada como uma credencial resistente a phishing para uso em desafios do WebAuthn, incluindo cenários de reautenticação de navegador. Os administradores de política de autenticação precisam habilitar o método de autenticação Passkey (FIDO2) para aceitar credencial de plataforma para macOS como uma credencial resistente a phishing. Se utilizar as Políticas de Restrição de Chave na sua política de FIDO, você precisará adicionar o AAGUID para a Credencial da Plataforma macOS à sua lista de AAGUIDs permitidos: 7FD635B3-2EF9-4542-8D9D-164F2C771EFC

- Um usuário desbloqueia o macOS usando impressão digital ou gesto de senha, que desbloqueiam a keybag para fornecer acesso ao UserSecureEnclaveKey.

- O macOS solicita um nonce (um número arbitrário aleatório que pode ser usado apenas uma vez) do Microsoft Entra ID.

- O Microsoft Entra ID retorna um nonce que é válido por 5 minutos.

- O sistema operacional (SO) envia uma solicitação de login para o Microsoft Entra ID com uma asserção incorporada assinada com o UserSecureEnclaveKey que reside no Enclave Seguro.

- O Microsoft Entra ID valida a asserção assinada usando a chave pública registrada com segurança do usuário da chave do UserSecureEnclave. O Microsoft Entra ID valida a assinatura e o nonce. Assim que a asserção é validada, o Microsoft Entra ID cria um token de atualização primário (PRT) criptografado com a chave pública da UserDeviceEncryptionKey que é trocada durante o registro e envia a resposta de volta para o sistema operacional.

- O sistema operacional descriptografa e valida a resposta, recupera os tokens de SSO, a armazena e a compartilha com a extensão de SSO para fornecer o SSO. O usuário pode acessar os aplicativos macOS, de nuvem e locais usando o SSO.

Consulte SSO na Plataforma para macOS para obter mais informações sobre como configurar e implantar a Credencial de Plataforma para macOS.

Logon Único na Plataforma para macOS com SmartCard

O Logon Único na Plataforma (PSSO) para macOS permite que os usuários acessem sem senha usando o método de autenticação por SmartCard. O usuário entra no computador usando um cartão inteligente externo ou um token físico compatível com cartão inteligente (como o Yubikey). Depois que o dispositivo é desbloqueado, o cartão inteligente é usado com o Microsoft Entra ID para conceder SSO em aplicativos que usam o Microsoft Entra ID para autenticação usando autenticação baseada em certificado (CBA). O CBA precisa ser configurado e habilitado para os usuários para que esse recurso funcione. Para configurar o CBA, consulte Como configurar a autenticação baseada em certificado Microsoft Entra.

Para habilitá-lo, um administrador precisa configurar o PSSO usando o Microsoft Intune ou outra solução de MDM (gerenciamento de dispositivo móvel) compatível.

- Um usuário desbloqueia o macOS usando um pin de cartão inteligente, que desbloqueia o cartão inteligente e a keybag para fornecer acesso às chaves de registro do dispositivo presentes no Enclave Seguro.

- O macOS solicita um nonce (um número arbitrário aleatório que pode ser usado apenas uma vez) a partir do Microsoft Entra ID.

- O Microsoft Entra ID retorna um nonce que é válido por 5 minutos.

- O sistema operacional (SO) envia uma solicitação de login para o Microsoft Entra ID com uma asserção incorporada assinada com o certificado do Microsoft Entra do cartão inteligente do usuário.

- O Microsoft Entra ID valida a declaração, a assinatura e o nonce assinados. Assim que a asserção é validada, o Microsoft Entra ID cria um token de atualização primário (PRT) criptografado com a chave pública da UserDeviceEncryptionKey que é trocada durante o registro e envia a resposta de volta para o sistema operacional.

- O sistema operacional descriptografa e valida a resposta, recupera os tokens de SSO, a armazena e a compartilha com a extensão de SSO para fornecer o SSO. O usuário pode acessar os aplicativos macOS, de nuvem e locais usando o SSO.

Microsoft Authenticator

Você também pode permitir que o telefone do funcionário se torne um método de autenticação sem senha. Talvez você já esteja usando o aplicativo Authenticator como uma opção de autenticação multifator conveniente, além de uma senha. Você também pode usar o aplicativo Authenticator como uma opção sem senha.

O aplicativo Authenticator transforma qualquer telefone iOS ou Android em uma credencial forte e sem senha. Os usuários podem entrar em qualquer plataforma ou navegador recebendo uma notificação para seu telefone. Em seguida, eles podem usar a biometria (toque ou rosto) ou PIN para confirmar. Para obter detalhes de instalação, consulte Baixar e instalar o Microsoft Authenticator.

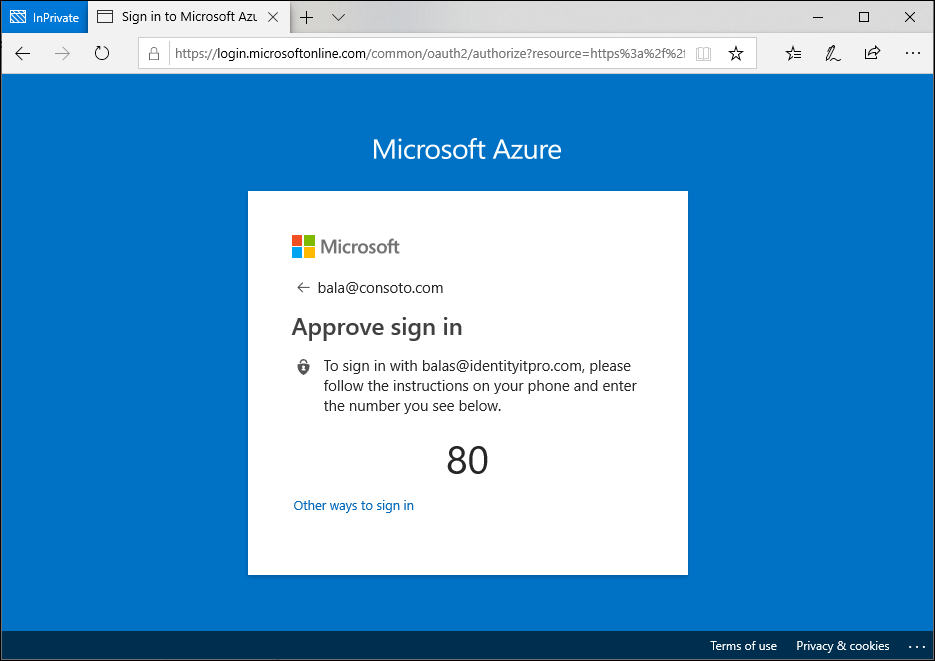

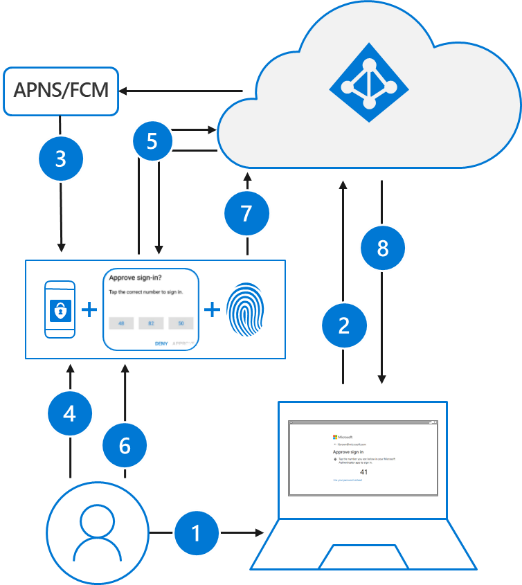

A autenticação sem senha com o Microsoft Authenticator segue o mesmo padrão básico do Windows Hello para Empresas. Isso é um pouco mais complicado, pois o usuário precisa ser identificado para que o Microsoft Entra ID possa encontrar a versão do aplicativo Microsoft Authenticator que está sendo usada:

- O usuário insere o nome de usuário.

- O Microsoft Entra ID detecta que o usuário tem uma credencial forte e inicia o fluxo de credencial forte.

- Uma notificação é enviada para o aplicativo via Apple Push Notification Service (APNS) em dispositivos iOS ou Firebase Cloud Messaging (FCM) em dispositivos Android.

- O usuário recebe a notificação por push e abre o aplicativo.

- O aplicativo chama o Microsoft Entra ID e recebe um desafio de prova de presença e um nonce.

- O usuário conclui o desafio ao inserir seu dado biométrico ou PIN para desbloquear a chave privada.

- O nonce é assinado com a chave privada e enviado de volta ao Microsoft Entra ID.

- O Microsoft Entra ID executa a validação de chave pública/privada e retorna um token.

Para começar a usar a entrada sem senha, siga as seguintes instruções:

Chaves de passagem (FIDO2)

Os usuários podem registrar uma chave de acesso (FIDO2) e escolhê-la como o método de entrada principal. Com um dispositivo de hardware que manipula a autenticação, a segurança de uma conta aumenta, pois não há senha que possa ser exposta ou adivinhada. Atualmente em versão prévia, um Administrador de autenticação também pode provisionar uma segurança FIDO2 em nome de um usuário usando a API do Microsoft Graph e um cliente personalizado. O provisionamento em nome dos usuários está atualmente limitado a chaves de segurança no momento.

A FIDO (Fast Identity online) Alliance ajuda a promover padrões de autenticação aberta e a reduzir o uso de senhas como forma de autenticação. FIDO2 é o padrão mais recente que incorpora o padrão de autenticação na Web (WebAuthn). A FIDO permite que as organizações apliquem o padrão WebAuthn usando uma chave de segurança externa ou uma chave de plataforma incorporada a um dispositivo para entrar sem nome de usuário ou senha.

As chaves de segurança FIDO2 são um método de autenticação de senha baseado em padrões à prova de phishing, que podem usar qualquer fator forma. Elas geralmente são dispositivos USB, mas também podem usar Bluetooth ou NFC (comunicação a curta distância). As chaves de acesso (FIDO2) são baseadas no mesmo padrão WebAuthn e podem ser salvas no Authenticator ou em dispositivos móveis, tablets ou computadores.

As chaves de segurança FIDO2 podem ser usadas para fazer login em seus dispositivos Windows 10 com Microsoft Entra ID ou Microsoft Entra híbrido e obter login único em seus recursos na nuvem e no local. Os usuários também podem entrar em navegadores compatíveis. As chaves de segurança FIDO2 são uma ótima opção para empresas que são muito sensíveis à segurança ou que têm cenários ou funcionários que não estão dispostos ou não podem usar telefones como um segundo fator.

Para obter informações sobre o suporte à chave de acesso (FIDO2), confira Suporte para autenticação de chave de acesso (FIDO2) com o Microsoft Entra ID. Para obter as práticas recomendadas do desenvolvedor, consulte Autenticação FIDO2 de suporte nos aplicativos que eles desenvolvem.

O processo a seguir é usado quando um usuário entra com uma chave de segurança FIDO2:

- O usuário conecta a chave de segurança FIDO2 no computador.

- O Windows detecta a chave de segurança FIDO2.

- O Windows envia uma solicitação de autenticação.

- Microsoft Entra ID envia um nonce de volta.

- O usuário conclui seu gesto para desbloquear a chave privada armazenada no enclave seguro da chave de segurança FIDO2.

- A chave de segurança FIDO2 assina o nonce com a chave privada.

- A solicitação de PRT (token de atualização principal) com nonce assinado é enviada ao Microsoft Entra ID.

- O Microsoft Entra ID verifica o nonce assinado com a chave pública FIDO2.

- O Microsoft Entra ID retorna o PRT para habilitar o acesso a recursos locais.

Para obter uma lista de provedores de chaves de segurança FIDO2, confira Tornar-se um fornecedor de chave de segurança FIDO2 compatível com a Microsoft.

Para começar a usar as chaves de segurança FIDO2, siga as seguintes instruções:

Autenticação baseada em certificado

A autenticação baseada em certificado (CBA) do Microsoft Entra habilita os clientes a permitir ou exigir que os usuários se autentiquem diretamente com certificados X.509 em relação ao Microsoft Entra ID, para aplicativos e entrada no navegador. A CBA permite que os clientes adotem autenticação resistente a phishing e entrem com um certificado X.509 em relação à infraestrutura de chave pública (PKI).

Principais benefícios do uso da CBA do Microsoft Entra

| Benefícios | Descrição |

|---|---|

| Ótima experiência do usuário | – Os usuários que precisam da autenticação baseada em certificado agora podem se autenticar diretamente no Microsoft Entra ID e não precisam investir no federado. – A interface do usuário do portal permite que os usuários configurem facilmente como mapear campos de certificado para um atributo de objeto de usuário para pesquisar o usuário no locatário (associações de nome de usuário do certificado) – A interface do usuário do portal para configurar políticas de autenticação ajuda a determinar quais certificados são de fator único versus multifator. |

| Fácil de implantar e administrar | - A CBA Microsoft Entra é um recurso gratuito e você não precisa de nenhuma edição paga do Microsoft Entra ID para usá-lo. – Não há necessidade de implantações locais ou configurações de rede complexas. – Autentique-se diretamente no Microsoft Entra ID. |

| Seguro | - As senhas locais não precisam ser armazenadas na nuvem de forma alguma. – Protege suas contas de usuário trabalhando perfeitamente com políticas de acesso condicional do Microsoft Entra ID, incluindo autenticação multifator resistente a phishing (MFA que requer uma edição licenciada) e bloqueio de autenticação herdada. - Suporte de autenticação forte, onde os usuários podem definir políticas de autenticação por meio dos campos de certificado, como emissor ou OID de política (identificadores de objeto), para determinar quais certificados se qualificam como fator único versus multifator. - O recurso funciona perfeitamente com recursos de Acesso Condicional e capacidade de força de autenticação para impor a MFA para ajudar a proteger seus usuários. |

Cenários com suporte

Os cenários a seguir têm suporte:

- Entradas de usuário em aplicativos com base em navegador da Web em todas as plataformas.

- Entradas de usuário nos aplicativos móveis do Office nas plataformas iOS/Android e aplicativos nativos do Office no Windows, incluindo Outlook, OneDrive e assim por diante.

- Entradas de usuário em navegadores móveis nativos.

- Suporte para regras de autenticação granulares para autenticação multifator usando o Assunto e os OIDs da política do emissor do certificado.

- Configurando associações de conta de certificado para usuário usando qualquer um dos campos de certificado:

- Nome Alternativo do Assunto (SAN) Nome Principal e SAN RFC822Nare

- Identificador de chave de assunto (SKI) e SHA1PublicKey

- Configurando associações de conta de certificado para usuário usando qualquer um dos atributos de objeto do usuário:

- Nome UPN

- onPremisesUserPrincipalName

- CertificateUserIds

Cenários com suporte

As seguintes considerações se aplicam:

- Os administradores podem habilitar métodos de autenticação sem senha para seus locatários.

- Os administradores podem direcionar todos os usuários ou escolher usuários/grupos de segurança dentro do locatário para cada método.

- Os usuários finais podem registrar e gerenciar esses métodos de autenticação sem senha no portal de conta.

- Os usuários finais podem usar estes métodos de autenticação sem senha para entrar:

- Aplicativo Microsoft Authenticator: funciona em cenários em que a autenticação do Microsoft Entra é usada, inclusive em todos os navegadores, durante a instalação do Windows 10 e com aplicativos móveis integrados em qualquer sistema operacional.

- Chaves de segurança: funcionam na tela de bloqueio do Windows 10 e na Web em navegadores compatíveis, como o Microsoft Edge (tanto o herdado quanto o novo Edge).

- Os usuários podem usar credenciais sem senha para acessar recursos em locatários em que são convidados, mas ainda pode ser necessário executar a MFA nesse locatário de recurso. Para obter mais informações, confira Possível duplicação de autenticação multifator.

- Os usuários não podem registrar credenciais sem senha em um locatário em que são convidados, da mesma forma que não têm uma senha gerenciada nesse locatário.

Cenários sem suporte

Recomendamos não mais do que 20 conjuntos de chaves para cada método sem senha para qualquer conta de usuário. À medida que mais chaves são adicionadas, o tamanho do objeto do usuário aumenta, e você pode observar uma degradação em algumas operações. Nesse caso, você deve remover as chaves desnecessárias. Para obter mais informações e os cmdlets do PowerShell para consultar e remover chaves, consulte Usar o módulo WHfBTools do PowerShell para limpar as chaves órfãs do Windows Hello para Empresas.Use o parâmetro opcional /UserPrincipalName para consultar apenas chaves para um usuário específico. As permissões exigidas são para serem executadas como administrador ou como o usuário especificado.

Ao usar o PowerShell para criar um arquivo CSV com todas as chaves existentes, identifique cuidadosamente as chaves que você precisa manter e remova essas linhas do CSV. Em seguida, utilize o CSV modificado com o PowerShell para excluir as chaves restantes e fazer com que a contagem de chaves da conta fique abaixo do limite.

É seguro Excluir qualquer chave relatada como "Orphaned"="True" no CSV. Uma chave órfã é aquela para um dispositivo que não está mais registrado no Microsoft Entra ID. Se a remoção de todos os Órfãos ainda não fizer com que a conta de usuário fique abaixo do limite, será necessário examinar as colunas DeviceId e CreationTime para identificar quais chaves devem ser direcionadas para exclusão. Tenha cuidado para remover qualquer linha no CSV das chaves que você deseja manter. As chaves de qualquer DeviceID correspondente aos dispositivos que o usuário usa ativamente devem ser removidas do CSV antes da etapa de exclusão.

Escolha um método sem senha

A escolha entre essas três opções de senha depende dos requisitos de segurança, plataforma e aplicativo da sua empresa.

Veja alguns fatores a serem considerados ao escolher a tecnologia sem senha da Microsoft:

| Windows Hello for Business | Entrada sem senha com o aplicativo Authenticator | Chaves de segurança do Fido2 | |

|---|---|---|---|

| Pré-requisito | Windows 10, versão 1809 ou posterior ID do Microsoft Entra |

Aplicativo autenticador Telefone (dispositivos iOS e Android) |

Windows 10, versão 1903 ou inferior ID do Microsoft Entra |

| Modo | Plataforma | Software | Hardware |

| Sistemas e dispositivos | PC com um Trusted Platform Module (TPM) integrado Reconhecimento de PIN e biometria |

Reconhecimento de PIN e biometria no telefone | Dispositivos de segurança FIDO2 que são compatíveis com a Microsoft |

| Experiência do usuário | Para entrar, use um PIN ou reconhecimento biométrico (facial, íris ou impressão digital) com dispositivos Windows. A autenticação do Windows Hello está vinculada ao dispositivo. O usuário precisa do dispositivo e de um componente de entrada, como um PIN ou um fator biométrico para acessar recursos corporativos. |

Para entrar, use um telefone celular com verificação de impressão digital, reconhecimento facial ou íris ou PIN. Os usuários entram na conta corporativa ou pessoal em um PC ou telefone celular. |

Entrar usando o dispositivo de segurança FIDO2 (biometria, PIN e NFC) O usuário pode acessar o dispositivo de acordo com os controles da organização e autenticar com base no PIN, com biometria usando dispositivos como chaves de segurança USB e cartões inteligentes, chaves ou acessórios habilitados para NFC. |

| Cenários permitidos | Experiência sem senha com o dispositivo Windows. Aplicável a um PC de trabalho dedicado com capacidade de logon único para dispositivos e aplicativos. |

Solução sem senha em qualquer lugar usando o celular. Aplicável para acessar aplicativos pessoais ou de trabalho na Web de qualquer dispositivo. |

Experiência sem senha para trabalhadores que usam biometria, PIN e NFC. Aplicável a PCs compartilhados e em que um telefone celular não seja uma opção viável (por exemplo, para pessoal de suporte técnico, atendimento público ou equipe de hospital) |

Use a tabela a seguir para escolher qual método cumpre seus requisitos e atenderá seus usuários.

| Persona | Cenário | Ambiente | Tecnologia sem senha |

|---|---|---|---|

| Administrador | Proteger o acesso a um dispositivo para tarefas de gerenciamento | Dispositivo Windows 10 atribuído | Chave de segurança do Windows Hello para Empresas e/ou FIDO2 |

| Administrador | Tarefas de gerenciamento em dispositivos que não são do Windows | Dispositivo móvel ou não Windows | Entrada sem senha com o aplicativo Authenticator |

| Operador de informações | Trabalho de produtividade | Dispositivo Windows 10 atribuído | Chave de segurança do Windows Hello para Empresas e/ou FIDO2 |

| Operador de informações | Trabalho de produtividade | Dispositivo móvel ou não Windows | Entrada sem senha com o aplicativo Authenticator |

| Trabalhador de linha de frente | Centros de atendimento em uma fábrica, instalação, loja ou entrada de dados | Todos os dispositivos com Windows 10 | Chaves de segurança FIDO2 |

Próximas etapas

Para começar a usar uma solução sem senha no Microsoft Entra ID, conclua um dos seguintes procedimentos:

- Habilitar entrada sem senha da chave de segurança do FIDO2

- Habilitar a entrada sem senha baseada em telefone com o aplicativo Authenticator