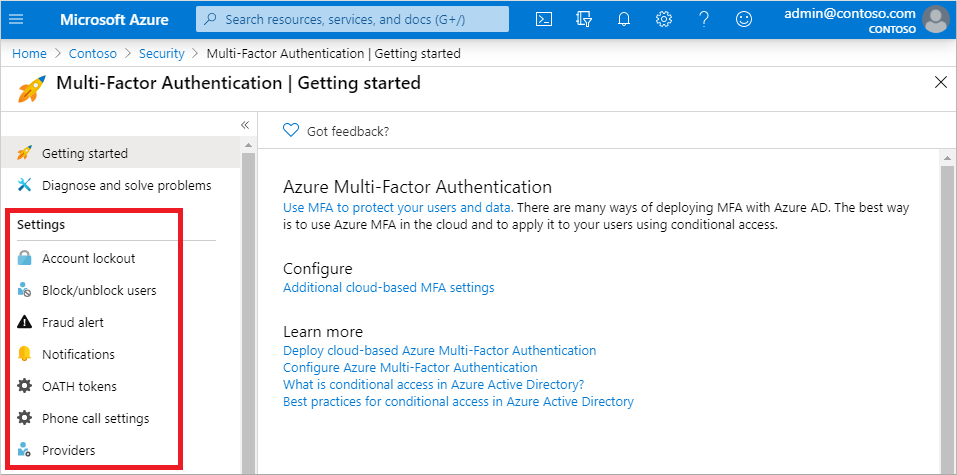

Definir as configurações da autenticação multifator do Microsoft Entra

Para personalizar a experiência do usuário final para a autenticação multifator do Microsoft Entra, você pode definir opções para configurações como limites de bloqueio de conta ou alertas de fraude e notificações.

As seguintes configurações de autenticação multifator do Microsoft Entra estão disponíveis:

| Recurso | Descrição |

|---|---|

| Bloqueio de conta (somente Servidor MFA) | Bloqueie temporariamente o uso da autenticação multifator do Microsoft Entra nas contas se houver muitas tentativas de autenticação negadas seguidas. Esse recurso só se aplica aos usuários que usam o Servidor MFA para inserir um PIN para autenticação. |

| Bloquear/desbloquear usuários | Impedir que usuários específicos possam receber solicitações de autenticação multifator do Microsoft Entra. Qualquer tentativa de autenticação de usuários bloqueados é negada automaticamente. Os usuários permanecem bloqueados por 90 dias a partir do momento em que são bloqueados ou até que sejam desbloqueados manualmente. |

| Alerta de fraude | Defina as configurações que permitem aos usuários relatar solicitações de verificação fraudulenta. |

| Relatar atividade suspeita | Defina as configurações que permitem aos usuários relatar solicitações de verificação fraudulenta. |

| Notificações | Habilite notificações de eventos do servidor MFA. |

| Tokens OATH | Usado em ambientes da autenticação multifator do Microsoft Entra baseados em nuvem para gerenciar tokens OATH para os usuários. |

| Configurações de chamada telefônica | Defina as configurações relacionadas para chamadas telefônicas e saudações para ambientes de nuvem e locais. |

| Provedores | Isso mostrará os provedores de autenticação existentes que você associou à sua conta. A adição de novos provedores está desabilitada desde 1º de setembro de 2018. |

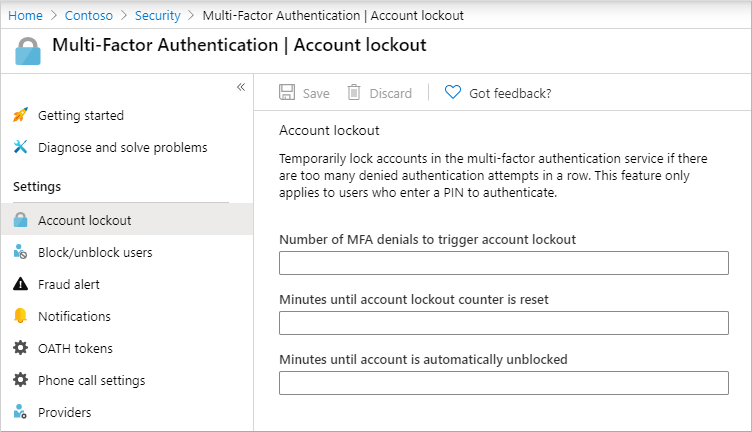

Bloqueio de conta (somente Servidor MFA)

Dica

As etapas neste artigo podem variar ligeiramente com base no portal do qual você começa.

Observação

O bloqueio de conta afeta apenas os usuários que se conectam usando o Servidor MFA local.

Para impedir tentativas de MFA repetidas como parte de um ataque, as configurações de bloqueio de conta permitem especificar quantas tentativas com falha devem ser permitidas antes que a conta seja bloqueada por um período de tempo. As configurações de bloqueio de conta só são aplicadas quando um código PIN é inserido após solicitação da MFA usando o Servidor MFA local.

As seguintes configurações estão disponíveis:

- Número de negações da MFA que disparam o bloqueio de conta

- Minutos até que o contador de bloqueios da conta seja reiniciado

- Minutos até que a conta seja automaticamente desbloqueada

Para definir as configurações de bloqueio de conta, conclua estas etapas:

Entre no Centro de administração do Microsoft Entra como, no mínimo, um Administrador de Política de Autenticação.

Navegue até Proteção>Autenticação multifator>Bloqueio de conta. Talvez seja necessário clicar em Mostrar mais para ver a Autenticação multifator.

Insira os valores para o ambiente e selecione Salvar.

Bloquear e desbloquear usuários

Se o dispositivo de um usuário for perdido ou roubado, você poderá bloquear as tentativas da autenticação multifator do Microsoft Entra para a conta associada. Qualquer tentativa de Autenticação Multifator do Microsoft Entra de usuários bloqueados é negada automaticamente. Os usuários permanecem bloqueados por 90 dias a partir do momento em que são bloqueados. Para assistir a um vídeo que explica como fazer isso, confira como bloquear e desbloquear usuários no seu locatário.

Bloquear um usuário

Para bloquear um usuário, conclua as etapas a seguir.

Assista a um breve vídeo que descreve esse processo.

- Navegue até Proteção>autenticação multifator>Bloquear/desbloquear usuários.

- Selecione Adicionar para bloquear um usuário.

- Insira o nome de usuário do usuário bloqueado no formato

username@domain.come forneça um comentário na caixa Motivo. - Selecione OK para bloquear o usuário.

Desbloquear um usuário

Para desbloquear um usuário, conclua as seguintes etapas:

- Navegue até Proteção>autenticação multifator>Bloquear/desbloquear usuários.

- Na coluna Ação ao lado do usuário, selecione Desbloquear.

- Insira um comentário na caixa Motivo do desbloqueio.

- Selecione OK para desbloquear o usuário.

Alerta de fraude

O recurso de alerta de Fraude permite que os usuários relatem tentativas fraudulentas de acesso aos recursos. Quando um prompt da MFA desconhecido e suspeito é recebido, os usuários podem relatar a tentativa de fraude usando o aplicativo Microsoft Authenticator ou por meio do telefone.

A Microsoft recomenda usar Relatar atividade suspeita em vez do alerta de Fraude devido à sua integração com a Proteção de Identidade para correção orientada a riscos, melhores recursos de relatório e administração com privilégios mínimos.

As seguintes opções de configuração de alerta de fraude estão disponíveis:

Bloquear automaticamente os usuários que relatarem fraudes. Se um usuário relatar uma fraude, as tentativas da Autenticação Multifator do Azure AD na conta de usuário serão bloqueadas por 90 dias ou até que um administrador desbloqueie a conta. Um administrador pode examinar as entradas usando o relatório de entrada e tomar as devidas ações para evitar futuras fraudes. Um administrador pode, então, desbloquear a conta do usuário.

Código para relatar fraudes durante a saudação inicial. Quando os usuários recebem uma chamada telefônica para executar a autenticação multifator, eles normalmente pressionam # para confirmar a entrada. Para relatar fraude, o usuário insere um código antes de pressionar #. Esse código é 0 por padrão, mas você pode personalizá-lo. Se o bloqueio automático estiver habilitado, depois que o usuário pressionar 0# para relatar fraudes, ele precisará pressionar 1 para confirmar o bloqueio da conta.

Observação

As saudações de voz padrão da Microsoft instruem os usuários a pressionar 0# para enviar um alerta de fraude. Se você quiser usar um código diferente de 0, grave e carregue suas próprias saudações de voz personalizadas com instruções aos usuários.

Para habilitar e configurar alertas de fraude, conclua as seguintes etapas:

- Entre no Centro de administração do Microsoft Entra como, no mínimo, um Administrador de Política de Autenticação.

- Navegue até Proteção>Autenticação multifator>Alerta de fraude.

- Defina Permitir que os usuários enviem alertas de fraude como Ativado.

- Defina a configuração Bloquear automaticamente os usuários que relatam fraudes ou Código para relatar fraudes durante a saudação inicial, conforme necessário.

- Selecione Salvar.

Relatar atividade suspeita

Relatar atividade suspeita , o recurso de Alerta de Fraude de MFA atualizado, agora está disponível. Quando um prompt de MFA desconhecido e suspeito é recebido, os usuários podem relatar a tentativa de fraude usando o Microsoft Authenticator ou o telefone. Esses alertas são integrados ao Identity Protection para uma cobertura e funcionalidade mais abrangentes.

Os usuários que relatam um prompt de MFA como suspeito são definidos como Alto Risco para o Usuário. Os administradores podem usar políticas baseadas em risco para limitar o acesso a esses usuários ou habilitar a SSPR (redefinição de senha por autoatendimento) para que os usuários corrijam problemas por conta própria. Se você usou anteriormente o recurso de bloqueio automático Alerta de Fraude e não tem uma licença Microsoft Entra P2 para políticas baseadas em risco, você pode usar eventos de detecção de risco para identificar e desabilitar usuários afetados e impedir automaticamente a conexão. Para obter mais informações sobre como usar políticas baseadas em risco, confira Políticas de acesso baseadas em risco.

Para habilitar Relatar atividade suspeita nos métodos de autenticação Configurações:

- Entre no Centro de administração do Microsoft Entra como, no mínimo, um Administrador de Política de Autenticação.

- Navegue até Proteção>Métodos de autenticação>Configurações.

- Defina Relatar Atividade Suspeita como Habilitado. O recurso permanecerá desabilitado se você escolher gerenciado pela Microsoft. Para obter mais informações sobre valores gerenciados da Microsoft, consulte Protegendo métodos de autenticação no Microsoft Entra ID.

- Selecione Todos os usuários ou um grupo específico.

- Selecione um Código de relatório.

- Clique em Save (Salvar).

Observação

Se você habilitar Relatar atividade suspeita e especificar um valor de relatório de voz personalizado enquanto o locatário ainda tiver o Alerta de fraude habilitado em paralelo com um número de relatório de voz personalizado configurado, o valor Relatar atividade suspeita será usado em vez de Alerta de fraude.

Exibir eventos de atividade suspeita

Quando um usuário relata um prompt de MFA como suspeito, o evento aparece no relatório Conexões (como uma conexão que foi rejeitada pelo usuário), nos logs de auditoria e no relatório de detecções de risco.

Para exibir o relatório de detecções de risco, selecione Proteção>Proteção de identidade>Detecção de risco. O evento de risco faz parte do relatório padrão Detecções de Risco e aparecerá com o Tipo de Detecção: Atividade Suspeita Relatada pelo Usuário, Nível de Risco: Alto, Origem: Relatado pelo usuário final.

Para ver os relatórios de fraudes no Relatório de entradas, selecione Identidade>Monitoramento e integridade>Logs de entrada>Detalhes de autenticação. O relatório de fraudes faz parte do relatório de entradas padrão do Microsoft Entra e aparece nos Detalhes do Resultado como MFA negada, Código de Fraude Inserido.

Para ver os relatórios de fraudes nos logs de auditoria, selecione Identidade>Monitoramento e integridade>Logs de auditoria. O relatório de fraude aparece sob o tipo de Atividade Fraude denunciada – o usuário está bloqueado para MFA ou Fraude denunciada – nenhuma ação realizada com base nas configurações de nível do locatário para relatório de fraudes.

Observação

Um usuário não é relatado como alto risco se executar autenticação sem senha.

Gerenciar eventos de atividade suspeita

Depois que um usuário relatar um prompt como suspeito, o risco deverá ser investigado e corrigido com o Identity Protection.

Relatar atividade suspeita e alerta de fraude

Relatar Atividade Suspeita e a implementação herdada do Alerta de Fraude podem operar em paralelo. Você pode manter a funcionalidade Alerta de Fraude em todo o locatário em vigor enquanto começa a usar a Relatar Atividade Suspeita com um grupo de teste direcionado.

Se o Alerta de Fraude estiver habilitado com o Bloqueio Automático e Relatar Atividade Suspeita estiver habilitado, o usuário será adicionado à lista de bloqueados e definido como de alto risco e no escopo para todas as outras políticas configuradas. Esses usuários precisarão ser removidos da lista de bloqueados e ter o risco corrigido para permitir que eles entrem com a MFA.

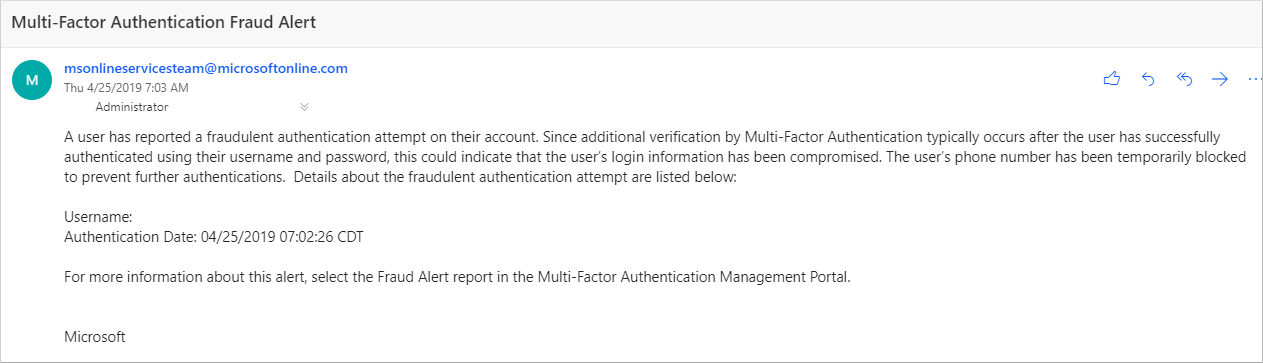

Notificações

Você pode configurar o Microsoft Entra ID para enviar notificações por email quando os usuários relatarem alertas de fraude. Essas notificações normalmente são enviadas aos administradores de identidades, porque é provável que as credenciais da conta do usuário estejam comprometidas. O seguinte exemplo mostra a aparência de um email de notificação de alerta de fraude:

Para configurar notificações de alertas de fraude:

- Acesse Proteção>Autenticação multifator>Notificações.

- Insira o endereço de email que receberá a notificação.

- Para remover um endereço de email existente, selecione ... ao lado do endereço de email e escolha Excluir.

- Clique em Salvar.

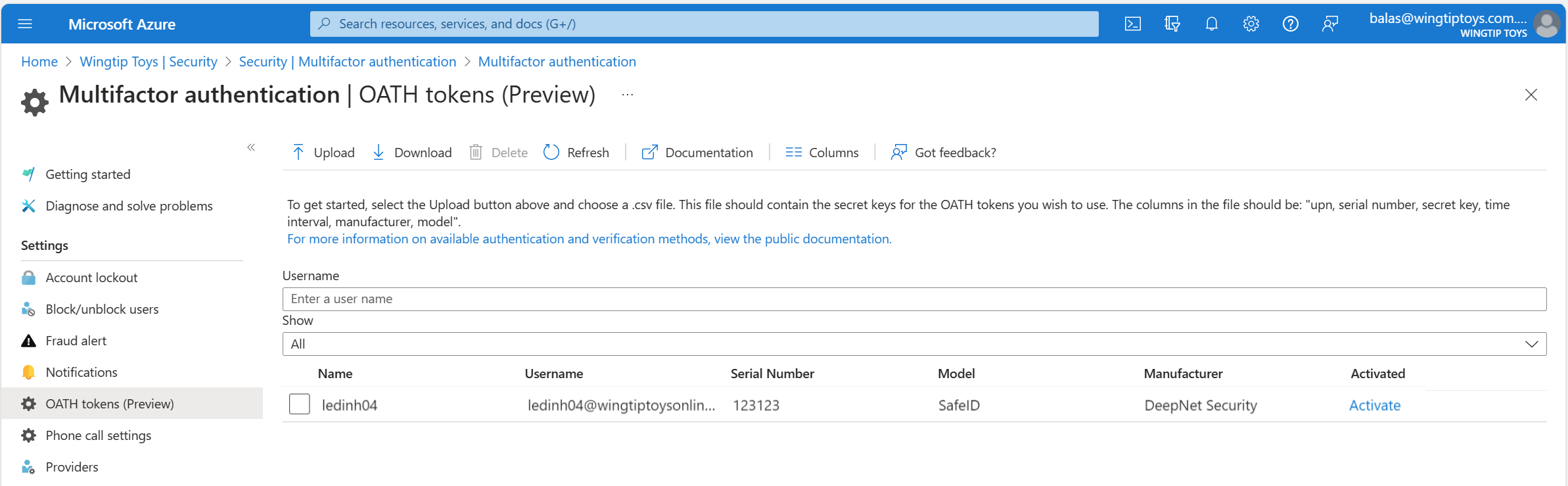

Tokens OATH

O Microsoft Entra ID dá suporte ao uso de tokens OATH-TOTP SHA-1 que atualizam códigos a cada 30 ou 60 segundos. Você pode comprar esses tokens do fornecedor de sua escolha.

Os tokens de hardware OATH TOTP normalmente vêm com uma chave secreta ou semente previamente programada no token. Você precisa inserir essas chaves no Microsoft Entra ID, conforme descrito nas etapas a seguir. As chaves secretas são limitadas a 128 caracteres, o que pode não ser compatível com todos os tokens. A chave secreta pode conter apenas os caracteres a-z ou A-Z e dígitos de 1 a 7. Ela precisa ser codificada em Base32.

Os tokens de hardware OATH TOTP programáveis que podem ser propagados também podem ser configurados com o Microsoft Entra ID no fluxo de instalação do token de software.

Os tokens de hardware OATH agora são compatíveis como parte de uma versão prévia pública. Para saber mais sobre versões prévias, consulte os Termos de Uso Complementares para Visualizações do Microsoft Azure.

Depois de adquirir tokens, você precisará carregá-los em um formato de arquivo CSV (valores separados por vírgula). Inclua o UPN, o número de série, a chave secreta, o intervalo de tempo, o fabricante e o modelo, conforme mostrado neste exemplo:

upn,serial number,secret key,time interval,manufacturer,model

Helga@contoso.com,1234567,1234567abcdef1234567abcdef,60,Contoso,HardwareKey

Observação

Lembre-se de incluir a linha de cabeçalho no arquivo CSV.

Faça login no centro de administração do Microsoft Entra como um Administrador Global, vá para Proteção>Autenticação multifator>tokens OATH e carregue o arquivo CSV.

Dependendo do tamanho do arquivo CSV, isso pode levar alguns minutos para ser processado. Selecione Atualizar para obter o status. Se houver erros no arquivo, baixe um arquivo CSV com a lista deles. Os nomes dos campos do arquivo CSV baixado são diferentes daqueles da versão carregada.

Depois que todos os erros são resolvidos, o administrador pode ativar cada chave selecionando Ativar para o token e inserindo o OTP exibido no token.

Os usuários podem ter uma combinação de até cinco tokens de hardware OATH ou aplicativos autenticadores, como o aplicativo Microsoft Authenticator, configurados para uso a qualquer momento.

Importante

Atribua cada token a apenas um único usuário. No futuro, o suporte para a atribuição de um único token a vários usuários será interrompido para evitar um risco de segurança.

Configurações de chamada telefônica

Se os usuários receberem chamadas telefônicas para prompts da MFA, você poderá configurar a experiência, como a ID do chamador ou a saudação de voz que eles escutarão.

Nos Estados Unidos, se você não tiver configurado a ID de chamadas de MFA, as chamadas de voz da Microsoft serão provenientes dos números a seguir. Os usuários com filtros de spam devem excluir estes números.

Número padrão: +1 (855) 330-8653

A tabela a seguir lista mais números para diferentes países.

| País/Região | Números |

|---|---|

| Áustria | +43 6703062076 |

| Bangladesh | +880 9604606026 |

| Croácia | +385 15507766 |

| Equador | +593 964256042 |

| Estônia | +372 6712726 |

| França | +33 744081468 |

| Gana | +233 308250245 |

| Grécia | +30 2119902739 |

| Guatemala | +502 23055056 |

| RAE de Hong Kong | +852 25716964 |

| Índia | +91 3371568300, +91 1205089400, +91 4471566601, +91 2271897557, +91 1203524400, +91 3335105700, +91 2235544120, +91 4435279600 |

| Jordan | +962 797639442 |

| Quênia | +254 709605276 |

| Países Baixos | +31 202490048 |

| Nigéria | +234 7080627886 |

| Paquistão | +92 4232618686 |

| Polônia | +48 699740036 |

| Arábia Saudita | +966 115122726 |

| África do Sul | +27 872405062 |

| Espanha | +34 913305144 |

| Sri Lanka | +94 117750440 |

| Suécia | +46 701924176 |

| Taiwan | +886 277515260 |

| Turquia | +90 8505404893 |

| Ucrânia | +380 443332393 |

| Emirados Árabes Unidos | +971 44015046 |

| Vietnã | +84 2039990161 |

Observação

Quando as chamadas da autenticação multifator do Microsoft Entra são feitas por meio de rede telefônica pública, às vezes, elas são roteadas por uma operadora que não é compatível com a ID de Chamadas. Sendo assim, a ID de Chamadas não é garantida, mesmo que a autenticação multifator do Microsoft Entra sempre a envie. Isso se aplica a chamadas telefônicas e mensagens de texto fornecidas pela autenticação multifator do Microsoft Entra. Se você precisar validar que uma mensagem de texto seja proveniente da autenticação multifator do Microsoft Entra, consulte Quais códigos curtos de são usados para enviar mensagens?.

Para configurar o próprio número de ID de Chamadas, conclua as seguintes etapas:

- Acesse Proteção>Autenticação multifator>Configurações de chamada telefônica.

- Defina o número da ID do chamador da MFA como o número que deseja que os usuários vejam no telefone. São permitidos apenas números baseado nos EUA.

- Selecione Salvar.

Observação

Quando as chamadas da autenticação multifator do Microsoft Entra são feitas por meio de rede telefônica pública, às vezes, elas são roteadas por uma operadora que não é compatível com a ID de Chamadas. Sendo assim, a ID de Chamadas não é garantida, mesmo que a autenticação multifator do Microsoft Entra sempre a envie. Isso se aplica a chamadas telefônicas e mensagens de texto fornecidas pela autenticação multifator do Microsoft Entra. Se você precisar validar que uma mensagem de texto seja proveniente da autenticação multifator do Microsoft Entra, consulte Quais códigos curtos de são usados para enviar mensagens?.

Mensagens de voz personalizadas

Você pode usar suas próprias gravações ou saudações para autenticação multifator do Microsoft Entra. Essas mensagens podem ser usadas além das gravações padrão da Microsoft ou para substituí-las.

Antes de começar, esteja ciente das seguintes restrições:

- Os formatos de arquivo compatíveis são .wav e .mp3.

- O limite de tamanho de arquivo é de 1 MB.

- As mensagens de autenticação devem ter menos de 20 segundos. As mensagens que têm mais de 20 segundos podem causar falha na verificação. Se o usuário não responder antes que a mensagem termine, a verificação atingirá o tempo limite.

Comportamento de idioma de mensagem personalizada

Quando uma mensagem de voz personalizada é reproduzida para o usuário, o idioma da mensagem depende dos seguintes fatores:

- O idioma do usuário.

- O idioma detectado pelo navegador do usuário.

- Outros cenários de autenticação podem se comportar de maneira diferente.

- O idioma de quaisquer mensagens personalizadas disponíveis.

- Esse idioma é escolhido pelo administrador quando uma mensagem personalizada é adicionada.

Por exemplo, se houver apenas uma mensagem personalizada e ela estiver em alemão:

- Um usuário que se autentica em alemão ouvirá a mensagem personalizada em alemão.

- Um usuário que se autentica em inglês ouvirá a mensagem em inglês padrão.

Padrões de mensagem de voz personalizada

Você pode usar os scripts de exemplo a seguir para criar suas mensagens personalizadas. Essas frases serão os padrões se você não configurar mensagens personalizadas próprias.

| Nome da mensagem | Script |

|---|---|

| Autenticação bem-sucedida | As suas credenciais foram verificadas com êxito. Até logo. |

| Prompt de ramal | Obrigado por usar o sistema de verificação de credenciais da Microsoft. Pressione a tecla jogo da velha para continuar. |

| Confirmação de fraude | Um alerta de fraude foi enviado. Para desbloquear sua conta, entre em contato com o suporte técnico de TI da sua empresa. |

| Saudação de fraude (padrão) | Obrigado por usar o sistema de verificação de credenciais da Microsoft. Pressione a tecla # para concluir sua verificação. Se você não iniciou essa verificação, alguém pode estar tentando acessar sua conta. Pressione 0 # para enviar um alerta de fraude. Isso avisará a equipe de TI da sua empresa para bloquear novas tentativas de verificação. |

| Denúncia de fraude | Um alerta de fraude foi enviado. Para desbloquear sua conta, entre em contato com o suporte técnico de TI da sua empresa. |

| Ativação | Agradecemos por usar o sistema de verificação de entrada da Microsoft. Pressione a tecla # para concluir sua verificação. |

| Repetição de autenticação negada | Verificação negada. |

| Repetição (padrão) | Agradecemos por usar o sistema de verificação de entrada da Microsoft. Pressione a tecla # para concluir sua verificação. |

| Saudação (padrão) | Agradecemos por usar o sistema de verificação de entrada da Microsoft. Pressione a tecla # para concluir sua verificação. |

| Saudação (PIN) | Obrigado por usar o sistema de verificação de credenciais da Microsoft. Insira seu PIN seguido pela tecla # para concluir a verificação. |

| Saudação de fraude (PIN) | Obrigado por usar o sistema de verificação de credenciais da Microsoft. Insira seu PIN seguido pela tecla # para concluir a verificação. Se você não iniciou essa verificação, alguém pode estar tentando acessar sua conta. Pressione 0 # para enviar um alerta de fraude. Isso avisará a equipe de TI da sua empresa para bloquear novas tentativas de verificação. |

| Repetição (PIN) | Obrigado por usar o sistema de verificação de credenciais da Microsoft. Insira seu PIN seguido pela tecla # para concluir a verificação. |

| Prompt de ramal após os dígitos | Se já estiver nesse ramal, pressione a tecla # para continuar. |

| Autenticação negada | Desculpe, não é possível fazer a conexão no momento. Tente novamente mais tarde. |

| Saudação de ativação (padrão) | Agradecemos por usar o sistema de verificação de entrada da Microsoft. Pressione a tecla # para concluir sua verificação. |

| Repetição de ativação (padrão) | Agradecemos por usar o sistema de verificação de entrada da Microsoft. Pressione a tecla # para concluir sua verificação. |

| Saudação de ativação (PIN) | Obrigado por usar o sistema de verificação de credenciais da Microsoft. Insira seu PIN seguido pela tecla # para concluir a verificação. |

| Prompt de ramal antes dos dígitos | Obrigado por usar o sistema de verificação de credenciais da Microsoft. Transfira esta chamada para a extensão <extensão>. |

Configurar uma mensagem personalizada

Para usar as próprias mensagens personalizadas, conclua as seguintes etapas:

- Acesse Proteção>Autenticação multifator>Configurações de chamada telefônica.

- Selecione Adicionar saudação.

- Escolha o Tipo de saudação, como Saudação (padrão) ou Autenticação bem-sucedida.

- Selecione o Idioma. Confira a seção anterior sobre o comportamento do idioma de mensagem personalizada.

- Procure e selecione um arquivo de som .mp3 ou .wav para carregar.

- Selecione Adicionar e, em seguida, Salvar.

Configurações de serviço MFA

Configurações para senhas de aplicativo, IPs confiáveis, opções de verificação e memorização da autenticação multifator em dispositivos confiáveis estão disponíveis nas configurações do serviço. Este é um portal herdado.

Você pode acessar as configurações de serviço no Centro de administração do Microsoft Entra acessando Proteção>Autenticação multifator>Introdução>Configurar>Configurações adicionais de MFA baseadas em nuvem. Uma janela ou uma guia é aberta com opções de configurações do serviço adicionais.

IPs confiáveis

O recurso IPs confiáveis da autenticação multifator do Microsoft Entra ignora os prompts de autenticação multifator aos usuários que entram por meio de um intervalo de endereços IP definido. Você pode definir intervalos de IP confiáveis para os ambientes locais. Quando os usuários estão em uma dessas localizações, não há um prompt da autenticação multifator do Microsoft Entra. O recurso de IPs confiáveis requer a edição P1 do Microsoft Entra ID.

Observação

Os IPs confiáveis poderão incluir intervalos de IP privados somente quando você usar o servidor MFA. Para a autenticação multifator do Microsoft Entra baseada em nuvem, você pode usar apenas intervalos de endereços IP públicos.

Só há suporte para os intervalos de IPv6 na interface Localizações nomeadas (versão prévia).

Se a sua organização usar a extensão NPS para fornecer a MFA aos aplicativos locais, o endereço IP de origem sempre parecerá ser o servidor NPS no qual a tentativa de autenticação flui.

| Tipo de locatário do Microsoft Entra | Opções do recurso IP confiável |

|---|---|

| Gerenciado | Intervalos específicos de endereços IP: os administradores especificam um intervalo de endereços IP que pode ignorar autenticações multifator de usuários que entram pela intranet da empresa. Podem ser configurados no máximo 50 intervalos de IP confiáveis. |

| Federado | Todos os Usuários Federados: todos os usuários federados que se conectam internamente na organização podem ignorar autenticações multifator. Os usuários ignoram as verificações usando uma declaração emitida pelo AD FS (Serviços de Federação do Active Directory). Intervalos específicos de endereços IP: os administradores especificam um intervalo de endereços IP que pode ignorar a autenticação multifator de usuários que entram pela intranet da empresa. |

O bypass de IP confiável funciona somente na intranet da empresa. Se você selecionar a opção Todos os Usuários Federados e um usuário se conectar de fora da intranet da empresa, ele deverá se autenticar usando a autenticação multifator. O processo será o mesmo, ainda que o usuário apresente uma declaração do AD FS.

Observação

Se as políticas de Acesso Condicional e MFA por usuário estiverem configuradas no locatário, você precisará adicionar IPs confiáveis à política de Acesso Condicional e atualizar as configurações do serviço de MFA.

Experiência do usuário na rede corporativa

Quando o recurso de IPs confiáveis for desabilitado, a autenticação multifator será necessária para fluxos do navegador. As senhas de aplicativo são necessárias para aplicativos cliente sofisticados mais antigos.

Quando forem usados IPs confiáveis, a autenticação multifator não será necessária para fluxos de navegador. As senhas de aplicativo não são necessárias para aplicativos de cliente sofisticados mais antigos se o usuário não criou uma senha de aplicativo. Depois que uma senha de aplicativo estiver em uso, a senha será necessária.

Experiência do usuário fora da rede corporativa

Independentemente de os IPs confiáveis serem definidos, a autenticação multifator é necessária em fluxos de navegador. As senhas de aplicativo são necessárias para aplicativos cliente sofisticados mais antigos.

Habilitar locais nomeados usando o acesso condicional

Você pode usar regras de acesso condicional para definir localizações nomeadas usando as seguintes etapas:

- Entre no centro de administração do Microsoft Entra como pelo menos Administrador de acesso condicional.

- Navegue até Proteção>Acesso condicional>Localizações nomeadas.

- Selecione Novo local.

- Insira um nome para o local.

- Selecione Marcar como local confiável.

- Insira o intervalo de IP para o ambiente na notação CIDR. Por exemplo, 40.77.182.32/27.

- Selecione Criar.

Habilitar o recurso de IPs confiáveis usando o acesso condicional

Para habilitar os IPs confiáveis usando políticas de acesso condicional, conclua as seguintes etapas:

Entre no centro de administração do Microsoft Entra como pelo menos Administrador de acesso condicional.

Navegue até Proteção>Acesso condicional>Localizações nomeadas.

Selecione Configurar IPs confiáveis de MFA.

Na página Configurações do Serviço, em IPs Confiáveis, escolha uma destas opções:

Para solicitações de usuários federados provenientes da minha intranet: para escolher essa opção, marque a caixa de seleção. Todos os usuários federados que se conectam da rede corporativa ignoram autenticações multifator usando uma declaração emitida pelo AD FS. Verifique se o AD FS tem uma regra para adicionar a declaração de intranet ao tráfego apropriado. Se a regra não existir, crie a seguinte regra no AD FS:

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);Observação

A opção Ignorar autenticação multifator para solicitações de usuários federados em minha intranet afetará a avaliação do Acesso Condicional para locais. Qualquer solicitação com a declaração insidecorporatenetwork será tratada como proveniente de um local confiável se essa opção estiver selecionada.

Para solicitações de um intervalo específico de IPs públicos: para escolher essa opção, insira os endereços IP na caixa de texto, na notação CIDR.

- Para os endereços IP que estão no intervalo xxx.xxx.xxx.1 a xxx.xxx.xxx.254, use uma notação como xxx.xxx.xxx.0/24.

- Para um endereço IP individual, use uma notação como xxx.xxx.xxx.xxx/32.

- Você pode inserir até 50 intervalos de endereço IP. Os usuários que entram por meio desses endereços IP ignoram autenticações multifator.

Selecione Salvar.

Habilitar o recurso de IPs confiáveis usando as configurações do serviço

Caso não deseje usar políticas de acesso condicional para habilitar IPs confiáveis, defina as configurações do serviço para a autenticação multifator do Microsoft Entra usando as seguintes etapas:

Entre no Centro de administração do Microsoft Entra como, no mínimo, um Administrador de Política de Autenticação.

Navegue até Proteção>Autenticação multifator>Configurações adicionais de MFA baseadas em nuvem.

Na página Configurações de serviço em IPs confiáveis, escolha uma ou ambas as seguintes opções:

Para solicitações de usuários federados na minha intranet: para escolher essa opção, marque a caixa de seleção. Todos os usuários federados que se conectam da rede corporativa ignoram a autenticação multifator usando uma declaração emitida pelo AD FS. Verifique se o AD FS tem uma regra para adicionar a declaração de intranet ao tráfego apropriado. Se a regra não existir, crie a seguinte regra no AD FS:

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);Para solicitações de um intervalo especificado de sub-redes de endereço IP: para escolher essa opção, insira os endereços IP na caixa de texto, na notação CIDR.

- Para os endereços IP que estão no intervalo xxx.xxx.xxx.1 a xxx.xxx.xxx.254, use uma notação como xxx.xxx.xxx.0/24.

- Para um endereço IP individual, use uma notação como xxx.xxx.xxx.xxx/32.

- Você pode inserir até 50 intervalos de endereço IP. Os usuários que entram por meio desses endereços IP ignoram autenticações multifator.

Selecione Salvar.

Métodos de verificação

Você pode escolher os métodos de verificação que estarão disponíveis para os usuários no portal de configurações do serviço. Quando os usuários registram as respectivas contas para a autenticação multifator do Microsoft Entra, eles escolhem o método de verificação preferencial nas opções que você habilitou. As diretrizes para o processo de registro são fornecidas em Configurar minha conta para autenticação multifator.

Os seguintes métodos de verificação estão disponíveis:

| Método | Descrição |

|---|---|

| Ligue para o telefone | Faz uma chamada de voz automatizada para o usuário. O usuário responde à chamada e pressiona # no telefone para autenticação. O número de telefone não é sincronizado com o Active Directory local. |

| Mensagem de texto para telefone | Envia para o usuário uma mensagem de texto que contém um código de verificação. É solicitado que o usuário digite o código de verificação na interface de acesso. Esse processo é chamado de SMS unidirecional. SMS bidirecional significa que o usuário deve retornar um determinado código por SMS. O SMS bidirecional foi preterido e não terá compatibilidade depois de 14 de novembro de 2018. Os administradores devem habilitar outro método para os usuários que já usaram o SMS bidirecional. |

| Notificação pelo aplicativo móvel | Envia uma notificação por push para o telefone do usuário ou para o dispositivo registrado. O usuário vê a notificação e seleciona Verificar para concluir a verificação. O aplicativo Microsoft Authenticator está disponível para Windows Phone, Android e iOS. |

| O código de verificação do aplicativo móvel ou token de hardware | O aplicativo Microsoft Authenticator gera um novo código de verificação OATH a cada 30 segundos. O usuário digita o código de verificação na interface de entrada. O aplicativo Microsoft Authenticator está disponível para Windows Phone, Android e iOS. |

Para obter mais informações, confira Quais métodos de autenticação e verificação estão disponíveis no Microsoft Entra ID?

Habilitar e desabilitar métodos de verificação

Para habilitar ou desabilitar os métodos de verificação, conclua as seguintes etapas:

- Entre no Centro de administração do Microsoft Entra como, no mínimo, um Administrador de Política de Autenticação.

- Navegue até Identidade>Usuários.

- Selecione MFA por usuário.

- Em Autenticação multifator na parte superior da página, selecione Configurações de serviço.

- Na página Configurações de serviço, em Opções de verificação, marque ou desmarque as caixas de seleção apropriadas.

- Selecione Salvar.

Lembrar a autenticação multifator

O recurso Lembrar a autenticação multifator permite que os usuários ignorem as verificações posteriores por um número de dias especificado, depois de entrarem com êxito em um dispositivo usando a MFA. Para aumentar a usabilidade e minimizar o número de vezes que um usuário precisa executar a MFA em um dispositivo especificado, selecione uma duração de 90 dias ou mais.

Importante

Se uma conta ou um dispositivo for comprometido, o recurso Lembrar a MFA em dispositivos confiáveis poderá afetar a segurança. Se uma conta corporativa for comprometida ou um dispositivo confiável for perdido, você deverá Revogar sessões MFA.

A ação Revogar revoga o status confiável de todos os dispositivos, e o usuário precisa executar a autenticação multifator novamente. Você também pode instruir os usuários a restaurar o status original da MFA em dispositivos próprios, conforme indicado em Gerenciar suas configurações para a autenticação multifator.

Como o recurso funciona

O recurso Lembrar a autenticação multifator define um cookie persistente no navegador quando um usuário seleciona a opção Não perguntar novamente durante X dias ao entrar. O usuário não é solicitado novamente para MFA nesse navegador até que o cookie expire. Se o usuário abrir outro navegador no mesmo dispositivo ou limpar os cookies, ele precisará fazer a verificação novamente.

A opção Não perguntar novamente durante X dias não é mostrada em aplicativos sem navegador, independentemente de o aplicativo dar suporte à autenticação moderna. Esses aplicativos usam tokens de atualização que fornecem novos tokens de acesso a cada hora. Quando um token de atualização é validado, o Microsoft Entra verifica se a última autenticação multifator ocorreu dentro do número especificado de dias.

O recurso reduz o número de autenticações em aplicativos Web, que normalmente solicitam todas as vezes. O recurso poderá aumentar o número de autenticações para clientes de autenticação modernos que normalmente são solicitadas a cada 180 dias, se uma duração menor for configurada. Ele também pode aumentar o número de autenticações quando combinado com as políticas de acesso condicional.

Importante

O recurso Lembrar a autenticação multifator não é compatível com o recurso Manter-me conectado do AD FS, quando os usuários executam a autenticação multifator para AD FS por meio do Servidor de MFA ou uma solução da autenticação multifator de terceiros.

Se os usuários selecionarem Manter-me conectado no AD FS e marcarem o dispositivo como confiável para MFA, o usuário não será verificado automaticamente após o número de dias da opção Lembrar a autenticação multifator expirar. O Microsoft Entra ID solicita uma nova autenticação multifator, mas o AD FS retorna um token com a declaração e a data da MFA original, em vez de executar novamente a autenticação multifator. Essa reação dá início a um loop de verificação entre o Microsoft Entra ID e o AD FS.

O recurso Lembrar a autenticação multifator não é compatível com os usuários B2B e não será visível para os usuários B2B quando eles entrarem nos locatários convidados.

O recurso lembrar autenticação multifator não é compatível com o controle de Acesso Condicional de frequência de entrada. Para saber mais, consulte Configurar o gerenciamento da sessão de autenticação com Acesso condicional.

Lembrar a autenticação multifator

Para habilitar e configurar a opção para permitir que os usuários lembrem o status da MFA e ignorem os prompts, conclua as seguintes etapas:

- Entre no Centro de administração do Microsoft Entra como, no mínimo, um Administrador de Política de Autenticação.

- Navegue até Identidade>Usuários.

- Selecione MFA por usuário.

- Em Autenticação multifator na parte superior da página, selecione configurações de serviço.

- Na página Configurações do serviço, em Lembrar a autenticação multifator, selecione Permitir que os usuários lembrem a autenticação multifator em dispositivos confiáveis.

- Defina o número de dias necessários para permitir que os dispositivos confiáveis ignorem autenticações multifator. Para obter a melhor experiência do usuário, estenda a duração para 90 ou mais dias.

- Clique em Salvar.

Marcar um dispositivo como confiável

Depois de habilitar o recurso Lembrar a autenticação multifator, os usuários poderão marcar um dispositivo como confiável ao entrarem e selecionarem Não perguntar novamente.

Próximas etapas

Para saber mais, consulte Quais métodos de autenticação e verificação estão disponíveis no Microsoft Entra ID?