Usar o Microsoft Entra ID Governance para fazer uma revisão e a remoção de usuários externos que não têm mais acesso a recursos

Este artigo descreve recursos e métodos que permitem identificar e selecionar identidades externas para que você possa analisá-las e removê-las do Microsoft Entra ID caso não sejam mais necessárias. A nuvem facilita ainda mais a colaboração com usuários internos ou externos. Adotando o Office 365, as organizações começam a ver a proliferação de identidades externas (incluindo convidados), pois os usuários trabalham juntos em dados, documentos ou workspaces digitais, como o Teams. Elas precisam encontrar o equilíbrio, permitindo a colaboração e atendendo aos requisitos de segurança e governança. Parte desses esforços deve incluir a avaliação e limpeza de usuários externos, que foram convidados para colaboração em seu locatário, provenientes de organizações parceiras e removê-los do Microsoft Entra ID quando não forem mais necessários.

Observação

É necessária uma licença válida do Microsoft Entra ID P2 ou Microsoft Entra ID Governance, Enterprise Mobility + Security E5 paga ou de avaliação para usar as revisões de acesso do Microsoft Entra. Para obter mais informações, consulte Edições do Microsoft Entra.

Por que fazer uma revisão dos usuários de organizações externas no seu locatário?

Na maioria das organizações, os usuários finais iniciam o processo de convidar parceiros de negócios e fornecedores para colaboração. A necessidade de colaboração estimula as organizações a fornecer aos proprietários de recursos e aos usuários finais uma forma de avaliar e atestar usuários externos regularmente. Geralmente, o processo de integração de novos parceiros de colaboração é planejado e contabilizado, mas com muitas colaborações sem uma data de término clara, nem sempre fica óbvio quando um usuário não precisa mais ter acesso. Além disso, o gerenciamento do ciclo de vida de identidades orienta as empresas a manter o Microsoft Entra ID limpo e remover usuários que não precisam mais ter acesso aos recursos da organização. Manter apenas as referências de identidade relevantes para parceiros e fornecedores no diretório ajuda a reduzir o risco de os funcionários selecionarem e permitirem inadvertidamente o acesso a usuários externos que deveriam ter sido removidos. Este documento descreve várias opções que abrangem desde sugestões proativas recomendadas a atividades reativas e de limpeza para controlar as identidades externas.

Usar o gerenciamento de direitos para permitir e revogar o acesso

Os recursos de gerenciamento de direitos permitem o ciclo de vida automatizado de identidades externas com acesso aos recursos. Ao estabelecer processos e procedimentos para gerenciar o acesso por meio do gerenciamento de direitos e publicar recursos por meio de pacotes de acesso, manter o controle do acesso de usuários externos aos recursos torna-se um problema muito menos complicado de ser resolvido. Ao gerenciar o acesso por meio de Pacotes de Acesso de Gerenciamento de Direitos no Microsoft Entra ID, sua organização poderá definir e gerenciar centralmente o acesso para seus usuários, bem como para usuários de organizações parceiras. O gerenciamento de direitos usa aprovações e atribuições de pacotes de acesso para controlar em que locais os usuários externos solicitaram e receberam acesso. Caso um usuário externo perca todas as atribuições, o gerenciamento de direitos pode removê-lo automaticamente do locatário.

Encontrar convidados que não foram convidados por meio do gerenciamento de direitos

Quando os funcionários têm autorização de colaborar com usuários externos, eles podem convidar qualquer número de usuários de fora da sua organização. Procurar e agrupar parceiros externos em grupos dinâmicos alinhados à empresa e revisá-los pode não ser viável, pois pode haver muitas empresas individuais diferentes para revisar, ou pode não haver proprietário ou patrocinador responsável pela organização. A Microsoft fornece um exemplo de script do PowerShell que pode ajudar você a analisar o uso de identidades externas em um locatário. O script enumera as identidades externas e as categoriza. O script pode ajudar você a identificar e limpar identidades externas que possam não ser mais necessárias. Como parte da saída do script, o exemplo de script dá suporte à criação automatizada de grupos de segurança que contêm os parceiros externos sem grupo identificados, para análise e uso posteriores com as revisões de acesso do Microsoft Entra. Uma implantação disso está disponível no GitHub. Depois que o script termina de ser executado, ele gera um arquivo de saída HTML que descreve as identidades externas que:

- Não têm mais nenhuma associação a um grupo no locatário

- Têm uma atribuição em uma função privilegiada no locatário

- Têm uma atribuição em um aplicativo no locatário

A saída também inclui os domínios individuais para cada uma dessas identidades externas.

Observação

O script referenciado acima é uma amostra de script que verifica a associação a um grupo, as atribuições de função e as atribuições de aplicativo no Microsoft Entra ID. Pode haver outras atribuições em aplicativos que os usuários externos receberam fora do Microsoft Entra ID, como o SharePoint (atribuição de associação direta), o Azure RBAC ou o Azure DevOps.

Examinar os recursos usados pelas identidades externas

Se você tiver identidades externas que usam recursos como o Teams ou outros aplicativos que ainda não são controlados pelo Gerenciamento de Direitos, o ideal será revisar o acesso a esses recursos regularmente também. As Revisões de Acesso do Microsoft Entra fornecem a capacidade de fazer uma revisão do acesso de identidades externas, permitindo que o proprietário do recurso, as próprias identidades externas ou outra pessoa delegada em que você confie atestem se o acesso contínuo é necessário. As revisões de acesso são direcionadas a um recurso e criam uma atividade de revisão com escopo definido para Qualquer pessoa que tenha acesso ao recurso ou Somente aos usuários convidados. O revisor então visualiza a lista resultante de usuários que precisa revisar - seja todos os usuários, incluindo os funcionários da sua organização ou apenas identidades externas.

O estabelecimento de uma cultura de revisão controlada pelo proprietário do recurso ajuda a controlar o acesso de identidades externas. Os proprietários de recursos, responsáveis pelo acesso, pela disponibilidade e pelas segurança das informações em posse, são, na maioria dos casos, o melhor público-alvo para orientar as decisões sobre o acesso aos recursos e estão mais próximos dos usuários que os acessam do que a TI central ou um responsável que gerencia muitas externas.

Criar revisões de acesso para identidades externas

Os usuários que não tiverem mais acesso a nenhum recurso no seu locatário poderão ser removidos se eles não trabalharem mais na sua organização. Antes de bloquear e excluir essas identidades externas, convém entrar em contato com esses usuários externos e verificar se você não esqueceu um projeto ou acesso permanente de que eles ainda precisam. Ao criar um grupo que contém todas as identidades externas como membros que você descobrir que não têm acesso a nenhum recurso no seu locatário, você poderá usar as revisões de acesso para que todos os externos atestem se ainda precisam ou têm acesso ou se ainda precisarão ter acesso no futuro. Como parte da revisão, o criador da revisão nas revisões de acesso pode usar a função Exigir motivo sob aprovação para exigir que os usuários externos forneçam uma justificativa para o acesso contínuo, por meio do qual você possa aprender em que local e como eles ainda precisam ter acesso no seu locatário. Além disso, você pode habilitar a configuração Conteúdo adicional para o recurso de email do revisor, para que os usuários saibam que perderão o acesso se não responderem e, caso ainda precisem de acesso, será necessária uma justificativa. Se você quiser continuar e permitir que as revisões de acesso desabilitem e excluam identidades externas, caso eles não respondam ou forneçam um motivo válido para o acesso contínuo, use a opção Desabilitar e excluir, conforme descrito na próxima seção.

Para criar uma Revisão de Acesso para identidades externas, siga estas etapas:

Entre no centro de administração do Microsoft Entra como, no mínimo, Administrador de Governança de Identidade.

Navegue atéIdentidade>Grupos>Todos os grupos.

Pesquise o grupo que contém membros que são identidades externas e não têm acesso aos recursos em seu locatário e anote esse grupo. Para automatizar a criação de um grupo com membros que se adaptem a esses critérios, confira: Coletar informações sobre a proliferação de identidade externa.

Navegue até Governança de identidade>Revisões de Acesso.

Selecione + Nova revisão de acesso.

Selecione Equipes + Grupos e selecione o grupo que você anotou anteriormente que contém as identidades externas para definir o Escopo da revisão.

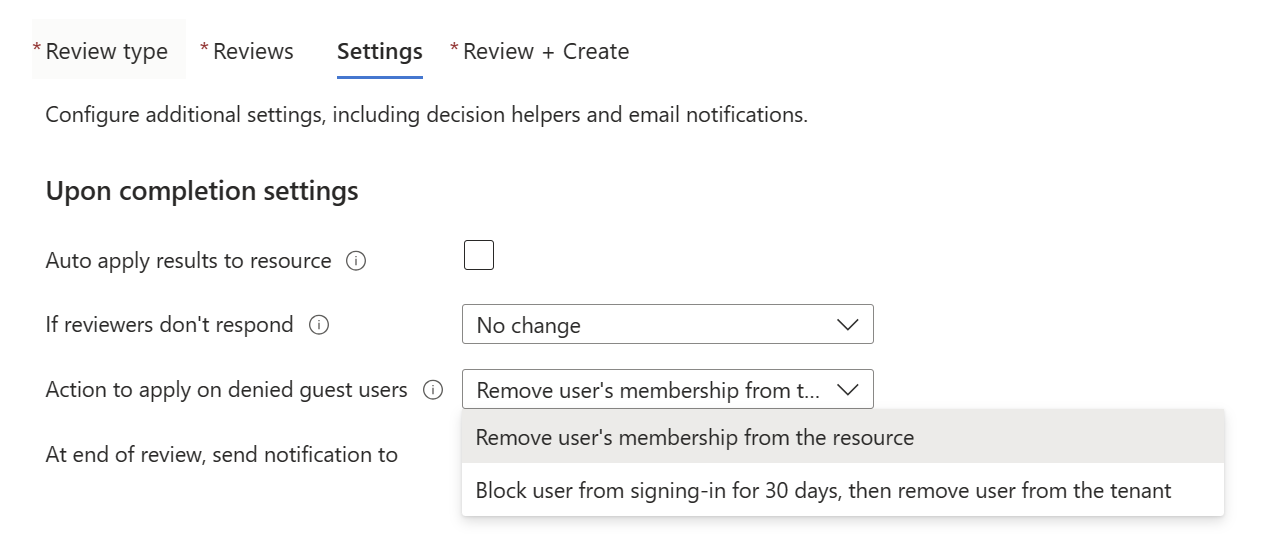

Na seção Configurações após a conclusão, você pode selecionar Bloquear a entrada dos usuários por 30 dias e remover o usuário do locatário na opção Ação a ser aplicada em usuários negados. Para obter mais informações, confira: Desabilitar e excluir identidades externas com revisões de acesso do Microsoft Entra.

Depois que a revisão de acesso for criada, o usuário convidado deverá certificar seu acesso antes que a revisão seja concluída. Isso é feito pelo convidado aprovando ou não aprovando seu acesso no portal Meus Acessos. Confira um guia passo a passo completo em Examinar o acesso a grupos e aplicativos em revisões de acesso.

Quando a revisão for concluída, a página Resultados mostrará uma visão geral da resposta fornecida por identidade externa. Você pode optar por aplicar os resultados automaticamente e permitir que as revisões de acesso desabilitem e excluam as identidades. Como alternativa, você pode examinar as respostas dadas e decidir se deseja remover o acesso de um usuário ou acompanhá-lo e obter informações adicionais antes de tomar uma decisão. Se alguns usuários ainda tiverem acesso a recursos que você ainda não revisou, você poderá usar a revisão como parte de sua descoberta e enriquecer seu próximo ciclo de revisão e atestado.

Confira um guia passo a passo detalhado em Criar uma revisão de acesso de grupos e aplicativos no Microsoft Entra ID.

Desabilitar e excluir identidades externas com as revisões de acesso do Microsoft Entra

Além da opção de remover identidades externas indesejadas de recursos como grupos ou aplicativos, as revisões de acesso do Microsoft Entra podem bloquear a entrada de identidades externas no seu locatário e excluí-las do seu locatário após 30 dias. Depois de selecionar Bloquear a entrada do usuário por 30 dias e, em seguida, remover o usuário do locatário, a revisão permanecerá no estado "aplicando" por 30 dias. Durante esse período, as configurações, os resultados, os revisores ou os logs de auditoria na revisão atual não poderão ser exibidos nem configurados.

Essa configuração permite que você identifique, bloqueie e exclua identidades externas do seu locatário do Microsoft Entra. As identidades externas que são examinadas e negadas do acesso contínuo pelo revisor serão bloqueadas e excluídas, independentemente do acesso a recursos ou da associação a um grupo que tenham. Essa configuração é mais útil como uma última etapa após validar que os usuários externos em revisão não possuem mais acesso a recursos e podem ser removidos com segurança de seu locatário, ou se você quiser garantir que eles sejam removidos, independentemente de seu acesso atual. O recurso “Desabilitar e excluir” bloqueia o usuário externo primeiro, removendo a capacidade de entrar no seu locatário e acessar recursos. O acesso ao recurso não é revogado nesse estágio e, caso você queira restabelecer o usuário externo, sua capacidade de fazer logon poderá ser reconfigurada. Sem qualquer ação adicional, uma identidade externa bloqueada será excluída do diretório após 30 dias, removendo a conta, bem como o acesso dela.