Instalar os agentes do Microsoft Entra Connect Health

Neste artigo, você aprende a instalar e configurar os agentes do Microsoft Entra Connect Health.

Saiba como baixar os agentes.

Observação

O Microsoft Entra Connect Health não está disponível na nuvem soberana da China.

Requisitos

A tabela a seguir lista os requisitos para uso do Microsoft Entra Connect Health:

| Requisito | Descrição |

|---|---|

| Você tem uma assinatura do Microsoft Entra ID P1 ou P2. | O Microsoft Entra Connect Health é um recurso do Microsoft Entra ID P1 ou P2. Para obter mais informações, consulte Inscrever-se para Microsoft Entra ID P1 ou P2. Para iniciar uma avaliação gratuita de 30 dias, confira Iniciar uma avaliação. |

| Você é um administrador global no Microsoft Entra ID. | Atualmente, somente contas de Administrador Global podem instalar e configurar agentes de integridade. Para obter mais informações, confira Gerenciar seu diretório do Microsoft Entra. Usando o RBAC do Azure (controle de acesso baseado em função do Azure), você pode permitir que outros usuários da sua organização acessem o Microsoft Entra Connect Health. Para obter mais informações, confira RBAC do Azure para Microsoft Entra Connect Health. Importante: use uma conta corporativa ou de estudante para instalar os agentes. Você não pode usar uma conta Microsoft para instalar os agentes. Para obter mais informações, confira Inscrever-se no Azure como uma organização. |

| O agente do Microsoft Entra Connect Health é instalado em cada servidor de destino. | Os agentes de integridade devem ser instalados e configurados nos servidores de destino para que possam receber dados e fornecer recursos de monitoramento e análise. Por exemplo, para obter dados da sua infraestrutura de Serviços de Federação do Active Directory (AD FS), você deve instalar o agente no servidor de AD FS e no servidor Proxy de Aplicativo Web. Da mesma forma, para obter dados da sua infraestrutura local dos Serviços de Domínio para AD, você deve instalar o agente nos controladores de domínio. |

| Os pontos de extremidade de serviço do Azure têm conectividade de saída. | Durante a instalação e o runtime, o agente requer conectividade com os pontos de extremidade de serviço do Microsoft Entra Connect Health. Se os firewalls bloquearem a conectividade de saída, adicione os pontos de extremidade de conectividade de saída à uma lista de permitidos. |

| A conectividade de saída é baseada em endereços IP. | Para obter informações sobre filtragem de firewall com base em endereços IP, confira intervalos de IP do Azure. |

| A inspeção de TLS para tráfego de saída foi filtrada ou desabilitada. | A etapa de registro do agente ou as operações de carregamento de dados podem falhar se houver inspeção de TLS ou encerramento do tráfego de saída na camada de rede. Para obter mais informações, confira Configurar inspeção do TLS. |

| As portas de firewall no servidor estão executando o agente. | O agente requer que as seguintes portas de firewall sejam abertas para que ele possa se comunicar com os pontos de extremidade de serviço do Microsoft Entra Connect Health: - Porta TCP 443 - Porta TCP 5671 A versão mais recente do agente não requer a porta 5671. Atualize para a versão mais recente para que apenas a porta 443 seja necessária. Para obter mais informações, confira Portas e protocolos necessários à identidade híbrida. |

| Se a segurança aprimorada do Internet Explorer estiver habilitada, permita sites especificados. | Se a segurança aprimorada do Internet Explorer estiver habilitada, permita os seguintes sites no servidor em que o agente está instalado: - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://login.windows.net - https://aadcdn.msftauth.net - O servidor de federação da sua organização que é de confiança para o Microsoft Entra ID (por exemplo, https://sts.contoso.com). Para obter mais informações, confira Como configurar o Internet Explorer. Se você tiver um proxy na sua rede, confira a nota que aparece ao final desta tabela. |

| O PowerShell versão 5.0 ou posterior está instalado. | O Windows Server 2016 inclui o PowerShell versão 5.0. |

Importante

O Windows Server Core não dá suporte à instalação do agente do Microsoft Entra Connect Health.

Observação

Se você tiver um ambiente altamente bloqueado e restrito, será necessário adicionar mais URLs do que as URLs que a tabela lista para a segurança aprimorada do Internet Explorer. Além disso, adicione as URLs listadas na tabela da próxima seção.

Novas versões do agente e da atualização automática

Se uma nova versão do agente de integridade for lançada, todos os agentes instalados existentes serão atualizados automaticamente.

Conectividade de saída para pontos de extremidade de serviço do Azure

Durante a instalação e o runtime, o agente precisa de conectividade com os pontos de extremidade de serviço do Microsoft Entra ID Connect Health. Se os firewalls bloquearem a conectividade de saída, verifique se as URLs da tabela a seguir não estão bloqueadas por padrão.

Não desabilite o monitoramento de segurança ou a inspeção dessas URLs. Em vez disso, permita essas ações assim como faria com outros tráfegos da Internet.

Essas URLs permitem a comunicação com os pontos de extremidade de serviço do Microsoft Entra Connect Health. Mais adiante neste artigo, você aprenderá a verificar a conectividade de saída usando Test-MicrosoftEntraConnectHealthConnectivity.

| Ambiente de domínio | Pontos de extremidade de serviço do Azure exigidos |

|---|---|

| Público geral | - *.blob.core.windows.net - *.aadconnecthealth.azure.com - **.servicebus.windows.net - Porta 5671 (Se 5671 estiver bloqueada, o agente voltará para 443, mas recomendamos que você use a porta 5671. Esse ponto de extremidade não é necessário na versão mais recente do agente.)- *.adhybridhealth.azure.com/- https://management.azure.com - https://policykeyservice.dc.ad.msft.net/ - https://login.windows.net - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Este ponto de extremidade é utilizado apenas para fins de descoberta durante o registo.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.net - http://www.microsoft.com - https://www.microsoft.com |

| Azure Government | - *.blob.core.usgovcloudapi.net - *.servicebus.usgovcloudapi.net - *.aadconnecthealth.microsoftazure.us - https://management.usgovcloudapi.net - https://policykeyservice.aadcdi.azure.us - https://login.microsoftonline.us - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Este ponto de extremidade é utilizado apenas para fins de descoberta durante o registo.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.us - http://www.microsoft.com - https://www.microsoft.com |

Baixar os agentes

Para baixar e instalar o agente do Microsoft Entra Connect Health:

- Verifique se você atende aos requisitos para instalar o Microsoft Entra Connect Health.

- Introdução ao uso do Microsoft Entra Connect Health para AD FS:

- Introdução ao uso do Microsoft Entra Connect Health para sincronização:

- Baixe e instale a versão mais recente do Microsoft Entra Connect. O agente de integridade para Sincronização será instalado como parte da instalação do Microsoft Entra Connect (versão 1.0.9125.0 ou superior).

- Comece a usar o Microsoft Entra Connect Health para Serviços de Domínio do AD:

Instalar o agente do AD FS

Para obter informações sobre como instalar e monitorar o AD FS com o agente do Microsoft Entra Connect Health, consulte Agentes do Microsoft Entra Connect Health para o AD FS.

Instalar o agente para sincronização

O agente do Microsoft Entra Connect Health para sincronização é instalado automaticamente na versão mais recente do Microsoft Entra Connect. Para usar o Microsoft Entra Connect para sincronização, baixe a versão mais recente do Microsoft Entra Connect e instale-a.

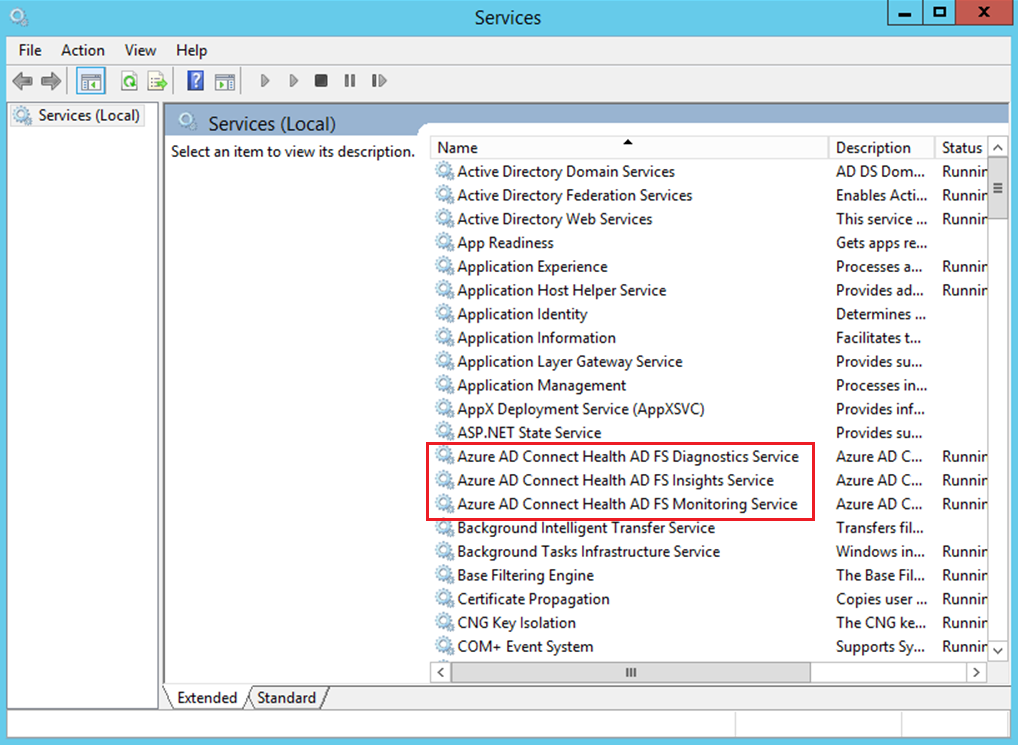

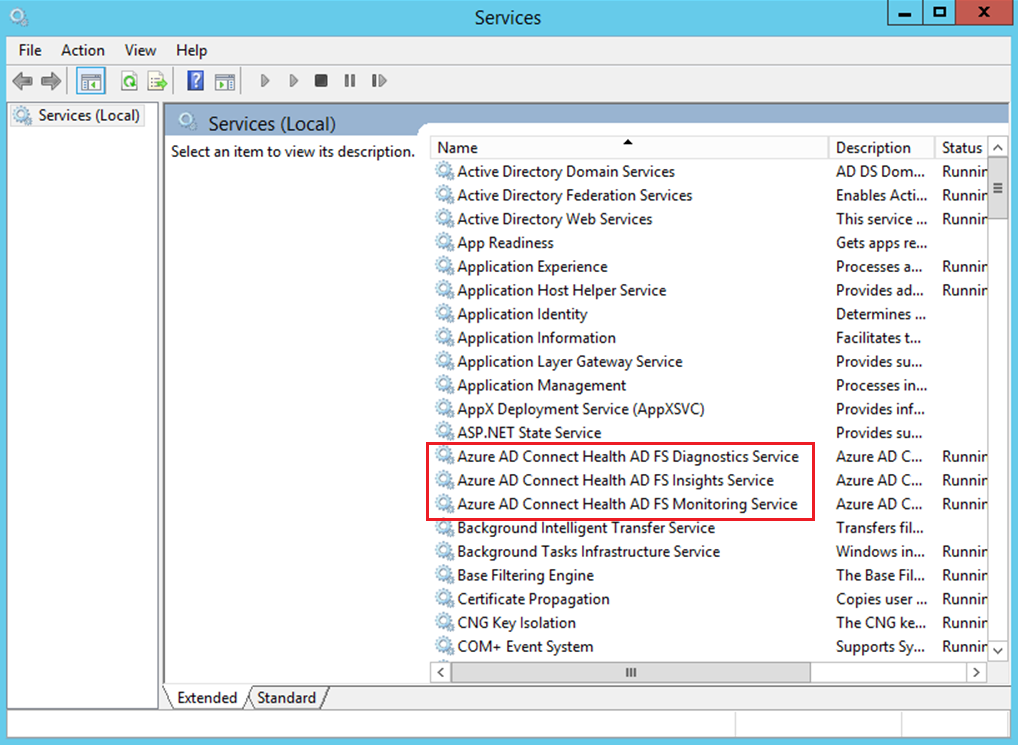

Para verificar se o agente foi instalado, procure os serviços a seguir no servidor. Se você tiver concluído a configuração, os serviços já deverão estar em execução. Caso contrário, os serviços ficarão parados até a conclusão da configuração.

- Atualizador do Agente do Microsoft Entra Connect

- Agente do Microsoft Entra Connect Health

Observação

Lembre-se de que você deve ter o Microsoft Entra ID P1 ou P2 para usar o Microsoft Entra Connect Health. Se você não tiver o Microsoft Entra P1 ou P2, não poderá concluir a configuração no Centro de Administração do Microsoft Entra. Para saber mais, confira os requisitos.

Registre manualmente o Microsoft Entra Connect Health para Sincronização

Se o registro do agente do Microsoft Entra Connect Health para sincronização falhar após a instalação bem-sucedida do Microsoft Entra ID Connect, você poderá usar o comando a seguir do PowerShell para registrar o agente manualmente.

Importante

Use esse comando do PowerShell somente se o registro do agente falhar após a instalação do Microsoft Entra Connect.

Registre manualmente o agente do Microsoft Entra Connect Health para Sincronização usando o comando do PowerShell a seguir. Os serviços do Microsoft Entra Connect Health não serão iniciados até que o agente seja registrado com êxito.

Register-MicrosoftEntraConnectHealthAgent -AttributeFiltering $true -StagingMode $false

O comando usa os seguintes parâmetros:

AttributeFiltering:$true(padrão) se o Microsoft Entra Connect não estiver sincronizando o conjunto de atributos padrão e tiver sido personalizado para usar um conjunto de atributos filtrados. Caso contrário, use$false.StagingMode:$false(padrão) se o servidor do Microsoft Entra Connect não estiver em modo de preparo. Se o servidor estiver configurado para estar em modo de preparo, use$true.

Quando for solicitado que faça a autenticação, use a mesma conta do Administrador Global (como admin@domain.onmicrosoft.com) usada para configurar o Microsoft Entra Connect.

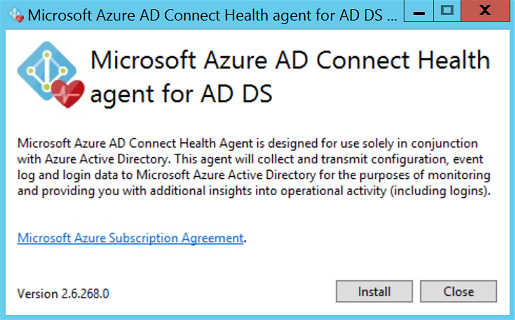

Instalar o agente dos Serviços do Domínio do AD

Para iniciar a instalação do agente, clique duas vezes no arquivo .exe que você baixou. Na primeira janela, selecione Instalar.

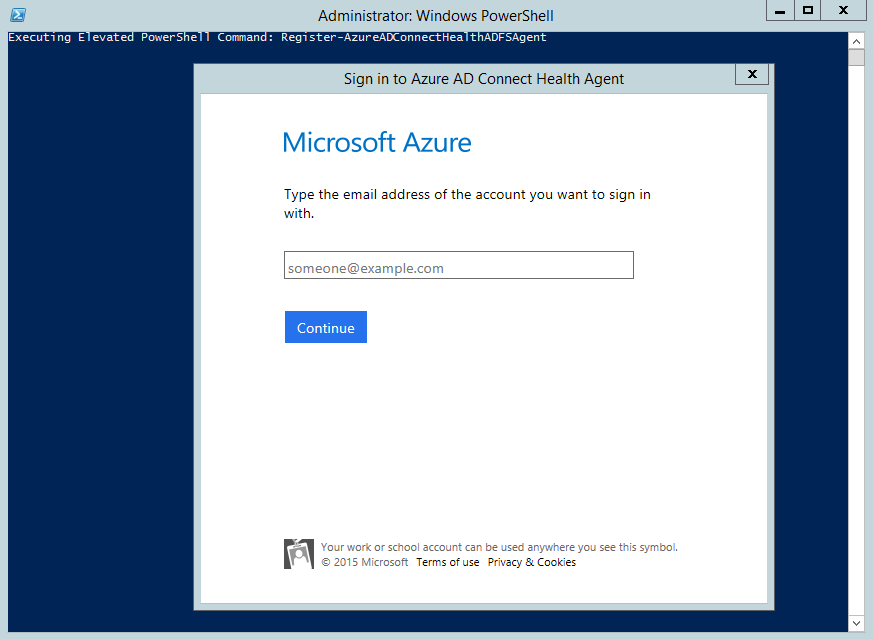

Quando for solicitado, entre usando uma conta do Microsoft Entra que tenha permissões para registrar o agente. Por padrão, a conta de Administrador de Identidade Híbrida tem permissões.

Depois de entrar, o processo de instalação será concluído e você poderá fechar a janela.

Neste ponto, os serviços de agente devem ser iniciados para automaticamente permitir que o agente carregue com segurança os dados necessários para o serviço de nuvem.

Para verificar se o agente foi instalado, procure os serviços a seguir no servidor. Se você tiver concluído a configuração, eles já deverão estar em execução. Caso contrário, eles ficarão parados até a conclusão da configuração.

- Atualizador do Agente do Microsoft Entra Connect

- Agente do Microsoft Entra Connect Health

Instalar rapidamente o agente em vários servidores

Crie a conta de usuário no Microsoft Entra ID. Proteja a conta usando uma senha.

Atribua a função Proprietário para essa conta do Microsoft Entra no Microsoft Entra Connect Health usando o portal. Atribua a função a todas as instâncias de serviço.

Baixe o arquivo MSI .exe no controlador de domínio local para a instalação.

Execute o seguinte script. Substitua os parâmetros por sua nova conta de usuário e a senha correspondente.

AdHealthAddsAgentSetup.exe /quiet AddsMonitoringEnabled=1 SkipRegistration=1 Start-Sleep 30 $userName = "NEWUSER@DOMAIN" $secpasswd = ConvertTo-SecureString "PASSWORD" -AsPlainText -Force $myCreds = New-Object System.Management.Automation.PSCredential ($userName, $secpasswd) import-module "C:\Program Files\Microsoft Azure AD Connect Health Agent\Modules\AdHealthConfiguration" Register-MicrosoftEntraConnectHealthAgent -Credential $myCreds

Ao concluir, você poderá remover o acesso à conta local executando uma ou mais das seguintes tarefas:

- Remova a atribuição de função da conta local para o Microsoft Entra Connect Health.

- Gire a senha da conta local.

- Desabilite a conta local do Microsoft Entra.

- Exclua a conta local do Microsoft Entra.

Registrar o agente usando o PowerShell

Depois de instalar o arquivo setup.exe do agente relevante, você pode registrar o agente usando os comandos do PowerShell a seguir, dependendo da função. Abra o PowerShell como administrador e execute o comando relevante:

Register-MicrosoftEntraConnectHealthAgent

Observação

Para se registrar em nuvens soberanas, use as seguintes linhas de comando:

Register-MicrosoftEntraConnectHealthAgent -UserPrincipalName upn-of-the-user

Esses comandos aceitam Credential como parâmetro para concluir o registro de maneira não interativa ou para concluir o registro em um computador que executa o Server Core. Tenha esses fatores em mente:

- Você pode capturar

Credentialem uma variável do PowerShell que é passada como parâmetro. - Você pode fornecer qualquer identidade do Microsoft Entra que tenha permissão para registrar os agentes e que não tenha a autenticação multifator habilitada.

- Por padrão, os administradores globais têm permissões para registrar os agentes. Você também pode permitir que outras identidades menos privilegiadas executem essa etapa. Para obter mais informações, confira RBAC do Azure.

$cred = Get-Credential

Register-MicrosoftEntraConnectHealthAgent -Credential $cred

Configurar agentes do Microsoft Entra Connect Health para usar proxy HTTP

Você pode configurar agentes do Microsoft Entra Connect Health para trabalhar com um proxy HTTP.

Observação

- Não há suporte para

Netsh WinHttp set ProxyServerAddress. O agente usa System.Net em vez de serviços HTTP do Windows para fazer solicitações da Web. - O endereço do proxy HTTP configurado é usado para a passagem de mensagens HTTPS criptografadas.

- Não há suporte para proxies autenticados (usando HTTPBasic).

Alterar a configuração do proxy do agente

Para configurar o agente do Microsoft Entra Connect Health para usar um proxy HTTP, você pode:

- Importar as configurações de proxy existentes.

- Especificar endereços de proxy manualmente.

- Limpar a configuração de proxy existente.

Observação

Para atualizar as configurações de proxy você deve reiniciar todos os serviços do agente do Microsoft Entra Connect Health. Para reiniciar todos os agentes, execute o seguinte comando:

Restart-Service AzureADConnectHealthAgent*

Importar configurações de proxy existentes

Você pode importar as configurações de proxy HTTP do Internet Explorer para que os agentes do Microsoft Entra Connect Health possam usar as configurações. Em cada um dos servidores que executam o agente de integridade, execute o seguinte comando do PowerShell:

Set-MicrosoftEntraConnectHealthProxySettings -ImportFromInternetSettings

Você pode importar as configurações de proxy do WinHTTP para que os agentes do Microsoft Entra Connect Health possam usá-las. Em cada um dos servidores que executam o agente de integridade, execute o seguinte comando do PowerShell:

Set-MicrosoftEntraConnectHealthProxySettings -ImportFromWinHttp

Especificar endereços de proxy manualmente

Você pode especificar manualmente um servidor proxy. Em cada um dos servidores que executam o agente de integridade, execute o seguinte comando do PowerShell:

Set-MicrosoftEntraConnectHealthProxySettings -HttpsProxyAddress address:port

Veja um exemplo:

Set-MicrosoftEntraConnectHealthProxySettings -HttpsProxyAddress myproxyserver: 443

Neste exemplo:

- A configuração

addresspode ser um nome do servidor DNS que pode ser resolvido ou um endereço IPv4. - Você pode omitir

port. Se você fizer isso, 443 será a porta padrão.

Limpar a configuração de proxy existente

Você pode limpar a configuração de proxy existente executando o comando a seguir:

Set-MicrosoftEntraConnectHealthProxySettings -NoProxy

Ler configurações de proxy atuais

Você pode ler as configurações de proxy atuais executando o seguinte comando:

Get-MicrosoftEntraConnectHealthProxySettings

Testar a conectividade com o serviço Microsoft Entra Connect Health

Ocasionalmente, o agente do Microsoft Entra Connect Health perde a conectividade com o serviço Microsoft Entra Connect Health. As causas dessa perda de conectividade podem incluir problemas de rede, problemas de permissão e vários outros problemas.

Se o agente não puder enviar dados para o serviço Microsoft Entra Connect Health por mais de duas horas, o seguinte alerta será exibido no portal: Os dados do Serviço de Integridade não estão atualizados.

Você pode descobrir se o agente do Microsoft Entra Connect Health afetado consegue carregar dados no serviço Microsoft Entra Connect Health executando o seguinte comando do PowerShell:

Test-MicrosoftEntraConnectHealthConnectivity -Role ADFS

O parâmetro Role usa os seguintes valores:

ADFSSyncADDS

Observação

Para usar a ferramenta de conectividade, primeiro você deve registrar o agente. Se não for possível concluir o registro do agente, verifique se você atende a todos os requisitos do Microsoft Entra Connect Health. A conectividade é testada por padrão durante o registro do agente.

Próximas etapas

Confira os seguintes artigos relacionados:

- Microsoft Entra Connect Health

- Operações do Microsoft Entra Connect Health

- Uso do o Microsoft Entra Connect Health com o AD FS

- Usar o Microsoft Entra Connect Health para sincronização

- Usando o Microsoft Entra Connect Health com os Serviços do Domínio do AD

- Perguntas frequentes sobre a integridade do Microsoft Entra Connect

- Histórico de versões do Microsoft Entra Connect Health

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de