Configuração de rede e acesso para o OpenAI do Azure com seus dados

Observação

A partir de junho de 2024, o formulário de aplicativo do ponto de extremidade privado gerenciado pela Microsoft para a Pesquisa de IA do Azure não é mais necessário.

O ponto de extremidade privado gerenciado será excluído da rede virtual gerenciada pela Microsoft em julho de 2025. Se você já provisionou um ponto de extremidade privado gerenciado por meio do processo de aplicativo antes de junho de 2024, habilite serviço confiável da Pesquisa de IA do Azure o mais cedo possível para evitar a interrupção do serviço.

Use este artigo para saber como configurar rede e acesso ao usar o Serviço OpenAI do Azure com seus dados com controle de acesso baseado em função do Microsoft Entra ID, redes virtuais e pontos de extremidade privados.

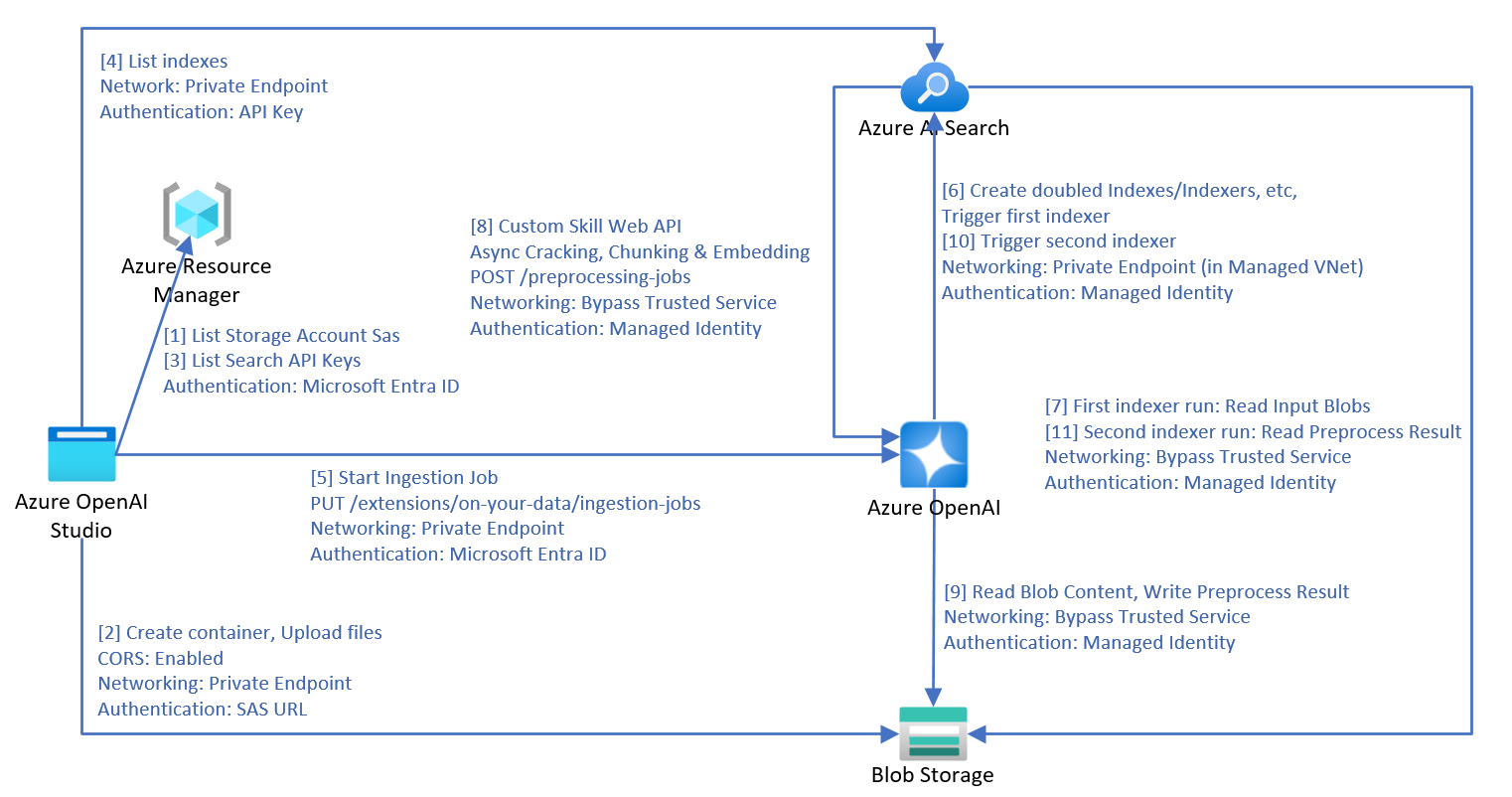

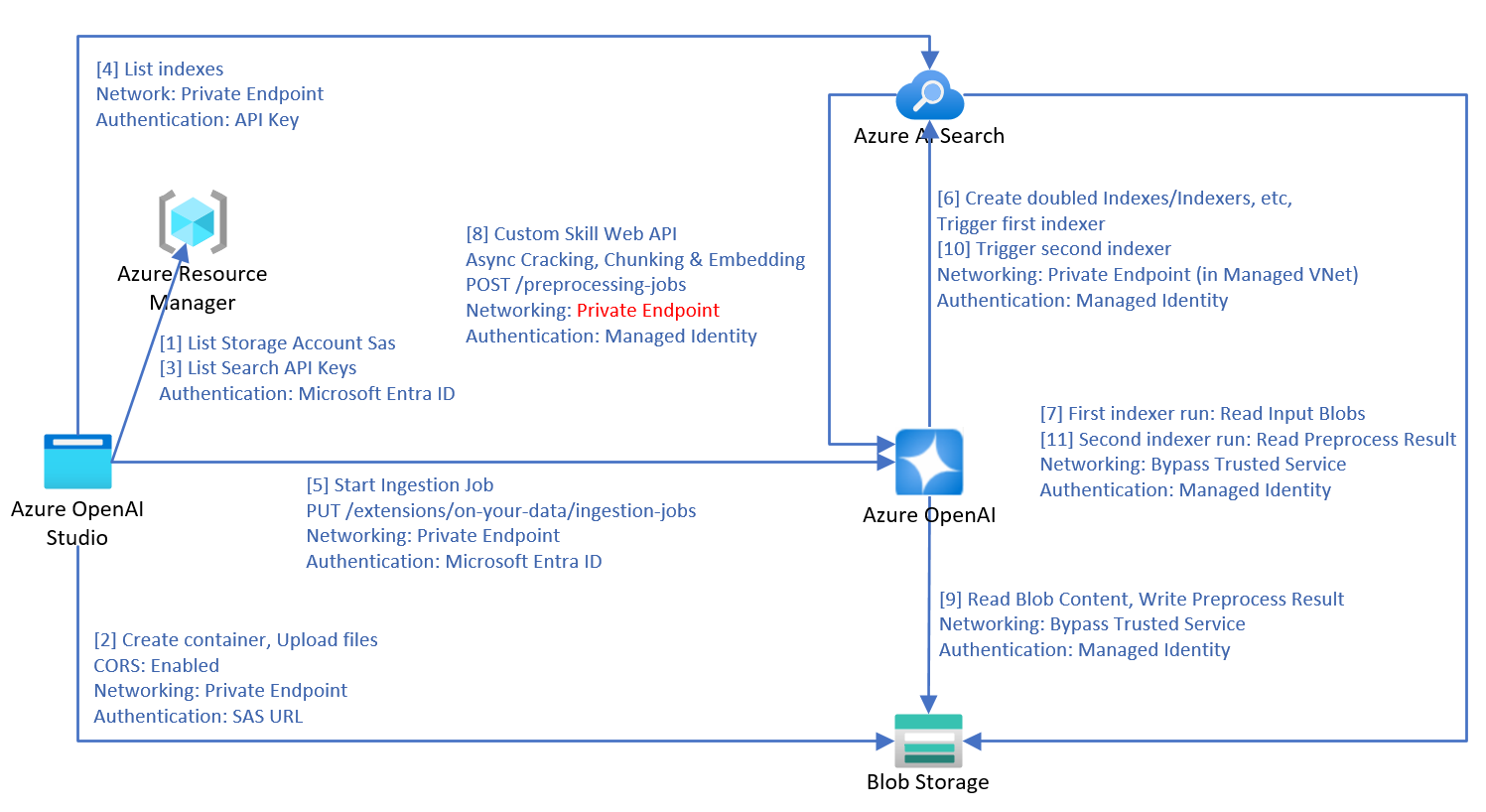

Arquitetura de ingestão de dados

Quando você usa o OpenAI do Azure em seus Dados para ingerir dados do armazenamento de blobs do Azure, de arquivos locais ou de URLs na Pesquisa de IA do Azure, o processo a seguir é usado para processar os dados.

- As etapas 1 e 2 são usadas apenas para fazer upload de arquivos.

- O download de URLs para o armazenamento de blobs não está ilustrado neste diagrama. Depois que as páginas da Web forem baixadas da Internet e carregadas no armazenamento de blobs, as etapas a partir da etapa 3 em diante são as mesmas.

- Um indexador, um índice e uma fonte de dados no recurso da Pesquisa de IA do Azure são criados usando habilidades predefinidas e vetorização integrada.

- A Pesquisa de IA do Azure se encarrega da extração, fragmentação e vetorização de documentos fragmentados por meio da vetorização integrada. Se um intervalo de programação for especificado, o indexador será executado de acordo.

Para as identidades gerenciadas usadas em chamadas de serviço, há suporte apenas para identidades gerenciadas atribuídas pelo sistema. Identidades gerenciadas atribuídas pelo usuário não têm suporte.

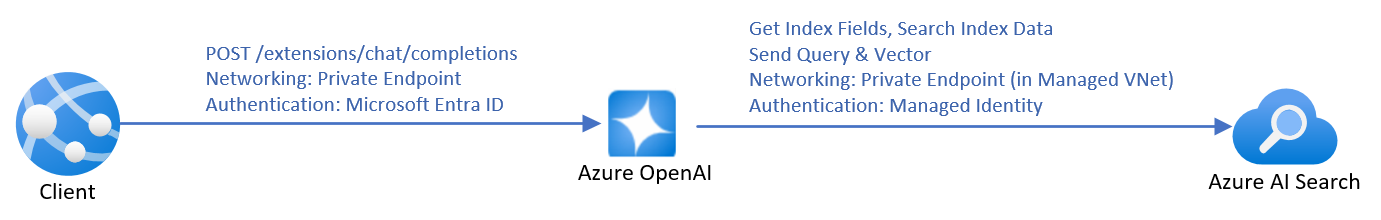

Arquitetura de inferência

Quando você envia chamadas à API para conversar com um modelo de OpenAI do Azure em seus dados, o serviço precisa recuperar os campos de índice durante a inferência para executar o mapeamento de campos. Portanto, o serviço requer que a identidade do Azure OpenAI tenha a função Search Service Contributor para o serviço de pesquisa mesmo durante a inferência.

Se uma dependência de incorporação for fornecida na solicitação de inferência, o OpenAI do Azure vetorizará a consulta reescrita e tanto a consulta quanto o vetor serão enviados à Pesquisa de IA do Azure para busca em vetores.

Controle de acesso no nível de documento

Observação

O controle de acesso no nível do documento só é compatível com a Pesquisa de IA do Azure.

O OpenAI do Azure em seus Dados permite restringir os documentos que podem ser usados em respostas para diferentes usuários com filtros de segurança da Pesquisa de IA do Azure. Quando você ativa o acesso no nível do documento, a Pesquisa de IA do Azure cortará os resultados da pesquisa com base na associação do usuário ao grupo do Microsoft Entra especificada no filtro. Você só pode habilitar o acesso no nível de documento em índices existentes da Pesquisa de IA do Azure. Para habilitar o acesso no nível do documento:

Para registrar seu aplicativo e criar usuários e grupos, siga as etapas na Documentação da Pesquisa de IA do Azure.

Indexe seus documentos com os grupos permitidos. Verifique se os novos campos de segurança têm o esquema:

{"name": "group_ids", "type": "Collection(Edm.String)", "filterable": true }group_idsé o nome do campo padrão. Se você usar um nome de campo diferente, comomy_group_ids, poderá mapear o campo no mapeamento de campo do índice.Verifique se cada documento confidencial no índice tem esse valor do campo de segurança definido para os grupos permitidos do documento.

No portal da IA do Azure Foundry, adicione sua fonte de dados. na seção mapeamento de campo do índice, você pode mapear zero ou um valor para o campo de grupos permitidos, desde que o esquema seja compatível. Se o campo grupos permitidos não estiver mapeado, o acesso no nível do documento será desabilitado.

Portal do Azure AI Foundry

Depois que o índice da Pesquisa de IA do Azure estiver conectado, suas respostas no estúdio terão acesso a documentos com base nas permissões do Microsoft Entra do usuário conectado.

Aplicativo Web

Se você estiver usando um aplicativo Web publicado, será necessário reimplantá-lo para atualizar para a versão mais recente. A versão mais recente do aplicativo Web inclui a capacidade de recuperar os grupos da conta do Microsoft Entra do usuário conectado, armazená-la em cache e incluir as IDs do grupo em cada solicitação de API.

API

Ao usar a API, aprove o parâmetro filter em cada solicitação de API. Por exemplo:

Importante

Use as chaves de API com cautela. Não inclua a chave da API diretamente no seu código e nunca a publique publicamente. Se você usar uma chave de API, armazene-a com segurança no Azure Key Vault. Para obter mais informações sobre como usar chaves de API com segurança em seus aplicativos, confira Chaves de API com o Azure Key Vault.

Para obter mais informações sobre a segurança dos serviços de IA, consulte Autenticar solicitações para os serviços de IA do Azure.

Para obter mais informações sobre a segurança dos serviços de IA, consulte Autenticar solicitações para os serviços de IA do Azure.

{

"messages": [

{

"role": "user",

"content": "who is my manager?"

}

],

"data_sources": [

{

"type": "azure_search",

"parameters": {

"endpoint": "<AZURE_AI_SEARCH_ENDPOINT>",

"key": "<AZURE_AI_SEARCH_API_KEY>",

"index_name": "<AZURE_AI_SEARCH_INDEX>",

"filter": "my_group_ids/any(g:search.in(g, 'group_id1, group_id2'))"

}

}

]

}

-

my_group_idsé o nome do campo selecionado para Grupos permitidos durante o mapeamento de campos. -

group_id1, group_id2são grupos atribuídos ao usuário conectado. O aplicativo cliente pode recuperar e armazenar em cache os grupos de usuários.

Configuração de recurso

Use as seções a seguir para configurar seus recursos para um uso seguro otimizado. Mesmo que você pretenda proteger apenas parte dos seus recursos, ainda precisará seguir todas as etapas.

Este artigo descreve as configurações de rede relacionadas à desabilitação da rede pública para recursos do OpenAI do Azure, recursos de pesquisa de IA do Azure e contas de armazenamento. Não há suporte para o uso de redes selecionadas com regras de IP, pois os endereços IP dos serviços são dinâmicos.

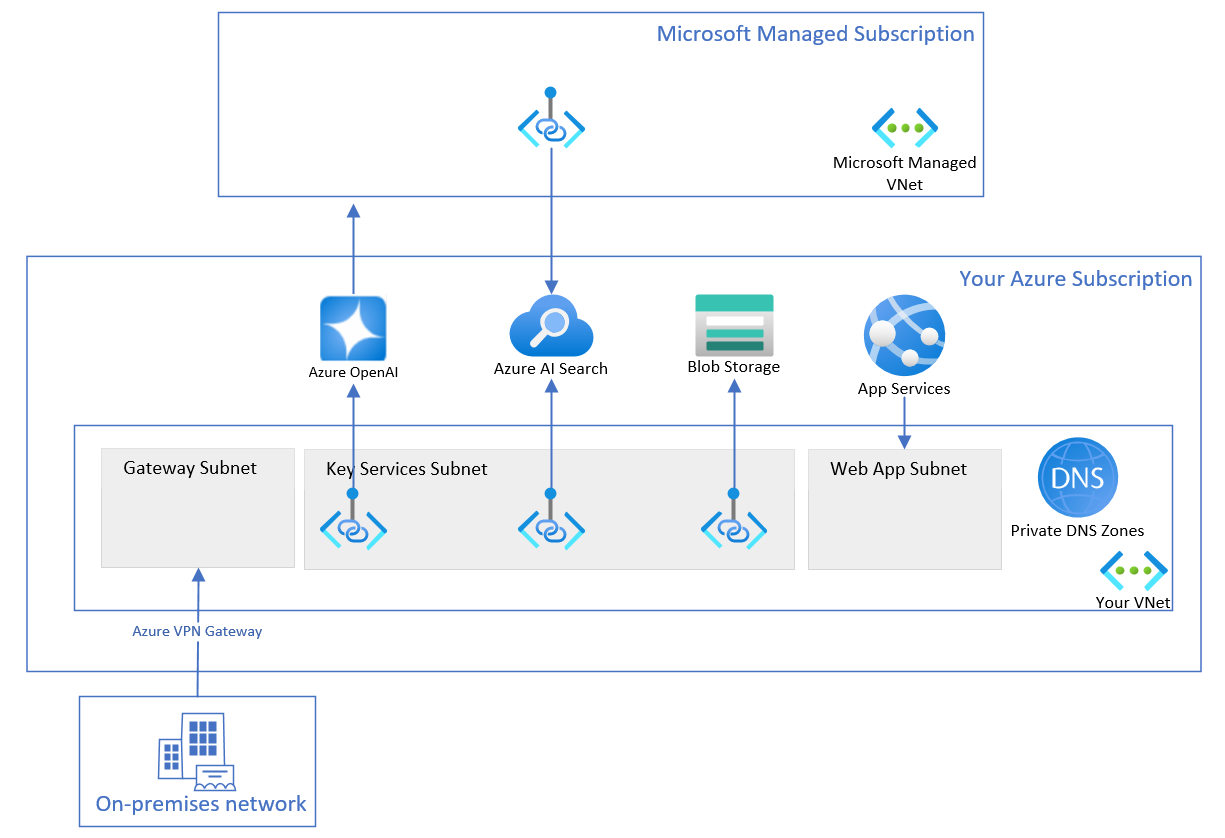

Criar grupo de recursos

Crie um grupo de recursos para que você possa organizar todos os recursos relevantes. Os recursos nesse grupo de recursos incluem, mas não se limitam a:

- Uma rede virtual

- Três serviços principais: um OpenAI do Azure, uma Pesquisa de IA do Azure, uma Conta de Armazenamento

- Três pontos de extremidade privados, cada um está vinculado a um serviço principal

- Três adaptadores de rede, cada um está associado a um ponto de extremidade privado

- Um gateway de rede virtual, para o acesso a partir de computadores cliente locais

- Um aplicativo Web com rede virtual integrada

- Uma zona DNS privada, de modo que o aplicativo Web localize o IP do OpenAI do Azure

Criar rede virtual

A rede virtual tem três sub-redes.

- A primeira sub-rede é usada para o gateway de rede virtual.

- A segunda sub-rede é usada para os pontos de extremidade privados dos três serviços principais.

- A terceira sub-rede está vazia e é usada para integração de rede virtual de saída do aplicativo Web.

Configurar o OpenAI do Azure

Subdomínio personalizado habilitado

O subdomínio personalizado é necessário para a autenticação baseada no Microsoft Entra ID e para a zona DNS privada. Se o recurso do OpenAI do Azure for criado usando o modelo do ARM, o subdomínio personalizado deverá ser especificado explicitamente.

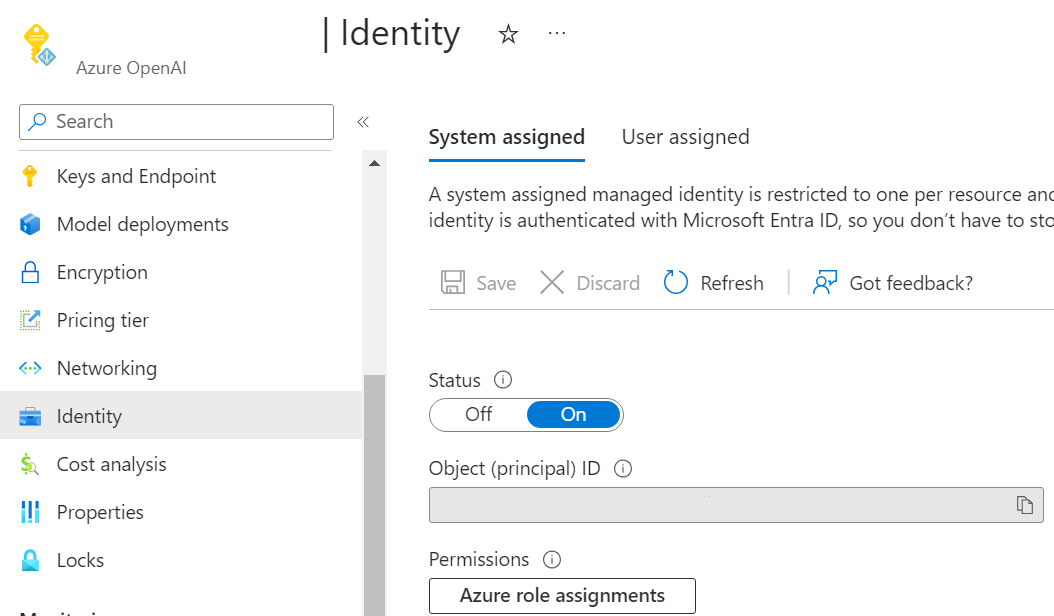

Habilitar a identidade gerenciada

Para permitir que a sua Conta de Armazenamento e Pesquisa de IA do Azure reconheçam o seu Serviço OpenAI do Azure por meio da autenticação do Microsoft Entra ID, você precisa atribuir uma identidade gerenciada para o Serviço OpenAI do Azure. A maneira mais fácil é ativar a identidade gerenciada atribuída pelo sistema no portal do Azure.

Para definir as identidades gerenciadas por meio da API de gerenciamento, consulte a documentação de referência da API de gerenciamento.

"identity": {

"principalId": "<YOUR-PRINCIPAL-ID>",

"tenantId": "<YOUR-TENNANT-ID>",

"type": "SystemAssigned, UserAssigned",

"userAssignedIdentities": {

"/subscriptions/<YOUR-SUBSCIRPTION-ID>/resourceGroups/my-resource-group",

"principalId": "<YOUR-PRINCIPAL-ID>",

"clientId": "<YOUR-CLIENT-ID>"

}

}

Habilitar o serviço confiável

Para permitir que a Pesquisa de IA do Azure chame seu modelo de incorporação do OpenAI do Azure, como o OpenAI do Azure não tem acesso à rede pública você vai precisar configurá-lo para ignorar a Pesquisa de IA do Azure como um serviço confiável baseado em identidade gerenciada. O OpenAI do Azure identifica o tráfego de sua Pesquisa de IA do Azure verificando as declarações no JWT (Token Web JSON). A Pesquisa de IA do Azure precisa usar a autenticação de identidade gerenciada atribuída pelo sistema para chamar o ponto de extremidade de incorporação.

Defina networkAcls.bypass como AzureServices da API de gerenciamento. Para obter mais informações, confira o artigo sobre Redes virtuais.

Essa etapa só poderá ser ignorada se você tiver um link privado compartilhado para o recurso de Pesquisa de IA do Azure.

Desabilitar o acesso de redes públicas

Você pode desabilitar o acesso à rede pública do recurso de OpenAI do Azure no portal do Azure.

Para permitir o acesso ao seu Serviço OpenAI do Azure a partir de suas máquinas clientes, como usando o portal IA do Azure Foundry, você precisa criar conexões de ponto de extremidade privadas que se conectem ao seu recurso Azure OpenAI.

Configurar a Pesquisa de IA do Azure

Você pode usar o tipo de preço básico e superior para o recurso de pesquisa. Não é necessário, mas se você usar o tipo de preço S2, opções avançadas estarão disponíveis.

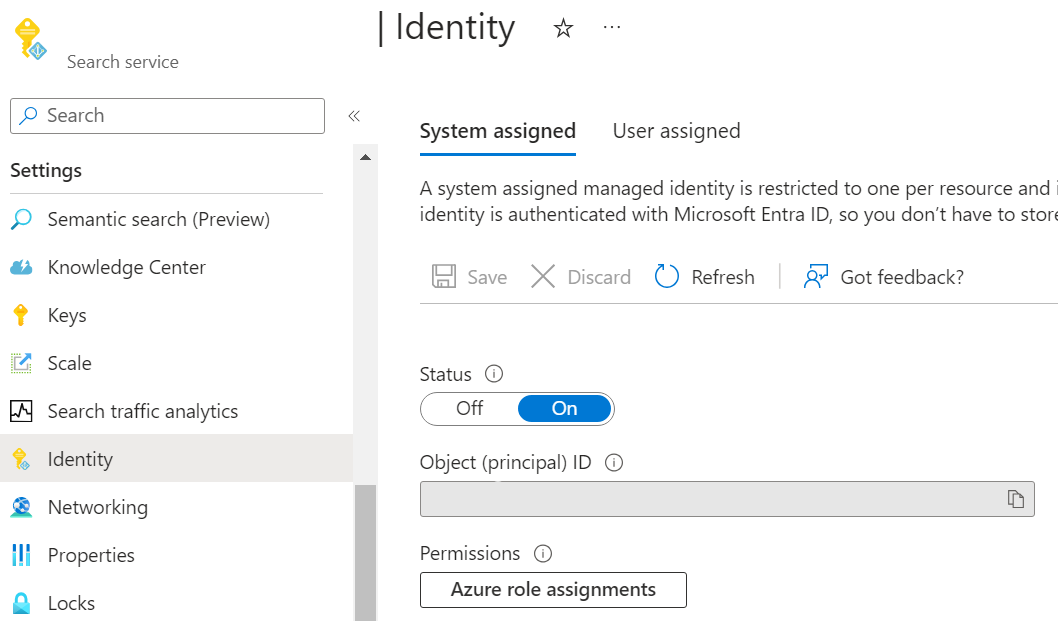

Habilitar a identidade gerenciada

Para permitir que seus outros recursos reconheçam a Pesquisa de IA do Azure usando a autenticação do Microsoft Entra ID, você precisa atribuir uma identidade gerenciada à sua Pesquisa de IA do Azure. A maneira mais fácil é ativar a identidade gerenciada atribuída pelo sistema no portal do Azure.

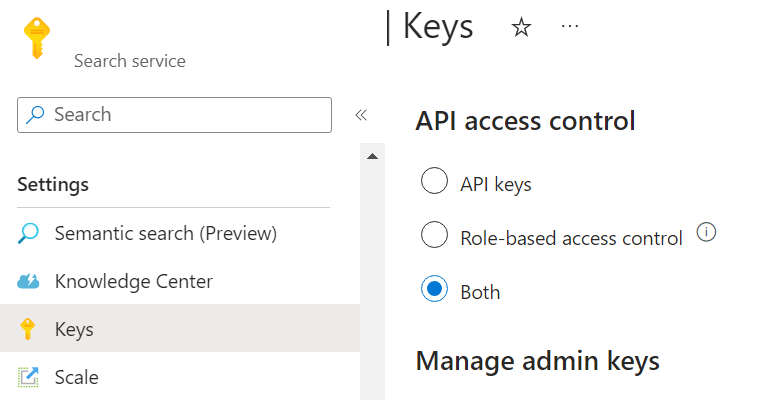

Habilitar o controle de acesso baseado em função

Como o OpenAI do Azure usa a identidade gerenciada para acessar a Pesquisa de IA do Azure, você precisa habilitar o controle de acesso baseado em função na Pesquisa de IA do Azure. Para fazer isso no portal do Azure, selecione Ambos ou Controle de acesso baseado em função na guia Chaves no portal do Azure.

Para obter mais informações, consulte o artigo RBAC da Pesquisa de IA do Azure.

Desabilitar o acesso de redes públicas

Você pode desabilitar o acesso à rede pública do recurso de Pesquisa de IA do Azure no portal do Azure.

Para permitir o acesso ao seu recurso da IA do Azure Search a partir de suas máquinas clientes, como usando o portal da IA do Azure Foundry, você precisa criar conexões de ponto de extremidade privadas que se conectem ao seu recurso do Azure AI Search.

Habilitar o serviço confiável

Você pode habilitar o serviço confiável do recurso de pesquisa no portal do Azure.

Vá para a guia de rede do recurso de pesquisa. Com o acesso à rede pública definido como desabilitado, selecione Permitir que os serviços do Azure na lista de serviços confiáveis acessem esse serviço de pesquisa.

Você também pode usar a API REST para habilitar o serviço confiável. Este exemplo usa a CLI do Azure e a ferramenta jq.

rid=/subscriptions/<YOUR-SUBSCRIPTION-ID>/resourceGroups/<YOUR-RESOURCE-GROUP>/providers/Microsoft.Search/searchServices/<YOUR-RESOURCE-NAME>

apiVersion=2024-03-01-Preview

#store the resource properties in a variable

az rest --uri "https://management.azure.com$rid?api-version=$apiVersion" > search.json

#replace bypass with AzureServices using jq

jq '.properties.networkRuleSet.bypass = "AzureServices"' search.json > search_updated.json

#apply the updated properties to the resource

az rest --uri "https://management.azure.com$rid?api-version=$apiVersion" \

--method PUT \

--body @search_updated.json

Criar link privado compartilhado

Dica

Se você estiver usando um tipo de preço básico ou padrão ou se estiver configurando pela primeira vez todos os recursos com segurança, ignore este tópico avançado.

Esta seção só é aplicável ao recurso de pesquisa do tipo de preço S2, pois requer suporte de ponto de extremidade privado para indexadores com um conjunto de habilidades.

Para criar um link privado compartilhado do recurso de pesquisa que se conecta ao recurso de OpenAI do Azure, consulte a documentação de pesquisa. Selecione Tipo de recurso como Microsoft.CognitiveServices/accounts e ID do grupo como openai_account.

Com o link privado compartilhado, a etapa 8 do diagrama de arquitetura de ingestão de dados é alterada de ignorar serviço confiável para link privado compartilhado.

Configurar Conta de Armazenamento

Habilitar o serviço confiável

Para permitir o acesso à sua conta de armazenamento a partir do OpenAI do Azure e da Pesquisa de IA do Azure, você precisa configurá-la para que ignore o OpenAI do Azure e a Pesquisa de IA do Azure como serviços confiáveis com base na identidade gerenciada.

No portal do Azure, navegue até a guia Rede da conta de armazenamento, escolha "Redes selecionadas", selecione Permitir serviços do Azure na lista de serviços confiáveis para acessar essa conta de armazenamento e clique em Salvar.

Desabilitar o acesso de redes públicas

Você pode desabilitar o acesso à rede pública de sua conta de armazenamento no portal do Azure.

Para permitir o acesso à sua Conta de Armazenamento a partir de suas máquinas clientes, como usando o portal da IA do Azure Foundry, você precisa criar conexões de ponto de extremidade privadas que se conectem ao seu armazenamento de blobs.

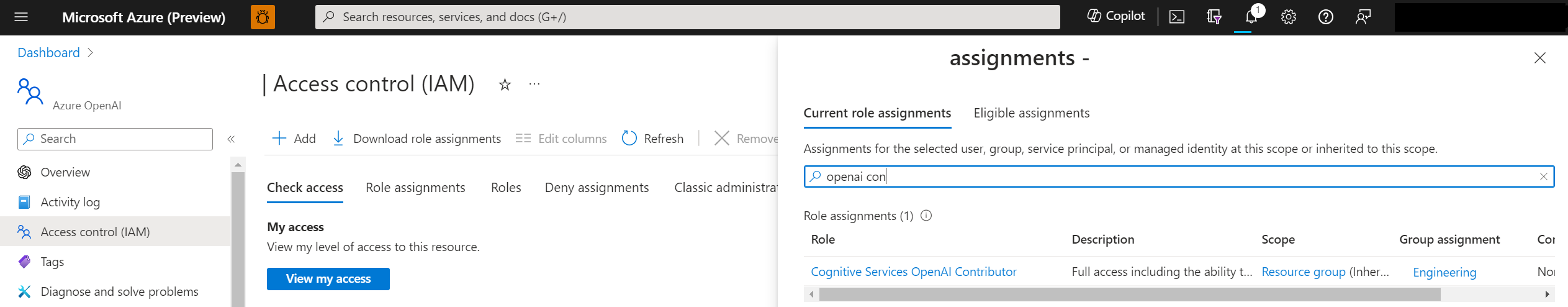

Atribuições de função

Até agora, você já configurou cada recurso de maneira independente. Em seguida, você precisa permitir que os serviços autorizem uns aos outros.

| Função | Atribuição | Recurso | Descrição |

|---|---|---|---|

Search Index Data Reader |

OpenAI do Azure | IA do Azure Search | O serviço de inferência consulta os dados do índice. |

Search Service Contributor |

OpenAI do Azure | IA do Azure Search | O serviço de inferência consulta o esquema de índice para mapeamento de campos automático. O serviço de ingestão de dados cria índice, fontes de dados, conjunto de habilidades, indexador e consulta o status do indexador. |

Storage Blob Data Contributor |

OpenAI do Azure | Conta de Armazenamento | Lê do contêiner de entrada e grava o resultado pré-processado no contêiner de saída. |

Cognitive Services OpenAI Contributor |

IA do Azure Search | OpenAI do Azure | para permitir o acesso do recurso da Pesquisa de IA do Azure ao ponto de extremidade de incorporação do OpenAI do Azure. |

Storage Blob Data Reader |

IA do Azure Search | Conta de Armazenamento | Lê blobs de documentos e blobs de partes. |

Reader |

Projeto do Azure AI Foundry | Pontos de extremidade privados do Armazenamento do Microsoft Azure (blob e arquivo) | Leia índices de pesquisa criados no armazenamento de blobs em um Projeto do Azure AI Foundry. |

Cognitive Services OpenAI User |

Aplicativo Web | OpenAI do Azure | Inferência. |

Na tabela acima, o Assignee significa a identidade gerenciada atribuída pelo sistema daquele recurso.

O administrador precisa ter a função Owner nesses recursos para adicionar atribuições de função.

Confira a documentação do RBAC do Azure para obter instruções sobre como definir essas funções no portal do Azure. Você pode usar o script disponível no GitHub para adicionar as atribuições de função programaticamente.

Para permitir que os desenvolvedores usem esses recursos para criar aplicativos, o administrador precisa adicionar a identidade dos desenvolvedores com as atribuições de função a seguir aos recursos.

| Função | Recurso | Descrição |

|---|---|---|

Cognitive Services OpenAI Contributor |

OpenAI do Azure | Chame a API de ingestão pública do portal da IA do Azure Foundry. A função Contributor não é suficiente, pois se você tiver apenas a função Contributor, não poderá chamar a API do plano de dados por meio da autenticação do Microsoft Entra ID e essa autenticação é necessária na configuração segura descrita neste artigo. |

Contributor |

Azure AI Search | Listar chaves de API para listar índices do portal da IA do Azure Foundry. |

Contributor |

Conta de Armazenamento | Listar conta SAS para carregar arquivos do portal da IA do Azure Foundry. |

Contributor |

O grupo de recursos ou a assinatura do Azure onde o desenvolvedor precisa implantar o aplicativo Web | Implante o aplicativo Web na assinatura do Azure do desenvolvedor. |

Role Based Access Control Administrator |

OpenAI do Azure | Permissão para configurar a atribuição de função necessária no recurso de OpenAI do Azure. Habilita o aplicativo Web para chamar o Serviço OpenAI do Azure. |

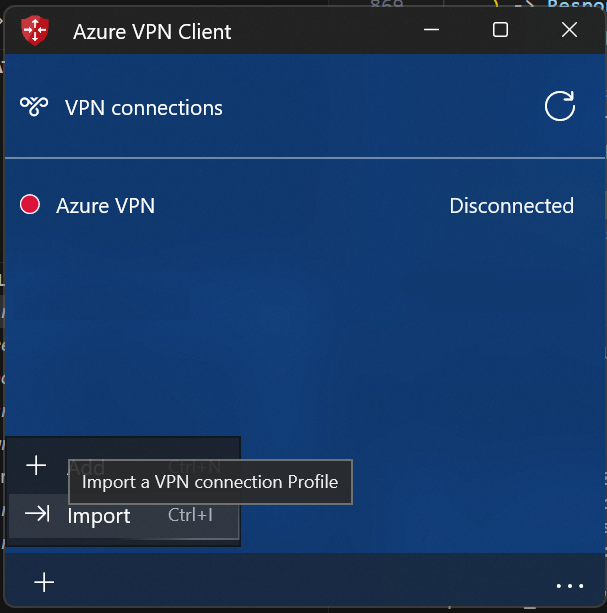

Configurar o gateway e o cliente

Para acessar o Serviço OpenAI do Azure de seus computadores cliente locais, uma das abordagens é configurar o Gateway de VPN do Azure e o Cliente VPN do Azure.

Siga estas diretrizes para criar um gateway de rede virtual para sua rede virtual.

Siga estas diretrizes para adicionar a configuração ponto a site e habilitar a autenticação baseada no Microsoft Entra ID. Baixe o pacote de configuração de perfil do Cliente VPN do Azure, descompacte-o e importe o arquivo AzureVPN/azurevpnconfig.xml para o cliente VPN do Azure.

Configure o arquivo hosts do computador local para apontar os nomes de host dos recursos para os IPs privados em sua rede virtual. O arquivo hosts está localizado em C:\Windows\System32\drivers\etc no Windows e em /etc/hosts no Linux. Exemplo:

10.0.0.5 contoso.openai.azure.com

10.0.0.6 contoso.search.windows.net

10.0.0.7 contoso.blob.core.windows.net

Portal do Azure AI Foundry

Você deve conseguir usar todos os recursos do portal da IA do Azure Foundry, incluindo ingestão e inferência, nas suas máquinas cliente locais.

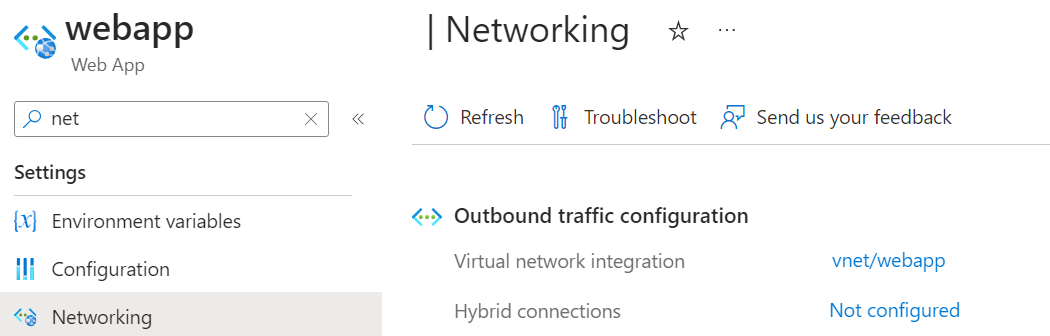

Aplicativo Web

O aplicativo Web se comunica com o recurso de OpenAI do Azure. Como o recurso de OpenAI do Azure tem a rede pública desabilitada, o aplicativo Web precisa ser configurado para usar o ponto de extremidade privado em sua rede virtual para acessar o recurso de OpenAI do Azure.

O aplicativo Web precisa resolver o nome do host do OpenAI do Azure para o IP privado do ponto de extremidade privado do OpenAI do Azure. Portanto, você precisa configurar a zona DNS privada para sua rede virtual primeiro.

- Crie uma zona DNS privada em seu grupo de recursos.

- Adicione um registro DNS. O IP é o IP privado do ponto de extremidade privado para o recurso de OpenAI do Azure e você pode obter o endereço IP do adaptador de rede associado ao ponto de extremidade privado para o OpenAI do Azure.

- Vincule a zona DNS privada à sua rede virtual para que o aplicativo Web integrado nessa rede virtual possa usar essa zona DNS privada.

Ao implantar o aplicativo Web do portal da IA do Azure Foundry, selecione o mesmo local com a rede virtual e selecione um SKU adequado para que ele possa oferecer suporte ao recurso de integração de rede virtual..

Depois que o aplicativo Web for implantado, na guia Rede do portal do Azure, configure a integração da rede virtual do tráfego de saída do aplicativo Web e escolha a terceira sub-rede que você reservou para o aplicativo Web.

Usando a API

Verifique se a sua credencial de entrada tem a função Cognitive Services OpenAI Contributor em seu recurso de OpenAI do Azure e execute az login primeiro.

API de ingestão

Consulte o artigo de referência da API de ingestão para obter detalhes sobre os objetos de solicitação e resposta usados pela API de ingestão.

API de inferência

Consulte o artigo de referência da API de inferência para obter detalhes sobre os objetos de solicitação e resposta usados pela API de inferência.

Usar o Microsoft Defender para Nuvem

Agora você poderá integrar o Microsoft Defender para Nuvem (versão prévia) aos recursos do Azure para proteger seus aplicativos. O Microsoft Defender para Nuvem protege seus aplicativos com proteção contra ameaças para cargas de trabalho de IA, fornecendo às equipes alertas de segurança baseados em evidências enriquecidos com sinais de inteligência contra ameaças da Microsoft e permite que as equipes fortaleçam sua postura de segurança, com recomendações de melhor prática de segurança integrada.

Use este formulário para solicitar acesso.