Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

APLICA-SE A: todas as camadas do Gerenciamento de API

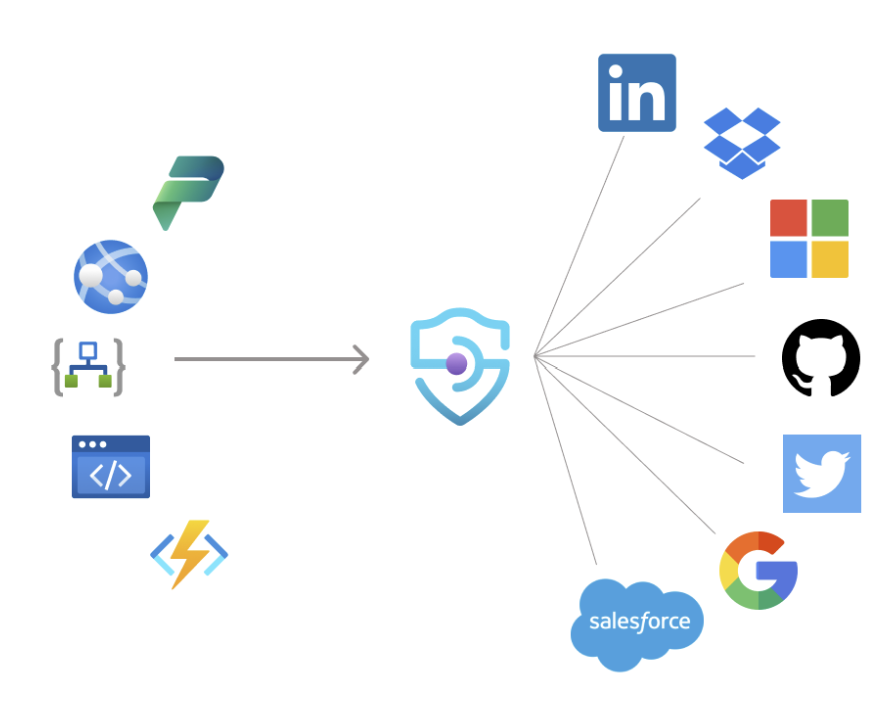

Para ajudá-lo a gerenciar o acesso a APIs de back-end, sua instância de Gerenciamento de API inclui um gerenciador de credenciais. Use o gerenciador de credenciais para gerenciar, armazenar e controlar o acesso às credenciais de API de sua instância de Gerenciamento de API.

Observação

- Atualmente, você pode usar o gerenciador de credenciais para configurar e gerenciar conexões (anteriormente chamadas autorizações) para APIs do OAuth 2.0 de back-end.

- Nenhuma alteração interruptiva é introduzida com o gerenciador de credenciais. Provedores de credenciais e conexões do OAuth 2.0 usam as APIs e o provedor de recursos de autorização do Gerenciamento de API existente.

Observação

Atualmente, esse recurso não está disponível em workspaces.

Conexões gerenciadas para APIs do OAuth 2.0

Usando o gerenciador de credenciais, você pode simplificar muito o processo de autenticação e autorização de usuários, grupos e entidades de serviço em um ou mais serviços de back-end ou SaaS que usam o OAuth 2.0. Usando o gerenciador de credenciais do Gerenciamento de API, você pode facilmente configurar o OAuth 2.0, consentir, adquirir tokens, tokens de cache em um repositório de credenciais e atualizar tokens sem escrever uma única linha de código. Use políticas de acesso para delegar a autenticação à instância de Gerenciamento de API, entidades de serviço, usuários ou grupos. Para obter informações sobre o OAuth 2.0, consulte Plataforma de identidade da Microsoft e fluxo de código de autorização do OAuth 2.0.

Esse recurso permite expor APIs com ou sem uma chave de assinatura, usando as autorizações do OAuth 2.0 para serviços de back-end e reduzindo os custos de desenvolvimento para aumentar, implementar e manter recursos de segurança com integrações de serviço.

Casos de uso de exemplo

Usando conexões do OAuth gerenciadas no Gerenciamento de API, os clientes podem se conectar facilmente a provedores de SaaS ou serviços de back-end que estão usando o OAuth 2.0. Estes são alguns exemplos:

Conecte-se facilmente a um back-end SaaS anexando o token de autorização armazenado e proxyando as solicitações.

Proxies de solicitações para um aplicativo Web do Serviço de Aplicativo do Azure ou back-end do Azure Functions anexando o token de autorização, que pode enviar solicitações a um back-end SaaS aplicando lógica de transformação.

Proxies de solicitações para back-ends de federação GraphQL anexando vários tokens de acesso para facilitar a federação.

Exponha um ponto de extremidade de token de recuperação, adquira um token em cache e chame um back-end SaaS em nome do usuário a partir de qualquer recurso de computação; por exemplo, um aplicativo de console ou daemon do Kubernetes. Combine seu SDK SaaS favorito em um idioma com suporte.

Cenários autônomos do Azure Functions ao se conectar a vários back-ends SaaS.

O Durable Functions se aproxima dos Aplicativos Lógicos com a conectividade SaaS.

Com as conexões do OAuth 2.0, todas as APIs no Gerenciamento de API podem atuar como um conector personalizado dos Aplicativos Lógicos.

Como funciona o gerenciador de credenciais?

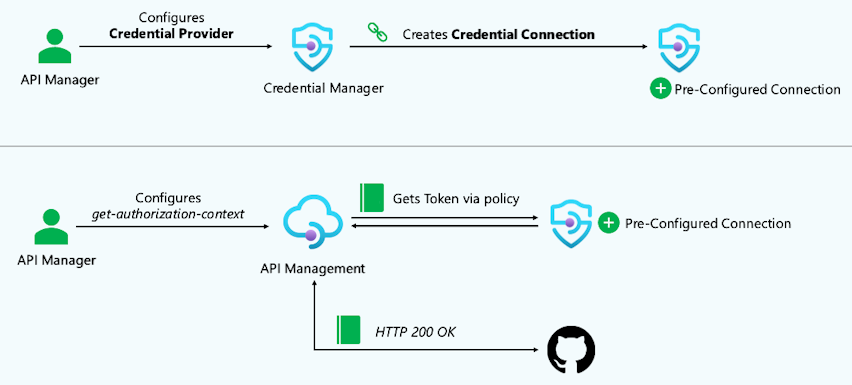

As credenciais de token no gerenciador de credenciais consistem em duas partes: gerenciamento e runtime.

A parte de gerenciamento no gerenciador de credenciais cuida da configuração e configuração de um provedor de credenciais para tokens OAuth 2.0, habilitando o fluxo de consentimento para o provedor de identidade e configurando uma ou mais conexões com o provedor de credenciais para acesso às credenciais. Para obter detalhes, consulte Gerenciamento de conexões.

A parte de runtime usa a política

get-authorization-contextpara buscar e armazenar os tokens de acesso e atualização da conexão. Quando uma chamada entra no Gerenciamento de API e aget-authorization-contextpolítica é executada, ela primeiro valida se o token de autorização existente é válido. Se o token de autorização tiver expirado, o Gerenciamento de API usará um fluxo do OAuth 2.0 para atualizar os tokens armazenados a partir do provedor de identidade. Em seguida, o token de acesso é usado para autorizar o acesso ao serviço de back-end. Para obter detalhes, consulte Runtime de conexões.

Quando usar o gerenciador de credenciais?

Aqui estão três cenários para usar o gerenciador de credenciais.

Cenário de configuração

Depois de configurar o provedor de credenciais e uma conexão, o gerenciador de API poderá testar a conexão. O gerenciador de API configura uma API do OAuth de back-end de teste para usar a política get-authorization-context usando a identidade gerenciada da instância. Em seguida, o gerenciador de API poderá testar a conexão chamando a API de teste.

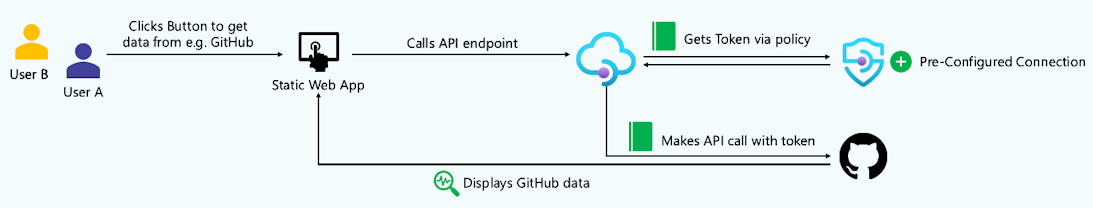

Cenário autônomo

Por padrão, quando uma conexão é criada, uma política de acesso e uma conexão são pré-configuradas para a identidade gerenciada da instância de Gerenciamento de API. Para usar essa conexão, usuários diferentes podem entrar em um aplicativo cliente, como um aplicativo Web estático, que chama uma API de back-end exposta por meio do Gerenciamento de API. Para fazer essa chamada, as conexões são aplicadas usando a política get-authorization-context. Como a chamada à API usa uma conexão pré-configurada que não está relacionada ao contexto do usuário, os mesmos dados são retornados a todos os usuários.

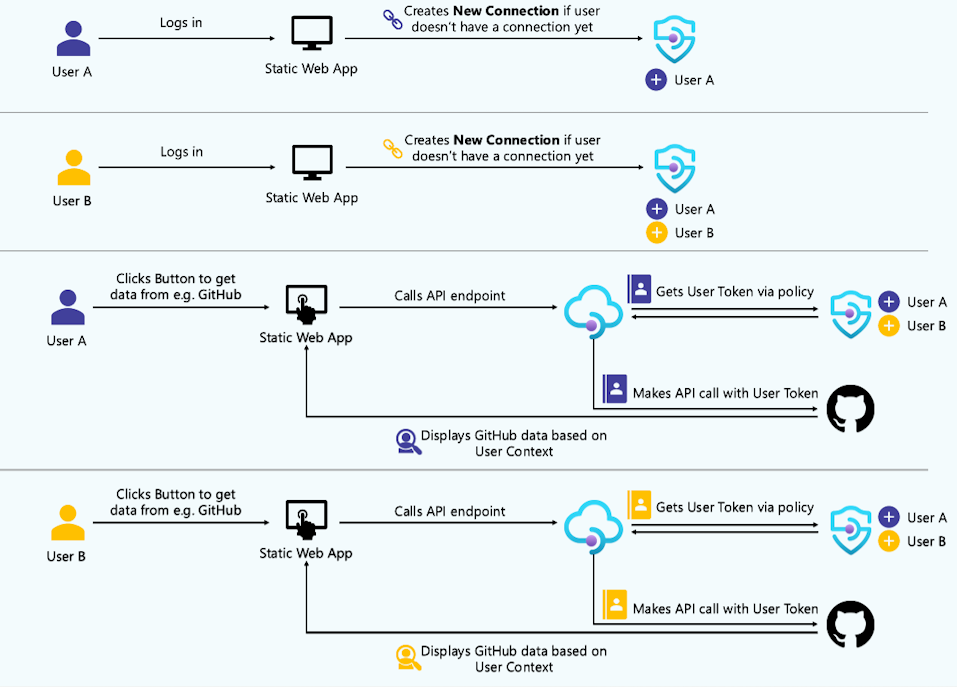

Cenário assistido (delegado pelo usuário)

Para habilitar uma experiência de autenticação simplificada para usuários de aplicativos cliente (como aplicativos Web estáticos) que chamam APIs de back-end SaaS que exigem um contexto de usuário, você pode habilitar o acesso a uma conexão em nome de uma identidade de usuário ou grupo do Microsoft Entra. Nesse caso, um usuário configurado precisa entrar e fornecer consentimento apenas uma vez, e a instância de Gerenciamento de API criará e gerenciará sua conexão depois disso. Quando o Gerenciamento de API recebe uma chamada de entrada a ser encaminhada a um serviço externo, ele anexa o token de acesso da conexão à solicitação. Isso é ideal para quando as solicitações e respostas da API são voltadas para um indivíduo (por exemplo, recuperando informações de perfil específicas do usuário).

Como configurar o gerenciador de credenciais?

Requisitos

A identidade atribuída ao sistema gerenciado deve ser habilitada para a instância do Gerenciamento de API.

A instância do Gerenciamento de API deve ter conectividade de saída com a Internet na porta 443 (HTTPS).

Disponibilidade

Todas as camadas de serviço do Gerenciamento de API

Sem suporte no gateway auto-hospedado

Sem suporte em nuvens soberanas ou nas seguintes regiões, australiacentral, australiacentral2, indiacentral

Exemplos passo a passo

- Configurar o gerenciador de credenciais – API do GitHub

- Configurar o gerenciador de credenciais – API do Microsoft Graph

- Configurar o gerenciador de credenciais – acesso delegado pelo usuário à API de back-end

Considerações de segurança

O token de acesso e outros segredos (por exemplo, segredos do cliente) são criptografados com uma criptografia de envelope e armazenados em um armazenamento interno multilocatário. Os dados são criptografados com o AES-128 usando uma chave exclusiva por dados. Essas chaves são criptografas de forma assimétrica com um certificado mestre armazenado no Azure Key Vault e alternadas todos os meses.

limites

| Recurso | Limite |

|---|---|

| Número máximo de provedores de credenciais por instância de serviço | 1,000 |

| Número máximo de conexões por provedor de credenciais | 10.000 |

| Número máximo de políticas de acesso por conexão | 100 |

| Número máximo de solicitações de autorização por minuto por conexão | 250 |

Perguntas frequentes (FAQ)

Quando os tokens de acesso são atualizados?

Para uma conexão do tipo código de autorização, os tokens de acesso são renovados da seguinte maneira:

Quando a política get-authorization-context é executada em tempo de execução, o API Management verifica se o token de acesso armazenado é válido. Se o token tiver expirado ou estiver quase expirado, o Gerenciamento de API usará o token de atualização para buscar um novo token de acesso e um novo token de atualização do provedor de identidade configurado. Se o token de atualização tiver expirado, um erro será gerado e a conexão precisará ser reautorizada antes de funcionar.

O que acontece se o segredo do cliente expirar no provedor de identidade?

Em runtime, o Gerenciamento de API não pode buscar novos tokens e ocorre um erro.

Se a conexão for do tipo código de autorização, o segredo do cliente precisará ser atualizado no nível do provedor de credenciais.

Se a conexão for do tipo credenciais do cliente, o segredo do cliente precisará ser atualizado no nível da conexão.

Esse recurso tem suporte usando o Gerenciamento de API em execução dentro de uma VNet?

Sim, desde que a conectividade de saída na porta 443 esteja habilitada para a marca de serviço AzureConnectors. Para obter mais informações, consulte Referência de configuração de rede virtual.

O que acontece quando um provedor de credenciais é excluído?

Todas as conexões subjacentes e as políticas de acesso também são excluídas.

Os tokens de acesso são armazenados em cache pelo Gerenciamento de API?

Nas camadas de serviço clássicas e v2, o token de acesso é armazenado em cache pela instância de Gerenciamento de API até três minutos antes do tempo de expiração do token. Se o token de acesso estiver a menos de três minutos da expiração, o tempo armazenado em cache será até que o token de acesso expire.

Os tokens de acesso não são armazenados em cache no nível de Consumo.

Conteúdo relacionado

- Configurar provedores de credenciais para conexões

- Configurar e usar uma conexão para a API do Microsoft Graph ou a API do GitHub

- Configurar uma conexão para acesso delegado pelo usuário

- Configurar várias conexões para um provedor de credenciais