Criar uma investigação personalizada para o Gateway de Aplicativo usando o portal

Neste artigo, você adiciona uma investigação personalizada a um gateway de aplicativo existente por meio do portal do Azure. O Gateway de Aplicativo do Azure usa essas investigações de integridade para monitorar a integridade dos recursos no pool de back-end.

Antes de começar

Se você ainda não tiver um gateway de aplicativo, visite Criar um Gateway de Aplicativo parar criar um gateway de aplicativo para trabalhar.

Criar investigação para o SKU do Gateway de Aplicativo v2

As investigações são configuradas em um processo de duas etapas pelo portal. A primeira etapa é inserir os valores necessários para a configuração da investigação. Na segunda etapa, você testará a saúde de back-end usando essa configuração de investigação e salvará a investigação.

Inserir propriedades de investigação

Entre no portal do Azure. Caso você ainda não tenha uma conta, poderá se inscrever para obter uma avaliação gratuita de um mês

No painel Favoritos do portal do Azure, clique em Todos os recursos. Clique no gateway de aplicativo na folha Todos os recursos. Se a assinatura que você selecionou já contém vários recursos, você pode inserir partners.contoso.net na caixa Filtrar por nome para acessar facilmente o gateway de aplicativo.

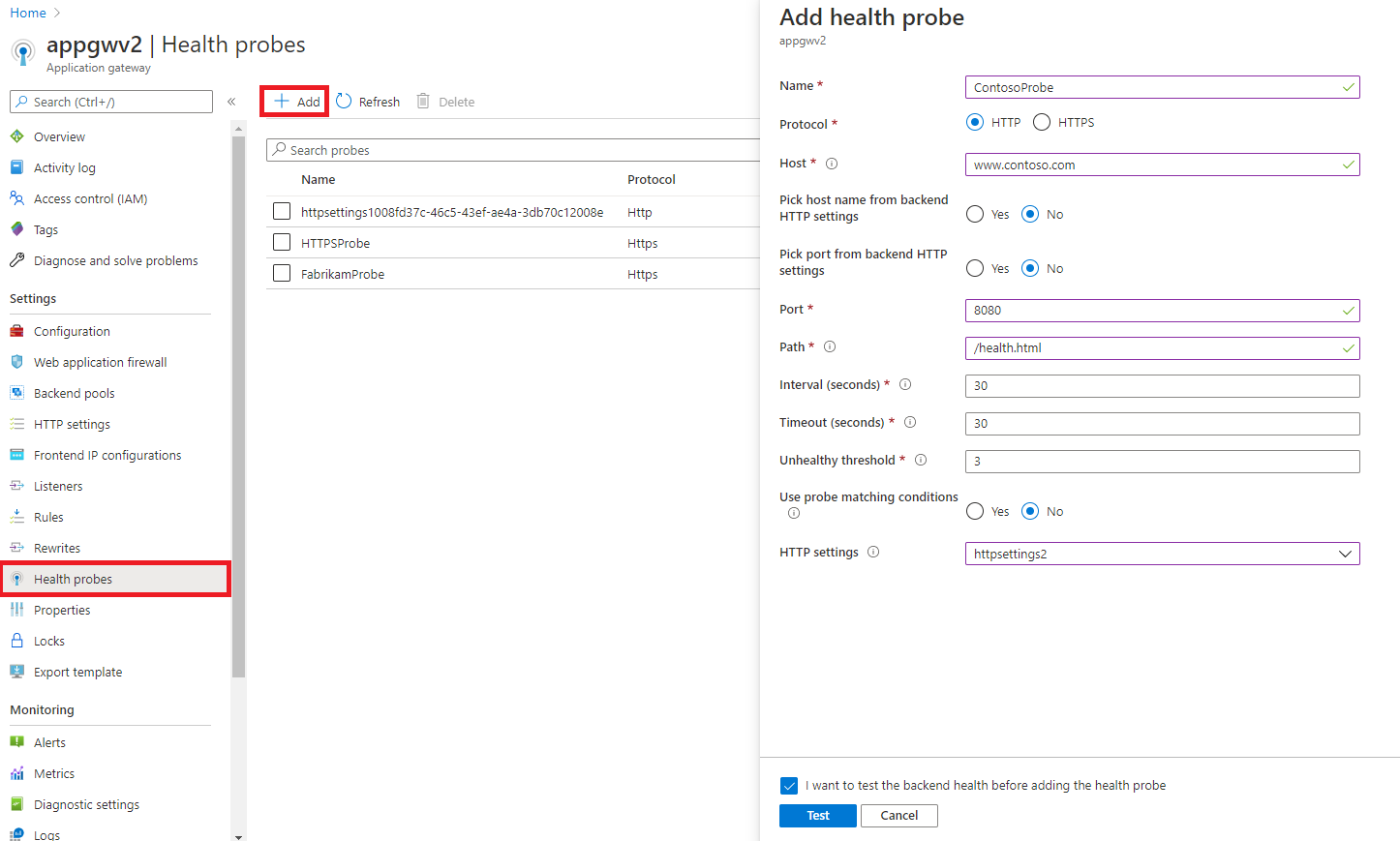

Selecione Investigações de saúde e, em seguida, selecione Adicionar para adicionar uma nova investigação de saúde.

Na folha Adicionar investigação de integridade, preencha as informações necessárias para a investigação e ao concluir, clique em OK.

Configuração Valor Detalhes Nome customProbe Este valor é um nome amigável para a investigação que está acessível no portal. Protocolo HTTP ou HTTPS O protocolo que a investigação de integridade usa. Host ou seja, contoso.com Esse valor é o nome do host virtual (diferente do nome do host da VM) em execução no servidor de aplicativos. A investigação é enviada para <protocol>://<host name>:<port>/<urlPath> Esse também pode ser o IP privado do servidor, o endereço IP público ou a entrada DNS do endereço IP público. A investigação tentará acessar o servidor quando usada com uma entrada de caminho baseado em arquivo e validar se existe um arquivo específico no servidor, como uma verificação de integridade. Escolher o nome do host nas configurações HTTP de back-end Sim ou não Define o cabeçalho do host na investigação para o nome do host das configurações HTTP às quais essa investigação está associada. Especialmente necessário no caso de back-ends de vários locatários, como o serviço de aplicativo do Azure. Saiba mais Escolher a porta das configurações HTTP de back-end Sim ou não Define a porta da investigação de integridade para a porta das configurações HTTP às quais essa investigação está associada. Se você escolher não, poderá inserir uma porta de destino personalizada a ser usada Porta 1-65535 Porta personalizada a ser usada para as investigações de saúde Caminho / ou qualquer caminho válido O restante da URL completa para a investigação personalizada. Um caminho válido começa com "/". Para o caminho padrão do http://contoso.com, use apenas '/'. Você também pode inserir um caminho de servidor para um arquivo para uma verificação de estado estática em vez de baseada na Web. Os caminhos de arquivo devem ser usados ao usar IP público/privado ou a entrada DNS de IP público como entrada de nome do host. Intervalo (segundos) 30 Frequência com que a investigação é executada para verificar a integridade. Não é recomendável defini-la abaixo de 30 segundos. Tempo limite (segundos) 30 A quantidade de tempo que a investigação aguarda antes de o tempo passar. Se uma resposta válida não for recebida dentro desse período, a investigação será marcada como com falha. O intervalo de tempo limite deve ser alto o suficiente para que uma chamada http possa ser feita a fim de garantir que a página de integridade do back-end estará disponível. Observe que o valor de tempo limite não deve ser maior que o valor 'Interval' usado nesta configuração de investigação ou o valor de 'Request timeout' na configuração HTTP que será associado a essa investigação. Limite não íntegro 3 Número de tentativas com falha para ser considerado não íntegro. O limite pode ser definido como 0 ou mais. Usar condições de correspondência de investigação Sim ou não Por padrão, uma resposta HTTP(S) com código de status entre 200 e 399 é considerada íntegra. Você pode alterar o intervalo aceitável de código de resposta de back-end ou o corpo da resposta de back-end. Saiba mais Configurações HTTP seleção do menu suspenso A investigação será associada às configurações de HTTP selecionadas aqui e, portanto, monitorará a integridade desse pool de back-end que está associado à configuração de HTTP selecionada. Ele usará a mesma porta para a solicitação de investigação que a que está sendo usada na configuração de HTTP selecionada. Você só pode escolher essas configurações HTTP que não estão associadas a nenhuma outra investigação personalizada.

Observe que apenas essas configurações HTTP estão disponíveis para associação que têm o mesmo protocolo que o protocolo escolhido nesta configuração de investigação e têm o mesmo estado para a opção Escolher nome de host do back-end de configuração de HTTP.Importante

A investigação monitorará a integridade do back-end somente quando ele estiver associado a uma ou mais configurações de HTTP. Ele vai monitorar os recursos de back-end desses pools de back-end que estão associados às configurações de HTTP às quais essa investigação está associada. A solicitação de investigação será enviada como <protocolo>://<hostName>:<port>/<urlPath>.

Testar a integridade do back-end com a investigação

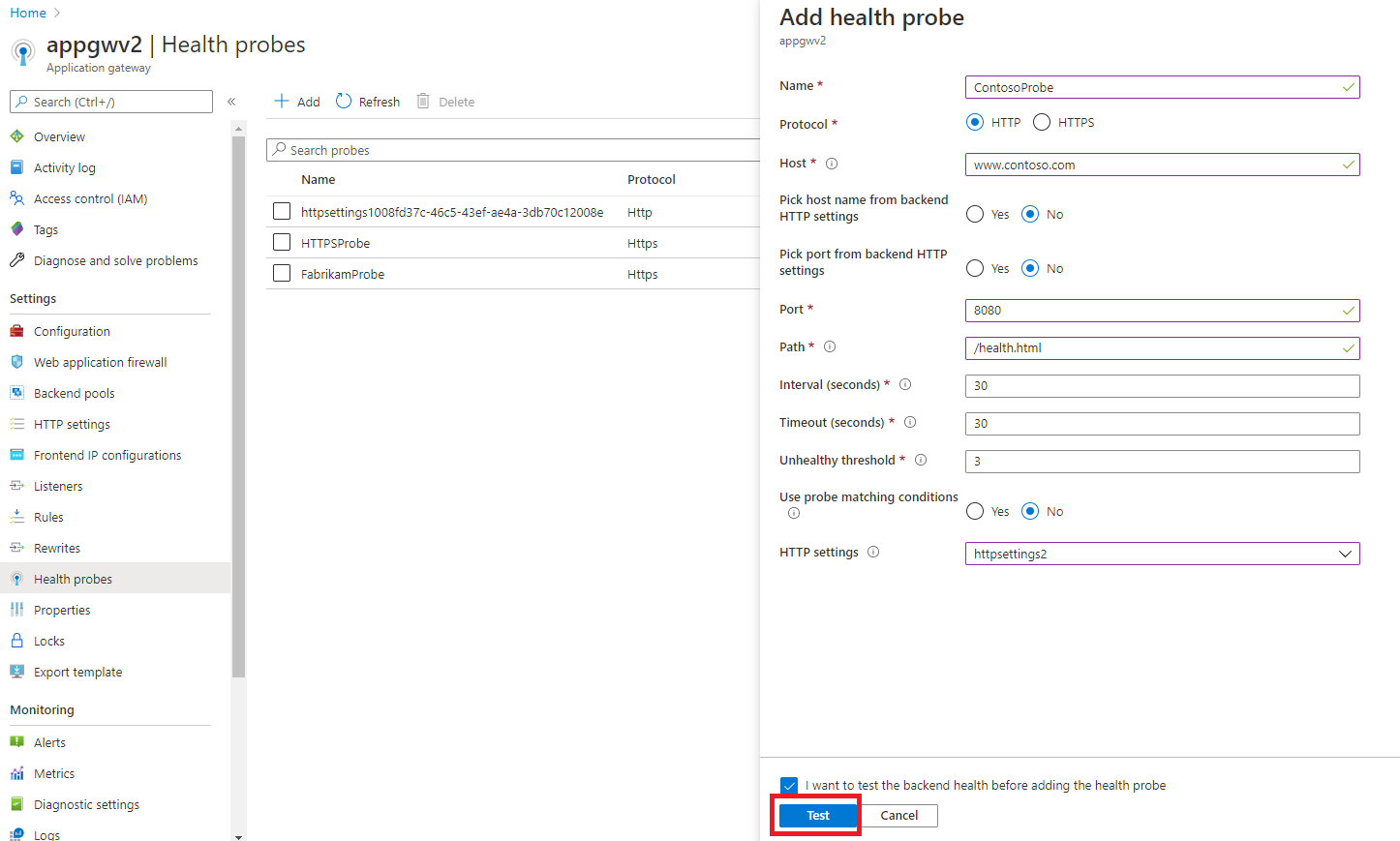

Depois de inserir as propriedades de investigação, você poderá testar a integridade dos recursos de back-end para verificar se a configuração de investigação está correta e se os recursos de back-end estão funcionando conforme o esperado.

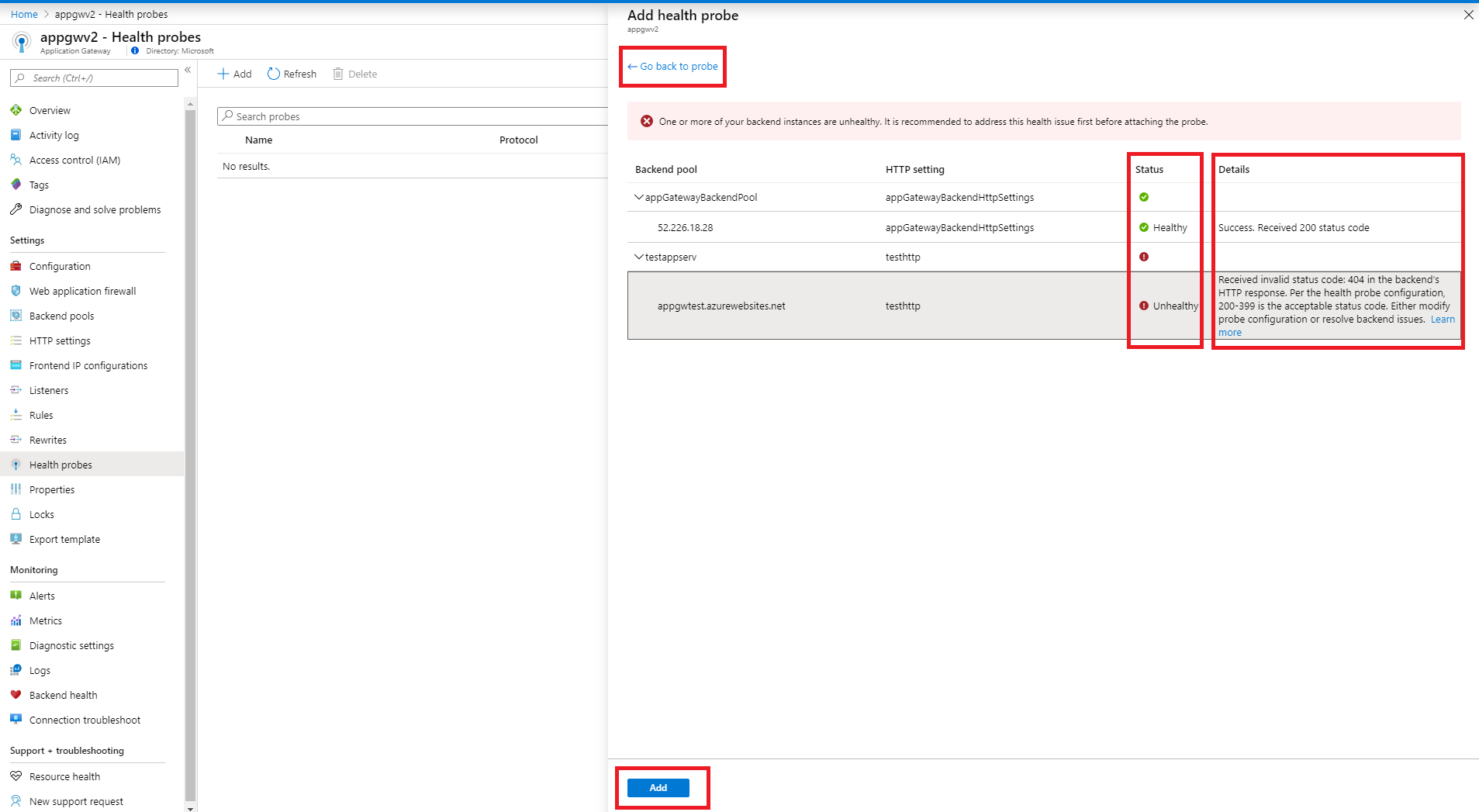

Selecione Testar e observe o resultado da investigação. O gateway de aplicativo testa a integridade de todos os recursos de back-end nos pools de back-end associados às configurações de HTTP usadas para essa investigação.

Se houver recursos de back-end não íntegros, verifique a coluna Detalhes para entender o motivo do estado não íntegro do recurso. Se o recurso tiver sido marcado como não íntegro devido a uma configuração de investigação incorreta, selecione o link Voltar ao teste de investigação e edite a configuração da investigação. Caso contrário, se o recurso tiver sido marcado como não íntegro devido a um problema com o back-end, resolva os problemas com o recurso de back-end e, em seguida, teste o back-end novamente selecionando Voltar ao link de investigação e selecione testar.

Observação

Você pode optar por salvar a investigação até mesmo com recursos de back-end não íntegros, mas isso não é recomendado. Isso ocorre porque o Gateway de Aplicativo não encaminhará as solicitações para os servidores back-end do pool de back-end, que são determinados como não íntegros pela investigação. Caso não haja nenhum recurso íntegro em um pool de back-end, você não poderá acessar seu aplicativo e receberá um erro HTTP 502.

Selecione Adicionar para salvar a investigação.

Criar investigação para o SKU do Gateway de Aplicativo v1

As investigações são configuradas em um processo de duas etapas pelo portal. A primeira etapa é criar a investigação. Na segunda etapa, você adiciona a investigação às configurações de HTTP do back-end do Gateway de Aplicativo.

Criar a investigação

Entre no portal do Azure. Caso você ainda não tenha uma conta, poderá se inscrever para obter uma avaliação gratuita de um mês

No painel Favoritos do portal do Azure, selecione Todos os recursos. Clique no gateway de aplicativo na folha Todos os recursos. Se a assinatura que você selecionou já contém vários recursos, você pode inserir partners.contoso.net na caixa Filtrar por nome para acessar facilmente o gateway de aplicativo.

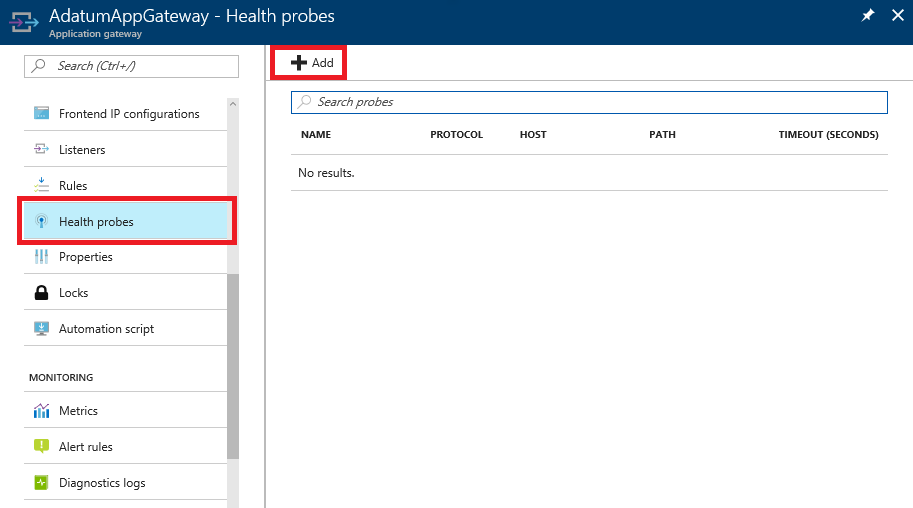

Selecione Investigações e, em seguida, Adicionar para adicionar uma investigação.

Na folha Adicionar investigação de integridade, preencha as informações necessárias para a investigação e ao concluir, clique em OK.

Configuração Valor Detalhes Nome customProbe Este valor é um nome amigável para a investigação que está acessível no portal. Protocolo HTTP ou HTTPS O protocolo que a investigação de integridade usa. Host ou seja, contoso.com Esse valor é o nome do host virtual (diferente do nome do host da VM) em execução no servidor de aplicativos. A investigação é enviada para http://(nome do host):(porta de httpsetting)/urlPath. Isso é aplicável quando vários sites são configurados no Gateway de Aplicativo. Se o Gateway de Aplicativo estiver configurado para um único site, insira '127.0.0.1'. Você também pode inserir um caminho de servidor para um arquivo para uma verificação de estado estática em vez de baseada na Web. Os caminhos de arquivo devem ser usados ao usar IP público/privado ou a entrada DNS de IP público como entrada de nome do host. Escolher o nome do host nas configurações HTTP de back-end Sim ou não Define o cabeçalho do host na investigação como o nome do host do recurso de back-end no pool de back-end associado à configuração de HTTP à qual essa investigação está associada. Especialmente necessário no caso de back-ends de vários locatários, como o serviço de aplicativo do Azure. Saiba mais Caminho / ou qualquer caminho válido O restante da URL completa para a investigação personalizada. Um caminho válido começa com "/". Para o caminho padrão de http://contoso.com basta usar “/”. Você também pode inserir o caminho de servidor de um arquivo para uma verificação de integridade estática em vez de baseada na Web. Os caminhos de arquivo devem ser usados ao usar IP público/privado ou a entrada DNS de IP público como entrada de nome do host. Intervalo (segundos) 30 Frequência com que a investigação é executada para verificar a integridade. Não é recomendável defini-la abaixo de 30 segundos. Tempo limite (segundos) 30 A quantidade de tempo que a investigação aguarda antes de o tempo passar. Se uma resposta válida não for recebida dentro desse período, a investigação será marcada como com falha. O intervalo de tempo limite deve ser alto o suficiente para que uma chamada http possa ser feita a fim de garantir que a página de integridade do back-end estará disponível. Observe que o valor de tempo limite não deve ser maior que o valor 'Interval' usado nesta configuração de investigação ou o valor de 'Request timeout' na configuração HTTP que será associado a essa investigação. Limite não íntegro 3 Número de tentativas com falha para ser considerado não íntegro. O limite pode ser definido como 1 ou mais. Usar condições de correspondência de investigação Sim ou não Por padrão, uma resposta HTTP(S) com código de status entre 200 e 399 é considerada íntegra. Você pode alterar o intervalo aceitável de código de resposta de back-end ou o corpo da resposta de back-end. Saiba mais Importante

O nome do host não é o mesmo que o nome do servidor. Esse valor é o nome do host virtual em execução no servidor de aplicativos. A investigação é enviada para <protocolo>://<hostName>:<port de configurações http>/<urlPath>

Adicionar a investigação ao gateway

Agora que a investigação foi criada, é hora de adicioná-la ao gateway. As configurações da investigação são definidas nas configurações de http do back-end do Gateway de Aplicativo.

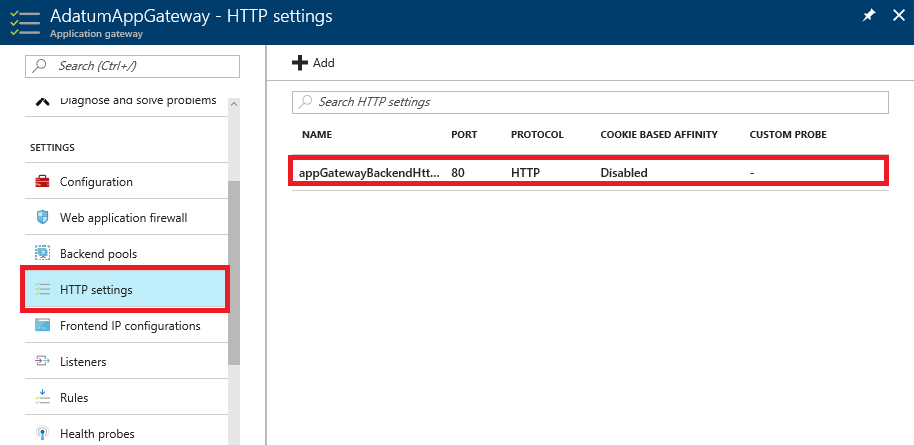

Clique em Configurações de HTTP do Gateway de Aplicativo e clique nas configurações de HTTP do back-end atual listadas na janela para abrir a folha de configuração.

Na página de configuração appGatewayBackEndHttp, marque a caixa de seleção Usar investigação personalizada e selecione a investigação criada na seção Criar a investigação do menu suspenso Investigação personalizada. Ao concluir, clique em Salvar e as configurações são aplicadas.

Próximas etapas

Exiba a integridade dos recursos de back-end conforme determinado pela investigação usando a Exibição de integridade do back-end.