Logs de diagnóstico do Gateway de Aplicativo

Os logs do Gateway de Aplicativo fornecem informações detalhadas sobre eventos relacionados a um recurso e suas operações. Esses logs estão disponíveis para eventos como Acesso, Atividade, Firewall e Desempenho (somente para V1). As informações granulares nos logs são úteis ao solucionar problemas ou criar um painel de análise consumindo esses dados brutos.

Os logs estão disponíveis para todos os recursos do Gateway de Aplicativo; no entanto, para consumi-los, você deve habilitar sua coleção em um local de armazenamento de sua escolha. O registro em log no Gateway de Aplicativo do Azure é habilitado pelo serviço do Azure Monitor. É recomendável usar o workspace do Log Analytics, pois você pode usar prontamente suas consultas predefinidas e definir alertas com base em condições de log específicas.

Tipos de logs de recursos

Você pode usar tipos diferentes de logs no Azure para gerenciar e solucionar problemas de gateways de aplicativo.

- Log de atividades

- Log de Acesso ao Gateway de Aplicativo

- Log de Desempenho do Gateway de Aplicativo (disponível somente para a SKU v1)

- Log de Firewall do Gateway de Aplicativo

Observação

Os logs estão disponíveis apenas para os recursos implantados no modelo de implantação do Azure Resource Manager. Não é possível usar logs para recursos do modelo de implantação clássico. Para obter um melhor entendimento dos dois modelos, consulte o artigo Noções básicas sobre a implantação do Resource Manager e a implantação clássica.

Exemplos de otimização de logs de acesso usando Transformações de Workspace

Exemplo 1: Projeção seletiva de colunas: imagine que você tem logs de acesso do gateway de aplicativo com 20 colunas, mas está interessado em analisar dados de apenas 6 colunas específicas. Usando a transformação de workspace, você pode projetar essas 6 colunas em seu workspace, excluindo efetivamente as outras 14 colunas. Embora os dados originais dessas colunas excluídas não sejam armazenados, os espaços reservados vazios para eles ainda aparecem na folha Logs. Essa abordagem otimiza o armazenamento e garante que apenas os dados relevantes sejam mantidos para análise.

Observação

Na folha Logs, selecionar a opção Experimentar o novo Log Analytics oferece maior controle sobre as colunas exibidas na interface do usuário.

Exemplo 2: Foco em códigos de status específicos: ao analisar logs de acesso, em vez de processar todas as entradas de log, você pode escrever uma consulta para recuperar apenas linhas com códigos de status HTTP específicos (como 4xx e 5xx). Como a maioria das solicitações se enquadra idealmente nas categorias 2xx e 3xx (que representam respostas bem-sucedidas), o foco nos códigos de status problemáticos restringe o conjunto de dados. Essa abordagem direcionada permite extrair as informações mais relevantes e acionáveis, tornando-as benéficas e econômicas.

Estratégia de transição recomendada para mover da tabela do Diagnóstico do Azure para a tabela específica do recurso:

- Avaliar a retenção de dados atual: determine a duração da retenção de dados atual na tabela de Diagnóstico do Azure (por exemplo: suponha que a tabela de diagnóstico retenha dados por 15 dias).

- Estabelecer retenção específica do recurso: implemente uma nova configuração do Diagnóstico com uma tabela específica do recurso.

- Coleta de dados paralela: por um período temporário, colete dados simultaneamente no Diagnóstico do Azure e nas configurações específicas do recurso.

- Confirmar a precisão dos dados: verifique se a coleta de dados é precisa e consistente em ambas as configurações.

- Remover a configuração de Diagnóstico do Azure: remova a configuração de Diagnóstico do Azure para impedir a coleta de dados duplicada.

Outros locais de armazenamento:

- Conta de Armazenamento do Microsoft Azure: as contas de armazenamento são mais adequadas para os logs quando eles são armazenados por mais tempo e examinados quando necessário.

- Hubs de Eventos do Azure: os hubs de eventos são uma ótima opção para integração a outras ferramentas de informações de segurança e de SIEM (gerenciamento de evento) para receber alertas sobre os recursos.

- Integrações de parceiros do Azure Monitor.

Saiba mais sobre os destinos de configurações de diagnóstico do Azure Monitor.

Habilitar o log por meio do PowerShell

O log de atividade é habilitado automaticamente para todos os recursos do Resource Manager. Você deve habilitar o log de acesso e de desempenho para começar a coletar os dados disponíveis por meio desses logs. Para habilitar o log, use as seguintes etapas:

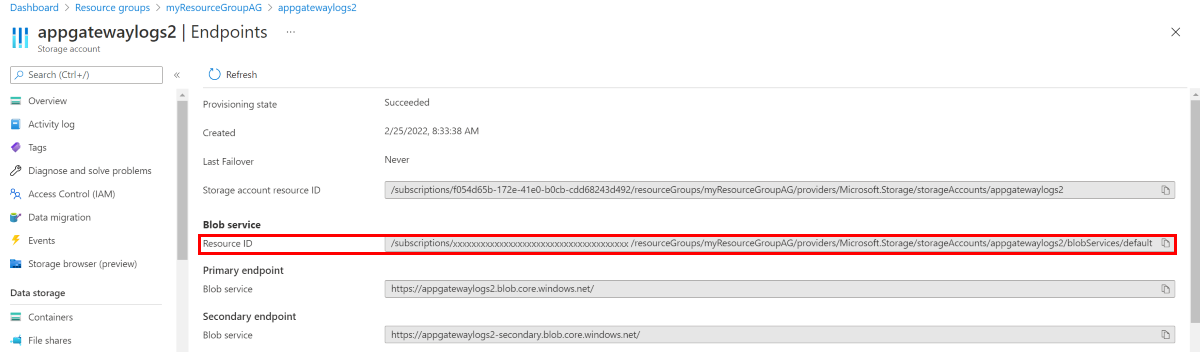

Anote a ID do recurso da conta de armazenamento, na qual os dados de log são armazenados. Esse valor tem o formato /subscriptions/<subscriptionId>/resourceGroups/<grupo de recursos name>/providers/Microsoft.Storage/storageAccounts/<nome da conta de armazenamento>. Use qualquer conta de armazenamento em sua assinatura. Use o portal do Azure para encontrar essas informações.

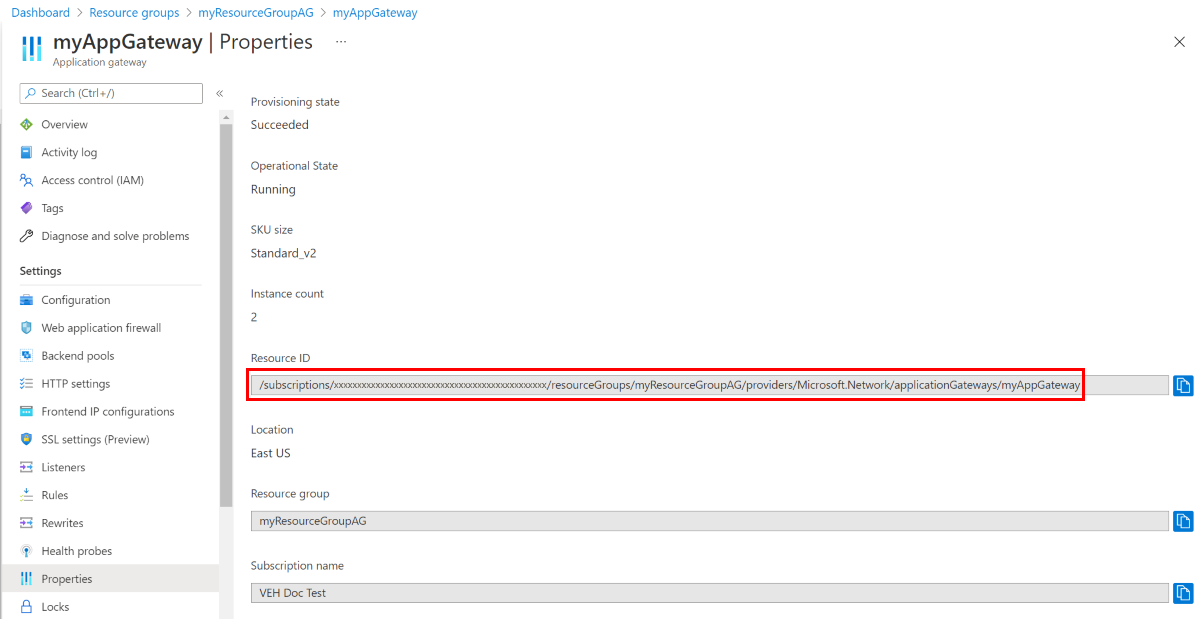

Anote a ID do Recurso do gateway de aplicativo para o qual o log está habilitado. Esse valor tem o formato /subscriptions/<subscriptionId>/resourceGroups/<grupo de recursos name>/providers/Microsoft.Network/applicationGateways/<nome do gateway de aplicativo>. Use o portal para encontrar essas informações.

Habilite o log de diagnóstico usando o seguinte cmdlet do PowerShell:

Set-AzDiagnosticSetting -ResourceId /subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/Microsoft.Network/applicationGateways/<application gateway name> -StorageAccountId /subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/Microsoft.Storage/storageAccounts/<storage account name> -Enabled $true

Dica

Os logs de atividades não exigem uma conta de armazenamento separada. O uso do armazenamento para logs de acesso e de desempenho gera encargos de serviço.

Habilitar o log por meio do portal do Azure

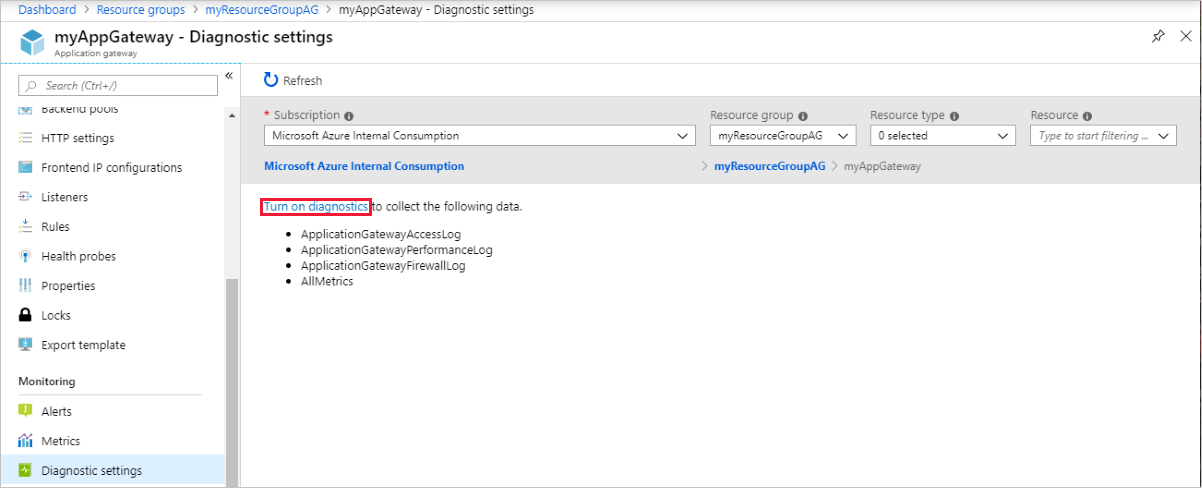

No portal do Azure, encontre o recurso e selecione Configurações de diagnóstico.

Para o Gateway de Aplicativo, três logs estão disponíveis:

- Log de acesso

- Log de desempenho

- Log de firewall

Para iniciar a coleta de dados, selecione Ativar diagnóstico.

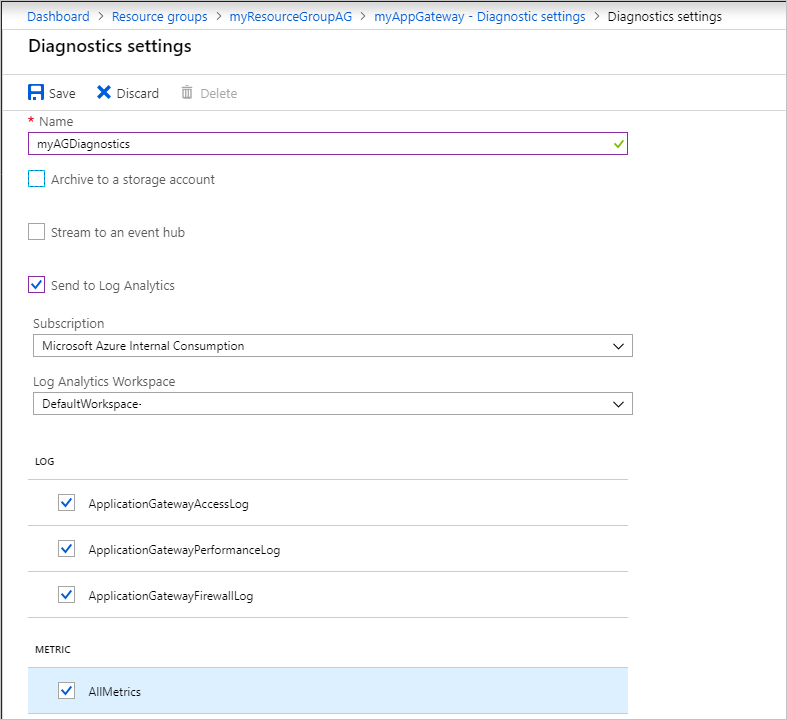

A página Configurações de diagnóstico fornece as configurações dos logs de diagnóstico. Neste exemplo, o Log Analytics armazena os logs. Você também pode usar os hubs de eventos e uma conta de armazenamento para salvar os logs de diagnóstico.

Digite um nome para as configurações, confirme e selecione Salvar.

Para exibir e analisar os dados do registro de atividades, consulte Analisar dados de monitoramento.

Exibir e analisar os logs de acesso, de desempenho e de firewall

Os logs do Azure Monitor podem coletar os arquivos de log de contadores e eventos de sua conta de Armazenamento de blobs. Para obter mais informações, consulte Analisar dados de monitoramento.

Você também pode se conectar à sua conta de armazenamento e recuperar as entradas de log JSON para logs de desempenho e acesso. Depois de baixar os arquivos JSON, você pode convertê-los em CSV e exibi-los no Excel, no Power BI ou em qualquer outra ferramenta de visualização de dados.

Dica

Se estiver familiarizado com o Visual Studio e os conceitos básicos de alteração de valores de constantes e variáveis em C#, você poderá usar as ferramentas de conversor de log disponíveis no GitHub.

Próximas etapas

- Visualize o contador e os logs de eventos com os logs do Azure Monitor.

- Postagem no blog Visualize your Azure Activity Log with Power BI (Visualizar o log de atividades do Azure com o Power BI).

- Postagem no blog View and analyze Azure Activity Logs in Power BI and more (Exibir e analisar os Logs de Atividades do Azure no Power BI e muito mais).