Configurar o TLS de ponta a ponta usando o Gateway de Aplicativo com o portal

Este artigo descreve como usar o portal do Azure para configurar a criptografia do protocolo TLS, anteriormente conhecida como criptografia de protocolo SSL (SSL), por meio do Gateway de Aplicativo Azure v1 SKU.

Observação

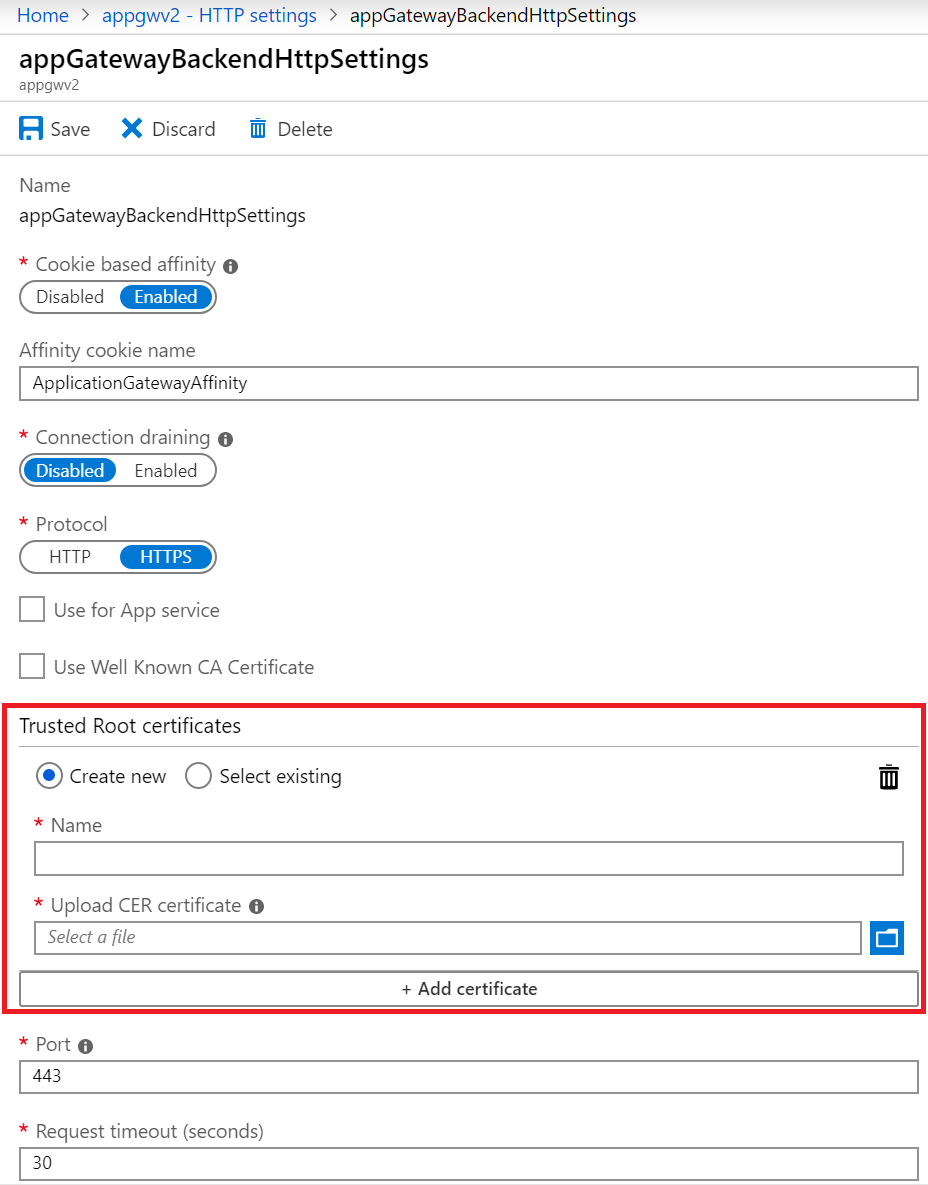

O Gateway de Aplicativo v2 SKU requer certificados raiz confiáveis para habilitar a configuração de ponta a ponta.

Se você não tiver uma assinatura do Azure, crie uma conta gratuita antes de começar.

Antes de começar

Para configurar o TSL de ponta a ponta com um Gateway de Aplicativo, você precisa de um certificado do Gateway. Além disso, os certificados são necessários para os servidores back-end. O certificado de gateway é usado para derivar uma chave de conteúdo conforme a especificação do protocolo TLS. A chave simétrica então é usada para criptografar e descriptografar o tráfego enviado para o gateway.

Para a criptografia TLS de ponta a ponta, os servidores back-end corretos precisam receber permissão no gateway de aplicativo. Para permitir esse acesso, carregue o certificado público dos servidores back-end, também conhecido como Certificados de Autenticação (v1) ou Certificados Raiz Confiáveis (v2), no gateway de aplicativo. A adição do certificado garante que o gateway de aplicativo se comunique somente com instâncias de back-end conhecidas. Esta configuração protege ainda mais a comunicação de ponta a ponta.

Importante

Se você receber uma mensagem de erro para o certificado do servidor de back-end, verifique se o CN (nome comum) do certificado de front-end corresponde ao CN do certificado de back-end. Para obter mais informações, consulte Incompatibilidade de certificado raiz confiável

Para saber mais, confiraVisão Geral da Terminação TLS e TLS de ponta a ponta com o Gateway de Aplicativo.

Criar um novo gateway de aplicativo do TLS de ponta a ponta

Para criar um novo gateway de aplicativo com a criptografia TLS de ponta a ponta, primeiro você precisará habilitar a terminação de TLS ao criar um novo gateway de aplicativo. Esta ação habilita a criptografia TLS da comunicação entre o cliente e o gateway de aplicativo. Em seguida, você precisará colocar na lista de Destinatários Seguros o código gerenciado dos certificados para os servidores back-end nas configurações de HTTP. Essa configuração habilita a criptografia de TLS para a comunicação entre o gateway de aplicativo e os servidores de back-end. Esse realiza a criptografia TLS de ponta a ponta.

Habilitar a terminação TLS ao criar um novo gateway de aplicativo

Para saber mais, confiraHabilitar a terminação TLS ao criar um novo gateway de aplicativo.

Adicionar certificados de autenticação/raiz dos servidores back-end

Selecione Todos os recursos e, em seguida, myAppGateway.

Selecioneconfigurações de HTTPdo menu do lado esquerdo. O Azure criou automaticamente uma configuração de HTTP padrão,appGatewayBackendPoolquando você criou o gateway de aplicativo.

SelecioneappGatewayBackendHttpSettings.

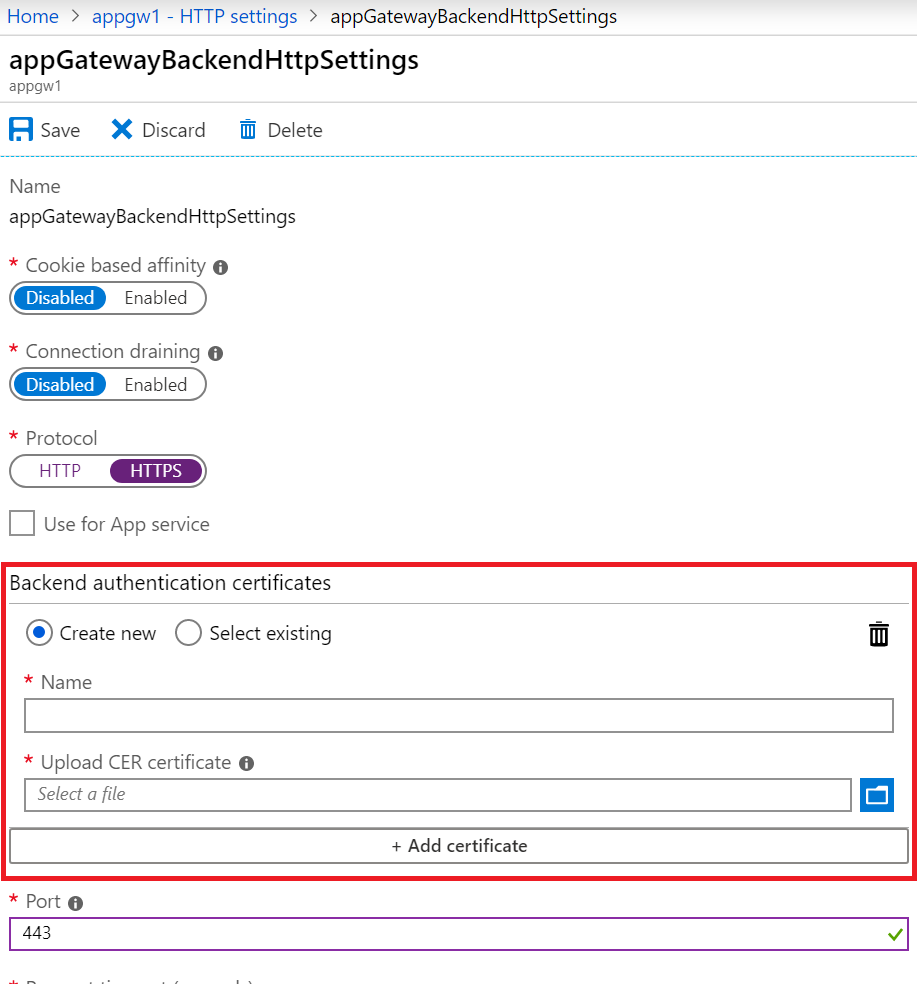

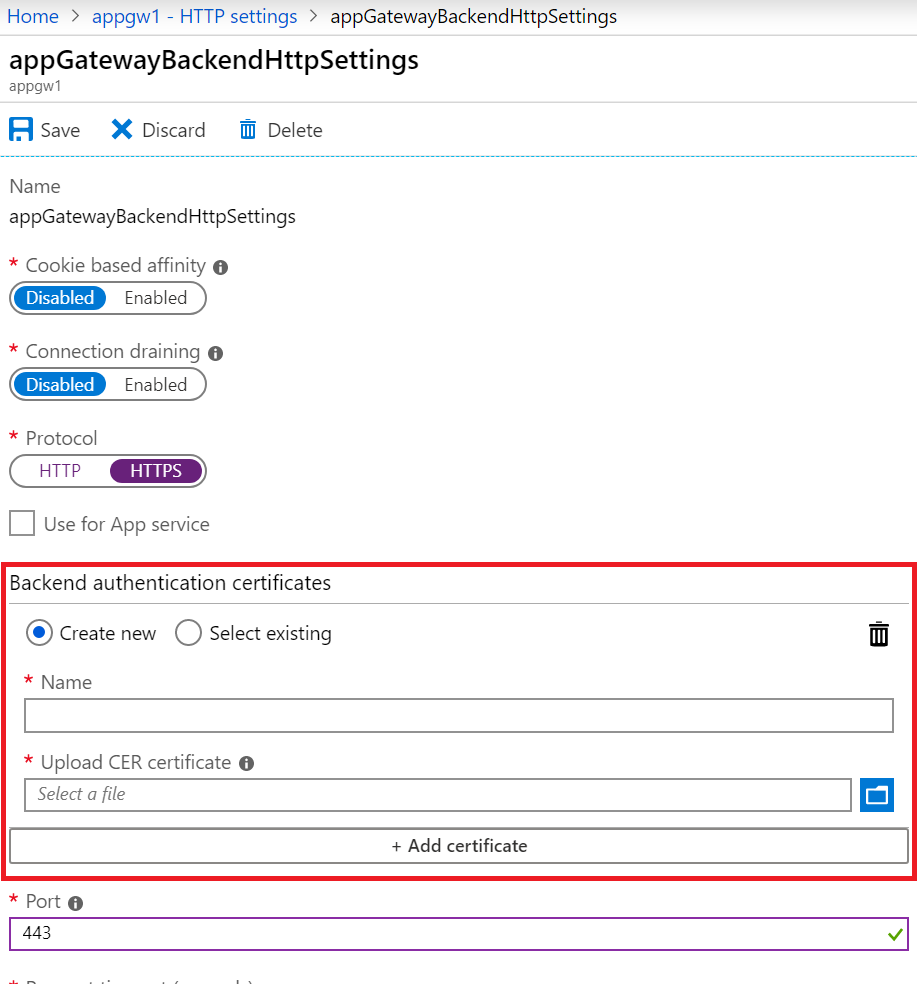

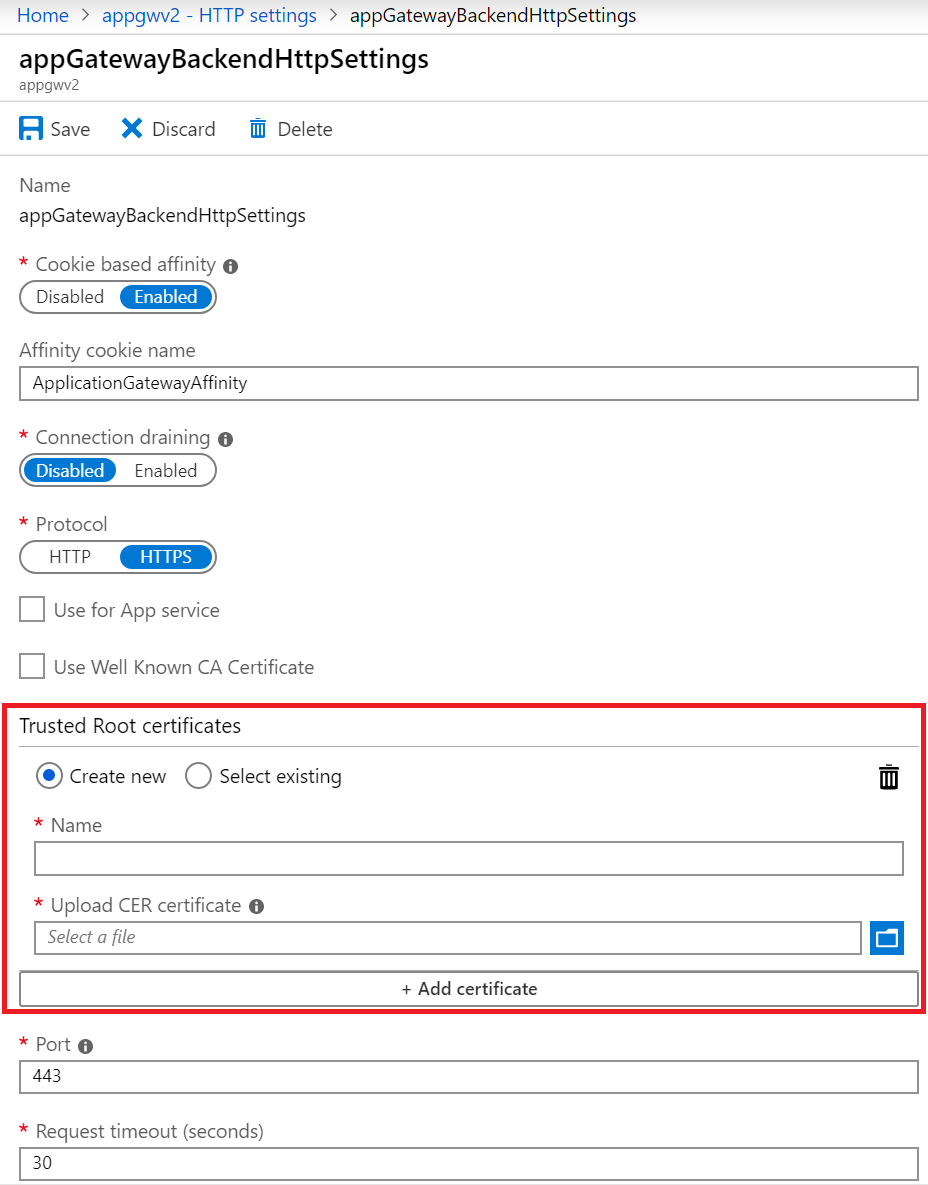

ConformeProtocolo,selecioneHTTPS. Um painel dosCertificados de autenticação de back-end ou certificados raiz confiáveisaparece.

Selecione Criar.

No campoNome, insira um nome apropriado.

Selecione o arquivo do certificado na caixaCarregar certificadoCER.

Para os gateways de aplicativo Standard e WAF (v1), carregue a chave pública do certificado do servidor back-end no formato .cer.

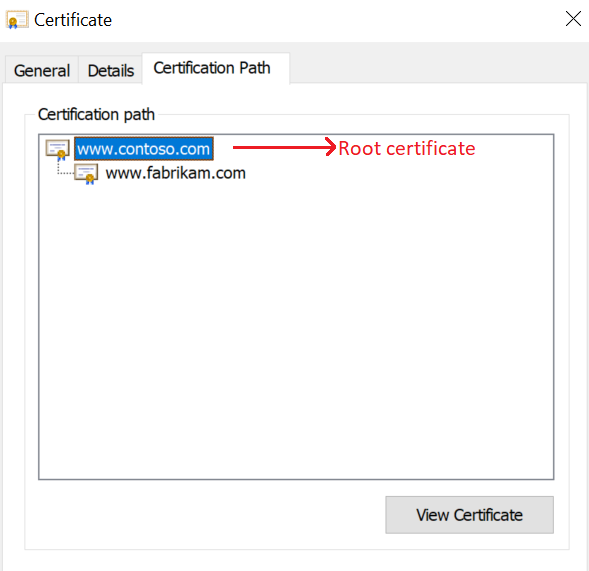

Para os gateways de aplicativo Standard_v2 e WAF_v2, carregue o certificado raiz do certificado do servidor back-end no formato .cer. Se o certificado de back-end for emitido por uma AC (autoridade de certificação) conhecida, marque a caixa de seleção Usar Certificado de Autoridade de Certificação Conhecida e não precisará carregar um certificado.

Selecione Salvar.

Habilitar o TLS de ponta a ponta de um gateway de aplicativo existente

Para configurar um gateway de aplicativo existente com criptografia TLS de ponta a ponta, primeiro você precisa habilitar a terminação TLS no ouvinte. Esta ação habilita a criptografia de TLS da comunicação entre o cliente e o gateway de aplicativo. Depois, coloque esses certificados dos servidores back-end nas configurações de HTTP na lista de Destinatários Seguros. Essa configuração habilita a criptografia de TLS para a comunicação entre o gateway de aplicativo e os servidores de back-end. Esse realiza a criptografia TLS de ponta a ponta.

Você precisará usar um ouvinte do protocolo HTTPS e um certificado para habilitar a terminação de TLS. Você pode usar um ouvinte existente que cumpra essas condições ou criar um novo ouvinte. Se você escolher a opção do nome anterior do objeto, poderá ignorar a seguinte seção "Habilitar a terminação de TLS em um gateway de aplicativo existente" e mover diretamente para a seção "Adicionar certificados de autenticação/certificados raiz confiáveis para servidores de back-end".

Se você escolher a última opção, aplique as etapas do procedimento a seguir.

Habilitar a terminação de TLS em um gateway de aplicativo existente

Selecione Todos os recursos e, em seguida, myAppGateway.

SelecioneOuvintesdo menu do lado esquerdo.

Selecione o ouvinteBásicoouvários sites, dependendo de sua análise de requisitos.

ConformeProtocolo,selecioneHTTPS. Um painel doCertificadoaparece.

Carregue o certificado PFX que você pretende usar na terminação de TLS entre o cliente e o gateway de aplicativo.

Observação

Para fins de teste, você pode usar um certificado autoassinado. No entanto, isto não é recomendável para cargas de trabalho de produção, porque elas são mais difíceis de gerenciar e não são completamente seguras. Para obter mais informações, consultecriar um certificado autoassinado.

Adicione outras configurações necessárias doOuvinte, dependendo de seus requisitos.

Selecione OK para salvar.

Adicionar certificados de autenticação/raiz confiáveis dos servidores back-end

Selecione Todos os recursos e, em seguida, myAppGateway.

Selecioneconfigurações de HTTPdo menu do lado esquerdo. Você pode colocar os certificados em uma configuração de HTTP de back-end existente na lista de Destinatários Seguros ou criar uma configuração de HTTP. (Na próxima etapa, o certificado para a configuração de HTTP padrão,appgatewaybackendhttp,será adicionado à lista de destinatários seguros.)

SelecioneappGatewayBackendHttpSettings.

ConformeProtocolo,selecioneHTTPS. Um painel dosCertificados de autenticação de back-end ou certificados raiz confiáveisaparece.

Selecione Criar.

No campoNome, insira um nome apropriado.

Selecione o arquivo do certificado na caixaCarregar certificadoCER.

Para os gateways de aplicativo Standard e WAF (v1), carregue a chave pública do certificado do servidor back-end no formato .cer.

Para os gateways de aplicativo Standard_v2 e WAF_v2, carregue o certificado raiz do certificado do servidor back-end no formato .cer. Se o certificado back-end for emitido por uma AC conhecida, marque a caixa de seleção Usar Certificado de Autoridade de Certificação Conhecida e não precisará carregar um certificado.

Selecione Salvar.