O Cluster Connect acesso os clusters Kubernetes habilitados para o Azure Arc

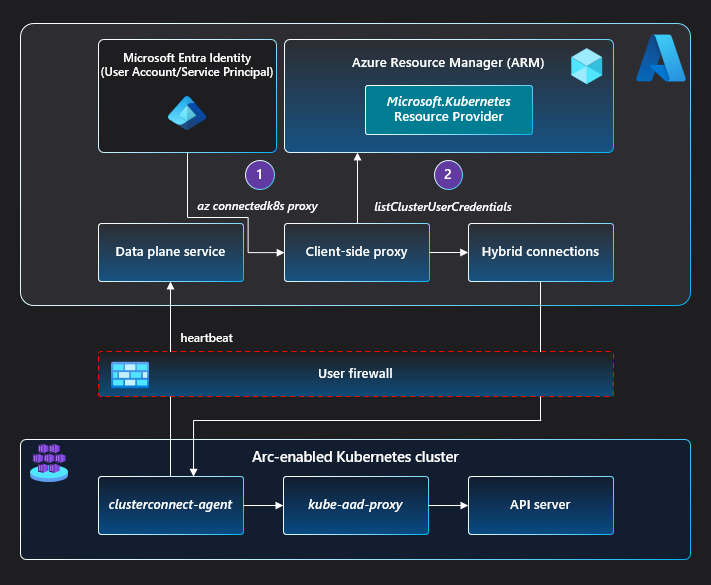

O recurso de conexão de cluster do Kubernetes habilitado para o Azure Arc fornece conectividade com o apiserver do cluster sem exigir que nenhuma porta de entrada seja habilitada no firewall. Um agente de proxy reverso em execução no cluster pode iniciar com segurança uma sessão com o serviço do Azure Arc de uma maneira de saída.

A conexão de cluster permite que os desenvolvedores acessem seus clusters de qualquer lugar para desenvolver e depurar interativamente. Também permite que usuários e administradores de cluster acessem ou gerenciem seus clusters de qualquer lugar. É possível até mesmo usar agentes/executores hospedados do Azure Pipelines, do GitHub Actions ou qualquer outro serviço de CI/CD hospedado para implantar aplicativos em clusters locais, sem a necessidade de agentes auto-hospedados.

Do lado do cluster, um agente de proxy reverso chamado clusterconnect-agent, implantado como parte do gráfico de Helm do agente, faz chamadas de saída para o serviço do Azure Arc para estabelecer a sessão.

Quando o usuário faz a chamada az connectedk8s proxy:

- É feito download do binário de proxy do Azure Arc e iniciado como um processo no computador cliente.

- O proxy do Azure Arc busca um arquivo

kubeconfigassociado ao cluster do Kubernetes habilitado para o Azure Arc no qualaz connectedk8s proxyé invocado.- O proxy do Azure Arc usa o token de acesso do Azure do chamador e o nome da ID do Azure Resource Manager.

- O arquivo

kubeconfig, salvo no computador pelo proxy do Azure Arc, aponta a URL do servidor para um ponto de extremidade no processo de proxy do Azure Arc.

Quando um usuário envia uma solicitação usando o arquivo kubeconfig:

- O proxy do Azure Arc mapeia o ponto de extremidade que recebe a solicitação para o serviço do Azure Arc.

- Em seguida, o serviço do Azure Arc encaminha a solicitação para a execução de

clusterconnect-agentno cluster. - O

clusterconnect-agentpassa a solicitação para o componentekube-aad-proxy, que executa a autenticação do Microsoft Entra na entidade de chamada. - Após a autenticação do Microsoft Entra, o

kube-aad-proxyusa a representação do usuário do Kubernetes para encaminhar a solicitação para o clusterapiserver.

- Use nosso guia de início rápido para conectar um cluster do Kubernetes ao Azure Arc.

- Acesse o cluster com segurança em qualquer lugar usando a conexão de cluster.