Configurar criptografia do Kerberos do NFSv 4.1 para Azure NetApp Files

O Azure NetApp Files dá suporte à criptografia de cliente NFS nos modos do Kerberos (krb5, krb5i e krb5p) com a criptografia AES-256. Este artigo descreve as configurações necessárias para usar um volume NFSv 4.1 com a criptografia Kerberos.

Requisitos

Os seguintes requisitos se aplicam à criptografia de cliente NFSv 4.1:

- Conexão dos Serviços de Domínio Active Directory (AD DS) ou dos Serviços de Domínio Microsoft Entra para facilitar a emissão de tíquetes Kerberos

- Criação de registro DNS A/PTR para os endereços IP do cliente e do servidor NFS do Azure NetApp Files

- Um cliente Linux: este artigo fornece diretrizes para clientes RHEL e Ubuntu. Outros clientes trabalharão com etapas de configuração semelhantes.

- Acesso ao servidor NTP: você pode usar um dos controladores de domínio do AD DC (Controlador de Domínio do Active Directory) mais usados.

- Para aproveitar a autenticação de usuário do domínio ou LDAP, verifique se os volumes do NFSv 4.1 estão habilitados para LDAP. Confira Configurar o LDAP do ADDS com grupos estendidos.

- Verifique se os nomes UPN das contas de usuário não terminam com um símbolo

$(por exemplo, user$@REALM.COM).

Para Contas de serviços gerenciados por grupo (gMSA), você precisa remover$à direita do nome UPN antes que a conta possa ser usada com o recurso Kerberos do Azure NetApp Files.

Criar um volume Kerberos NFS

Siga as etapas em Criar um volume NFS para o Azure NetApp Files para criar um volume NFSv 4.1.

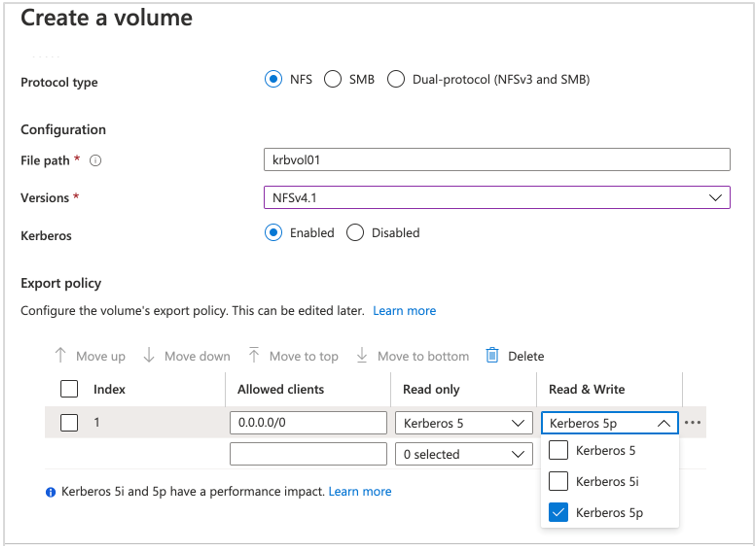

Na página Criar um volume, defina a versão do NFS como NFSv 4.1 e o Kerberos como Habilitado.

Importante

Você não pode modificar a seleção de habilitação do Kerberos após a criação do volume.

Selecione Exportar Política para corresponder ao nível desejado de acesso e à opção de segurança (Kerberos 5, Kerberos 5i ou Kerberos 5p) para o volume.

Para ver o impacto no desempenho do Kerberos, confira Impacto no desempenho do Kerberos em volumes NFSv 4.1.

Você também pode modificar os métodos de segurança Kerberos do volume clicando em Exportar Política no painel de navegação do Azure NetApp Files.

Clique em Examinar + Criar para criar o volume NFSv 4.1.

Configurar o portal do Azure

Siga as instruções em Criar uma conexão do Active Directory.

O Kerberos requer que você crie pelo menos uma conta de computador no Active Directory. As informações da conta fornecidas são usadas para criar as contas para volumes Kerberos SMB e NFSv 4.1. Essa conta de computador é criada automaticamente durante a criação do volume.

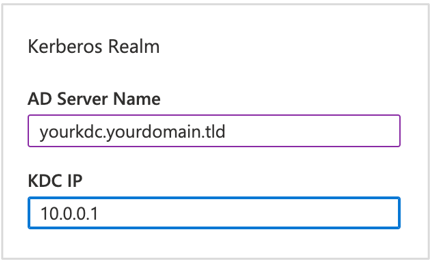

Em realm do Kerberos, insira o Nome do Servidor do AD e o endereço IP do KDC.

O servidor do AD e o IP do KDC podem ser o mesmo servidor. Essas informações são usadas para criar a conta de computador SPN usada pelos Arquivos NetApp do Azure. Depois que a conta do computador for criada, os Arquivos do Azure NetApp usarão registros do Servidor DNS para localizar servidores KDC adicionais, conforme necessário.

Clique em Ingressar para salvar a configuração.

Configurar as conexões do Active Directory

A configuração do Kerberos NFSv 4.1 cria duas contas de computador no Active Directory:

- Uma conta de computador para compartilhamentos SMB

- Uma conta de computador para o NFSv 4.1. Você pode identificar essa conta por meio do prefixo

NFS-.

Depois de criar o primeiro volume Kerberos NFSv 4.1, defina o tipo de criptografia da conta de computador usando o seguinte comando do PowerShell:

Set-ADComputer $NFSCOMPUTERACCOUNT -KerberosEncryptionType AES256

Configurar o cliente NFS

Siga as instruções em Configurar um cliente NFS para Azure NetApp files para configurar o cliente NFS.

Montar o volume Kerberos NFS

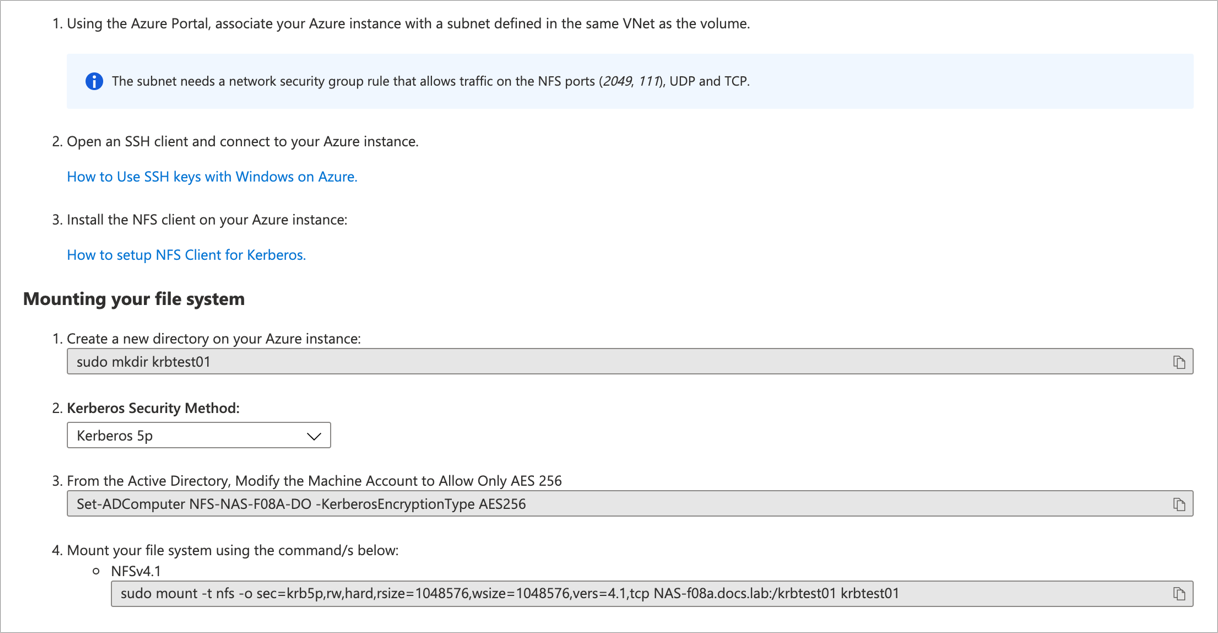

Na página Volumes, selecione o volume NFS que você deseja montar.

Selecione Instruções de montagem no volume para ver as instruções.

Por exemplo:

Crie o diretório (ponto de montagem) para o novo volume.

Defina o tipo de criptografia padrão como AES 256 para a conta de computador:

Set-ADComputer $NFSCOMPUTERACCOUNT -KerberosEncryptionType AES256 -Credential $ANFSERVICEACCOUNT- Você precisa executar esse comando apenas uma vez para cada conta de computador.

- Você pode executar esse comando de um controlador de domínio ou de um PC com as Ferramentas de Administração de Servidor Remoto instaladas.

- A variável

$NFSCOMPUTERACCOUNTé a conta de computador criada no Active Directory quando você implanta o volume Kerberos. Essa é a conta com o prefixoNFS-. - A variável

$ANFSERVICEACCOUNTé uma conta de usuário não privilegiada do Active Directory com controles delegados sobre a Unidade Organizacional em que a conta de computador foi criada.

Monte o volume no host:

sudo mount -t nfs -o sec=krb5p,rw,hard,rsize=1048576,wsize=1048576,vers=4.1,tcp $ANFEXPORT $ANFMOUNTPOINT- A variável

$ANFEXPORTé o caminhohost:/exportencontrado nas instruções de montagem. - A variável

$ANFMOUNTPOINTé a pasta criada pelo usuário no host do Linux.

- A variável

Impacto no desempenho do Kerberos no NFSv4.1

Você deve entender as opções de segurança disponíveis para volumes NFSv 4.1, os vetores de desempenho testados e o impacto esperado de desempenho do Kerberos. Confira Impacto de desempenho do Kerberos nos volumes NFSv 4.1 para obter detalhes.

Próximas etapas

- Impacto de desempenho do Kerberos no NFSv 4.1

- Solucionar erros em volumes do Azure NetApp Files

- Perguntas frequentes sobre NFS

- Perguntas frequentes sobre o desempenho

- Criar um volume NFS para o Azure NetApp Files

- Criar uma conexão do Active Directory

- Configurar um cliente NFS para o Azure NetApp Files

- Configurar o ADDS LDAP com grupos estendidos para acesso ao volume NFS