Habilitar a autenticação LDAP do AD DS (Active Directory Domain Services) para volumes NFS

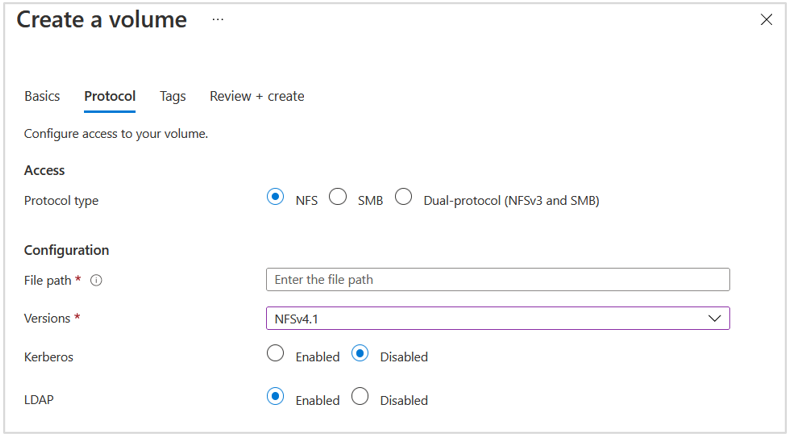

Ao criar um volume NFS, você pode habilitar o recurso LDAP com grupos estendidos (a opção LDAP) para o volume. O recurso permite que os usuários de LDAP do Active Directory e os grupos estendidos (até 1.024 grupos) acessem os arquivos e os diretórios no volume. Você pode usar o recurso LDAP com grupos estendidos com os volumes NFSv4.1 e NFSv3.

Observação

Por padrão, em servidores LDAP do Active Directory, o atributo MaxPageSize é definido como um padrão de 1.000. Essa configuração significa que grupos além de 1.000 são truncados em consultas LDAP. Para habilitar o suporte completo com o valor de 1.024 para grupos estendidos, o atributo MaxPageSize precisa ser modificado para refletir o valor de 1.024. Para obter informações sobre como alterar esse valor, veja Como exibir e definir a política LDAP no Active Directory usando Ntdsutil.exe.

O Azure NetApp Files dá suporte à busca de grupos estendidos a partir do nome do serviço LDAP, em vez de a partir do cabeçalho RPC. O Azure NetApp Files interage com o LDAP consultando atributos como nomes de usuário, IDs numéricas, grupos e associações de grupo para operações de protocolo NFS.

Quando for determinado que o LDAP será usado para operações como pesquisa de nomes e busca de grupos estendidos, ocorrerá o seguinte processo:

- O Azure NetApp Files usa uma configuração de cliente LDAP para fazer uma tentativa de conexão com o servidor LDAP do AD DS ou do Microsoft Entra Domain Services especificado na Configuração do AD do Azure NetApp Files.

- Se a conexão TCP na porta de serviço LDAP do AD DS ou do Microsoft Entra Domain Services definida for bem-sucedida, o cliente LDAP do Azure NetApp Files tentará “se associar” (entrar) ao servidor LDAP do AD DS ou do Microsoft Entra Domain Services (controlador de domínio) usando as credenciais definidas na configuração do cliente LDAP.

- Se a associação for bem-sucedida, o cliente LDAP do Azure NetApp Files usará o esquema LDAP do RFC 2307bis para fazer uma consulta de pesquisa LDAP para o servidor LDAP do AD DS ou do Microsoft Entra Domain Services (controlador de domínio).

As informações a seguir são passadas para o servidor na consulta:

- DN de base/usuário (para restringir o escopo da pesquisa)

- Tipo de escopo de pesquisa (subárvore)

- Classe de objeto (

user,posixAccountpara usuários eposixGrouppara grupos) - UID ou nome de usuário

- Atributos solicitados (

uid,uidNumber,gidNumberpara usuários ougidNumberpara grupos)

- Se o usuário ou grupo não for encontrado, a solicitação falhará e o acesso será negado.

- Se a solicitação for bem-sucedida, os atributos de usuário e de grupo serão armazenados em cache para uso futuro. Esta operação melhora o desempenho das consultas LDAP subsequentes associadas ao usuário ou aos atributos de grupo armazenados em cache. Isso também reduz a carga no servidor LDAP do AD DS ou do Microsoft Entra Domain Services.

Você pode habilitar o recurso LDAP com um recurso de grupos estendidos somente durante a criação do volume. Esse recurso não pode ser habilitado retroativamente em volumes existentes.

Só há suporte para o LDAP com grupos estendidos no AD DS (Active Directory Domain Services) ou no Microsoft Entra Domain Services. Não há suporte para OpenLDAP ou outros serviços de diretório LDAP de terceiros.

O LDAP via TLS não deve estar habilitado caso você esteja usando o Microsoft Entra Domain Services.

Não é possível modificar a configuração da opção LDAP (habilitada ou desabilitada) após a criação do volume.

Veja na tabela a seguir as configurações de TTL (vida útil) do cache de LDAP. Você deve aguardar a atualização do cache para acessar um arquivo ou diretório por meio de um cliente. Caso contrário, uma mensagem de acesso negado ou de permissão é exibida no cliente.

Cache Tempo limite padrão Lista de associação de grupo TTL de 24 horas Grupos do UNIX TTL de 24 horas, TTL negativo de 1 minuto Usuários do UNIX TTL de 24 horas, TTL negativo de 1 minuto Os caches têm um período de tempo limite específico chamado vida útil. Após o período de tempo limite, as entradas vencem para que as entradas obsoletas não permaneçam. O valor de TTL negativo se aplica a pesquisas com falha, a fim de evitar que consultas de LDAP para objetos inexistentes causem problemas no desempenho.

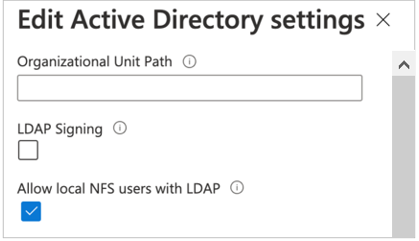

A opção Permitir usuários NFS locais com LDAP em conexões do Active Directory Domain Services pretende fornecer acesso ocasional e temporário aos usuários locais. Quando essa opção estiver habilitada, a autenticação de usuário e a pesquisa do servidor LDAP deixarão de funcionar, e o número de associações de grupo que o Azure NetApp Files dará suporte será limitado a 16. Dessa forma, você deve manter essa opção desabilitada em conexões do Active Directory Domain Services, exceto para os momentos em que um usuário local precise acessar volumes habilitados para LDAP. Nesse caso, você deve desabilitar essa opção assim que o acesso do usuário local não for mais necessário para o volume. Consulte Permitir que usuários NFS locais com LDAP acessem um volume de protocolo duplo sobre gerenciamento de acesso de usuário local.

Os volumes LDAP exigem uma configuração de Active Directory para as configurações do servidor LDAP. Siga as instruções em Requisitos para conexões do Active Directory e Criar uma conexão do Active Directory para configurar conexões do Active Directory no portal do Azure.

Observação

Confirme que você definiu as configurações de conexão do Active Directory. Uma conta de computador será criada na UO (unidade organizacional) especificada nas configurações de conexão do Active Directory. As configurações são usadas pelo cliente LDAP para autenticação no Active Directory.

Verifique se o servidor LDAP Active Directory está em execução no Active Directory.

Os usuários do LDAP NFS precisam ter determinados atributos POSIX no servidor LDAP. Defina os atributos para usuários LDAP e grupos LDAP da seguinte maneira:

- Atributos necessários para usuários LDAP:

uid: Alice,

uidNumber: 139,

gidNumber: 555,

objectClass: user, posixAccount - Atributos necessários para grupos LDAP:

objectClass: group, posixGroup,

gidNumber: 555

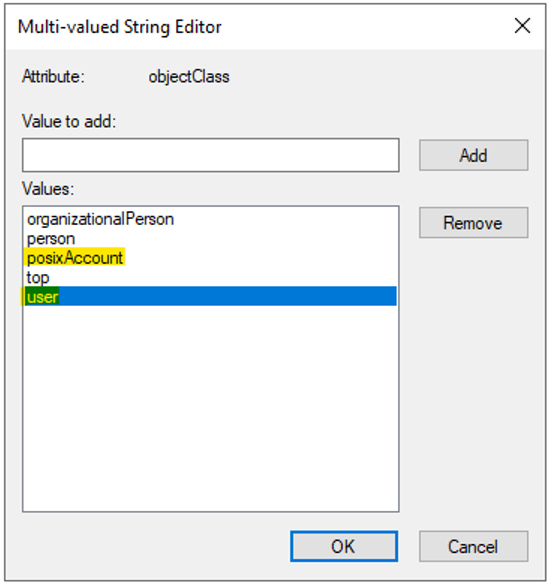

Os valores especificados para

objectClasssão entradas separadas. Por exemplo, no Editor de Cadeias de Caracteres com Valores Múltiplos,objectClassterá valores separados (usereposixAccount) especificados da seguinte forma para usuários de LDAP:Observação

Se os atributos POSIX não estiverem configurados corretamente, as operações de pesquisa de usuário e grupo poderão falhar e os usuários poderão ser restringidos a

nobodyao acessar os volumes NFS.

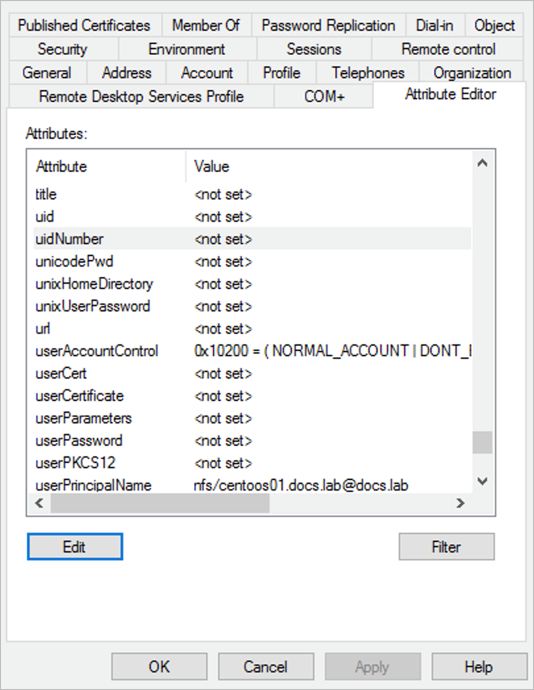

Também é possível gerenciar atributos POSIX usando o snap-in do MMC denominado Usuários e Computadores do Active Directory. O exemplo a seguir mostra o Editor de Atributos do Active Directory. Consulte Acessar o Editor de Atributos do Active Directory para obter detalhes.

- Atributos necessários para usuários LDAP:

Se você quiser configurar um cliente Linux NFSv4.1 integrado ao LDAP, confira Configurar um cliente NFS para o Azure NetApp Files.

Se os volumes habilitados para LDAP usam o NFSv4.1, siga as instruções descritas em Configurar o domínio de ID do NFSv4.1 para configurar o arquivo

/etc/idmapd.conf.Defina

Domainem/etc/idmapd.confpara o domínio configurado na Conexão do Active Directory em sua conta do NetApp. Por exemplo, secontoso.comfor o domínio configurado na conta do NetApp, definaDomain = contoso.com.Depois, reinicie o serviço

rpcbindno host ou reinicialize o host.Siga as etapas em Criar um volume NFS para o Azure NetApp Files para criar um volume NFS. Durante a criação do volume, na guia Protocolo, habilite a opção LDAP.

Opcional – Você pode permitir que os usuários do cliente NFS local que não estão presentes no servidor LDAP do Windows acessem um volume NFS com o LDAP com grupos estendidos habilitados. Para fazer isso, habilite a opção Permitir usuários NFS locais com LDAP da seguinte maneira:

- Selecione Conexões do Active Directory. Em uma conexão do Active Directory existente, clique no menu de contexto (os três pontos

…) e selecione Editar. - Na janela Editar configurações do Active Directory que aparece, selecione a opção Permitir usuários NFS locais com LDAP.

- Selecione Conexões do Active Directory. Em uma conexão do Active Directory existente, clique no menu de contexto (os três pontos

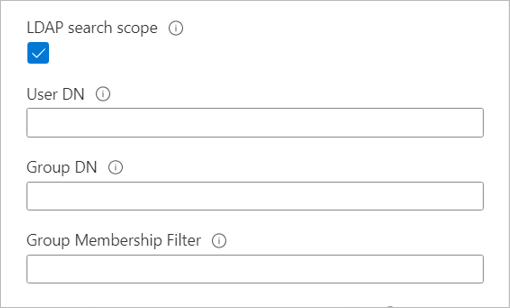

Opcional - se você tiver grandes topologias e usar o estilo de segurança UNIX com um volume de protocolo duplo ou LDAP com grupos estendidos, é possível usar a opção escopo de pesquisa LDAP para evitar erros de "acesso negado" em clientes Linux para Azure NetApp files.

A opção Escopo da Pesquisa LDAP é configurada por meio da página Conexões do Active Directory.

Para resolver os usuários e o grupo de um servidor LDAP para topologias grandes, de definir os valores das opções DN do Usuário, DN do Grupo e Filtro de Associação de Grupo na página Conexões do Active Directory da seguinte forma:

- Especifique DN de usuário aninhado e DN de grupo no formato de

OU=subdirectory,OU=directory,DC=domain,DC=com. Várias unidades organizacionais podem ser especificadas por meio de um ponto e vírgula, por exemplo:OU=subdirectory1,OU=directory1,DC=domain,DC=com;OU=subdirectory2,OU=directory2,DC=domain,DC=com - Especifique Filtro de Associação de Grupo no formato de

(gidNumber=*). Por exemplo, a configuração de(gidNumber=9*)pesquisagidNumbersque começam com 9. Você também pode usar dois filtros juntos:(|(cn=*22)(cn=*33))pesquisa valores CN que terminam com 22 ou 33. - Se um usuário for membro de mais de 256 grupos, apenas 256 grupos serão listados.

- Consulte Erros de volumes LDAP se você encontrar erros.

- Especifique DN de usuário aninhado e DN de grupo no formato de

- Criar um volume NFS para o Azure NetApp Files

- Criar e gerenciar conexões do Active Directory

- Configurar um domínio do NFSv4.1

- Configurar um cliente NFS para o Azure NetApp Files

- Solucionar erros em volumes do Azure NetApp Files

- Gerenciar conexões do Active Directory Domain Services para Azure NetApp Files

- Entender associações de grupos NFS e grupos complementares