Entender as diretrizes para o design de sites do Active Directory Domain Services e planejar para o Azure NetApp Files

O design e o planejamento do AD DS (Active Directory Domain Services) adequados são fundamentais para arquiteturas de solução que usam volumes do Azure NetApp Files. Os recursos do Azure NetApp Files, como volumes SMB, volumes de protocolo duplo e volumes Kerberos NFSv4.1 foram projetados para serem usados com o AD DS.

Este artigo fornece recomendações para ajudá-lo a desenvolver uma estratégia de implantação do AD DS para o Azure NetApp Files. Antes de ler este artigo, você precisa ter uma boa compreensão sobre como o AD DS funciona em um nível funcional.

Identificar os requisitos do AD DS para o Azure NetApp Files

Antes de implantar volumes do Azure NetApp Files, você deve identificar os requisitos de integração do AD DS para o Azure NetApp Files a fim de garantir que o Azure NetApp Files esteja bem conectado ao AD DS. A integração incorreta ou incompleta do AD DS com o Azure NetApp Files pode causar interrupções de acesso ou indisponibilidades do cliente para volumes SMB, protocolo duplo ou Kerberos NFSv4.1.

Cenários de autenticação com suporte

O Azure NetApp Files dá suporte à autenticação baseada em identidade em SMB por meio dos métodos a seguir.

- Autenticação do AD DS: computadores Windows ingressados no AD DS podem acessar compartilhamentos do Azure NetApp Files com credenciais do Active Directory por SMB. Seu cliente precisará ter uma linha de visão para seu AD DS. Se você já tem o AD DS configurado localmente ou em uma máquina virtual no Azure em que seus dispositivos foram conectados ao domínio do seu AD, você deve usar o AD DS para autenticação de compartilhamentos de arquivo do Azure NetApp Files.

- Autenticação do Microsoft Entra Domain Services: as VMs do Windows ingressadas no Microsoft Entra Domain Services baseadas em nuvem podem acessar compartilhamentos de arquivos do Azure NetApp Files com as credenciais do Microsoft Entra Domain Services. Nesta solução, o Microsoft Entra Domain Services executa um domínio tradicional do Windows Server AD em nome do cliente.

- Autenticação Kerberos do AD para clientes Linux: os clientes Linux podem usar a autenticação Kerberos em SMB para Azure NetApp Files usando o AD DS.

Requisitos de rede

Para operações previsíveis do Active Directory Domain Services com volumes do Azure NetApp Files, é altamente recomendável uma conectividade de rede confiável e de baixa latência (igual ou inferior a 10 milissegundos [ms] de tempo de ida e volta [RTT]) para controladores de domínio do AD DS. Uma conectividade de rede ruim ou a alta latência de rede entre o Azure NetApp Files e controladores de domínio do AD DS podem causar interrupções de acesso do cliente ou tempos limite do cliente.

Observação

A recomendação de 10 ms segue as diretrizes descritas em Criar um design de site: decidir quais locais se tornarão sites.

Verifique se você atende aos seguintes requisitos sobre topologia de rede e configurações:

- Verifique se uma topologia de rede com suporte para o Azure NetApp Files é usada.

- Verifique se os controladores de domínio do AD DS têm conectividade de rede da sub-rede delegada do Azure NetApp Files que hospeda os volumes do Azure NetApp Files.

- As topologias de rede virtual emparelhadas com controladores de domínio do AD DS devem ter o emparelhamento configurado corretamente para dar suporte do Azure NetApp Files à conectividade de rede do controlador de domínio do AD DS.

- Os NSGs (grupos de segurança de rede) e os firewalls do controlador de domínio do AD DS devem ter regras adequadamente configuradas para dar suporte à conectividade do Azure NetApp Files ao AD DS e ao DNS.

- Para ter uma experiência ideal, verifique se a latência de rede é igual ou inferior a uma RTT de 10 ms entre o Azure NetApp Files e os controladores de domínio do AD DS. Qualquer RTT com mais de 10 ms pode levar à degradação da experiência do aplicativo ou do usuário em aplicativos/ambientes sensíveis à latência. Caso a RTT seja muito alta para uma experiência de usuário desejável, considere a implantação de controladores de domínio de réplica no seu ambiente do Azure NetApp Files. Consulte também Considerações sobre o Active Directory Domain Services.

Para obter mais informações sobre os requisitos do Microsoft Active Directory para latência de rede em uma rede de longa distância, veja Criando um design de site.

As portas de rede necessárias são as seguintes:

| Serviço | Portos | Protocolos |

|---|---|---|

| ICMPv4 (ping) | N/D | Resposta de Eco |

| DNS* | 53 | TCP, UDP |

| Kerberos | 88 | TCP, UDP |

| Serviço de datagrama NetBIOS | 138 | UDP |

| NetBIOS | 139 | UDP |

| LDAP** | 389 | TCP, UDP |

| Gerente de conta de segurança (SAM)/Autoridade de segurança local (LSA)/SMB | 445 | TCP, UDP |

| Kerberos (kpasswd) | 464 | TCP, UDP |

| Catálogo Global do Active Directory | 3268 | TCP |

| Catálogo Global Seguro do Active Directory | 3269 | TCP |

| Serviço Web do Active Directory | 9389 | TCP |

* Somente DNS do Active Directory

** Não há suporte para LDAP via SSL (porta 636). Em vez disso, use LDAP sobre StartTLS (porta 389) para criptografar o tráfego LDAP.

Para obter informações sobre DNS, confira Noções básicas sobre sistemas de nomes de domínio no Azure NetApp Files.

Requisitos de origem de tempo

O Azure NetApp Files usa time.windows.com como fonte de tempo. Verifique se os controladores de domínio usados pelo Azure NetApp Files estão configurados para usar o time.windows.com ou outra fonte de tempo raiz estável e precisa (estrato 1). Se houver mais de cinco minutos de distorção entre o Azure NetApp Files e o cliente ou os controladores de domínio do AS DS, a autenticação falhará e o acesso a volumes do Azure NetApp Files também poderá falhar.

Decidir qual AD DS usar com o Azure NetApp Files

O Azure NetApp Files dá suporte ao AD DS (Active Directory Domain Services) e ao Microsoft Entra Domain Services para conexões do AD. Antes de criar uma conexão do AD, você precisa decidir se quer usar o AD DS ou o Microsoft Entra Domain Services.

Para obter mais informações, confira Comparar o Active Directory Domain Services autogerenciado, o Microsoft Entra ID e o Microsoft Entra Domain Services gerenciado.

Considerações sobre o Active Directory Domain Services

Você deve usar o Active Directory Domain Services (AD DS) nos seguintes cenários:

- Você tem usuários do AD DS hospedados em um domínio do AD DS local que precisam de acesso a recursos do Azure NetApp Files.

- Você tem aplicativos hospedados parcialmente no local e parcialmente no Azure que precisam de acesso a recursos do Azure NetApp Files.

- Você não precisa da integração do Microsoft Entra Domain Services com um locatário do Microsoft Entra em sua assinatura ou o Microsoft Entra Domain Services é incompatível com seus requisitos técnicos.

Observação

O Azure NetApp Files não dá suporte ao uso de RODC (controladores de domínio somente leitura) do AD DS. Os controladores de domínio graváveis têm suporte e são necessários para autenticação com volumes do Azure NetApp Files. Para obter mais informações, consulte os Conceitos de Replicação do Active Directory.

Se você optar por usar o AD DS com o Azure NetApp Files, siga as diretrizes em Estender o AD DS para o guia de arquitetura do Azure e verifique se você atende aos requisitos de rede e DNS do Azure NetApp Files para o AD DS.

Considerações sobre o Microsoft Entra Domain Services

O Microsoft Entra Domain Services é um domínio gerenciado do AD DS sincronizado com seu locatário do Microsoft Entra. Os principais benefícios do uso do Microsoft Entra Domain Services são os seguintes:

- O Microsoft Entra Domain Services é um domínio autônomo. Dessa forma, não é necessário configurar a conectividade de rede entre o local e o Azure.

- Oferece uma experiência simplificada de implantação e gerenciamento.

Você deve usar o Microsoft Entra Domain Services nos seguintes cenários:

- Não é necessário estender o AD DS do local para o Azure para fornecer acesso a recursos do Azure NetApp Files.

- Suas políticas de segurança não permitem a extensão do AD DS local para o Azure.

- Você não tem conhecimento forte do AD DS. O Microsoft Entra Domain Services pode melhorar a probabilidade de bons resultados com o Azure NetApp Files.

Se você optar por usar o Microsoft Entra Domain Services com o Azure NetApp Files, confira a documentação do Microsoft Entra Domain Services para obter diretrizes de arquitetura, implantação e gerenciamento. Verifique se você também atende aos requisitos de rede e DNS do Azure NetApp Files.

Criar topologia de site do AD DS para uso com o Azure NetApp Files

Um design adequado para a topologia de site do AD DS é fundamental para qualquer arquitetura de solução que envolva volumes SMB, protocolo duplo ou NFSv4.1 Kerberos do Azure NetApp Files.

A topologia ou configuração incorreta do site do AD DS pode resultar nos seguintes comportamentos:

- Falha ao criar volumes SMB, protocolo duplo ou NFSv4.1 Kerberos do Azure NetApp Files

- Falha ao modificar a configuração de conexão do ANF AD

- Desempenho ruim da consulta de cliente LDAP

- Problemas de autenticação

Uma topologia do site do AD DS para o Azure NetApp Files é uma representação lógica da rede Azure NetApp Files. Projetar uma topologia de site do AD DS para o Azure NetApp Files envolve o planejamento de posicionamento do controlador de domínio, criação de sites, infraestrutura DNS e sub-redes de rede para garantir uma boa conectividade entre o serviço do Azure NetApp Files, os clientes de armazenamento do Azure NetApp Files e os controladores de domínio do AD DS.

Além de vários controladores de domínio atribuídos ao site do AD DS configurado no Nome do Site do AD do Azure NetApp Files, o site do AD DS do Azure NetApp Files pode ter uma ou mais sub-redes atribuídas a ele.

Observação

É essencial que todos os controladores de domínio e sub-redes atribuídos ao site do AD DS do Azure NetApp Files devem estar bem conectados (menos de 10ms de latência RTT) e acessíveis pelos adaptadores de rede usados pelos volumes do Azure NetApp Files.

Se você estiver usando recursos de rede Standard, será necessário garantir que todas as regras de UDRs (rotas definidas pelo usuário) ou de NSG (grupo de segurança de rede) não bloqueiem a comunicação de rede do Azure NetApp Files com os controladores de domínio do AD DS atribuídos ao site do AD DS do Azure NetApp Files.

Se você estiver usando soluções de virtualização de rede ou firewalls (como Palo Alto Networks ou firewalls Fortinet), elas deverão ser configuradas para não bloquear o tráfego de rede entre Azure NetApp Files e os controladores de domínio e sub-redes do AD DS atribuídos ao site do AD DS do Azure NetApp Files.

Como o Azure NetApp Files usa informações do site do AD DS

O Azure NetApp Files usa o Nome do site do AD configurado nas conexões do Active Directory para descobrir quais controladores de domínio estão presentes para dar suporte à autenticação, ingresso no domínio, consultas LDAP e operações de tíquete Kerberos.

Descoberta do controlador de domínio do AD DS

O Azure NetApp Files inicia a descoberta do controlador de domínio a cada quatro horas. O Azure NetApp Files consulta o registro de recurso de serviço DNS (SRV) específico do site para determinar quais controladores de domínio estão no site do AD DS especificado no campo Nome do site do AD da conexão do Azure NetApp Files AD. A descoberta de servidor do controlador de domínio do Azure NetApp Files verifica o status dos serviços hospedados nos controladores de domínio (como Kerberos, LDAP, Net Logon e LSA) e seleciona o controlador de domínio ideal para solicitações de autenticação.

Os registros DNS SRV para o site do AD DS especificado no campo Nome do site do AD da conexão do Azure NetApp Files AD devem conter a lista de endereços IP para os controladores de domínio do AD DS que serão usados pelo Azure NetApp Files. Você pode verificar a validade do registro DNS SRV usando o utilitário nslookup.

Observação

Se você fizer alterações nos controladores de domínio no site do AD DS usado pelo Azure NetApp Files, aguarde pelo menos quatro horas entre a implantação de novos controladores de domínio do AD DS e a desativação dos controladores de domínio do AD DS existentes. Esse tempo de espera permite que o Azure NetApp Files descubra os novos controladores de domínio do AD DS.

Certifique-se de que os registros DNS obsoletos associados ao controlador de domínio do AD DS desativado sejam removidos do DNS. Isso garante que o Azure NetApp Files não tente se comunicar com o controlador de domínio desativado.

Descoberta de servidor LDAP do AD DS

Um processo de descoberta separado para servidores LDAP do AD DS ocorre quando o LDAP está habilitado para um volume NFS do Azure NetApp Files. Quando o cliente LDAP é criado no Azure NetApp Files, o Azure NetApp Files consulta o registro de recurso de serviço de domínio (SRV) do AD DS para obter uma lista de todos os servidores LDAP do AD DS no domínio e não os servidores LDAP do AD DS atribuídos ao site do AD DS especificados na conexão do AD.

Em topologias grandes ou complexas do AD DS, talvez seja necessário implementar políticas DNS ou priorização de sub-rede DNS para garantir que os servidores LDAP do AD DS atribuídos ao site do AD DS especificado na conexão do AD sejam retornados.

Como alternativa, o processo de descoberta de servidor LDAP do AD DS pode ser substituído especificando até dois servidores AD preferenciais para o cliente LDAP.

Importante

Se o Azure NetApp Files não conseguir alcançar um servidor LDAP do AD DS descoberto durante a criação do cliente LDAP do Azure NetApp Files, a criação do volume habilitado para LDAP falhará.

Consequências da configuração incorreta ou incompleta do Nome do site do AD

A topologia ou configuração incorreta ou incompleta do site do AD DS pode resultar em falhas de criação de volume, problemas com consultas de cliente, falhas de autenticação e falhas na modificação conexões AD Azure NetApp Files.

Importante

O campo Nome do Site do AD é necessário para criar uma conexão AD do Azure NetApp Files. O site do AD DS definido precisa existir e ser configurado corretamente.

O Azure NetApp Files usa o Site do AD DS para descobrir os controladores de domínio e sub-redes atribuídos ao Site do AD DS definido no Nome do Site do AD. Todos os controladores de domínio atribuídos ao Site do AD DS precisam ter boa conectividade de rede das interfaces de rede virtual do Azure usadas pelo ANF e ser acessíveis. As VMs do controlador de domínio do AD DS atribuídas ao site do AD DS usado pelo Azure NetApp Files devem ser excluídas das políticas de gerenciamento de custos que desligam as VMs.

Se o Azure NetApp Files não conseguir acessar controladores de domínio atribuídos ao site do AD DS, o processo de descoberta do controlador de domínio consultará o domínio do AD DS para obter uma lista de todos os controladores de domínio. A lista de controladores de domínio retornados dessa consulta é uma lista não ordenada. Como resultado, o Azure NetApp Files pode tentar usar controladores de domínio que não estão acessíveis ou bem conectados, o que pode causar falhas de criação de volume, problemas com consultas de cliente, falhas de autenticação e falhas para modificar conexões do AD do Azure NetApp Files.

Você precisa atualizar a configuração do Site do AD DS sempre que novos controladores de domínio forem implantados em uma sub-rede atribuída ao site do AD DS que é usada pela conexão AD do Azure NetApp Files. Verifique se os registros SRV DNS para o site refletem as alterações, se houver, nos controladores de domínio atribuídos ao Site do AD DS usado pelo Azure NetApp Files. Você pode verificar a validade do registro de recursos DNS SRV usando o utilitário nslookup.

Observação

O Azure NetApp Files não dá suporte ao uso de RODC (controladores de domínio somente leitura) do AD DS. Para impedir que o Azure NetApp Files use um RODC, não configure o campo Nome do Site do AD das conexões do AD com um RODC. Os controladores de domínio graváveis têm suporte e são necessários para autenticação com volumes do Azure NetApp Files. Para obter mais informações, consulte os Conceitos de Replicação do Active Directory.

Configuração de exemplo da topologia de site do AD DS para o Azure NetApp Files

Uma topologia de site do AD DS é uma representação lógica da rede em que o Azure NetApp Files é implantado. Nesta seção, o cenário de configuração de exemplo para a topologia de site do AD DS pretende mostrar um design de site básico do AD DS para o Azure NetApp Files. Não é a única maneira de projetar a topologia de rede ou site do AD para o Azure NetApp Files.

Importante

Para cenários que envolvem AD DS complexos ou topologias de rede complexas, você deve ter um arquiteto de soluções de nuvem (CSA) do Microsoft Azure para revisar a rede do Azure NetApp Files e o design do site do AD.

O diagrama a seguir mostra uma topologia de rede de exemplo:

Na topologia de rede de exemplo, um domínio do AD DS local (anf.local) é estendido para uma rede virtual do Azure. A rede local está conectada à rede virtual do Azure usando um circuito do Azure ExpressRoute.

A rede virtual do Azure tem quatro sub-redes: Sub-rede do Gateway, Sub-rede do Azure Bastion, Sub-rede do AD DS e uma sub-rede delegada do Azure NetApp Files. Os controladores de domínio redundantes do AD DS ingressados no domínio anf.local são implantados na sub-rede do AD DS. A sub-rede do AD DS recebe o intervalo de endereços IP 10.0.0.0/24.

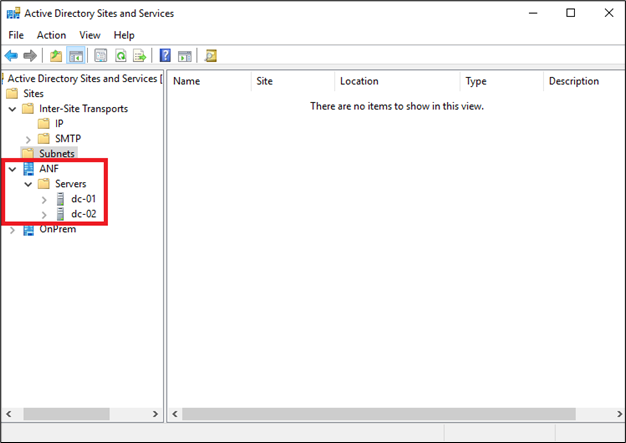

O Azure NetApp Files só pode usar um site do AD DS para determinar quais controladores de domínio serão usados para autenticação, consultas LDAP e Kerberos. No cenário de exemplo, dois objetos de sub-rede são criados e atribuídos a um site chamado ANF usando o utilitário Sites e Serviços do Active Directory. Um objeto de sub-rede é mapeado para a sub-rede do AD DS, 10.0.0.0/24, e o outro objeto de sub-rede é mapeado para a sub-rede delegada ANF, 10.0.2.0/24.

Na ferramenta Sites e Serviços do Active Directory, verifique se os controladores de domínio do AD DS implantados na sub-rede do AD DS estão atribuídos ao site ANF.

Se não forem atribuídos, crie o objeto de sub-rede que mapeia para a sub-rede do AD DS na rede virtual do Azure. Clique com o botão direito do mouse no contêiner Sub-redes no utilitário Sites e Serviços do Active Directory e selecione Nova Sub-rede.... Na caixa de diálogo Novo objeto – Sub-rede, o intervalo de endereços IP 10.0.0.0/24 para a Sub-rede do AD DS é inserido no campo Prefixo. Selecione ANF como o objeto de site da sub-rede. Selecione OK para criar o objeto de sub-rede e atribua-o ao site ANF.

Para verificar se o novo objeto de sub-rede está atribuído ao site correto, clique com o botão direito do mouse no objeto de sub-rede 10.0.0.0/24 e selecione Propriedades. O campo Site deve mostrar o objeto do site ANF:

Para criar o objeto de sub-rede que é mapeado para a sub-rede delegada do Azure NetApp Files na rede virtual do Azure, clique com o botão direito do mouse no contêiner Sub-redes no utilitário Sites e Serviços do Active Directory e selecione Nova Sub-rede....

Considerações sobre replicação entre regiões

A replicação entre regiões do Azure NetApp Files permite replicar volumes do Azure NetApp Files de uma região para outra para dar suporte aos requisitos de BC/DR (continuação de negócios e recuperação de desastre).

Os volumes os volumes SMB, protocolo duplo e NFSv4.1 Kerberos do Azure NetApp Files dão suporte à replicação entre regiões. A replicação desses volumes requer:

- Uma conta do NetApp criada nas regiões de origem e de destino.

- Uma conexão Azure NetApp Files Active Directory na conta do NetApp criada nas regiões de origem e destino.

- Os controladores de domínio do AD DS estão implantados e em execução na região de destino.

- A rede adequada do Azure NetApp Files, o DNS e o design do site do AD DS devem ser implantados na região de destino para habilitar uma boa comunicação de rede do Azure NetApp Files com os controladores de domínio do AD DS na região de destino.

- A conexão do Active Directory na região de destino deve ser configurada para usar os recursos do DNS e do Site do AD na região de destino.