Autenticação do Azure SQL Microsoft Entra

Aplica-se a: Banco de Dados SQL do Azure

Instância Gerenciada de SQL do Azure

Azure Synapse Analytics

Este artigo fornece uma visão geral do uso do Microsoft Entra com o Banco de Dados SQL do Azure, a Instância Gerenciada de SQL do Azure, o SQL Server em VMs do Azure, o SQL do Synapse no Azure Synapse Analytics e o SQL Server para Windows e Linux.

Para configurar a autenticação do Microsoft Entra, confira:

Observação

O Microsoft Entra ID era anteriormente conhecido como Azure Active Directory (Azure AD).

Visão geral

O Microsoft Entra ID permite gerenciar centralmente as identidades de pessoas e serviços em seu patrimônio de dados. Ao integrar o Microsoft Entra ao SQL do Azure para autenticação, é possível simplificar o gerenciamento de identidades e permissões, além de habilitar o acesso condicional detalhado e a governança em todas as conexões com seus dados.

O uso da autenticação do Microsoft Entra inclui os seguintes benefícios:

- Substitui métodos de autenticação menos seguros como senhas e nomes de usuário.

- Elimina ou ajuda a impedir a proliferação de identidades de usuário entre servidores.

- Os grupos do Microsoft Entra permitem que o gerenciamento de permissões de banco de dados seja abstraído de contas individuais e em grupos operacionais.

- Permite o rodízio de senhas em um único lugar.

- Autenticação somente do Microsoft Entra fornece uma alternativa completa para a autenticação SQL.

- As identidades gerenciadas para recursos do Azure eliminam a necessidade de armazenar senhas para serviços que se conectam aos bancos de dados e conexões de seus bancos de dados com outros recursos do Azure.

- Habilita controles de segurança avançados que incluem a autenticação multifator eficiente com uma variedade de opções de verificação fáceis, como chamada telefônica, mensagem SMS, cartões inteligentes com PIN ou notificação por aplicativos móveis.

- O Microsoft Entra ID permite a integração com muitos protocolos de autenticação modernos, incluindo OpenID Connect, OAuth2.0, delegação restrita de Kerberos e muito mais.

- Permite o monitoramento centralizado de conexões com fontes de dados.

- Habilita controles de acesso condicional, como a exigência de dispositivos compatíveis ou métodos de autenticação para conexões bem-sucedidas.

- Gerencie e monitore centralmente a autenticação com Azure Policies.

Observação

A autenticação do Microsoft Entra dá suporte apenas a tokens de acesso originados do Microsoft Entra ID e não dão suporte a tokens de acesso de terceiros. O Microsoft Entra ID também não dá suporte ao redirecionamento de consultas do Microsoft Entra ID para pontos de extremidade de terceiros. Isso se aplica a todas as plataformas SQL e a todos os sistemas operacionais que dão suporte à autenticação do Microsoft Entra.

Etapas de configuração

Use as etapas abaixo para configurar a autenticação do Microsoft Entra:

- Crie e preencha um locatário do Microsoft Entra.

- Crie um servidor lógico ou instância no Azure.

- Atribua um administrador do Microsoft Entra ao servidor ou instância.

- Crie entidade de segurança do SQL no seu banco de dados mapeados para as identidades do Microsoft Entra.

- Configure seus aplicativos cliente para se conectar usando bibliotecas de identidade do Azure e métodos de autenticação.

- Conecte-se ao seu banco de dados com identidades do Microsoft Entra.

Identidades e métodos de autenticação com suporte

O SQL do Azure dá suporte ao uso das seguintes identidades do Microsoft Entra como logons e usuários (entidades de segurança) nos servidores e bancos de dados:

- Usuários do Microsoft Entra: qualquer tipo de usuário em um locatário do Microsoft Entra, incluindo internos, externos, convidados e membros. Membros de um domínio do Active Directory federado com o Microsoft Entra ID também são suportados e podem ser configurados para logon único contínuo.

- Aplicativos: os aplicativos existentes no Azure podem usar entidades de serviço ou identidades gerenciadas para autenticar diretamente no SQL do Azure. O uso de identidades gerenciadas para autenticação é preferido por ele ser sem senha e eliminar a necessidade de credenciais gerenciadas pelo desenvolvedor.

- Grupos do Microsoft Entra, que podem simplificar o gerenciamento de acesso em toda a sua organização, gerenciando o acesso de usuários e aplicativos com base em sua associação de grupo.

Para identidades do usuário, há suporte para os seguintes métodos de autenticação:

- Microsoft Entra Integrado (Autenticação do Windows) com suporte das Identidades Híbridas do Microsoft Entra com o Active Directory [federação].

- Microsoft Entra MFA, ou autenticação multifator, que exige verificações de segurança adicionais além do conhecimento do usuário.

- Autenticação de senha do Microsoft Entra, que usa credenciais de usuário armazenadas e gerenciadas no Microsoft Entra ID.

- Autenticação padrão do Microsoft Entra, que verifica vários caches de credenciais no computador do aplicativo e pode usar tokens de usuário para autenticar no SQL.

Para identidades de carga de trabalho e serviço, há suporte para os seguintes métodos de autenticação:

- Identidades gerenciadas para recursos do Azure, atribuídas pelo sistema e atribuídas pelo usuário. A autenticação de identidade gerenciada é baseada em token, na qual a identidade é atribuída ao recurso que deseja autenticar usando-a. A plataforma de Identidade do Azure valida esse relacionamento, o que permite a autenticação sem senha.

- Nome da entidade de serviço do Microsoft Entra e segredo do aplicativo (cliente). Esse método de autenticação não é recomendado devido ao risco associado a senhas que podem ser adivinhadas e vazadas.

- Autenticação padrão do Microsoft Entra, que verifica vários caches de credenciais no computador do aplicativo e pode usar tokens de aplicativo para autenticar no SQL.

Administrador do Microsoft Entra

Para habilitar a autenticação do Microsoft Entra, um administrador do Microsoft Entra deve ser definido para seu servidor lógico ou instância gerenciada. Esse administrador existe junto com o SA (administrador do SQL Server). O administrador do Microsoft Entra pode ser qualquer objeto de segurança em seu locatário do Azure, incluindo usuários, grupos, entidades de serviço e identidades gerenciadas do Microsoft Entra. O administrador do Microsoft Entra é uma propriedade singular, não uma lista, o que significa que apenas uma identidade pode ser configurada a qualquer momento. A remoção do administrador do Microsoft Entra do servidor desabilita todas as conexões baseadas em autenticação do Microsoft Entra, mesmo para usuários existentes do Microsoft Entra com permissões em um banco de dados.

Dica

Os grupos do Microsoft Entra permitem que várias identidades atuem como administrador do Microsoft Entra no servidor. Quando o administrador é definido como um grupo, todos os membros do grupo herdam a função de administrador do Microsoft Entra. Um administrador de grupo do Microsoft Entra aprimora a capacidade de gerenciamento mudando o gerenciamento de administrador das ações do plano de dados do servidor para o Microsoft Entra ID e as mãos dos proprietários do grupo. Os grupos podem ser usados para todas as identidades do Microsoft Entra que se conectam ao SQL, permitindo a configuração única de usuário e permissão no servidor e nos bancos de dados, deixando todo o gerenciamento de usuários para os grupos.

O administrador do Microsoft Entra desempenha uma função especial: é a primeira conta que pode criar outros logons do Microsoft Entra (em versão prévia no Banco de Dados SQL) e usuários, coletivamente chamados de entidades de segurança. O administrador é um usuário de banco de dados independente no master banco de dados do servidor. As contas de administrador são membros da função db_owner em todos os bancos de dados de usuários e cada banco de dados de usuário é inserido como o usuário dbo. Para mais informações sobre contas de administrador, confira Gerenciamento de bancos de dados e logons.

Entidades de segurança do Microsoft Entra

Observação

As entidades de segurança (logons) do servidor Microsoft Entra estão atualmente em visualização pública para o Banco de Dados SQL do Azure e o Azure Synapse Analytics. Os logons do Microsoft Entra estão em disponibilidade geral na Instância Gerenciada de SQL do Azure e no SQL Server 2022.

As identidades do Microsoft Entra podem ser criadas como entidades de segurança no SQL do Azure de três maneiras:

- como entidades de servidor ou logons (em versão prévia do Banco de Dados SQL do Azure)

- como usuários baseados em logon (um tipo de entidade de segurança de banco de dados)

- como usuários de banco de dados independente

Importante

A autenticação do Microsoft Entra para SQL do Azure não se integra ao RBAC do Azure. O uso de identidades do Microsoft Entra para se conectar ao SQL do Azure e executar consultas requer que essas identidades sejam criadas como entidades de segurança do Microsoft Entra nos bancos de dados que precisam acessar. As SQL Server Contributor funções and SQL DB Contributor são usadas para proteger operações de implantação relacionadas ao gerenciamento, não o acesso à conectividade do banco de dados.

Logons (entidades de segurança do servidor)

As entidades de servidor (logons) para identidades do Microsoft Entra estão em disponibilidade geral para Instância Gerenciada de SQL do Azure, SQL Server 2022 e SQL Server em VMs do Azure. Os logons do Microsoft Entra estãoem versão prévia para Banco de Dados SQL do Azure.

O T-SQL a seguir mostra como criar um logon do Microsoft Entra:

CREATE LOGIN [MSEntraUser] FROM EXTERNAL PROVIDER

Um logon do Microsoft Entra tem os seguintes valores de propriedade em sys.server_principals:

| Propriedade | Valor |

|---|---|

| SID (ID de segurança) | Representação binária da ID de objeto da identidade do Microsoft Entra |

| tipo | E = Logon externo ou aplicativo do Microsoft Entra ID X = Grupo externo do Microsoft Entra ID |

| type_desc | EXTERNAL_LOGIN para login ou aplicativo do Microsoft Entra EXTERNAL_GROUP para o grupo do Microsoft Entra |

Usuários baseados em login

Os usuários baseados em logon herdam as funções e permissões no nível do servidor atribuídas ao logon do Microsoft Entra. Os usuários baseados em logon do Microsoft Entra estão em versão prévia do Banco de Dados SQL do Azure.

O T-SQL a seguir mostra como criar um usuário baseado em logon para uma identidade do Microsoft Entra:

CREATE USER [MSEntraUser] FROM LOGIN [MSEntraUser]

A tabela a seguir detalha os valores de propriedade do usuário baseados em logon do Microsoft Entra em sys.database_principals:

| Propriedade | Valor |

|---|---|

| SID (ID de segurança) | Representação binária da ID de objeto da identidade do Microsoft Entra, mais 'AADE' |

| tipo | E = Logon externo ou aplicativo do Microsoft Entra ID X = Grupo externo do Microsoft Entra ID |

| type_desc | EXTERNAL_LOGIN para login ou aplicativo do Microsoft Entra EXTERNAL_GROUP para o grupo do Microsoft Entra |

Usuários de banco de dados independente

Usuários do Banco de Dados Independente são portáteis com o banco de Dados. Eles não têm conexões com identidades definidas no servidor ou na instância e, portanto, podem ser facilmente movidos junto com o banco de dados de um servidor ou instância para outro sem interrupção.

O T-SQL a seguir mostra como criar um usuário de banco de dados independente para uma identidade do Microsoft Entra:

CREATE USER [MSEntraUser] FROM EXTERNAL PROVIDER

Um usuário baseado em banco de dados do Microsoft Entra tem os mesmos valores de propriedade que os usuários baseados em logon no sys.database_principals, exceto para como o SID é construído:

| Propriedade | Valor |

|---|---|

| SID (ID de segurança) | Representação binária da ID de objeto da identidade do Microsoft Entra |

| tipo | E = Logon externo ou aplicativo do Microsoft Entra ID X = Grupo externo do Microsoft Entra ID |

| type_desc | EXTERNAL_LOGIN para login ou aplicativo do Microsoft Entra EXTERNAL_GROUP para o grupo do Microsoft Entra |

Para obter o GUID original do Microsoft Entra no qual o SID se baseia, use a seguinte conversão T-SQL:

SELECT CAST(sid AS UNIQUEIDENTIFIER) AS EntraID FROM sys.database_principals

Cuidado

É possível criar involuntariamente um usuário de banco de dados independente do Microsoft Entra com o mesmo nome de um logon do Microsoft Entra no nível do servidor ou da instância. Como as entidades não estão conectadas entre si, o usuário do banco de dados não herda permissões do logon do servidor e as identidades podem ser confundidas em solicitações de conexão, resultando em um comportamento indefinido.

Use a seguinte consulta T-SQL para determinar se um usuário de banco de dados é um usuário baseado em logon ou um usuário de banco de dados independente:

SELECT CASE

WHEN CONVERT(VARCHAR(100), sid, 2) LIKE '%AADE' AND len(sid) = 18 THEN 'login-based user'

ELSE 'contained database user'

END AS user_type,

*

FROM sys.database_principals WHERE TYPE = 'E' OR TYPE = 'X'

Use a seguinte consulta T-SQL para exibir todas as entidades de segurança do Microsoft Entra em um banco de dados:

SELECT

name,

CAST(sid AS UNIQUEIDENTIFIER) AS EntraID,

CASE WHEN TYPE = 'E' THEN 'App/User' ELSE 'Group' AS user_type,

sid

FROM sys.database_principals WHERE TYPE = 'E' OR TYPE = 'X'

Autenticação somente no Microsoft Entra

Com a autenticação somente do Microsoft Entra habilitada, todos os outros métodos de autenticação são desabilitados e não podem ser usados para se conectar ao servidor, instância ou banco de dados, o que inclui SA e todas as outras contas baseadas em autenticação SQL para SQL do Azure, bem como autenticação do Windows para Instância Gerenciada de SQL do Azure.

Para começar, confira Configurar a autenticação somente do Microsoft Entra.

MFA (autenticação multifator)

A autenticação multifator do Microsoft Entra é um recurso de segurança fornecido pelo serviço de gerenciamento de identidade e acesso baseado em nuvem da Microsoft. A autenticação multifator aumenta a segurança dos logons dos usuários, exigindo que os usuários forneçam etapas extras de verificação além de uma senha.

A autenticação multifator do Microsoft Entra ajuda a proteger o acesso a dados e aplicativos enquanto atende à demanda do usuário por um processo de entrada simples. A MFA adiciona uma camada extra de segurança às entradas do usuário, exigindo que os usuários forneçam dois ou mais fatores de autenticação. Esses fatores normalmente incluem algo que o usuário sabe (senha), algo que o usuário possui (smartphone ou token de hardware) e/ou algo que o usuário é (dados biométricos). Ao combinar vários fatores, a MFA reduz significativamente a probabilidade de acesso não autorizado.

A autenticação multifator é um método de autenticação com suporte para o Banco de Dados SQL do Azure, a Instância Gerenciada de SQL do Azure, o Azure Synapse Analytics e o SQL Server 2022 (16.x) e versões posteriores.

Para começar, confira Configurar a autenticação multifator do Microsoft Entra.

suporte ao Microsoft Entra B2B

A autenticação do Microsoft Entra em todos os produtos SQL também dá suporte à colaboração Microsoft Entra B2B, que permite às empresas convidar usuários convidados para colaborar com sua organização. Os usuários convidados podem se conectar a bancos de dados como usuários individuais ou membros de um grupo do Microsoft Entra. Para obter mais informações, confira Criar um usuário convidado.

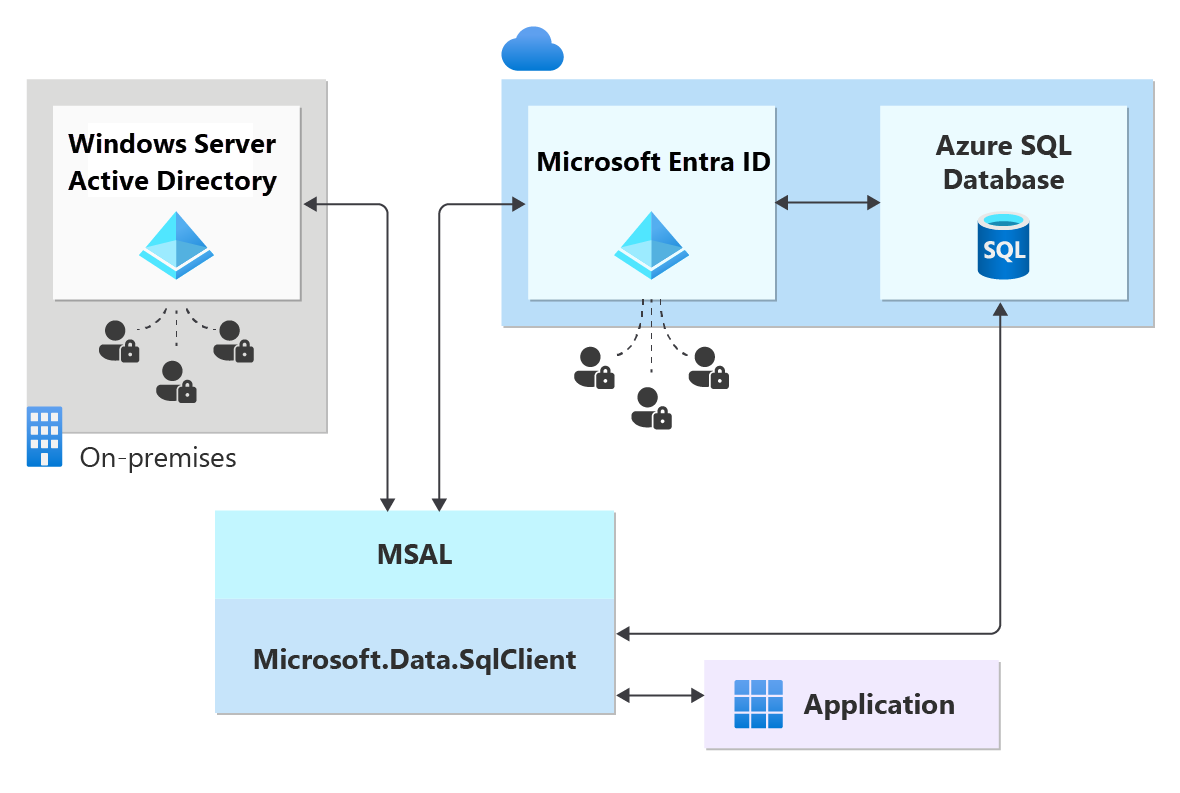

Arquitetura de confiança para federação do Microsoft Entra no Active Directory

O Microsoft Entra ID também se integra a soluções familiares de gerenciamento de identidade e acesso, como o Active Directory. O ingresso híbrido no AD local permite que as identidades do Windows federadas por meio do Microsoft Entra ID usem credenciais de logon único para se conectar ao SQL do Azure.

Para federação, o Microsoft Entra ID fornece dois métodos de autenticação seguros: passagem e autenticação de hash de senha. Se quiser federar seu Active Directory local para o Microsoft Entra ID, confira Escolher o método de autenticação certo para sua solução de identidade híbrida do Microsoft Entra.

Para obter mais informações sobre a configuração e a sincronização de identidades híbridas do Microsoft Entra, confira os seguintes artigos:

- Implementar a sincronização de hash de senha com o Microsoft Entra Connect Sync

- Autenticação de passagem do Microsoft Entra

- Implantação dos Serviços de Federação do Active Directory (AD FS) no Azure e Microsoft Entra Connect e federação

Este diagrama mostra um exemplo de autenticação federada com a infraestrutura de ADFS (ou usuário/senha para credenciais do Windows). As setas indicam caminhos para comunicação.

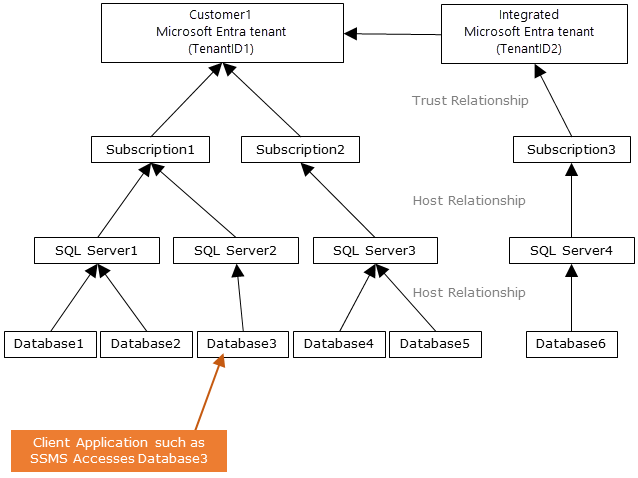

O diagrama a seguir indica as relações de federação, confiança e hospedagem que permitem que um cliente se conecte a um banco de dados enviando um token. O Microsoft Entra ID autentica o token e o banco de dados confia nele e valida o emissor e outros detalhes. O Cliente 1 pode representar o Microsoft Entra ID com usuários nativos ou o Microsoft Entra ID com usuários federados. O Cliente 2 representa uma solução possível, incluindo os usuários importados; neste exemplo, provenientes de um Microsoft Entra ID federado com o ADFS sendo sincronizado com o Microsoft Entra ID. É importante entender que o acesso a um banco de dados com a autenticação do Microsoft Entra ID exige que a assinatura de hospedagem esteja associada ao Microsoft Entra ID. A mesma assinatura deve ser usada para criar os recursos do Azure Synapse ou do SQL do Azure.

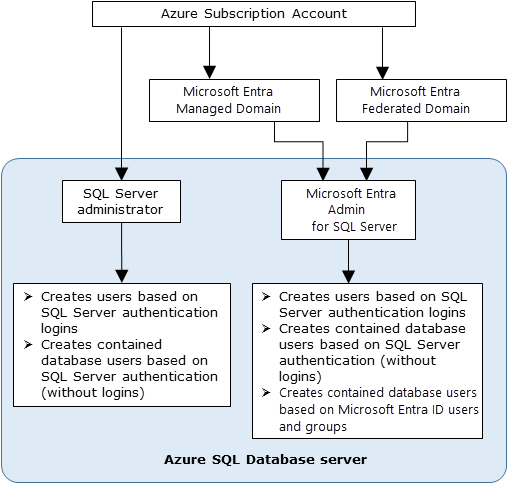

Permissões

As permissões atribuídas ao administrador do Microsoft Entra são diferentes das permissões atribuídas às entidades de segurança no SQL do Azure. Em alguns cenários, o SQL do Azure também precisa de permissões do Microsoft Graph para usar a autenticação do Microsoft Entra.

Permissões de administrador

O administrador do Microsoft Entra recebe as seguintes permissões e funções quando criado:

- db_owner de cada banco de dados no servidor ou instância

Permissões do SQL do Azure

Uma entidade precisa da ALTER ANY USER permissão no banco de dados para criar um usuário.

Por padrão, ALTER ANY USER é fornecido a: contas de administrador de servidor, usuários de banco de dados com CONTROL ON DATABASEe membros da db_owner função de banco de dados.

Para criar uma entidade de segurança do Microsoft Entra no SQL do Azure, a identidade solicitante precisa consultar o Microsoft Graph para obter detalhes sobre a entidade de segurança. Na implantação inicial, a única identidade possivelmente capaz de consultar o MS Graph é o administrador do Microsoft Entra; portanto, o administrador deve ser a primeira identidade a criar outras entidades de segurança do Microsoft Entra. Depois disso, ele pode atribuir ALTER ANY USER a outras entidades para permitir que elas também criem outras entidades do Microsoft Entra.

Implantações sem toque com autenticação do Microsoft Entra

Como o administrador do Microsoft Entra deve ser a primeira identidade a se conectar ao banco de dados e criar outros usuários do Microsoft Entra, pode ser útil adicionar a identidade da infraestrutura de implantação como administrador. Suas implantações podem fazer a configuração inicial, como criar outras entidades de segurança do Microsoft Entra e atribuir permissões a elas. As implantações podem usar ferramentas como modelos do ARM do PowerShell para criar scripts de criação automatizada de entidade de segurança. O SQL do Azure não dá suporte a APIs nativas hoje para configurar a criação de usuários e o gerenciamento de permissões; essas operações só podem ser feitas com uma conexão direta com a instância SQL.

Permissões do Microsoft Graph

Para criar entidades de segurança do Microsoft Entra e alguns outros cenários, o SQL do Azure precisa fazer chamadas do Microsoft Graph para recuperar informações e validar a existência da identidade no Microsoft Entra ID. Para fazer isso, o processo SQL deve ter ou obter acesso às permissões de leitura do MS Graph no locatário do cliente, o que é obtido de algumas maneiras:

- Se a entidade SQL que executa o comando for uma identidade de usuário, nenhuma permissão adicional na instância SQL será necessária para consultar o MS Graph.

- Se a entidade SQL que executa o comando for uma identidade de serviço, por exemplo, uma entidade de serviço ou identidade gerenciada, a instância do SQL do Azure exigirá suas próprias permissões para consultar o MS Graph.

- As permissões de aplicativo podem ser atribuídas à identidade do servidor primário (identidade gerenciada) do servidor lógico ou da instância gerenciada. O processo SQL pode usar a identidade do servidor primário para autenticar em outros serviços do Azure em um locatário, como o MS Graph. A tabela a seguir explica vários cenários e as permissões do MS Graph necessárias para que o comando seja executado com êxito.

| Cenário | Permissão mínima |

|---|---|

| CREATE USER ou CREATE LOGIN para uma entidade de serviço ou identidade gerenciada do Microsoft Entra | Application.Read.All |

| CREATE USER ou CREATE LOGIN para um usuário do Microsoft Entra | User.Read.All |

| CREATE USER ou CREATE LOGIN para um grupo do Microsoft Entra | GroupMember.Read.All |

| Autenticação do Microsoft Entra na Instância Gerenciada de SQL do Azure | Função de Leitores de Diretório atribuída à identidade da instância gerenciada |

Dica

A função Leitores de Diretório é a função de menor escopo que pode ser atribuída a uma identidade que abrange todas as permissões de que o SQL do Azure precisa. O uso de funções tem a vantagem de poder ser atribuído a grupos de segurança do Microsoft Entra, abstraindo o gerenciamento de entidades individuais e em grupos conceituais.

Suporte a ferramentas

O SQL Server Management Studio (SSMS) dá suporte a várias opções de conexão de autenticação do Microsoft Entra, incluindo autenticação multifator.

O SSDT (SQL Server Data Tools) para Visual Studio, a partir de 2015, dá suporte à autenticação de senha, integrada e interativa com o Microsoft Entra ID. Para obter mais informações, confira Suporte do Microsoft Entra ID no SQL Server Data Tools (SSDT).

- Atualmente, os usuários do Microsoft Entra não são mostrados no Pesquisador de Objetos do SSDT. Como alternativa, exiba os usuários em sys.database_principals.

Versões mínimas

Para usar a autenticação do Microsoft Entra com o SQL do Azure, você precisa das seguintes versões mínimas ao usar essas ferramentas:

- SSMS (SQL Server Management Studio) 18.6 ou posterior

- SQL Server Data Tools 14.0.60311.1 (abril de 2016) ou posterior para Visual Studio 2015

- Provedor de dados .NET Framework para SQL Server, no .NET Framework 4.6 ou superior

- Da versão 15.0.1 em diante, o utilitário sqlcmd e o utilitário bcp dão suporte à autenticação interativa do Active Directory com autenticação multifator.

- O Microsoft JDBC Driver 6.0 para SQL Server dá suporte à autenticação do Microsoft Entra. Confira também Configuração das propriedades de conexão.

Conectar-se aos recursos do SQL do Azure com o Microsoft Entra

Depois de configurar a autenticação do Microsoft Entra para o recurso SQL do Azure, você pode se conectar usando o SQL Server Management Studio, o SQL Server Data Tools e um aplicativo cliente.

Limitações

Ao usar a autenticação do Microsoft Entra com o SQL do Azure, considere as seguintes limitações:

Os usuários e as Entidades de serviço do Microsoft Entra (aplicativos do Microsoft Entra) que são membros de mais de 2048 grupos de segurança do Microsoft Entra não têm suporte para fazer logon no banco de dados.

Estas funções do sistema não são suportadas e retornam valores NULL quando executadas por entidades de segurança do Microsoft Entra:

SUSER_ID()SUSER_NAME(<ID>)SUSER_SNAME(<SID>)SUSER_ID(<name>)SUSER_SID(<name>)

É recomendável configurar o tempo limite da conexão para 30 segundos.

Banco de Dados SQL do Microsoft Azure e Azure Synapse Analytics

Ao usar a autenticação do Microsoft Entra com o Banco de Dados SQL do Azure e o Azure Synapse Analytics, considere as seguintes limitações:

Os usuários do Microsoft Entra que fazem parte de um grupo que seja membro da função de banco de dados

db_ownerpodem ver o seguinte erro ao tentar usar a sintaxe CREATE DATABASE SCOPED CREDENTIAL no Banco de Dados SQL do Azure e no Azure Synapse:SQL Error [2760] [S0001]: The specified schema name 'user@mydomain.com' either doesn't exist or you do not have permission to use it.Para mitigar o problema de CREATE DATABASE SCOPED CREDENTIAL, adicione diretamente a identidade do usuário do Microsoft Entra a função

db_owner.O Banco de Dados SQL do Azure e o Azure Synapse Analytics não criam usuários implícitos para usuários conectados como parte de uma associação de grupo do Microsoft Entra. Por isso, várias operações que exigem atribuição de propriedade podem falhar, mesmo que o grupo do Microsoft Entra seja adicionado como um membro a uma função com essas permissões.

Por exemplo, um usuário conectado a um banco de dados por meio de um grupo do Microsoft Entra com a função db_ddladmin não pode executar CREATE SCHEMA, ALTER SCHEMA nem outras instruções de criação de objeto sem um esquema definido explicitamente (como tabela, exibição ou tipo, por exemplo). Para resolver isso, um usuário do Microsoft Entra deve ser criado para esse usuário, ou o grupo do Microsoft Entra deve ser alterado para atribuir DEFAULT_SCHEMA a dbo.

O administrador do Microsoft Entra deve ser configurado para os servidores primário e secundário ao usar replicação geográfica e grupos de failover. Se um servidor não tiver um administrador do Microsoft Entra, os logons e os usuários do Microsoft Entra receberão um erro

Cannot connect.Remover o administrador do Microsoft Entra do servidor impede qualquer conexão com autenticação do Microsoft Entra ao servidor. Se for necessário, o administrador do Banco de Dados SQL pode remover manualmente os usuários do Microsoft Entra inutilizáveis.

Instância Gerenciada do Azure SQL

Considere as seguintes limitações ao usar autenticação do Microsoft Entra com a Instância Gerenciada de SQL do Azure:

Entidades de servidor do Microsoft Entra (logons) e usuários têm suporte para Instância Gerenciada de SQL.

Não há suporte para a configuração de logons para grupo do Microsoft Entra como proprietário do banco de dados na Instância Gerenciada de SQL.

- Uma extensão disso é que, quando um grupo é adicionado como parte da função de servidor

dbcreator, os usuários desse grupo podem se conectar à Instância Gerenciada de SQL e criar bancos de dados, mas não poderão acessar o banco de dados. Isso ocorre porque o novo proprietário do banco de dados é SA e não o usuário do Microsoft Entra. Esse problema não se manifesta se o usuário individual é adicionado à função de servidordbcreator.

- Uma extensão disso é que, quando um grupo é adicionado como parte da função de servidor

As entidades de segurança de servidor do Microsoft Entra (logons) para Instância Gerenciada de SQL possibilitam criar vários logons que podem ser adicionados à função

sysadmin.Há suporte para gerenciamento do SQL Agent e de execuções de cargo para logons do Microsoft Entra.

As operações de restauração e backup do banco de dados podem ser executadas pelas entidades de segurança do servidor do Microsoft Entra (logons).

A auditoria de todas as instruções relacionadas às entidades de segurança do servidor do Microsoft Entra (logons) e aos eventos de autenticação tem suporte.

Há suporte para a conexão de administrador dedicada para as entidades de segurança do servidor do Microsoft Entra (logons) que são membros da função do servidor sysadmin.

- Compatível por meio do utilitário sqlcmd e do SQL Server Management Studio.

Os gatilhos de logon têm suporte para os eventos de logon que vêm das entidades de segurança do servidor do Microsoft Entra (logons).

Os emails do Service Broker e do banco de dados podem ser configurados usando uma entidade de segurança do servidor do Microsoft Entra (logon).

Ao usar grupos de failover, o administrador do Microsoft Entra deve ser configurado para as instâncias primária e secundária. Quando uma instância não tem um administrador do Microsoft Entra, os logons e os usuários do Microsoft Entra recebem um erro

Cannot connect.O PolyBase não pode ser autenticado com a autenticação do Microsoft Entra.

Remover o administrador do Microsoft Entra da instância impede qualquer conexão da autenticação do Microsoft Entra à instância. Se for necessário, o administrador da Instância Gerenciada de SQL pode remover manualmente os usuários do Microsoft Entra inutilizáveis.

Conteúdo relacionado

- Configurar e gerenciar a autenticação do Microsoft Entra com o Azure SQL

- Tutorial: Segurança com logons no Microsoft Entra - Instância Gerenciada de SQL do Azure

- Autorizar acesso ao Banco de Dados SQL, à Instância Gerenciada de SQL e ao Azure Synapse Analytics

- Entidades de segurança do Banco de Dados

- Funções de banco de dados

- Sintaxe CREATE LOGIN para entidades de segurança do servidor Microsoft Entra da Instância Gerenciada de SQL (logons)

- Regra de firewall de IP do Banco de Dados SQL do Azure e do Azure Synapse