Acesso condicional

Aplica-se a: Banco de Dados SQL do Azure

Instância Gerenciada de SQL do Azure

Azure Synapse Analytics

Este artigo mostra como configurar a política de acesso condicional para o Banco de Dados SQL do Azure, a Instância Gerenciada de SQL do Azure e o Azure Synapse Analytics no locatário.

O Acesso Condicional do Microsoft Entra permite que as organizações criem decisões de política para acesso aos recursos, no nível do locatário. Por exemplo, este artigo usa uma política de acesso condicional para exigir autenticação multifator para acesso dos usuários a qualquer recurso do Azure SQL ou do Azure Synapse Analytics no locatário.

Pré-requisitos

- O acesso condicional total exige, no mínimo, um locatário do Microsoft Entra ID P1 na mesma assinatura do banco de dados ou instância. Somente a autenticação multifator limitada está disponível no locatário gratuito do Microsoft Entra ID. Não há suporte para acesso condicional.

- Você deve configurar o Banco de Dados SQL do Azure, a Instância Gerenciada de SQL do Azure ou o pool SQL dedicado no Azure Synapse para dar suporte à autenticação do Microsoft Entra. Para obter etapas específicas, consulte Configurar e gerenciar a autenticação do Microsoft Entra.

Observação

As políticas de acesso condicional são aplicadas apenas a usuários, e não a conexões programáticas, como entidades de serviço e identidades gerenciadas.

Configurar o acesso condicional

Você pode usar o portal do Azure para configurar a política de acesso condicional.

Observação

Ao configurar o acesso condicional da Instância Gerenciada de SQL do Azure ou do Azure Synapse Analytics, o recurso de destino do aplicativo na nuvem é o Banco de Dados SQL do Azure, que é o aplicativo da Microsoft criado automaticamente em qualquer locatário do Microsoft Entra com recursos do SQL do Azure ou do Azure Synapse Analytics.

Para configurar a política de acesso condicional, siga as etapas:

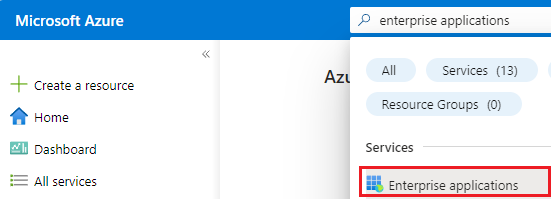

Entre no portal do Azure, localize

Enterprise Applicationse escolha Aplicativos Empresariais:

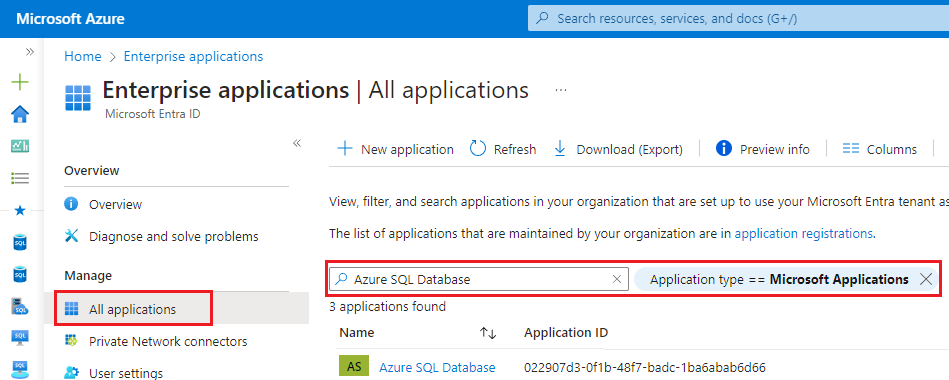

Selecione Todos os aplicativos em Gerenciar na página Aplicativos Empresariais, atualize o filtro existente para

Application type == Microsoft Applicationse localize o Banco de Dados SQL do Azure. Mesmo se estiver configurando a política para a Instância Gerenciada de SQL do Azure ou o Azure Synapse Analytics:

O Banco de Dados SQL do Azure do aplicativo interno é registrado no locatário após a criação da primeira instância do SQL do Azure ou do Azure Synapse Analytics. Caso não veja o Banco de Dados SQL do Azure, verifique se algum desses recursos está implantado no locatário.

Selecione o aplicativo do Banco de Dados SQL do Azure para navegar até a página Visão geral do Aplicativo Empresarial do Banco de Dados SQL do Azure.

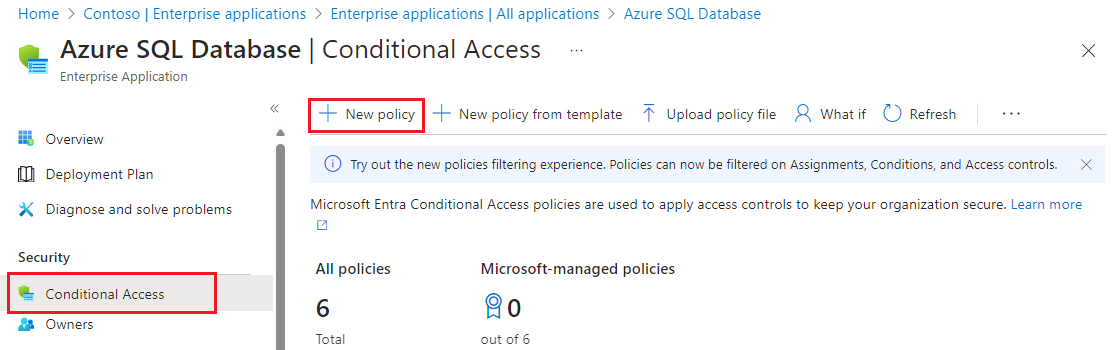

Selecione Acesso Condicional em Segurança para abrir a página Acesso Condicional. Selecione + Nova política para abrir a página Nova política de Acesso Condicional:

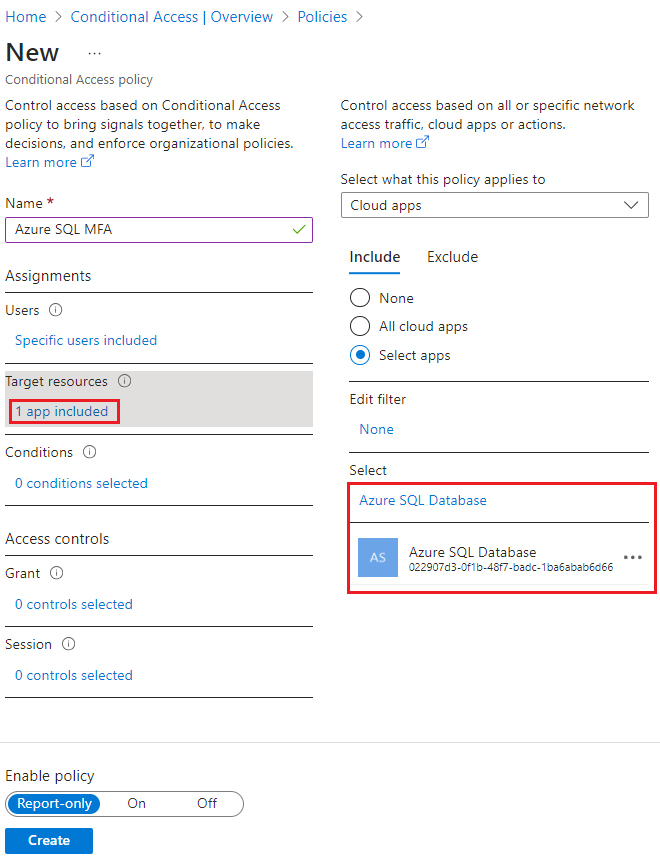

Na página Nova política de Acesso Condicional, selecione 1 aplicativo incluído em Recursos de destino para validar que o Banco de Dados SQL do Azure é o aplicativo incluído.

Em Atribuições, selecione Usuários específicos incluídos e marque Selecionar usuários e grupos em Incluir. Selecione 0 usuários e grupos selecionados para abrir a página Selecionar usuários e grupos e localize o usuário ou grupo que deseja adicionar. Marque a caixa ao lado do grupo ou usuário para escolher e use Selecionar para aplicar as configurações e fechar a janela.

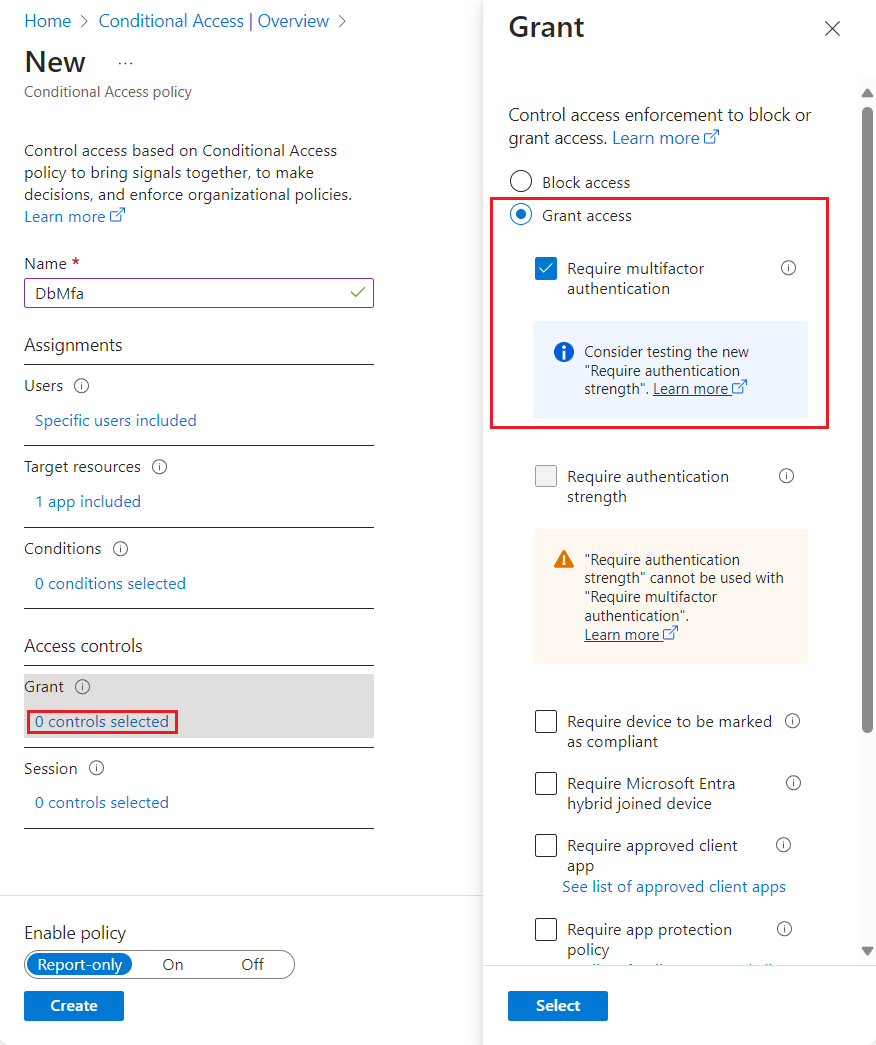

Em Controles de acesso, selecione 0 controles selecionados para abrir a página Conceder. Marque Conceder acesso e escolha a política para aplicação, como Exigir autenticação multifator. Selecione OK para aplicar as configurações de acesso.

Selecione Criar para salvar e aplicar a política ao recurso.

Ao terminar, você pode ver a nova política de acesso condicional na página Acesso Condicional do Aplicativo Empresarial do Banco de Dados SQL do Azure.

Conteúdo relacionado

Para ver um tutorial, confira Proteger o Banco de Dados SQL do Azure.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de