Guia de decisão de identidade

Em qualquer ambiente, local, híbrido ou somente na nuvem, o departamento de TI precisa controlar quais administradores, usuários e grupos têm acesso aos recursos. Os serviços de IAM (Gerenciamento de Identidades e Acesso) permitem que você gerencie o controle de acesso na nuvem.

Ir para: Determinar os requisitos de integração de identidade | Linha de base de nuvem | Sincronização de diretório | Serviços de domínio hospedados na nuvem | AD FS (Serviços de Federação do Active Directory) | Saiba mais

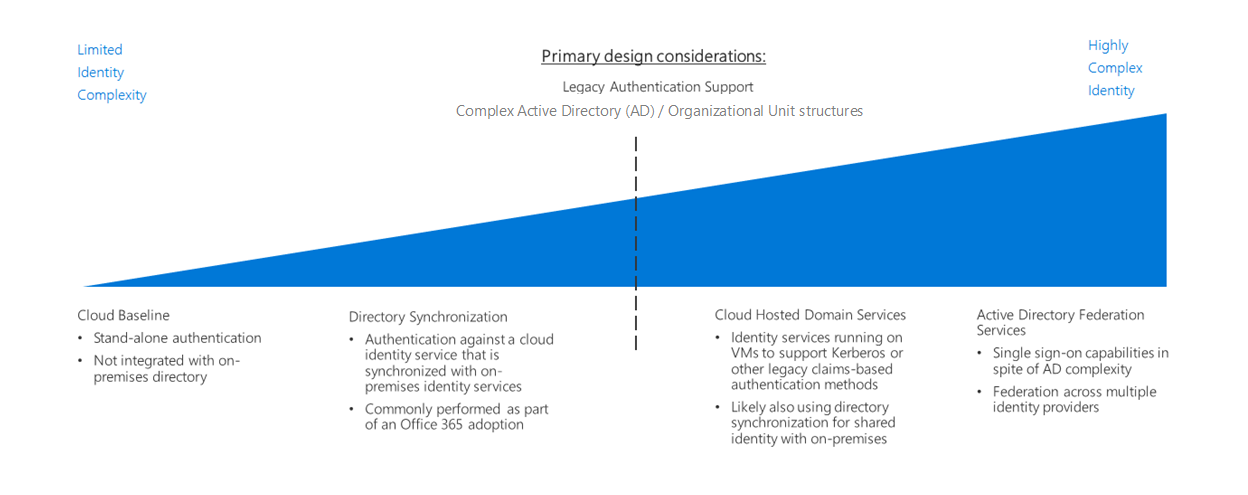

Várias opções estão disponíveis para gerenciar a identidade em um ambiente de nuvem. Essas opções variam de acordo com o custo e com a complexidade. Um fator essencial na estruturação dos serviços de identidade baseados em nuvem é o nível de integração exigido pela infraestrutura de identidade local existente.

A ID do Microsoft Entra fornece um nível básico de controle de acesso e gerenciamento de identidades para recursos do Azure. Se a infraestrutura do Active Directory local da sua organização tiver uma estrutura de floresta complexa ou unidades organizacionais (UOs) personalizadas, suas cargas de trabalho baseadas em nuvem poderão exigir sincronização de diretórios com o Microsoft Entra ID para um conjunto consistente de identidades, grupos e funções entre seus ambientes locais e de nuvem. Além disso, o suporte para aplicativos dependentes de mecanismos de autenticação herdados pode exigir a implantação do AD DS (Active Directory Domain Services) na nuvem.

Gerenciamento de identidades baseado em nuvem é um processo iterativo. Você pode começar com uma solução nativa de nuvem, um pequeno conjunto de usuários e as funções correspondentes para uma implantação inicial. À medida que a migração amadurecer, você precisará integrar sua solução de identidade usando a sincronização de diretório ou adicionar serviços de domínio como parte das implantações de nuvem. Reavalie sua estratégia de identidade em cada iteração do processo de migração.

Determinar os requisitos de integração de identidade

| Pergunta | Linha de base de nuvem | Sincronização de diretório | Serviços de domínio hospedados na nuvem | Serviços de Federação do Active Directory |

|---|---|---|---|---|

| Você não tem um serviço de diretório local atualmente? | Sim | No | Número | Não |

| Suas cargas de trabalho precisam usar um conjunto comum de usuários e grupos entre o ambiente de nuvem e local? | Não | Sim | No | Não |

| Suas cargas de trabalho dependem de mecanismos de autenticação herdados, como Kerberos ou NTLM? | Não | Não | Sim | Yes |

| Você precisa de logon único entre vários provedores de identidade? | Não | Número | Não | Sim |

Como parte do planejamento da migração para o Azure, você precisará determinar a melhor maneira de integrar seus serviços existentes de gerenciamento de identidades e de identidade na nuvem. Abaixo temos cenários comuns de integração.

Linha de base de nuvem

O Microsoft Entra ID é o sistema nativo de gerenciamento de acesso e identidade (IAM) para conceder a usuários e grupos acesso a recursos de gerenciamento na plataforma Azure. Se sua organização não tiver uma solução de identidade local significativa e você planeja migrar cargas de trabalho para serem compatíveis com mecanismos de autenticação baseados em nuvem, comece a desenvolver sua infraestrutura de identidade usando o Microsoft Entra ID como base.

Pressupostos da linha de base da nuvem: o uso de uma infraestrutura de identidade puramente nativa da nuvem pressupõe o seguinte:

- Os recursos baseados em nuvem não dependerão de servidores do Active Directory ou serviços de diretório locais; como alternativa, as cargas de trabalho poderão ser modificadas para remover tais dependências.

- As cargas de trabalho de aplicativo ou serviço que estão sendo migradas oferecem suporte a mecanismos de autenticação compatíveis com o Microsoft Entra ID ou podem ser modificadas facilmente para oferecer suporte a eles. O Microsoft Entra ID depende de mecanismos de autenticação prontos para a Internet, como SAML, OAuth e OpenID Connect. As cargas de trabalho existentes que dependem de métodos de autenticação herdados e usam protocolos, como o Kerberos ou o NTLM, talvez precisem ser refatoradas antes da migração para a nuvem usando o padrão de linha de base de nuvem.

Dica

A migração completa de seus serviços de identidade para o Microsoft Entra ID elimina a necessidade de manter sua própria infraestrutura de identidade, simplificando significativamente o gerenciamento de TI.

Mas o Microsoft Entra ID não é um substituto completo para uma infraestrutura tradicional do Active Directory local. Os recursos de diretório, como os métodos de autenticação herdados, o gerenciamento do computador ou a política de grupo, podem não estar disponíveis sem a implantação de ferramentas ou serviços adicionais na nuvem.

Para cenários em que você precisa integrar suas identidades ou serviços de domínio locais com suas implantações de nuvem, veja a sincronização de diretórios e os padrões de serviços de domínio hospedado na nuvem discutidos abaixo.

Sincronização de diretório

Para organizações com uma infraestrutura local existente do Active Directory, a sincronização de diretório costuma ser a melhor solução para preservar o gerenciamento de acesso e de usuário existente, fornecendo as funcionalidades de IAM necessárias para gerenciar recursos da nuvem. Esse processo replica continuamente as informações de diretório entre a ID do Microsoft Entra e os serviços de diretório locais, permitindo credenciais comuns para os usuários e um sistema de identidade, função e permissão consistente em toda a organização.

Observação

As organizações que adotaram o Microsoft 365 podem já ter implementado a sincronização de diretórios entre sua infraestrutura local do Active Directory e o Microsoft Entra ID.

Pressupostos de sincronização de diretórios: o uso de uma solução de identidade sincronizada pressupõe o seguinte:

- Você precisa manter um conjunto comum de contas de usuário e grupos na nuvem e na infraestrutura de TI local.

- Seus serviços de identidade locais oferecem suporte à replicação com o Microsoft Entra ID.

Dica

Quaisquer cargas de trabalho baseadas em nuvem que dependam de mecanismos de autenticação herdados fornecidos por servidores locais do Active Directory e que não sejam suportadas pelo Microsoft Entra ID ainda exigirão conectividade com serviços de domínio locais ou servidores virtuais no ambiente de nuvem que fornece esses serviços. O uso de serviços de identidade locais também introduz dependências na conectividade entre as redes locais e de nuvem.

Serviços de domínio hospedados na nuvem

Se você tiver cargas de trabalho que dependam da autenticação baseada em solicitações usando protocolos herdados, como o Kerberos ou o NTLM, e elas não puderem ser refatoradas para aceitar os protocolos de autenticação modernos, como o SAML, o OAuth ou o OpenID Connect, talvez seja necessário migrar alguns dos serviços de domínio para a nuvem como parte da implantação de nuvem.

Esse padrão envolve a implantação de máquinas virtuais que executam o Active Directory para suas redes virtuais baseadas em nuvem para fornecer AD DS (Active Directory Domain Services) para recursos na nuvem. Todos os aplicativos e serviços existentes que estão migrando para sua rede de nuvem devem poder usar os servidores de diretório hospedados na nuvem com algumas modificações.

É provável que os serviços de domínio e diretórios existentes continuem a ser usados em seu ambiente local. Nesse cenário, você também deve usar a sincronização de diretório para fornecer um conjunto comum de usuários e funções em ambientes de nuvem e locais.

Pressupostos de serviços de domínio hospedados na nuvem: a execução de uma migração de diretório pressupõe o seguinte:

- Suas cargas de trabalho dependem de autenticação baseada em declarações usando protocolos como Kerberos ou NTLM.

- As máquinas virtuais da carga de trabalho precisa ter ingressado no domínio para fins de gerenciamento ou aplicação da política de grupo do Active Directory.

Dica

Embora uma migração de diretório combinada com serviços de domínio hospedados na nuvem ofereça boa flexibilidade na hora de migrar cargas de trabalho existentes, a hospedagem de máquinas virtuais na rede virtual de nuvem para fornecer esses serviços aumenta a complexidade das tarefas de gerenciamento de TI. À medida que a experiência de migração de nuvem for progredindo, examine os requisitos de manutenção de longo prazo para hospedar os servidores. Considere se a refatoração de cargas de trabalho existentes para compatibilidade com provedores de identidade de nuvem, como o Microsoft Entra ID, pode reduzir a necessidade desses servidores hospedados na nuvem.

Serviços de Federação do Active Directory

A federação de identidades estabelece relações de confiança entre vários sistemas de gerenciamento de identidades para permitir recursos de autorização e autenticação comuns. Assim, é possível dar suporte à funcionalidade de logon único em vários domínios na organização ou nos sistemas de identidade gerenciados por seus clientes ou parceiros de negócios.

A ID do Microsoft Entra oferece suporte à federação de domínios locais do Active Directory usando os Serviços de Federação do Active Directory (AD FS). Para obter mais informações sobre como isso pode ser implementado no Azure, consulte Estender o AD FS para o Azure.

Saiba mais

Para obter mais informações sobre os serviços de identidade no Azure, veja:

- ID do Microsoft Entra. O Microsoft Entra ID fornece serviços de identidade baseados em nuvem. Ele permite que você gerencie o acesso a seus recursos do Azure e controle o gerenciamento de identidades, o registro de dispositivos, o provisionamento de usuário, o controle de acesso do aplicativo e a proteção de dados.

- Microsoft Entra Connect. A ferramenta Microsoft Entra Connect permite que você conecte instâncias do Microsoft Entra com suas soluções de gerenciamento de identidade existentes, permitindo a sincronização do diretório existente na nuvem.

- Controle de acesso baseado em função do Azure (RBAC do Azure). O Azure RBAC gerencia o acesso aos recursos no plano de gerenciamento com eficiência e segurança. Os trabalhos e as responsabilidades são organizados em funções; os usuários são atribuídos a essas funções. O Azure RBAC permite controlar quem tem acesso a um recurso e quais ações um usuário pode executar em tal recurso.

- Microsoft Entra Privileged Identity Management (PIM). O PIM reduz o tempo de exposição dos privilégios de acesso a recursos e aumenta a visibilidade em relação a seu uso por meio de relatórios e alertas. Ele limita os usuários a privilégios just-in-time, atribuindo os mesmos por uma duração limitada e depois revogando esses privilégios automaticamente.

- Integre domínios locais do Active Directory com o Microsoft Entra ID. Essa arquitetura de referência fornece um exemplo de sincronização de diretórios entre domínios locais do Active Directory e o Microsoft Entra ID.

- Estender o AD DS (Active Directory Domain Services) ao Azure. A presente arquitetura de referência fornece um exemplo de implantação de servidores do AD DS para estender os serviços de domínio a recursos baseados em nuvem.

- Estender o AD FS (Serviços de Federação do Active Directory) ao Azure. Essa arquitetura de referência configura os Serviços de Federação do Active Directory (AD FS) para executar autenticação e autorização federadas com o diretório Microsoft Entra.

Próximas etapas

Identidade é apenas um dos componentes fundamentais da infraestrutura que exigem decisões de arquitetura durante um processo de adoção da nuvem. Para saber mais sobre padrões ou modelos alternativos usados ao tomar decisões de design para outros tipos de infraestrutura, confira a visão geral de guias de decisão de arquitetura.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de