Integrar domínios locais do Active Directory com o Microsoft Entra ID

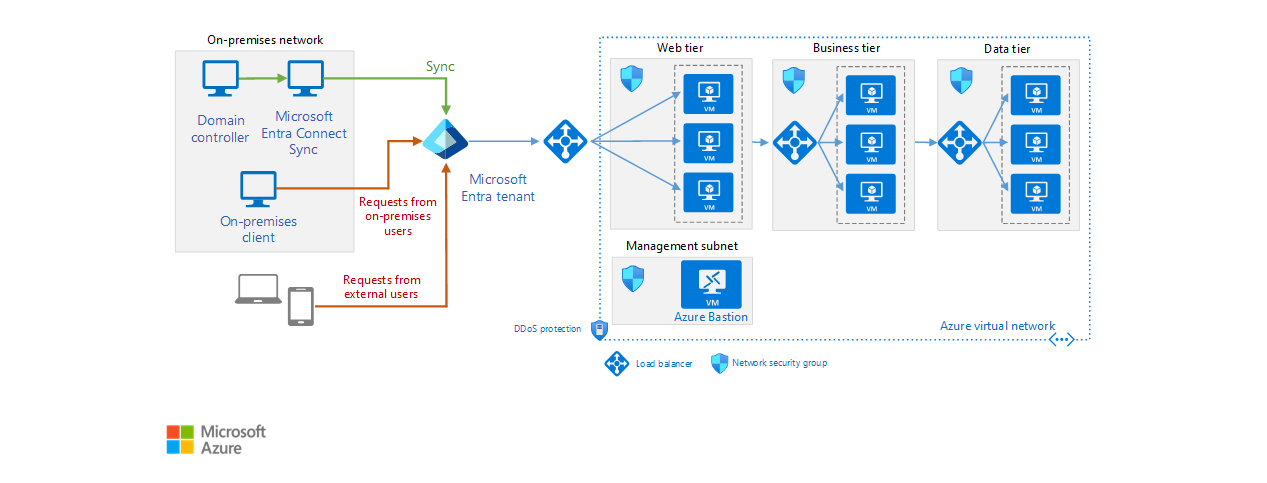

O Microsoft Entra ID é um serviço de identidade e diretório baseado em nuvem. Esta arquitetura de referência mostra as práticas recomendadas para a integração de domínios do Active Directory local com o Microsoft Entra ID para fornecer autenticação de identidade baseada em nuvem.

Arquitetura

Acesse o diagrama Visio online, por meio do Microsoft 365. Observe que você deve ter uma licença do Visio para acessar este diagrama. Ou baixe um arquivo Visio dessa arquitetura (consulte a guia "Microsoft Entra ID" do Visio).

Observação

Para simplificar, este diagrama mostra apenas as conexões relacionadas diretamente ao Microsoft Entra ID e não o tráfego relacionado a protocolo que pode ocorrer como parte da federação de identidade e da autenticação. Por exemplo, um aplicativo Web pode redirecionar o navegador da Web para autenticar a solicitação por meio do Microsoft Entra ID. Uma vez autenticada, a solicitação pode ser retornada ao aplicativo Web, com as informações de identidade apropriadas.

Para obter considerações adicionais, confira Escolher uma solução para a integração do Active Directory local ao Azure.

Componentes

A arquitetura tem os seguintes componentes.

Locatário do Microsoft Entra. Uma instância do Microsoft Entra ID criada pela sua organização. Ela atua como um serviço de diretório para aplicativos de nuvem armazenando objetos copiados do Active Directory local e fornece serviços de identidade.

Sub-rede da camada da Web. Essa sub-rede contém as VMs que executam um aplicativo Web. A Microsoft Entra ID pode atuar como um agente de identidade para esse aplicativo.

Servidor do AD DS local. Um serviço local de identidade e de diretório. O diretório do AD DS pode ser sincronizado com o Microsoft Entra ID para habilitá-lo a autenticar usuários locais.

Servidor de sincronização do Microsoft Entra Connect. Um computador local que executa o serviço de sincronização do Microsoft Entra Connect. Este serviço sincroniza as informações mantidas no Active Directory local com o Microsoft Entra ID. Por exemplo, se você provisionar ou desprovisionar usuários e grupos locais, essas alterações serão propagadas para o Microsoft Entra ID.

Observação

Por motivos de segurança, o Microsoft Entra ID armazena as senhas de usuário como um hash. Se algum usuário precisar de uma redefinição de senha, isso deverá ser realizado localmente e o novo hash deverá ser enviado ao Microsoft Entra ID. As edições do Microsoft Entra ID P1 ou P2 incluem recursos que permitem alterar senhas na nuvem e gravar as alterações no AD DS local.

VMs para aplicativos de N camadas. Para obter mais informações sobre esses recursos, consulte a arquitetura de N camadas em máquinas virtuais.

Detalhes do cenário

Possíveis casos de uso

Alguns usos típicos dessa arquitetura de referência:

- Aplicativos Web implantados no Azure que fornecem acesso a usuários remotos que pertencem à sua organização.

- Implementação de recursos de autoatendimento para usuários finais, como redefinir senhas e delegar gerenciamento de grupo. Isso requer a edição P1 ou P2 do Microsoft Entra ID.

- Arquiteturas em que a rede local e a VNet do Azure do aplicativo não estão conectadas usando um túnel de VPN ou um circuito ExpressRoute.

Observação

O Microsoft Entra ID pode autenticar a identidade de usuários e aplicativos que existem no diretório da organização. Alguns aplicativos e serviços, como o SQL Server, podem exigir a autenticação do computador e, nesse caso, essa solução não é apropriada.

Recomendações

As seguintes recomendações aplicam-se à maioria dos cenários. Siga estas recomendações, a menos que você tenha um requisito específico que as substitua.

Configurar o serviço Microsoft Entra Connect Sync

O serviço Microsoft Entra Connect Sync garante que as informações de identidade armazenadas na nuvem sejam consistentes com as informações de identidade armazenadas localmente. Instale esse serviço usando o software do Microsoft Entra Connect.

Antes de implementar o Microsoft Entra Connect Sync, determine os requisitos de sincronização da sua organização. Por exemplo, o que deve ser sincronizado, de quais domínios e com que frequência. Para obter mais informações, consulte Determinar os requisitos de sincronização de diretório.

Você pode executar o serviço Microsoft Entra Connect Sync em uma VM ou em um computador hospedado localmente. Dependendo da volatilidade das informações no seu diretório do Active Directory, a carga no serviço Microsoft Entra Connect Sync provavelmente não será alta após a sincronização inicial com o Microsoft Entra ID. Executar o serviço em uma VM torna mais fácil expandir o servidor, se necessário. Monitore a atividade na VM conforme descrito na seção Considerações de monitoramento para determinar se o dimensionamento é necessário.

Se você tiver vários domínios locais em uma floresta, será recomendável armazenar e sincronizar as informações em toda a floresta para um único locatário do Microsoft Entra. Filtre as informações por identidades que ocorrem em mais de um domínio, para que cada identidade apareça apenas uma vez no Microsoft Entra ID e não seja duplicada. A duplicação poderá levar a inconsistências quando os dados forem sincronizados. Para obter mais informações, consulte a seção Topologia abaixo.

Use a filtragem para que apenas os dados necessários sejam armazenados no Microsoft Entra ID. Por exemplo, talvez sua organização não queira armazenar informações sobre contas inativas no Microsoft Entra ID. A filtragem pode ser baseada em grupo, baseada em domínio, baseada em UO (unidade organizacional) ou baseada em atributo. É possível combinar filtros para gerar regras mais complexas. Por exemplo, você pode sincronizar objetos mantidos em um domínio que tenham um valor específico em um atributo selecionado. Para obter informações detalhadas, consulte Microsoft Entra Connect Sync: configurar a filtragem.

Para implementar a alta disponibilidade para o serviço de sincronização do AD Connect, execute um servidor de preparo secundário. Para obter mais informações, consulte a seção Recomendações de topologia.

Observação

A sincronização na nuvem do Microsoft Entra é uma nova oferta da Microsoft criada para atender e superar suas metas de identidade híbrida, para a sincronização de usuários, grupos e contatos com o Microsoft Entra ID. Com a sincronização na nuvem do Microsoft Entra Connect, o provisionamento do AD para o Microsoft Entra ID é orquestrado no Microsoft Online Services.

Validar a configuração e a política de segurança

Gerenciamento de senha do usuário. As edições Microsoft Entra ID P1 ou P2 dão suporte para write-back de senha, permitindo que os usuários locais executem redefinições de senha self-service por meio do portal do Azure. Esse recurso somente deverá ser habilitado depois que você examinar a política de segurança de senha da organização. Por exemplo, você pode restringir quais usuários podem alterar senhas e pode personalizar a experiência de gerenciamento de senha. Para obter mais informações, consulte Personalizar o gerenciamento de senha para de adequar às necessidades da sua organização.

Proteja aplicativos locais que podem ser acessados externamente. Use o proxy de aplicativo do Microsoft Entra para fornecer acesso controlado a aplicativos Web locais para usuários externos à rede por meio do Microsoft Entra ID. Somente os usuários com credenciais válidas no diretório do Azure terão permissão para usar o aplicativo. Para obter mais informações, consulte o artigo Habilitar o proxy de aplicativo no portal do Azure.

Monitore ativamente o Microsoft Entra ID em busca de sinais de atividades suspeitas. Considere usar a edição P2 do Microsoft Entra ID, que inclui o Microsoft Entra ID Protection. O Identity Protection usa algoritmos de aprendizado de máquina adaptáveis e heurística para detectar anomalias e eventos de risco que podem indicar que uma identidade foi comprometida. Por exemplo, ele pode detectar uma atividade possivelmente incomum como atividades de entrada irregulares, entradas de fontes desconhecidas ou de endereços IP com atividade suspeita ou entradas de dispositivos que possam estar infectados. O Identity Protection usa esses dados para gerar relatórios e alertas que permitem investigar esses eventos de risco e executar ações apropriadas. Para obter mais informações, confira Microsoft Entra ID Protection.

Você pode usar o recurso de relatório do Microsoft Entra ID no portal do Azure para monitorar atividades relacionadas à segurança que ocorrem no sistema. Para obter mais informações de como usar esses relatórios, consulte Guia de relatórios do Microsoft Entra ID.

Validar topologia de rede

Configure o Microsoft Entra Connect para implementar uma topologia que mais se aproxime dos requisitos da sua organização. As topologias compatíveis com o Microsoft Entra Connect incluem:

Floresta única, diretório único do Microsoft Entra. Nessa topologia, o Microsoft Entra Connect sincroniza objetos e informações de identidade de um ou mais domínios em uma única floresta local em um único locatário do Microsoft Entra. Essa é topologia é a implementação padrão pela instalação expressa do Microsoft Entra Connect.

Observação

Não use vários servidores do Microsoft Entra Connect Sync para conectar diferentes domínios na mesma floresta local ao locatário do Microsoft Entra, a menos que você esteja executando um servidor no modo de preparo descrito abaixo.

Várias florestas, um único diretório do Microsoft Entra. Nessa topologia, o Microsoft Entra sincroniza objetos e informações de identidade de várias florestas em um único locatário do Microsoft Entra. Use essa topologia se sua organização tiver mais de uma floresta local. Você pode consolidar informações de identidade para que cada usuário único seja representado uma única vez no diretório do Microsoft Entra, ainda que o usuário exista em mais de uma floresta. Todas as florestas usam o mesmo servidor do Microsoft Entra Connect Sync. O servidor do Microsoft Entra Connect Sync não precisa fazer parte de nenhum domínio, mas deve ser acessível para todas as florestas.

Observação

Nessa topologia, não use servidores do Microsoft Entra Connect Sync separados para conectar cada floresta local a um único locatário do Microsoft Entra. Isso poderá resultar na duplicação de informações de identidade no Microsoft Entra ID se os usuários estiverem presentes em mais de uma floresta.

Várias florestas e topologias separadas. Essa topologia mescla as informações de identidade de florestas separadas em um único locatário do Microsoft Entra, tratando todas as florestas como entidades separadas. Essa topologia será útil se você estiver combinando florestas de diferentes organizações e as informações de identidade de cada usuário forem mantidas em uma única floresta.

Observação

Se as GALs (listas de endereços global) em cada floresta estiverem sincronizadas, um usuário em uma floresta poderá estar presente em outra como um contato. Isso poderá ocorrer se sua organização tiver implementado o GALSync com o Forefront Identity Manager 2010 ou o Microsoft Identity Manager 2016. Nesse cenário, você pode especificar que os usuários devem ser identificados pelo atributo Mail. Você também pode corresponder identidades usando os atributos ObjectSID e msExchMasterAccountSID. Isso será útil se você tiver uma ou mais florestas de recursos com contas desabilitadas.

Servidor de preparo. Nessa configuração, você pode executar uma segunda instância do servidor do Microsoft Entra Connect Sync em paralelo com a primeira. Essa estrutura dá suporte a cenários, como:

Alta disponibilidade.

Testar e implantar uma nova configuração do servidor do Microsoft Entra Connect Sync.

Apresentando um novo servidor e desativando uma configuração antiga.

Nesses cenários, a segunda instância é executada no modo de preparo. O servidor registra os dados de sincronização e os objetos importados no banco de dados, mas não passa os dados para o Microsoft Entra ID. Se você desabilitar o modo de preparo, o servidor começará a gravar dados no Microsoft Entra ID e também começará a executar write-backs de senha nos diretórios locais, quando apropriado. Para obter mais informações, consulte Microsoft Entra Connect Sync: considerações e tarefas operacionais.

Vários diretórios do Microsoft Entra. Normalmente, você cria um único diretório do Microsoft Entra para uma organização, mas pode haver situações em que você precise particionar informações em diretórios do Microsoft Entra separados. Nesse caso, evite problemas de sincronização e de write-back de senha garantindo que cada objeto da floresta local apareça apenas em um único diretório do Microsoft Entra. Para implementar este cenário, configure servidores do Microsoft Entra Connect Sync separados para cada diretório do Microsoft Entra e use a filtragem de forma que cada servidor do Microsoft Entra Connect Sync opere em um conjunto de objetos mutuamente exclusivo.

Para obter mais informações sobre essas topologias, consulte Topologias para o Microsoft Entra Connect.

Configurar autenticação de usuário

Por padrão, o servidor do Microsoft Entra Connect Sync configura a sincronização de hash de senha entre o domínio local e o Microsoft Entra ID. O serviço do Microsoft Entra pressupõe que os usuários se autentiquem fornecendo a mesma senha que usam localmente. Para muitas organizações, essa estratégia é apropriada, mas você deve considerar as políticas e a infraestrutura existentes da sua organização. Por exemplo:

- A política de segurança da sua organização pode proibir a sincronização de hashes de senha para a nuvem. Nesse caso, sua organização deve considerar a autenticação de passagem.

- Você pode exigir que os usuários usem um SSO (logon único) perfeito ao acessar os recursos em nuvem por meio de computadores ingressados no domínio na rede corporativa.

- Talvez sua organização já tenha o Serviços de Federação do Active Directory (AD FS) ou uma implantação de provedor de federação de terceiros. Você pode configurar o Microsoft Entra ID para usar essa infraestrutura para implementar a autenticação e SSO, em vez de usar informações de senha mantidas na nuvem.

Para obter mais informações, consulte Opções de logon do usuário do Microsoft Entra Connect.

Configurar o proxy de aplicativo do Microsoft Entra

Use o Microsoft Entra ID para fornecer acesso a aplicativos locais.

Exponha seus aplicativos Web locais usando conectores de proxy de aplicativo gerenciados pelo componente de proxy de aplicativo do Microsoft Entra. O conector de proxy de aplicativo abre uma conexão de rede de saída com o proxy de aplicativo do Microsoft Entra. As solicitações de usuários remotos são roteados de volta do Microsoft Entra ID por meio dessa conexão de proxy para os aplicativos Web. Essa configuração elimina a necessidade de abrir portas de entrada no firewall local e reduz a superfície de ataque exposta pela sua organização.

Para mais informações, confira Publicar aplicativos usando o proxy de aplicativo do Microsoft Entra.

Configurar a sincronização de objetos do Microsoft Entra

A configuração de padrão do Microsoft Entra Connect sincroniza objetos do diretório do Active Directory local com base nas regras especificadas no artigo Microsoft Entra Connect Sync: noções básicas sobre a configuração padrão. Os objetos que atendem a essas regras são sincronizados enquanto todos os outros objetos são ignorados. Algumas regras de exemplo:

- Os objetos de usuário devem ter um único atributo sourceAnchor e o atributo accountEnabled deve estar populado.

- Os objetos de usuário devem ter um atributo sAMAccountName e não podem começar com o texto Azure AD_ ou MSOL_.

O Microsoft Entra Connect aplica várias regras a objetos de usuário, contato, grupo, ForeignSecurityPrincipal e computador. Use o Editor de Regras de Sincronização instalado com o Microsoft Entra Connect, se você precisar modificar o conjunto de regras padrão. Para obter mais informações, consulte Microsoft Entra Connect Sync: noções básicas sobre a configuração padrão).

Você também pode definir seus próprios filtros para limitar os objetos a serem sincronizados por domínio ou OU (unidade organizacional). Como alternativa, você pode implementar uma filtragem personalizada mais complexa, como é descrito em Microsoft Entra Connect Sync: configurar a filtragem.

Configurar agentes de monitoramento

O monitoramento de integridade é executado pelos seguintes agentes instalados localmente:

- O Microsoft Entra Connect instala um agente que captura informações sobre operações de sincronização. Use a folha Microsoft Entra Connect Health no portal do Azure para monitorar sua integridade e seu desempenho. Para obter mais informações, consulte Usar o Microsoft Entra Connect Health para sincronização.

- Para monitorar a integridade dos domínios do AD DS e dos diretórios do Azure, instale o Microsoft Entra Connect Health para agente do AD DS em um computador no domínio local. Use a folha Microsoft Entra Connect Health no portal do Azure para monitoramento de integridade. Para obter mais informações, consulte Usar o Microsoft Entra Connect Health com o AD DS.

- Instale o Microsoft Entra Connect Health para agente do AD FS para monitorar a integridade dos serviços em execução local e use a folha Microsoft Entra Connect Health no portal do Azure para monitorar o AD FS. Para obter mais informações, consulte Usar o Microsoft Entra Connect Health com o AD FS

Para obter mais informações de como instalar os agentes do AD Connect Health e seus requisitos, consulte Instalação do Agente do Microsoft Entra Connect Health.

Considerações

Estas considerações implementam os pilares do Azure Well-Architected Framework, que é um conjunto de princípios de orientação que podem ser usados para aprimorar a qualidade de uma carga de trabalho. Para obter mais informações, confira Microsoft Azure Well-Architected Framework.

Confiabilidade

A confiabilidade garante que seu aplicativo possa cumprir os compromissos que você assume com seus clientes. Para obter mais informações, consulte Lista de verificação de revisão de design parade confiabilidade.

O serviço do Microsoft Entra é distribuído geograficamente e é executado em vários data centers espalhados pelo mundo com failover automático. Se um data center fica indisponível, o Microsoft Entra ID garante que seus dados de diretório estejam disponíveis para acesso de instância em pelo menos dois data centers dispersos mais regionalmente.

Observação

O SLA (Contrato de Nível de Serviço) dos serviços Microsoft 365 Apps nível AD e Premium garante pelo menos 99,9% de disponibilidade. Não há SLA para a camada Gratuita da Microsoft Entra ID. Para obter informações, confira Meus Aplicativos do Microsoft Entra.

Considere provisionar uma segunda instância do servidor do Microsoft Entra Connect Sync no modo de preparo para aumentar a disponibilidade, conforme foi discutido na seção de recomendações de topologia.

Se você não estiver usando a instância do SQL Server Express LocalDB que vem com o Microsoft Entra Connect, considere usar o clustering do SQL para obter alta disponibilidade. Soluções como espelhamento e Always On não têm suporte no Microsoft Entra Connect.

Para obter considerações adicionais de como obter alta disponibilidade do servidor do Microsoft Entra Connect Sync e também como se recuperar após uma falha, consulte Microsoft Entra Connect Sync: considerações e tarefas operacionais.

Segurança

A segurança fornece garantias contra ataques deliberados e o abuso de seus dados e sistemas valiosos. Para obter mais informações, consulte Lista de verificação de revisão de design parade segurança.

Use o controle de Acesso Condicional para negar solicitações de autenticação de fontes inesperadas:

Acione a MFA (Autenticação Multifator) do Microsoft Entra se um usuário tentar se conectar de um local não confiável, como pela Internet, em vez de por uma rede confiável.

Use o tipo de plataforma de dispositivo do usuário (iOS, Android, Windows Mobile, Windows) para determinar a política de acesso a aplicativos e recursos.

Registre o estado de habilitação/desabilitação dos dispositivos dos usuários e incorpore essas informações nas verificações de política de acesso. Por exemplo, se o telefone de um usuário for perdido ou roubado, ele deverá ser gravado como desabilitado para impedir que seja usado para obter acesso.

Controle o acesso de usuário a recursos com base na associação ao grupo. Use as Regras de associação dinâmica do Microsoft Entra para simplificar a administração de grupo. Para obter uma visão geral de como isso funciona, consulte Introduction to Dynamic Memberships for Groups (Introdução às associações dinâmicas a grupos).

Use políticas baseadas em risco de acesso condicional com o Microsoft Entra ID Protection para fornecer proteção avançada com base em atividades de entrada incomuns ou outros eventos.

Para obter mais informações, consulte Acesso condicional do Microsoft Entra.

Otimização de custos

A Otimização de Custos trata-se de procurar maneiras de reduzir despesas desnecessárias e melhorar a eficiência operacional. Para obter mais informações, consulte Lista de verificação de revisão de design parade Otimização de Custos.

Use a Calculadora de Preços do Azure para estimar os custos.

Entre as considerações de custo estão:

Microsoft Entra Connect - O recurso de sincronização do Microsoft Entra Connect está disponível em todas as edições do Microsoft Entra ID.

Não há requisitos de licença adicionais para usar o Microsoft Entra Connect e está incluído em sua assinatura do Azure.

Para obter informações de preços sobre as edições oferecidas pelo Microsoft Entra ID, consulte Preços do Microsoft Entra.

VMs para aplicativo N-Tier – Para obter informações de custo sobre esses recursos, consulte as práticas recomendadas de arquitetura para máquinas virtuais e conjuntos de dimensionamento.

Excelência Operacional

A Excelência Operacional abrange os processos de operações que implantam um aplicativo e o mantêm em execução em produção. Para obter mais informações, consulte Lista de verificação de revisão de design parade Excelência Operacional.

Capacidade de gerenciamento

Há dois aspectos para gerenciar o Microsoft Entra ID:

- Administrar o Microsoft Entra ID na nuvem.

- Fazer a manutenção dos servidores do Microsoft Entra Connect Sync.

O Microsoft Entra ID fornece as seguintes opções para o gerenciamento de domínios e diretórios na nuvem:

- Módulo do PowerShell do Microsoft Graph - usado para criar scripts de tarefas administrativas comuns do Microsoft Entra, como gerenciamento de usuários, gerenciamento de domínio e configuração de logon único.

- Folha de gerenciamento do Microsoft Entra no portal do Azure – fornece uma exibição interativa de gerenciamento do diretório e permite controlar e configurar a maioria dos aspectos do Microsoft Entra ID.

O Microsoft Entra Connect instala as seguintes ferramentas para manter os serviços do Microsoft Entra Connect Sync a partir de suas máquinas locais:

- Console do Microsoft Entra Connect – permite modificar a configuração do servidor de Azure AD Sync, personalizar como a sincronização ocorre, habilitar ou desabilitar o modo de preparo e alternar o modo de entrada do usuário. Você pode habilitar a conexão do Serviço de Federação no Active Directory usando sua infraestrutura local.

- Synchronization Service Manager – use a guia Operações nesta ferramenta para gerenciar o processo de sincronização e detectar se alguma parte do processo falhou. Você pode disparar sincronizações manualmente usando essa ferramenta. A guia Conectores permite que você controle as conexões dos domínios aos quais o mecanismo de sincronização está associado.

- Editor de Regras de Sincronização – permite personalizar a forma como os objetos são transformados quando são copiados entre um diretório local e o Microsoft Entra ID. Essa ferramenta permite que você especifique atributos e objetos adicionais para sincronização e, em seguida, executa filtros para determinar quais objetos devem ou não devem ser sincronizados. Para obter mais informações, consulte a seção Editor de Regra de Sincronização do documento Sincronização do Microsoft Entra Connect Sync: noções básicas sobre a configuração padrão.

Para obter mais informações e dicas para o gerenciamento do Microsoft Entra Connect, consulte Microsoft Entra Connect Sync: práticas recomendadas para alterar a configuração padrão.

DevOps

Para obter considerações sobre o DevOps, confira Excelência operacional em Estender o AD DS (Active Directory Domain Services) para o Azure.

Eficiência de desempenho

A Eficiência de Desempenho é a capacidade da carga de trabalho de atender às demandas colocadas nele pelos usuários de maneira eficiente. Para obter mais informações, consulte Lista de verificação de design parade Eficiência de Desempenho.

O serviço do Microsoft Entra dá suporte à escalabilidade baseada em réplicas, com uma única réplica primária que manipula operações de gravação e várias réplicas secundárias somente leitura. O Microsoft Entra ID redireciona de forma transparente as tentativas de gravação feitas nas réplicas secundárias para a réplica primária e fornece consistência eventual. Todas as alterações feitas na réplica primária são propagadas para as réplicas secundárias. Essa arquitetura pode ser bem dimensionada porque a maioria das operações no Microsoft Entra ID são leituras em vez de gravações. Para obter mais informações, consulte O que é a arquitetura do Microsoft Entra?

Para o servidor do Microsoft Entra Connect Sync, determine quantos objetos você provavelmente vai sincronizar de seu diretório local. Se você tiver menos de 100 mil objetos, será possível usar o software do SQL Server Express LocalDB padrão fornecido com o Microsoft Entra Connect. Se você tiver um número maior de objetos, será necessário instalar uma versão de produção do SQL Server e executar uma instalação personalizada do Microsoft Entra Connect, especificando que ele deve usar uma instância existente do SQL Server.

Colaboradores

Esse artigo é mantido pela Microsoft. Ele foi originalmente escrito pelos colaboradores a seguir.

Autor principal:

- Eric Woodruff | Especialista técnico do produto

Para ver perfis não públicos do LinkedIn, entre no LinkedIn.

Próximas etapas

- Leia Topologias para o Microsoft Entra Connect para garantir que a topologia híbrida para o Microsoft Entra Connect seja implantada em uma configuração com suporte.

- Saiba mais sobre como usar o Acesso Condicional para proteger o acesso aos seus aplicativos, com Planejar uma implantação de Acesso Condicional.

- Para obter mais informações sobre como fornecer o AD DS no Azure como infraestrutura, confira Integrar o AD local ao Azure.

- Leia Proxy de aplicativo do Microsoft Entra se você pretende fornecer integrações do Microsoft Entra com aplicativos IaaS locais ou de nuvem.

- Como a identidade é o novo plano de controle da segurança, leia Práticas recomendadas de gerenciamento de identidade.

- Além disso, como a implementação dessa solução requer contas altamente privilegiadas, leia Proteger o acesso privilegiado para entender os controles de segurança para contas privilegiadas.