Redes de perímetro

As redes de perímetro, às vezes chamadas de DMZs (zonas desmilitarizadas), ajudam a fornecer conectividade segura entre redes de nuvem, redes locais ou físicas de datacenter e a Internet.

Em redes de perímetro eficazes, os pacotes de entrada fluem por meio de dispositivos de segurança hospedados em sub-redes seguras, antes que os pacotes possam alcançar servidores de back-end. Os dispositivos de segurança incluem firewalls, NVAs (soluções de virtualização de rede) e outros sistemas de detecção e prevenção de intrusões. Pacotes associados à Internet de cargas de trabalho também devem fluir por meio de dispositivos de segurança na rede de perímetro antes que eles possam sair da rede.

Normalmente, equipes centrais de TI e equipes de segurança são responsáveis por definir requisitos operacionais para redes de perímetro. As redes de perímetro podem fornecer imposição, inspeção e auditoria de políticas.

As redes de perímetro podem usar os seguintes recursos e serviços do Azure:

- Redes virtuais, rotas definidas pelo usuário e NSGs (grupos de segurança de rede)

- Firewall do Azure

- Firewall de Aplicativo Web do Azure no Gateway de Aplicativo do Azure

- Azure Firewall de Aplicativo Web no Azure Front Door

- Outras NVAs (soluções de virtualização de rede)

- Azure Load Balancer

- Endereços IP públicos

Para obter mais informações sobre redes de perímetro, consulte O datacenter virtual: uma perspectiva de rede.

Por exemplo, modelos que você pode usar para implementar suas próprias redes de perímetro, consulte a arquitetura de referência Implementar uma rede híbrida segura.

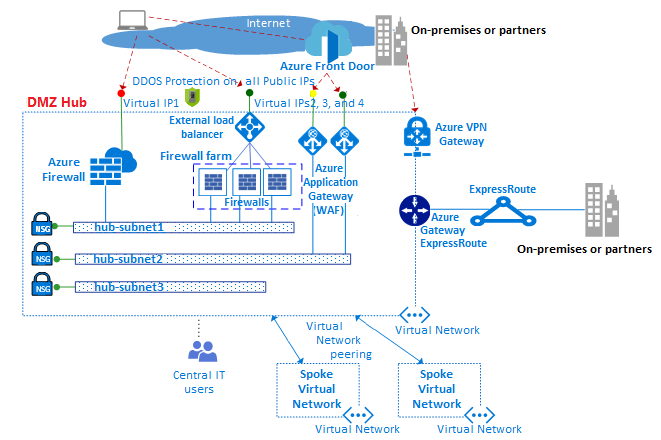

Topologia de rede de perímetro

O diagrama a seguir mostra um hub de exemplo e uma rede spoke com redes de perímetro que impõem o acesso à Internet e a uma rede local.

As redes de perímetro estão conectadas ao hub DMZ. No hub da DMZ, a rede de perímetro para a Internet pode ser dimensionada para dar suporte a muitas linhas de negócios. Esse suporte usa vários farms de WAFs (firewalls de aplicativo Web) e instâncias Firewall do Azure que ajudam a proteger as redes virtuais spoke. O hub também permite conectividade com redes locais ou de parceiros por meio da VPN (rede virtual privada) ou do Azure ExpressRoute, conforme necessário.

Redes virtuais

Normalmente, as redes de perímetro são criadas em redes virtuais. A rede virtual usa várias sub-redes para hospedar os diferentes tipos de serviços que filtram e inspecionam o tráfego de ou para outras redes ou da Internet. Esses serviços incluem NVAs, WAFs e instâncias de Gateway de Aplicativo.

Rotas definidas pelo usuário

Em uma topologia de rede hub e spoke, você deve garantir que o tráfego gerado por VMs (máquinas virtuais) nos spokes passe pelas soluções virtuais corretas no hub. Esse roteamento de tráfego requer rotas definidas pelo usuário nas sub-redes dos spokes.

As rotas definidas pelo usuário podem garantir que o tráfego passe por VMs personalizadas, NVAs e balanceadores de carga especificados. A rota define o endereço IP de front-end do balanceador de carga interno como o próximo salto. O balanceador de carga interno distribui o tráfego interno para os dispositivos virtuais no pool de back-end do balanceador de carga.

Você pode usar rotas definidas pelo usuário para direcionar o tráfego por meio de firewalls, sistemas de detecção de intrusão e outras soluções virtuais. Os clientes podem rotear o tráfego de rede por meio desses dispositivos de segurança para imposição, auditoria e inspeção da política de limite de segurança.

Firewall do Azure

Firewall do Azure é um serviço de firewall baseado em nuvem gerenciado que ajuda a proteger seus recursos em redes virtuais. Firewall do Azure é um firewall gerenciado totalmente com estado, com alta disponibilidade interna e escalabilidade de nuvem irrestrita. Você pode usar Firewall do Azure para criar, impor e registrar políticas de conectividade de aplicativo e rede centralmente entre assinaturas e redes virtuais.

Firewall do Azure usa um endereço IP público estático para recursos de rede virtual. Firewalls externos podem usar o IP público estático para identificar o tráfego proveniente da rede virtual. Firewall do Azure funciona com o Azure Monitor para registro em log e análise.

Soluções de virtualização de rede

Você pode gerenciar redes de perímetro com acesso à Internet por meio de Firewall do Azure ou por meio de um farm de firewalls ou WAFs. Uma instância de Firewall do Azure e um firewall de NVA podem usar um plano de administração comum com um conjunto de regras de segurança. Essas regras ajudam a proteger as cargas de trabalho hospedadas nos spokes e a controlar o acesso a redes locais. Firewall do Azure tem escalabilidade interna, e os firewalls de NVA podem ser dimensionados manualmente por trás de um balanceador de carga.

Diferentes linhas de negócios usam muitos aplicativos Web diferentes, que podem sofrer com várias vulnerabilidades e possíveis explorações. Um WAF detecta ataques contra aplicativos Web HTTP/S em mais profundidade do que um firewall genérico. Em comparação com a tecnologia de firewall tradicional, os WAFs têm um conjunto de recursos específicos para ajudar a proteger os servidores Web internos contra ameaças.

Um farm de firewall tem um software menos especializado do que um WAF, mas também tem um escopo de aplicativo mais amplo para filtrar e inspecionar qualquer tipo de tráfego de saída e entrada. Se você usar uma abordagem NVA, poderá encontrar e implantar software no Azure Marketplace.

Use um conjunto de instâncias de Firewall do Azure ou NVAs para tráfego originado na Internet e outro conjunto para tráfego originado localmente. Usar apenas um conjunto de firewalls para ambos os tipos de tráfego é um risco à segurança, pois não há nenhum perímetro de segurança entre os dois conjuntos de tráfego de rede. O uso de camadas de firewall separadas reduz a complexidade da verificação de regras de segurança e esclarece quais regras correspondem a quais solicitações de rede de entrada.

Azure Load Balancer

Azure Load Balancer oferece um serviço de balanceamento de carga TCP/UDP (protocolo de controle de transmissão de camada 4 de alta disponibilidade). Esse serviço pode distribuir o tráfego de entrada entre as instâncias de serviço definidas por um conjunto de balanceamento de carga. Load Balancer pode redistribuir o tráfego de pontos de extremidade IP públicos ou privados de front-end, com ou sem tradução de endereços, para um pool de endereços IP de back-end, como NVAs ou VMs.

Load Balancer também pode investigar a integridade das instâncias do servidor. Quando uma instância não responde a uma investigação, o balanceador de carga interrompe o envio de tráfego para a instância não íntegra.

No exemplo de topologia de rede hub e spoke, você implanta um balanceador de carga externo no hub e nos spokes. No hub, o balanceador de carga encaminha com eficiência o tráfego para os serviços nos spokes. O balanceador de carga nos spokes gerencia o tráfego do aplicativo.

Porta da frente do Azure

O Azure Front Door é uma plataforma de aceleração de aplicativo Web altamente disponível e escalonável e um balanceador de carga HTTPS global. Você pode usar o Azure Front Door para criar, operar e escalar horizontalmente seus aplicativos Web dinâmicos e o conteúdo estático. O Azure Front Door é executado em mais de 100 locais na borda da rede global da Microsoft.

O Azure Front Door fornece ao seu aplicativo:

- Automação unificada de manutenção regional e de selo.

- Automação de BCDR (continuidade dos negócios e recuperação de desastres).

- Informações unificadas do cliente e do usuário.

- Armazenamento em cache.

- Informações de serviço.

O Azure Front Door oferece SLAs (contratos de desempenho, confiabilidade e nível de serviço) para suporte. O Azure Front Door também oferece certificações de conformidade e práticas de segurança auditáveis que o Azure desenvolve, opera e dá suporte nativo.

Gateway de Aplicativo

Gateway de Aplicativo é uma dispositivo virtual dedicada que fornece um controlador de entrega de aplicativo gerenciado. Gateway de Aplicativo oferece vários recursos de balanceamento de carga de Camada 7 para seu aplicativo.

Gateway de Aplicativo ajuda você a otimizar a produtividade do web farm descarregando o encerramento de SSL (camada de soquete seguro) com uso intensivo de CPU. Gateway de Aplicativo também fornece outros recursos de roteamento de Camada 7, como:

- Distribuição round robin do tráfego de entrada.

- Afinidade de sessão baseada em cookie.

- Visão geral do roteamento baseado em caminho de URL.

- Hospedagem de vários sites subjacentes a um único Gateway de Aplicativo.

O Gateway de Aplicativo com o SKU do WAF inclui um WAF e fornece proteção para aplicativos Web contra vulnerabilidades e explorações comuns da Web. Você pode configurar o Gateway de Aplicativo como um gateway voltado para a Internet, um gateway apenas interno ou uma combinação de ambos.

IPs Públicos

Com alguns recursos do Azure, você pode associar pontos de extremidade de serviço a um endereço IP público. Essa opção fornece acesso ao recurso da Internet. O ponto de extremidade usa NAT (conversão de endereços de rede) para rotear o tráfego para o endereço interno e a porta na rede virtual do Azure. Esse caminho é a main maneira de o tráfego externo passar para a rede virtual. Você pode configurar endereços IP públicos para controlar o tráfego que passa e como e onde ele é traduzido para a rede virtual.

Proteção contra DDoS do Azure

A Proteção contra DDoS do Azure fornece recursos extras de mitigação para ajudar a proteger seus recursos do Azure em redes virtuais contra ataques de DDoS (negação de serviço distribuído). A Proteção contra DDoS tem dois SKUs, Proteção de IP contra DDoS e Proteção de Rede contra DDoS. Para obter mais informações, consulte Sobre a Comparação de SKU da Proteção contra DDoS do Azure.

A Proteção contra DDoS é fácil de habilitar e não requer alterações no aplicativo. Você pode ajustar as políticas de proteção por meio do monitoramento de tráfego dedicado e algoritmos de aprendizado de máquina. A Proteção contra DDoS aplica proteção a endereços IP públicos do Azure IPv4 associados a recursos implantados em redes virtuais. Os recursos de exemplo incluem Load Balancer, Gateway de Aplicativo e instâncias do Azure Service Fabric.

A telemetria em tempo real está disponível por meio de exibições do Azure Monitor, durante um ataque e para fins históricos. Você pode adicionar proteção de camada de aplicativo usando Firewall de Aplicativo Web em Gateway de Aplicativo.

Próximas etapas

Saiba como gerenciar com eficiência os requisitos comuns de comunicação ou segurança usando o modelo de topologia de rede hub e spoke .