Topologia de rede hub-spoke no Azure

Essa arquitetura de referência implementa um padrão de rede hub-spoke com componentes de infraestrutura de hub gerenciados pelo cliente. Para obter uma solução de infraestrutura de hub gerenciado pela Microsoft, consulte a topologia de rede hub-spoke com a WAN Virtual do Azure.

O Hub-Spoke é uma das topologias de rede recomendadas pelo Cloud Adoption Framework. Veja, Defina uma topologia de rede do Azure para entender por que essa topologia é considerada uma prática recomendada para muitas organizações.

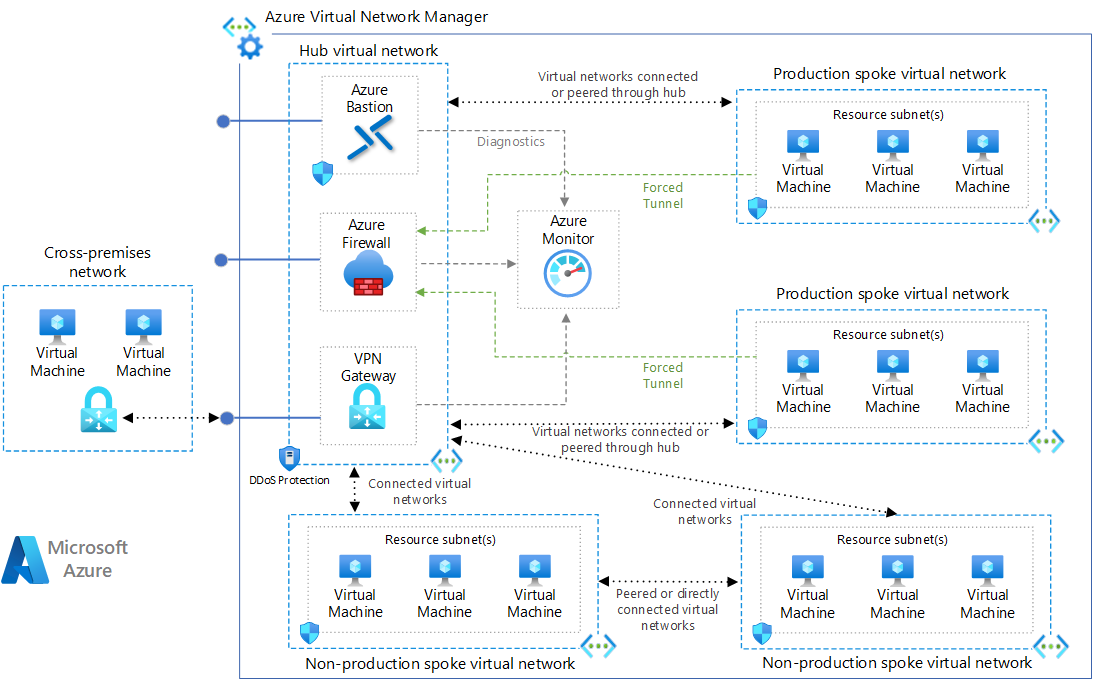

Architecture

Baixe um arquivo do Visio dessa arquitetura.

Hub-spoke concepts

As topologias de rede hub-spoke normalmente incluem muitos dos seguintes conceitos arquitetônicos:

Rede virtual do hub – A rede virtual do hub hospeda serviços compartilhados do Azure. As cargas de trabalho hospedadas nas redes virtuais spoke podem usar esses serviços. A rede virtual de hub é o ponto central da conectividade entre redes locais. O hub contém seu ponto principal de saída e fornece um mecanismo para conectar um spoke a outro em situações em que o tráfego entre redes virtuais é necessário.

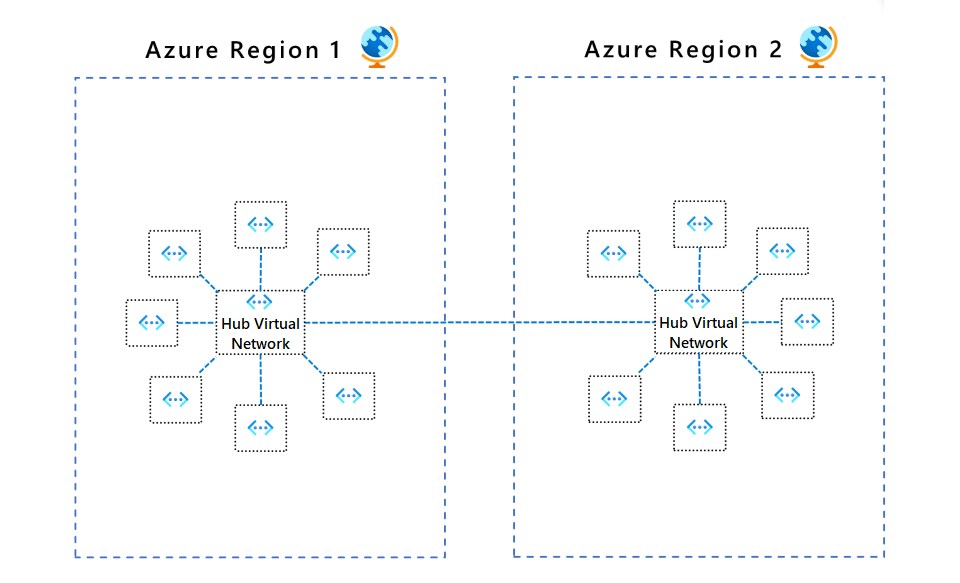

Um hub é um recurso regional. As organizações que têm suas cargas de trabalho em várias regiões devem ter vários hubs, um por região.

O hub habilita os seguintes conceitos:

Cross-premise gateway - Cross-premise connectivity is the ability to connect and integrate different network environments to one another. Esse gateway geralmente é uma VPN ou um circuito do ExpressRoute.

Egress control - The management and regulation of outbound traffic that originates in the peered spoke virtual networks.

(opcional) Controle de entrada – o gerenciamento e a regulamentação do tráfego de entrada para pontos de extremidade que existem em redes virtuais spoke emparelhadas.

Remote access - Remote access is how individual workloads in spoke networks are accessed from network location other than the spoke's own network. Isso pode ser para os dados ou o plano de controle da carga de trabalho.

Acesso de spoke remoto para máquinas virtuais – o hub pode ser um local conveniente para criar uma solução de conectividade remota entre organizações para acesso RDP e SSH a máquinas virtuais distribuídas em redes spoke.

Routing - Manages and directs traffic between the hub and the connected spokes to enable secure and efficient communication.

Redes virtuais spoke – redes virtuais spoke isolam e gerenciam cargas de trabalho separadamente em cada spoke. Cada carga de trabalho é capaz de incluir várias camadas, com várias sub-redes conectadas por meio de balanceadores de carga do Azure. Os spokes podem existir em assinaturas diferentes e representar ambientes diferentes, como produção e não produção. Uma carga de trabalho pode até se espalhar por vários spokes.

Na maioria dos cenários, um spoke só deve ser emparelhado com uma única rede de hub e essa rede de hub deve estar na mesma região que o spoke.

Essas redes spoke seguem as regras de acesso de saída padrão. Uma das principais finalidades dessa topologia de rede hub-spoke é direcionar geralmente o tráfego da Internet de saída por meio dos mecanismos de controle oferecidos pelo hub.

Conectividade entre redes virtuais – A conectividade de rede virtual é o caminho no qual uma rede virtual isolada pode se comunicar com outra por meio de um mecanismo de controle. O mecanismo de controle impõe permissões e a direção permitida de comunicações entre redes. Um hub fornecerá uma opção para dar suporte a conexões entre redes selecionadas para fluir pela rede centralizada.

DNS - Hub-spoke solutions are often responsible for providing a DNS solution to be used by all peered spokes, especially for cross-premises routing and for private endpoint DNS records.

Components

A Rede Virtual do Azure é o bloco de construção fundamental para redes privadas no Azure. A rede virtual permite que vários recursos do Azure, como as Máquinas Virtuais do Azure, se comuniquem de maneira segura entre si, entre redes locais e com a Internet.

This architecture connects virtual networks to the hub by using peering connections which are non-transitive, low-latency connections between virtual networks. As redes virtuais emparelhadas podem trocar o tráfego pelo backbone do Azure sem precisar de um roteador. Em uma arquitetura hub-spoke, o emparelhamento direto de redes virtuais entre si é mínimo e reservado para cenários de casos especiais.

Azure Bastion is a fully managed service that provides more secure and seamless Remote Desktop Protocol (RDP) and Secure Shell Protocol (SSH) access to VMs without exposing their public IP addresses. Nessa arquitetura, o Azure Bastion é usado como uma oferta gerenciada para dar suporte ao acesso direto à VM entre spokes conectados.

Azure Firewall is a managed cloud-based network security service that protects Virtual Network resources. Esse serviço de firewall com estado tem alta disponibilidade interna e escalabilidade irrestrita na nuvem para ajudá-lo a criar, aplicar e registrar políticas de conectividade de aplicativos e redes em assinaturas e redes virtuais.

Nessa arquitetura, o Firewall do Azure tem várias funções potenciais. O firewall é o principal ponto de saída para o tráfego destinado à Internet das redes virtuais spoke emparelhadas. O firewall também pode ser usado para inspecionar o tráfego de entrada usando regras IDPS. Por fim, o Firewall também pode ser usado como um servidor proxy DNS para dar suporte a regras de tráfego FQDN.

VPN Gateway is a specific type of virtual network gateway that sends encrypted traffic between a virtual network on Azure and different network over the public internet. Você também pode usar o Gateway de VPN para enviar tráfego criptografado entre outras redes virtuais de hubs pela rede da Microsoft.

Nessa arquitetura, essa seria uma opção para conectar alguns ou todos os spokes à rede remota. Os Spokes normalmente não implantariam seu próprio Gateway de VPN e, em vez disso, usariam a solução centralizada oferecida pelo hub. Você precisa estabelecer a configuração de roteamento para gerenciar essa conectividade.

O gateway do Azure ExpressRoute troca rotas IP e roteia o tráfego de rede entre sua rede local e sua rede virtual do Azure. Nessa arquitetura, o ExpressRoute seria a opção alternativa a um Gateway de VPN para conectar alguns ou todos os spokes a uma rede remota. Os Spokes não implantariam seu próprio ExpressRoute e, em vez disso, esses spokes usariam a solução centralizada oferecida pelo hub. Assim como acontece com um Gateway de VPN, você precisa estabelecer a configuração de roteamento para gerenciar essa conectividade.

Azure Monitor can collect, analyze, and act on telemetry data from cross-premises environments, including Azure and on-premises. O Azure Monitor ajuda você a maximizar o desempenho e a disponibilidade dos aplicativos e a identificar problemas proativamente em segundos. Nessa arquitetura, o Azure Monitor é o coletor de logs e métricas dos recursos do hub e das métricas de rede. O Azure Monitor também pode ser usado como um coletor de log para recursos em redes spoke, mas essa é uma decisão para as várias cargas de trabalho conectadas e não é exigida por essa arquitetura.

Alternatives

Essa arquitetura envolve a criação, a configuração e a manutenção de vários primitivos de recursos do Azure, ou seja: virtualNetworkPeerings, routeTablese subnets.

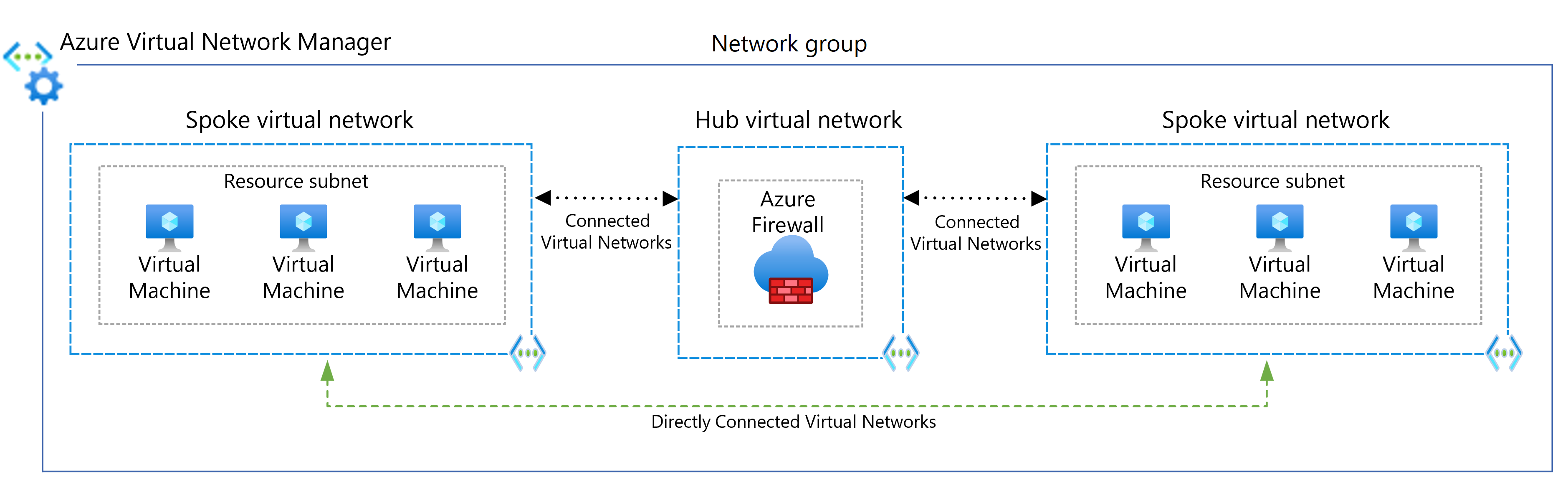

O Gerenciador de Rede Virtual do Azure é um serviço de gerenciamento que ajuda você a agrupar, configurar, implantar e gerenciar redes virtuais em escala entre assinaturas, regiões e diretórios do Microsoft Entra do Azure. With Virtual Network Manager, you can define network groups to identify and logically segment your virtual networks. You can use connected groups that allow virtual networks within a group to communicate with each other as if they were manually connected. Essa camada adiciona uma camada de abstração sobre esses primitivos para se concentrar em descrever a topologia de rede versus trabalhar sobre a implementação dessa topologia.

É recomendável que você avalie o uso do Virtual Network Manager como uma forma de otimizar o tempo gasto com operações de gerenciamento de rede. Avalie o custo do serviço em relação ao seu valor calculado/economia para determinar se o Virtual Network Manager é um benefício líquido para o tamanho e a complexidade da rede.

Scenario details

Essa arquitetura de referência implementa um padrão de rede hub-spoke onde a rede virtual hub atua como um ponto central de conectividade com muitas redes virtuais spoke. As redes virtuais spoke são conectadas com o hub e podem ser usadas para isolar cargas de trabalho. Você também pode habilitar cenários entre locais usando o hub para se conectar a redes locais.

Essa arquitetura descreve um padrão de rede com componentes de infraestrutura de hub gerenciados pelo cliente. Para obter uma solução de infraestrutura de hub gerenciado pela Microsoft, consulte a topologia de rede hub-spoke com a WAN Virtual do Azure.

Os benefícios de usar um hub gerenciado pelo cliente e a configuração de spoke incluem:

- Cost savings

- Superar os limites de assinatura

- Workload isolation

- Flexibility

- Mais controle sobre como os NVAs (dispositivos virtuais de rede) são implantados, como número de NICs, número de instâncias ou o tamanho da computação.

- Uso de NVAs que não têm suporte na WAN Virtual

Para obter mais informações, consulte a topologia de rede hub-and-spoke.

Possíveis casos de uso

Usos típicos para uma arquitetura de hub e spoke incluem cargas de trabalho que:

- Possuem vários ambientes que exigem serviços compartilhados. Por exemplo, uma carga de trabalho pode ter ambientes de desenvolvimento, teste e produção. Os serviços compartilhados podem incluir IDs DNS, protocolo NTP ou Serviços de Domínio do Active Directory (AD DS). Os serviços compartilhados são colocados na rede virtual do hub e cada ambiente é implantado em um spoke diferente para manter o isolamento.

- Não exigem conectividade entre si, mas precisam de acesso aos serviços compartilhados.

- Exigem controle central sobre a segurança, como um firewall de rede de perímetro (também conhecido como DMZ) no hub com gerenciamento de carga de trabalho segregado em cada spoke.

- Exigem controle central sobre a conectividade, como conectividade seletiva ou isolamento entre spokes de determinados ambientes ou cargas de trabalho.

Recommendations

As recomendações a seguir aplicam-se à maioria dos cenários. Siga estas recomendações, a menos que você tenha um requisito específico que as substitua.

Grupos, assinaturas e regiões de recursos

Esta solução de exemplo usa um único grupo de recursos do Azure. Você também pode implementar o hub e cada spoke em assinaturas ou grupos de recursos diferentes.

Ao usar redes virtuais emparelhadas em diferentes assinaturas, você pode associar as assinaturas aos mesmos ou a diferentes locatários do Microsoft Entra. Essa flexibilidade possibilita o gerenciamento descentralizado de cada carga de trabalho, mantendo os serviços compartilhados no hub. Consulte Criar um emparelhamento de rede virtual – Gerenciador de Recursos, assinaturas diferentes e locatários do Microsoft Entra.

Zonas de destino do Azure

A arquitetura da zona de destino do Azure baseia-se na topologia hub-spoke. Nessa arquitetura, os recursos compartilhados e a rede do hub são gerenciados por uma equipe de plataforma centralizada, enquanto os spokes compartilham um modelo de coproprieção com a equipe de plataforma e a equipe de carga de trabalho que está usando a rede spoke. Todos os hubs residem em uma assinatura "Conectividade" para gerenciamento centralizado, enquanto as redes virtuais spoke existem em muitas assinaturas de carga de trabalho individuais, chamadas de assinaturas de zona de destino do aplicativo.

Sub-redes da rede virtual

As recomendações a seguir descrevem como configurar as sub-redes na rede virtual.

GatewaySubnet

O gateway de rede virtual requer essa sub-rede. Você também pode usar uma topologia hub-spoke sem um gateway se você não precisar de conectividade entre redes locais.

Crie uma sub-rede chamada GatewaySubnet com um intervalo de endereços de pelo menos 26. O intervalo de endereços /26 fornece à sub-rede opções de configuração de escalabilidade suficientes para evitar atingir as limitações de tamanho do gateway no futuro e acomodar um número maior de circuitos do ExpressRoute. Para obter mais informações sobre como configurar o gateway, consulte a rede híbrida usando um gateway de VPN.

AzureFirewallSubnet

Create a subnet named AzureFirewallSubnet with an address range of at least /26. Independentemente da escala, o intervalo de endereços /26 é o tamanho recomendado e cobre quaisquer limitações de tamanho futuras. Essa sub-rede não oferece suporte a NSGs (grupos de segurança de rede).

O Firewall do Azure requer essa sub-rede. Se você usar um dispositivo virtual de rede de parceiro (NVA), siga os seus requisitos de rede.

Conectividade de rede spoke

Emparelhamento de rede virtual ou grupos conectados são relações não transitivas entre redes virtuais. Se você precisar que redes virtuais spoke se conectem umas às outras, adicione uma conexão de emparelhamento entre esses spokes ou coloque-os no mesmo grupo de rede.

Conexões spoke por meio do Firewall do Azure ou NVA

O número de emparelhamentos de rede virtual por rede virtual é limitado. Se você tiver muitos spokes que precisam se conectar uns com os outros, você pode ficar sem conexões de emparelhamento. Grupos conectados também têm limitações. For more information, see Networking limits and Connected groups limits.

Nesse cenário, considere usar UDRs (rotas definidas pelo usuário) para forçar o tráfego de spoke a ser enviado para o Firewall do Azure ou outra NVA que atua como um roteador no hub. Essa mudança permite que os spokes se conectem entre si. Para dar suporte a essa configuração, você deve implementar o Firewall do Azure com a configuração de túnel forçado habilitada. Para obter mais informações, consulte o túnel forçado do Firewall do Azure.

A topologia neste projeto arquitetônico facilita os fluxos de saída. Embora o Firewall do Azure seja principalmente para segurança de saída, ele também pode ser um ponto de entrada. Para obter mais considerações sobre o roteamento de entrada NVA do hub, consulte Firewall e Gateway de Aplicativo para redes virtuais.

Conexões spoke para redes remotas por meio de um gateway de hub

Para configurar spokes para se comunicarem com redes remotas por meio de um gateway de hub, você pode usar emparelhamentos de rede virtual ou grupos de rede conectados.

To use virtual network peerings, in the virtual network Peering setup:

- Configure the peering connection in the hub to Allow gateway transit.

- Configure a conexão de emparelhamento em cada spoke para usar o gateway da rede virtual remota.

- Configure all peering connections to Allow forwarded traffic.

Para obter mais informações, consulte Criar um emparelhamento de rede virtual.

Para usar grupos de rede conectados:

- No Gerenciador de rede virtual, crie um grupo de rede e adicione redes virtuais membros.

- Criar uma configuração de conectividade de hub e spoke.

- Para os grupos de rede spoke, selecione Hub como gateway.

Para obter mais informações, consulte Criar uma topologia de hub e spoke com o Gerenciador de Rede Virtual do Azure.

Comunicações de rede spoke

Existem duas maneiras principais de permitir que as redes virtuais spoke se comuniquem entre si:

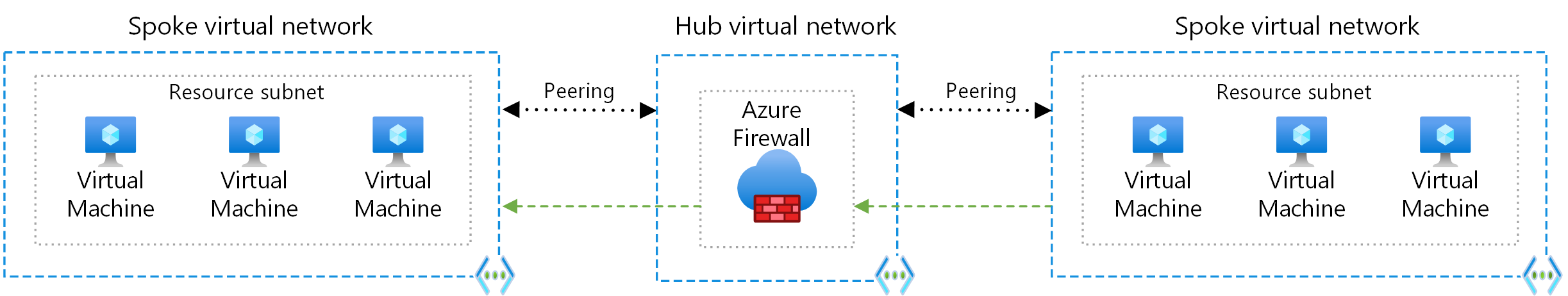

- Comunicação através de um NVA como um firewall e roteador. Este método incorre em um salto entre os dois spokes.

- Comunicação usando emparelhamento de rede virtual ou conectividade direta do Gerenciador de rede virtual entre spokes. Essa abordagem não causa um salto entre os dois spokes e é recomendada para minimizar a latência.

- O Link Privado pode ser usado para expor seletivamente recursos individuais a outras redes virtuais. Por exemplo, expor um balanceador de carga interno a uma rede virtual diferente, sem a necessidade de formar ou manter relações de emparelhamento ou roteamento.

For more information on spoke-to-spoke networking patterns, see Spoke-to-spoke networking.

Comunicação através de um NVA

Se você precisar de conectividade entre spokes, considere implantar o Firewall do Azure ou outro NVA no hub. Em seguida, crie rotas para encaminhar o tráfego de um spoke para o firewall ou NVA, que pode então rotear para o segundo spoke. Nesse cenário, você precisa configurar todas as conexões de emparelhamento para permitir tráfego encaminhado.

Você também pode usar um gateway de VPN para rotear o tráfego entre spokes, embora essa escolha afete a latência e a taxa de transferência. Para obter detalhes de configuração, consulte Configurar o trânsito do gateway de VPN para emparelhamento de rede virtual.

Avalie os serviços compartilhados no hub para garantir que ele seja dimensionado para um número maior de spokes. Por exemplo, se o seu hub fornecer serviços de firewall, considere os limites de largura de banda da sua solução de firewall ao adicionar vários spokes. Você pode mover alguns desses serviços compartilhados para um segundo nível de hubs.

Comunicação direta entre redes spoke

Para se conectar diretamente entre redes virtuais spoke sem atravessar a rede virtual de hub, você pode criar conexões de emparelhamento entre spokes ou habilitar a conectividade direta para o grupo de rede. É melhor limitar o emparelhamento ou a conectividade direta a redes virtuais spoke que fazem parte do mesmo ambiente e carga de trabalho.

Ao usar o Gerenciador de rede virtual, você pode adicionar redes virtuais spoke a grupos de rede manualmente ou adicionar redes automaticamente com base nas condições definidas.

O diagrama a seguir ilustra o uso do Gerenciador de rede virtual para conectividade direta entre spokes.

Considerations

Estas considerações implementam os pilares do Azure Well-Architected Framework, que é um conjunto de princípios de orientação que podem ser usados para aprimorar a qualidade de uma carga de trabalho. Para obter mais informações, consulte o Microsoft Azure Well-Architected Framework.

Reliability

A confiabilidade garante que seu aplicativo possa atender aos compromissos que você faz aos seus clientes. Para obter mais informações, consulte Visão geral do pilar de confiabilidade.

Use Availability zones for Azure services in the hub that support them.

Como regra geral, é melhor ter pelo menos um hub por região e conectar apenas spokes a esses hubs da mesma região. Essa configuração ajuda as regiões bulkhead a evitar uma falha no hub de uma região, causando falhas generalizadas de roteamento de rede em regiões não relacionadas.

Para maior disponibilidade, você pode usar o ExpressRoute e uma VPN para failover. Consulte Conectar uma rede local ao Azure usando o ExpressRoute com failover de VPN e siga as diretrizes para projetar e arquitetar o Azure ExpressRoute para resiliência.

Devido à forma como o Firewall do Azure implementa regras de aplicativo FQDN, verifique se todos os recursos que estão sendo colocados por meio do firewall estão usando o mesmo provedor DNS que o próprio firewall. Sem isso, o Firewall do Azure pode bloquear o tráfego legítimo porque a resolução de IP do firewall do FQDN difere da resolução DE IP do criador de tráfego do mesmo FQDN. Incorporar o proxy do Firewall do Azure como parte da resolução de DNS spoke é uma solução para garantir que os FQDNs estejam em sincronia com o originador de tráfego e o Firewall do Azure.

Segurança

A segurança fornece garantias contra ataques deliberados e o abuso de seus dados e sistemas valiosos. Para obter mais informações, consulte a lista de verificação de revisão de design para Segurança.

Para proteger contra ataques de DDoS, habilite a Proteção contra DDOS do Azure em qualquer rede virtual de perímetro. Qualquer recurso que tenha um IP público é suscetível a um ataque DDoS. Mesmo que suas cargas de trabalho não sejam expostas publicamente, você ainda tem IPs públicos que precisam ser protegidos, como:

- IPs públicos do Firewall do Azure

- IPs públicos do gateway de VPN

- IP público do painel de controle do ExpressRoute

Para minimizar o risco de acesso não autorizado e impor políticas de segurança estritas, sempre defina regras de negação explícitas em NSGs (grupos de segurança de rede).

Use a versão Premium do Firewall do Azure para habilitar a inspeção do TLS, o IDPS (sistema de detecção e prevenção de intrusões de rede) e a filtragem de URL.

Segurança do Virtual Network Manager

Para garantir um conjunto de regras de segurança de linha de base, associe regras de administrador de segurança a redes virtuais em grupos de rede. As regras de administração de segurança têm precedência e são avaliadas antes das regras NSG. Assim como as regras NSG, as regras de administração de segurança oferecem suporte à priorização, às marcas de serviço e aos protocolos L3-L4. Para obter mais informações, consulte as regras de administrador de segurança no Virtual Network Manager.

Use Virtual Network Manager deployments to facilitate controlled rollout of potentially breaking changes to network group security rules.

Cost Optimization

A Otimização de Custos é sobre maneiras de reduzir despesas desnecessárias e melhorar a eficiência operacional. Para obter mais informações, consulte a lista de verificação de revisão de design para Otimização de Custos.

Considere os fatores relacionados a custo a seguir ao implantar e gerenciar redes hub e spoke. Para obter mais informações, consulte o preço da rede virtual.

Custos do Firewall do Azure

Essa arquitetura implanta uma instância do Firewall do Azure na rede hub. Usar uma implantação do Firewall do Azure como uma solução compartilhada consumida por várias cargas de trabalho pode economizar significativamente os custos de nuvem em comparação com outros NVAs. Para obter mais informações, consulte Firewall do Azure versus dispositivos virtuais de rede.

Para usar todos os recursos implantados com eficiência, escolha o tamanho correto para o Firewall do Azure. Decida quais recursos você precisa e qual camada melhor se adapta ao seu conjunto atual de cargas de trabalho. Para saber mais sobre as SKUs de Firewall do Azure disponíveis, confira o que é o Firewall do Azure?

Direct peering

O uso seletivo de emparelhamento direto ou outra comunicação roteada não hub entre spokes pode evitar o custo do processamento do Firewall do Azure. A economia pode ser significativa para redes que têm cargas de trabalho com alta taxa de transferência, comunicação de baixo risco entre spokes, como sincronização de banco de dados ou operações de cópia de arquivos grandes.

Operational Excellence

A Excelência Operacional abrange os processos de operações que implantam um aplicativo e o mantêm em execução em produção. Para obter mais informações, consulte a lista de verificação de revisão de design para Excelência Operacional.

Habilite as configurações de diagnóstico para todos os serviços, como o Azure Bastion, o Firewall do Azure e o gateway entre locais. Determine quais configurações são significativas para suas operações. Desative as configurações que não são significativas para evitar custos indevidos. Recursos como o Firewall do Azure podem ser detalhados com o registro em log e você pode incorrer em altos custos de monitoramento.

Use Connection monitor for end-to-end monitoring to detect anomalies and to identify and troubleshoot network issues.

Use o Observador de Rede do Azure para monitorar e solucionar problemas de componentes de rede, incluindo o uso da Análise de Tráfego para mostrar os sistemas em suas redes virtuais que geram mais tráfego. Você pode identificar visualmente gargalos antes que eles se tornem problemas.

Se você estiver usando o ExpressRoute, use o Coletor de Tráfego do ExpressRoute , no qual poderá analisar os logs de fluxo para os fluxos de rede enviados pelos circuitos do ExpressRoute. O Coletor de Tráfego do ExpressRoute oferece visibilidade do tráfego que flui sobre os roteadores de borda empresarial da Microsoft.

Use regras baseadas em FQDN no Firewall do Azure para protocolos diferentes de HTTP ou ao configurar o SQL Server. O uso de FQDNs reduz a carga de gerenciamento sobre o gerenciamento de endereços IP individuais.

Planeje o endereçamento IP com base em seus requisitos de emparelhamento e verifique se o espaço de endereço não se sobrepõe entre locais e locais do Azure.

Automação com o Gerenciador de Rede Virtual do Azure

Para gerenciar centralmente controles de conectividade e segurança, use do Gerenciador de Rede Virtual do Azure para criar topologias de rede virtual hub e spoke ou integrar topologias existentes. Usar o Gerenciador de rede virtual garante que as suas topologias de rede hub e spoke estejam preparadas para o crescimento futuro em grande escala em várias assinaturas, grupos de gerenciamento e regiões.

Exemplos de cenários de caso de uso do Gerenciador de rede virtual incluem:

- Democratização do gerenciamento de rede virtual spoke para grupos, como unidades de negócios ou equipes de aplicativos. A democratização pode resultar em um grande número de requisitos de conectividade de rede virtual para rede virtual e regras de segurança de rede.

- Padronização de várias arquiteturas de réplica em várias regiões do Azure para garantir um volume global para aplicativos.

To ensure uniform connectivity and network security rules, you can use network groups to group virtual networks in any subscription, management group, or region under the same Microsoft Entra tenant. Você pode integrar redes virtuais automaticamente ou manualmente aos grupos de rede por meio de atribuições de associações dinâmicas ou estáticas.

You define discoverability of the virtual networks that Virtual Network Manager manages by using Scopes. Esse recurso fornece flexibilidade para um número desejado de instâncias do gerenciador de rede, o que permite uma maior democratização do gerenciamento para grupos de rede virtual.

To connect spoke virtual networks in the same network group to each other, use Virtual Network Manager to implement virtual network peering or direct connectivity. Use the global mesh option to extend mesh direct connectivity to spoke networks in different regions. O diagrama a seguir mostra a conectividade de malha global entre regiões.

Você pode associar redes virtuais dentro de um grupo de rede a um conjunto de regras de administração de segurança de linha de base. As regras de administração de segurança de grupo de rede impedem que os proprietários de redes virtuais substituam as regras de segurança de linha de base, ao mesmo tempo em que permitem adicionar independentemente seus próprios conjuntos de regras de segurança e NSGs. Para obter um exemplo de como usar regras de administrador de segurança em topologias de hub e spoke, consulte Tutorial: Criar um hub seguro e uma rede spoke.

To facilitate a controlled rollout of network groups, connectivity, and security rules, Virtual Network Manager configuration deployments help you safely release potentially breaking configuration changes to hub and spoke environments. Para obter mais informações, consulte Implantações de configuração no Gerenciador de Rede Virtual do Azure.

Para simplificar e simplificar o processo de criação e manutenção de configurações de rota, você pode usar o gerenciamento automatizado de UDRs (rotas definidas pelo usuário) no Gerenciador de Rede Virtual do Azure.

Para simplificar e centralizar o gerenciamento de endereços IP, você pode usar o IPAM (gerenciamento de endereços IP) no Gerenciador de Rede Virtual do Azure. O IPAM impede conflitos de espaço de endereço IP entre redes virtuais locais e de nuvem.

Para começar a usar o Virtual Network Manager, consulte Criar uma topologia de hub e spoke com o Gerenciador de Rede Virtual do Azure.

Performance Efficiency

A eficiência de desempenho é a capacidade da sua carga de trabalho de dimensionar para atender às demandas colocadas nele pelos usuários de maneira eficiente. Para obter mais informações, consulte a visão geral do pilar de Eficiência de Desempenho.

For workloads that communicate from on-premises to virtual machines in an Azure virtual network that require low latency and high bandwidth, consider using ExpressRoute FastPath. O FastPath permite que você envie o tráfego diretamente para máquinas virtuais em sua rede virtual do local, ignorando o gateway de rede virtual do ExpressRoute, aumentando o desempenho.

For spoke-to-spoke communications that require low-latency, consider configuring spoke-to-spoke networking.

Choose the appropriate gateway SKU that meet your requirements, such as number of point-to-site or site-to-site connections, required packets-per-second, bandwidth requirements, and TCP flows.

Para fluxos sensíveis à latência, como SAP ou acesso ao armazenamento, considere ignorar o Firewall do Azure ou até mesmo rotear pelo hub. Você pode testar a latência introduzida pelo Firewall do Azure para ajudar a informar sua decisão. You can use features such as VNet peering that connects two or more networks or Azure Private Link that enables you to connect to a service over a private endpoint in your virtual network.

Entenda que habilitar determinados recursos no Firewall do Azure, como iDPS (sistema de detecção e prevenção de intrusões), reduz sua taxa de transferência. Para obter mais informações, consulte de desempenho do Firewall do Azure.

Implantar este cenário

Essa implantação inclui uma rede virtual hub e dois spokes conectados, além de implantar uma instância do Firewall do Azure e um host do Azure Bastion. Opcionalmente, a implantação pode incluir VMs na primeira rede spoke e um gateway de VPN. Você pode escolher entre emparelhamento de rede virtual ou grupos conectados do Gerenciador de rede virtual para criar as conexões de rede. Cada método tem várias opções de implantação.

Hub-and-spoke com implantação de emparelhamento de rede virtual

Hub-and-spoke com implantação de grupos conectados do Virtual Network Manager

Contributors

Esse artigo é mantido pela Microsoft. Ele foi originalmente escrito pelos colaboradores a seguir.

Principal authors:

- Alejandra Palacios | Senior Customer Engineer

- Jose Moreno | Principal Engineer

- Adam Torkar | Azure Networking Global Blackbelt at Microsoft

Other contributors:

- Matthew Bratschun | Customer Engineer

- Jay Li | Senior Product Manager

- Telmo Sampaio | Principal Service Engineering Manager

Para ver perfis não públicos do LinkedIn, entre no LinkedIn.

Next steps

- Para saber mais sobre hubs virtuais protegidos e as políticas de segurança e roteamento associadas configuradas pelo Gerenciador de Firewall do Azure , confira o que é um hub virtual seguro?

Advanced scenarios

Sua arquitetura pode ser diferente dessa arquitetura de hub-spoke simples. Veja a seguir uma lista de diretrizes para alguns cenários avançados:

Adicionar mais regiões e malhar totalmente os hubs uns aos outros - Rede spoke-to-spoke para padrões de conectividade de várias regiões e rede de várias regiões com o Servidor de Rotas do Azure

Substituir o Firewall do Azure por uma NVA (solução de virtualização de rede) - personalizadaImplantar NVAs altamente disponíveis

Substituir o Gateway de Rede Virtual do Azure pelo NVA - SDWAN personalizadoIntegração do SDWAN com topologias de rede hub-and-spoke do Azure

Use o Servidor de Rota do Azure para fornecer transitividade entre o ExpressRoute e VPN ou SDWAN ou para personalizar prefixos anunciados por BGP em gateways - de rede virtual do AzureSuporte do Servidor de Rota do Azure para ExpressRoute e VPN do Azure

Adicionar resolvedor privado ou servidores - DNSArquitetura de resolvedor privado

Related resources

Explore as seguintes arquiteturas relacionadas: