Gerenciar usuários, entidades de serviço e grupos

Este artigo apresenta o modelo de gerenciamento de identidades do Azure Databricks e fornece uma visão geral de como gerenciar usuários, grupos e entidades de serviço no Azure Databricks.

Para obter uma perspectiva conceituada sobre como configurar melhor a identidade no Azure Databricks, consulte Melhores práticas de identidade.

Identidades do Azure Databricks

Há três tipos de identidade no Azure Databricks:

- Usuários: identidades de usuário reconhecidas pelo Azure Databricks e representadas por endereços de e-mail.

- Entidades de serviço: identidades para uso com trabalhos, ferramentas automatizadas e sistemas, como scripts, aplicativos e plataformas de CI/CD.

- Grupos: uma coleção de identidades usadas pelos administradores para gerenciar o acesso de grupo a workspaces, dados e outros objetos protegíveis. Todas as identidades do Databricks podem ser atribuídas como membros de grupos. Existem dois tipos de grupos no Azure Databricks: grupos de contas e grupos locais do espaço de trabalho. Para obter mais informações, consulte Diferença entre grupos de contas e grupos locais do espaço de trabalho.

Você pode ter no máximo 10 mil usuários combinados e entidades de serviço e 5 mil grupos em uma conta. Cada workspace pode ter no máximo 10 mil usuários combinados e entidades de serviço e 5 mil grupos.

Para obter instruções detalhadas, consulte:

- Gerenciar usuários

- Gerenciar entidades de serviço

- Gerenciar grupos

- Sincronizar usuários e grupos do Microsoft Entra ID

Quem pode gerenciar identidades no Azure Databricks?

Para gerenciar identidades no Azure Databricks, você deve ter um dos seguintes: a função de administrador da conta, a função de administrador do espaço de trabalho ou a função de gerente em uma entidade ou grupo de serviço.

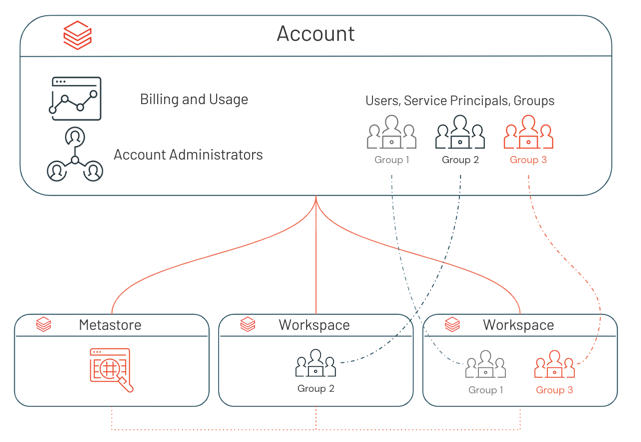

Os administradores da conta podem adicionar usuários, entidades de serviço e grupos à conta e atribuir-lhes funções de administrador. Os administradores de conta podem atualizar e excluir usuários, entidades de serviço e grupos na conta. Eles podem dar aos usuários acesso a espaços de trabalho, desde que esses espaços de trabalho usem a federação de identidade.

Para estabelecer seu primeiro administrador de conta, confira Estabelecer seu primeiro administrador de conta

Os administradores do espaço de trabalho podem adicionar usuários e entidades de serviço à conta do Azure Databricks. Eles também podem adicionar grupos à conta do Azure Databricks se seus espaços de trabalho estiverem habilitados para federação de identidade. Os administradores do espaço de trabalho podem conceder aos usuários, entidades de serviço e grupos acesso aos seus espaços de trabalho. Eles não podem excluir usuários e entidades de serviço da conta.

Os administradores do espaço de trabalho também podem gerenciar grupos locais do espaço de trabalho. Para obter mais informações, consulte Gerenciar grupos locais do espaço de trabalho (herdado).

Os gerentes de grupo podem gerenciar a associação do grupo e excluir o grupo. Eles também podem atribuir a outros usuários a função de gerente de grupo. Os administradores da conta têm a função de gerente de grupo em todos os grupos da conta. Os administradores do espaço de trabalho têm a função de gerente de grupo nos grupos de contas que eles criam. Consulte Quem pode gerenciar os grupos de contas?.

Os gerentes da entidade de serviço podem gerenciar funções em uma entidade de serviço. Os administradores da conta têm a função de gerente da entidade de serviço em todas as entidades de serviço da conta. Os administradores do espaço de trabalho têm a função de gerente de entidade de serviço nas entidades de serviço que eles criam. Para obter mais informações, consulte Funções para gerenciar entidades de serviço.

Como os administradores atribuem usuários à conta?

O Databricks recomenda usar o provisionamento SCIM para sincronizar todos os usuários e grupos automaticamente do Microsoft Entra ID (antigo Azure Active Directory) para sua conta do Azure Databricks. Os usuários de uma conta do Azure Databricks não têm acesso padrão a um workspace, a dados ou a recursos de computação. Os administradores da conta e do workspace podem atribuir usuários da conta a workspaces. Os administradores do workspace também podem adicionar um novo usuário ou entidade de serviço diretamente a um workspace, que adiciona automaticamente o usuário à conta e os atribui a esse workspace.

Usando o compartilhamento Lakeview para conta, os usuários podem compartilhar painéis do Lakeview publicados com outros usuários na conta do Databricks, mesmo que esses usuários não sejam membros do workspace deles. Para obter mais informações, consulte O que é o compartilhamento Lakeview para a conta?.

Para obter instruções detalhadas sobre como adicionar usuários à conta, consulte:

- Sincronizar usuários e grupos do Microsoft Entra ID

- Adicionar usuários à sua conta

- Adicionar entidades de serviço à conta

- Adicionar grupos à conta

Como os administradores atribuem usuários a workspaces?

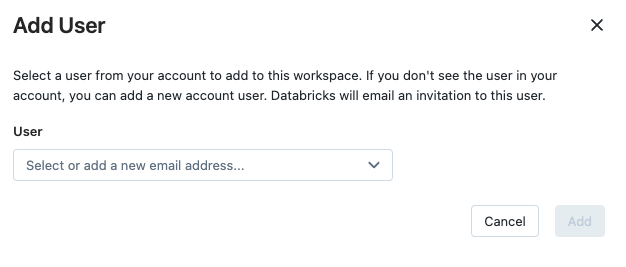

Para habilitar um usuário, entidade de serviço ou grupo para trabalhar em um workspace do Azure Databricks, um administrador da conta ou do workspace precisará atribuí-lo a um workspace. Você pode atribuir acesso ao workspace a usuários, entidades de serviço e grupos existentes na conta, desde que o workspace esteja habilitado para federação de identidade.

Os administradores do workspace também podem adicionar um novo usuário, entidade de serviço ou grupo de contas diretamente a um workspace. Essa ação adiciona automaticamente o usuário escolhido, a entidade de serviço ou o grupo de contas à conta e os atribui a esse workspace específico.

Observação

Os administradores do workspace também podem criar grupos locais de workspace herdados em workspaces usando a API de Grupos de Workspace. Os grupos locais do workspace não são adicionados automaticamente à conta. Grupos locais de workspace não podem ser atribuídos a workspaces adicionais ou receber acesso a dados em um metastore do Catálogo do Unity.

Para os workspaces que não estão habilitados para federação de identidade, os administradores do workspace gerenciam seus usuários, entidades de serviço e grupos do workspace inteiramente no escopo do workspace. Usuários e entidades de serviço adicionados a workspaces federados não por identidade são adicionados automaticamente à conta. Os grupos adicionados a workspaces federados não por identidade são grupos locais de workspace herdados que não são adicionados à conta.

Para obter instruções detalhadas, consulte:

- Adicionar usuários a um workspace

- Adicionar entidades de serviço a um workspace

- Adicionar grupos a um workspace

Como os administradores habilitam a federação de identidade em um workspace?

Se sua conta tiver sido criada após 9 de novembro de 2023, a federação de identidade será habilitada em todos os novos workspaces por padrão e não poderá ser desabilitada.

Para habilitar a federação de identidade em um workspace, um administrador da conta precisa habilitar o workspace para o Catálogo do Unity atribuindo um metastore do Catálogo do Unity. Consulte Habilitar um workspace para o Catálogo do Unity.

Quando a atribuição for concluída, a federação de identidade será marcada como Habilitada na guia Configuração do workspace no console da conta.

Os administradores do workspace sabem se um workspace tem a federação de identidade habilitada na página de configurações do administrador do workspace. Em um workspace federado de identidade, quando você opta por adicionar um usuário, entidade de serviço ou grupo nas configurações do administrador do workspace, você tem a opção de selecionar um usuário, entidade de serviço ou grupo de sua conta para adicionar ao workspace.

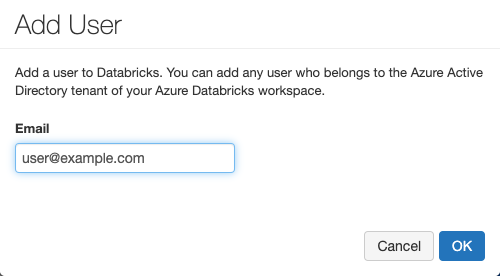

Em um workspace federado não de identidade, você não tem a opção de adicionar usuários, entidades de serviço ou grupos de sua conta.

Atribuindo funções de administrador

Os administradores da conta podem atribuir outros usuários como administradores da conta. Eles também podem se tornar administradores de metastore do Catálogo do Unity em virtude da criação de um metastore e podem transferir a função de administrador de metastore para outro usuário ou grupo.

Os administradores da conta e do workspace podem atribuir outros usuários como administradores do workspace. A função de administrador do workspace é determinada pela associação no grupo de administradores do workspace, que é um grupo padrão no Azure Databricks e não pode ser excluído.

Os administradores da conta também podem atribuir outros usuários como administradores do Marketplace.

Consulte:

- Atribuir funções de administrador de conta a um usuário

- Atribua a função de administrador do espaço de trabalho a um usuário usando a página de configurações do administração do espaço de trabalho

- Atribuir um administrador de metastore

- Atribuir a função de administrador do Marketplace

Atribuição de direitos

Um direito é uma propriedade que permite que um usuário, uma entidade de serviço ou um grupo interaja com o Azure Databricks de uma forma especificada. Os direitos são atribuídos aos usuários no nível do workspace. A tabela a seguir lista os direitos e a interface do usuário do workspace e o nome da propriedade de API usada para gerenciar cada um deles. Você pode usar a página de configurações do administrador do workspace e as APIs REST do SCIM no nível do workspace para gerenciar direitos.

| Nome do direito | Nome da API de Direitos | Padrão | Descrição |

|---|---|---|---|

| Acesso ao workspace | workspace-access |

Concedido por padrão. | Quando ele é concedido a um usuário ou uma entidade de serviço, ele pode acessar os ambientes baseados em persona de Ciência de Dados e Engenharia e de Machine Learning do Databricks. Não pode ser removido dos administradores do workspace. |

| Acesso do Databricks SQL | databricks-sql-access |

Concedido por padrão. | Quando ele é concedido a um usuário ou uma entidade de serviço, ele pode acessar o Databricks SQL. |

| Permitir a criação irrestrita de cluster | allow-cluster-create |

Não concedido a usuários ou entidades de serviço por padrão. | Quando concedida a um usuário ou entidade de serviço, ele pode criar clusters sem restrições. Você pode restringir o acesso aos clusters existentes usando permissões de nível do cluster. Não pode ser removido dos administradores do workspace. |

| Permitir a criação do pool (não disponível por meio da interface do usuário) | allow-instance-pool-create |

Não pode ser concedido a usuários individuais ou entidades de serviço. | Quando ele é concedido a um grupo, os membros podem criar pools de instâncias. Não pode ser removido dos administradores do workspace. |

Por padrão, o grupo users recebe os direitos de Acesso ao workspace e de Acesso ao SQL do Databricks. Todos os usuários do espaço de trabalho e entidades de serviço são membros do grupo users. Para atribuir esses direitos a cada usuário, o administrador do espaço de trabalho deve remover o direito do grupo users e atribuí-lo individualmente a usuários, entidades de serviço e grupos.

Importante

Para fazer logon e acessar um workspace do Azure Databricks, um usuário deve ter o direito de acesso ao Databricks SQL ou acesso ao Workspace.

Você não pode conceder o direito allow-instance-pool-create usando a página de configurações do administrador. Em vez disso, use a API de Usuários do Espaço de Trabalho, Entidades de Serviço ou Grupos.

Consulte:

- Atribuir direitos a um usuário

- Gerenciar os direitos do espaço de trabalho para uma entidade de serviço

- Atribuir direitos a um grupo

Configuração de SSO (logon único)

O SSO (Logon Único) na forma de logon com suporte do Microsoft Entra ID está disponível no Azure Databricks para todos os clientes. Você pode usar o logon único do Microsoft Entra ID para o console da conta e espaços de trabalho.

Consulte Logon único.