Sincronizar usuários e grupos do Microsoft Entra ID

Este artigo descreve como configurar o IdP (provedor de identidade) e o Azure Databricks para provisionar usuários e grupos para o Azure Databricks usando o SCIM ou o Sistema de Gerenciamento de Usuários entre Domínios, um padrão aberto que permite automatizar o provisionamento de usuários.

Sobre o provisionamento do SCIM no Azure Databricks

O SCIM permite usar um IdP (provedor de identidade) para criar usuários no Azure Databricks, fornecer a eles o nível apropriado de acesso, bem como remover esse acesso (desprovisionar) quando eles deixam a organização ou não precisam mais de acesso ao Azure Databricks.

Você pode usar um conector de provisionamento do SCIM em seu IdP ou invocar a API Groups do SCIM para gerenciar o provisionamento. Essas APIs também podem ser usadas para gerenciar identidades diretamente no Azure Databricks, sem um IdP.

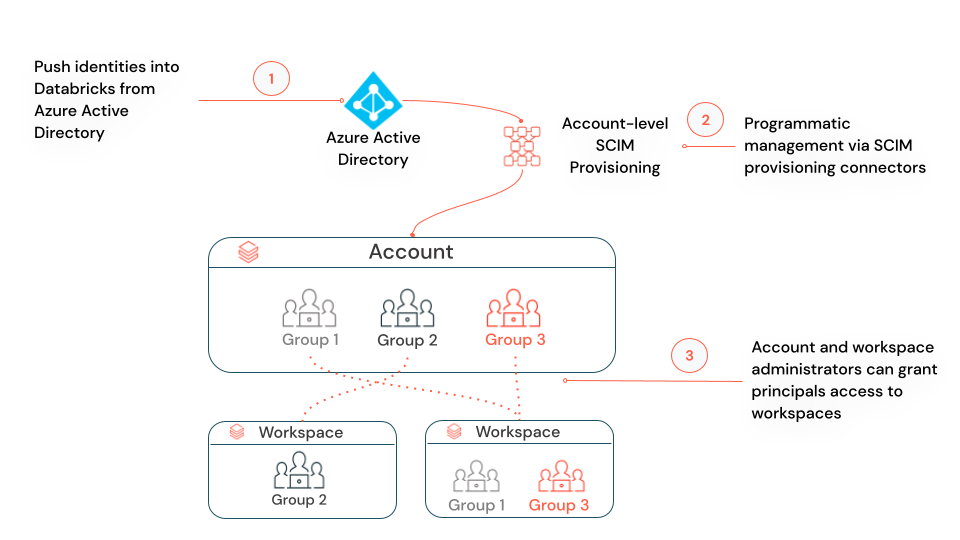

Provisionamento do SCIM no nível da conta e do workspace

É possível configurar um conector de provisionamento do SCIM do Microsoft Entra ID na sua conta do Azure Databricks, usando o provisionamento do SCIM no nível da conta ou configurar conectores de provisionamento do SCIM separados para cada workspace, usando o provisionamento do SCIM no nível do workspace.

- Provisionamento SCIM no nível da conta: o Databricks recomenda que você use o provisionamento SCIM no nível da conta para criar, atualizar e excluir todos os usuários da conta. Você gerencia a atribuição de usuários e grupos a workspaces no Azure Databricks. Seus workspaces devem estar habilitados para federação de identidade para gerenciar as atribuições de workspace dos usuários.

Provisionamento de SCIM em nível de workspace (legado e Visualização Pública): para workspaces que não estão habilitados para federação de identidade, você deve gerenciar o provisionamento de SCIM no nível da conta e no nível do workspace em paralelo. O provisionamento do SCIM no nível do workspace não é necessário para nenhum workspace habilitado para federação de identidade.

Se você já tiver o provisionamento de SCIM no nível do workspace configurado para um workspace, o Databricks recomenda que você habilite o workspace para federação de identidade, configure o provisionamento de SCIM no nível da conta e desative o provisionador de SCIM no nível do workspace. Consulte Migrar o provisionamento do SCIM no nível do workspace para o nível da conta.

Requisitos

Para provisionar usuários e grupos no Azure Databricks usando o SCIM:

- Sua conta do Azure Databricks precisa ter o plano Premium.

- Para provisionar usuários para sua conta do Azure Databricks usando o SCIM (incluindo as APIs REST do SCIM), você deve ser um administrador da conta do Azure Databricks.

- Para provisionar usuários em um workspace do Azure Databricks usando o SCIM (incluindo as APIs REST do SCIM), você deve ser um administrador de workspace do Azure Databricks.

Para saber mais sobre os privilégios de administrador, confira Gerenciar usuários, grupos e entidades de serviço.

Você pode ter no máximo 10 mil usuários combinados e entidades de serviço e 5 mil grupos em uma conta. Cada workspace pode ter no máximo 10 mil usuários combinados e entidades de serviço e 5 mil grupos.

Provisionar identidades na conta do Azure Databricks

Você pode usar o SCIM para provisionar usuários e grupos do Microsoft Entra ID para sua conta do Azure Databricks usando um conector de provisionamento do SCIM ou diretamente usando as APIs SCIM.

Adicionar usuários e grupos à sua conta do Azure Databricks usando o Microsoft Entra ID (antigo Azure Active Directory)

Você pode sincronizar as identidades no nível da conta do locatário do Microsoft Entra ID com o Azure Databricks usando um conector de provisionamento do SCIM.

Importante

Se você já tiver conectores SCIM que sincronizam identidades diretamente em seus workspaces, desabilite-os quando o conector SCIM no nível da conta estiver habilitado. Consulte Migrar o provisionamento do SCIM no nível do workspace para o nível da conta.

Para obter instruções completas, confira Provisionar identidades para a sua conta do Azure Databricks usando o Microsoft Entra ID.

Observação

Quando você remove um usuário do conector SCIM no nível da conta, esse usuário é desativado da conta e de todos os seus espaços de trabalho, independentemente de a federação de identidade ter sido habilitada ou não. Ao remover um grupo do conector SCIM no nível da conta, todos os usuários desse grupo são desativados da conta e de todos os espaços de trabalho aos quais tinham acesso (a menos que sejam membros de outro grupo ou tenham recebido acesso direto ao conector SCIM no nível da conta).

Adicionar usuários, grupos e entidades de serviço a uma conta usando a API SCIM

Os administradores da conta podem adicionar usuários, entidades de serviço e grupos à conta do Azure Databricks usando a API SCIM para Contas. Os administradores de conta chamam a API em accounts.azuredatabricks.net ({account_domain}/api/2.0/accounts/{account_id}/scim/v2/) e podem usar um token SCIM ou um token do Microsoft Entra ID para autenticar.

Observação

O token SCIM é restrito à API SCIM da conta /api/2.0/accounts/{account_id}/scim/v2/ e não pode ser usado para autenticação em outras APIs REST do Databricks.

Para obter o token SCIM, faça o seguinte:

Como administrador de conta, faça logon no console da conta.

Na barra lateral, clique em Configurações.

Clique em Provisionamento de Usuário.

Se o provisionamento não estiver habilitado, selecione Configurar provisionamento de usuário e copie o token.

Se o provisionamento já estiver habilitado, clique em Regenerar token e copie o token.

Para usar um token do Microsoft Entra ID para autenticar, confira Autenticação da entidade de serviço do Microsoft Entra ID.

Os administradores do workspace podem adicionar usuários e entidades de serviço usando a mesma API. Os administradores do workspace chamam a API no domínio do workspace {workspace-domain}/api/2.0/account/scim/v2/ .

Girar o token SCIM no nível da conta

Se o token SCIM no nível da conta estiver comprometido ou se você tiver requisitos de negócios para alternar tokens de autenticação periodicamente, poderá alternar o token SCIM.

- Como administrador de conta do Azure Databricks, faça logon no console da conta.

- Na barra lateral, clique em Configurações.

- Clique em Provisionamento de Usuário.

- Clique em Regenerar token. Anote o novo token. O token anterior continuará funcionando por 24 horas.

- Dentro de 24 horas, atualize seu aplicativo SCIM para usar o novo token SCIM.

Migrar o provisionamento do SCIM no nível do workspace para o nível da conta

Se você estiver habilitando o provisionamento SCIM no nível da conta e já tiver o provisionamento SCIM no nível do workspace configurado para alguns workspaces, o Databricks recomenda desativar o provisionador SCIM no nível do workspace e, em vez disso, sincronizar usuários e grupos no nível da conta.

Crie um grupo no Microsoft Entra ID que inclua todos os usuários e grupos sendo provisionados no Azure Databricks usando seus conectores SCIM no nível do workspace.

O Databricks recomenda que esse grupo inclua todos os usuários em todos os workspaces em sua conta.

Configure um novo conector de provisionamento do SCIM para provisionar usuários e grupos em sua conta, usando as instruções em Provisionar identidades para sua conta do Azure Databricks.

Use o grupo ou grupos criados na etapa 1. Se você adicionar um usuário que compartilhe um nome de usuário (endereço de email) com um usuário de conta existente, esses usuários serão mesclados. Os grupos existentes na conta não são afetados.

Confirme se o novo conector de provisionamento do SCIM está provisionando usuários e grupos com êxito em sua conta.

Desligue os conectores SCIM antigos no nível do workspace que estavam provisionando usuários e grupos para os workspaces.

Não remova usuários e grupos dos conectores SCIM no nível do espaço de trabalho antes de encerrá-los. A revogação do acesso de um conector SCIM desativa o utilizador no espaço de trabalho Azure Databricks. Para obter mais informações, veja Desativar um usuário em seu espaço de trabalho do Azure Databricks.

Migre os grupos locais do workspace para grupos de contas.

Se você tiver grupos herdados em seus workspaces, eles serão conhecidos como grupos locais de workspace. Você não pode gerenciar grupos locais de workspace usando interfaces de nível de conta. O Databricks recomenda convertê-los em grupos de contas. Confira Migrar grupos locais do workspace para grupos de contas

Provisionar identidades em um workspace do Azure Databricks (herdado)

Importante

Esse recurso está em uma versão prévia.

Para usar um conector de IdP a fim de provisionar usuários e grupos, se você tiver um workspace que não é federado por identidade, configure o provisionamento do SCIM no nível do workspace.

Observação

O SCIM no nível do espaço de trabalho não reconhece os grupos de contas atribuídos ao seu espaço de trabalho federado por identidade e as chamadas à API do SCIM no nível do espaço de trabalho falharão se envolverem grupos de contas. Se o seu espaço de trabalho estiver habilitado para federação de identidade, a Databricks recomendará que você utilize a API SCIM no nível da conta em vez da API SCIM no nível do espaço de trabalho e que você configure o provisionamento SCIM no nível da conta e desative o provisionador SCIM no nível do espaço de trabalho. Para obter instruções detalhadas, confira Migrar o provisionamento SCIM no nível do espaço de trabalho para o nível da conta.

Adicionar usuários e grupos ao workspace usando um conector de provisionamento IdP

Siga as instruções no artigo específico do IdP apropriado:

Adicionar usuários, grupos e entidades de serviço ao seu workspace usando a API SCIM

Os administradores do workspace podem adicionar usuários, grupos e entidades de serviço à conta do Azure Databricks usando APIs de SCIM no nível do workspace. Consulte API de Usuários do Workspace, API de Grupos de Workspace e API de Entidades de Serviço do Workspace

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de