Tutorial: Exibir os logs da Proteção contra DDoS do Azure no Workspace do Log Analytics

Neste tutorial, você aprenderá a:

- Exibir logs de diagnóstico da Proteção contra DDoS do Azure, incluindo notificações, relatórios de mitigação e logs de fluxo de mitigação.

Os logs de diagnóstico da Proteção contra DDoS fornecem a capacidade de exibir notificações de Proteção contra DDoS, relatórios de mitigação e logs de fluxo de mitigação após um ataque de DDoS. Você pode exibir esses logs em seu workspace do Log Analytics.

Os relatórios de mitigação de ataques usam os dados do protocolo Netflow, que são agregados para fornecer informações detalhadas sobre o ataque ao seu recurso. Sempre que um recurso de IP público estiver sob ataque, a geração de relatórios começará assim que a mitigação for iniciada. Também será gerado um relatório de incremental a cada 5 minutos e um relatório de pós-atenuação para todo o período de mitigação. Isso é para garantir que, no caso de o ataque de DDoS continuar por mais tempo, você poderá exibir o instantâneo mais recentes do relatório de atenuação a cada 5 minutos e um resumo completo quando a mitigação de ataque estiver concluída.

Pré-requisitos

- Uma conta do Azure com uma assinatura ativa. Crie uma conta gratuitamente.

- Proteção de Rede contra DDoS deve ser habilitada em uma rede virtual ou a Proteção de IP contra DDoS deve ser habilitada em um endereço IP público.

- Configurar os logs de diagnóstico da Proteção contra DDoS. Para obter mais informações, confira Configurar logs de diagnóstico .

- Simular um ataque usando um de nossos parceiros de simulação. Para obter mais informações, confira Testar com parceiros de simulação .

Visualizar no espaço de trabalho de análise de logs

Entre no portal do Azure.

Na caixa de pesquisa na parte superior do portal, insira workspace do Log Analytics. Selecione Workspace do Log Analytics nos resultados da pesquisa.

Na folha Workspaces do Log Analytics, selecione seu espaço de trabalho.

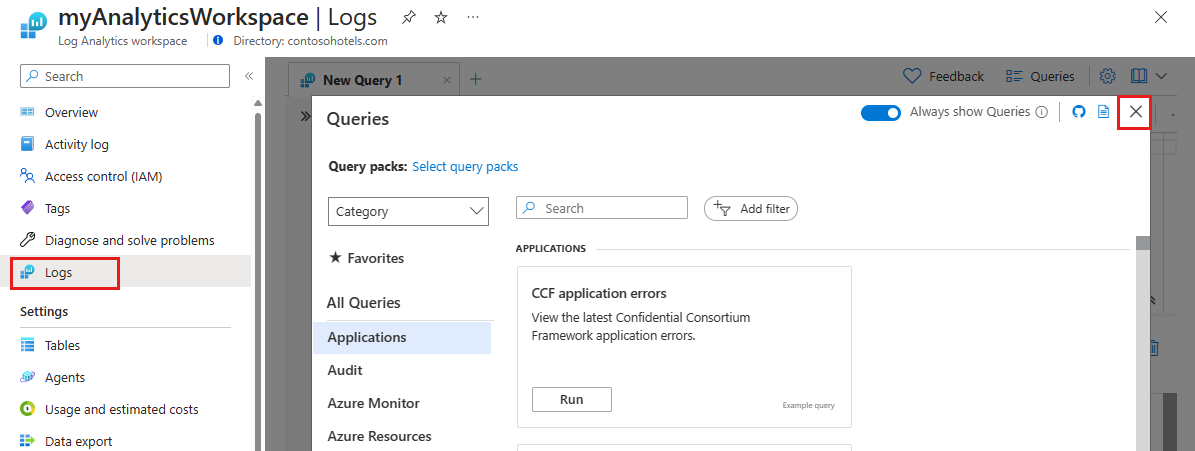

Na guia do lado esquerdo, selecione Logs. Aqui você verá o explorador de consultas. Saia do painel Consultas para utilizar a página Logs.

Na página Logs, digite sua consulta e clique em Executar para exibir os resultados.

Consultar os logs da Proteção contra DDoS do Azure no Workspace do Log Analytics

Para obter mais informações sobre esquemas de log, confira Exibir logs de diagnóstico.

Logs de DDoSProtectionNotifications

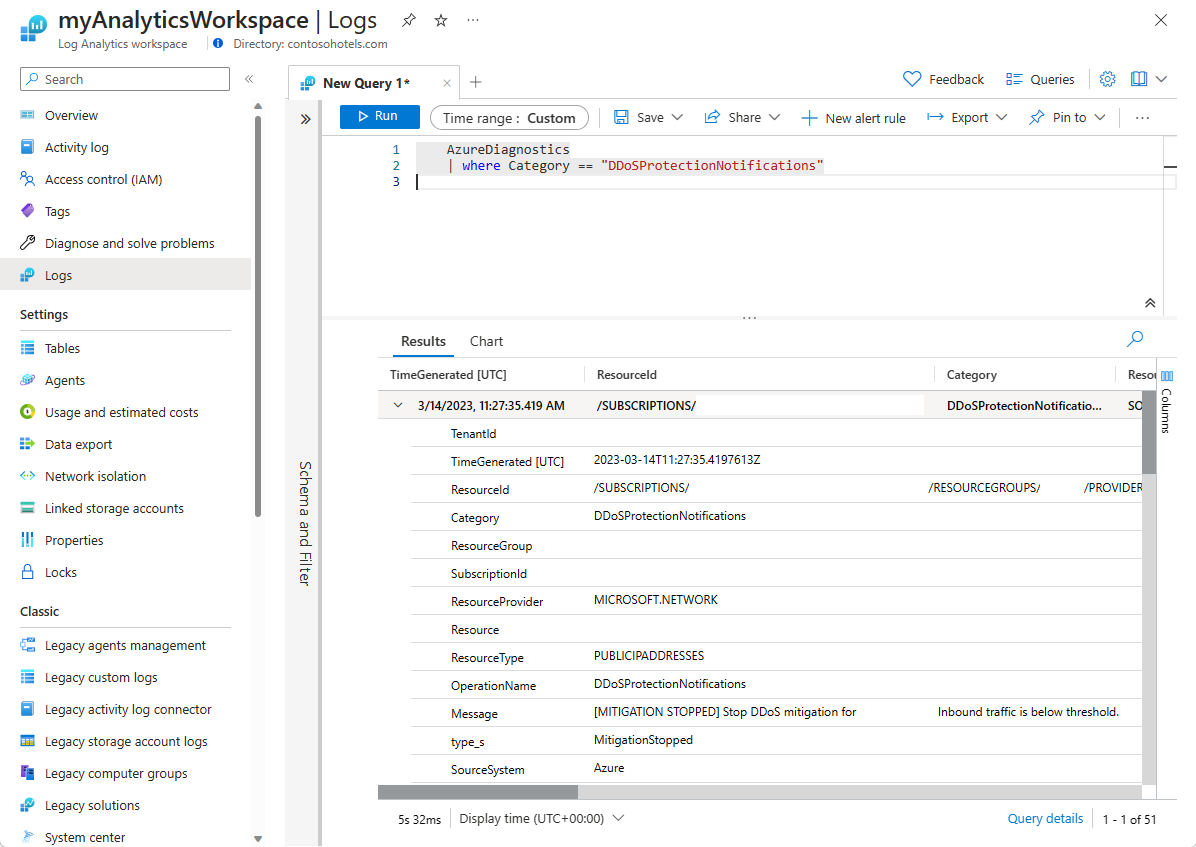

Na folha dos workspaces de análise de logs, escolha o workspace de análise de logs.

No painel do lado esquerdo, selecione Logs.

No Gerenciador de consultas, gerencie a consulta do Kusto e altere o intervalo de tempo para Personalizado e mude o valor para os últimos três meses. Depois, clique em Executar.

AzureDiagnostics | where Category == "DDoSProtectionNotifications"Para exibir DDosMitigationFlowLogs, altere a consulta para o seguinte, mantenha o mesmo intervalo de tempo e clique em Executar.

AzureDiagnostics | where Category == "DDoSMitigationFlowLogs"Para exibir DDosMitigationReports, altere a consulta para o seguinte, mantenha o mesmo intervalo de tempo e clique em Executar.

AzureDiagnostics | where Category == "DDoSMitigationReports"

Exemplos de consultas de log

Notificações de Proteção contra DDoS

As notificações notificarão você sempre que um recurso público de IP estiver sob ataque e quando a mitigação do ataque terminar.

AzureDiagnostics

| where Category == "DDoSProtectionNotifications"

A tabela a seguir lista os nomes e as descrições de campo:

| Nome do campo | Descrição |

|---|---|

| TimeGenerated | A data e hora UTC na qual a notificação foi criada. |

| ResourceId | A ID do recurso do seu endereço IP público. |

| Categoria | Para notificações, ela será DDoSProtectionNotifications. |

| ResourceGroup | O grupo de recursos que contém o endereço IP público e a rede virtual. |

| SubscriptionId | Sua ID de assinatura do plano de proteção contra DDoS. |

| Recurso | O nome do seu endereço IP público. |

| ResourceType | Este sempre será PUBLICIPADDRESS. |

| OperationName | Para notificações, isso é DDoSProtectionNotifications. |

| Message | Detalhes sobre o ataque. |

| Tipo | Tipo de notificação. Os valores possíveis incluem MitigationStarted. MitigationStopped. |

| PublicIpAddress | Seu endereço IP público. |

FlowLogs de Mitigação de DDoS

Os registros de fluxo de mitigação de ataques permitem analisar o tráfego descartado, o tráfego encaminhado e outros pontos de dados interessantes durante um ataque DDoS ativo em tempo quase real. Você pode ingerir o fluxo constante desses dados no Microsoft Sentinel ou nos seus sistemas SIEM de terceiros por meio do hub de eventos para o monitoramento quase em tempo real, realizar ações possíveis e atender à necessidade de suas operações de defesa.

AzureDiagnostics

| where Category == "DDoSMitigationFlowLogs"

A tabela a seguir lista os nomes e as descrições de campo:

| Nome do campo | Descrição |

|---|---|

| TimeGenerated | A data e a hora UTC na qual o log de fluxo foi criado. |

| ResourceId | A ID do recurso do seu endereço IP público. |

| Categoria | Para os logs de fluxo, isso é DDoSMitigationFlowLogs. |

| ResourceGroup | O grupo de recursos que contém o endereço IP público e a rede virtual. |

| SubscriptionId | Sua ID de assinatura do plano de proteção contra DDoS. |

| Recurso | O nome do seu endereço IP público. |

| ResourceType | Este sempre será PUBLICIPADDRESS. |

| OperationName | Para os logs de fluxo, isso é DDoSMitigationFlowLogs. |

| Message | Detalhes sobre o ataque. |

| SourcePublicIpAddress | O endereço IP público do cliente que gera o tráfego para seu endereço IP público. |

| SourcePort | Número da porta que varia de 0 a 65535. |

| DestPublicIpAddress | Seu endereço IP público. |

| DestPort | Número da porta que varia de 0 a 65535. |

| Protocolo | Tipo de protocolo. Os valores possíveis incluem tcp, udp, other. |

Relatórios de Mitigação de DDoS

AzureDiagnostics

| where Category == "DDoSMitigationReports"

A tabela a seguir lista os nomes e as descrições de campo:

| Nome do campo | Descrição |

|---|---|

| TimeGenerated | A data e hora UTC na qual a notificação foi criada. |

| ResourceId | A ID do recurso do seu endereço IP público. |

| Categoria | Para relatórios de mitigação, isso é DDoSMitigationReports. |

| ResourceGroup | O grupo de recursos que contém o endereço IP público e a rede virtual. |

| SubscriptionId | Sua ID de assinatura do plano de proteção contra DDoS. |

| Recurso | O nome do seu endereço IP público. |

| ResourceType | Este sempre será PUBLICIPADDRESS. |

| OperationName | Para relatórios de mitigação, isso é DDoSMitigationReports. |

| ReportType | Os valores possíveis são Incremental e PostMitigation. |

| MitigationPeriodStart | A data e a hora UTC na qual a mitigação foi iniciada. |

| MitigationPeriodEnd | A data e a hora UTC na qual a mitigação foi finalizada. |

| EndereçoIP | Seu endereço IP Público. |

| AttackVectors | Degradação dos tipos de ataque. As chaves incluem TCP SYN flood, TCP flood, UDP flood, UDP reflection e Other packet flood. |

| TrafficOverview | Degradação do tráfego de ataque. As chaves incluem Total packets, Total packets dropped, Total TCP packets, Total TCP packets dropped, Total UDP packets, Total UDP packets dropped, Total Other packets e Total Other packets dropped. |

| Protocolos | Detalhamento dos protocolos incluídos. As chaves incluem TCP, UDP e Other. |

| DropReasons | Análise das causas dos pacotes removidos. As chaves incluem Protocol violation invalid TCP. syn Protocol violation invalid TCP, Protocol violation invalid UDP, UDP reflection, TCP rate limit exceeded, UDP rate limit exceeded, Destination limit exceeded, Other packet flood Rate limit exceeded e Packet was forwarded to service. Os motivos de remoção inválidos por violação de protocolo referem-se a pacotes malformados. |

| TopSourceCountries | Detalhamento dos 10 principais países de origem no tráfego de entrada. |

| TopSourceCountriesForDroppedPackets | Análise dos 10 principais países de origem do tráfego de ataque que foram limitados. |

| TopSourceASNs | Análise das 10 principais fontes de números do sistema autônomo (ASNs) do tráfego de entrada. |

| SourceContinents | Análise do continente de origem para o tráfego de entrada. |

| Tipo | Tipo de notificação. Os valores possíveis incluem MitigationStarted. MitigationStopped. |

Próximas etapas

Neste tutorial, você aprendeu a visualizar logs de diagnóstico da Proteção contra DDoS em um workspace do Log Analytics. Para saber mais sobre as etapas recomendadas a serem executadas ao receber um ataque de DDoS, confira as próximas etapas.