Identificar e corrigir caminhos de ataque

Os recursos de segurança contextual do Defender para Nuvem auxiliam as equipes de segurança na redução do risco de violações impactantes. O Defender para Nuvem usa o contexto de ambiente para executar uma avaliação de risco dos problemas de segurança. O Defender para Nuvem identifica os problemas de maior risco à segurança, fazendo distinção entre eles e os problemas de menor risco.

A Análise do caminho de ataque ajuda você a resolver os problemas de segurança que representam ameaças imediatas com o maior potencial de serem explorados no ambiente. O Defender para Nuvem analisa quais problemas de segurança fazem parte de possíveis caminhos de ataque que os invasores podem usar para violar o ambiente. Ele também destaca as recomendações de segurança que precisam ser resolvidas para atenuar o problema.

Por padrão, os caminhos de ataque são organizados por seu nível de risco. O nível de risco é determinado por um mecanismo de priorização de risco com reconhecimento de contexto que considera os fatores de risco de cada recurso. Saiba mais sobre como o Defender para Nuvem prioriza as recomendações de segurança.

Pré-requisitos

Você precisa habilitar o Gerenciamento de Postura de Segurança na Nuvem (GPSN) e ter a verificação sem agente habilitada.

Funções e permissões necessárias: Leitor de Segurança, Administrador de Segurança, Leitor, Colaborador ou Proprietário.

Para ver os caminhos de ataque relacionados a contêineres:

Você precisa habilitar a extensão de postura de contêiner sem agente no GPSN do Defender ou

Você pode habilitar o Defender para Contêineres e instalar os agentes relevantes para ver os caminhos de ataque relacionados aos contêineres. Isso também permitirá a você consultar as cargas de trabalho do plano de dados de contêineres no Security Explorer.

Funções e permissões necessárias: Leitor de Segurança, Administrador de Segurança, Leitor, Colaborador ou Proprietário.

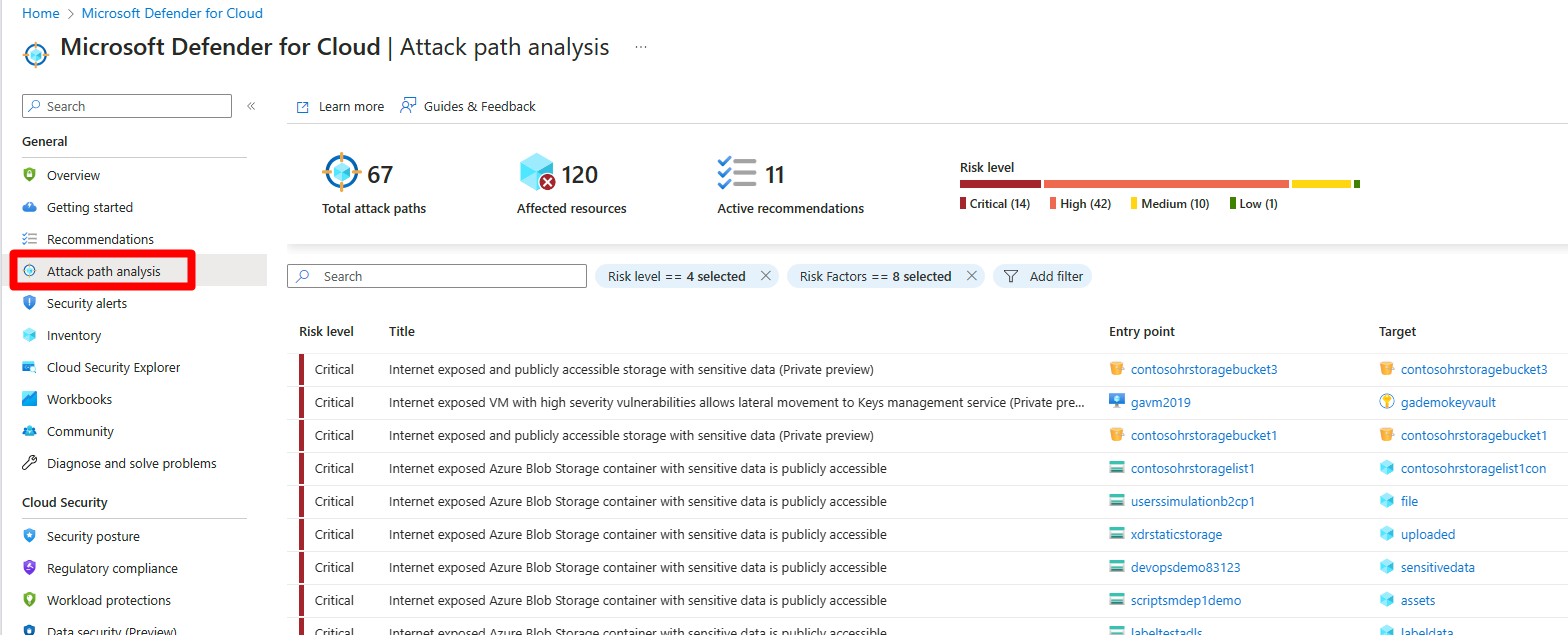

Identificar caminhos de ataque

A página de caminho de ataque mostra uma visão geral de todos os caminhos de ataque. Você também pode ver os recursos afetados e uma lista de caminhos de ataque ativos.

Você pode usar a análise de caminho de ataque para localizar os maiores riscos ao ambiente e corrigi-los.

Para identificar caminhos de ataque:

Entre no portal do Azure.

Navegue até o Microsoft Defender para Nuvem>Análise do caminho do ataque.

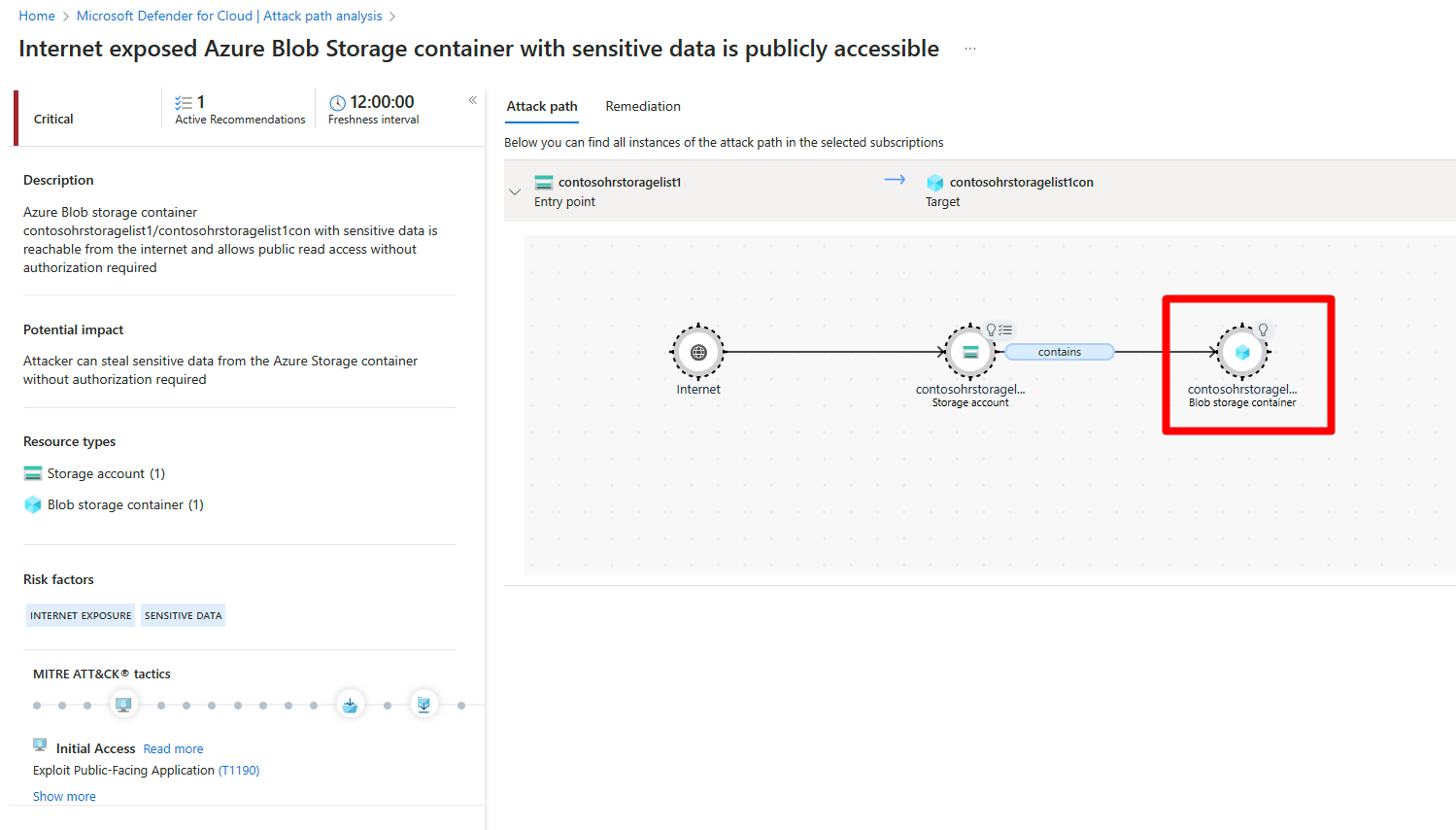

Selecione um caminho de ataque.

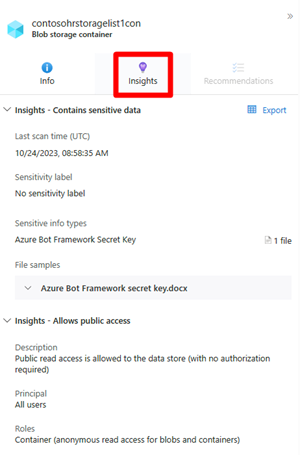

Selecione um nó.

Selecione Insight para exibir os insights associados a esse nó.

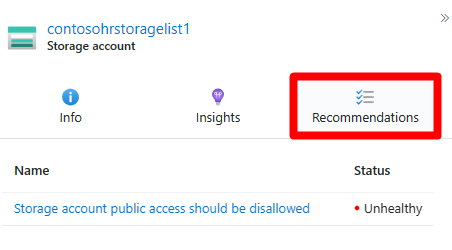

Selecione Recomendações.

Selecione uma recomendação.

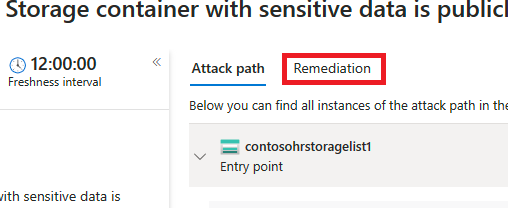

Corrigir caminhos de ataque

Após ter investigado um caminho de ataque e revisto todas as respectivas descobertas e recomendações, você pode começar a corrigir o caminho de ataque.

Para corrigir um caminho de ataque:

Navegue até o Microsoft Defender para Nuvem>Análise do caminho do ataque.

Selecione um caminho de ataque.

Selecionar Correção.

Selecione uma recomendação.

Depois que um caminho de ataque é resolvido, pode levar até 24 horas para que ele seja removido da lista.

Corrigir todas as recomendações dentro de um caminho de ataque

A análise do caminho de ataque também oferece a capacidade de ver todas as recomendações classificadas por caminho de ataque, sem que você precise verificar cada nó individualmente. Você pode resolver todas as recomendações, sem a necessidade de exibir cada nó individualmente.

O caminho de correção contém dois tipos de recomendação:

- Recomendações – recomendações que reduzem o caminho de ataque.

- Recomendações adicionais – recomendações que reduzem os riscos de exploração, mas não reduzem o caminho de ataque.

Para resolver todas as recomendações:

Entre no portal do Azure.

Navegue até o Microsoft Defender para Nuvem>Análise do caminho do ataque.

Selecione um caminho de ataque.

Selecionar Correção.

Expanda as Recomendações adicionais.

Selecione uma recomendação.

Depois que um caminho de ataque é resolvido, pode levar até 24 horas para que ele seja removido da lista.