Isentar recursos de recomendações

Ao investigar as recomendações de segurança no Microsoft Defender para Nuvem, você geralmente faz a revisão da lista de recursos afetados. Ocasionalmente, é listado um recurso que você acha que não deveria ser incluído. Ou uma recomendação aparece em um escopo ao qual você acha que não pertence. Por exemplo, um recurso pode ser corrigido por um processo não rastreado pelo Defender para Nuvem, ou uma recomendação pode ser inadequada para uma assinatura específica. Ou talvez a sua organização tenha decidido aceitar os riscos relacionados ao recurso ou recomendação específicos.

Nesses casos, você pode criar uma isenção para:

Isentar um recurso para garantir que ele não esteja listado com os recursos não íntegros no futuro e não afete sua pontuação de segurança. O recurso será listado como não aplicável e o motivo será mostrado como "isento" com a justificativa específica que você selecionar.

Isentar uma assinatura ou grupo de gerenciamento para garantir que a recomendação não afete sua pontuação segura e não seja exibida na assinatura ou no grupo de gerenciamento no futuro. Isso está relacionado aos recursos existentes e a qualquer um que você criar no futuro. A recomendação será marcada com a justificativa específica selecionada para o escopo que você selecionou.

Para o escopo de que precisa, você pode criar uma regra de isenção para:

- Marque uma recomendação específica como "mitigada" ou "risco aceito" para uma ou mais assinaturas ou para todo um grupo de gerenciamento.

- Marcar um ou mais recursos como "mitigado" ou "risco aceito" para uma recomendação específica.

Antes de começar

Esse recurso está na versão prévia. Os termos suplementares de versão prévia do Azure incluem termos legais adicionais que se aplicam aos recursos do Azure que estão em versão beta, versão prévia ou que, de outra forma, ainda não foram lançados em disponibilidade geral. Este é um recurso premium do Azure Policy oferecido sem custo adicional para clientes com os recursos de segurança aprimorados do Microsoft Defender para Nuvem habilitados. Para outros usuários, cobranças podem ser aplicadas no futuro.

Você precisa das seguintes permissões de acesso para fazer isenções:

- Proprietário ou Administrador de Segurança para criar uma isenção.

- Para criar uma regra, você precisa de permissões para editar políticas no Azure Policy. Saiba mais.

- Proprietário ou Administrador de Segurança para criar uma isenção.

É possível criar isenções para as recomendações incluídas no padrão do parâmetro de comparação de segurança de nuvem da Microsoft padrão do Microsoft Defender para Nuvem ou em qualquer um dos padrões regulatórios fornecidos.

Observação

A isenção do Defender for Cloud depende da iniciativa Microsoft Cloud Security Benchmark (MCSB) para avaliar e recuperar o estado de conformidade dos recursos no portal Defender for Cloud. Se o MCSB estiver ausente, o portal funcionará parcialmente e alguns recursos poderão não aparecer.

Algumas recomendações incluídas no parâmetro de comparação de segurança de nuvem da Microsoft não dão suporte a isenções, uma lista dessas recomendações pode ser encontrada aqui

As recomendações incluídas em várias iniciativas políticas devem ser todas isentas

As recomendações personalizadas não podem ser isentas.

Se uma recomendação estiver desabilitada, todas as suas sub-comunicações serão isentas.

Além de trabalhar no portal, você pode criar isenções usando a API do Azure Policy. Saiba mais Estrutura de isenção do Azure Policy.

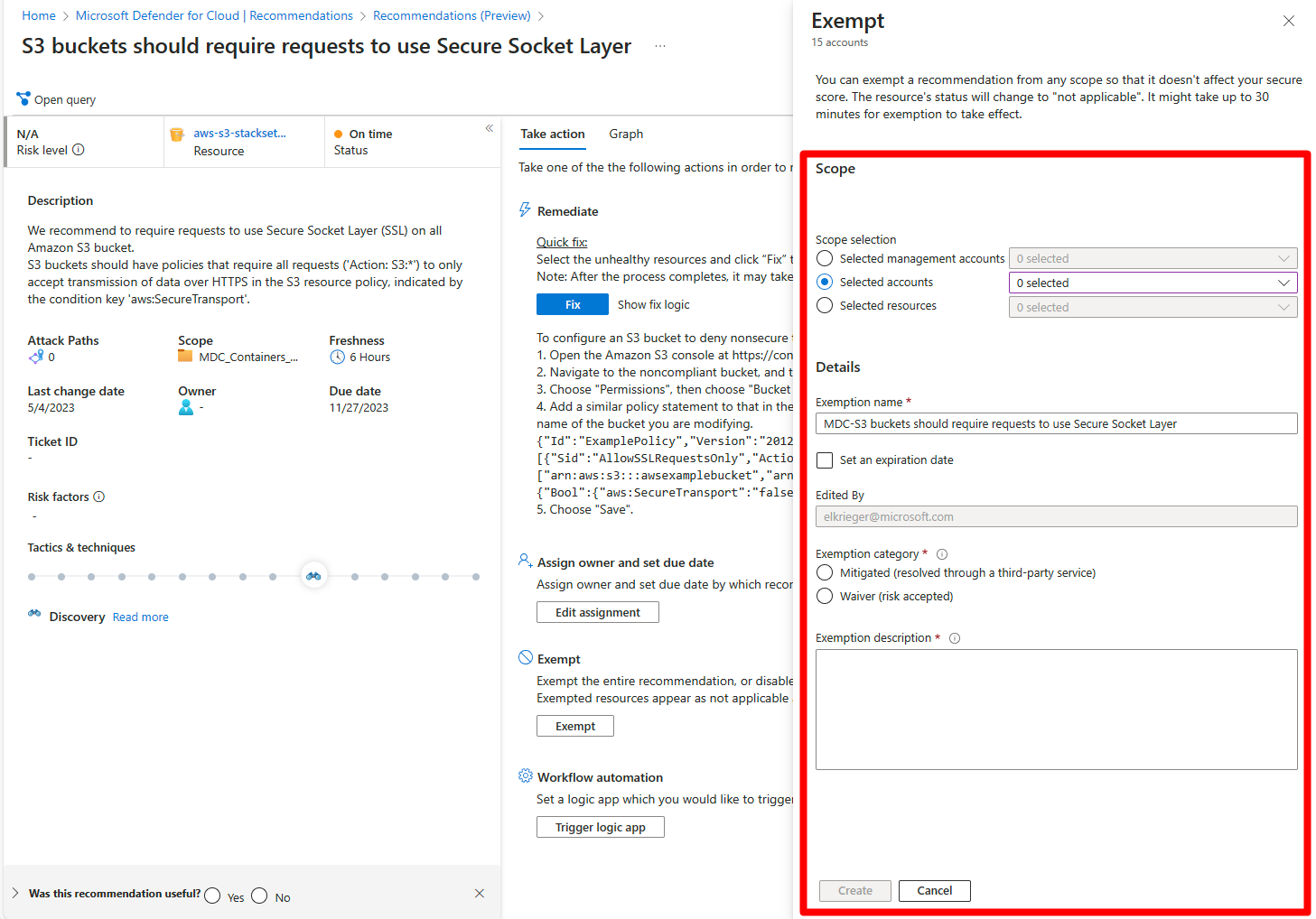

Definir uma isenção

Para criar uma regra de isenção:

No portal do Microsoft Defender para Nuvem, abra a página Recomendações e selecione a recomendação que deseja isentar.

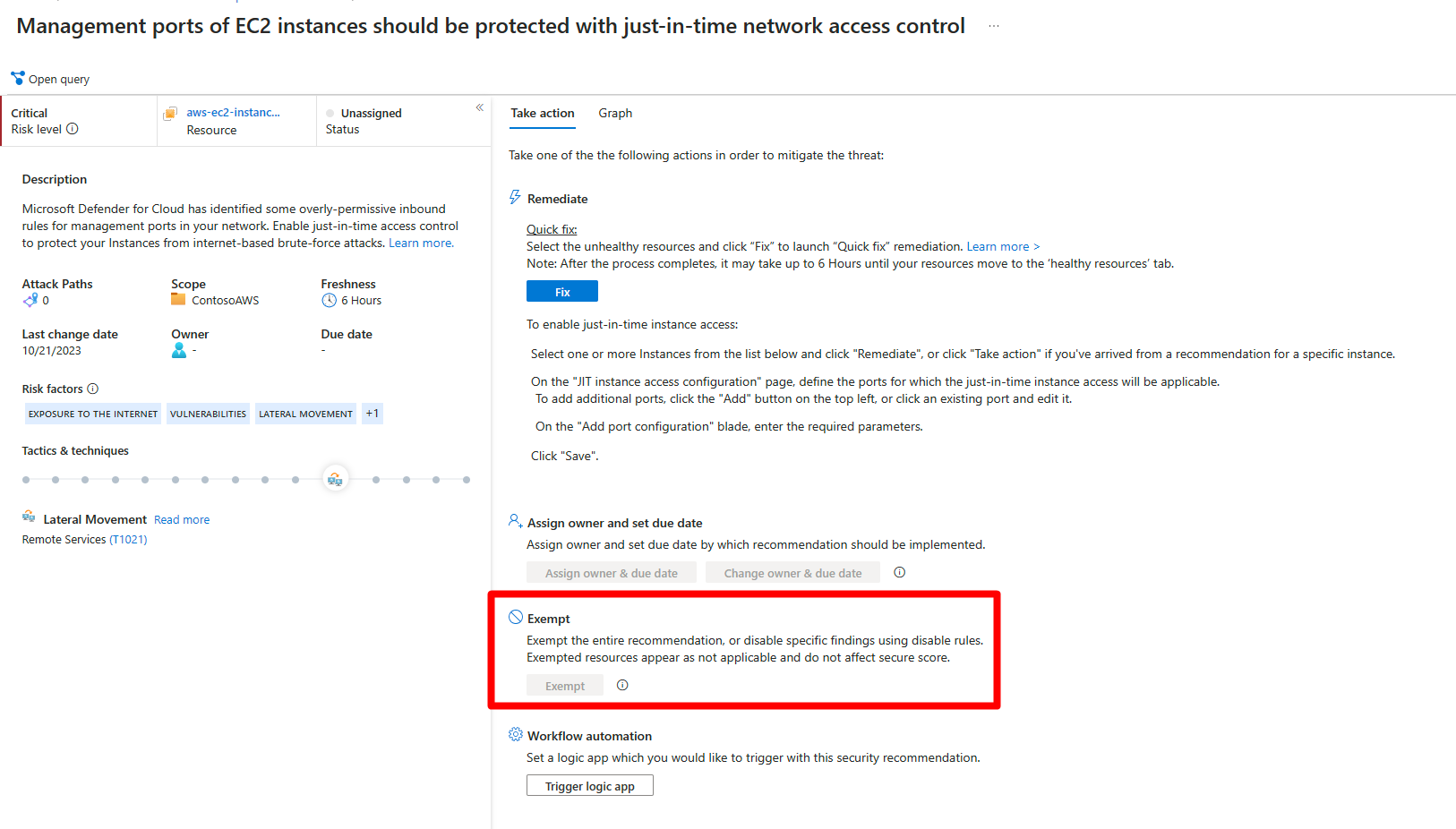

Em Executar ação, selecione Isentar.

No painel de Isenção:

Selecione o escopo da isenção.

- Se você selecionar um grupo de gerenciamento, a recomendação será isenta de todas as assinaturas dentro desse grupo

- Se estiver criando essa regra para isentar um ou mais recursos da recomendação, escolha " Recursos Selecionados" e selecione os recursos relevantes na lista

Insira um nome para a regra de isenção.

Opcionalmente, defina uma data de validade.

Selecione a categoria da isenção:

Resolvida por meio de terceiros (mitigada) : se você estiver usando um serviço de terceiros que o Defender para Nuvem não identificou.

Observação

Ao isentar uma recomendação como mitigada, você não recebe pontos para sua classificação de segurança. Porém, como os pontos não são removidos para os recursos não íntegros, o resultado é que sua classificação aumentará.

Risco aceito (renúncia) – se você decidiu aceitar o risco de não atenuar essa recomendação

Digite uma descrição.

Após a criação da isenção

Após a criação da isenção, poderá levar até 24 horas para entrar em vigor. Após a entrada em vigor:

- A recomendação ou os recursos não afetarão sua classificação de segurança.

- Se você isentou recursos específicos, eles serão listados na guia Não aplicável da página de detalhes da recomendação.

- Se você isentou uma recomendação, ela será ocultada por padrão na página de recomendações do Defender para Nuvem. Isso ocorre porque as opções padrão do filtro de Status de recomendação nessa página são excluir as recomendações Não aplicáveis. O mesmo ocorrerá se você isentar todas as recomendações em um controle de segurança.

Próximas etapas

Examine os recursos isentos no Microsoft Defender para Nuvem.