O que é o Microsoft Defender para Nuvem?

O Microsoft Defender para Nuvem ajuda você a impedir, detectar e responder a ameaças com maior visibilidade e controle sobre a segurança dos seus recursos. Ela permite o gerenciamento de políticas e o monitoramento da segurança integrada entre suas assinaturas, ajuda a detectar ameaças que poderiam passar despercebidas e funciona com uma enorme variedade de soluções de segurança.

O Defender para Nuvem usa componentes de monitoramento para coletar e armazenar dados. Para mais detalhes, confira Coleta de dados no Microsoft Defender para Nuvem.

Como faço para obter o Microsoft Defender para Nuvem?

O Microsoft Defender para Nuvem é habilitado com sua assinatura do Microsoft Azure e pode ser acessado no portal do Azure. Para acessá-lo, entre no portal, selecione Procurar e role até Microsoft Defender para Nuvem.

Existe uma versão de avaliação do Defender para Nuvem?

O Defender para Nuvem é gratuito nos primeiros 30 dias. Qualquer uso além de 30 dias será cobrado automaticamente de acordo com o esquema de preços. Saiba mais. Observe que a verificação de malware do Defender para Armazenamento não está incluída gratuitamente na primeira avaliação de 30 dias e será cobrada desde o primeiro dia.

Quais recursos do Azure são monitorados pelo Microsoft Defender para Nuvem?

O Microsoft Defender para Nuvem monitora os seguintes recursos do Azure:

- VMs (máquinas virtuais) (incluindo os Serviços de Nuvem)

- Conjuntos de Dimensionamento de Máquinas Virtuais

- Os vários serviços de PaaS do Azure listados na visão geral do produto

O Defender para Nuvem também protege recursos locais e recursos multinuvem, incluindo o Amazon Web Services (AWS) e o Google Cloud.

Como é possível ver o estado atual da segurança dos meus recursos multinuvem e locais do Azure?

A página Visão geral do Microsoft Defender para Nuvem mostra a postura de segurança geral do ambiente dividida em Computação, Rede, Armazenamento e dados e, por fim, Aplicativos. Cada tipo de recurso tem um indicador mostrando vulnerabilidades de segurança identificadas. Selecionar cada bloco exibe uma lista dos problemas de segurança identificados pelo Defender para Nuvem, junto com um inventário dos recursos em sua assinatura.

O que é uma iniciativa de segurança?

Uma iniciativa de segurança define o conjunto de controles (políticas) recomendados para os recursos na assinatura ou grupo de recursos especificado. No Microsoft Defender para Nuvem, você atribui iniciativas para as assinaturas do Azure, contas dos AWS e projetos GCP de acordo com os requisitos de segurança de sua empresa e os tipos de aplicativos ou a confidencialidade dos dados de cada assinatura.

As políticas de segurança habilitadas no Microsoft Defender para Nuvem orientam recomendações de segurança e monitoramento. Saiba mais em O que são políticas, iniciativas e recomendações de segurança?.

Quem pode modificar uma política de segurança?

Para modificar uma política de segurança, você precisa ser um Administrador de Segurança ou um Proprietário dessa assinatura.

Para saber como configurar uma política de segurança, confira Como configurar políticas de segurança no Microsoft Defender para Nuvem.

O que é são recomendações de segurança?

O Microsoft Defender para Nuvem analisa o estado de segurança dos seus recursos multinuvem e locais do Azure. Quando possíveis vulnerabilidades de segurança são identificadas, são criadas recomendações. As recomendações guiam você pelo processo de configuração do controle necessário. Os exemplos são:

- Provisionamento de antimalware para ajudar a identificar e remover software mal-intencionado

- Grupos de segurança de rede e regras para controlar o tráfego para máquinas virtuais

- Provisionamento de um Firewall do Aplicativo Web para ajudar a proteger contra ataques direcionados aos seus aplicativos Web

- Como implantar atualizações de sistema ausentes

- Abordar configurações do sistema operacional que não coincidem com as linhas de base recomendadas

Somente as recomendações que são habilitadas nas Políticas de segurança são mostradas aqui.

O que dispara um alerta de segurança?

O Microsoft Defender para Nuvem automaticamente coleta, analisa e funde os dados de log de seus recursos multinuvem e locais do Azure, da rede e das soluções de parceiros como antimalwares e firewalls. Quando forem detectadas ameaças, é criado um alerta de segurança. Os exemplos abrangem a detecção de:

- As máquinas virtuais comprometidas se comunicam com os endereços IP mal-intencionados conhecidos

- Malware avançado detectado com o relatório de erros do Windows

- Ataques por força bruta contra máquinas virtuais

- Alertas de segurança das soluções de segurança de parceiro integradas, como antimalware ou Firewalls de aplicativo Web

Qual é a diferença entre ameaças detectadas e alertadas pelo Microsoft Security Response Center e pelo Microsoft Defender para Nuvem?

O MSRC (Microsoft Security Response Center) executa determinado monitoramento de segurança da rede e da infraestrutura do Azure e recebe reclamações de inteligência e abuso de ameaça de terceiros. Quando o MSRC fica ciente de que os dados do cliente foram acessados por uma pessoa não autorizada ou ilegal ou que o uso do cliente do Azure não está de acordo com os termos de Uso Aceitável, um gerente de incidentes de segurança notifica o cliente. Normalmente, a notificação ocorre com o envio de um email aos contatos de segurança especificados no Microsoft Defender para Nuvem ou ao proprietário da assinatura do Azure, caso um contato de segurança não seja especificado.

O Microsoft Defender para Nuvem é um serviço do Azure que monitora o ambiente do cliente do Azure continuamente e aplica a análise para detectar automaticamente uma ampla gama de atividades potencialmente mal-intencionadas. Essas detecções são exibidas como alertas de segurança no painel de proteção de cargas de trabalho.

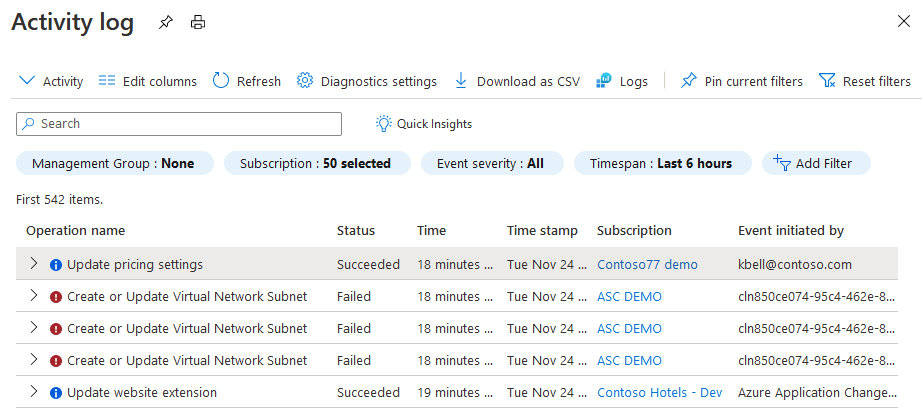

Como posso controlar quem em minha organização habilitou um plano do Microsoft Defender no Defender para Nuvem?

As Assinaturas do Azure podem ter vários administradores com permissões para alterar as configurações de preços. Para descobrir qual usuário fez uma alteração, use o log de atividades do Azure.

Se as informações do usuário não estiverem listadas na coluna Evento iniciado por, explore o JSON do evento para ver os detalhes relevantes.

![]()

O que acontece quando uma recomendação está em várias iniciativas de política?

Às vezes, uma recomendação de segurança é exibida em mais de uma iniciativa de política. Caso tenha várias instâncias da mesma recomendação atribuída à mesma assinatura e criar uma isenção para a recomendação, ela afeta todas as iniciativas que você tem permissão para editar.

Se você tentar criar uma isenção para essa recomendação, verá uma das duas seguintes mensagens:

Se você tiver as permissões necessárias para editar as duas iniciativas, verá:

Essa recomendação está incluída em várias iniciativas de política: [nomes de iniciativa separados por vírgula]. As isenções serão criadas em todas elas.

Se você não tiver permissões suficientes nas duas iniciativas, verá esta mensagem:

Você tem permissões limitadas para aplicar a isenção em todas as iniciativas de política. As isenções serão criadas somente nas iniciativas com permissões suficientes.

Existem recomendações livres de isenção?

Essas recomendações geralmente disponíveis não são suportadas para isenção:

- Todos os tipos de proteção avançada contra ameaças devem ser habilitados nas configurações de segurança de dados avançada da instância gerenciada do SQL

- Todos os tipos de proteção avançada contra ameaças devem ser habilitados nas configurações de segurança de dados avançada do SQL Server

- Deverão ser aplicados limites de memória e CPU ao contêiner

- As imagens de contêiner deverão ser implantadas somente se forem de registros confiáveis

- Os contêineres com elevação de privilégio deverão ser evitados

- Os contêineres que compartilham namespaces de host confidenciais deverão ser evitados

- Os contêineres deverão escutar somente em portas permitidas

- A Política de Filtro IP Padrão deve ser Negar

- O monitoramento de integridade de arquivos deve estar habilitado nos computadores

- Um sistema de arquivos raiz imutável (somente leitura) deverá ser aplicado aos contêineres

- Dispositivos IoT – Abrir portas no dispositivo

- Dispositivos IoT – Uma política de firewall permissiva foi encontrada em uma das cadeias

- Dispositivos IoT – Uma regra de firewall permissiva foi encontrada na cadeia de entrada

- Dispositivos IoT – Uma regra de firewall permissiva foi encontrada na cadeia de saída

- Intervalo de IP grande da regra do Filtro IP

- Deverão ser aplicadas aos contêineres funcionalidades do Linux com privilégios mínimos

- As ações para substituir ou desabilitar o perfil do AppArmor de contêineres deverão ser restritas

- Os contêineres com privilégios deverão ser evitados

- Executar contêineres como usuário raiz deverá ser evitado

- Os serviços deverão escutar somente em portas permitidas

- Os servidores SQL devem ter um administrador do Microsoft Entra provisionado

- Usar redes e portas do host deverá ser restrito

- O uso de montagens de volume do Pod HostPath deve ser restrito a uma lista conhecida para restringir o acesso ao nó de contêineres comprometidos

Já estamos usando a política de acesso condicional (CA) para aplicar a MFA. Por que ainda recebemos as recomendações do Defender para Nuvem?

Para investigar por que as recomendações ainda estão sendo geradas, verifique as seguintes opções de configuração na política de CA da MFA:

- Você incluiu as contas na seção Usuários da política de AC da MFA (ou um dos grupos na seção Grupos)

- A ID do aplicativo Gerenciamento do Azure (797f4846-ba00-4fd7-ba43-dac1f8f63013) ou todos os aplicativos estão incluídos na seção Apps da política de CA da MFA

- A ID do aplicativo Gerenciamento do Azure não está excluída na seção Aplicativos da política de CA da MFA

- A condição OR é usada apenas com MFA ou a condição AND é usada com o MFA

- No momento, não há suporte para uma política de Acesso Condicional que implemente a MFA por meio de Forças de Autenticação na nossa avaliação.

Estamos usando uma ferramenta de MFA de terceiros para impor MFA. Por que ainda recebemos as recomendações do Defender para Nuvem?

As recomendações de MFA do Defender para Nuvem não dão suporte a ferramentas de MFA de terceiros (por exemplo, DUO).

Se as recomendações forem irrelevantes para sua organização, considere marcá-las como "atenuadas", conforme descrito em Isentando recursos e recomendações da pontuação segura. Você também pode desabilitar uma recomendação.

Por que o Defender para Nuvem mostra contas de usuário sem permissões na assinatura como "requer MFA"?

As recomendações de MFA do Defender para Nuvem referem-se às funções RBAC do Azure e à função Administradores de assinatura clássica do Azure. Verifique se nenhuma das contas tem essas funções.

Estamos impondo MFA com o PIM. Por que as contas do PIM são mostradas como sem conformidade?

As recomendações de MFA do Defender para Nuvem atualmente não dão suporte às contas de PIM. Você pode adicionar essas contas a uma política de AC na seção Usuários/Grupo.

Posso isentar ou ignorar algumas das contas?

A capacidade de isentar algumas contas que não usam MFA está disponível nas novas recomendações em versão prévia:

- Contas com permissões de proprietário em recursos do Azure devem estar habilitadas para MFA

- Contas com permissões de gravação em recursos do Azure devem estar habilitadas para MFA

- Contas com permissões de leitura em recursos do Azure devem estar habilitadas para MFA

Para isentar as contas, siga estas etapas:

- Selecione uma recomendação de MFA associada a uma conta não íntegra.

- Na guia Contas, selecione uma conta a ser isenta.

- Selecione o botão três pontos e, em seguida, selecione Isentar conta.

- Selecione um escopo e um motivo de isenção.

Se você quiser ver quais contas estão isentas, navegue até Contas isentas para cada recomendação.

Dica

Quando você isenta uma conta, ela não é mostrada como não íntegra. Isso não faz com que uma assinatura pareça não íntegra.

Há alguma limitação às proteções de acesso e identidade do Defender para Nuvem?

Há algumas limitações às proteções de acesso e identidade do Defender para Nuvem:

- As recomendações de identidade não estão disponíveis para assinaturas com mais de 6.000 contas. Nesses casos, esses tipos de assinaturas são listados na guia Não aplicável.

- As recomendações de identidade não estão disponíveis para agentes administrativos do parceiro CSP (Provedor de Soluções de Nuvem).

- As recomendações de identidade não identificam contas que são gerenciadas com um sistema de gerenciamento de identidade privilegiada (PIM). Se você estiver usando uma ferramenta PIM, poderá ver resultados imprecisos no controle Gerenciar acesso e permissões.

- As recomendações de identidade não dão suporte às políticas de acesso condicional do Microsoft Entra com as funções do diretório incluídas em vez de usuários e grupos.

Quais sistemas operacionais para minhas instâncias EC2 são compatíveis?

Para obter uma lista de AMIs com o agente SSM pré-instalado, confira esta página nos documentos da AWS.

Para outros sistemas operacionais, o agente SSM deve ser instalado manualmente usando as seguintes instruções:

Para o plano do CSPM, quais permissões do IAM são necessárias para descobrir recursos do AWS?

As seguintes permissões do IAM são necessárias para descobrir recursos do AWS:

| DataCollector | Permissões do AWS |

|---|---|

| Gateway de API | apigateway:GET |

| Dimensionamento Automático do Aplicativo | application-autoscaling:Describe* |

| Dimensionamento automático | autoscaling-plans:Describe* autoscaling:Describe* |

| Gerenciador de certificados | acm-pca:Describe* acm-pca:List* acm:Describe* acm:List* |

| CloudFormation | cloudformation:Describe* cloudformation:List* |

| CloudFront | cloudfront:DescribeFunction cloudfront:GetDistribution cloudfront:GetDistributionConfig cloudfront:List* |

| CloudTrail | cloudtrail:Describe* cloudtrail:GetEventSelectors cloudtrail:List* cloudtrail:LookupEvents |

| CloudWatch | cloudwatch:Describe* cloudwatch:List* |

| Logs do CloudWatch | logs:DescribeLogGroups logs:DescribeMetricFilters |

| CodeBuild | codebuild:DescribeCodeCoverages codebuild:DescribeTestCases codebuild:List* |

| Serviço de Configuração | config:Describe* config:List* |

| DMS – serviço de migração de banco de dados | dms:Describe* dms:List* |

| DAX | dax:Describe* |

| DynamoDB | dynamodb:Describe* dynamodb:List* |

| Ec2 | ec2:Describe* ec2:GetEbsEncryptionByDefault |

| ECR | ecr:Describe* ecr:List* |

| ECS | ecs:Describe* ecs:List* |

| EFS | elasticfilesystem:Describe* |

| EKS | eks:Describe* eks:List* |

| Elastic Beanstalk | elasticbeanstalk:Describe* elasticbeanstalk:List* |

| ELB – balanceamento de carga elástico (v1/2) | elasticloadbalancing:Describe* |

| Pesquisa elástica | es:Describe* es:List* |

| EMR – redução de mapa elástico | elasticmapreduce:Describe* elasticmapreduce:GetBlockPublicAccessConfiguration elasticmapreduce:List* elasticmapreduce:View* |

| GuardDuty | guardduty:DescribeOrganizationConfiguration guardduty:DescribePublishingDestination guardduty:List* |

| IAM | iam:Generate* iam:Get* iam:List* iam:Simulate* |

| KMS | kms:Describe* kms:List* |

| Lambda | lambda:GetPolicy lambda:List* |

| Firewall de rede | network-firewall:DescribeFirewall network-firewall:DescribeFirewallPolicy network-firewall:DescribeLoggingConfiguration network-firewall:DescribeResourcePolicy network-firewall:DescribeRuleGroup network-firewall:DescribeRuleGroupMetadata network-firewall:ListFirewallPolicies network-firewall:ListFirewalls network-firewall:ListRuleGroups network-firewall:ListTagsForResource |

| RDS | rds:Describe* rds:List* |

| RedShift | redshift:Describe* |

| S3 e S3Control | s3:DescribeJob s3:GetEncryptionConfiguration s3:GetBucketPublicAccessBlock s3:GetBucketTagging s3:GetBucketLogging s3:GetBucketAcl s3:GetBucketLocation s3:GetBucketPolicy s3:GetReplicationConfiguration s3:GetAccountPublicAccessBlock s3:GetObjectAcl s3:GetObjectTagging s3:List* |

| SageMaker | sagemaker:Describe* sagemaker:GetSearchSuggestions sagemaker:List* sagemaker:Search |

| Gerenciador de segredos | secretsmanager:Describe* secretsmanager:List* |

| SNS – serviço de notificação simples | sns:Check* sns:List* |

| SSM | ssm:Describe* ssm:List* |

| SQS | sqs:List* sqs:Receive* |

| STS | sts:GetCallerIdentity |

| WAF | waf-regional:Get* waf-regional:List* waf:List* wafv2:CheckCapacity wafv2:Describe* wafv2:List* |

Há uma API para conectar meus recursos do GCP ao Defender para Nuvem?

Sim. Para criar, editar ou excluir conectores de nuvem do Defender para Nuvem com uma API REST, confira os detalhes da API de Conectores.

Quais regiões do GCP têm suporte do Defender para Nuvem?

O Defender para Nuvem dá suporte e examina todas as regiões disponíveis na nuvem pública do GCP.

A automação de fluxo de trabalho é compatível com qualquer cenário de BCDR (continuidade de negócios ou recuperação de desastre)?

Ao preparar seu ambiente para cenários BCDR, nos quais o recurso de destino está passando por uma interrupção ou outro desastre, é responsabilidade da organização evitar a perda de dados ao estabelecer backups de acordo com as diretrizes dos Hubs de Eventos do Azure, do workspace do Log Analytics e dos Aplicativos Lógicos.

Para cada automação ativa, recomendamos que você crie uma automação idêntica (desabilitada) e armazene-a em um local diferente. Quando houver uma interrupção, você poderá habilitar essas automações de backup e manter as operações normais.

Saiba mais sobre a Continuidade dos negócios e a recuperação de desastres para os Aplicativos Lógicos do Azure.

Quais são os custos envolvidos na exportação de dados?

Não há custos para habilitar uma exportação contínua. Os custos podem ser incorridos para ingestão e retenção de dados no workspace do Log Analytics, dependendo da configuração.

Muitos alertas são fornecidos somente ao habilitar os planos do Defender para os recursos. Uma boa maneira de visualizar os alertas que você obtém em seus dados exportados é visualizar os alertas mostrados nas páginas do Defender para Nuvem no portal do Azure.

Saiba mais sobre o preço do workspace do Log Analytics.

Saiba mais sobre o preço dos Hubs de Eventos do Azure.

Para obter informações gerais sobre preços do Defender para Nuvem, veja a página de preços.

A exportação contínua inclui dados sobre o estado atual de todos os recursos?

Não. A exportação contínua é criada para fazer streaming de eventos:

- Os alertas recebidos antes de habilitar a exportação não são exportados.

- As recomendações são enviadas sempre que o estado de conformidade de um recurso é alterado. Por exemplo, quando um recurso muda de íntegro para não íntegro. Portanto, assim como os alertas, as recomendações para recursos que não mudaram de estado desde que você habilitou a exportação não serão exportadas.

- A Pontuação segura por controle de segurança ou assinatura é enviada quando a pontuação de um controle de segurança for alterada em 0,01 ou mais.

- O Status de conformidade regulatória é enviado quando o status de conformidade do recurso é alterado.

Por que as recomendações são enviadas em intervalos diferentes?

Diferentes recomendações têm diferentes intervalos de avaliação de conformidade, que podem variar de alguns minutos a alguns dias. Portanto, o tempo necessário para que as recomendações sejam exibidas nas exportações varia.

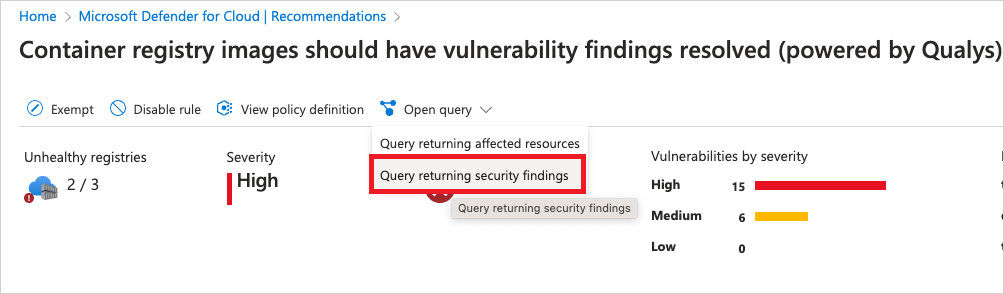

Como posso obter um exemplo de consulta para uma recomendação?

Para obter um exemplo de consulta para uma recomendação, abra a recomendação no Defender para Nuvem, selecione Abrir consulta e, em seguida, selecione Consulta retornando descobertas de segurança.

A exportação contínua é compatível com qualquer cenário de BCDR (continuidade dos negócios e recuperação de desastres)?

A exportação contínua pode ser útil para se preparar para cenários de BCDR, em que o recurso de destino está enfrentando uma interrupção ou outro desastre. No entanto, a organização é responsável por evitar a perda de dados, estabelecendo backups de acordo com as diretrizes dos Hubs de Eventos do Azure, do workspace do Log Analytics e do Aplicativo Lógico.

Saiba mais em Hubs de Eventos do Azure – recuperação de desastre geográfico.

Posso atualizar programaticamente vários planos em uma assinatura única simultaneamente?

Não recomendamos atualizar programaticamente vários planos em uma única assinatura simultaneamente (por meio da API REST, modelos do ARM, scripts etc.). Ao usar a API Microsoft.Security/pricingsou qualquer outra solução programática, você deve inserir um atraso de 10 a 15 segundos entre cada solicitação.

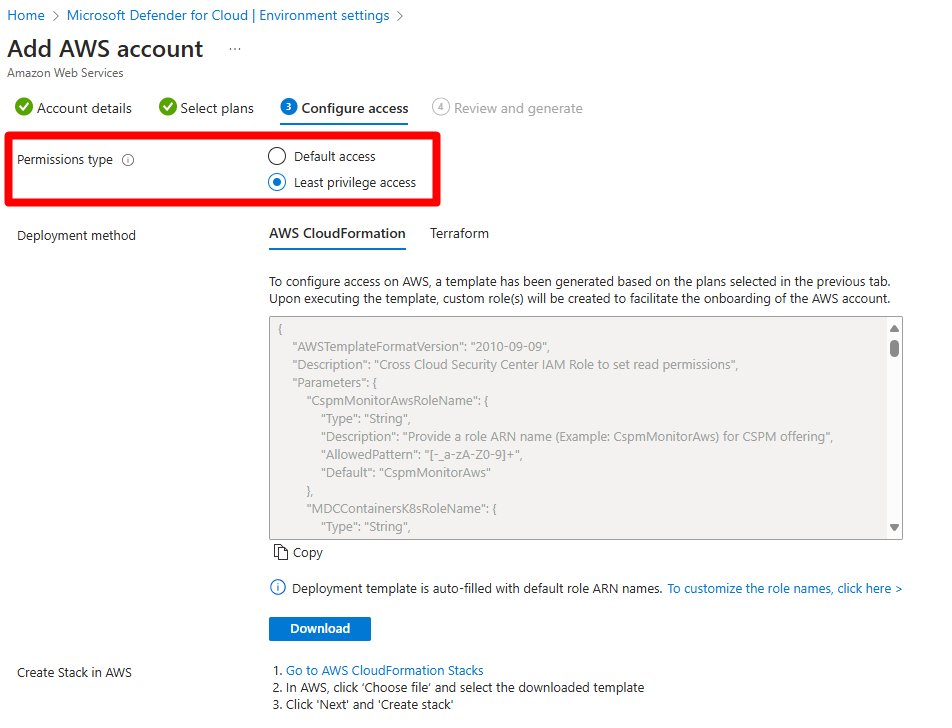

Quando eu habilitar o acesso padrão, em quais situações preciso executar novamente o modelo de formação de nuvem, o script do Cloud Shell ou o modelo do Terraform?

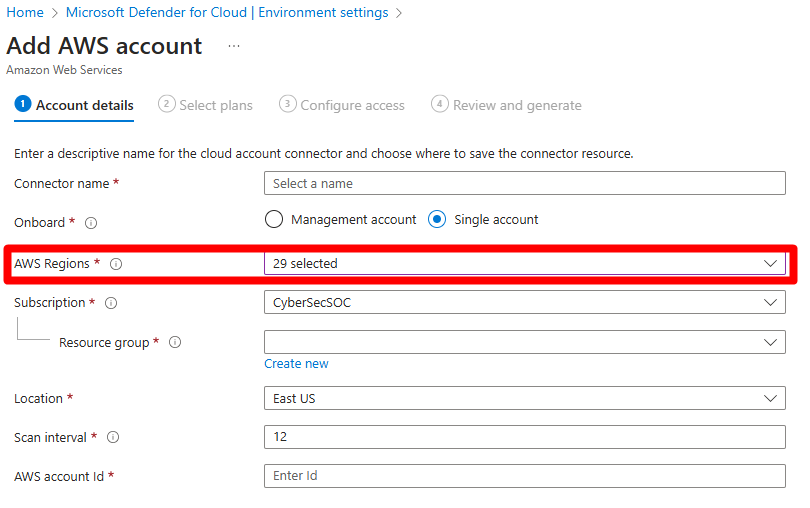

As modificações nos planos do Defender para Nuvem ou suas opções, incluindo os recursos nesses planos, exigem a execução do modelo de implantação. Isso se aplica independentemente do tipo de permissão selecionado durante a criação do conector de segurança. Se as regiões tiverem sido alteradas, como nesta captura de tela, não será necessário executar novamente o modelo de formação de nuvem ou o script do Cloud Shell.

Ao configurar tipos de permissão, o acesso a privilégios mínimos dá suporte a recursos disponíveis no momento em que o modelo ou script foi executado. Novos tipos de recurso só podem ser suportados executando novamente o modelo ou o script.

Se eu alterar a região ou o intervalo de verificação do conector da AWS, será necessário executar novamente o modelo CloudFormation ou o script do Cloud Shell?

Não, se a região ou o intervalo de verificação for alterado, não será necessário executar novamente o modelo CloudFormation ou o script do Cloud Shell. As alterações serão aplicadas automaticamente.

Como funciona a integração de uma organização ou conta de gerenciamento do AWS ao Microsoft Defender para Nuvem?

A integração de uma organização ou uma conta de gerenciamento ao Microsoft Defender para Nuvem inicia o processo de implantação de um StackSet. O StackSet inclui as funções e permissões necessárias. O StackSet também propaga as permissões necessárias em todas as contas dentro da organização.

As permissões incluídas permitem que o Microsoft Defender para Nuvem forneça os recursos de segurança selecionados por meio do conector criado no Defender para Nuvem. As permissões também permitem que o Defender para Nuvem monitore continuamente todas as contas que podem ser adicionadas usando o serviço de provisionamento automático.

O Defender para Nuvem é capaz de identificar a criação de novas contas de gerenciamento e pode aproveitar as permissões concedidas para provisionar automaticamente um conector de segurança de membro equivalente para cada conta membro.

Esse recurso está disponível apenas para integração organizacional e permite que o Defender para Nuvem crie conectores para contas recém-adicionadas. O recurso também permite que o Defender para Nuvem edite todos os conectores membros quando a conta de gerenciamento for editada, exclua todas as contas de membro quando a conta de gerenciamento for excluída e remova uma conta de membro específica se a conta correspondente for removida.

Uma pilha separada deve ser implantada especificamente para a conta de gerenciamento.