Direcionar a correção com regras de governança

Embora a equipe de segurança seja responsável por melhorar a postura de segurança, os membros da equipe podem não implementar de fato as recomendações de segurança.

O uso de regras de governança direcionadas pela equipe de segurança ajuda você a promover a responsabilidade e um SLA em torno do processo de correção.

Para obter mais informações, assista a este episódio da série de vídeos do Microsoft Defender para Nuvem em Campo.

Regras de governança

Você pode definir regras que atribuem um proprietário e uma data de conclusão para abordar recomendações para recursos específicos. Isso fornece aos proprietários de recursos um conjunto claro de tarefas e prazos para corrigir as recomendações.

Para acompanhar, você pode revisar o progresso das tarefas de correção por assinatura, recomendação ou proprietário, para que possa acompanhar as tarefas que precisam de mais atenção.

- As regras de governança podem identificar recursos que exigem correção de acordo com recomendações ou severidades específicas.

- A regra atribui um proprietário e uma data de conclusão para garantir que as recomendações sejam identificadas. Muitas regras de governança podem se aplicar às mesmas recomendações, ou seja, a regra com valor de prioridade mais baixo é aquela que atribui o proprietário e a data de conclusão.

- A data de conclusão definida para a recomendação a ser corrigida baseia-se em um período de 7, 14, 30 ou 90 dias a partir de quando a recomendação for encontrada pela regra.

- Por exemplo, se a regra identificar o recurso em 1º de março e o período de correção for de 14 dias, 15 de março será a data de conclusão.

- É possível aplicar um período de cortesia para que os recursos fornecidos em uma data de conclusão não afetem sua pontuação de segurança.

- Você também pode definir o proprietário dos recursos afetados pelas recomendações especificadas.

- Em organizações que usam tags de recurso para associar recursos a um proprietário, você pode especificar a chave de tag e a regra de governança lerá o nome do proprietário do recurso na tag.

- Você vê o proprietário como não especificado quando ele não foi encontrado no recurso, no grupo de recursos associado ou na assinatura associada com base na marca especificada.

- Por padrão, as notificações por email são enviadas semanalmente aos proprietários de recursos para fornecer uma lista das tarefas no tempo certo e em atraso.

- Se um email para o gerente do proprietário for encontrado no Microsoft Entra ID organizacional, o gerente do proprietário receberá um email semanal mostrando as recomendações vencidas por padrão.

- Regras conflitantes são aplicadas em ordem de prioridade. Por exemplo, as regras em um escopo de gerenciamento (grupos de gerenciamento do Azure, contas do AWS e organizações GCP) entrarão em vigor antes das regras sobre escopos (por exemplo, assinaturas do Azure, contas do AWS ou projetos GCP).

Antes de começar

- O plano de GPSN (Gerenciamento da Postura de Segurança na Nuvem) do Defender deve estar habilitado.

- Você precisa das permissões de Colaborador, Administrador de Segurança ou Proprietário nas assinaturas do Azure.

- Para contas da AWS e projetos do GCP, você precisará das permissões de Colaborador, Administrador de Segurança ou Proprietário nos conectores do AWS ou do GCP do Microsoft Defender para Nuvem.

Definir uma regra de governança

Você pode definir uma regra de governança da seguinte forma:

Entre no portal do Azure.

Navegue até Microsoft Defender para Nuvem>Configurações de ambiente>Regras de governança.

Selecione Criar regra de governança.

Especifique um nome da regra e um escopo no qual aplicar a regra.

- As regras para escopo de gerenciamento (grupos de gerenciamento do Azure, contas mestras do AWS, organizações GCP) são aplicadas antes das regras em um só escopo.

- Você pode definir as exclusões dentro do escopo, conforme necessário.

Defina um nível de prioridade.

As regras são executadas em ordem de prioridade, da mais alta (1) para a mais baixa (1000).

Especifique uma descrição para ajudar você a identificar a regra.

Selecione Avançar

Especifique como as recomendações são afetadas pela regra.

- Por severidade: a regra atribui o proprietário e a data de conclusão a qualquer recomendação na assinatura que ainda não tenha atribuição.

- Por recomendações específicas: selecione as recomendações específicas criadas de forma personalizada ou internas às quais a regra se aplica.

Defina quem é o responsável por corrigir as recomendações abordadas pela regra.

- Por tag de recurso: insira a tag de recurso nos recursos que definem o proprietário do recurso.

- Por endereço de email: insira o endereço de email do proprietário a ser atribuído às recomendações.

Especifique o período de correção para definir o tempo que pode transcorrer entre o momento em que os recursos são identificados como exigindo correção e o momento em que a correção deve ser realizada.

Para recomendações emitidas por MCSB, se não desejar que os recursos afetem sua pontuação de segurança até que estejam vencidos, selecione Aplicar período de cortesia.

(Opcional) Por padrão, os proprietários e seus gerentes são notificados semanalmente sobre as tarefas em aberto e vencidas. Se não desejar que eles recebam esses emails semanais, desmarque as opções de notificação.

Selecione Criar.

Se houver recomendações existentes que correspondam à definição da regra de governança, você poderá:

Atribuir um proprietário e uma data de conclusão a recomendações que ainda não tenham um proprietário ou data de conclusão.

Substituir o proprietário e a data de conclusão de recomendações existentes.

Quando você exclui ou desabilita uma regra, todas as atribuições e notificações existentes permanecem.

Exibir regras efetivas

Você pode exibir o efeito das regras governamentais no seu ambiente.

Entre no portal do Azure.

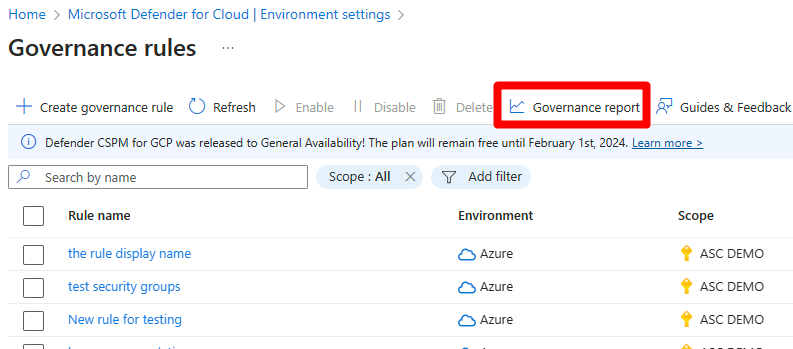

Navegue até Microsoft Defender para Nuvem>Configurações de ambiente>Regras de governança.

Examinar as regras de governança. A lista padrão mostra todas as regras de governança aplicáveis no seu ambiente.

Você pode pesquisar ou filtrar regras.

Filtre em Ambiente para identificar regras para o Azure, AWS e GCP.

Filtre em nome da regra, proprietário ou tempo entre a recomendação emitida e a data de conclusão.

Filtre em Período de cortesia para encontrar recomendações do MCSB que não afetarão sua pontuação de segurança.

Identificar por status.

Examine o relatório de governança

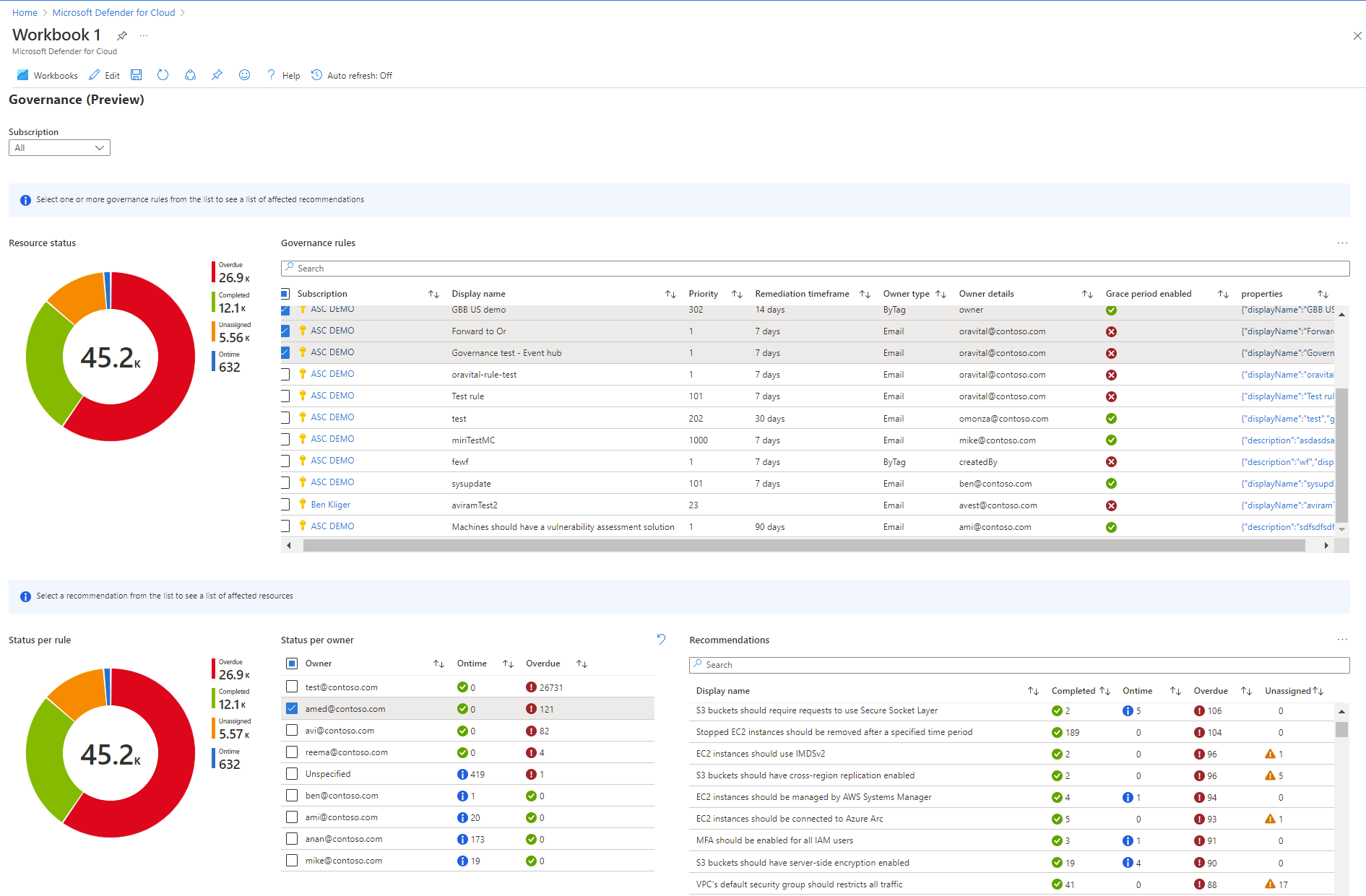

O relatório de governança permite selecionar assinaturas que tenham regras de governança e, para cada regra e proprietário, mostra quantas recomendações foram concluídas, estão dentro do prazo, estão atrasadas ou não foram atribuídas.

Entre no portal do Azure.

Navegue até Microsoft Defender para Nuvem>Configurações de ambiente>Regras de governança>Relatório de governança.

Selecione uma assinatura.

No relatório de governança, você pode analisar detalhadamente as recomendações por escopo, nome de exibição, prioridade, período de correção, tipo de proprietário, detalhes do proprietário, período de carência e nuvem.

Próxima etapa

Saiba como Implementar as recomendações de segurança.