Gerenciar a imposição de MFA (autenticação multifator) nas suas assinaturas

Se você está usando senhas apenas para autenticar os usuários, está deixando aberto um vetor de ataque. Os usuários costumam usar senhas fracas ou reutilizá-las para vários serviços. Com o MFA habilitado, suas contas estão mais seguras e os usuários ainda podem se autenticar em praticamente qualquer aplicativo com SSO (logon único).

Existem várias maneiras de habilitar a MFA para os usuários do Microsoft Entra com base nas licenças que a sua organização tem. Esta página fornece os detalhes de cada uma no contexto do Microsoft Defender para Nuvem.

MFA e Microsoft Defender para Nuvem

O Defender para Nuvem prioriza bastante a MFA. O controle de segurança que mais contribui para a pontuação segura é Habilitar a MFA.

As recomendações a seguir no controle Habilitar MFA garantem que você atenda às práticas recomendadas para usuários de suas assinaturas:

- Contas com permissões de proprietário em recursos do Azure devem estar habilitadas para MFA

- Contas com permissões de gravação em recursos do Azure devem estar habilitadas para MFA

- Contas com permissões de leitura em recursos do Azure devem estar habilitadas para MFA

Há três maneiras de habilitar a MFA e estar em conformidade com as duas recomendações do Defender para Nuvem: padrões de segurança, atribuição por usuário e política de CA (acesso condicional).

Padrões de segurança (opção gratuita)

Caso esteja usando a edição gratuita do Microsoft Entra ID, use os padrões de segurança para habilitar a autenticação multifator no locatário.

MFA para clientes Microsoft 365 Business, E3 ou E5

Clientes com Microsoft 365 podem utilizar a atribuição por usuário. Nesse cenário, a autenticação multifator do Microsoft Entra é habilitada ou desabilitada para todos os usuários e para todos os eventos de entrada. Não é possível habilitar a autenticação multifator para um subconjunto de usuários ou em alguns cenários, e o gerenciamento é feito por meio do portal do Office 365.

MFA para clientes do Microsoft Entra ID P1 ou P2

Para aprimorar a experiência de usuário, atualize para o Microsoft Entra ID P1 ou P2 para ver as opções da política de AC (acesso condicional). Para configurar uma política de AC, você precisa ter permissões de locatário do Microsoft Entra.

A política de CA deve:

impor MFA

incluir os Portais de Administrador da Microsoft

não excluir a ID do aplicativo Gerenciamento do Microsoft Azure

Os clientes do Microsoft Entra ID P1 podem usar o AC do Microsoft Entra para solicitar aos usuários a autenticação multifator durante determinados cenários ou eventos de acordo com suas necessidades comerciais. Outras licenças que incluem essa funcionalidade: Enterprise Mobility + Security E3, Microsoft 365 F1 e Microsoft 365 E3.

O Microsoft Entra ID P2 conta com os mais fortes recursos de segurança e uma experiência de usuário aprimorada. Essa licença adiciona o acesso condicional baseado em risco aos recursos do Microsoft Entra ID P1. O AC baseado em risco se adapta aos padrões dos usuários e minimiza as solicitações de autenticação multifator. Outras licenças que incluem essa funcionalidade: Enterprise Mobility + Security E5 ou Microsoft 365 E5.

Saiba mais na documentação sobre Acesso Condicional do Azure.

Identificar as contas sem a MFA (autenticação multifator) habilitada

Você pode exibir a lista de conta de usuário sem o MFA habilitado na página de detalhes das recomendações do Defender para Nuvem ou usando o Azure Resource Graph.

Exibir as contas sem MFA habilitada no portal do Azure

Na página de detalhes da recomendação, escolha uma assinatura na lista Recursos não íntegros ou selecione Executar ação para que a lista seja exibida.

Exibir as contas sem MFA habilitada usando o Azure Resource Graph

Para ver quais contas não têm MFA habilitada, use a consulta do Azure Resource Graph a seguir. A consulta retorna todos os recursos não íntegros – contas – da recomendação "Contas com permissões de proprietário em recursos do Azure devem estar habilitadas para MFA".

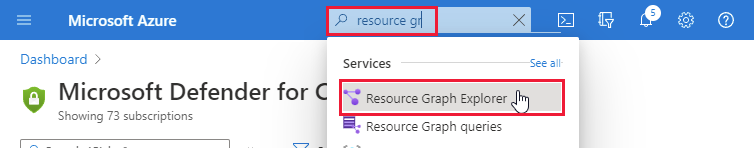

Abra o Explorador do Azure Resource Graph.

Insira a consulta a seguir e selecione Executar consulta.

securityresources | where type =~ "microsoft.security/assessments/subassessments" | where id has "assessments/dabc9bc4-b8a8-45bd-9a5a-43000df8aa1c" or id has "assessments/c0cb17b2-0607-48a7-b0e0-903ed22de39b" or id has "assessments/6240402e-f77c-46fa-9060-a7ce53997754" | parse id with start "/assessments/" assessmentId "/subassessments/" userObjectId | summarize make_list(userObjectId) by strcat(tostring(properties.displayName), " (", assessmentId, ")") | project ["Recommendation Name"] = Column1 , ["Account ObjectIDs"] = list_userObjectIdA propriedade

additionalDatarevela a lista de IDs de objeto de conta para contas que não têm MFA imposta.Observação

A coluna 'Account ObjectIDs' contém a lista de IDs de objeto de conta para contas que não têm MFA imposta por recomendação.

Dica

Como alternativa, você pode usar o método da API REST do Defender para NuvemAssessments - Get.

Limitações

- A funcionalidade de acesso condicional para impor MFA a utilizadores/inquilinos externos ainda não é suportada.

- Ainda não há suporte para a política de acesso condicional aplicada às funções do Microsoft Entra (como todos os administradores globais, usuários externos, domínio externo etc.).

- Ainda não há suporte para a força de autenticação do acesso condicional.

- Soluções externas de MFA, como Okta, Ping, Duo e muito mais, não são suportadas nas recomendações de MFA de identidade.

Próximas etapas

Para saber mais sobre as recomendações que se aplicam a outros tipos de recurso do Azure, confira os seguintes artigos:

- Protegendo sua rede no Microsoft Defender para Nuvem

- Confira as perguntas comuns sobre a MFA.