Alertas do Microsoft Defender para IoT

Os alertas do Microsoft Defender para IoT aprimoram a segurança e as operações de rede com detalhes em tempo real sobre eventos registrados em sua rede. Os alertas são disparados quando sensores de rede de OT detectam alterações ou atividades suspeitas no tráfego de rede que precisam de sua atenção.

Por exemplo:

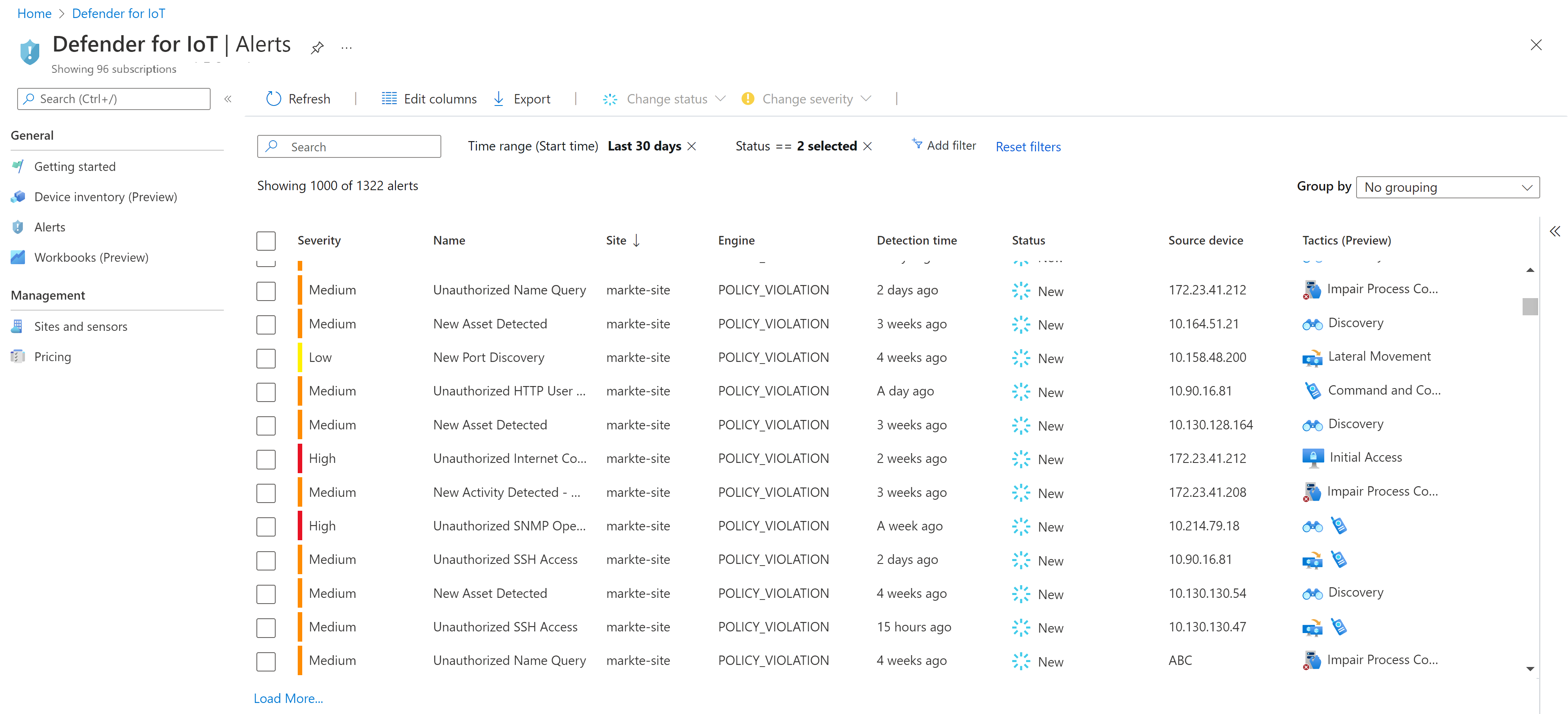

Use os detalhes mostrados na página Alertas ou em uma página de detalhes do alerta para investigar e tomar medidas que corrijam eventuais riscos para sua rede, seja de dispositivos relacionados ou do processo de rede que disparou o alerta.

Dica

Use as etapas de correção de alerta para ajudar suas equipes do SOC a entender possíveis problemas e resoluções. Recomendamos que você examine as etapas de correção recomendadas antes de atualizar o status de um alerta ou tomar medidas no dispositivo ou na rede.

Opções de gerenciamento de alertas

Os alertas do Defender para IoT estão disponíveis no portal do Azure, em consoles de sensor de rede de OT e em consoles de gerenciamento local. Com a segurança da IoT Enterprise, os alertas também estão disponíveis para dispositivos IoT Enterprise detectados pelo Defender para Ponto de Extremidade no Microsoft 365 Defender.

Embora você possa exibir detalhes do alerta, investigar o contexto do alerta e fazer a triagem e gerenciar status de alerta em qualquer um desses locais, cada um deles também oferece ações de alerta extra. A seguinte tabela descreve os alertas com suporte em cada local e as ações extra disponíveis somente no respectivo local:

| Location | Descrição | Ações de alerta extra |

|---|---|---|

| Portal do Azure | Alertas de todos os sensores de OT conectados à nuvem | – Exibir táticas e técnicas relacionadas a MITRE ATT&CK – Usar pastas de trabalho prontas para uso para visibilidade de alertas de alta prioridade – Exibir alertas do Microsoft Sentinel e executar investigações mais profundas com guias estratégicos e pastas de trabalho do Microsoft Sentinel. |

| Consoles de sensor de rede de OT | Alertas gerados por esse sensor de OT | – Exibir a origem e o destino do alerta no Mapa do dispositivo – Exibir eventos relacionado na Linha do tempo do evento – Encaminhar alertas diretamente para fornecedores parceiros – Criar comentários de alerta – Criar regras de alerta personalizadas – Esquecer alertas |

| Um console de gerenciamento local | Alertas gerados por sensores de OT conectados | – Encaminhar alertas diretamente para fornecedores parceiros – Criar regras de exclusão de alerta |

| Microsoft 365 Defender | Alertas gerados pelo dispositivos da IoT Enterprise detectados pelo Microsoft Defender para Ponto de Extremidade | – Gerenciar dados de alertas junto com outros dados do Microsoft 365 Defender, incluindo busca avançada |

Dica

Todos os alertas gerados por diferentes sensores na mesma zona em um período de 10 minutos, com o mesmo tipo, status, protocolo de alerta e dispositivos associados, são listados como um único alerta unificado.

- O período de 10 minutos é baseado no primeiro tempo de detecção do alerta.

- O único alerta unificado lista todos os sensores que detectaram o alerta.

- Os alertas são combinados com base no protocolo de alerta e não no protocolo do dispositivo.

Para saber mais, veja:

- Retenção de dados de alertas

- Acelerando fluxos de trabalho de alerta de OT

- Status do alerta e opções de triagem

- Planejar sites e zonas de OT

As opções de alerta também diferem dependendo do local e da função de usuário. Para obter mais informações, consulte Funções e permissões de usuário do Azure e Usuários e funções locais.

Alertas com foco em ambientes de OT/TI

As organizações nas quais os sensores são implantados entre redes OT e TI lidam com muitos alertas, relacionados ao tráfego de OT e TI. A quantidade de alertas, alguns deles irrelevantes, pode causar excesso de alertas e afetar o desempenho geral. Para enfrentar esses desafios, a política de detecção do Defender para IoT orienta seus diferentes mecanismos de alerta a se concentrar em alertas com impacto e relevância nos negócios para uma rede de OT e reduzir alertas de baixo valor relacionados à TI. Por exemplo, o alerta de conectividade de Internet não autorizada é altamente relevante em uma rede de OT, mas tem um valor relativamente baixo em uma rede de TI.

Para concentrar os alertas disparados nesses ambientes, todos os mecanismos de alerta, exceto o mecanismo de Malware, dispararão alertas somente se detectarem uma sub-rede ou protocolo de OT relacionado. No entanto, para manter o gatilho de alertas que indicam cenários críticos:

- O mecanismo de Malware dispara alertas de malware independentemente de os alertas estarem relacionados a dispositivos de TI ou OT.

- Os outros mecanismos incluem exceções para cenários críticos. Por exemplo, o mecanismo Operacional dispara alertas relacionados ao tráfego do sensor, independentemente de o alerta ser relacionado ao tráfego de TI ou OT.

Gerenciando alertas de OT em um ambiente híbrido

Os usuários que trabalham em ambientes híbridos podem estar gerenciando alertas de OT no Defender para IoT no portal do Azure, no sensor de OT e em um console de gerenciamento local.

Observação

Enquanto o console do sensor exibir o campo Última detecção de um alerta em tempo real, o Defender para IoT no portal do Azure pode levar até uma hora para exibir o tempo atualizado. Isso explica um cenário em que o último tempo de detecção no console do sensor não é o mesmo que a hora da última detecção no portal do Azure.

Os status de alerta são sincronizados totalmente entre o portal do Azure e o sensor OT, e entre o sensor e o console de gerenciamento local. Isso significa que, onde quer que você gerencie o alerta no Defender para IoT, ele também será atualizado em outros locais.

Definir um status de alerta como Encerrado ou Mudo em um sensor ou em um console de gerenciamento local atualiza o status do alerta para Encerrado no portal do Azure. No console de gerenciamento local, o status de alerta Encerrado é chamado de Confirmado.

Dica

Se você está trabalhando com o Microsoft Sentinel, recomendamos configurar a integração para também sincronizar o status do alerta com o Microsoft Sentinel e gerenciar o status de alerta junto com os incidentes relacionados do Microsoft Sentinel.

Para obter mais informações, consulte Tutorial: Investigar e detectar ameaças para dispositivos IoT.

Alertas de Enterprise IoT e Microsoft Defender para Ponto de Extremidade

Se você estiver usando a segurança do Enterprise IoT no Microsoft 365 Defender, os alertas para dispositivos Enterprise IoT detectados pelo Microsoft Defender para Ponto de Extremidade estarão disponíveis apenas no Microsoft 365 Defender. Muitas detecções baseadas em rede do Microsoft Defender para Ponto de Extremidade são pertinentes a dispositivos IoT Enterprise, como alertas disparados por verificações envolvendo pontos de extremidade gerenciados.

Para obter mais informações, consulte Protegendo dispositivos IoT na empresa e Fila de alertas no Microsoft 365 Defender.

Acelerando fluxos de trabalho de alerta de OT

Novos alertas serão fechados automaticamente se nenhum tráfego idêntico for detectado 90 dias após a detecção inicial. Se tráfego idêntico for detectado nesses primeiros 90 dias, a contagem de 90 dias será redefinida.

Além do comportamento padrão, talvez você queira ajudar suas equipes de gerenciamento de SOC e OT a fazer a triagem e a correção de alertas mais rapidamente. Entre em um sensor de OT ou em um console de gerenciamento local como um usuário Administrador para usar as seguintes opções:

Criar regras de alerta personalizadas. Somente sensores OT.

Adicione regras de alerta personalizadas para disparar alertas para atividades específicas na rede que não são cobertas pela funcionalidade pronta para uso.

Por exemplo, em um ambiente que executa o MODBUS, você pode adicionar uma regra para detectar comandos gravados em um registro de memória em um endereço IP e destino Ethernet específicos.

Para obter mais informações, consulte Criar regras de alerta personalizadas em um sensor de OT.

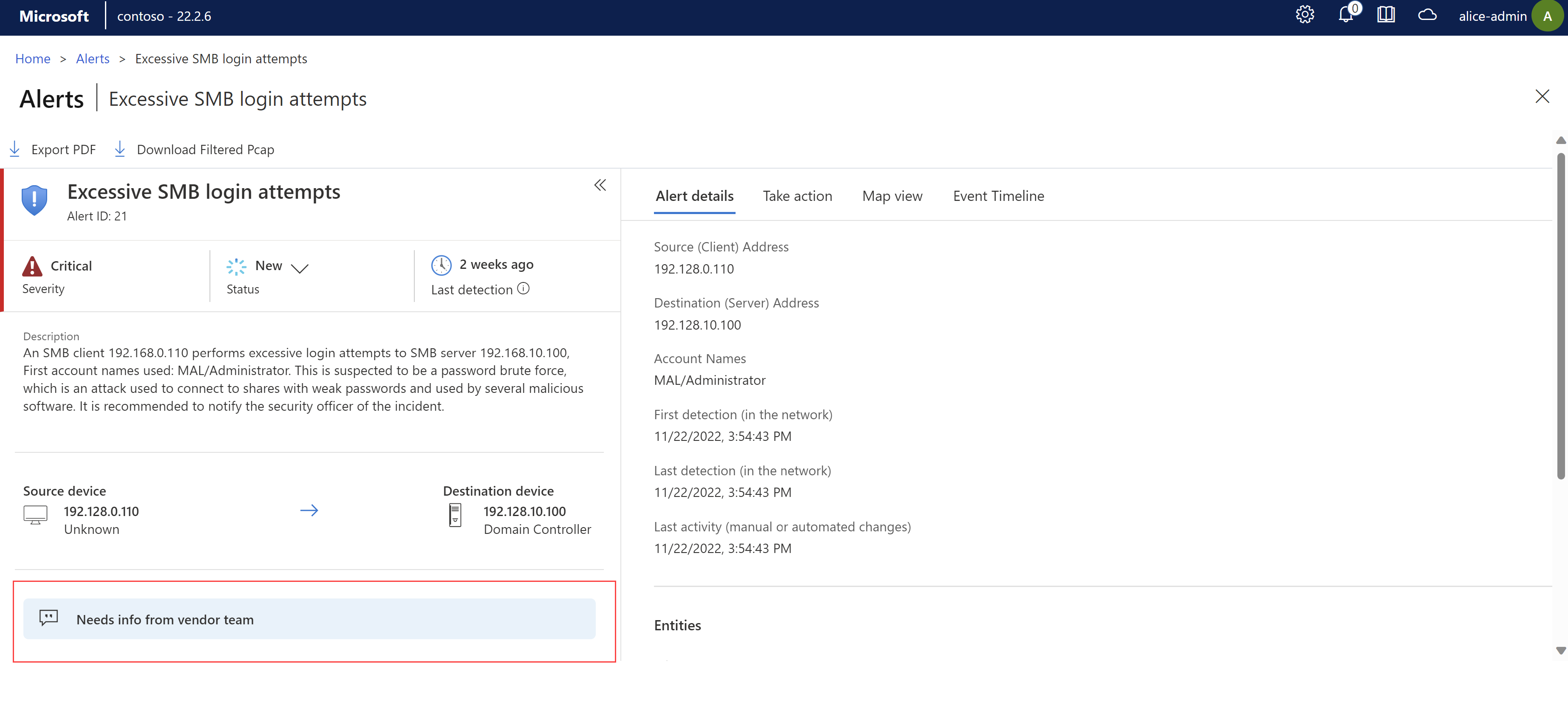

Criar comentários de alerta. Somente sensores OT.

Crie um conjunto de comentários de alerta que outros usuários do sensor de OT podem adicionar a alertas individuais, com detalhes como etapas de mitigação personalizadas, comunicações com outros membros da equipe ou outros insights ou avisos sobre o evento.

Os membros da equipe podem reutilizar esses comentários personalizados à medida que fazem a triagem e gerenciam status de alerta. Os comentários de alerta são mostrados em uma área de comentários na página de detalhes do alerta. Por exemplo:

Para obter mais informações, consulte Criar comentários de alerta em um sensor de OT.

Criar regras de exclusão de alerta: somente consoles de gerenciamento locais.

Se estiver trabalhando com um console de gerenciamento local, defina regras de exclusão de alerta para ignorar eventos em vários sensores que atendam a critérios específicos. Por exemplo, você pode criar uma regra de exclusão de alerta para ignorar todos os eventos que disparariam alertas irrelevantes durante uma janela de manutenção específica.

Alertas ignorados pelas regras de exclusão não aparecem no portal do Azure, no sensor nem no console de gerenciamento local nem nos logs de eventos.

Para saber mais, confira Criar regras de exclusão de alerta em um console de gerenciamento local.

Encaminhe dados de alerta para sistemas de parceiros para SIEMs de parceiros, servidores syslog, endereços de email especificados e mais.

Compatível com sensores de OT e consoles de gerenciamento locais. Para obter mais informações, confira Encaminhar informações de alerta.

Status do alerta e opções de triagem

Use os status de alerta e opções de triagem a seguir para gerenciar alertas no Defender para IoT.

Ao fazer a triagem de um alerta, considere que alguns alertas podem refletir alterações de rede válidas, por exemplo, um dispositivo autorizado que tenta acessar um novo recurso em outro dispositivo.

Embora opções de triagem do sensor de OT e do console de gerenciamento local estejam disponíveis apenas para alertas de OT, as opções disponíveis no portal do Azure estão disponíveis para alertas de OT e IoT Enterprise.

Use a tabela a seguir para saber mais sobre cada status de alerta e opção de triagem.

| Status/ação de triagem | Disponível em | Descrição |

|---|---|---|

| Novo | – Portal do Azure – Sensores de rede de OT – Console de gerenciamento local |

Novos alertas são alertas que ainda não passaram por uma triagem nem foram investigados pela equipe. Novo tráfego detectado para os mesmos dispositivos não gera um novo alerta, mas é adicionado ao alerta existente. No console de gerenciamento local, Novos alertas são chamados de Não reconhecidos. Observação: você pode ver vários alertas Novos ou Não reconhecidos com o mesmo nome. Nesses casos, cada alerta separado é disparado por tráfego separado em diferentes conjuntos de dispositivos. |

| Ativo | – Somente portal do Azure | Defina um alerta como Ativo para indicar que uma investigação está em andamento, mas que o alerta ainda não pode ser fechado nem pode passar por uma triagem. Esse status não tem efeito em nenhum outro lugar no Defender para IoT. |

| Fechadas | – Portal do Azure – Sensores de rede de OT – Console de gerenciamento local |

Feche um alerta para indicar que ele foi totalmente investigado e você deseja ser alertado novamente na próxima vez que o mesmo tráfego for detectado. Fechar um alerta o adiciona à linha do tempo do evento do sensor. No console de gerenciamento local, Novos alertas são chamados de Reconhecidos. |

| Learn | – Portal do Azure – Sensores de rede de OT – Console de gerenciamento local A opção de Esquecer um alerta está disponível apenas no sensor de OT. |

Aprenda um alerta quando quiser fechá-lo e adicioná-lo como tráfego permitido, para que você não seja alertado novamente na próxima vez que o mesmo tráfego for detectado. Por exemplo, quando o sensor detecta alterações na versão do firmware após procedimentos de manutenção padrão ou quando um novo dispositivo esperado é adicionado à rede. Aprender um alerta o fecha e adiciona um item à linha do tempo do evento do sensor. O tráfego detectado é incluído em relatórios de mineração de dados, mas não ao calcular outros relatórios de sensor de OT. A aprendizagem de alertas está disponível apenas para alertas selecionados, principalmente aqueles disparados por alertas de mecanismos de Política e Anomalia. |

| Mute | – Sensores de rede de OT – Console de gerenciamento local A opção de Desativar mudo para um alerta está disponível apenas no sensor de OT. |

Ative o mudo para um alerta quando quiser fechá-lo e não vê-lo novamente para o mesmo tráfego, mas sem adicionar o tráfego permitido do alerta. Por exemplo, quando o mecanismo operacional dispara um alerta indicando que o Modo PLC foi alterado em um dispositivo. O novo modo pode indicar que o PLC não é seguro, mas após a investigação, é determinado que o novo modo é aceitável. Ativar o mudo para um alerta o fecha, mas não adiciona um item à linha do tempo do evento do sensor. O tráfego detectado é incluído em relatórios de mineração de dados, mas não ao calcular dados para outros relatórios do sensor. Ativar o mudo para um alerta está disponível apenas para alertas selecionados, principalmente aqueles disparados pelos mecanismos de Anomalia, Violação de Protocolo ou Operacional. |

Dica

Se você souber antecipadamente quais eventos são irrelevantes para você, por exemplo, durante uma janela de manutenção, ou se não quiser acompanhar o evento na linha do tempo do evento, crie uma regra de exclusão de alerta em um console de gerenciamento local.

Para saber mais, confira Criar regras de exclusão de alerta em um console de gerenciamento local.

Triagem de alertas de OT durante o modo de aprendizagem

O modo de aprendizagem refere-se ao período inicial após a implantação de um sensor de OT, quando ele aprende a atividade de linha de base da rede, incluindo os dispositivos e protocolos na rede, e as transferências de arquivo regulares que ocorrem entre dispositivos específicos.

Use o modo de aprendizagem para executar uma triagem inicial nos alertas em sua rede, aprendendo aqueles que você deseja marcar como atividade autorizada e esperada. O tráfego aprendido não gera novos alertas na próxima vez que o mesmo tráfego for detectado.

Para obter mais informações, consulte Criar uma linha de base para alertas de OT.

Próximas etapas

Examine os tipos de alerta e mensagens, que ajudarão você a entender e planejar ações de correção e integrações de guias estratégicos. Para obter mais informações, confira Tipos de alerta e descrições do monitoramento de OT.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de