Criar um ponto de extremidade privado para o Gerenciador de Dados do Azure para Energia

O Link Privado do Azure fornece conectividade privada de uma rede virtual para a plataforma do Azure como serviço (PaaS). Ele simplifica a arquitetura de rede e protege a conexão entre os pontos de extremidade no Azure ao eliminar a exposição de dados para a Internet pública.

Usando o Link Privado do Azure, você pode se conectar a uma instância do Gerenciador de Dados do Azure para Energia de sua rede virtual por meio de um ponto de extremidade privado, que é um conjunto de endereços IP privados em uma sub-rede dentro da rede virtual. Em seguida, você pode limitar o acesso à sua instância do Gerenciador de Dados do Azure para Energia por meio desses endereços IP privados.

Você pode se conectar a uma instância do Gerenciador de Dados do Azure para Energia configurada com Link Privado usando um método de aprovação automática ou manual. Para saber mais, consulte a documentação do Link Privado do Azure.

Este artigo descreve como configurar um ponto de extremidade privado para o Gerenciador de Dados do Azure para Energia.

Observação

Para habilitar o ponto de extremidade privado, o acesso público deve ser desabilitado para o Azure Data Manager for Energy. Se o acesso público estiver habilitado e o ponto de extremidade privado for criado, a instância será acessada apenas por meio do ponto de extremidade privado e não pelo acesso público.

Observação

No momento, o Terraform não dá suporte à criação de ponto de extremidade privado para o Gerenciador de Dados do Azure para Energy.

Pré-requisitos

Crie uma rede virtual na mesma assinatura da instância do Gerenciador de Dados do Azure para Energia. Esta rede virtual permite a aprovação automática do ponto de extremidade de Link Privado do Azure.

Criar um ponto de extremidade privado durante o provisionamento de instância usando o portal do Azure

Use as seguintes etapas para criar um ponto de extremidade privado ao provisionar o recurso do Gerenciador de Dados do Azure para Energia:

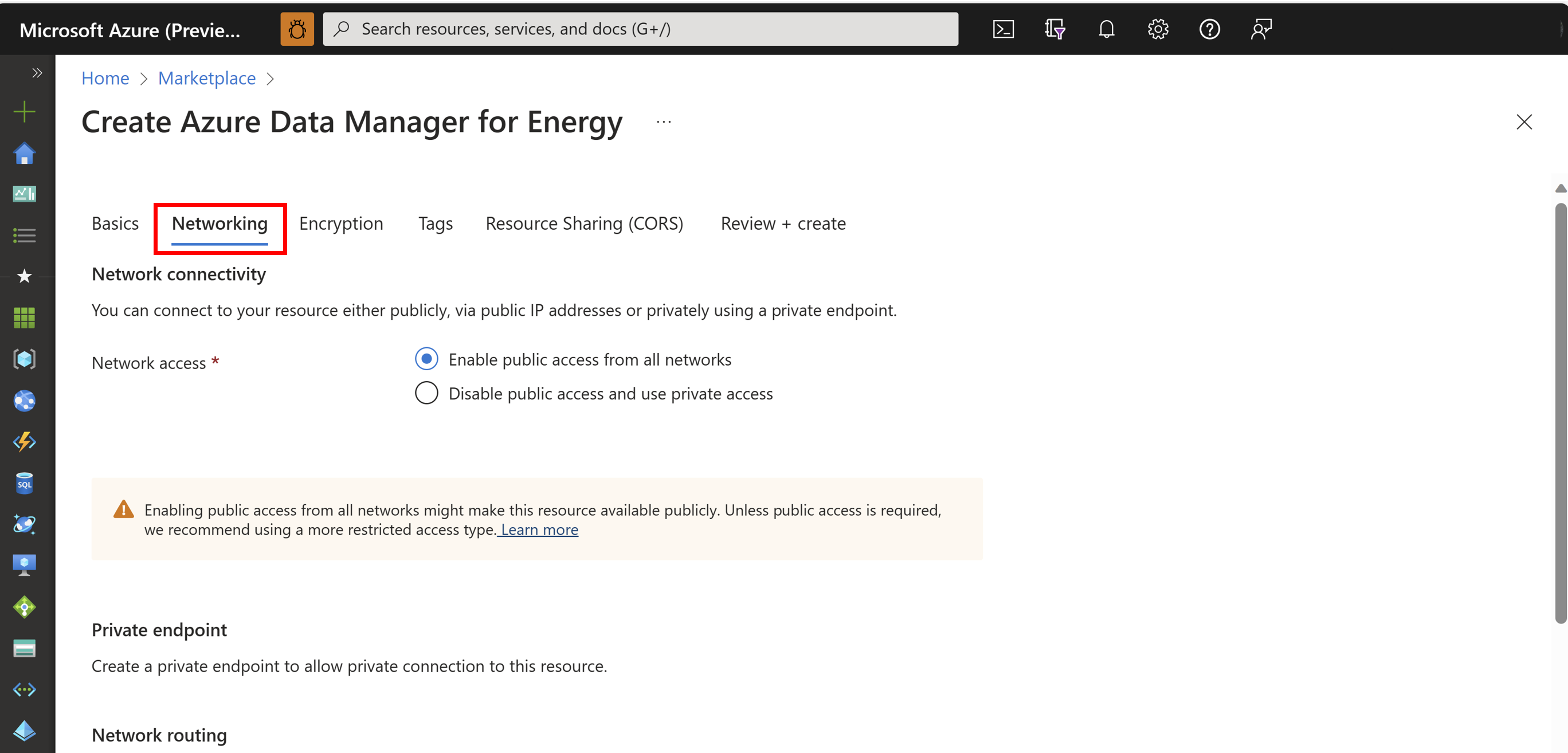

Durante a criação da instância do Gerenciador de Dados do Azure para Energia, selecione a guia Rede.

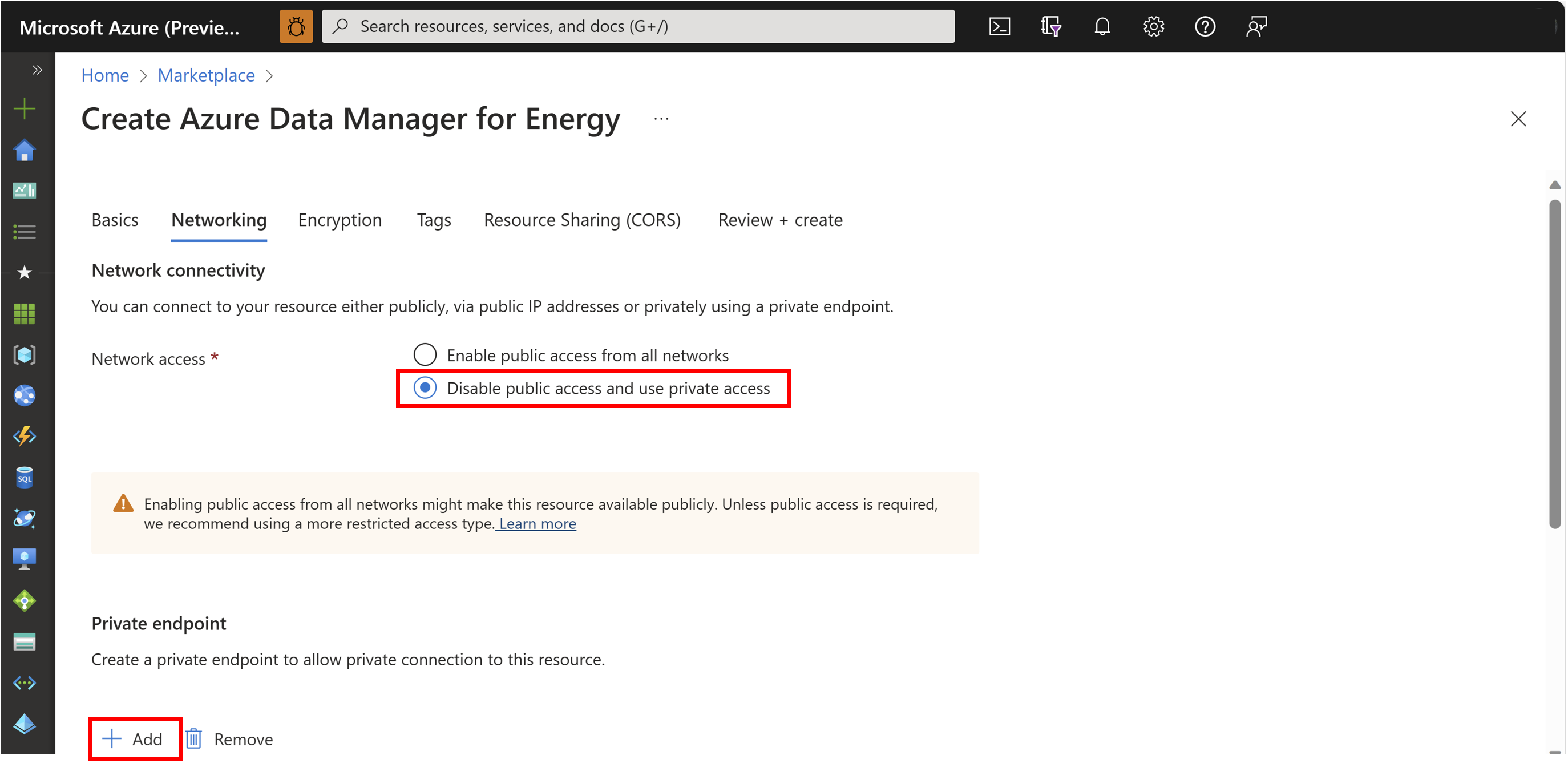

Na guia Rede, selecione Desabilitar o acesso público e usar o acesso privado e escolha Adicionar no ponto de extremidade Privado.

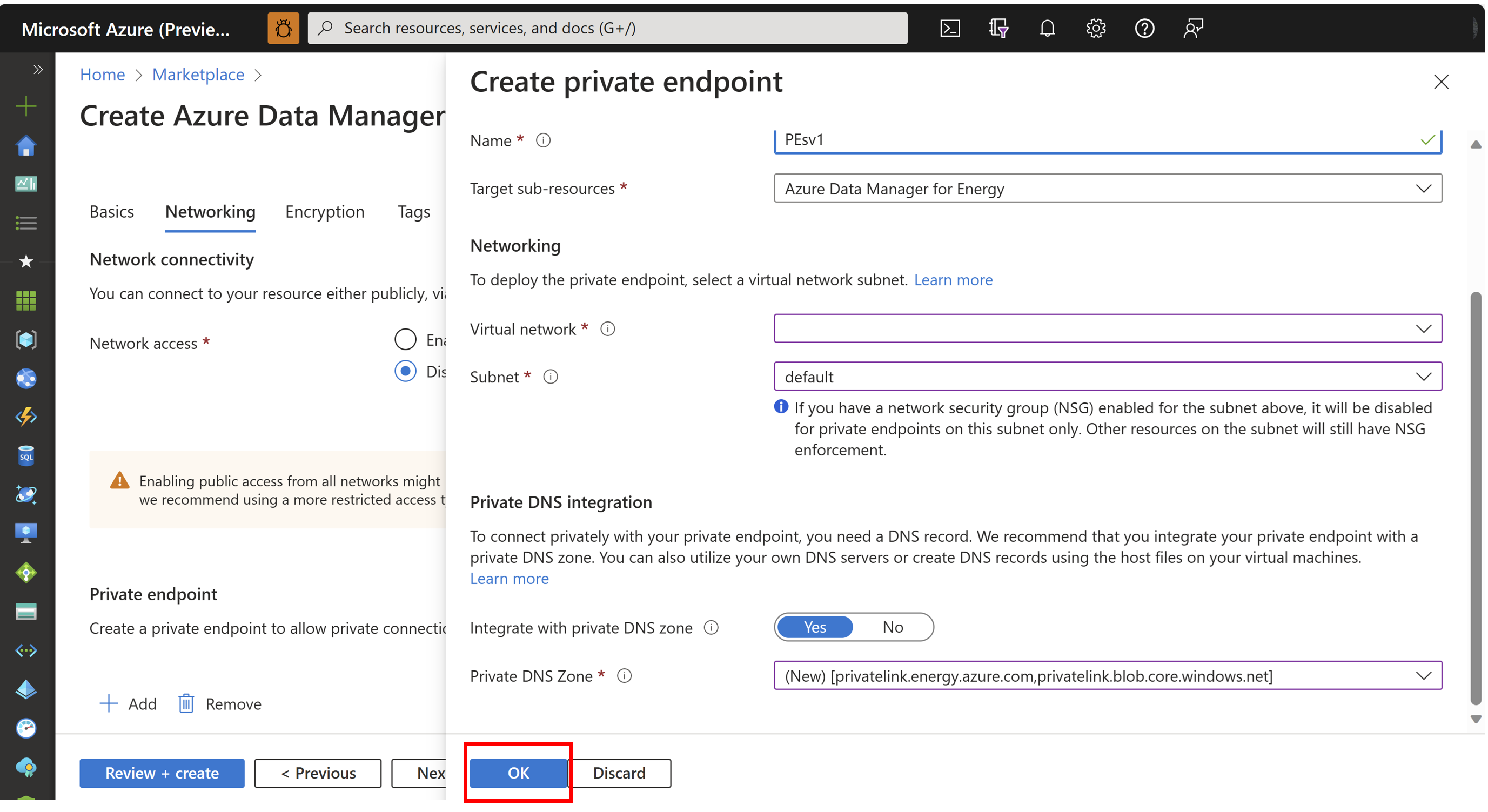

Em Criar ponto de extremidade privado, insira ou selecione as seguintes informações e selecione OK:

Configuração Valor Subscription Selecionar sua assinatura Grupo de recursos Selecionar um grupo de recursos Localidade Selecionar a região onde você deseja implantar o ponto de extremidade privado Nome Insira qualquer nome para seu ponto de extremidade privado. O nome deve ser exclusivo Sub-recurso de destino Produto do Gerenciador de Dados do Azure para Energia por padrão Rede:

Configuração Valor Rede virtual Selecione a rede virtual na qual você quer implantar o ponto de extremidade privado Sub-rede Escolher a sub-rede Integração de DNS privado:

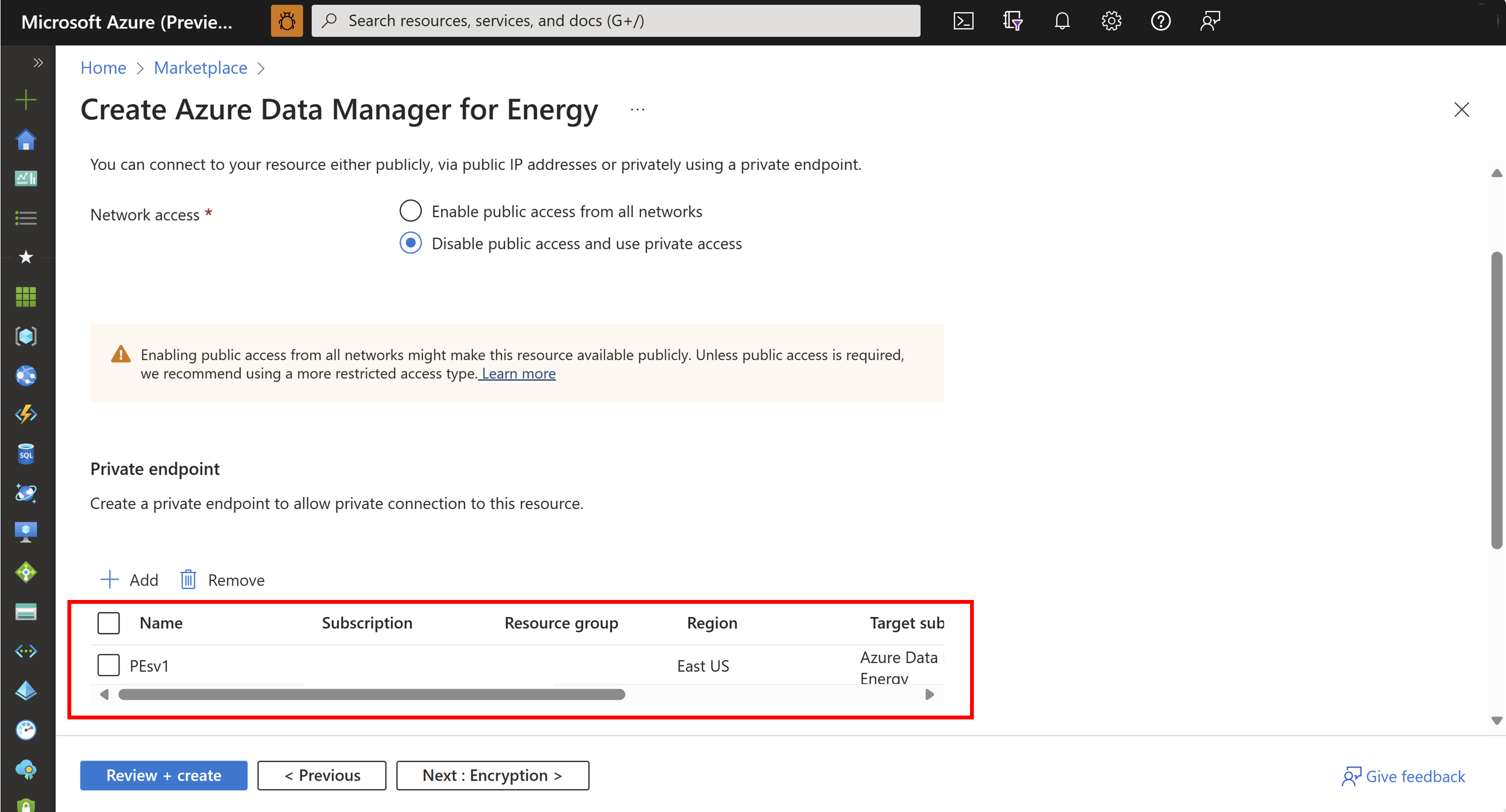

Configuração Valor Integrar com a zona DNS privado Deixar o valor padrão – Sim Zona DNS privada Deixe o valor padrão Verifique os detalhes do ponto de extremidade privado na guia Rede e, em seguida, selecione Revisão+Criar depois de concluir outras guias.

Na página Examinar + Criar, o Azure valida a configuração. Ao ver Validação aprovada, selecione Criar.

Uma instância do Gerenciador de Dados do Azure para Energia é criada com um link privado.

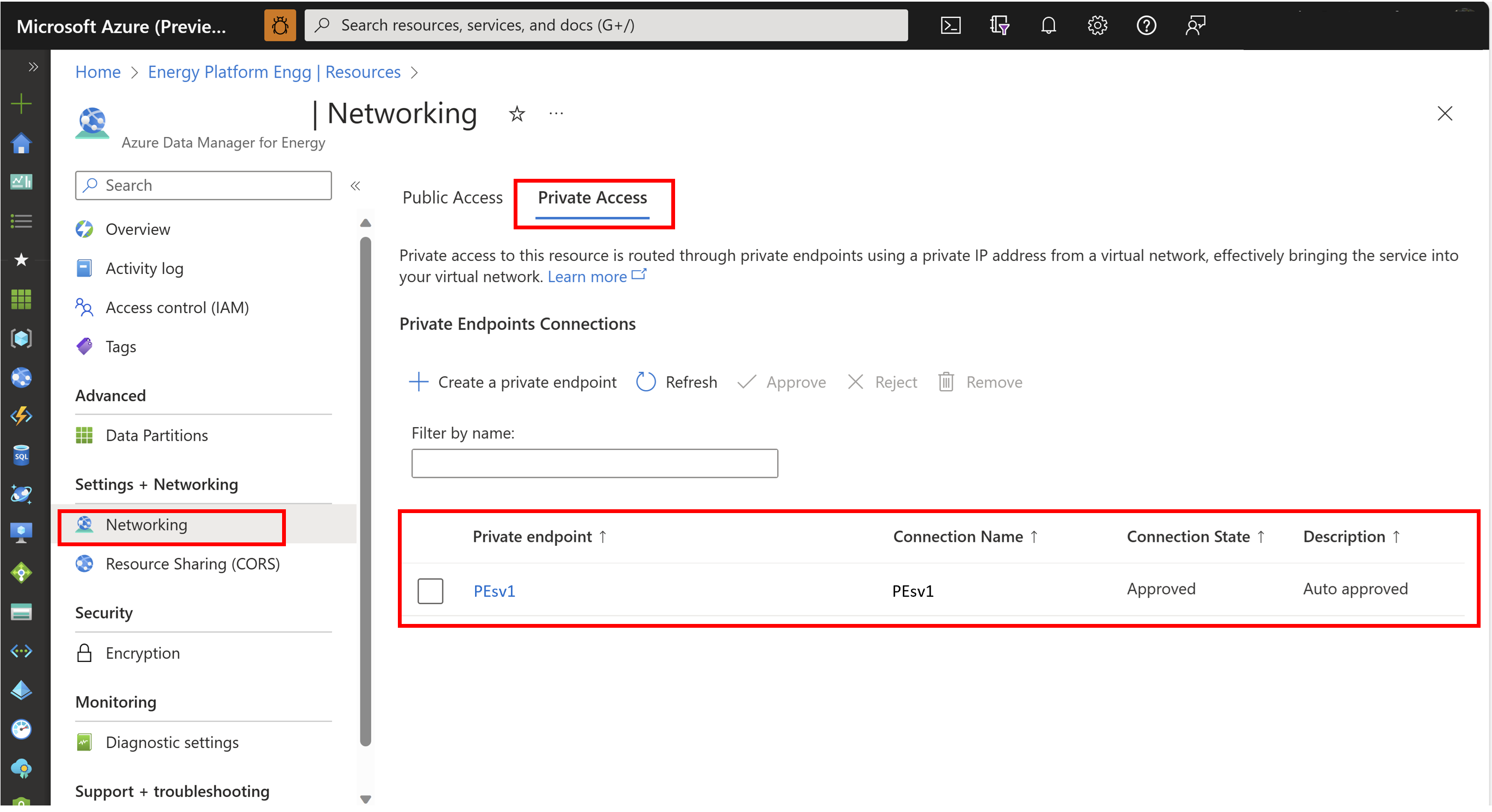

Você pode navegar até o provisionamento de rede pós-instância e ver o ponto de extremidade privado criado na guia Acesso privado.

Criar um ponto de extremidade privado após o provisionamento de instância usando o portal do Azure

Use as etapas a seguir para criar um ponto de extremidade privado para uma instância existente do Gerenciador de Dados do Azure para Energia usando o portal do Azure:

No painel Todos os recursos, escolha uma instância do Gerenciador de Dados do Azure para Energia.

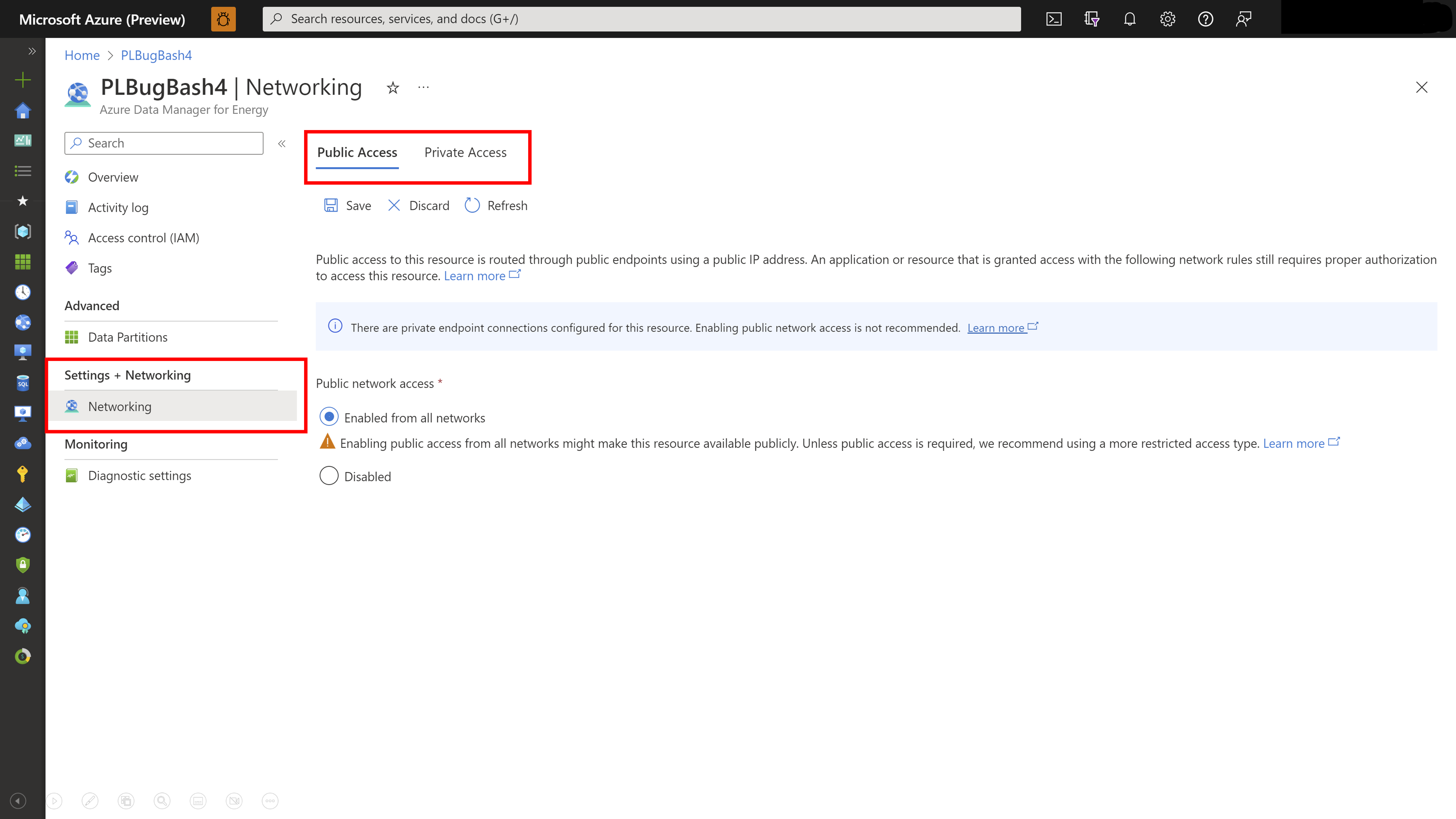

Selecione Rede na lista de configurações.

Na guia Acesso público, selecione Ativado de todas as redes para permitir o tráfego de todas as redes.

Se você deseja bloquear o tráfego de todas as redes, selecione Desativado.

Selecione a guia Acesso privado e selecione Criar um ponto de extremidade privado.

No assistente Criar um ponto de extremidade privado, na página Básico, insira ou selecione os seguintes detalhes:

Configuração Valor Assinatura Selecione sua assinatura para o projeto. Grupo de recursos Selecione o grupo de recursos para o projeto. Nome Insira qualquer nome para seu ponto de extremidade privado. O nome deve ser exclusivo. Região Selecione a região em que você deseja implantar o Link Privado. Observação

A aprovação automática ocorre apenas quando a instância do Gerenciador de Dados do Azure para Energia e a rede virtual para o ponto de extremidade privado estão na mesma assinatura.

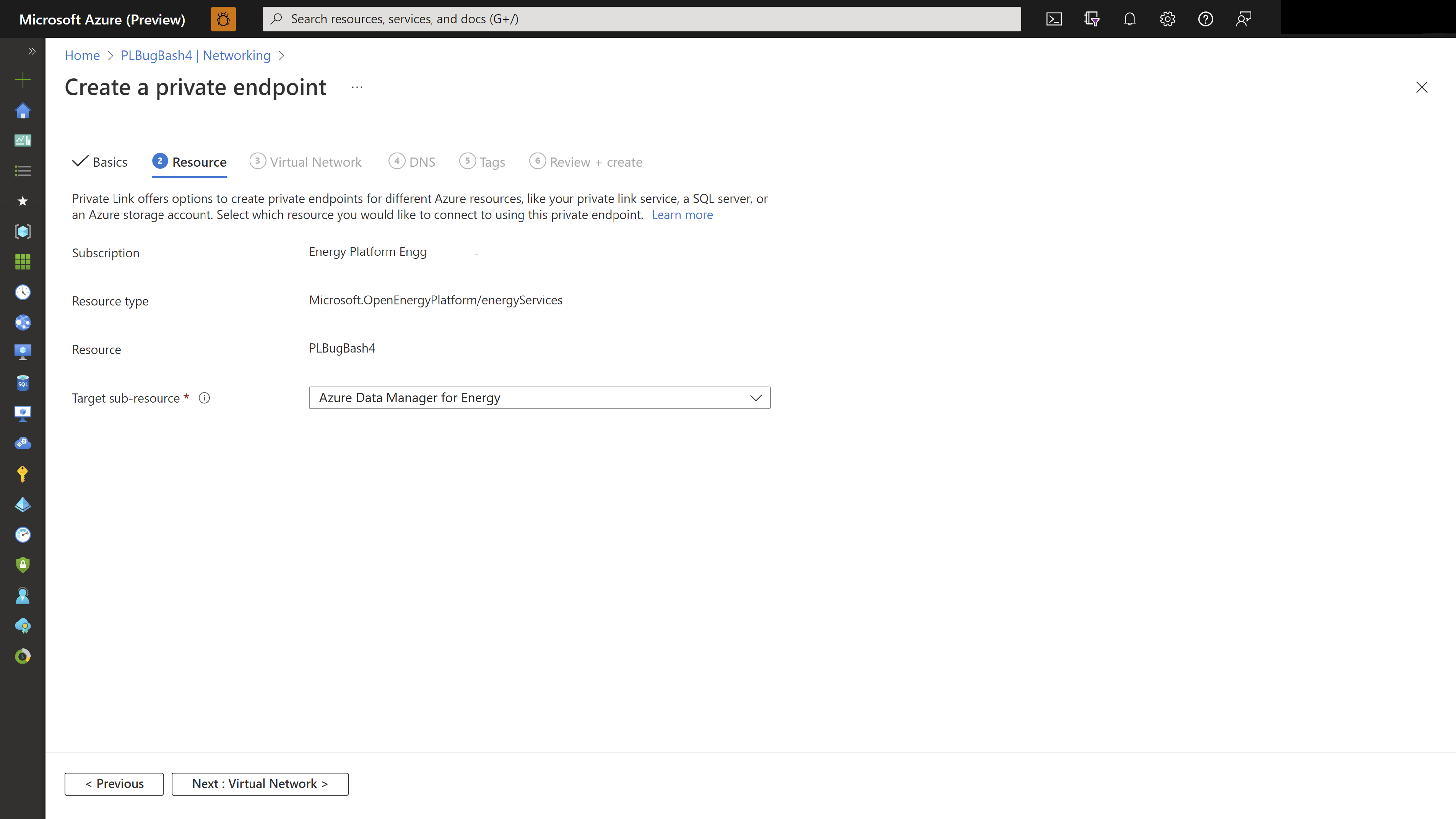

Selecione Avançar: Recurso. Na página Recurso, confirme as seguintes informações:

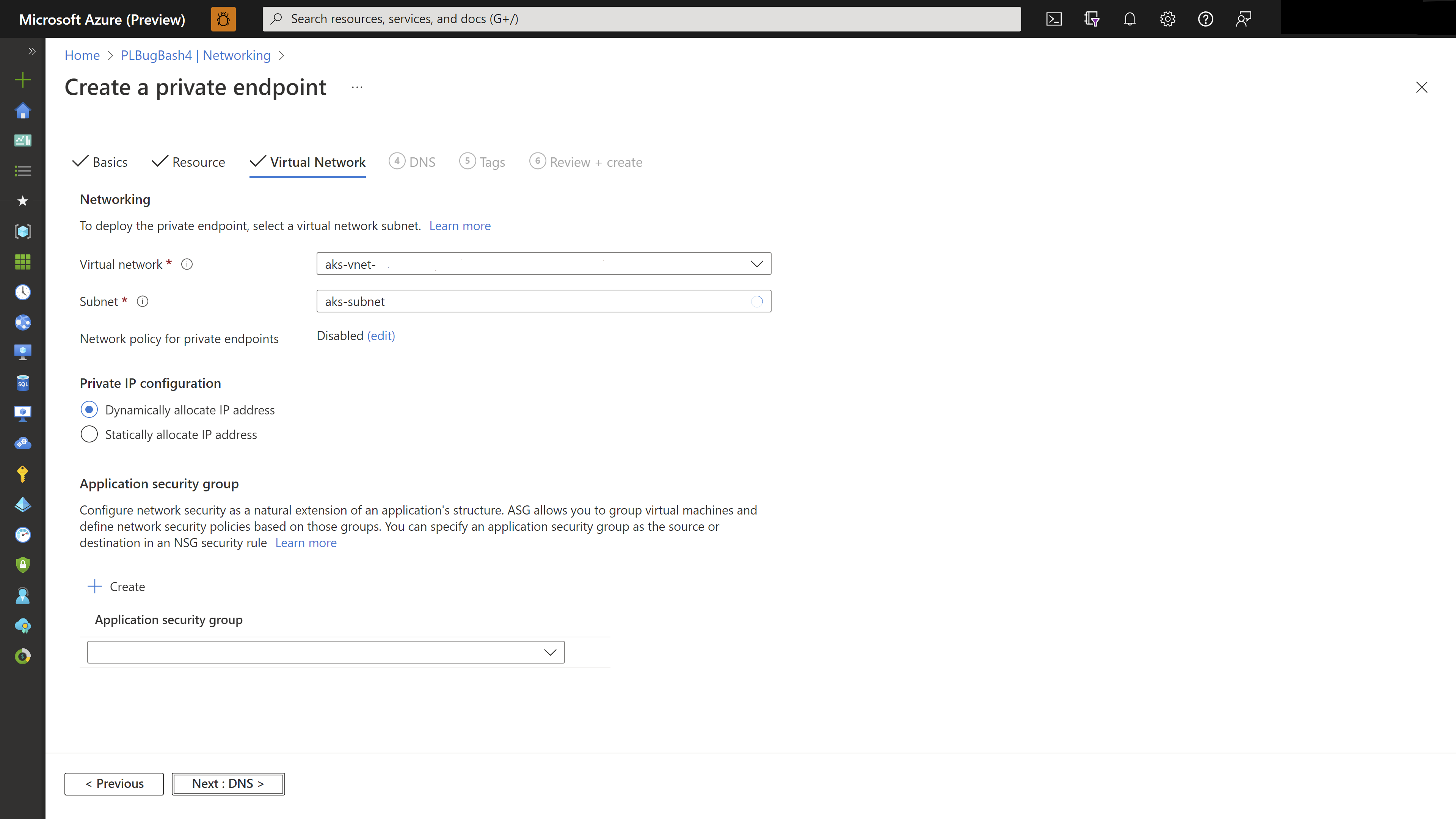

Configuração Valor Assinatura Sua assinatura Tipo de recurso Microsoft.OpenEnergyPlatform/energyServices Recurso Sua instância do Gerenciador de Dados do Azure para Energia Sub-recurso de destino Gerenciador de Dados do Azure para Energia (para o Gerenciador de Dados do Azure para Energia) por padrão Selecione Próximo: Rede Virtual. Na página Rede virtual, você pode:

Definir as configurações de rede e IP privado. Saiba mais.

Configurar um ponto de extremidade privado com um grupo de segurança do aplicativo. Saiba mais.

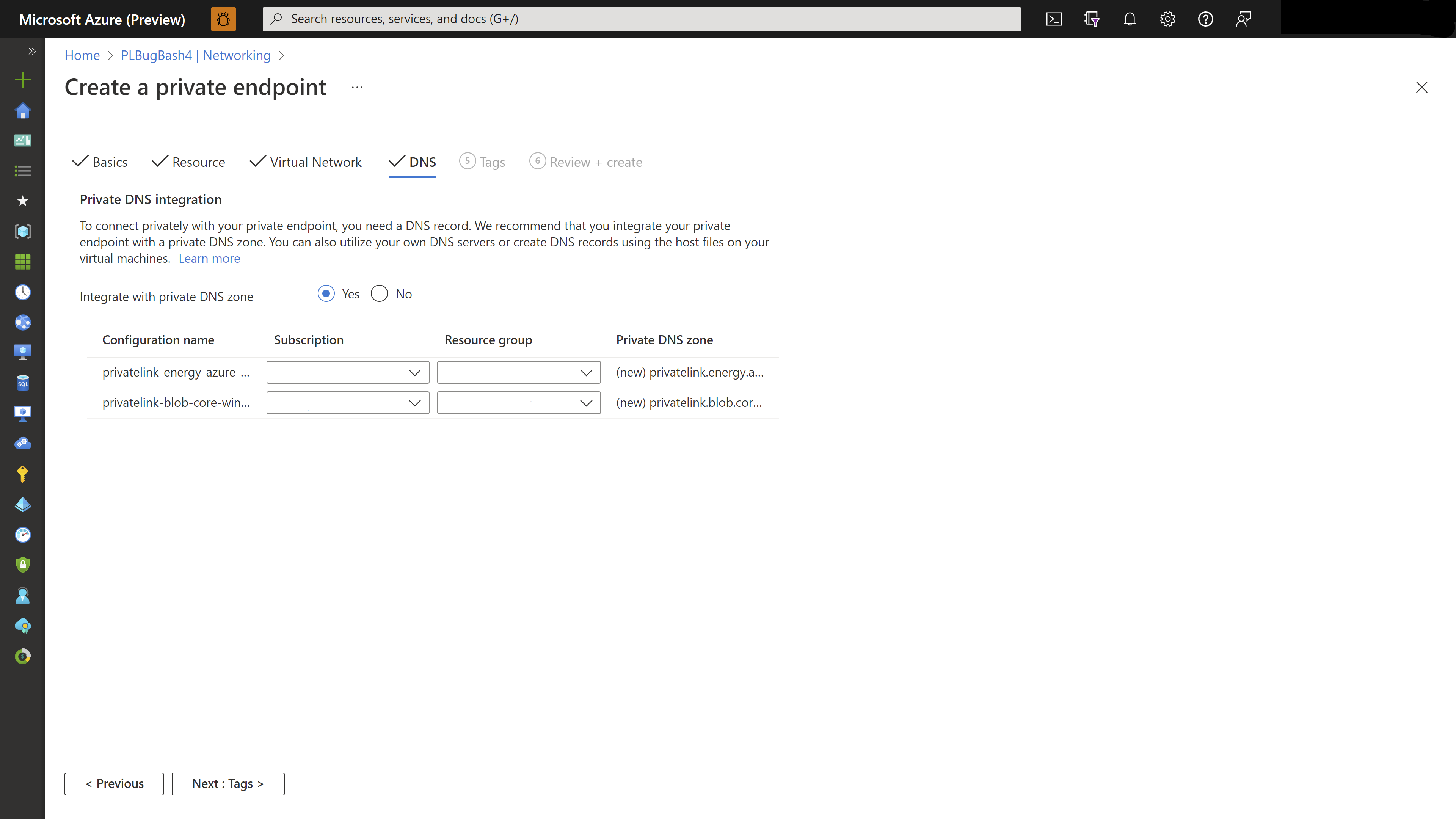

Selecione Avançar: DNS. Na página DNS, você pode manter as configurações padrão ou configurar a integração de DNS privado. Saiba mais.

Selecione Avançar: Marcas. Na página Tags, você pode adicionar tags para categorizar recursos.

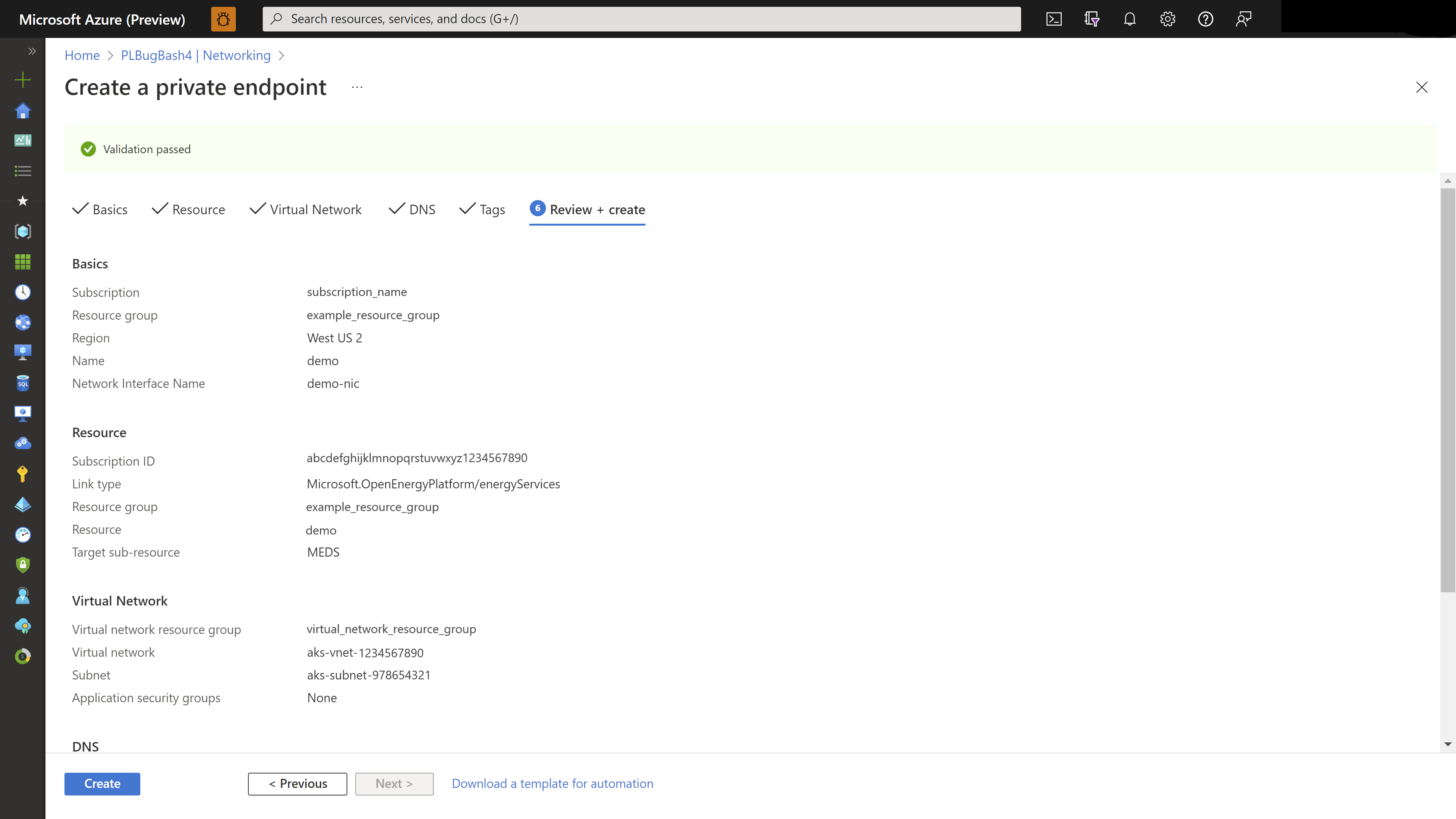

Selecione Examinar + criar. Na página Examinar + criar, o Azure valida sua configuração.

Ao ver Validação aprovada, selecione Criar.

Depois da conclusão da implantação, selecione Ir para o recurso.

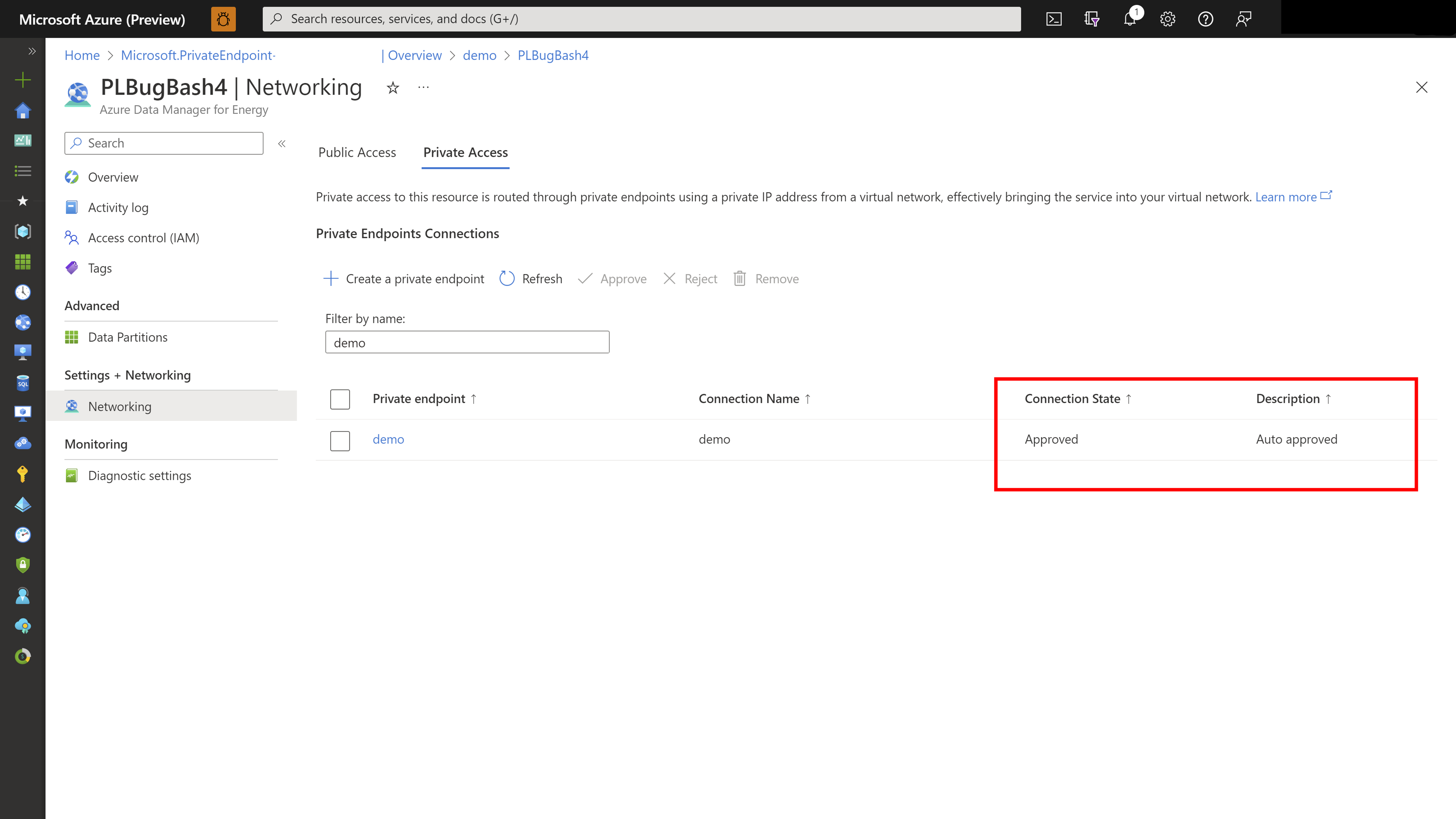

Confirme se o ponto de extremidade privado que você criou foi aprovado automaticamente.

Selecione a instância do Gerenciador de Dados do Azure para Energia, selecione Rede e, em seguida, selecione a guia Acesso Privado. Confirme se a conexão de ponto de extremidade privado recém-criada aparece na lista.

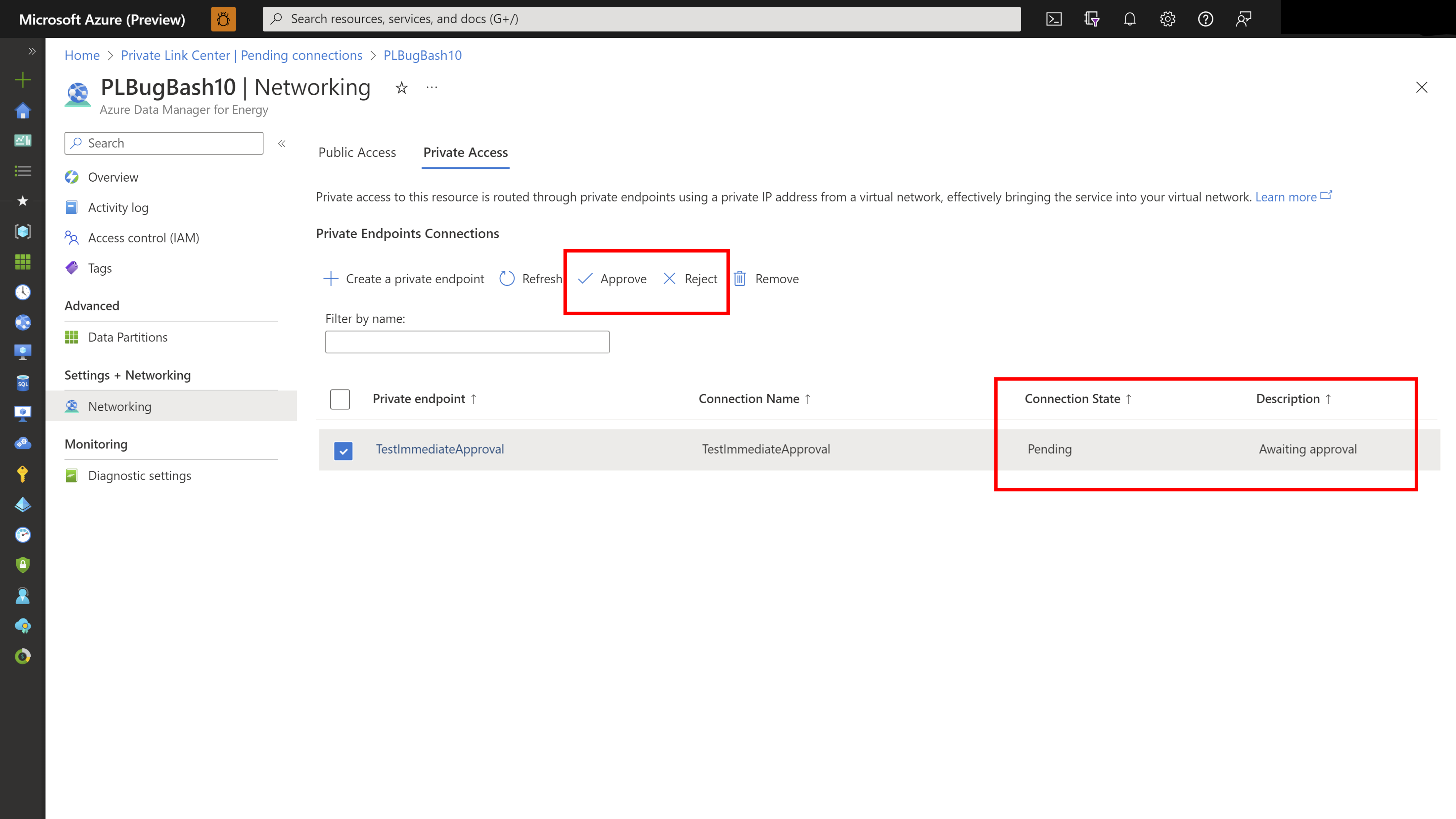

Observação

Quando a instância do Gerenciador de Dados do Azure para Energia e a rede virtual estão em locatários ou assinaturas diferentes, você precisa aprovar manualmente a solicitação para criar um ponto de extremidade privado. Os botões Aprovar e Rejeitar aparecem na guia Acesso privado.

Gerenciar vários pontos de extremidade na mesma rede virtual

Acesso via IP vs DNS

Na mesma rede virtual, você pode criar vários pontos de extremidade. Cada ponto de extremidade terá um IP diferente. Não é possível resolver um nome de host com dois IPs de diferença.

- Se você acessar o recurso por meio de IP:

- O recurso só estará acessível por meio do endereço IP privado mais recente.

- Todos os IPs privados anteriores na mesma vnet ficarão pendentes.

- Mesmo quando você exclui o IP mais recente, todos os IPs anteriores ainda permanecem pendentes.

- Se você acessar por meio do nome DNS: não verá nenhuma diferença.

Saber a qual ponto de extremidade o recurso está conectado

- Vá para qualquer um dos pontos de extremidade privados, para a configuração de DNS e para a Zona do DNS privado associada ao recurso do ADME.

- Na zona DNS privada, verifique o IP associado à entrada da instância do Gerenciador de Dados do Azure para Energia.

- Esse é o IP ao qual o recurso está conectado.

Novas partições de dados com pontos de extremidade privados de IP estático

É preferível criar pontos de extremidade privados com IP dinâmico para habilitar a criação de partição de dados dinâmicos. Se você iniciar a criação de partições de dados com pontos de extremidade privados de IPs estáticos, ela falhará. Cada nova partição de dados requer três IPs estáticos adicionais, os quais o ponto de extremidade privado de IP estático pode fornecer.

Para criar partições de dados com sucesso usando pontos de extremidade privados de IP estático, siga as etapas abaixo:

- Crie um ponto de extremidade privado com IP dinâmico ou habilite o acesso público.

- Exclua o ponto de extremidade privado com IP estático existente da instância do Gerenciador de Dados de Energia do Azure e também exclua-o dos recursos do Azure.

- Crie partições de dados com sucesso.

- Exclua o ponto de extremidade privado recém-criado com IP dinâmico e/ou desabilite o acesso público.

- Crie um ponto de extremidade privado com IP estático. Esta etapa pedirá para atribuir os IPs estáticos necessários adicionais para a nova partição de dados.

Próximas etapas

Para saber mais sobre o uso do Sistema de Proteção de Dados do Cliente como uma interface para revisar e aprovar ou rejeitar solicitações de acesso.