Entenda os detalhes do ativo

O Microsoft Defender External Attack Surface Management (Defender EASM) verifica com frequência todos os ativos de inventário e coleta metadados contextuais robustos que alimentam o Attack Surface Insights. Esses dados também podem ser visualizados de forma mais granular na página de detalhes do ativo. Os dados fornecidos mudam dependendo do tipo de ativo. Por exemplo, a plataforma fornece dados exclusivos do Whois para domínios, hosts e endereços IP. Ele fornece dados de algoritmo de assinatura para certificados SSL (Secure Sockets Layer).

Este artigo descreve como exibir e interpretar os dados expansivos coletados pela Microsoft para cada um dos seus ativos de inventário. Ele define esses metadados para cada tipo de ativo e explica como os insights derivados dele podem ajudá-lo a gerenciar a postura de segurança de sua infraestrutura online.

Para obter mais informações, consulte Noções básicas sobre ativos de inventário para se familiarizar com os principais conceitos mencionados neste artigo.

Exibição resumida dos detalhes do ativo

Você pode exibir a página de detalhes do ativo para qualquer ativo selecionando seu nome na lista de inventário. No painel esquerdo desta página, você pode exibir um resumo de ativos que fornece informações importantes sobre esse ativo específico. Esta seção inclui principalmente dados que se aplicam a todos os tipos de ativos, embora mais campos estejam disponíveis em alguns casos. Para obter mais informações sobre os metadados fornecidos para cada tipo de ativo na seção de resumo, consulte o gráfico a seguir.

Informações gerais

Esta seção inclui informações de alto nível que são fundamentais para entender seus ativos em um piscar de olhos. A maioria desses campos se aplica a todos os ativos. Esta seção também pode incluir informações específicas de um ou mais tipos de ativos.

| Nome | Definição | Tipos de ativo |

|---|---|---|

| Nome do ativo | O nome de um ativo. | Tudo |

| UUID | Esse rótulo de 128 bits representa o identificador universalmente exclusivo (UUID) para o ativo. | Tudo |

| Adicionado ao inventário | A data em que um ativo foi adicionado ao inventário, se ele foi adicionado automaticamente ao estado Inventário Aprovado ou se está em outro estado, como Candidato. | Tudo |

| Última atualização | A data em que um usuário manual atualizou o ativo pela última vez (por exemplo, fazendo uma alteração de estado ou remoção de ativo). | Tudo |

| ID Externa | Um valor de ID Externo adicionado manualmente. | Tudo |

| Status | O status do ativo dentro do sistema RiskIQ. As opções incluem Inventário aprovado, Candidato, Dependências ou Requer investigação. | Tudo |

| Visto pela primeira vez (Gráfico de Segurança Global) | A data em que a Microsoft examinou o ativo pela primeira vez e o adicionou ao abrangente Gráfico de Segurança Global. | Tudo |

| Visto pela última vez (Gráfico de Segurança Global) | A data mais recente em que a Microsoft examinou o ativo. | Tudo |

| Descoberto em | Indica a data de criação do grupo de descoberta que detectou o ativo. | Tudo |

| País | O país de origem detectado para esse ativo. | Tudo |

| Estado/Província | O estado ou província de origem detectado para esse ativo. | Tudo |

| City | A cidade de origem detectada para este ativo. | Tudo |

| Nome do Whois | O nome associado a um registro Whois. | Host |

| E-mail Whois | O e-mail de contato principal em um registro WhoIs. | Host |

| Organização Whois | A organização listada em um registro WhoIs. | Host |

| Registrador Whois | O registrador listado em um registro WhoIs. | Host |

| Servidores de nomes Whois | Os servidores de nome listados em um registro WhoIs. | Host |

| Certificado emitido | A data em que um certificado foi emitido. | Certificado SSL |

| O certificado expira | A data em que um certificado expira. | Certificado SSL |

| Número de série | O número de série associado a um certificado SSL. | Certificado SSL |

| Versão do SSL | A versão do SSL que o certificado foi registrado. | Certificado SSL |

| Algoritmo de chave de certificado | O algoritmo de chave usado para criptografar o certificado SSL. | Certificado SSL |

| Tamanho da chave do certificado | O número de bits em uma chave de certificado SSL. | Certificado SSL |

| Algoritmo de assinatura OID | O OID que identifica o algoritmo de hash usado para assinar a solicitação de certificado. | Certificado SSL |

| Autoassinado | Indica se o certificado SSL foi autoassinado. | Certificado SSL |

Rede

As informações de endereço IP a seguir fornecem mais contexto sobre o uso do IP.

| Nome | Definição | Tipos de ativo |

|---|---|---|

| Registro de servidor de nomes | Qualquer servidor de nomes detectado no ativo. | Endereço IP |

| Registro do servidor de e-mail | Quaisquer servidores de correio detectados no ativo. | Endereço IP |

| Blocos de IP | O bloco IP que contém o ativo de endereço IP. | Endereço IP |

| ASN | O ASN associado a um ativo. | Endereço IP |

Informações sobre o bloco

Os dados a seguir são específicos para blocos de IP e fornecem informações contextuais sobre seu uso.

| Nome | Definição | Tipos de ativo |

|---|---|---|

| CIDR | O CIDR (Roteamento entre Domínios sem Classe) para um bloco IP. | Bloco IP |

| Nome da rede | O nome de rede associado ao bloco IP. | Bloco IP |

| Nome da organização | O nome da organização encontrado nas informações de registro do bloco de IP. | Bloco IP |

| ID da organização | A ID da organização encontrada nas informações de registro do bloco de IP. | Bloco IP |

| ASN | O ASN associado ao bloco IP. | Bloco IP |

| País | O país de origem conforme detectado nas informações de registro do Whois para o bloco de IP. | Bloco IP |

Assunto

Os dados a seguir são específicos para a entidade (ou seja, a entidade protegida) associada a um certificado SSL.

| Nome | Definição | Tipos de ativo |

|---|---|---|

| Nome comum | O nome comum do emissor do assunto do certificado SSL. | Certificado SSL |

| Nomes alternativos | Quaisquer nomes comuns alternativos para o assunto do certificado SSL. | Certificado SSL |

| Nome da organização | A organização vinculada ao assunto do certificado SSL. | Certificado SSL |

| Unidade organizacional | Metadados opcionais que indicam o departamento dentro de uma organização responsável pelo certificado. | Certificado SSL |

| Localidade | Indica a cidade onde a organização está localizada. | Certificado SSL |

| País | Indica o país/região onde a organização está localizada. | Certificado SSL |

| Estado/Província | Indica o estado ou província onde a organização está localizada. | Certificado SSL |

Emissor

Os dados a seguir são específicos para o emissor de um certificado SSL.

| Nome | Definição | Tipos de ativo |

|---|---|---|

| Nome comum | O nome comum do emissor do certificado. | Certificado SSL |

| Nomes alternativos | Quaisquer outros nomes do emissor. | Certificado SSL |

| Nome da organização | O nome da organização que orquestrou a emissão de um certificado. | Certificado SSL |

| Unidade organizacional | Outras informações sobre a organização que emitiu o certificado. | Certificado SSL |

Guias de dados

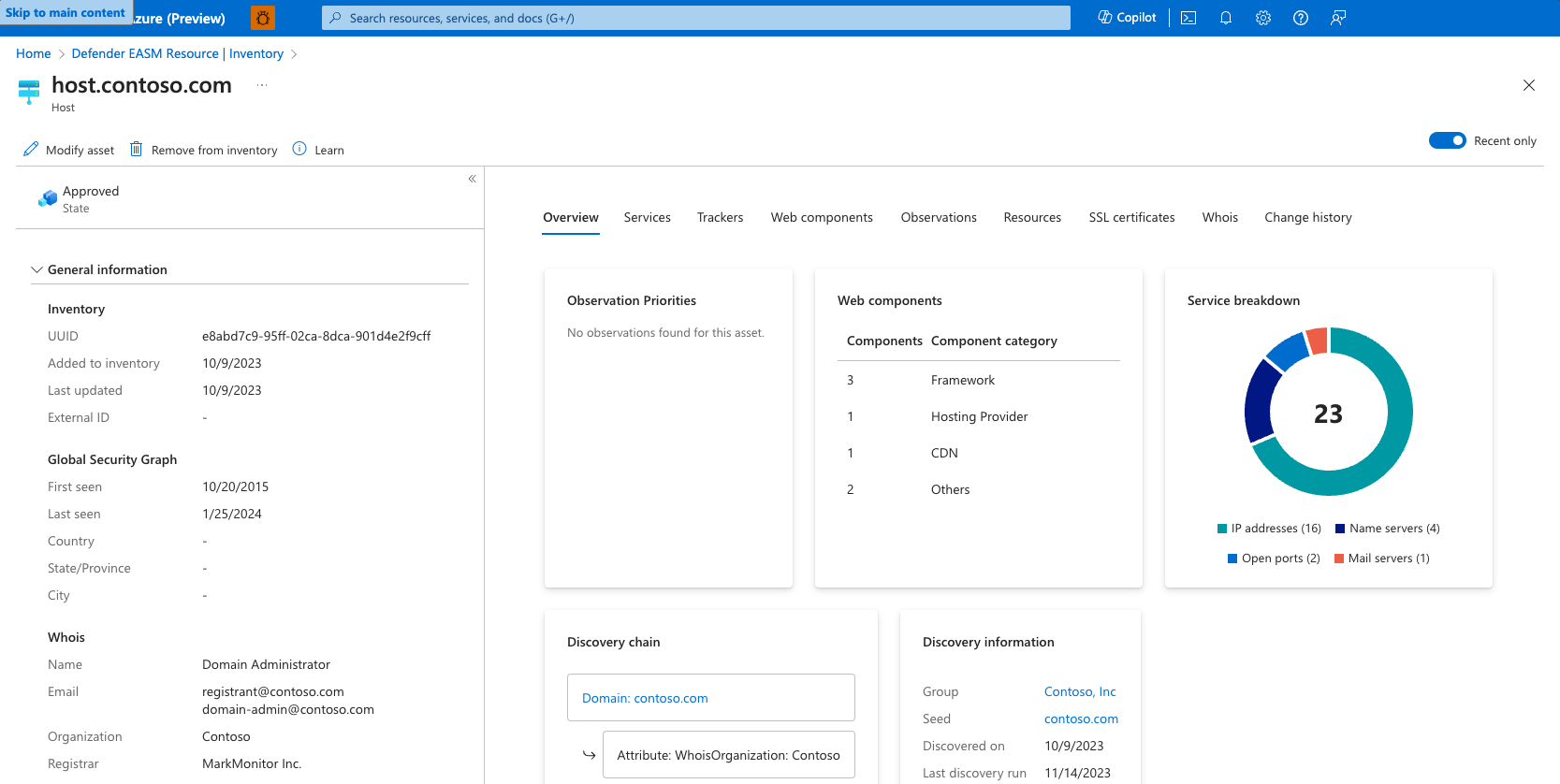

No painel mais à direita da página de detalhes do ativo, os usuários podem acessar dados mais abrangentes relacionados ao ativo selecionado. Esses dados são organizados em uma série de guias categorizadas. As guias de metadados disponíveis mudam dependendo do tipo de ativo que você está visualizando.

Algumas guias exibem uma alternância "Somente recente" no canto superior direito. Por padrão, o Defender EASM exibe todos os dados que coletamos para cada ativo, incluindo observações históricas que podem não estar sendo executadas ativamente em sua superfície de ataque atual. Embora esse contexto histórico seja muito valioso para certos casos de uso, a alternância "Somente recentes" limitará todos os resultados na página Detalhes do ativo àqueles observados mais recentemente no ativo. É recomendável usar a alternância "Somente recente" quando desejar exibir apenas dados que representam o estado atual do ativo para fins de correção.

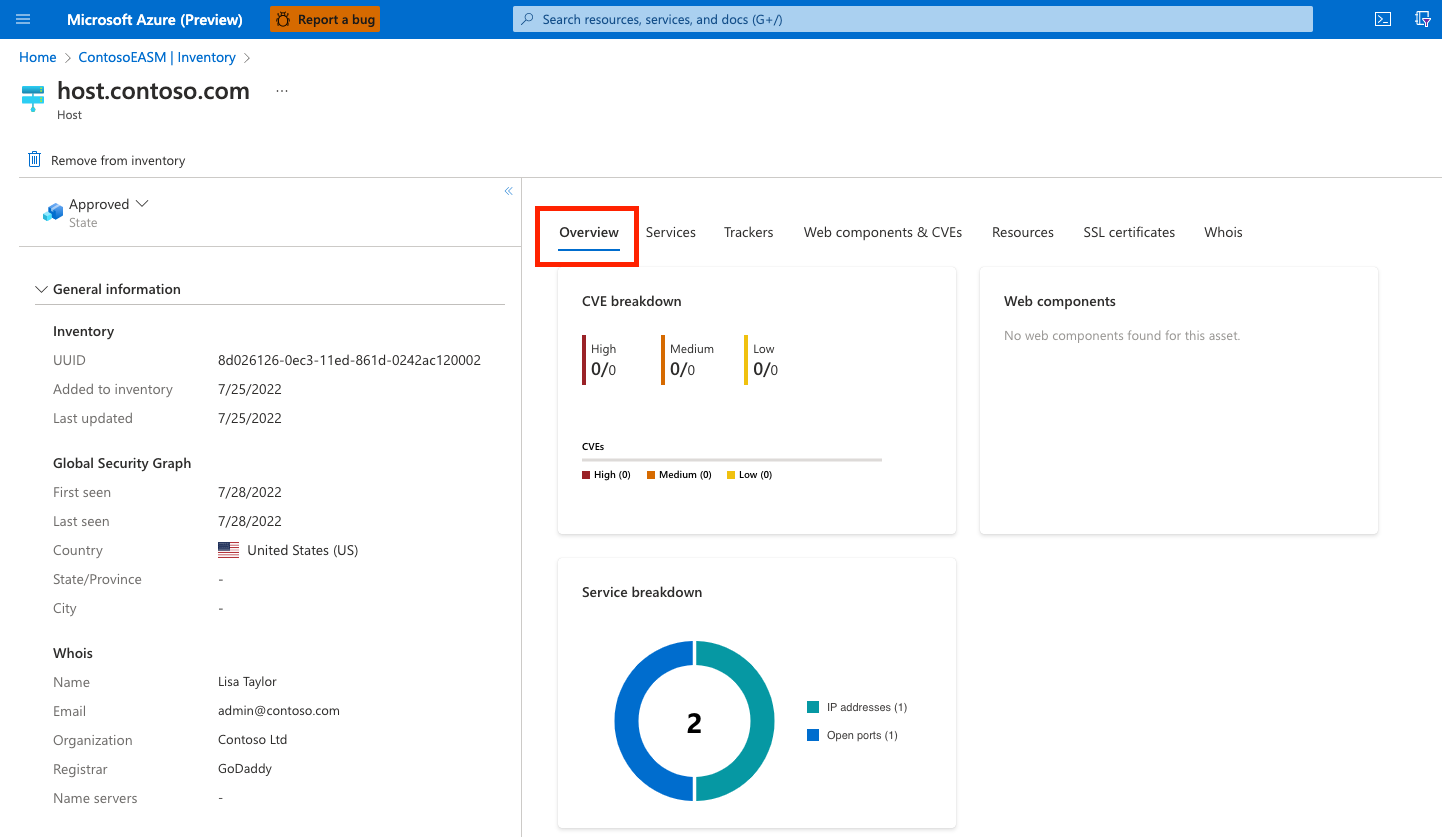

Visão geral

A guia Visão geral fornece mais contexto para garantir que insights significativos sejam rapidamente identificáveis quando você exibir os detalhes de um ativo. Esta seção inclui dados de descoberta de chave para todos os tipos de ativos. Ele fornece informações sobre como a Microsoft mapeia o ativo para sua infraestrutura conhecida.

Esta seção também pode incluir widgets de painel que visualizam insights relevantes para o tipo de ativo em questão.

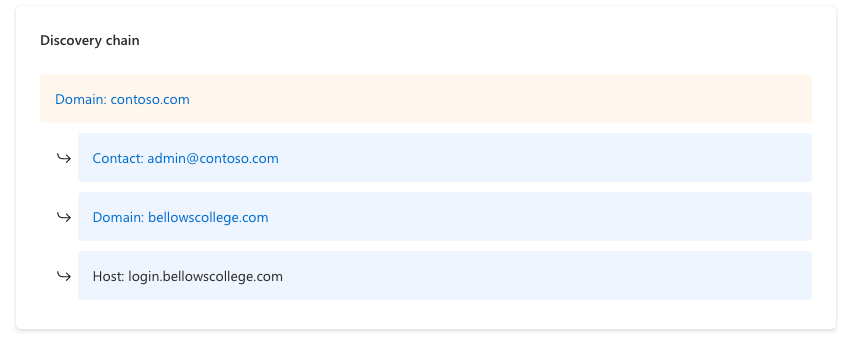

Cadeia de descoberta

A cadeia de descoberta descreve as conexões observadas entre uma semente de descoberta e o ativo. Essas informações ajudam os usuários a visualizar essas conexões e entender melhor por que um ativo foi determinado como pertencente à sua organização.

No exemplo, você pode ver que o domínio seed está vinculado a esse ativo por meio do email de contato em seu registro Whois. Esse mesmo e-mail de contato foi usado para registrar o bloco de IP que inclui esse ativo de endereço IP específico.

Informações de descoberta

Esta seção fornece informações sobre o processo usado para detectar o ativo. Ele inclui informações sobre a semente de descoberta que se conecta ao ativo e ao processo de aprovação.

As opções incluem:

- Inventário aprovado: Esta opção indica que a relação entre a semente e o ativo descoberto foi forte o suficiente para garantir uma aprovação automática pelo sistema EASM do Defender.

- Candidato: Esta opção indica que o ativo precisava de aprovação manual para ser incorporado ao seu inventário.

- Última execução de descoberta: essa data indica quando o grupo de descoberta que detectou inicialmente o ativo foi utilizado pela última vez para uma varredura de descoberta.

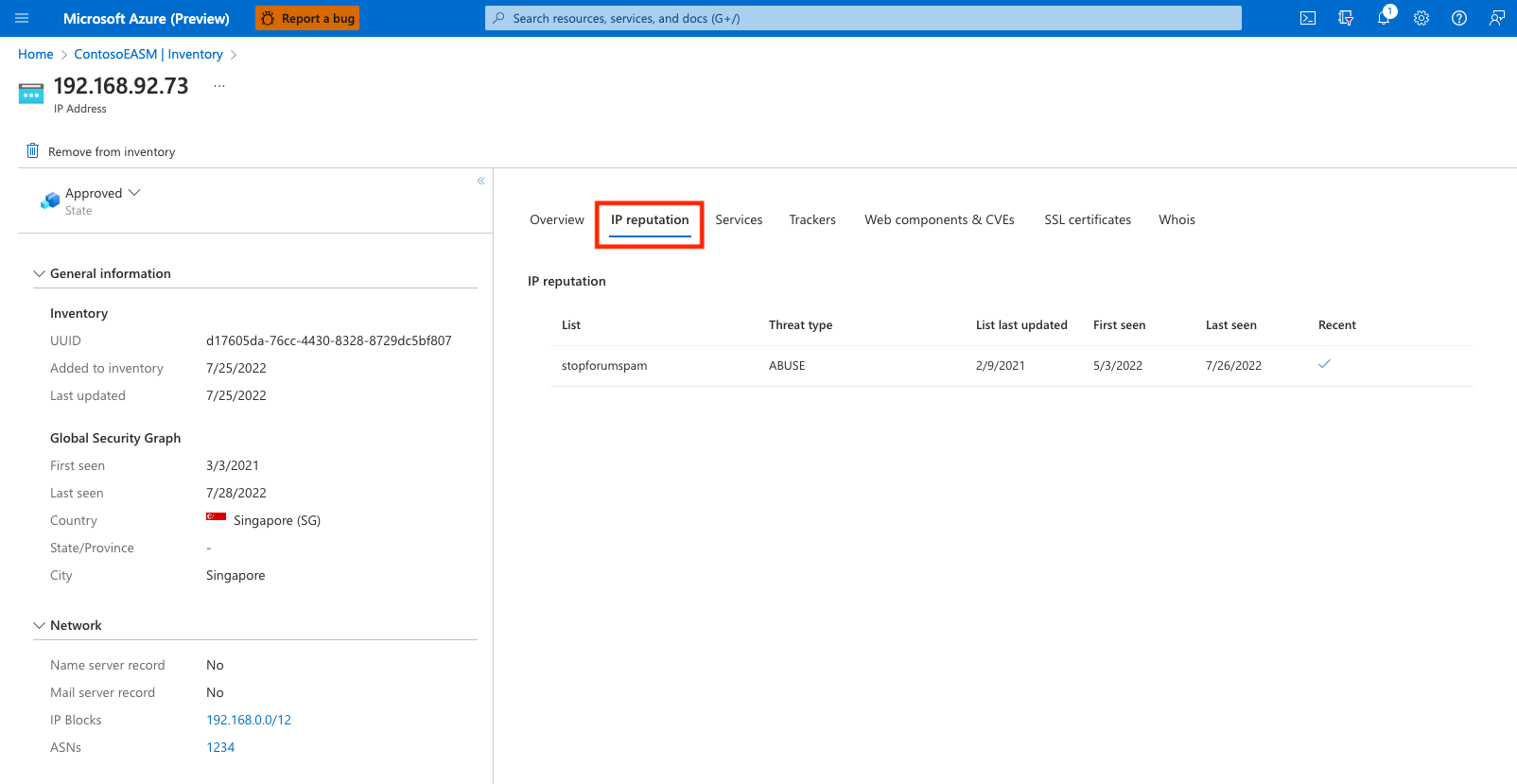

Reputação de IP

A guia Reputação de IP exibe uma lista de ameaças potenciais relacionadas a um determinado endereço IP. Esta seção descreve qualquer atividade maliciosa ou suspeita detectada relacionada ao endereço IP. Essas informações são fundamentais para entender a confiabilidade de sua própria superfície de ataque. Essas ameaças podem ajudar as organizações a descobrir vulnerabilidades passadas ou presentes em sua infraestrutura.

Os dados de reputação de IP do Defender EASM exibem instâncias quando o endereço IP foi detectado em uma lista de ameaças. Por exemplo, a detecção recente no exemplo a seguir mostra que o endereço IP está relacionado a um host conhecido por estar executando um minerador de criptomoedas. Esses dados foram derivados de uma lista de hosts suspeitos fornecida pela CoinBlockers. Os resultados são organizados pela última data vista para mostrar as detecções mais relevantes primeiro.

Neste exemplo, o endereço IP está presente em um número anormalmente alto de feeds de ameaças. Essas informações indicam que o ativo deve ser investigado minuciosamente para evitar atividades maliciosas no futuro.

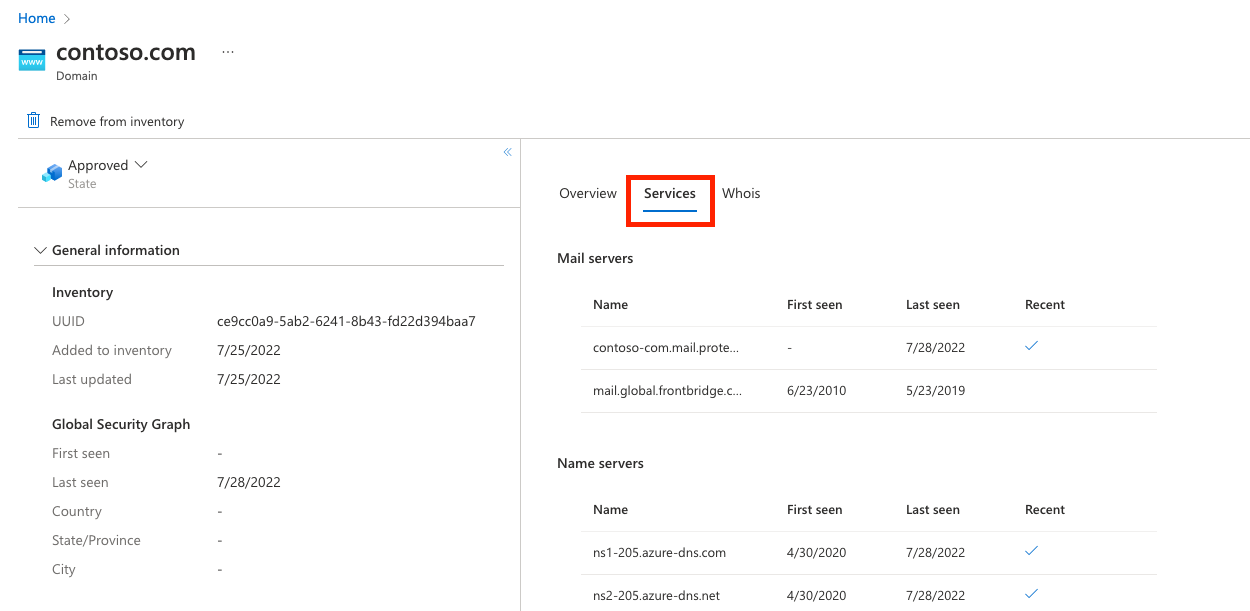

Serviços

A guia Serviços está disponível para endereço IP, domínio e ativos de host. Esta seção fornece informações sobre os serviços observados em execução no ativo. Ele inclui endereços IP, servidores de nome e email e portas abertas que correspondem a outros tipos de infraestrutura (por exemplo, serviços de acesso remoto).

Os dados de serviços do Defender EASM são fundamentais para entender a infraestrutura que alimenta seu ativo. Ele também pode alertá-lo sobre recursos que estão expostos na internet aberta que devem ser protegidos.

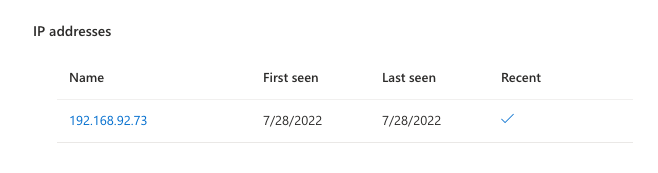

Endereços IP

Esta seção fornece informações sobre quaisquer endereços IP que estejam sendo executados na infraestrutura do ativo. Na guia Serviços, o Defender EASM fornece o nome do endereço IP e as datas Visto pela primeira vez e Última vista. A coluna Recente indica se o endereço IP foi observado durante a verificação mais recente do ativo. Se não houver nenhuma caixa de seleção nesta coluna, o endereço IP foi visto em verificações anteriores, mas não está sendo executado no ativo.

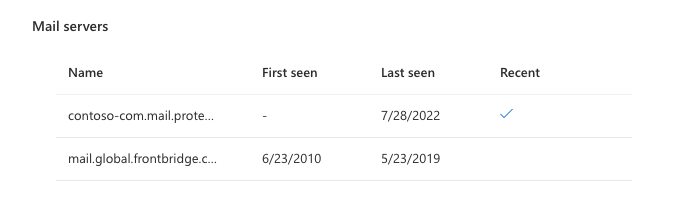

Servidores de e-mail

Esta seção fornece uma lista de todos os servidores de email que estão sendo executados no ativo. Essas informações indicam que o ativo é capaz de enviar e-mails. Nesta seção, o Defender EASM fornece o nome do servidor de email e as datas de primeiro eúltimo visto . A coluna Recente indica se o servidor de email foi detectado durante a verificação mais recente do ativo.

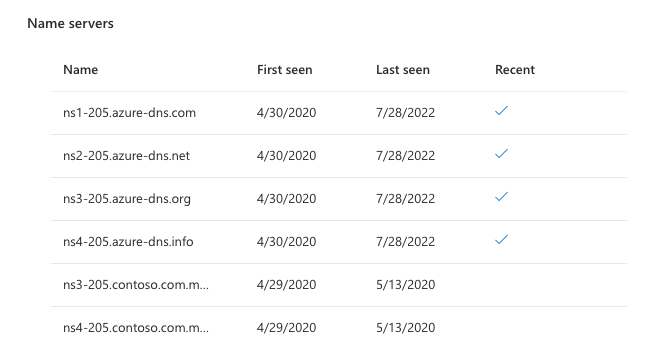

Servidores de nomes

Esta seção exibe todos os servidores de nomes que estão sendo executados no ativo para fornecer resolução para um host. Nesta seção, o Defender EASM fornece o nome do servidor de email e as datas de primeiro eúltimo visto . A coluna Recente indica se o servidor de nomes foi detectado durante a verificação mais recente do ativo.

Abrir portas

Esta seção lista todas as portas abertas detectadas no ativo. A Microsoft verifica regularmente cerca de 230 portas distintas. Esses dados são úteis para identificar quaisquer serviços não seguros que não devem ser acessíveis a partir da internet aberta. Esses serviços incluem bancos de dados, dispositivos IoT e serviços de rede, como roteadores e switches. Também é útil para identificar infraestrutura de TI sombra ou serviços de acesso remoto inseguros.

Nesta seção, o Defender EASM fornece o número da porta aberta, uma descrição da porta, o último estado em que foi observada e as datas da primeira vista e da última vista. A coluna Recente indica se a porta foi observada como aberta durante a verificação mais recente.

Trackers

Os rastreadores são códigos ou valores exclusivos encontrados em páginas da Web e geralmente são usados para rastrear a interação do usuário. Estes códigos podem ser usados para correlacionar um grupo díspar de websites com uma entidade central. O conjunto de dados do rastreador da Microsoft inclui IDs de provedores como Google, Yandex, Mixpanel, New Relic e Clicky e continua a crescer.

Nesta seção, o Defender EASM fornece o tipo de rastreador (por exemplo, GoogleAnalyticsID), o valor do identificador exclusivo e as datas de primeiro e último visto.

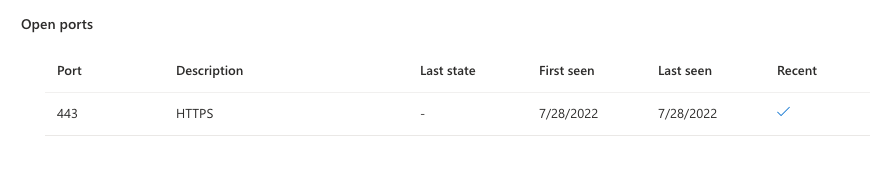

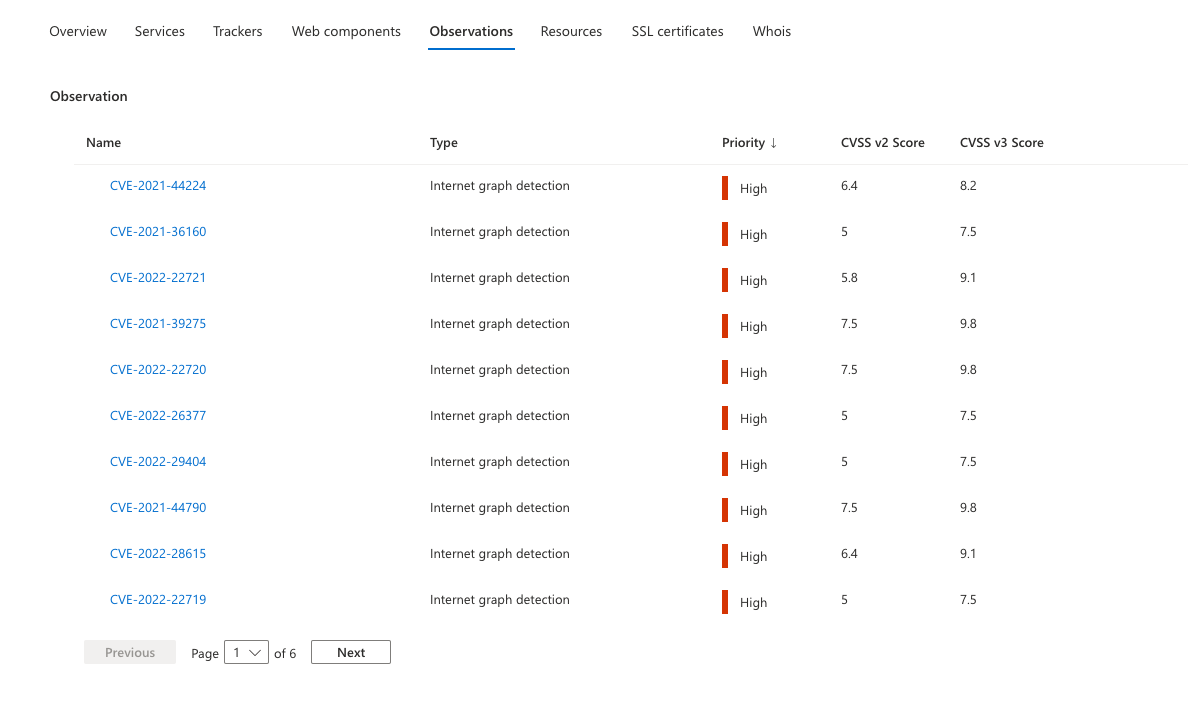

Componentes da Web

Os componentes da Web são detalhes que descrevem a infraestrutura de um ativo, conforme observado por meio de uma verificação da Microsoft. Esses componentes fornecem uma compreensão de alto nível das tecnologias usadas no ativo. A Microsoft categoriza os componentes específicos e inclui números de versão quando possível.

A seção Componentes da Web fornece a categoria, o nome e a versão do componente e uma lista de quaisquer CVEs aplicáveis que devem ser corrigidos. O Defender EASM também fornece colunas de data vista e última vista e uma coluna Recente . Uma caixa marcada indica que essa infraestrutura foi observada durante a varredura mais recente do ativo.

Os componentes da Web são categorizados com base em sua função.

| Componente Web | Exemplos |

|---|---|

| Provedor de hospedagem | hostingprovider.com |

| Servidor | Apache |

| Servidor DNS | ISC BIND |

| Armazenamentos de dados | MySQL, ElasticSearch, MongoDB |

| Acesso remoto | OpenSSH, Centro de Administração Microsoft, Netscaler Gateway |

| Troca de Dados | FTPd puro |

| Internet das coisas (IoT) | HP Deskjet, Linksys Camera, Sonos |

| Servidor de email | ArmorX, Lotus Domino, Symantec Messaging Gateway |

| Dispositivo de rede | Cisco Router, Motorola WAP, ZyXEL Modem |

| Controle de construção | Linear eMerge, ASI Controls Weblink, Optergy |

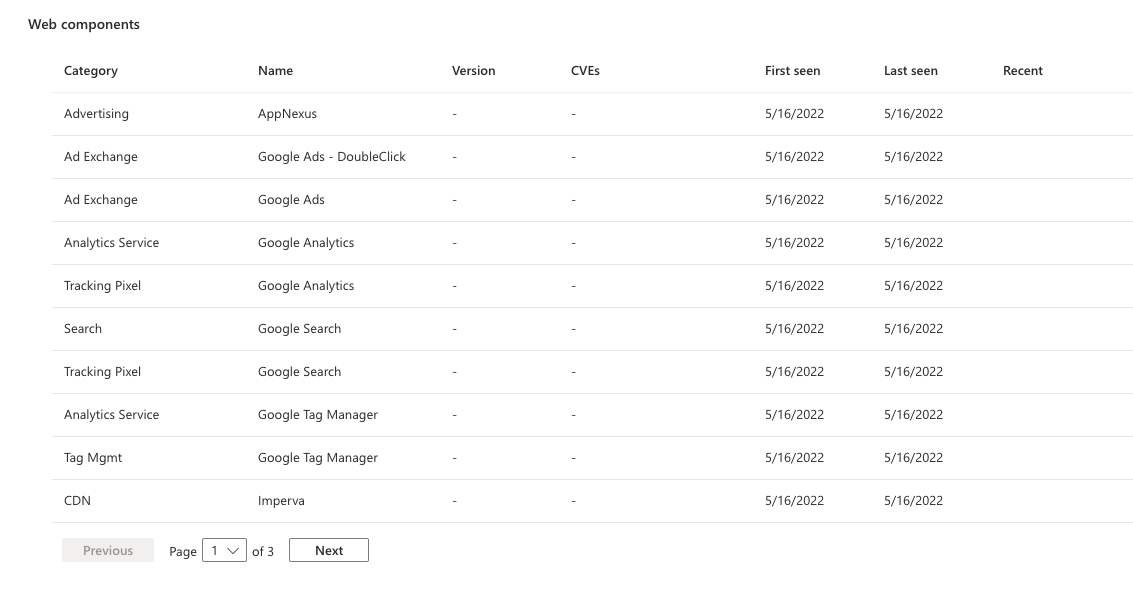

Observação

A guia Observação exibe todos os insights do painel Prioridades da superfície de ataque que pertencem ao ativo. Essas prioridades podem incluir:

- CVEs críticos.

- Associações conhecidas à infraestrutura comprometida.

- Uso de tecnologia preterida.

- Violações de práticas recomendadas de infraestrutura.

- Problemas de conformidade.

Para obter mais informações sobre observações, consulte Noções básicas sobre painéis. Para cada observação, o Defender EASM fornece o nome da observação, categoriza-a por tipo, atribui uma prioridade e lista as pontuações CVSS v2 e v3, quando aplicável.

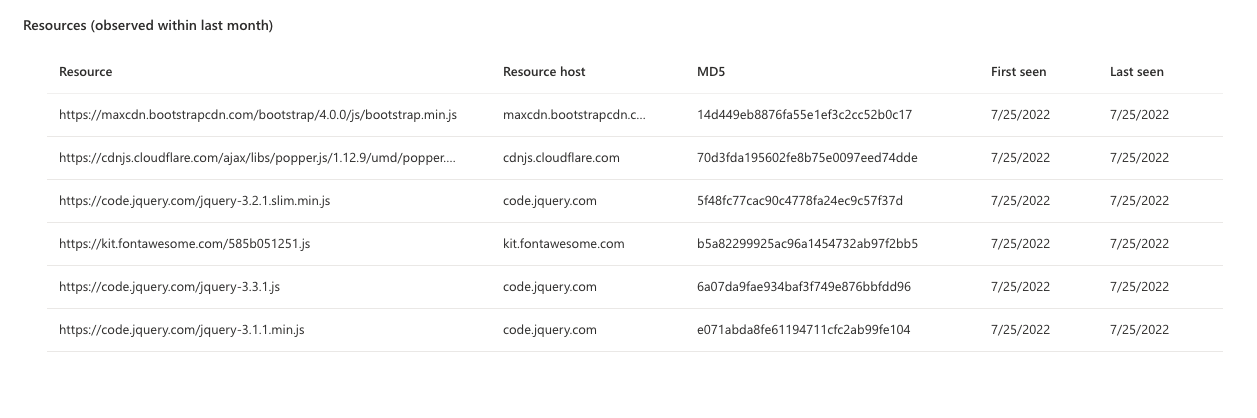

Recursos

A guia Recursos fornece informações sobre quaisquer recursos JavaScript em execução em qualquer página ou ativos de host. Quando aplicável a um host, esses recursos são agregados para representar o JavaScript rodando em todas as páginas desse host. Esta seção fornece um inventário do JavaScript detectado em cada ativo para que sua organização tenha total visibilidade sobre estes recursos e possa detectar quaisquer mudanças.

O Defender EASM fornece a URL do recurso, o host de recursos, o valor MD5 e as datas vistas pela primeira e última vez para ajudar as organizações a monitorar efetivamente o uso de recursos JavaScript em seu inventário.

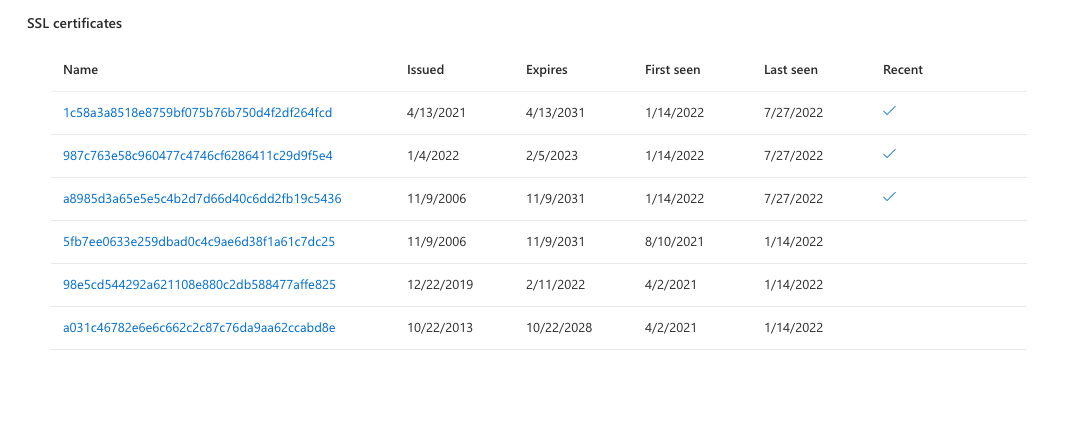

Certificados SSL

Os certificados são usados para proteger as comunicações entre um navegador e um servidor Web via SSL. O uso de certificados garante que os dados confidenciais em trânsito não possam ser lidos, adulterados ou falsificados. Esta seção do Defender EASM lista todos os certificados SSL detectados no ativo, incluindo dados importantes, como o problema e as datas de expiração.

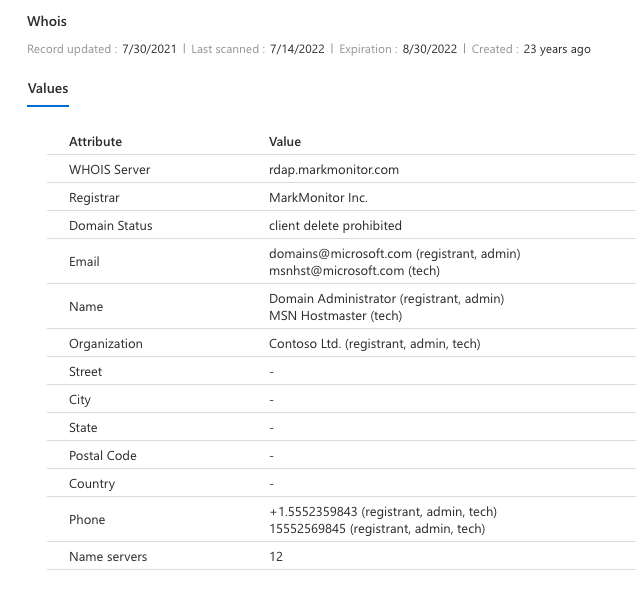

Whois

O protocolo Whois é usado para consultar e responder aos bancos de dados que armazenam dados relacionados ao registro e propriedade de recursos da internet. O Whois contém dados de registro importantes que podem ser aplicados a domínios, hosts, endereços IP e blocos de IP no Defender EASM. Na guia Dados do Whois, a Microsoft fornece uma quantidade robusta de informações associadas ao registro do ativo.

Os campos a seguir estão incluídos na tabela na seção Valores na guia Whois .

| Campo | Descrição |

|---|---|

| Servidor Whois | Um servidor configurado por um registrador credenciado pela ICANN para adquirir informações atualizadas sobre as entidades registradas nele. |

| Registrador | A empresa cujo serviço foi usado para registrar um ativo. Entre os registradores populares estão GoDaddy, Namecheap, e HostGator. |

| Status do domínio | Qualquer status para um domínio conforme definido pelo registro. Esses status podem indicar que um domínio está pendente, excluído ou transferido pelo registrador ou está ativo na Internet. Esse campo também pode indicar as limitações de um ativo. Por exemplo, Exclusão de cliente proibida indica que o registrador não pode excluir o ativo. |

| Quaisquer endereços de e-mail de contato fornecidos pelo registrante. O Whois permite que os registrantes especifiquem o tipo de contato. As opções incluem contatos administrativos, técnicos, registrantes e registradores. | |

| Nome | O nome de um responsável, se fornecido. |

| Organização | A organização responsável pela entidade registada. |

| Street | O endereço do inscrito, se fornecido. |

| City | A cidade listada no endereço do inscrito, se fornecido. |

| Estado | O estado listado no endereço do inscrito, se fornecido. |

| CEP | O código postal indicado no endereço do registante, se fornecido. |

| País/região | O país listado no endereço do inscrito, se fornecido. |

| o Telefone | O número de telefone associado a um contato do registrador, se fornecido. |

| Servidores de nomes | Quaisquer servidores de nomes associados à entidade registrada. |

Muitas organizações optam por ofuscar suas informações de registro. Às vezes, os endereços de e-mail de contato terminam em @anonymised.email. Esse espaço reservado é usado em vez de um endereço de contato real. Muitos campos são opcionais durante a configuração do registro, portanto, qualquer campo com um valor vazio não foi incluído pelo registrador.

Histórico de alterações

A guia "Histórico de alterações" exibe uma lista de modificações que foram aplicadas a um ativo ao longo do tempo. Essas informações ajudam a controlar essas alterações ao longo do tempo e a entender melhor o ciclo de vida do ativo. Essa guia exibe uma variedade de alterações, incluindo, mas não se limitando a, estados de ativos, rótulos e IDs externos. Para cada alteração, listamos o usuário que implementou a alteração e um carimbo de data/hora.