Noções básicas de ativos de inventário

Visão geral

A tecnologia de descoberta proprietária da Microsoft procura repetidamente infraestrutura que tenham conexões observadas com ativos legítimos conhecidos (por exemplo, "sementes" de descoberta), para fazer inferências sobre a relação dessa infraestrutura com a organização e descobrir propriedades anteriormente desconhecidas e não monitoradas.

O Defender EASM inclui a descoberta dos seguintes tipos de ativos:

- Domínios

- Hosts

- Páginas

- Bloqueios de contato

- Endereços IP

- ASNs (Números do Sistema Autônomo)

- Certificados SSL

- Contatos WHOIS

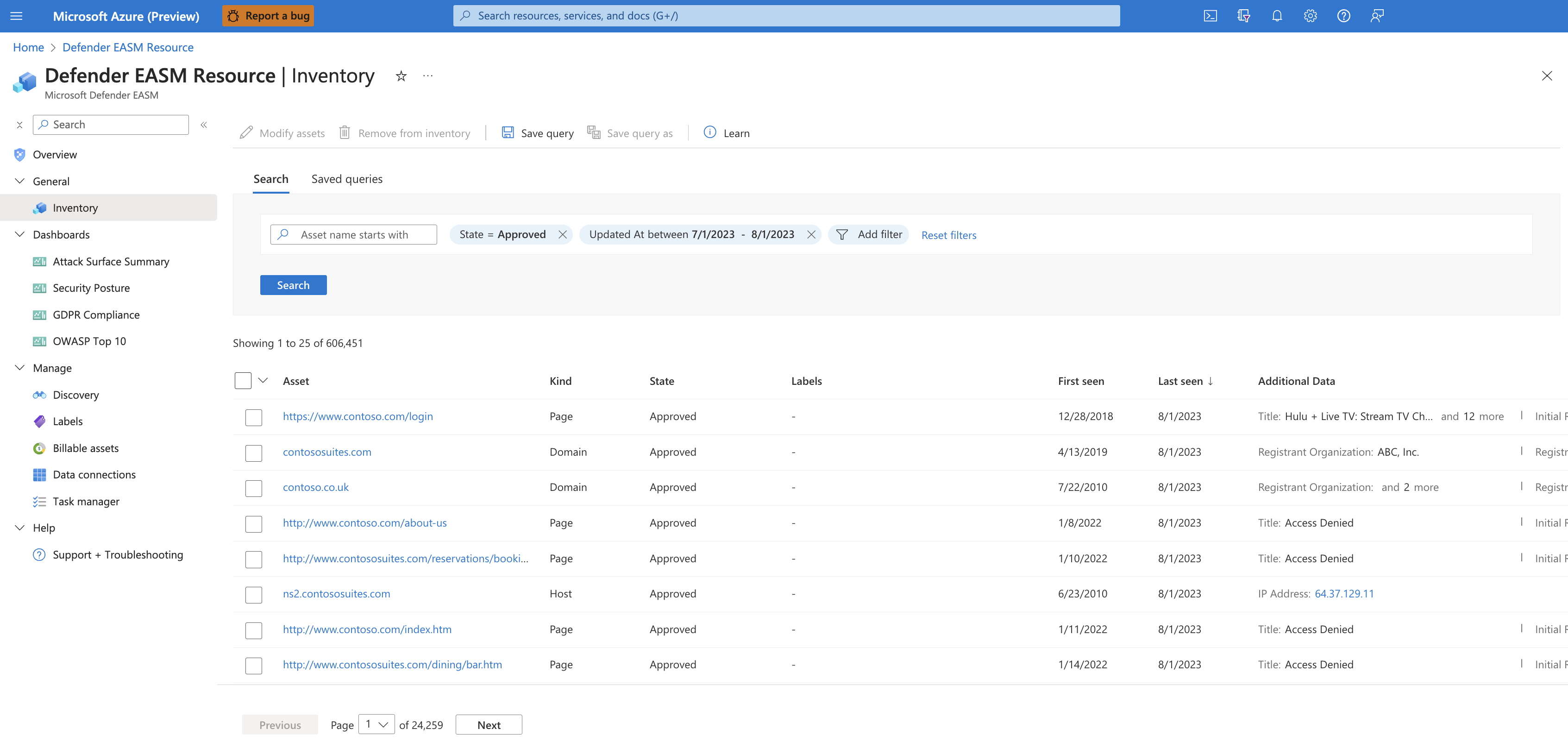

Esses tipos de ativos incluem o inventário da superfície de ataque no Defender EASM. Essa solução descobre ativos externos expostos à Internet aberta, fora da proteção de firewall convencional. Eles precisam ser monitorados e preservados para minimizar riscos e melhorar a postura de segurança de uma organização. O Defender EASM (Gerenciamento da Superfície de Ataque Externa do Microsoft Defender) descobre e monitora ativamente esses ativos e fornece informações importantes que ajudam os clientes a resolver com eficiência as vulnerabilidades da organização.

Estados do ativo

Todos os ativos são rotulados como um dos seguintes estados:

| Nome do estado | Descrição |

|---|---|

| Inventário Aprovado | Uma parte de sua própria superfície de ataque; um item pelo qual você é diretamente responsável. |

| Dependência | Infraestrutura que pertence a terceiros, mas faz parte da superfície de ataque porque dá suporte diretamente à operação de seus ativos. Por exemplo, você pode depender de um provedor de TI para hospedar seu conteúdo da Web. Embora o domínio, o nome do host e as páginas façam parte do seu "Inventário Aprovado", convém tratar o Endereço IP que executa o host como uma "Dependência". |

| Somente monitorar | Um ativo que é relevante para sua superfície de ataque, mas não é controlado diretamente nem uma dependência técnica. Por exemplo, franqueados independentes ou ativos pertencentes a empresas relacionadas podem ser rotulados com o estado "Somente Monitorar", em vez de "Inventário Aprovado", para separar os grupos para fins de relatório. |

| Candidato | Um ativo que tem alguma relação com os ativos de semente conhecidos da sua organização, mas não tem uma conexão forte o suficiente para ser rotulado imediatamente como "Inventário Aprovado". Esses ativos no estado de candidato devem ser examinados manualmente para determinar a propriedade. |

| Requer investigação | Um estado semelhante aos estados "Candidato", mas esse valor é aplicado a ativos que exigem investigação manual para validação. Isso é determinado com base em nossas pontuações de confiança geradas internamente que avaliam a força das conexões detectadas entre os ativos. Não indica a relação exata da infraestrutura com a organização tanto quanto indica que esse ativo foi sinalizado como exigindo uma revisão adicional para determinar como ele deve ser categorizado. |

Tratamento de diferentes estados do ativo

Esses estados do ativo são processados e monitorados exclusivamente para garantir que os clientes tenham uma visibilidade clara dos ativos mais críticos por padrão. Por exemplo, os ativos no estado de "Inventário Aprovado" são sempre representados em gráficos de dashboard e verificados diariamente para garantir que os dados sejam recentes. Todos os outros tipos de ativos não são incluídos nos gráficos de dashboard por padrão. No entanto, os usuários podem ajustar os filtros de inventário para exibir ativos em diferentes estados, conforme necessário. Da mesma forma, os ativos no estado de "Candidato" só são verificados durante o processo de descoberta. É importante examinar esses ativos e alterar o estado para "Inventário Aprovado", se pertencerem à organização.

Acompanhamento de alterações de inventário

Sua superfície de ataque está mudando constantemente, e é por isso que o Defender EASM analisa e atualiza continuamente seu inventário para garantir a precisão. Os ativos são frequentemente adicionados e removidos do inventário, portanto, é importante acompanhar essas alterações para entender sua superfície de ataque e identificar as principais tendências. O inventário muda dashboard fornece uma visão geral dessas alterações, exibindo as contagens "adicionadas" e "removidas" para cada tipo de ativo. Você pode filtrar o dashboard por dois intervalos de datas: os últimos 7 ou 30 dias. Para obter uma exibição mais granular dessas alterações de inventário, consulte a seção "Alterações por data".