Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Este artigo contém todas as informações de referência de monitoramento para este serviço.

Consulte Monitorar o Firewall do Azure para obter detalhes sobre os dados que você pode coletar para o Firewall do Azure e como usá-los.

Metrics

Esta seção lista todas as métricas da plataforma coletadas automaticamente para este serviço. Essas métricas também fazem parte da lista global de todas as métricas da plataforma com suporte no Azure Monitor.

Para obter informações sobre retenção de métricas, consulte Visão geral das métricas do Azure Monitor.

Métricas com suporte para Microsoft.Network/azureFirewalls

A tabela a seguir lista as métricas disponíveis para o tipo de recurso Microsoft.Network/azureFirewalls.

- Nem todas as colunas podem estar presentes em todas as tabelas.

- Algumas colunas podem estar além da área de visualização da página. Selecione Expandir tabela para exibir todas as colunas disponíveis.

Títulos de tabela

- Categoria: o grupo ou classificação de métricas.

- Métrica: o nome de exibição da métrica como aparece no portal do Azure.

- Nome na API REST: o nome da métrica, conforme mencionado na API REST.

- Unidade: unidade de medida

- Agregação – o tipo de agregação padrão. Valores válidos: Médio (Méd.), Mínimo (Mín.), Máximo (Máx.), Total (Soma), Contagem.

- Dimensões - Dimensões disponíveis para a métrica.

-

Intervalos de agregação: os - em que a métrica é amostrada. Por exemplo,

PT1Mindica que a métrica é amostrada a cada minuto,PT30Ma cada 30 minutos,PT1Ha cada hora e assim por diante. - Exportação de DS: se a métrica é exportável para os Logs do Azure Monitor via configurações de diagnóstico. Para obter mais informações sobre exportação de métricas, consulte as Criar configurações de diagnóstico no Azure Monitor.

| Metric | Nome na API REST | Unit | Aggregation | Dimensions | Intervalos de Tempo | Exportação de DS |

|---|---|---|---|---|---|---|

|

Contagem de ocorrências das regras do aplicativo Número de vezes que as regras de aplicativo ocorreram |

ApplicationRuleHit |

Count | Soma (Total) |

Status, , ReasonProtocol |

PT1M | Yes |

|

Dados processados Volume total de dados processados por esse firewall |

DataProcessed |

Bytes | Soma (Total) | <nenhum> | PT1M | Yes |

|

Estado de integridade do firewall Indica a integridade geral deste firewall |

FirewallHealth |

Percent | Average |

Status, Reason |

PT1M | Yes |

|

Investigação de latência (versão prévia) Estimativa da latência média do Firewall, medido pela investigação de latência |

FirewallLatencyPng |

Milliseconds | Average | <nenhum> | PT1M | Yes |

|

Contagem de ocorrências das regras de rede Número de vezes que as regras de rede ocorreram |

NetworkRuleHit |

Count | Soma (Total) |

Status, Reason |

PT1M | Yes |

|

Unidades de capacidade observadas Número relatado de unidades de capacidade para o Firewall do Azure |

ObservedCapacity |

Unspecified | Média, Mínimo, Máximo | <nenhum> | PT1M | Yes |

|

Utilização da porta SNAT Porcentagem de portas SNAT de saída em uso no momento |

SNATPortUtilization |

Percent | Média, Máximo | Protocol |

PT1M | Yes |

|

Throughput Taxa de transferência processada por este firewall |

Throughput |

BitsPerSecond | Average | <nenhum> | PT1M | No |

Capacidade observada

A métrica Capacidade Observada é a principal ferramenta para entender como o firewall está sendo dimensionado na prática.

Práticas recomendadas para usar a Capacidade Observada

- Valide sua configuração de pré-dimensionamento: Confirme se o firewall mantém consistentemente a minCapacity que você definiu.

- Acompanhe o comportamento de dimensionamento em tempo real: Use a agregação de Avg para ver unidades de capacidade em tempo real.

- Previsão de necessidades futuras: Combine a Capacidade Observada histórica com tendências de tráfego (por exemplo, picos mensais ou eventos sazonais) para refinar seu planejamento de capacidade.

- Definir alertas proativos: Configure alertas do Azure Monitor nos limites de Capacidade Observada (por exemplo, alerta quando o dimensionamento excede 80% de maxCapacity).

- Correlacionar-se com as métricas de desempenho: Emparelhe a capacidade observada com taxa de transferência, investigação de latência e utilização de porta SNAT para diagnosticar se o dimensionamento acompanha a demanda.

Estado de integridade do firewall

Na tabela anterior, a métrica de estado de integridade do firewall tem duas dimensões:

- Status: os valores possíveis são íntegro, degradado, não íntegro.

- Motivo: indica o motivo do status correspondente do firewall.

Se as portas SNAT forem usadas mais de 95%, elas serão consideradas esgotadas e a integridade será 50% com status=Degradado e porta reason=SNAT. O firewall mantém o tráfego de processamento, e as conexões existentes não são afetadas. No entanto, novas conexões podem não ser estabelecidas de forma intermitente.

Se as portas SNAT forem usadas com menos de 95%, o firewall será considerado íntegro, e a integridade será mostrada como 100%.

Se nenhum uso de portas SNAT for relatado, a integridade será mostrada como 0%.

Utilização da porta SNAT

Para a métrica de utilização da porta SNAT, quando você adiciona mais endereços IP públicos ao firewall, mais portas SNAT estão disponíveis, reduzindo a utilização das portas SNAT. Além disso, quando o firewall é dimensionado por diferentes motivos (por exemplo, CPU ou taxa de transferência), mais portas SNAT também ficam disponíveis.

Efetivamente, uma determinada porcentagem de utilização de portas SNAT pode ficar inativa sem que você adicione nenhum endereço IP público, apenas porque o serviço foi escalado horizontalmente. Você pode controlar diretamente o número de endereços IP públicos disponíveis para aumentar as portas disponíveis em seu firewall. No entanto, você não pode controlar diretamente a colocação em escala do firewall.

Se o firewall estiver executando o esgotamento da porta SNAT, você deverá adicionar pelo menos cinco endereços IP públicos. Isso aumenta o número de portas SNAT disponíveis. Para obter mais informações, confira Recursos do Firewall do Azure.

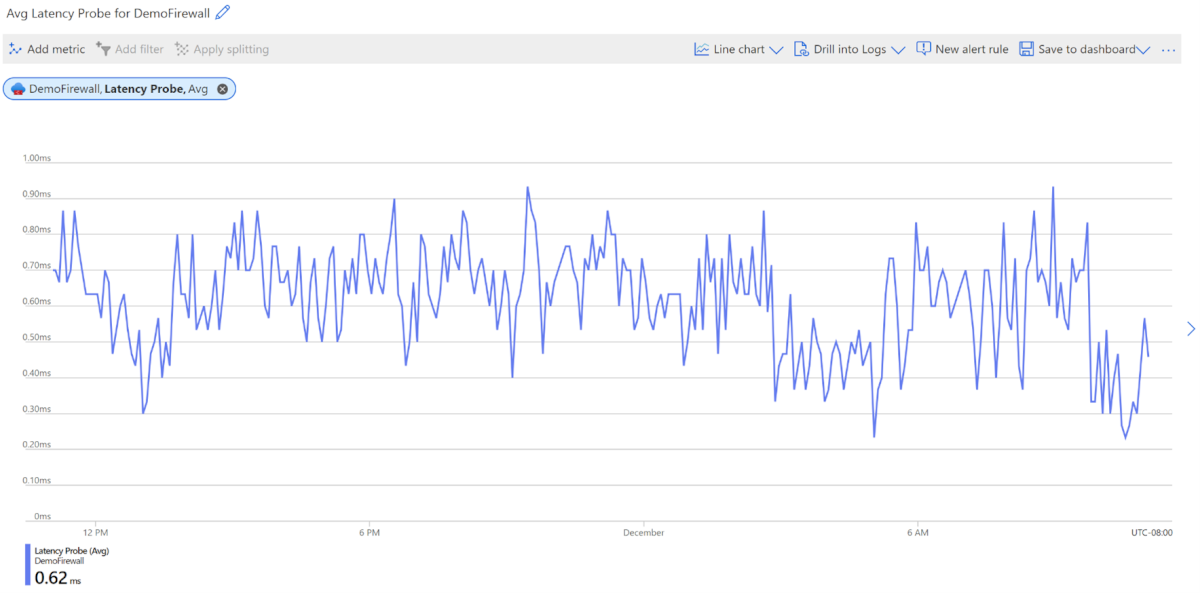

Sonda de latência AZFW

A métrica de Investigação de Latência do AZFW mede a latência geral ou média do Firewall do Azure em milissegundos. Os administradores podem usar essa métrica para as seguintes finalidades:

- Diagnosticar se o Firewall do Azure causa latência na rede

- Monitorar e alertar sobre problemas de latência ou desempenho, para que as equipes de TI possam se envolver proativamente

- Identificar vários fatores que podem causar alta latência no Firewall do Azure, como alta utilização da CPU, alta taxa de transferência ou problemas de rede

Quais são as medidas de métrica de Investigação de Latência do AZFW

- Medidas: A latência do Firewall do Azure na plataforma do Azure

- Não mede: Latência de ponta a ponta para todo o caminho de rede. A métrica reflete o desempenho dentro do firewall em vez da latência que o Firewall do Azure introduz na rede

- Relatório de erros: Se a métrica de latência não estiver funcionando corretamente, ela relatará um valor 0 no painel de métricas, indicando uma falha ou interrupção da investigação

Fatores que afetam a latência

Vários fatores podem afetar a latência do firewall:

- Alta utilização da CPU

- Alta taxa de transferência ou carga de tráfego

- Problemas de rede na plataforma do Azure

Investigações de latência: do ICMP ao TCP

A investigação de latência atualmente usa a tecnologia de Malha de Ping da Microsoft, que se baseia no ICMP (Protocolo de Mensagem de Controle da Internet). O ICMP é adequado para verificações rápidas de integridade, como solicitações de ping, mas pode não representar com precisão o tráfego de aplicativo do mundo real, que normalmente depende do TCP. No entanto, as investigações do ICMP priorizam de forma diferente na plataforma do Azure, o que pode resultar em variação entre SKUs. Para reduzir essas discrepâncias, o Firewall do Azure planeja fazer a transição para investigações baseadas em TCP.

Considerações importantes:

- Picos de latência: Com investigações ICMP, picos intermitentes são normais e fazem parte do comportamento padrão da rede host. Não interprete mal esses picos como problemas de firewall, a menos que eles persistam.

- Latência média: Em média, a latência do Firewall do Azure varia de 1 ms a 10 ms, dependendo do SKU do Firewall e do tamanho da implantação.

Práticas recomendadas para monitorar a latência

Defina uma linha de base: estabeleça uma linha de base de latência em condições de tráfego leve para comparações precisas durante o uso normal ou de pico.

Note

Ao estabelecer sua linha de base, espere picos de métrica ocasionais devido a alterações recentes na infraestrutura. Esses picos temporários são normais e resultam de ajustes de relatórios de métrica, não de problemas reais. Envie apenas uma solicitação de suporte se os picos persistirem ao longo do tempo.

Monitore padrões: espere picos de latência ocasionais como parte das operações normais. Se a alta latência persistir além dessas variações normais, isso pode indicar um problema mais profundo que requer investigação.

Limite de latência recomendado: uma diretriz recomendada é que a latência não deve exceder 3x a linha de base. Se esse limite for ultrapassado, recomenda-se uma investigação mais aprofundada.

Verifique o limite da regra: Certifique-se de que as regras de rede estejam dentro do limite da regra de 20K. Exceder esse limite pode afetar o desempenho.

Integração de novos aplicativos: verifique se há aplicativos recém-integrados que possam estar adicionando carga significativa ou causando problemas de latência.

Solicitação de suporte: se você observar uma degradação contínua da latência que não se alinha com o comportamento esperado, considere preencher um tíquete de suporte para obter mais assistência.

Dimensões de métrica

Para obter mais informações sobre o que são dimensões de métrica, confira Métricas multidimensionais.

Este serviço tem as dimensões a seguir associadas a essas métricas.

- Protocol

- Reason

- Status

Logs de recursos

Esta seção lista os tipos de logs de recursos que você pode coletar para o este serviço. A seção extrai da lista de todos os tipos de categoria de logs de recursos com suporte no Azure Monitor.

Logs de recursos com suporte para Microsoft.Network/azureFirewalls

| Category | Nome de exibição da categoria | Tabela de log | Com suporte a plano de log básico | Com suporte a transformações de tempo-ingestão | Consultas de exemplo | Custos para exportar |

|---|---|---|---|---|---|---|

AZFWApplicationRule |

Regra de Aplicativo de Firewall do Azure |

AZFWApplicationRule Contém todos os dados de log de regras do aplicativo. Cada correspondência entre o plano de dados e a regra do Aplicativo cria uma entrada de log com o pacote do plano de dados e os atributos da regra correspondente. |

Yes | Yes | Queries | Yes |

AZFWApplicationRuleAggregation |

Agregação de regra de rede do Firewall do Azure (Análise de Política) |

AZFWApplicationRuleAggregation Contém dados agregados do log de regras de aplicativo para Análise de Políticas. |

Yes | Yes | Yes | |

AZFWDnsAdditional |

Log de rastreamento de fluxo do DNS do Firewall do Azure |

AZFWDnsFlowTrace Contém todos os dados de proxy DNS entre o cliente, o firewall e o servidor DNS. |

Yes | No | Yes | |

AZFWDnsQuery |

Consulta DNS do Firewall do Azure |

AZFWDnsQuery Contém todos os dados de log de eventos do Proxy DNS. |

Yes | Yes | Queries | Yes |

AZFWFatFlow |

Log de fluxos Fat do Firewall do Azure |

AZFWFatFlow Essa consulta retorna os principais fluxos entre as instâncias do Firewall do Azure. O log contém informações de fluxo, taxa de transmissão de data (em megabits por segundo unidades) e o período de tempo em que os fluxos foram registrados. Siga a documentação para habilitar o log de fluxo superior e detalhes sobre como ele é registrado. |

Yes | Yes | Queries | Yes |

AZFWFlowTrace |

Log de rastreamento de fluxo de Firewall do Azure |

AZFWFlowTrace Logs de fluxo entre instâncias do Firewall do Azure. O log contém informações de fluxo, sinalizadores e o período de tempo em que os fluxos foram registrados. Siga a documentação para habilitar o registro em log de rastreamento de fluxo e detalhes sobre como ele é registrado. |

Yes | Yes | Queries | Yes |

AZFWFqdnResolveFailure |

Falha na resolução de FQDN do Firewall do Azure | No | No | Yes | ||

AZFWIdpsSignature |

Assinatura LDPS do Firewall do Azure |

AZFWIdpsSignature Contém todos os pacotes de plano de dados que foram correspondidos com uma ou mais assinaturas IDPS. |

Yes | Yes | Queries | Yes |

AZFWNatRule |

Regra NAT do Firewall do Azure |

AZFWNatRule Contém todos os dados de log de eventos DNAT (Conversão de Endereços de Rede de Destino). Cada correspondência entre o plano de dados e a regra DNAT cria uma entrada de log com o pacote do plano de dados e os atributos da regra correspondente. |

Yes | Yes | Queries | Yes |

AZFWNatRuleAggregation |

Agregação de regra NAT do Firewall do Azure (Análise de Política) |

AZFWNatRuleAggregation Contém dados de log de regras NAT agregados para Análise de Políticas. |

Yes | Yes | Yes | |

AZFWNetworkRule |

Regra de Rede de Firewall do Azure |

AZFWNetworkRule Contém todos os dados de log da Regra de Rede. Cada correspondência entre o plano de dados e a regra de rede cria uma entrada de log com o pacote do plano de dados e os atributos da regra correspondente. |

Yes | Yes | Queries | Yes |

AZFWNetworkRuleAggregation |

Agregação de regra de aplicativo do Firewall do Azure (Análise de Policy) |

AZFWNetworkRuleAggregation Contém dados agregados de log de regras de rede para Análise de Políticas. |

Yes | Yes | Yes | |

AZFWThreatIntel |

Inteligência contra ameaças do Firewall do Azure |

AZFWThreatIntel Contém todos os eventos de Inteligência contra Ameaças. |

Yes | Yes | Queries | Yes |

AzureFirewallApplicationRule |

Regra de aplicativo do Firewall do Azure (Diagnóstico do Azure herdado) |

AzureDiagnostics Logs de vários recursos do Azure. |

No | No | Queries | No |

AzureFirewallDnsProxy |

Proxy DNS do Firewall do Azure (Diagnóstico do Azure herdado) |

AzureDiagnostics Logs de vários recursos do Azure. |

No | No | Queries | No |

AzureFirewallNetworkRule |

Regra de rede do Firewall do Azure (Diagnóstico do Azure herdado) |

AzureDiagnostics Logs de vários recursos do Azure. |

No | No | Queries | No |

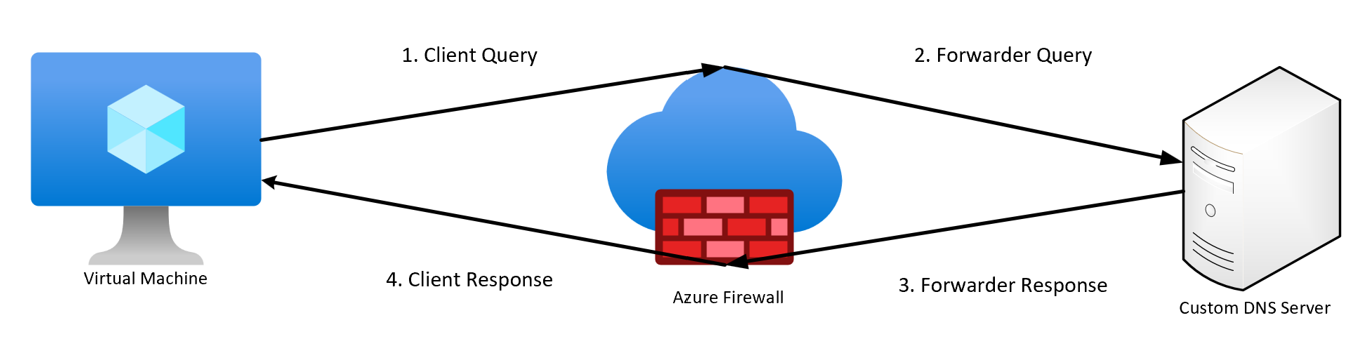

Logs de rastreamento de fluxo DNS

Os logs de rastreamento de fluxo DNS fornecem uma visibilidade mais profunda da atividade DNS, ajudando os administradores a solucionar problemas de resolução e verificar o comportamento do tráfego.

Anteriormente, o registro em log do Proxy DNS era limitado a:

- AZFWDNSQuery – a consulta inicial do cliente

- AZFWInternalFqdnResolutionFailure – falhas de resolução do FQDN

Com os logs de rastreamento de fluxo DNS, os administradores podem rastrear o fluxo de resolução DNS completo da consulta cliente por meio do Firewall do Azure como um proxy DNS, para o servidor DNS externo e voltar para o cliente.

Estágios de resolução DNS

Os logs capturam os seguintes estágios:

- Consulta de cliente: a consulta DNS inicial enviada pelo cliente

- Consulta do encaminhador: Firewall do Azure encaminhando a consulta para um servidor DNS externo (se não for armazenado em cache)

- Resposta do encaminhador: a resposta do servidor DNS ao Firewall do Azure

- Resposta do cliente: a resposta resolvida final do Firewall do Azure de volta para o cliente

O diagrama a seguir mostra uma representação visual de alto nível do fluxo de consulta DNS:

Esses logs fornecem insights valiosos, como:

- O servidor DNS consultado

- Endereços IP resolvidos

- Se o cache do Firewall do Azure foi usado

Habilitando logs de rastreamento de fluxo DNS

Antes de configurar logs de rastreamento de fluxo de DNS, primeiro você deve habilitar o recurso usando o Azure PowerShell.

Habilitar logs (pré-requisito)

Execute os seguintes comandos no Azure PowerShell, substituindo espaços reservados por seus valores:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableDnstapLogging = $true

Set-AzFirewall -AzureFirewall $firewall

Desabilitar logs (opcional)

Para desabilitar os logs, use o mesmo comando anterior do Azure PowerShell e defina o valor como False:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableDnstapLogging = $false

Set-AzFirewall -AzureFirewall $firewall

Configurar logs de rastreamento de fluxo de fluxo DNS e proxy DNS

Use as seguintes etapas para configurar o proxy DNS e habilitar logs de rastreamento de fluxo DNS:

Habilitar proxy DNS:

- Navegue até as configurações de DNS do Firewall do Azure e habilite o Proxy DNS.

- Configure um servidor DNS personalizado ou use o DNS padrão do Azure.

- Navegue até as configurações de DNS de Rede Virtual e defina o IP privado do Firewall como o servidor DNS primário.

Habilitar logs de rastreamento de fluxo DNS:

- Navegue até o Firewall do Azure no portal do Azure.

- Selecione configurações de diagnóstico em Monitoramento.

- Escolha uma configuração de diagnóstico existente ou crie uma nova.

- Na seção Log , selecione Logs de Rastreamento de Fluxo DNS.

- Escolha o destino desejado (Log Analytics ou Conta de Armazenamento).

Note

Os Logs de Rastreamento de Fluxo DNS não são suportados com o Event Hub como destino.

- Salve as configurações.

Testar a configuração:

- Gere consultas DNS de clientes e verifique os logs no destino escolhido.

Entender os logs

Cada entrada de log corresponde a um estágio específico no processo de resolução de DNS. A tabela a seguir descreve os tipos de log e os campos de chave:

| Tipo | Description | Campos importantes |

|---|---|---|

Client Query |

A consulta DNS inicial enviada pelo cliente. |

SourceIp: o endereço IP interno do cliente que está fazendo a solicitação DNS: QueryMessageo conteúdo completo da consulta DNS, incluindo o domínio solicitado |

Forwarder Query |

Firewall do Azure encaminhando a consulta DNS para um servidor DNS externo (se não for armazenado em cache). |

ServerIp: o endereço IP do servidor DNS externo que recebe a consulta: QueryMessageo conteúdo da consulta DNS encaminhado, idêntico ou com base na solicitação do cliente |

Forwarder Response |

A resposta do servidor DNS ao Firewall do Azure. |

ServerMessage: a carga de resposta DNS do servidor externo.: AnswerSectioncontém endereços IP resolvidos, CNAMEs e quaisquer resultados de validação DNSSEC (se aplicável). |

Client Response |

A resposta resolvida final do Firewall do Azure de volta para o cliente. |

ResolvedIp: o endereço IP (ou endereços) resolvido para o domínio consultado.: ResponseTimeo tempo total necessário para resolver a consulta, medido desde a solicitação do cliente até a resposta retornada |

Os campos acima são apenas um subconjunto dos campos disponíveis em cada entrada de log.

Observações importantes:

- Se o cache DNS for usado, somente as entradas de Consulta de Cliente e Resposta do Cliente serão geradas.

- Os logs incluem metadados padrão, como carimbos de data/hora, IPs de origem/destino, protocolos e conteúdo de mensagens DNS.

- Para evitar volume excessivo de log em ambientes com muitas consultas de curta duração, habilite logs de Proxy DNS adicionais somente quando for necessária uma solução de problemas de DNS mais profunda.

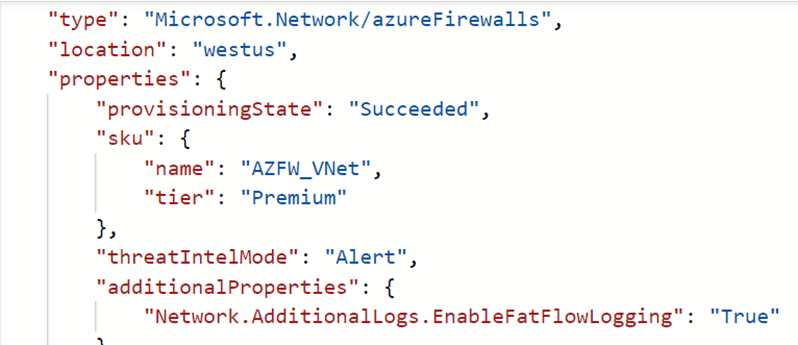

Principais fluxos

O log de fluxos principais é conhecido no setor como log de fluxo de gordura e, na tabela anterior, como Log de Fluxo de Gordura do Firewall do Azure. O log de fluxos superior mostra as principais conexões que contribuem para a maior taxa de transferência por meio do firewall.

Tip

Só ative os logs de Principais fluxos ao solucionar um problema específico, para evitar o uso excessivo da CPU por parte do Firewall do Azure.

A taxa de fluxo é definida como a taxa de transmissão de dados em unidades de megabits por segundo. É uma medida da quantidade de dados digitais que podem ser transmitidos por uma rede em um período de tempo por meio do firewall. O protocolo Principais Fluxos é executado periodicamente a cada três minutos. O limite mínimo para ser considerado um Fluxo Principal é de 1 Mbps.

Habilitar logs de fluxos superiores

Use os seguintes comandos do Azure PowerShell para habilitar os logs de fluxos superiores:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $true

Set-AzFirewall -AzureFirewall $firewall

Desabilitar logs de fluxos superiores

Para desabilitar os logs, use o mesmo comando do Azure PowerShell e defina o valor como False. Por exemplo:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $false

Set-AzFirewall -AzureFirewall $firewall

Verificar a configuração

Há várias maneiras de verificar se a atualização foi bem-sucedida. Navegue até a visão geral do firewall e selecione o modo de exibição JSON no canto superior direito. Veja um exemplo:

Para criar uma configuração de diagnóstico e habilitar a Tabela Específica do Recurso, consulte Criar configurações de diagnóstico no Azure Monitor.

Rastreamento de fluxo

Os logs de firewall mostram o tráfego por meio do firewall na primeira tentativa de uma conexão TCP, conhecida como pacote SYN . No entanto, essa entrada não mostra a jornada completa do pacote no handshake TCP. Como resultado, é difícil solucionar problemas se um pacote for descartado ou o roteamento assimétrico ocorreu. O Log de Rastreamento de Fluxo do Firewall do Azure aborda essa preocupação.

Tip

Para evitar o uso excessivo de disco causado pelos logs de Rastreamento de fluxo no Firewall do Azure com muitas conexões de curta duração, só ative os logs ao solucionar um problema específico para fins de diagnóstico.

Propriedades de rastreamento de fluxo

As seguintes propriedades podem ser adicionadas:

SYN-ACK: sinalizador ACK que indica a confirmação do pacote SYN.

FIN: Sinalizador concluído do fluxo de pacote original. Nenhum dado é transmitido no fluxo TCP.

FIN-ACK: sinalizador ACK que indica a confirmação do pacote FIN.

RST: O sinalizador redefinir indica que o remetente original não recebe mais dados.

INVALID (fluxos): indica que o pacote não pode ser identificado ou não tem nenhum estado.

Por exemplo:

- Um pacote TCP chega em uma instância dos Conjuntos de Dimensionamento de Máquinas Virtuais, que não tem nenhum histórico anterior desse pacote

- Pacotes CheckSum incorretos

- A entrada da tabela Acompanhamento de Conexão está cheia e novas conexões não podem ser aceitas

- Pacotes ACK excessivamente atrasados

Habilitar logs de rastreamento de fluxo

Use os seguintes comandos do Azure PowerShell para habilitar logs de rastreamento de fluxo. Como alternativa, navegue no portal e pesquise por Habilitar Log de Conexão TCP:

Connect-AzAccount

Select-AzSubscription -Subscription <subscription_id> or <subscription_name>

Register-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Register-AzResourceProvider -ProviderNamespace Microsoft.Network

Pode levar vários minutos para que essa alteração entre em vigor. Depois que o recurso for registrado, considere a execução de uma atualização no Firewall do Azure para que a alteração entre em vigor imediatamente.

Verificar o status do registro

Para verificar o status do registro do AzResourceProvider, execute o seguinte comando do Azure PowerShell:

Get-AzProviderFeature -FeatureName "AFWEnableTcpConnectionLogging" -ProviderNamespace "Microsoft.Network"

Desabilitar logs de rastreamento de fluxo

Para desabilitar o log, use os seguintes comandos do Azure PowerShell:

Connect-AzAccount

Select-AzSubscription -Subscription <subscription_id> or <subscription_name>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableTcpConnectionLogging = $false

Set-AzFirewall -AzureFirewall $firewall

Para criar uma configuração de diagnóstico e habilitar a Tabela Específica do Recurso, consulte Criar configurações de diagnóstico no Azure Monitor.

Tabelas de Logs do Azure Monitor

Esta seção lista todas as tabelas dos Logs do Azure Monitor relevantes para este serviço e disponíveis para consulta pela análise de logs usando o Kusto. As tabelas contêm dados de log de recursos e possivelmente mais, dependendo do que é coletado e roteado para elas.

Azure Firewall Microsoft.Network/azureFirewalls

- AZFWNetworkRule

- AZFWFatFlow

- AZFWFlowTrace

- AZFWApplicationRule

- AZFWThreatIntel

- AZFWNatRule

- AZFWIdpsSignature

- AZFWDnsQuery

- AZFWInternalFqdnResolutionFailure

- AZFWNetworkRuleAggregation

- AZFWApplicationRuleAggregation

- AZFWNatRuleAggregation

- AzureActivity

- AzureMetrics

- AzureDiagnostics

Log de atividades

A tabela vinculada lista as operações que podem ser registradas no log de atividades desse serviço. Essas operações são um subconjunto de todas as operações do provedor de recursos possíveis no log de atividades.

Para obter mais informações sobre o esquema de entradas do log de atividades, confira Esquema do log de atividades.

Conteúdo relacionado

- Consulte Monitorar o Firewall do Azure para obter uma descrição do monitoramento do Firewall do Azure.

- Consulte Controlar as alterações do conjunto de regras para consultas detalhadas do Azure Resource Graph para acompanhar as modificações de regra de firewall.

- Confira Monitorar recursos do Azure com o Azure Monitor para ver informações detalhadas sobre o monitoramento dos recursos do Azure.