Integrar o Key Vault ao Link Privado do Azure

O Serviço de Link Privado do Azure permite acessar os Serviços do Azure (por exemplo, o Azure Key Vault, o Armazenamento do Azure e o Azure Cosmos DB) e serviços de parceiros/clientes hospedados no Azure em um Ponto de Extremidade Privado em sua rede virtual.

Um Ponto de Extremidade Privado do Azure é um adaptador de rede que conecta você de maneira privada e segura a um serviço com tecnologia do Link Privado do Azure. O ponto de extremidade privado usa um endereço IP privado de sua VNet, colocando efetivamente em sua VNet. Todo o tráfego para o serviço pode ser roteado por meio do ponto de extremidade privado; assim, nenhum gateway, nenhum dispositivo NAT, nenhuma conexão ExpressRoute ou VPN e nenhum endereço IP público é necessário. O tráfego entre a rede virtual e o serviço percorre a rede de backbone da Microsoft, eliminando a exposição da Internet pública. Você pode se conectar a uma instância de um recurso do Azure, fornecendo o nível mais alto de granularidade no controle de acesso.

Para obter mais informações, confira O que é o Link Privado do Azure?

Pré-requisitos

Para integrar um cofre de chaves ao Link Privado do Azure, você precisará:

- Um cofre de chaves.

- Uma rede virtual do Azure.

- Uma sub-rede na rede virtual.

- Permissões de proprietário ou colaborador para o cofre de chaves e a rede virtual.

Seu ponto de extremidade privado e a rede virtual devem estar na mesma região. Quando você selecionar uma região para o ponto de extremidade privado usando o portal, ele filtrará automaticamente apenas as redes virtuais que estiverem nessa região. Seu cofre de chaves pode estar em uma região diferente.

Seu ponto de extremidade privado usa um endereço IP privado em sua rede virtual.

Estabelecer uma conexão de link privado com o Key Vault usando o portal do Azure

Primeiro, crie uma rede virtual seguindo as etapas em Criar uma rede virtual usando o portal do Azure

Você pode criar um cofre de chaves ou estabelecer uma conexão de link privado com um cofre de chaves existente.

Criar um cofre de chaves e estabelecer uma conexão de link privado

É possível criar um cofre de chaves com o portal do Azure, a CLI do Azure ou o Azure PowerShell.

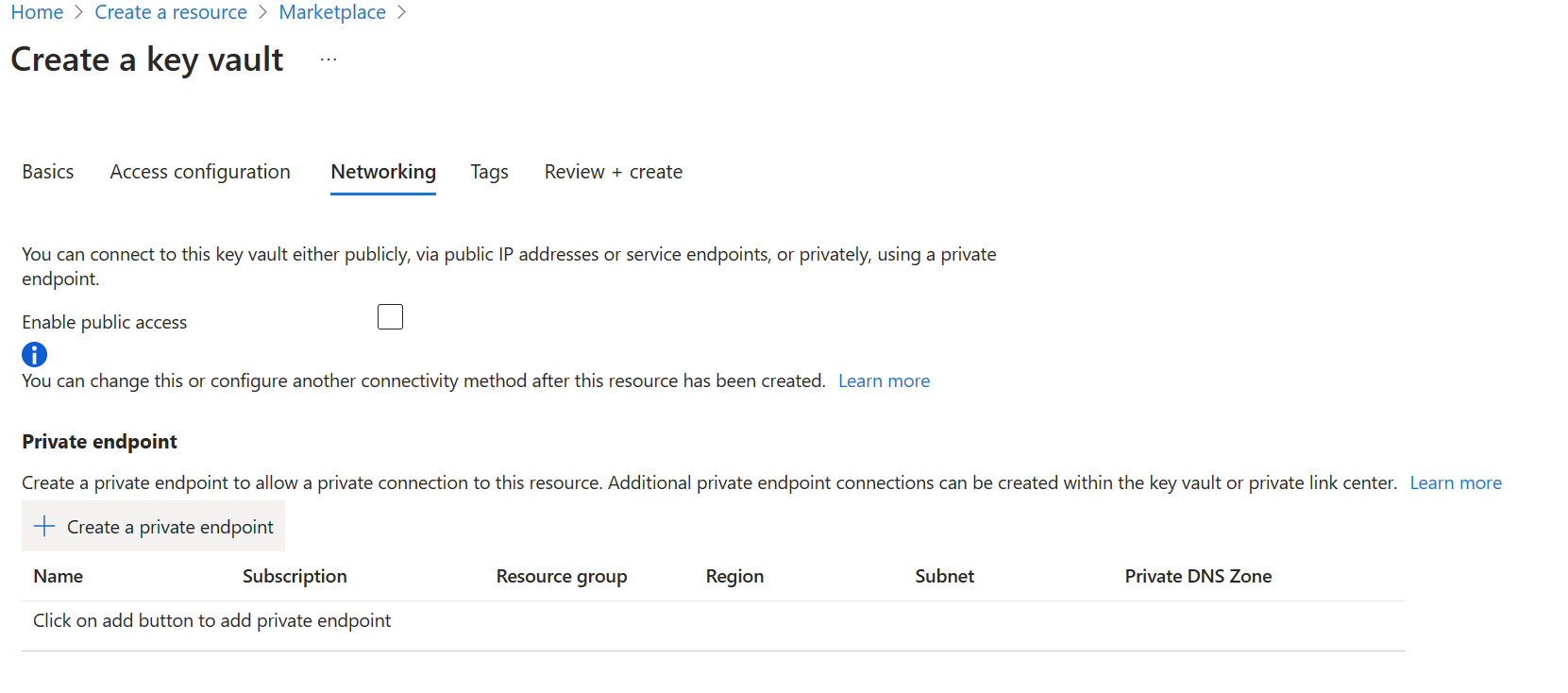

Após configurar os conceitos básicos do cofre de chaves, selecione a guia Rede e siga estas etapas:

Desabilite o acesso público desativando o botão de opção.

Selecione o botão "+ Criar um ponto de extremidade privado" para adicionar um ponto de extremidade privado.

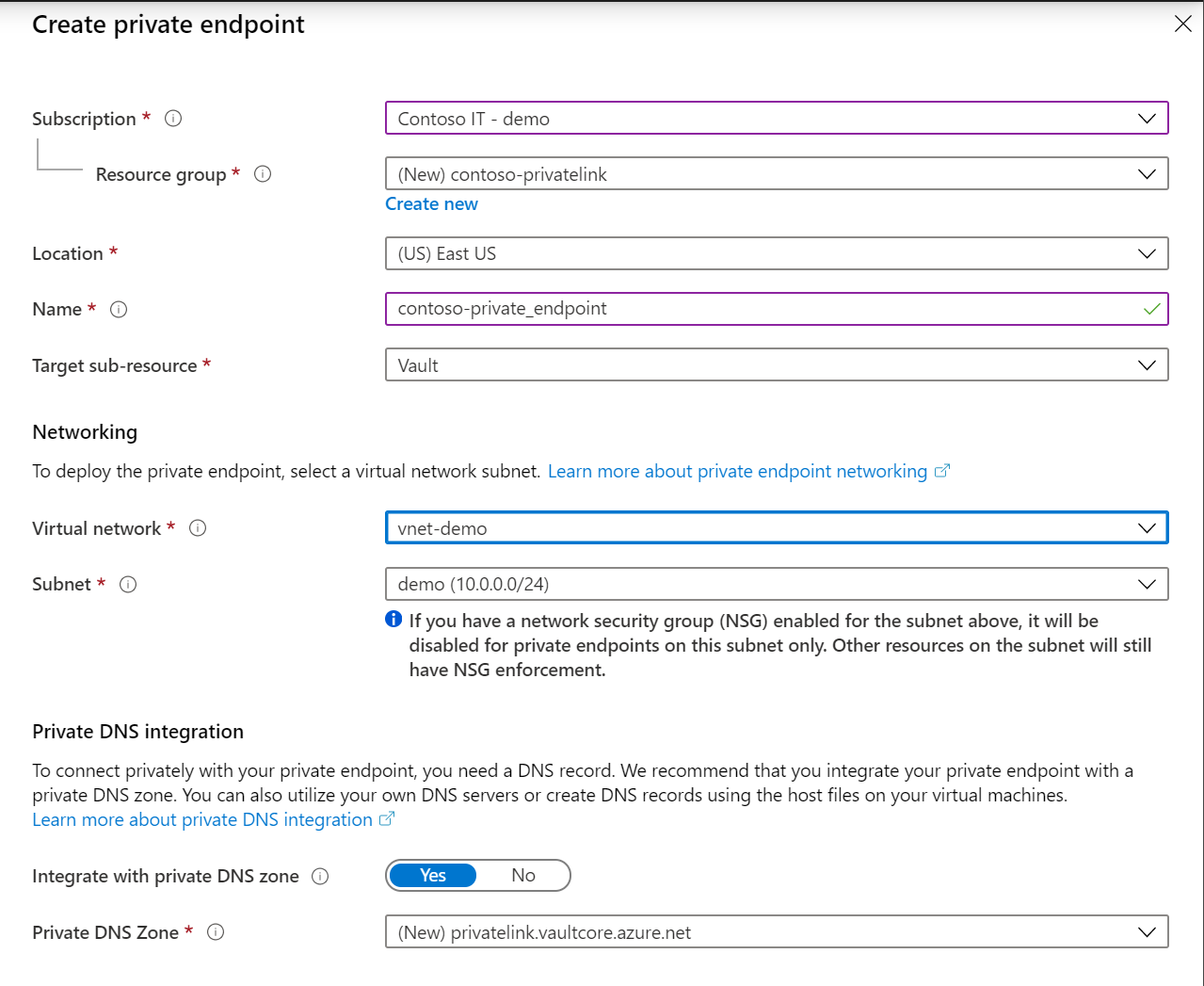

No campo “Localização” da Folha do Ponto de Extremidade Privado, selecione a região na qual sua rede virtual está localizada.

No campo “Nome”, crie um nome descritivo que permitirá identificar esse ponto de extremidade privado.

Selecione a rede virtual e a sub-rede na qual você deseja que esse ponto de extremidade privado seja criado no menu suspenso.

Deixe a opção "integrar-se ao DNS de zona privada" inalterada.

Selecione "Ok".

Agora, você poderá ver o ponto de extremidade privado configurado. Você pode excluir e editar esse ponto de extremidade privado. Selecione o botão “Examinar + Criar” e crie o cofre de chaves. Levará entre 5 e 10 minutos para a implantação ser concluída.

Estabelecer uma conexão de link privado com o cofre de chaves existente

Se você já tem um cofre de chaves, pode criar uma conexão de link privado seguindo estas etapas:

Entre no portal do Azure.

Na barra de pesquisa, digite “cofres de chaves”.

Selecione o cofre de chaves na lista à qual você deseja adicionar um ponto de extremidade privado.

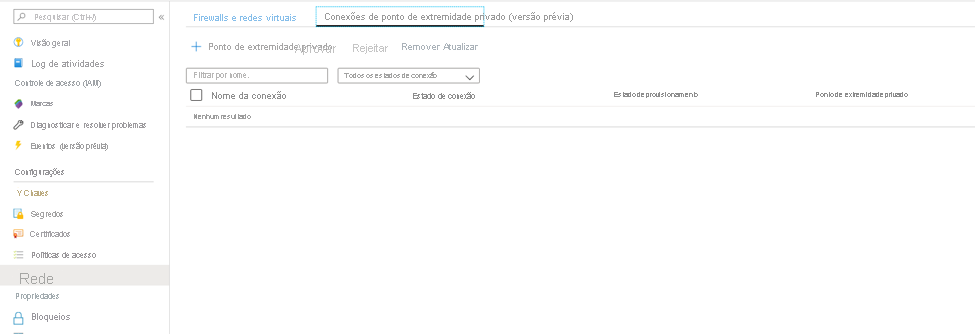

Selecione a guia "Rede" em Configurações.

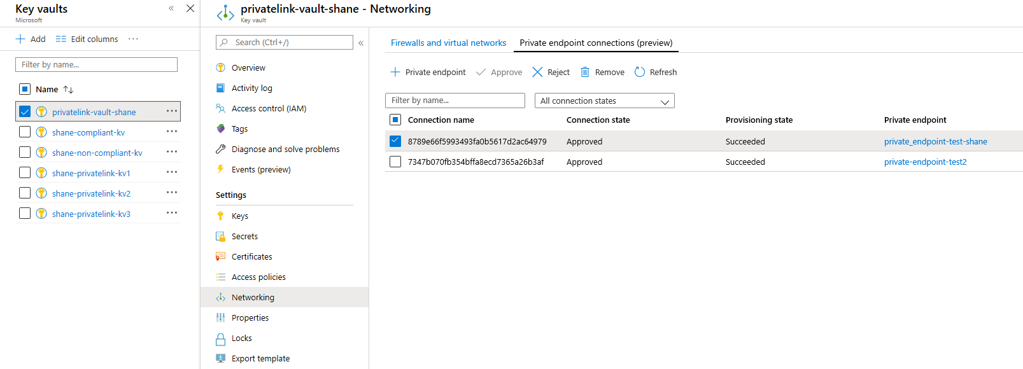

Selecione a guia "Conexões de ponto de extremidade privado", na parte superior da página.

Clique no botão "+ Criar" na parte superior da página.

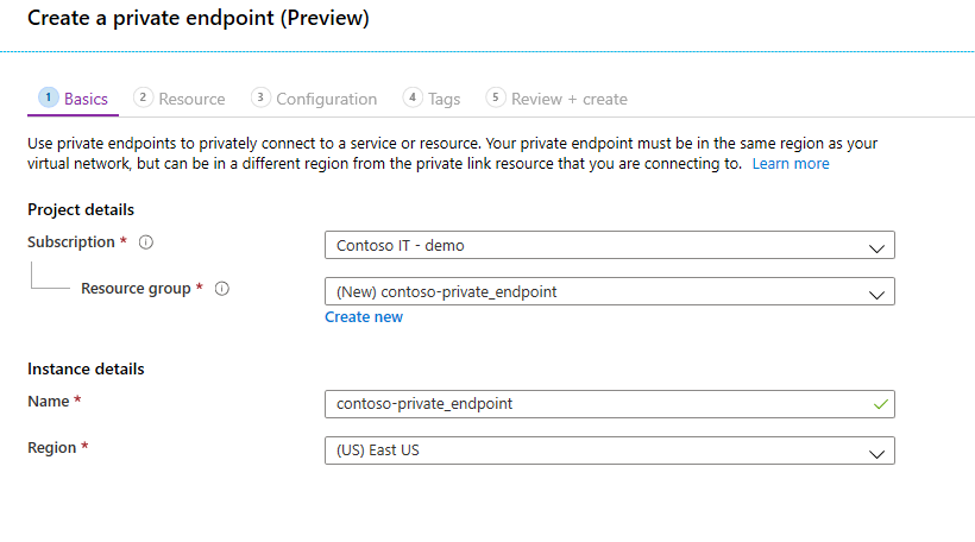

Em "Detalhes do projeto", selecione o Grupo de Recursos que contém a rede virtual que você criou como um pré-requisito para este tutorial. Em "Detalhes da instância", insira "myPrivateEndpoint" como o Nome e selecione o mesmo local que a rede virtual que você criou como um pré-requisito para este tutorial.

Você pode optar por criar um ponto de extremidade privado para qualquer recurso do Azure ao usar esta folha. Você pode usar os menus suspensos para selecionar um tipo de recurso e selecionar um recurso em seu diretório ou pode se conectar a qualquer recurso do Azure usando uma ID do recurso. Deixe a opção "integrar-se ao DNS de zona privada" inalterada.

Avance para a folha "Recursos". Para "Tipo de recurso", selecione "Microsoft.KeyVault/vaults"; para "Recurso", selecione o cofre de chaves que você criou como um pré-requisito para este tutorial. "Sub-recurso de destino" será preenchido automaticamente com "cofre".

Avance para "Rede Virtual". Selecione a rede virtual e a sub-rede que você criou como um pré-requisito para este tutorial.

Avance pelas folhas "DNS" e "Marcas", aceitando os padrões.

Na página "Examinar + Criar", selecione "Criar".

Quando você cria um ponto de extremidade privado, a conexão deve ser aprovada. Se o recurso para o qual você está criando um ponto de extremidade privado estiver em seu diretório, você poderá aprovar a solicitação de conexão desde que tenha permissões suficientes; se você estiver se conectando a um recurso do Azure em outro diretório, deverá aguardar até que o proprietário desse recurso aprove sua solicitação de conexão.

Há quatro estados de provisionamento:

| Ação de serviço | Estado de ponto de extremidade privado do consumidor do serviço | Descrição |

|---|---|---|

| Nenhum | Pendente | A conexão é criada manualmente e está pendente de aprovação do proprietário do recurso do Link Privado. |

| Aprovar | Aprovado | A conexão foi aprovada automaticamente ou manualmente e está pronta para ser usada. |

| Rejeitar | Rejeitado | A conexão foi rejeitada pelo proprietário do recurso do link privado. |

| Remover | Desconectado | A conexão foi removida pelo proprietário do recurso do link privado, o ponto de extremidade privado se torna informativo e deve ser excluído para limpeza. |

Como gerenciar uma conexão de ponto de extremidade privado com o Key Vault usando o portal do Azure

Faça logon no Portal do Azure.

Na barra de pesquisa, digite “cofres de chaves”

Selecione o cofre de chaves que você deseja gerenciar.

Selecione a guia “Rede”.

Se existirem conexões pendentes, você verá uma conexão listada com "Pendente" no estado de provisionamento.

Selecione o ponto de extremidade privado que você deseja aprovar

Selecione o botão aprovar.

Se houver conexões de ponto de extremidade privado que você deseja rejeitar, seja uma solicitação pendente ou uma conexão existente, selecione a conexão e selecione o botão "Rejeitar".

Validar se a conexão de link privado funciona

Você deve validar se os recursos dentro da mesma sub-rede do recurso de ponto de extremidade privado estão se conectando ao cofre de chaves por um endereço IP privado e se eles têm a integração de zona DNS privada correta.

Primeiro, crie uma máquina virtual seguindo as etapas em Criar uma máquina virtual do Windows no portal do Azure

Na guia “Rede”:

- especifique a Rede virtual e a Sub-rede. Você pode criar uma rede virtual ou selecionar uma existente. Se você estiver selecionando uma existente, verifique se a região é correspondente.

- Especifique um recurso de IP Público.

- No "grupo de segurança de rede da NIC", selecione "Nenhum".

- No “Balanceamento de carga”, selecione “Não”.

Abra a linha de comando e execute o seguinte comando:

nslookup <your-key-vault-name>.vault.azure.net

Se você executar o comando NS Lookup para resolver o endereço IP de um cofre de chaves em um ponto de extremidade público, verá um resultado parecido com este:

c:\ >nslookup <your-key-vault-name>.vault.azure.net

Non-authoritative answer:

Name:

Address: (public IP address)

Aliases: <your-key-vault-name>.vault.azure.net

Se você executar o comando NS Lookup para resolver o endereço IP de um cofre de chaves em um ponto de extremidade privado, verá um resultado parecido com este:

c:\ >nslookup your_vault_name.vault.azure.net

Non-authoritative answer:

Name:

Address: 10.1.0.5 (private IP address)

Aliases: <your-key-vault-name>.vault.azure.net

<your-key-vault-name>.privatelink.vaultcore.azure.net

Guia de solução de problemas

Verifique se o ponto de extremidade privado está no estado aprovado.

- É possível verificar e corrigir isso no portal do Azure. Abra o recurso Key Vault e clique na opção Rede.

- Em seguida, selecione a guia Conexões de ponto de extremidade privado.

- Verifique se o estado da conexão é Aprovado e se o estado do provisionamento é Êxito.

- Você também pode navegar até o recurso de ponto de extremidade privado e revisar as mesmas propriedades e verificar se a rede virtual corresponde à que você está utilizando.

Verifique se você tem um recurso de Zona DNS Privada.

- Você precisa ter um recurso de Zona DNS Privada com o nome exato: privatelink.vaultcore.azure.net.

- Para saber como configurá-lo, confira o link a seguir. Zonas DNS Privadas

Confirme se a zona DNS privada está vinculada à Rede Virtual. Esse pode ser o problema se você ainda estiver recebendo o endereço IP público retornado.

- Se o DNS da Zona Privada não estiver vinculado à rede virtual, a consulta DNS originada da rede virtual retornará o endereço IP público do cofre de chaves.

- Navegue até o recurso de Zona DNS Privada no portal do Azure e clique na opção de links de rede virtual.

- A rede virtual que executará chamadas para o cofre de chaves deve estar listada.

- Se não estiver, adicione-a.

- Para ver as etapas detalhadas, confira o documento a seguir Vincular Rede Virtual a Zona DNS Privada

Verifique se há um registro A ausente na Zona DNS Privada para o cofre de chaves.

- Navegue até a página da Zona DNS Privada.

- Selecione Visão geral e verifique se há um registro A com o nome simples do seu cofre de chaves (ou seja, fabrikam). Não especifique nenhum sufixo.

- Verifique a ortografia e crie ou corrija o registro A. É possível usar um TTL de 600 (10 minutos).

- Não deixe de especificar o endereço IP privado correto.

Verifique se o registro A tem o endereço IP correto.

- Confirme o endereço IP abrindo o recurso Ponto de Extremidade Privado no portal do Azure.

- Navegue até o recurso Microsoft.Network/privateEndpoints no portal do Azure (e não até o recurso Key Vault)

- Na página de visão geral, procure por Adaptador de rede e clique nesse link.

- O link mostrará a Visão geral do recurso NIC, que contém o Endereço IP Privado da propriedade.

- Verifique se esse é o endereço IP correto especificado no registro A.

Se estiver se conectando a partir de um recurso local a um Key Vault, verifique se todos os encaminhadores condicionais necessários no ambiente local estão habilitados.

- Revise a configuração do DNS do Ponto de Extremidade Privado do Azure para obter as zonas necessárias e verifique se você tem encaminhadores condicionais para

vault.azure.netevaultcore.azure.netno seu DNS local. - Verifique se você tem encaminhadores condicionais para essas zonas que roteiam para um Resolvedor de DNS Privado do Azure ou alguma outra plataforma DNS com acesso à resolução do Azure.

- Revise a configuração do DNS do Ponto de Extremidade Privado do Azure para obter as zonas necessárias e verifique se você tem encaminhadores condicionais para

Limitações e considerações de design

Limites: confira Limites do Link Privado do Azure

Preços: confira Preços do Link Privado do Azure.

Limitações: confira Serviço Link Privado do Azure: Limitações

Próximas etapas

- Saiba mais sobre o Link Privado do Azure

- Saiba mais sobre o Azure Key Vault