Provisionar acesso de leitura ao Armazenamento do Azure usando políticas de proprietário do Microsoft Purview Data (versão prévia)

Importante

Este recurso está atualmente no modo de visualização. Os Termos de Uso Suplementares para Visualizações do Microsoft Azure incluem termos legais adicionais que se aplicam aos recursos do Azure que estão em versão beta, em versão prévia ou ainda não lançados em disponibilidade geral.

As políticas de proprietário de dados são um tipo de políticas de acesso do Microsoft Purview. Eles permitem que você gerencie o acesso aos dados do usuário em fontes registradas para o Gerenciamento de Uso de Dados no Microsoft Purview. Essas políticas podem ser criadas diretamente no portal de governança do Microsoft Purview e, após a publicação, elas são impostas pela fonte de dados.

Este guia aborda como um proprietário de dados pode delegar no gerenciamento de acesso do Microsoft Purview aos conjuntos de dados do Armazenamento do Azure. Atualmente, essas duas fontes de Armazenamento do Azure têm suporte:

- Armazenamento de blobs

- Azure Data Lake Storage (ADLS) Gen2

Pré-requisitos

Uma conta do Azure com uma assinatura ativa. Crie uma conta gratuitamente.

Uma conta nova ou existente do Microsoft Purview. Siga este guia de início rápido para criar um.

Suporte à região

- Todas as regiões do Microsoft Purview têm suporte.

- Há suporte para contas de armazenamento nas regiões a seguir sem a necessidade de configuração adicional. No entanto, não há suporte para contas ZRS (armazenamento com redundância de zona).

- Leste dos EUA

- Leste dos EUA2

- Centro-Sul dos EUA

- Oeste dos EUA2

- Canadá Central

- Norte da Europa

- Europa Ocidental

- França Central

- Sul do Reino Unido

- Sudeste da Ásia

- Leste da Austrália

- As contas de armazenamento em outras regiões na Nuvem Pública têm suporte após a configuração do sinalizador de recurso AllowPurviewPolicyEnforcement, conforme descrito na próxima seção. Há suporte para contas de armazenamento ZRS recém-criadas, se criadas após a configuração do sinalizador de recurso AllowPurviewPolicyEnforcement.

Se necessário, você pode criar uma nova conta de armazenamento seguindo este guia.

Configurar a assinatura em que a conta de Armazenamento do Azure reside para políticas do Microsoft Purview

Essa etapa só é necessária em determinadas regiões (consulte seção anterior). Para permitir que o Microsoft Purview gerencie políticas para uma ou mais contas de Armazenamento do Azure, execute os seguintes comandos do PowerShell na assinatura em que você implantará sua conta de Armazenamento do Azure. Esses comandos do PowerShell permitirão que o Microsoft Purview gerencie políticas em todas as contas de Armazenamento do Azure nessa assinatura.

Se você estiver executando esses comandos localmente, execute o PowerShell como administrador. Como alternativa, você pode usar o Cloud Shell do Azure no portal do Azure: https://shell.azure.com.

# Install the Az module

Install-Module -Name Az -Scope CurrentUser -Repository PSGallery -Force

# Login into the subscription

Connect-AzAccount -Subscription <SubscriptionID>

# Register the feature

Register-AzProviderFeature -FeatureName AllowPurviewPolicyEnforcement -ProviderNamespace Microsoft.Storage

Se a saída do último comando mostrar RegistrationState como Registrado, sua assinatura estará habilitada para políticas de acesso. Se a saída estiver registrando, aguarde pelo menos 10 minutos e tente novamente o comando. Não continue a menos que o RegistrationState seja exibido como Registrado.

Configuração do Microsoft Purview

Registrar a fonte de dados no Microsoft Purview

Antes que uma política possa ser criada no Microsoft Purview para um recurso de dados, você deve registrar esse recurso de dados no Microsoft Purview Studio. Você encontrará as instruções relacionadas ao registro do recurso de dados posteriormente neste guia.

Observação

As políticas do Microsoft Purview dependem do caminho do ARM do recurso de dados. Se um recurso de dados for movido para um novo grupo de recursos ou assinatura, ele precisará ser des registrado e registrado novamente no Microsoft Purview.

Configurar permissões para habilitar o gerenciamento de uso de dados na fonte de dados

Depois que um recurso é registrado, mas antes que uma política possa ser criada no Microsoft Purview para esse recurso, você deve configurar permissões. Um conjunto de permissões é necessário para habilitar o gerenciamento de uso de dados. Isso se aplica a fontes de dados, grupos de recursos ou assinaturas. Para habilitar o gerenciamento de uso de dados, você deve ter privilégios específicos de IAM (Gerenciamento de Identidade e Acesso) no recurso, bem como privilégios específicos do Microsoft Purview:

Você deve ter uma das seguintes combinações de função IAM no caminho do Azure Resource Manager do recurso ou qualquer pai dele (ou seja, usando a herança de permissão IAM):

- Proprietário do IAM

- Colaborador do IAM e Administrador de Acesso de Usuário do IAM

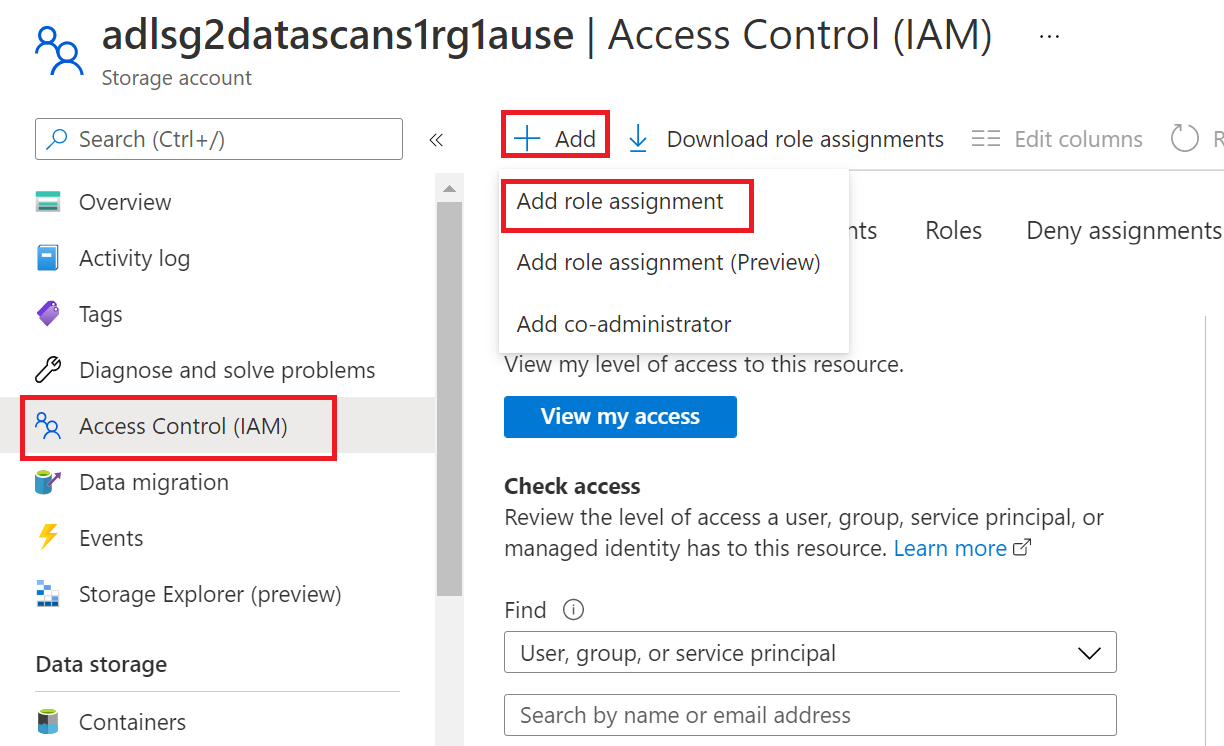

Para configurar permissões de RBAC (controle de acesso baseado em função) do Azure, siga este guia. A captura de tela a seguir mostra como acessar a seção Controle de Acesso no portal do Azure do recurso de dados para adicionar uma atribuição de função.

Observação

A função Proprietário do IAM para um recurso de dados pode ser herdada de um grupo de recursos pai, uma assinatura ou um grupo de gerenciamento de assinatura. Verifique qual Azure AD usuários, grupos e entidades de serviço detêm ou estão herdando a função Proprietário do IAM para o recurso.

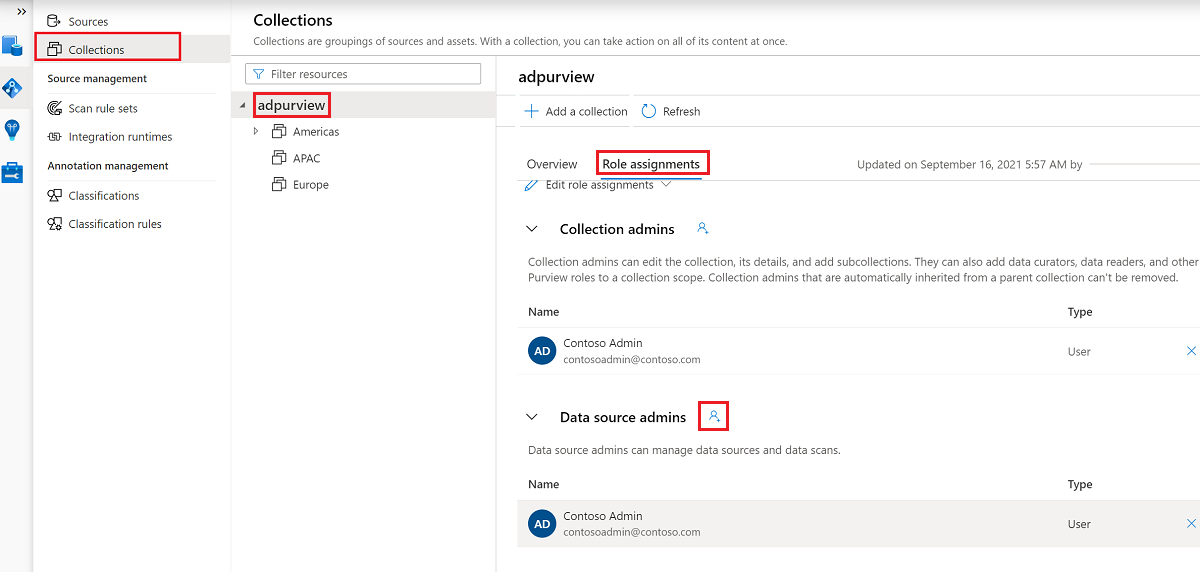

Você também precisa ter a função de administrador de fonte de dados do Microsoft Purview para a coleção ou uma coleção pai (se a herança estiver habilitada). Para obter mais informações, consulte o guia sobre como gerenciar atribuições de função do Microsoft Purview.

A captura de tela a seguir mostra como atribuir a função de administrador de fonte de dados no nível da coleção raiz.

Configurar permissões do Microsoft Purview para criar, atualizar ou excluir políticas de acesso

Para criar, atualizar ou excluir políticas, você precisa obter a função de autor de política no Microsoft Purview no nível da coleção raiz:

- A função autor da política pode criar, atualizar e excluir políticas de DevOps e Proprietário de Dados.

- A função de autor da política pode excluir políticas de acesso por autoatendimento.

Para obter mais informações sobre como gerenciar atribuições de função do Microsoft Purview, consulte Criar e gerenciar coleções no Mapa de Dados do Microsoft Purview.

Observação

A função de autor de política deve ser configurada no nível da coleção raiz.

Além disso, para pesquisar facilmente Azure AD usuários ou grupos ao criar ou atualizar o assunto de uma política, você pode se beneficiar muito de obter a permissão Leitores do Diretório em Azure AD. Essa é uma permissão comum para usuários em um locatário do Azure. Sem a permissão Leitor de Diretório, o Autor da Política terá que digitar o nome de usuário ou o email completo para todas as entidades incluídas no assunto de uma política de dados.

Configurar permissões do Microsoft Purview para publicar políticas do Proprietário de Dados

As políticas de Proprietário de Dados permitem verificações e saldos se você atribuir o autor da Política do Microsoft Purview e funções de administrador de fonte de dados a diferentes pessoas na organização. Antes que uma política de proprietário de dados entre em vigor, uma segunda pessoa (administrador de fonte de dados) deve revisá-la e aprová-la explicitamente publicando-a. Isso não se aplica às políticas de acesso de DevOps ou autoatendimento, pois a publicação é automática para elas quando essas políticas são criadas ou atualizadas.

Para publicar uma política de proprietário de dados, você precisa obter a função de administrador de fonte de dados no Microsoft Purview no nível de coleta raiz.

Para obter mais informações sobre como gerenciar atribuições de função do Microsoft Purview, consulte Criar e gerenciar coleções no Mapa de Dados do Microsoft Purview.

Observação

Para publicar políticas de proprietário de dados, a função de administrador de fonte de dados deve ser configurada no nível da coleção raiz.

Delegar a responsabilidade de provisionamento de acesso a funções no Microsoft Purview

Depois que um recurso tiver sido habilitado para o gerenciamento de uso de dados, qualquer usuário do Microsoft Purview com a função de autor de política no nível de coleta raiz pode provisionar o acesso a essa fonte de dados do Microsoft Purview.

Observação

Qualquer administrador do Conjunto raiz do Microsoft Purview pode atribuir novos usuários às funções de autor de política raiz. Qualquer administrador da Coleção pode atribuir novos usuários a uma função de administrador de fonte de dados na coleção. Minimize e examine cuidadosamente os usuários que possuem funções de administrador do Microsoft Purview Collection, administrador de fonte de dados ou autor de política .

Se uma conta do Microsoft Purview com políticas publicadas for excluída, essas políticas deixarão de ser impostas em um período de tempo que depende da fonte de dados específica. Essa alteração pode ter implicações na segurança e na disponibilidade de acesso a dados. As funções Colaborador e Proprietário no IAM podem excluir contas do Microsoft Purview. Você pode marcar essas permissões acessando a seção controle de acesso (IAM) para sua conta do Microsoft Purview e selecionando Atribuições de Função. Você também pode usar um bloqueio para impedir que a conta do Microsoft Purview seja excluída por meio de bloqueios de Resource Manager.

Registrar as fontes de dados no Microsoft Purview para Gerenciamento de Uso de Dados

Os recursos do Armazenamento do Azure precisam ser registrados primeiro no Microsoft Purview para definir políticas de acesso posteriormente.

Para registrar seus recursos, siga as seções Pré-requisitos e Registrar destes guias:

Registrar e examinar o Blob de Armazenamento do Azure – Microsoft Purview

Registrar e examinar Azure Data Lake Storage (ADLS) Gen2 – Microsoft Purview

Depois de registrar seus recursos, você precisará habilitar o Gerenciamento de Uso de Dados. O Gerenciamento de Uso de Dados precisa de determinadas permissões e pode afetar a segurança de seus dados, pois ele delega a determinadas funções do Microsoft Purview para gerenciar o acesso às fontes de dados. Confira as práticas seguras relacionadas ao Gerenciamento de Uso de Dados neste guia: Como habilitar o Gerenciamento de Uso de Dados

Depois que sua fonte de dados tiver o alternância gerenciamento de uso de dadoshabilitado, ele será semelhante a esta captura de tela:

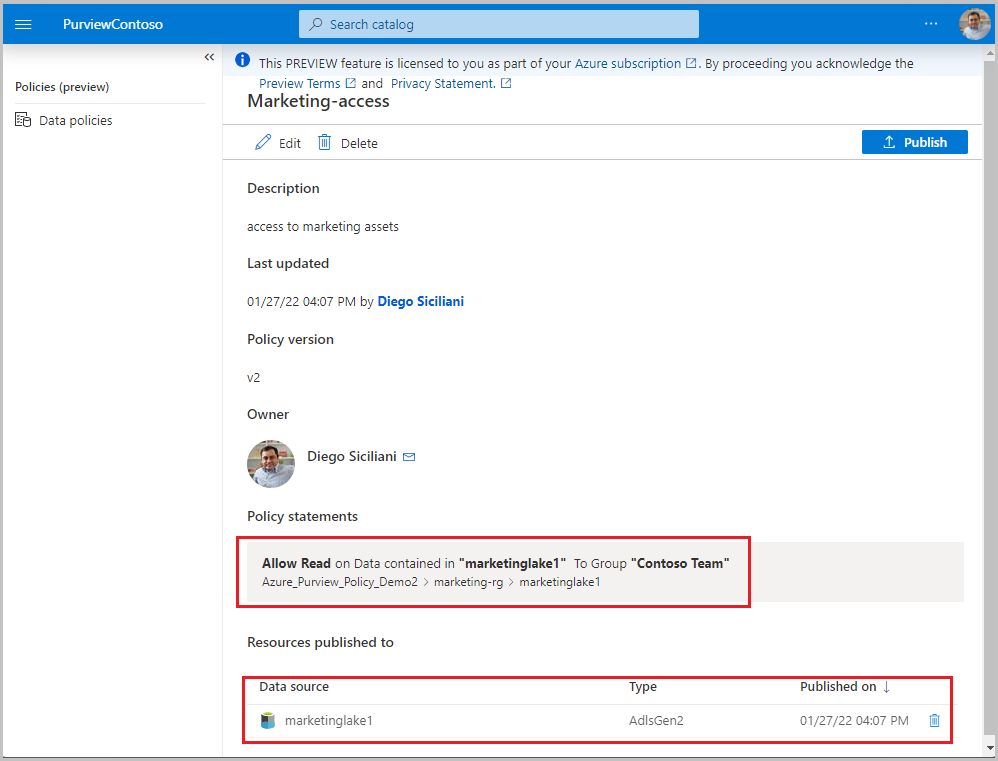

Criar e publicar uma política de proprietário de dados

Execute as etapas nas seções Criar uma nova política e Publicar uma política do tutorial de criação de política do proprietário de dados. O resultado será uma política de proprietário de dados semelhante ao exemplo mostrado na imagem: uma política que fornece ao grupo Contoso Team acesso de leitura à conta de armazenamento marketinglake1:

Importante

- Publicar é uma operação em segundo plano. As contas de Armazenamento do Azure podem levar até duas horas para refletir as alterações.

Desmarmar uma política de proprietário de dados

Siga este link para obter as etapas para desmarmar uma política de proprietário de dados no Microsoft Purview.

Atualizar ou excluir uma política de proprietário de dados

Siga este link para as etapas para atualizar ou excluir uma política de proprietário de dados no Microsoft Purview.

Consumo de dados

- O consumidor de dados pode acessar o conjunto de dados solicitado usando ferramentas como o Power BI ou o workspace do Azure Synapse Analytics.

- Os comandos Copiar e Clonar no Gerenciador de Armazenamento do Azure exigem permissões adicionais de IAM para funcionar, além da política Permitir Modificar do Purview. Forneça permissão Microsoft.Storage/storageAccounts/blobServices/generateUserDelegationKey/action no IAM para a entidade de Azure AD.

- Acesso a subconsetores: instruções de política definidas abaixo do nível do contêiner em uma conta de armazenamento têm suporte. No entanto, os usuários não poderão navegar até o ativo de dados usando o Navegador de Armazenamento do portal do Azure ou Gerenciador de Armazenamento do Microsoft Azure ferramenta se o acesso for concedido apenas no nível de arquivo ou pasta da conta de Armazenamento do Azure. Isso ocorre porque esses aplicativos tentam rastrear a hierarquia a partir do nível do contêiner e a solicitação falha porque nenhum acesso foi concedido nesse nível. Em vez disso, o Aplicativo que solicita os dados deve executar um acesso direto fornecendo um nome totalmente qualificado para o objeto de dados. Os documentos a seguir mostram exemplos de como executar um acesso direto. Consulte também os blogs na seção Próximas etapas deste guia de instruções.

Informações adicionais

- A criação de uma política no nível da conta de armazenamento permitirá que os Sujeitos acessem contêineres do sistema, por exemplo , $logs. Se isso não for desejado, primeiro examine as fontes de dados e crie políticas mais finas para cada um (ou seja, no nível de contêiner ou subcontenente).

- O blob raiz em um contêiner estará acessível às entidades de Azure AD em uma política RBAC de tipo de permissão do Microsoft Purview se o escopo dessa política for assinatura, grupo de recursos, conta de armazenamento ou contêiner na conta de armazenamento.

- O contêiner raiz em uma conta de armazenamento estará acessível às entidades de Azure AD em uma política RBAC de tipo de permissão do Microsoft Purview se o escopo dessa política for assinatura, grupo de recursos ou conta de armazenamento.

Limites

- O limite para políticas do Microsoft Purview que podem ser impostas por contas de armazenamento é de 100 MB por assinatura, o que equivale aproximadamente a 5.000 políticas.

Problemas conhecidos

Problemas conhecidos relacionados à criação de políticas

- Não crie instruções de política com base em conjuntos de recursos do Microsoft Purview. Mesmo que exibidos na interface do usuário de criação de política do Microsoft Purview, elas ainda não serão impostas. Saiba mais sobre conjuntos de recursos.

Mapeamento de ações de política

Esta seção contém uma referência de como as ações nas políticas de dados do Microsoft Purview são mapeadas para ações específicas no Armazenamento do Azure.

| Ação da política do Microsoft Purview | Ações específicas da fonte de dados |

|---|---|

| Leitura | Microsoft.Storage/storageAccounts/blobServices/containers/read |

| Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read | |

| Modificar | Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

| Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write | |

| Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action | |

| Microsoft.Storage/storageAccounts/blobServices/containers/blobs/move/action | |

| Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete | |

| Microsoft.Storage/storageAccounts/blobServices/containers/read | |

| Microsoft.Storage/storageAccounts/blobServices/containers/write | |

| Microsoft.Storage/storageAccounts/blobServices/containers/delete | |

Próximas etapas

Verifique o blog, a demonstração e tutoriais relacionados:

- Demonstração da política de acesso para Armazenamento do Azure

- Doc: conceitos para políticas de proprietário de dados do Microsoft Purview

- Doc: Provisionar o acesso a todas as fontes de dados em uma assinatura ou um grupo de recursos

- Blog: Novidades no Microsoft Purview no Microsoft Ignite 2021

- Blog: Acessando dados quando a permissão de nível de pasta é concedida

- Blog: Acessar dados quando a permissão de nível de arquivo é concedida

- Blog: conceder aos usuários acesso a ativos de dados em sua empresa por meio da API

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de